Zabezpečení koncových bodů pomocí nulová důvěra (Zero Trust)

![]()

Pozadí

Moderní podnik má neuvěřitelný rozmanitost koncových bodů, které přistupují k datům. Ne všechny koncové body se spravují nebo dokonce vlastní organizace, což vede k různým konfiguracím zařízení a úrovním oprav softwaru. Tím se vytvoří prostor pro masivní útok a pokud zůstane nevyřešený, může se přístup k pracovním datům z nedůvěryhodných koncových bodů snadno stát nejslabším propojením ve vaší strategii zabezpečení nulová důvěra (Zero Trust).

nulová důvěra (Zero Trust) se řídí principem "Nikdy nedůvěřujte, vždy ověřte". Z hlediska koncových bodů to znamená vždy ověřit všechny koncové body. To zahrnuje nejen dodavatele, partnery a hostující zařízení, ale také aplikace a zařízení, které zaměstnanci používají pro přístup k pracovním datům bez ohledu na vlastnictví zařízení.

V nulová důvěra (Zero Trust) přístupu se stejné zásady zabezpečení použijí bez ohledu na to, jestli je zařízení vlastněné společností nebo osobně vlastněné prostřednictvím funkce Přineste si vlastní zařízení (BYOD), jestli je zařízení plně spravované IT, nebo jsou zabezpečené jenom aplikace a data. Zásady se vztahují na všechny koncové body, ať už pc, Mac, smartphone, tablet, wearable nebo zařízení IoT, ať už jsou připojené, ať už jde o zabezpečenou podnikovou síť, domácí širokopásmové připojení nebo veřejný internet.

Nejdůležitější je, že stav a důvěryhodnost aplikací, které běží na těchto koncových bodech, ovlivní stav zabezpečení. Potřebujete zabránit úniku podnikových dat do nedůvěryhodných nebo neznámých aplikací nebo služeb, ať už omylem nebo prostřednictvím škodlivého záměru.

V modelu nulová důvěra (Zero Trust) existuje několik klíčových pravidel pro zabezpečení zařízení a koncových bodů:

nulová důvěra (Zero Trust) zásady zabezpečení se centrálně vynucují prostřednictvím cloudu a pokrývají zabezpečení koncových bodů, konfiguraci zařízení, ochranu aplikací, dodržování předpisů zařízením a stav rizika.

Platforma i aplikace, které běží na zařízeních, jsou bezpečně zřízené, správně nakonfigurované a aktuální.

V případě ohrožení zabezpečení existuje automatizovaná odpověď, která bude obsahovat přístup k podnikovým datům v rámci aplikací.

Systém řízení přístupu zajišťuje, aby se všechny ovládací prvky zásad projevily před přístupem k datům.

Cíle nasazení nulová důvěra (Zero Trust) koncového bodu

Než většina organizací zahájí cestu nulová důvěra (Zero Trust), nastaví se zabezpečení koncových bodů následujícím způsobem:

-

Koncové body jsou připojené k doméně a spravované pomocí řešení, jako jsou objekty zásad skupiny nebo Configuration Manager. Jedná se o skvělé možnosti, ale nevyužívají moderní poskytovatele cloudových služeb pro Windows 10 ani nevyžadují samostatné zařízení brány pro správu cloudu pro službu cloudových zařízení.

-

Aby bylo možné přistupovat k datům, musí být koncové body v podnikové síti. To může znamenat, že zařízení musí být fyzicky v lokalitě pro přístup k podnikové síti nebo že vyžadují přístup k síti VPN, což zvyšuje riziko, že ohrožené zařízení může přistupovat k citlivým podnikovým prostředkům.

|

Při implementaci komplexní architektury nulová důvěra (Zero Trust) pro zabezpečení koncových bodů doporučujeme zaměřit se nejprve na tyto počáteční cíle nasazení: |

|

|

|

I. Koncové body jsou zaregistrované u zprostředkovatelů cloudových identit. Abyste mohli monitorovat zabezpečení a riziko napříč několika koncovými body používanými libovolnou osobou, potřebujete mít přehled o všech zařízeních a přístupových bodech, které můžou přistupovat k vašim prostředkům. II. Přístup je udělen pouze koncovým bodům a aplikacím spravovaným v cloudu a vyhovujícím předpisům. Nastavte pravidla dodržování předpisů, abyste zajistili, že zařízení před udělením přístupu splňují minimální požadavky na zabezpečení. Také nastavte pravidla nápravy pro zařízení nesplňující předpisy, aby lidé věděli, jak problém vyřešit. III. Zásady ochrany před únikem informací se vynucují pro podniková zařízení a byOD. Určete, co může uživatel s daty dělat, až bude mít přístup. Můžete například omezit ukládání souborů na nedůvěryhodná umístění (například místní disk) nebo omezit sdílení kopírování a vkládání pomocí aplikace pro komunikaci spotřebitele nebo chatovací aplikace, aby chránila data. |

|

Po dokončení se zaměřte na tyto další cíle nasazení: |

|

|

|

IV. Detekce hrozeb koncového bodu se používá k monitorování rizika zařízení. Pomocí jediného podokna skla můžete spravovat všechny koncové body konzistentně a pomocí SIEM směrovat protokoly koncových bodů a transakce tak, abyste získali méně upozornění, ale s možností akce. V. Řízení přístupu je bráno v riziku koncového bodu pro podniková zařízení i zařízení BYOD. Integrujte data z programu Microsoft Defender for Endpoint nebo jiných dodavatelů ochrany před mobilními hrozbami (MTD) jako zdroj informací pro zásady dodržování předpisů zařízením a pravidla podmíněného přístupu zařízení. Riziko zařízení pak přímo ovlivní, k jakým prostředkům bude mít přístup uživatel daného zařízení. |

Průvodce nasazením nulová důvěra (Zero Trust) koncového bodu

Tato příručka vás provede postupem potřebným k zabezpečení zařízení podle principů architektury zabezpečení nulová důvěra (Zero Trust).

|

|

Počáteční cíle nasazení |

I. Koncové body jsou zaregistrované u zprostředkovatelů cloudových identit.

Abyste mohli omezit riziko ohrožení, musíte monitorovat každý koncový bod, abyste měli jistotu, že má každá z nich důvěryhodnou identitu, použijí se zásady zabezpečení a úroveň rizika pro věci, jako je malware nebo exfiltrace dat, byla měřena, opravena nebo považována za přijatelnou.

Po registraci zařízení můžou uživatelé přistupovat k prostředkům organizace s omezeným přístupem pomocí podnikového uživatelského jména a hesla pro přihlášení (nebo Windows Hello pro firmy).

Registrace podnikových zařízení pomocí Microsoft Entra ID

Postupujte následovně:

Nová zařízení s Windows 10

Spusťte nové zařízení a začněte s procesem OOBE (integrovaného prostředí).

Na obrazovce Přihlásit se pomocí Microsoftu zadejte svou pracovní nebo školní e-mailovou adresu.

Na obrazovce Zadejte heslo zadejte své heslo.

Na mobilním zařízení schvalte své zařízení, aby mělo přístup k vašemu účtu.

Dokončete proces OOBE, včetně nastavení ochrany osobních údajů a nastavení Windows Hello (v případě potřeby).

Vaše zařízení je teď připojené k síti vaší organizace.

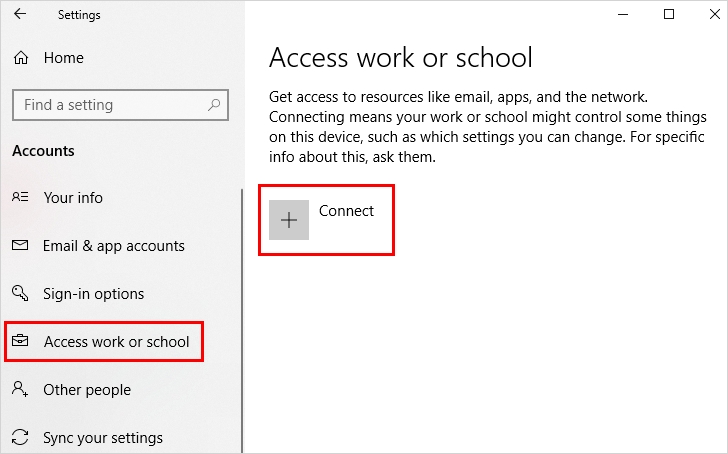

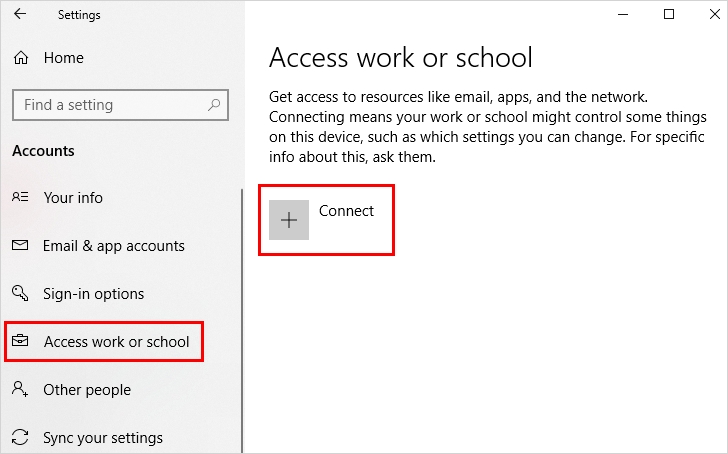

Stávající zařízení s Windows 10

Otevřete Nastavení a pak vyberte Účty.

Vyberte Access do práce nebo do školy a pak vyberte Připojit.

Na obrazovce Nastavit pracovní nebo školní účet vyberte Připojit toto zařízení k Microsoft Entra ID.

Na obrazovce Pojďme se přihlásit, zadejte svoji e-mailovou adresu (napříkladalain@contoso.com) a pak vyberte Další.

Na obrazovce Zadejte heslo zadejte heslo a pak vyberte Přihlásit se.

Na mobilním zařízení schvalte své zařízení, aby mělo přístup k vašemu účtu.

Na obrazovce Zkontrolujte, jestli je to vaše organizace, zkontrolujte informace, abyste měli jistotu, že je to správně, a pak vyberte Připojit se.

Na obrazovce Všechno jste nastavili , klikněte na Hotovo.

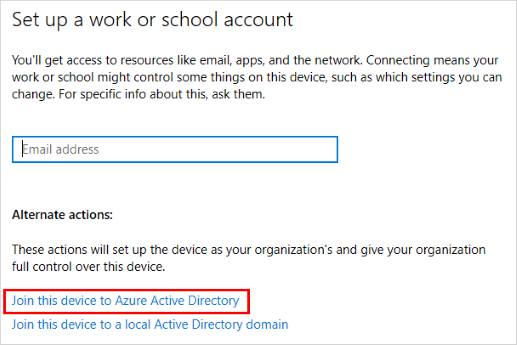

Registrace osobních zařízení s Windows pomocí Microsoft Entra ID

Postupujte následovně:

Otevřete Nastavení a pak vyberte Účty.

Vyberte Access do práce nebo do školy a pak vyberte Připojit z pracovní nebo školní obrazovky Accessu.

Na obrazovce Přidat pracovní nebo školní účet zadejte e-mailovou adresu svého pracovního nebo školního účtu a pak vyberte Další. Například alain@contoso.com.

Přihlaste se ke svému pracovnímu nebo školnímu účtu a pak vyberte Přihlásit se.

Dokončete zbytek procesu registrace, včetně schválení žádosti o ověření identity (pokud používáte dvoustupňové ověření) a nastavení Windows Hello (v případě potřeby).

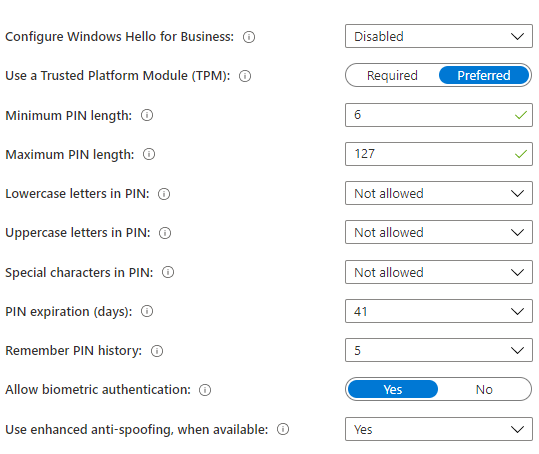

Povolení a konfigurace Windows Hello pro firmy

Pokud chcete uživatelům povolit alternativní způsob přihlašování, který nahrazuje heslo, jako je PIN kód, biometrické ověřování nebo čtečka otisků prstů, povolte Windows Hello pro firmy na zařízeních s Windows 10 uživatelů.

V Centru pro správu Microsoft Intune jsou dokončeny následující akce Microsoft Intune a Microsoft Entra:

Začněte vytvořením zásad registrace Windows Hello pro firmy v Microsoft Intune.

Přejděte do části Registrace zařízení>– Registrace > zařízení > s Windows > Windows Hello pro firmy.

Vyberte z následujících možností konfigurace Windows Hello pro firmy:

Deaktivováno. Pokud nechcete používat Windows Hello pro firmy, vyberte toto nastavení. Pokud je tato možnost zakázaná, uživatelé nemůžou zřizovat Windows Hello pro firmy s výjimkou mobilních telefonů připojených k Microsoft Entra, kde se může vyžadovat zřizování.

Povolený Toto nastavení vyberte, pokud chcete nakonfigurovat nastavení Windows Hello pro firmy. Když vyberete Povoleno, zobrazí se další nastavení windows Hello.

Nenakonfigurováno. Toto nastavení vyberte, pokud nechcete používat Intune k řízení Windows Hello pro firmy nastavení. Všechna existující nastavení Windows Hello pro firmy na zařízeních s Windows 10 se nezmění. Všechna ostatní nastavení v podokně nejsou k dispozici.

Pokud jste vybrali Možnost Povoleno, nakonfigurujte požadovaná nastavení , která se použijí pro všechna zaregistrovaná zařízení s Windows 10 a mobilní zařízení s Windows 10.

Použijte čip TPM (Trusted Platform Module). Čip TPM poskytuje další vrstvu zabezpečení dat. Zvolte jednu z následujících hodnot:

Povinný: Windows Hello pro firmy můžou zřídit jenom zařízení s přístupným čipem TPM.

Upřednostňovaný. Zařízení se nejprve pokusí použít čip TPM. Pokud tato možnost není dostupná, můžou použít šifrování softwaru.

Nastavte minimální délku PIN kódu a maximální délku PIN kódu. Tím nakonfigurujete zařízení tak, aby používala minimální a maximální délku PIN kódu, kterou zadáte, aby se zajistilo zabezpečené přihlašování. Výchozí délka PIN kódu je šest znaků, ale můžete vynutit minimální délku čtyř znaků. Maximální délka PIN kódu je 127 znaků.

Nastavte vypršení platnosti PIN kódu (dny). Je vhodné zadat období vypršení platnosti pin kódu, po kterém ho uživatelé musí změnit. Výchozí hodnota je 41 dní.

Zapamatujte si historii KÓDU PIN. Omezuje opakované použití dříve použitých PIN kódů. Ve výchozím nastavení se posledních 5 PIN kódů nedá znovu použít.

Pokud je k dispozici, použijte rozšířené falšování identity. Tato konfigurace se konfiguruje, když se na zařízeních, která ho podporují, používají funkce ochrany proti falšování identity windows Hello. Například rozpoznání fotografie tváře místo skutečné tváře.

Povolit přihlášení přes telefon. Pokud je tato možnost nastavená na Ano, můžou uživatelé použít vzdálený pas, který slouží jako přenosné doprovodné zařízení pro ověřování stolního počítače. Stolní počítač musí být připojený k Microsoft Entra a doprovodné zařízení musí být nakonfigurované s Windows Hello pro firmy PIN kódem.

Po nakonfigurování těchto nastavení vyberte Uložit.

Po nakonfigurování nastavení, která platí pro všechna zaregistrovaná zařízení s Windows 10 a mobilní zařízení s Windows 10, nastavte profily Windows Hello pro firmy Identity Protection tak, aby přizpůsobily nastavení zabezpečení Windows Hello pro firmy pro konkrétní zařízení koncových uživatelů.

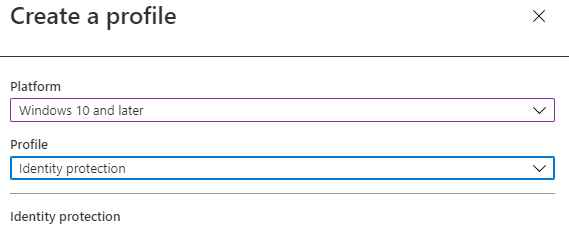

Vyberte Profily konfigurace zařízení > Vytvořit profil > > Windows 10 a novější > identity Protection.

Nakonfigurujte Windows Hello pro firmy. Zvolte způsob konfigurace Windows Hello pro firmy.

Minimální délka PIN kódu.

Malá písmena v PIN kódu

Velká písmena v PIN kódu.

Speciální znaky v PIN kódu

Vypršení platnosti PIN kódu (dny)

Zapamatujte si historii KÓDU PIN.

Povolte obnovení KÓDU PIN. Umožňuje uživateli používat službu obnovení kódu PIN Windows Hello pro firmy.

Použijte čip TPM (Trusted Platform Module). Čip TPM poskytuje další vrstvu zabezpečení dat.

Povolit biometrické ověřování. Umožňuje biometrické ověřování, jako je rozpoznávání obličeje nebo otisk prstu, jako alternativu k PIN kódu pro Windows Hello pro firmy. V případě selhání biometrického ověřování musí uživatelé stále konfigurovat PIN kód.

Pokud je k dispozici, použijte rozšířené falšování identity. Konfiguruje, když se na zařízeních, která ho podporují, používají antipoofingové funkce Windows Hello (například detekce fotografie tváře místo skutečné tváře).

Pro přihlášení používejte klíče zabezpečení. Toto nastavení je dostupné pro zařízení s Windows 10 verze 1903 nebo novější. Slouží ke správě podpory používání bezpečnostních klíčů Windows Hello pro přihlášení.

Nakonec můžete vytvořit další zásady omezení zařízení pro další uzamčení zařízení vlastněných společností.

Tip

Přečtěte si o implementaci ucelené strategie nulové identity.

II. Přístup se uděluje jenom koncovým bodům a aplikacím spravovaným v cloudu a vyhovujícím předpisům.

Jakmile budete mít identity pro všechny koncové body, které přistupují k podnikovým prostředkům, a před udělením přístupu chcete zajistit, aby splňovaly minimální požadavky na zabezpečení nastavené vaší organizací.

Po vytvoření zásad dodržování předpisů pro bránu přístupu k podnikovým prostředkům k důvěryhodným koncovým bodům a mobilním a desktopovým aplikacím mají všichni uživatelé přístup k datům organizace na mobilních zařízeních a na všech zařízeních se nainstaluje minimálně nebo maximální verze operačního systému. Zařízení nejsou ve jailbreaku ani rootu.

Nastavte také pravidla nápravy pro zařízení nedodržující předpisy, jako je například blokování zařízení nedodržující předpisy nebo nabízení uživatele na období odkladu, aby bylo možné zajistit dodržování předpisů.

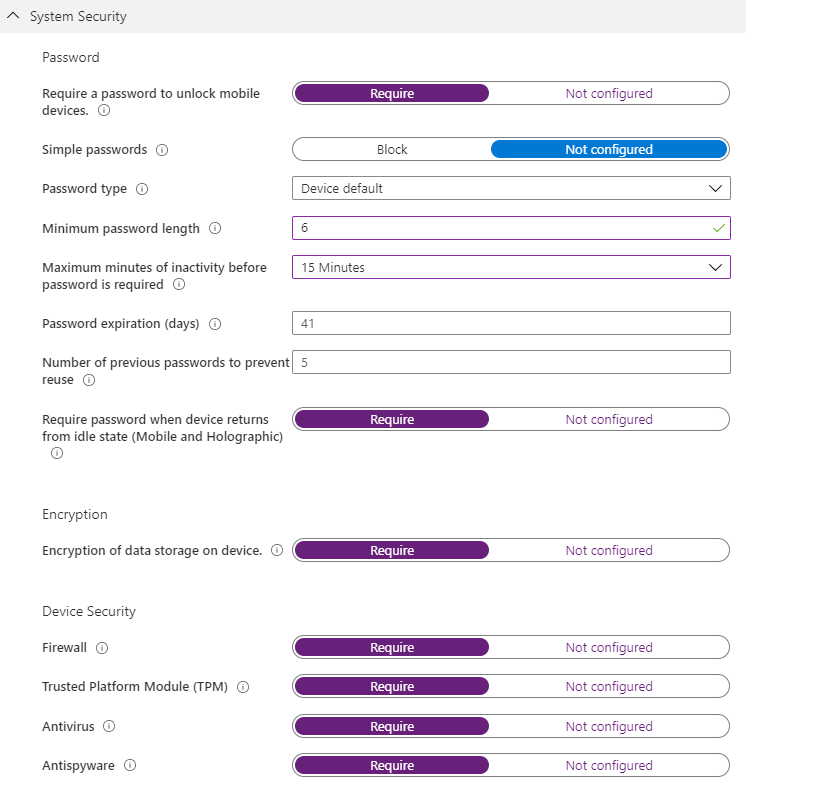

Vytvoření zásad dodržování předpisů v Microsoft Intune (všechny platformy)

Při vytváření zásad dodržování předpisů postupujte takto:

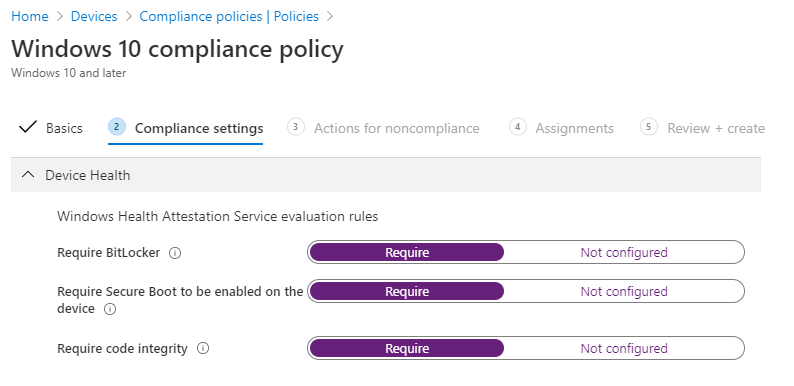

Vyberte Zásady > > dodržování předpisů pro zařízení>– Vytvořit zásadu.

Vyberte platformu pro tuto zásadu (například Windows 10).

Vyberte požadovanou konfiguraci stavu zařízení.

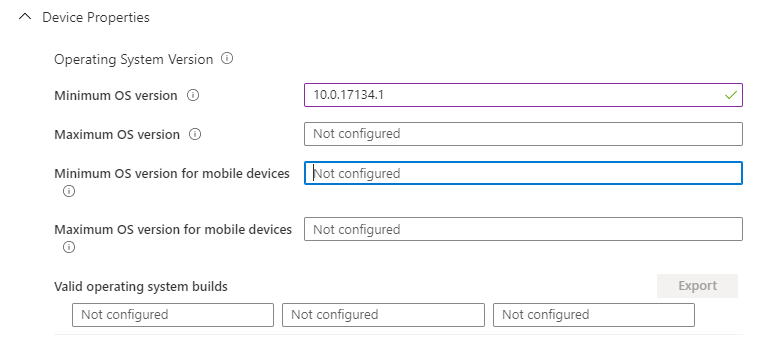

Nakonfigurujte minimální nebo maximální vlastnosti zařízení.

Konfigurace dodržování předpisů configuration manageru To vyžaduje, aby všechna vyhodnocení dodržování předpisů v Nástroji Configuration Manager dodržovala předpisy a je použitelná jenom pro zařízení s Windows 10, která jsou v souladu s předpisy. Všechna zařízení, která jsou jenom v Intune, vrátí není k dispozici.

Nakonfigurujte nastavení zabezpečení systému.

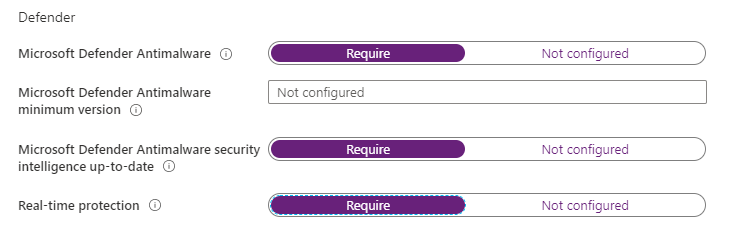

Nakonfigurujte Antimalware v programu Microsoft Defender.

Nakonfigurujte požadované skóre rizika počítače v programu Microsoft Defender for Endpoint.

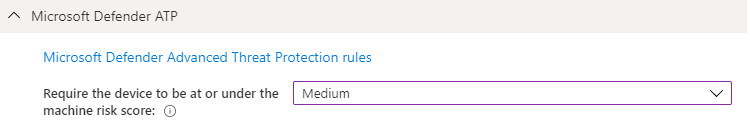

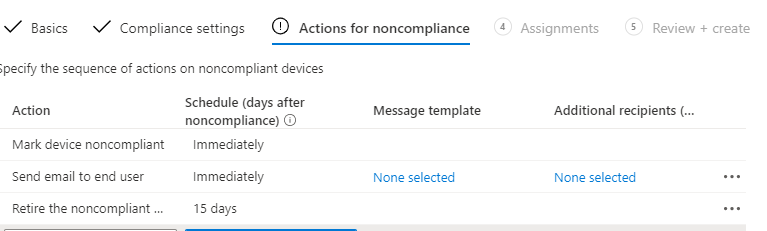

Na kartě Akce při nedodržení předpisů určete posloupnost akcí, které se mají automaticky použít na zařízení, která nesplňují tuto zásadu dodržování předpisů.

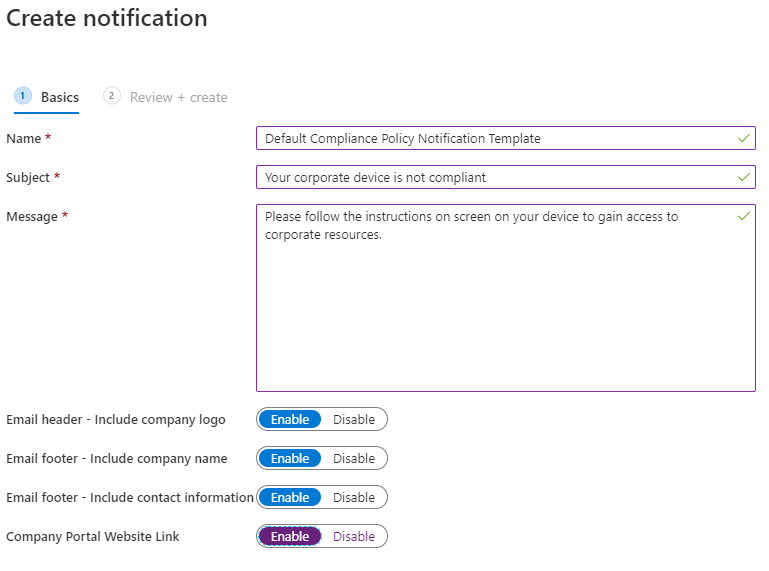

Automatizace e-mailu s oznámením a přidání dalších akcí nápravy pro zařízení nedodržující předpisy v Intune (všechny platformy)

Když se jejich koncové body nebo aplikace stanou nekompatibilními, uživatelé se řídí samoobslužnou nápravou. Výstrahy se automaticky generují s dalšími alarmy a automatizovanými akcemi nastavenými pro určité prahové hodnoty. Můžete nastavit nápravné akce, které nedodržují předpisy .

Postupujte následovně:

Vyberte Oznámení o zásadách > > dodržování předpisů pro zařízení>– Vytvořit oznámení.

Vytvořte šablonu zprávy s oznámením.

Vyberte Zásady >dodržování předpisů zařízením>, vyberte jednu z vašich zásad a pak vyberte Vlastnosti.

Vyberte Akce pro nedodržování předpisů > Přidat.

Přidání akcí při nedodržení předpisů:

Nastavte automatizovaný e-mail pro uživatele s nevyhovujícími zařízeními.

Nastavte akci pro vzdálené uzamčení zařízení nedodržující předpisy.

Nastavte akci tak, aby po nastaveném počtu dnů automaticky vyřadila zařízení nedodržující předpisy.

III. Zásady ochrany před únikem informací se vynucují pro podniková zařízení a byOD.

Po udělení přístupu k datům chcete řídit, co může uživatel s daty dělat. Pokud například uživatel přistupuje k dokumentu s podnikovou identitou, chcete zabránit tomu, aby byl dokument uložen v nechráněném umístění úložiště příjemce nebo aby ho sdílel s komunikační nebo chatovací aplikací.

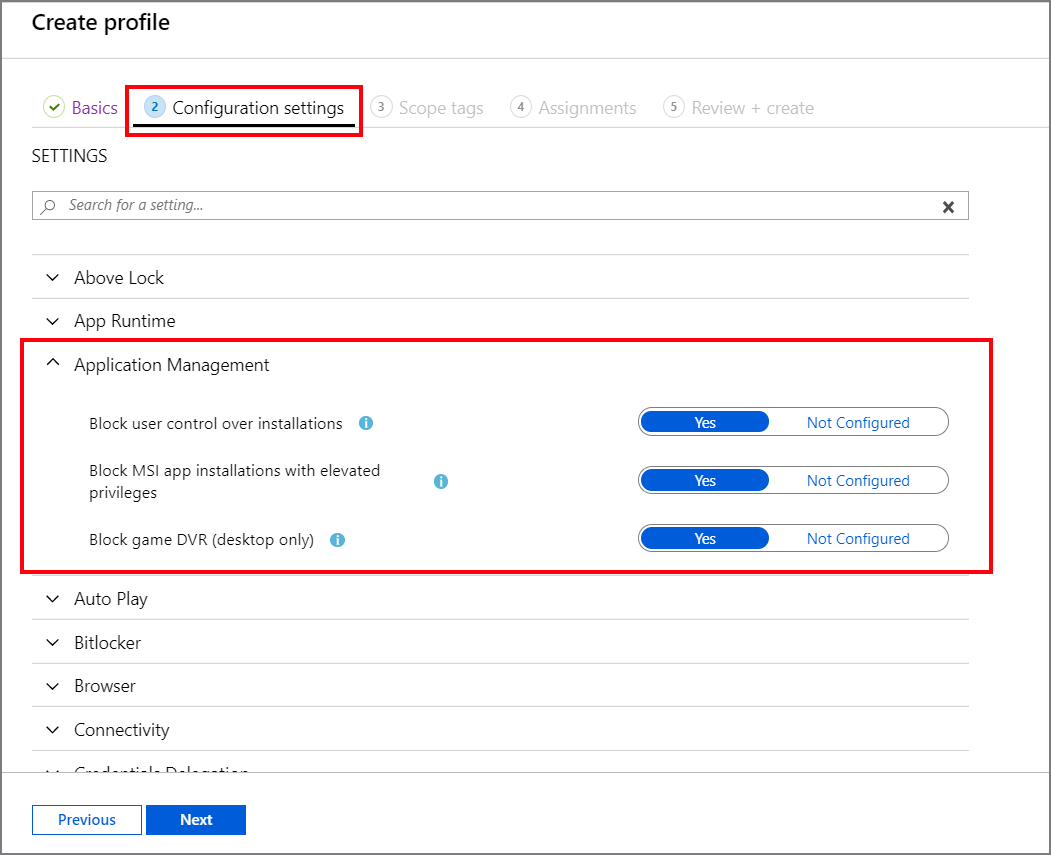

Použití doporučených nastavení zabezpečení

Nejprve použijte nastavení zabezpečení doporučené Microsoftem na zařízeních s Windows 10 pro ochranu podnikových dat (vyžaduje Windows 10 1809 a novější):

Standardní hodnoty zabezpečení Intune vám pomůžou zabezpečit a chránit uživatele a zařízení. Standardní hodnoty zabezpečení jsou předkonfigurované skupiny nastavení Systému Windows, které vám pomůžou použít známou skupinu nastavení a výchozí hodnoty, které doporučují příslušné bezpečnostní týmy.

Postupujte následovně:

Výběrem standardních hodnot zabezpečení > koncového bodu zobrazíte seznam dostupných směrných plánů.

Vyberte směrný plán, který chcete použít, a pak vyberte Vytvořit profil.

Na kartě Nastavení konfigurace zobrazte skupiny nastavení, které jsou k dispozici ve vybraném směrném plánu. Skupinu můžete rozbalit a zobrazit nastavení v této skupině a výchozí hodnoty pro tato nastavení v účaří. Vyhledání konkrétních nastavení:

Výběrem skupiny rozbalte a zkontrolujte dostupná nastavení.

Použijte panel hledání a zadejte klíčová slova, která filtrují zobrazení, aby se zobrazily pouze skupiny, které obsahují kritéria hledání.

Překonfigurujte výchozí nastavení tak, aby vyhovovala potřebám vaší firmy.

Na kartě Zadání vyberte skupiny, které chcete zahrnout, a pak přiřaďte směrný plán k jedné nebo více skupinám. Pokud chcete přiřazení vyladit, použijte k vyloučení skupiny Vybrat.

Ujistěte se, že se aktualizace nasazují automaticky do koncových bodů.

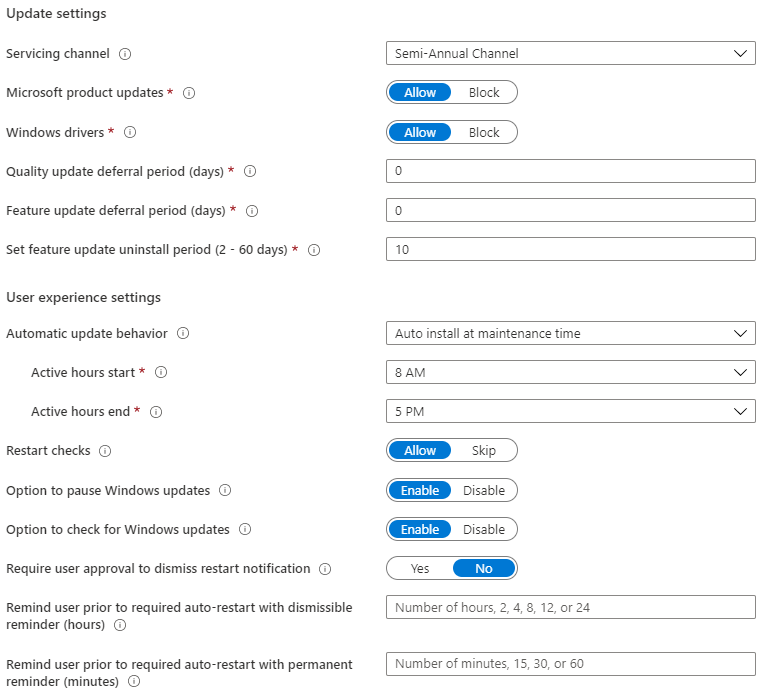

Konfigurace zařízení s Windows 10

Nakonfigurujte služba Windows Update pro firmy, aby zjednodušily správu aktualizací pro uživatele a zajistily, že se zařízení automaticky aktualizují tak, aby splňovala požadovanou úroveň dodržování předpisů.

Postupujte následovně:

Spravujte aktualizace softwaru Windows 10 v Intune vytvořením aktualizačních kanálů a povolením kolekce nastavení, která se konfigurují při instalaci aktualizací Windows 10.

Vyberte zařízení > s Windows > 10 Update Ring > Create.

V části Nastavení aktualizačního okruhu nakonfigurujte nastavení pro vaše obchodní potřeby.

V části Přiřazení zvolte + Vybrat skupiny, které chcete zahrnout, a pak přiřaďte aktualizační okruh k jedné nebo více skupinám. Pokud chcete přiřazení doladit, vyloučíte ho pomocí klávesy + Vybrat skupiny.

Spravujte aktualizace funkcí Windows 10 v Intune, abyste zařízení přenesli do vámi zadané verze Windows (tj. 1803 nebo 1809) a ukotvit sadu funkcí na těchto zařízeních, dokud se nerozhodnete je aktualizovat na novější verzi Windows.

Vyberte Zařízení s > Windows > 10 – Aktualizace > funkcí Vytvořit.

V části Základy zadejte název, popis (volitelné) a pro nasazení aktualizace funkcí vyberte verzi Systému Windows s požadovanou sadou funkcí a pak vyberte Další.

V části Přiřazení zvolte a vyberte skupiny, které chcete zahrnout, a pak přiřaďte nasazení aktualizace funkcí k jedné nebo více skupinám.

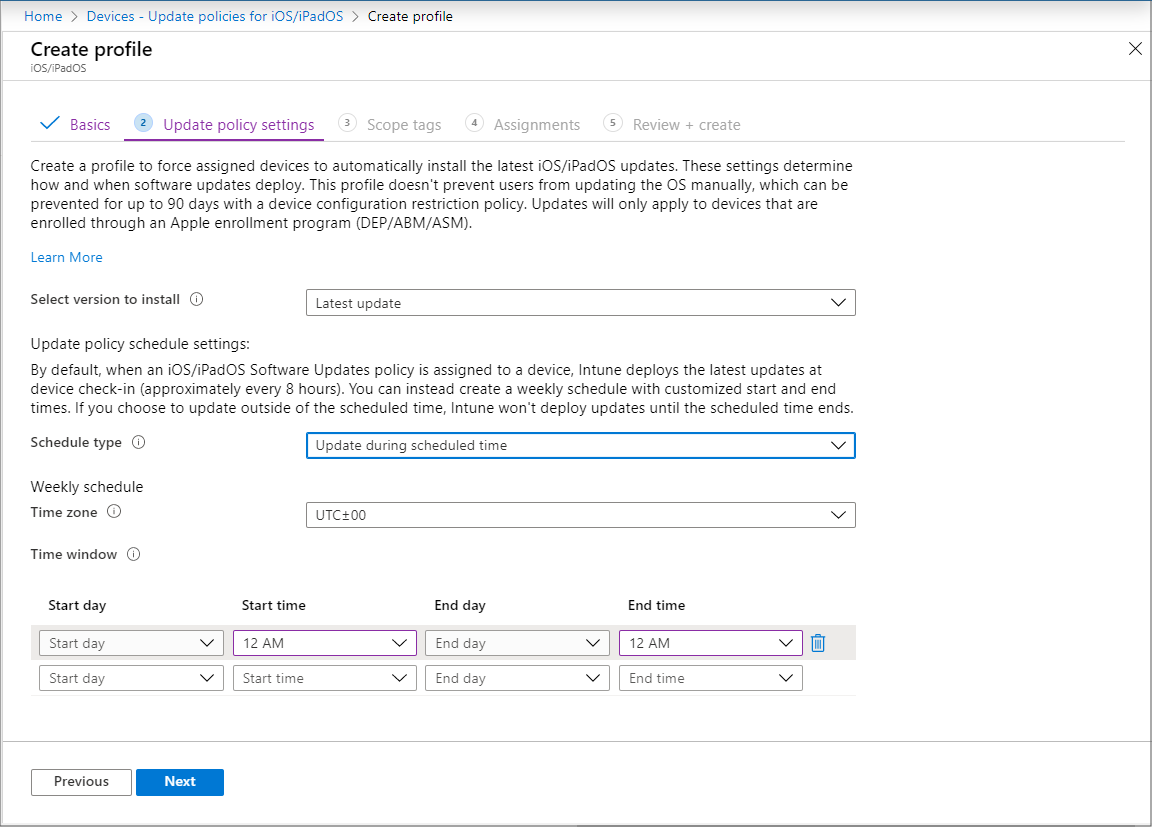

U zařízení zaregistrovaných společností nakonfigurujte aktualizace iOSu tak, aby zjednodušily správu aktualizací pro uživatele a aby se zařízení automaticky aktualizovala tak, aby splňovala požadovanou úroveň dodržování předpisů. Nakonfigurujte zásady aktualizace pro iOS.

Postupujte následovně:

Vyberte zásady aktualizace zařízení > pro vytvoření profilu pro iOS/iPadOS > .

Na kartě Základy zadejte název této zásady, zadejte popis (volitelné) a pak vyberte Další.

Na kartě Aktualizovat nastavení zásad nakonfigurujte následující:

Vyberte verzi, která se má nainstalovat. Lze vybrat následující možnosti:

Nejnovější aktualizace: Tím se nasadí nejnovější vydaná aktualizace pro iOS/iPadOS.

Všechny předchozí verze, které jsou k dispozici v rozevíracím seznamu Pokud vyberete předchozí verzi, musíte také nasadit zásadu konfigurace zařízení, která zpozdí viditelnost aktualizací softwaru.

Typ plánu: Nakonfigurujte plán pro tuto zásadu:

Aktualizujte při příštím vrácení se změnami. Aktualizace se nainstaluje na zařízení při příštím přihlášení v Intune. Toto je nejjednodušší možnost a nemá žádné další konfigurace.

Aktualizace během naplánovaného času Nakonfigurujete jedno nebo více časových intervalů, během kterých se aktualizace nainstaluje při vrácení se změnami.

Aktualizace mimo naplánovaný čas Nakonfigurujete jedno nebo více časových intervalů, během kterých se aktualizace nebudou instalovat po vrácení se změnami.

Týdenní plán: Pokud zvolíte jiný typ plánu než aktualizace při příštím vrácení se změnami, nakonfigurujte následující možnosti:

Zvolte časové pásmo.

Definujte časové okno. Definujte jeden nebo více časových bloků, které omezují při instalaci aktualizací. Mezi možnosti patří počáteční den, počáteční čas, koncový den a koncový čas. Pomocí počátečního a koncového dne se podporují bloky přes noc. Pokud nenakonfigurujete časy spuštění nebo ukončení, konfigurace bude mít za následek žádné omezení a aktualizace se můžou kdykoli nainstalovat.

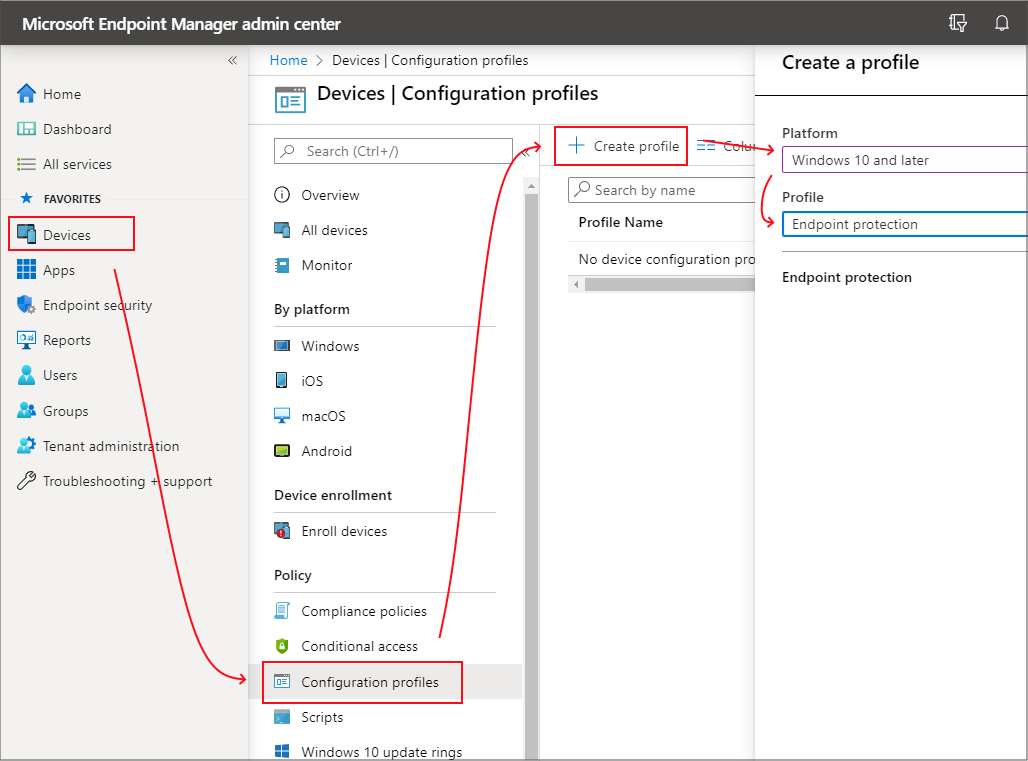

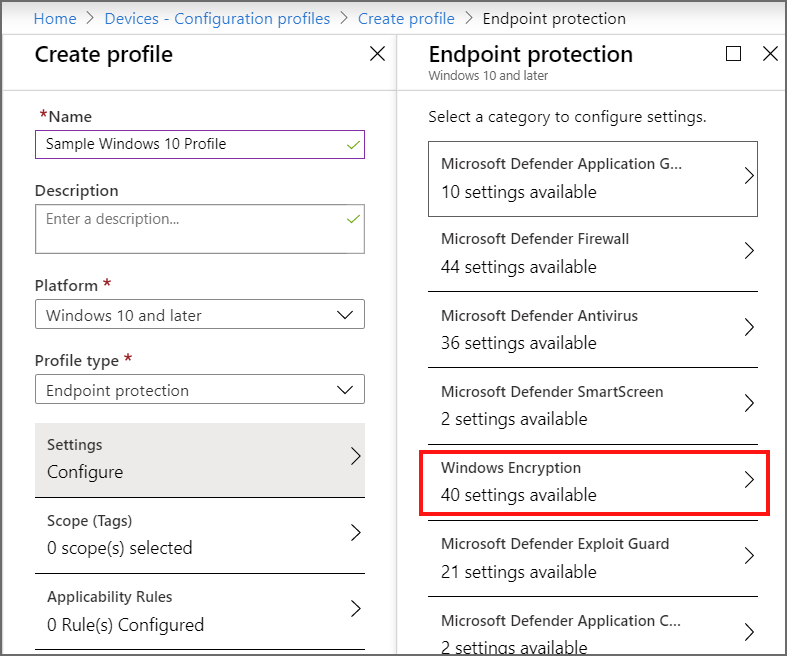

Ujistěte se, že jsou zařízení šifrovaná.

Konfigurace bitlockeru pro šifrování zařízení s Windows 10

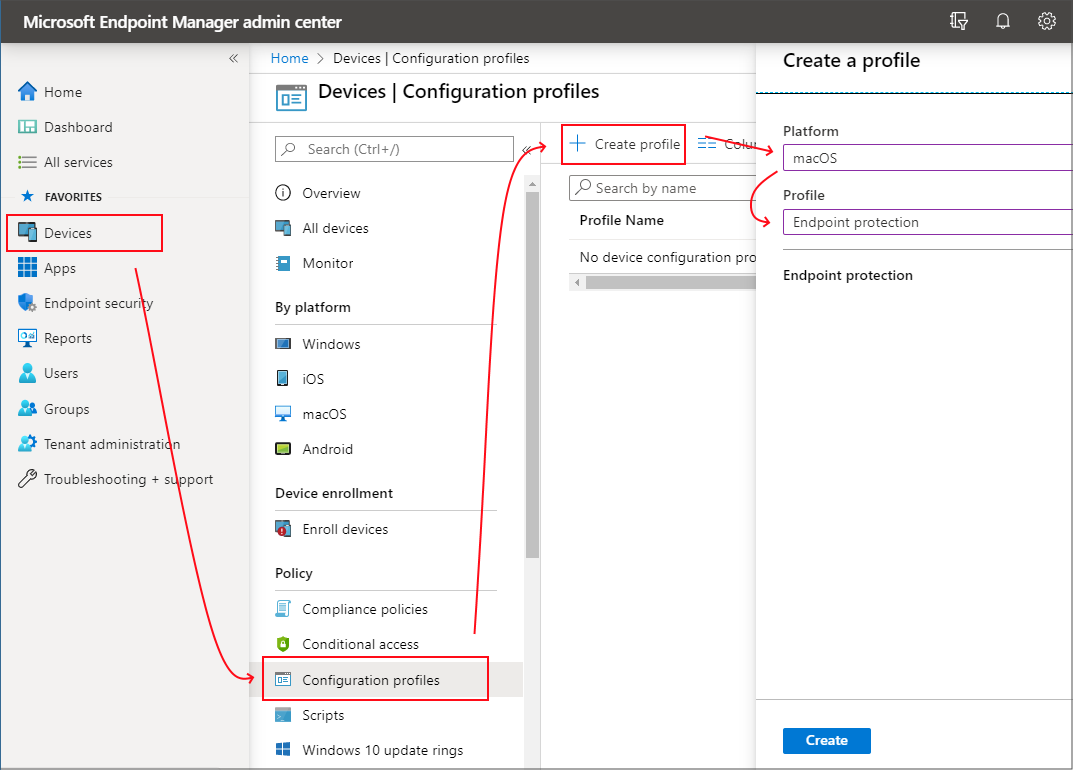

Vyberte Profily konfigurace zařízení > – Vytvořit> profil.

Nastavte následující možnosti:

Platforma: Windows 10 a novější

Typ profilu: Ochrana koncových bodů

Vyberte Nastavení > šifrování systému Windows.

Nakonfigurujte nastavení nástroje BitLocker tak, aby splňovalo vaše obchodní potřeby, a pak vyberte OK.

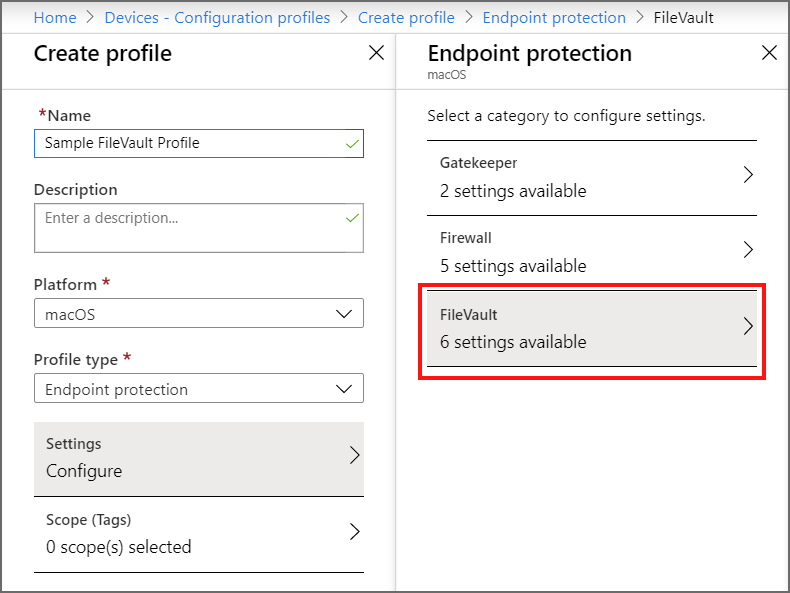

Konfigurace šifrování FileVault na zařízeních s macOS

Vyberte Profily konfigurace zařízení > – Vytvořit> profil.

Nastavte následující možnosti:

Platforma: macOS.

Typ profilu: Ochrana koncového bodu

Vyberte Nastavení > FileVault.

Jako FileVault vyberte Povolit.

Pro typ obnovovacího klíče se podporuje jenom osobní klíč.

Nakonfigurujte zbývající nastavení služby FileVault tak, aby vyhovovala vašim obchodním potřebám, a pak vyberte OK.

Vytvoření zásad ochrany aplikací pro ochranu podnikových dat na úrovni aplikace

Abyste měli jistotu, že vaše data zůstanou v bezpečí nebo jsou obsažená ve spravované aplikaci, vytvořte zásady ochrany aplikací (APP). Zásadou může být pravidlo, které je vynuceno, když se uživatel pokusí o přístup nebo přesunutí „podnikových“ dat, nebo sada akcí, které jsou zakázány nebo sledovány, když je uživatel uvnitř aplikace.

Architektura ochrany dat APP je uspořádaná do tří různých úrovní konfigurace, přičemž každá úroveň vychází z předchozí úrovně:

Základní ochrana podnikových dat (úroveň 1) zajišťuje, že aplikace jsou chráněné kódem PIN a šifrovaným a provádějí selektivní operace vymazání. Na zařízeních s Androidem tato úroveň ověřuje atestaci zařízení Android. Jedná se o konfiguraci na úrovni položek, která poskytuje podobné řízení ochrany dat v zásadách poštovních schránek Exchange Online a zavádí IT a populaci uživatelů do APP.

Podniková rozšířená ochrana dat (úroveň 2) zavádí mechanismy ochrany před únikem dat APP a minimální požadavky na operační systém. Tato konfigurace se hodí pro většinu mobilních uživatelů, kteří přistupují k pracovním nebo školním datům.

Podniková vysoká ochrana dat (úroveň 3) zavádí pokročilé mechanismy ochrany dat, vylepšenou konfiguraci PIN kódu a ochranu před mobilními hrozbami APP. Tato konfigurace je žádoucí pro uživatele, kteří přistupují k vysoce rizikovým datům.

Postupujte následovně:

Na portálu Intune zvolte Zásady pro aplikace> Ochrana aplikací. Tento výběr otevře podrobnosti o Ochrana aplikací zásadách, kde vytvoříte nové zásady a upravíte existující zásady.

Vyberte Vytvořit zásadu a vyberte iOS/iPadOS nebo Android. Zobrazí se podokno Vytvořit zásadu .

Zvolte aplikace, na které chcete použít zásady ochrany aplikací.

Konfigurace nastavení ochrany dat:

Ochrana dat pro iOS/iPadOS Informace najdete v tématu nastavení zásad ochrany aplikací pro iOS/iPadOS – Ochrana dat.

Ochrana dat androidu Informace najdete v tématu Nastavení zásad ochrany aplikací pro Android – Ochrana dat.

Konfigurace nastavení požadavků na přístup:

Požadavky na přístup pro iOS/iPadOS Informace najdete v tématu Nastavení zásad ochrany aplikací pro iOS/iPadOS – Požadavky na přístup.

Požadavky na přístup k Androidu Informace najdete v tématu Nastavení zásad ochrany aplikací pro Android – Požadavky na přístup.

Konfigurace nastavení podmíněného spuštění:

Podmíněné spuštění iOS/iPadOS Informace najdete v tématu Nastavení zásad ochrany aplikací pro iOS/iPadOS – Podmíněné spuštění.

Podmíněné spuštění Androidu Informace najdete v tématu Nastavení zásad ochrany aplikací pro Android – Podmíněné spuštění.

Kliknutím na Tlačítko Další zobrazíte stránku Přiřazení .

Až budete hotovi, klikněte na Vytvořit a vytvořte zásady ochrany aplikací v Intune.

|

|

Další cíle nasazení |

IV. Detekce hrozeb koncového bodu se používá k monitorování rizika zařízení.

Jakmile dosáhnete prvních tří cílů, dalším krokem je konfigurace zabezpečení koncových bodů tak, aby se zřídila, aktivovala a monitorovala rozšířená ochrana. Jedno podokno skla slouží ke konzistentní správě všech koncových bodů společně.

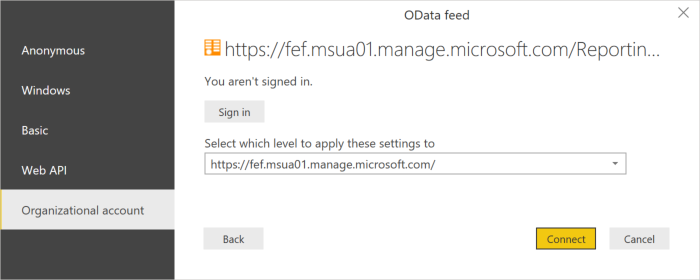

Směrování protokolů koncových bodů a transakcí do SIEM nebo Power BI

Pomocí datového skladu Intune odesílejte data správy zařízení a aplikací do nástrojů pro generování sestav nebo nástroje SIEM pro inteligentní filtrování výstrah, které snižují šum.

Postupujte následovně:

Vyberte Sestavy > datového skladu Datového skladu >Intune.

Zkopírujte adresu URL vlastního informačního kanálu. Příklad:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0Otevřete Power BI Desktop nebo řešení SIEM.

Z řešení SIEM

Zvolte možnost importu nebo získání dat z datového kanálu Odata.

Z PowerBI

V nabídce vyberte Datový kanál OData načíst > soubor>.

Vložte adresu URL vlastního kanálu, kterou jste zkopírovali z předchozího kroku, do pole ADRESY URL v okně datového kanálu OData.

Vyberte Basic.

Vyberte OK.

Vyberte účet organizace a přihlaste se pomocí přihlašovacích údajů Intune.

Vyberte Připojit. Navigátor se otevře a zobrazí seznam tabulek v datovém skladu Intune.

Vyberte zařízení a tabulky ownerTypes. Vyberte Načíst. Power BI načte data do modelu.

Vytvoření relace. Můžete importovat více tabulek a analyzovat nejen data v jedné tabulce, ale související data napříč tabulkami. Power BI má funkci označovanou jako automatické rozpoznávání, která se snaží najít a vytvořit relace za vás. Tabulky v datovém skladu jsou vytvořené tak, aby fungovaly s funkcí automatického rozpoznávání v Power BI. I když Ale Power BI relace automaticky nenajde, můžete tyto relace i nadále spravovat.

Vyberte Správa relací.

Vyberte možnost Automatické rozpoznávání , pokud Power BI relace ještě nerozpoznal.

Naučte se pokročilé způsoby nastavení vizualizací Power BI.

V. Řízení přístupu se hradí v riziku koncového bodu pro podniková zařízení i zařízení BYOD.

Podniková zařízení jsou zaregistrovaná ve službě cloudové registrace, jako je DEP, Android Enterprise nebo Windows AutoPilot.

Vytváření a údržba přizpůsobených imagí operačního systému je časově náročný proces a může zahrnovat čas strávený používáním vlastních imagí operačního systému na nová zařízení, která je připraví na použití.

Díky službám cloudové registrace v Microsoft Intune můžete uživatelům poskytnout nová zařízení bez nutnosti vytvářet, udržovat a používat vlastní image operačního systému na zařízení.

Windows Autopilot je kolekce technologií používaných k nastavení a předkonfigurování nových zařízení a jejich příprava na produktivní použití. Windows Autopilot můžete použít také k obnovení továrního nastavení, změně účelu a obnovení zařízení.

Nakonfigurujte Windows Autopilot pro automatizaci připojení k Microsoft Entra a registraci nových zařízení vlastněných společností do Intune.

Nakonfigurujte Apple DEP tak, aby automaticky zaregistroval zařízení s iOSem a iPadOS.

Produkty popsané v této příručce

Microsoft Azure

Microsoft 365

Microsoft Intune (zahrnuje Microsoft Intune a Configuration Manager)

Microsoft Defender for Endpoint

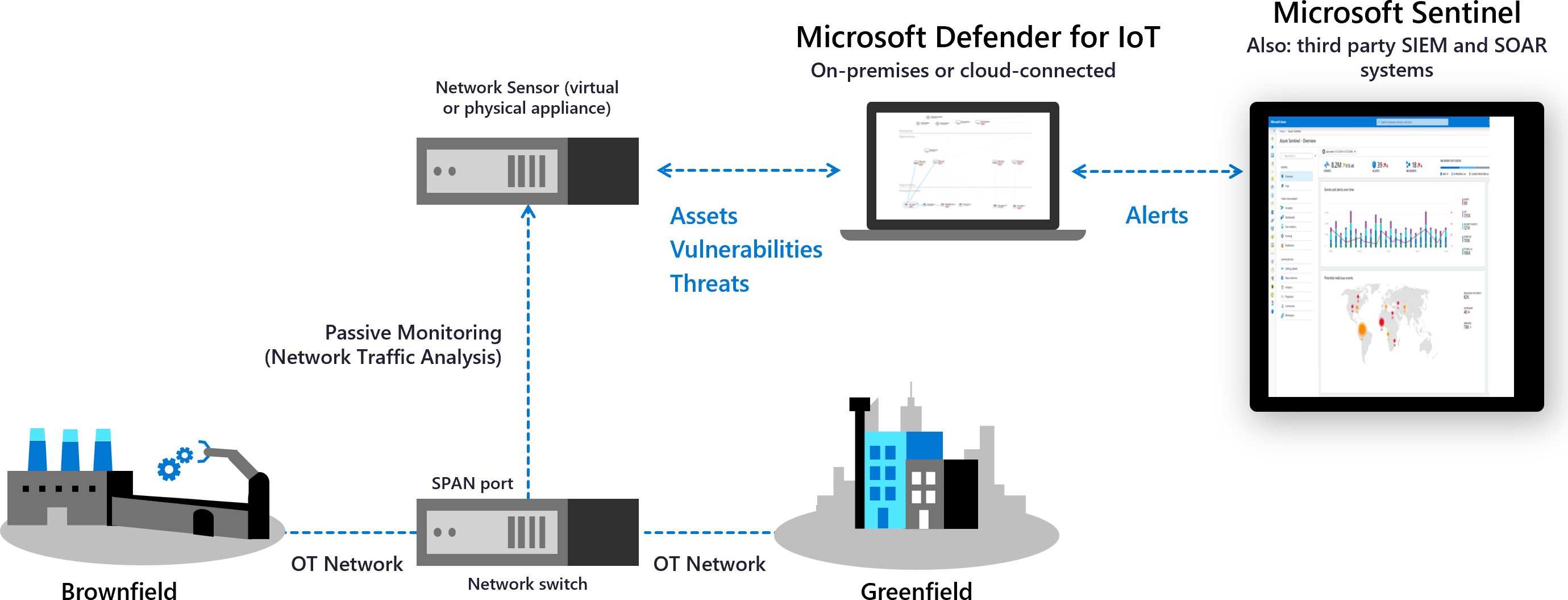

nulová důvěra (Zero Trust) a sítě OT

Microsoft Defender for IoT je jednotné řešení zabezpečení vytvořené speciálně pro identifikaci zařízení, ohrožení zabezpečení a hrozeb napříč sítěmi IoT a operační technologie (OT). Pomocí defenderu pro IoT můžete použít zabezpečení v celém prostředí IoT/OT, včetně existujících zařízení, která nemusí mít integrované agenty zabezpečení.

Sítě OT se často liší od tradiční infrastruktury IT a potřebují specializovaný přístup k nulové důvěryhodnosti. Systémy OT používají jedinečnou technologii s proprietárními protokoly a mohou mít stárnoucí platformy s omezeným připojením a napájením, nebo specifické bezpečnostní požadavky a jedinečné expozice fyzickým útokům.

Defender pro IoT podporuje principy nulové důvěryhodnosti tím, že řeší problémy specifické pro OT, například:

- Pomoc při řízení vzdálených připojení k systémům OT

- Kontrola a pomoc při snižování propojení mezi závislými systémy

- Vyhledání kritických bodů selhání ve vaší síti

Nasaďte senzory sítě Defender for IoT, abyste mohli zjišťovat zařízení a provoz a sledovat ohrožení zabezpečení specifická pro OT. Segmentujte senzory do lokalit a zón ve vaší síti, abyste mohli monitorovat provoz mezi zónami, a postupujte podle kroků pro zmírnění rizik založených na programu Defender for IoT, abyste snížili riziko napříč prostředím OT. Defender pro IoT pak nepřetržitě monitoruje vaše zařízení za neobvyklé nebo neoprávněné chování.

Integrace s služby Microsoft, jako je Microsoft Sentinel a další partnerské služby, včetně systémů SIEM a lístků, pro sdílení dat Defenderu pro IoT ve vaší organizaci.

Další informace naleznete v tématu:

- nulová důvěra (Zero Trust) a sítě OT

- Monitorování sítí OT pomocí principů nulová důvěra (Zero Trust)

- Zkoumání incidentů Defenderu pro IoT pomocí Microsoft Sentinelu

Závěr

Přístup nulová důvěra (Zero Trust) může výrazně posílit stav zabezpečení vašich zařízení a koncových bodů. Pokud potřebujete další informace nebo pomoc s implementací, obraťte se na tým úspěchu zákazníka nebo si přečtěte další kapitoly této příručky, které zahrnují všechny pilíře nulová důvěra (Zero Trust).

Série průvodce nasazením nulová důvěra (Zero Trust)