Zabezpečené připojení k back-endovým prostředkům ze služby App Service Environment

Důležité

Tento článek se týká služby App Service Environment v1. Služba App Service Environment v1 bude vyřazena 31. srpna 2024. Existuje nová verze služby App Service Environment, která se snadněji používá a běží na výkonnější infrastruktuře. Další informace o nové verzi najdete v úvodu do služby App Service Environment. Pokud aktuálně používáte App Service Environment v1, postupujte podle kroků v tomto článku a proveďte migraci na novou verzi.

Od 29. ledna 2024 už nemůžete vytvářet nové prostředky služby App Service Environment verze 1 pomocí žádné z dostupných metod, včetně šablon ARM/Bicep, webu Azure Portal, Azure CLI nebo rozhraní REST API. Před 31. srpnem 2024 musíte migrovat do služby App Service Environment v3 , abyste zabránili odstranění prostředků a ztrátě dat.

Vzhledem k tomu, že služba App Service Environment je vždy vytvořená vevirtuální síti Azure Resource Manageru nebo virtuální síti modelu nasazení Classic, odchozí připojení ze služby App Service Environment k jiným back-endovým prostředkům můžou proudit výhradně přes virtuální síť. Od června 2016 je možné ase nasadit také do virtuálních sítí, které používají rozsahy veřejných adres nebo RFC1918 adresních prostorů (privátní adresy).

Na clusteru virtuálních počítačů s uzamčeným portem 1433 může být například spuštěný SQL Server. Koncový bod může být ALD, aby umožňoval přístup pouze z jiných prostředků ve stejné virtuální síti.

V dalším příkladu můžou citlivé koncové body spouštět místně a být připojené k Azure prostřednictvím připojení Site-to-Site nebo Azure ExpressRoute . V důsledku toho můžou místní koncové body přistupovat jenom prostředky ve virtuálních sítích připojených k tunelům Site-to-Site nebo ExpressRoute.

Pro všechny tyto scénáře se aplikace spuštěné ve službě App Service Environment můžou bezpečně připojit k různým serverům a prostředkům. Pokud odchozí provoz z aplikací běží ve službě App Service Environment do privátních koncových bodů ve stejné virtuální síti nebo je připojený ke stejné virtuální síti, bude tok pouze přes virtuální síť. Odchozí provoz do privátních koncových bodů nebude přetékat přes veřejný internet.

Jeden problém se týká odchozího provozu ze služby App Service Environment do koncových bodů ve virtuální síti. Služba App Service Environment nemůže dosáhnout koncových bodů virtuálních počítačů umístěných ve stejné podsíti jako App Service Environment. Toto omezení by obvykle nemělo být problém, pokud je služba App Service Environment nasazená do podsítě, která je vyhrazená výhradně pro použití ve službě App Service Environment.

Poznámka:

I když se tento článek týká webových aplikací, platí také pro aplikace API a mobilní aplikace.

Odchozí připojení a požadavky na DNS

Aby služba App Service Environment fungovala správně, vyžaduje odchozí přístup k různým koncovým bodům. Úplný seznam externích koncových bodů používaných službou ASE najdete v části Požadovaná síťová Připojení ivity v článku Konfigurace sítě pro ExpressRoute.

Služba App Service Environment vyžaduje platnou infrastrukturu DNS nakonfigurovanou pro virtuální síť. Pokud se konfigurace DNS po vytvoření služby App Service Environment změní, můžou vývojáři vynutit, aby služba App Service Environment vyzvedá novou konfiguraci DNS. V horní části okna správy služby App Service Environment na portálu vyberte ikonu Restartovat a aktivujte restartování prostředí, které způsobí, že prostředí vyzvedne novou konfiguraci DNS.

Před vytvořením služby App Service Environment se také doporučuje nastavit všechny vlastní servery DNS ve virtuální síti předem. Pokud se během vytváření služby App Service Environment změní konfigurace DNS virtuální sítě, dojde k selhání procesu vytváření služby App Service Environment. Pokud na druhém konci brány VPN existuje vlastní server DNS, který je nedostupný nebo nedostupný, proces vytvoření služby App Service Environment také selže.

Připojení na SQL Server

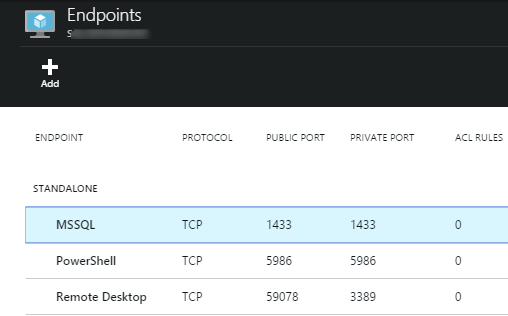

Běžná konfigurace SQL Serveru má koncový bod naslouchání na portu 1433:

Existují dva přístupy k omezení provozu na tento koncový bod:

- Seznamy řízení přístupu k síti (seznamy ACL sítě)

- Network Security Groups (Skupiny zabezpečení sítě)

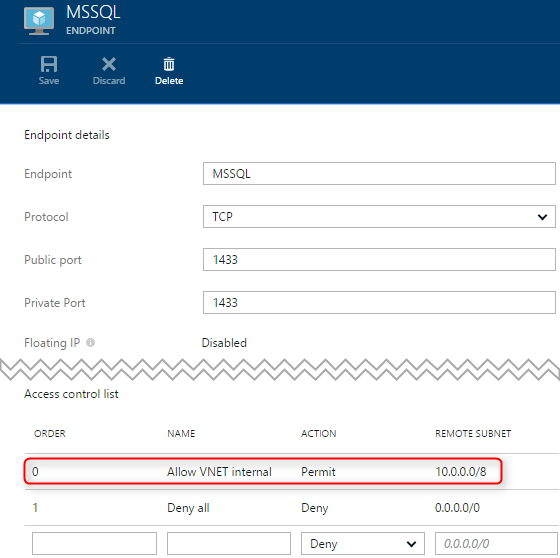

Omezení přístupu pomocí seznamu ACL sítě

Port 1433 je možné zabezpečit pomocí seznamu řízení přístupu k síti. Následující příklad přidá oprávnění k přiřazení adres klientů pocházejících z virtuální sítě a zablokuje přístup ke všem ostatním klientům.

Všechny aplikace, které běží ve službě App Service Environment, ve stejné virtuální síti jako SQL Server, se mohou připojit k instanci SQL Serveru. Použijte interní IP adresu virtuální sítě pro virtuální počítač s SQL Serverem.

Příklad připojovací řetězec níže odkazuje na SQL Server s použitím jeho privátní IP adresy.

Server=tcp:10.0.1.6;Database=MyDatabase;User ID=MyUser;Password=PasswordHere;provider=System.Data.SqlClient

I když má virtuální počítač také veřejný koncový bod, pokusy o použití veřejné IP adresy budou odmítnuty kvůli seznamu ACL sítě.

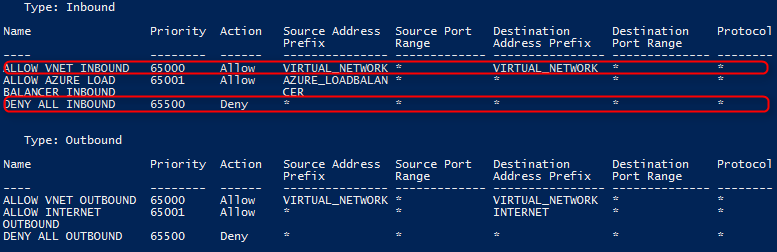

Omezení přístupu pomocí skupiny zabezpečení sítě

Alternativním přístupem k zabezpečení přístupu je skupina zabezpečení sítě. Skupiny zabezpečení sítě se dají použít na jednotlivé virtuální počítače nebo na podsíť obsahující virtuální počítače.

Nejprve budete muset vytvořit skupinu zabezpečení sítě:

New-AzureNetworkSecurityGroup -Name "testNSGexample" -Location "South Central US" -Label "Example network security group for an app service environment"

Omezení přístupu pouze k internímu provozu virtuální sítě je jednoduché se skupinou zabezpečení sítě. Výchozí pravidla ve skupině zabezpečení sítě povolují přístup pouze z jiných síťových klientů ve stejné virtuální síti.

V důsledku toho je uzamčení přístupu k SQL Serveru jednoduché. Stačí použít skupinu zabezpečení sítě s výchozími pravidly na virtuální počítače s SQL Serverem nebo podsíť obsahující virtuální počítače.

Následující ukázka aplikuje skupinu zabezpečení sítě na podsíť obsahující:

Get-AzureNetworkSecurityGroup -Name "testNSGExample" | Set-AzureNetworkSecurityGroupToSubnet -VirtualNetworkName 'testVNet' -SubnetName 'Subnet-1'

Konečným výsledkem je sada pravidel zabezpečení, která blokují externí přístup a zároveň umožňují interní přístup virtuální sítě:

Začínáme

Pokud chcete začít pracovat se službou App Service Environment, přečtěte si téma Úvod do služby App Service Environment.

Podrobnosti o řízení příchozího provozu do služby App Service Environment najdete v tématu Řízení příchozího provozu do služby App Service Environment.

Poznámka:

Pokud chcete začít používat službu Azure App Service před registrací k účtu Azure, přejděte k možnosti Vyzkoušet službu App Service, kde můžete okamžitě vytvořit krátkodobou úvodní webovou aplikaci. Není vyžadována platební karta a nevzniká žádný závazek.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro