Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek obsahuje všechny referenční informace o monitorování pro tuto službu.

Metrics

V této části jsou uvedeny všechny automaticky shromážděné metriky platformy pro tuto službu. Tyto metriky jsou také součástí globálního seznamu všech metrik platformy podporovaných ve službě Azure Monitor.

Informace o uchovávání metrik najdete v přehledu metrik služby Azure Monitor.

Podporované metriky pro Microsoft.Network/azureFirewalls

Následující tabulka uvádí metriky dostupné pro typ prostředku Microsoft.Network/azureFirewalls.

- Všechny sloupce nemusí být v každé tabulce.

- Některé sloupce můžou být mimo oblast zobrazení stránky. Výběrem možnosti Rozbalit tabulku zobrazíte všechny dostupné sloupce.

Nadpisy tabulek

- Kategorie – skupina metrik nebo klasifikace.

- Metrika – název metriky, jak je zobrazena v portálu Azure.

- Název v rozhraní REST API – název metriky, který se označuje v rozhraní REST API.

- Jednotka – měrná jednotka.

- Agregace - Výchozí typ agregace. Platné hodnoty: Průměr (Průměr), Minimum (Minimum), Maximum (Maximum), Celkem (Součet), Počet.

- Dimenze - Dimenze dostupné pro tuto metriku.

-

- , ve kterých se metrika vzorkuje. Například označuje,

PT1Mže se metrika vzorkuje každou minutu,PT30Mkaždých 30 minut,PT1Hkaždou hodinu atd. - DS Export – určuje, jestli je metrika exportovatelná do protokolů služby Azure Monitor prostřednictvím nastavení diagnostiky. Informace o exportu metrik najdete v tématu Vytvoření nastavení diagnostiky ve službě Azure Monitor.

| Metric | Název v rozhraní REST API | Unit | Aggregation | Dimensions | Časové zrny | DS Vývoz |

|---|---|---|---|---|---|---|

|

Počet přístupů pravidel aplikace Kolikrát došlo k dosažení pravidel aplikace |

ApplicationRuleHit |

Count | Celkem (Suma) |

Status, , ReasonProtocol |

PT1M | Yes |

|

Zpracovávaná data Celkový objem dat zpracovaných touto bránou firewall |

DataProcessed |

Bytes | Celkem (Suma) | <žádné> | PT1M | Yes |

|

Stav brány firewall Označuje celkový stav této brány firewall. |

FirewallHealth |

Percent | Average |

Status, Reason |

PT1M | Yes |

|

Sonda latence (Preview) Odhad průměrné latence brány firewall měřené sondou latence |

FirewallLatencyPng |

Milliseconds | Average | <žádné> | PT1M | Yes |

|

Počet přístupů pravidel sítě Kolikrát došlo k dosažení pravidel sítě |

NetworkRuleHit |

Count | Celkem (Suma) |

Status, Reason |

PT1M | Yes |

|

Pozorované jednotky kapacity Nahlášený počet jednotek kapacity pro bránu Azure Firewall |

ObservedCapacity |

Nespecifikovaný | Průměr, Minima, Maxima | <žádné> | PT1M | Yes |

|

Využití portů SNAT Procento aktuálně používaných odchozích portů SNAT |

SNATPortUtilization |

Percent | Průměr, Maximální | Protocol |

PT1M | Yes |

|

Throughput Propustnost zpracovávaná touto bránou firewall |

Throughput |

BitsPerSecond | Average | <žádné> | PT1M | No |

Pozorovaná kapacita

Metrika pozorované kapacity je primárním nástrojem pro pochopení toho, jak se brána firewall škáluje v praxi.

Osvědčené postupy pro používání pozorované kapacity

- Ověřte nastavení před škálováním: Ověřte, že brána firewall konzistentně udržuje minCapacity, kterou jste definovali.

- Sledování chování škálování v reálném čase: Pomocí agregace Avg zobrazte jednotky kapacity v reálném čase.

- Prognóza budoucích potřeb: Zkombinujte historickou pozorovanou kapacitu s trendy provozu (například měsíční špičky nebo sezónní události) a upřesněte plánování kapacity.

- Nastavit proaktivní upozornění: Nakonfigurujte upozornění služby Azure Monitor na prahové hodnoty pozorované kapacity (například upozornění, když škálování překročí 80% maximální kapacity).

- Korelace s metrikami výkonu: Spárování pozorované kapacity s využitím propustnosti, sondy latence a využití portů SNAT za účelem diagnostiky, jestli škálování udržuje krok s poptávkou.

Stav brány firewall

V předchozí tabulce má metrika stavu brány firewall dvě dimenze:

- Stav: Možné hodnoty jsou V pořádku, Snížený výkon, Není v pořádku.

- Důvod: Uvádí důvod příslušného stavu brány firewall.

Pokud se porty SNAT používají více než 95%, považují se za vyčerpání a stav je 50% se stavem =Degraded a reason=SNAT port. Brána firewall udržuje zpracování provozu a stávající připojení nejsou ovlivněná. Nová připojení se ale nemusí navazovat přerušovaně.

Pokud je využití portů SNAT nižší než 95 %, předpokládá se, že je brána firewall v pořádku, a zobrazí se 100% stav.

Pokud se nehlásí žádné využití portů SNAT, zobrazí se 0% stav.

Využití portů SNAT

Pro metriku využití portů SNAT při přidávání dalších veřejných IP adres do brány firewall je k dispozici více portů SNAT, což snižuje využití portů SNAT. Navíc, když se brána firewall škáluje z různých důvodů (například z procesoru nebo propustnosti), bude k dispozici také více portů SNAT.

Dané procento využití portů SNAT se může efektivně snížit, aniž byste museli přidávat jakékoli veřejné IP adresy, jenom proto, že služba škálovala kapacitu. Počet veřejných IP adres, které jsou k dispozici, můžete přímo řídit, abyste zvýšili dostupné porty ve vaší bráně firewall. Nemůžete ale přímo řídit škálování brány firewall.

Pokud u brány firewall dochází k vyčerpání portů SNAT, měli byste přidat aspoň pět veřejných IP adres. Tím se zvýší počet dostupných portů SNAT. Další informace najdete v tématu Funkce služby Azure Firewall.

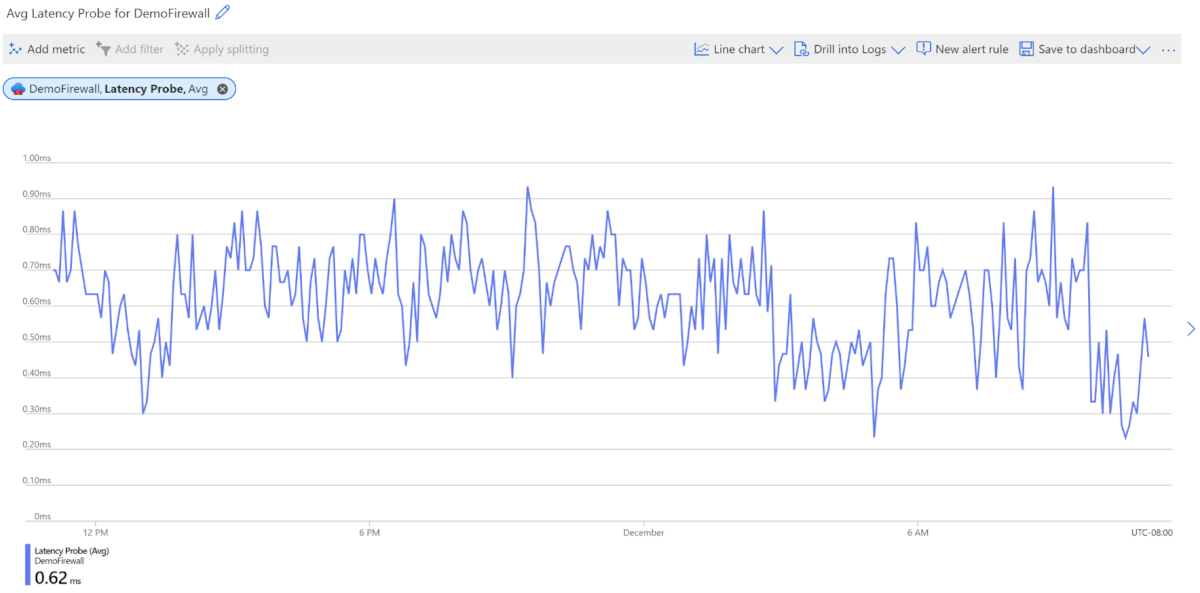

Sonda latence AZFW

Metrika sondy latence AZFW měří celkovou nebo průměrnou latenci služby Azure Firewall v milisekundách. Správci můžou tuto metriku použít pro následující účely:

- Diagnostika, jestli Azure Firewall způsobuje latenci v síti

- Monitorování a upozorňování na problémy s latencí nebo výkonem, aby it týmy mohly aktivně zapojit

- Identifikace různých faktorů, které můžou způsobit vysokou latenci ve službě Azure Firewall, jako jsou vysoké využití procesoru, vysoká propustnost nebo problémy se sítí

Co měří metrika sondy latence AZFW

- Opatření: Latence služby Azure Firewall na platformě Azure

- Neměří se: Celková latence pro celou síťovou cestu Metrika odráží výkon v rámci brány firewall místo latence, kterou Azure Firewall zavádí do sítě.

- Zasílání zpráv o chybách: Pokud metrika latence nefunguje správně, na řídicím panelu metrik hlásí hodnotu 0, což značí selhání nebo přerušení sondy.

Faktory, které ovlivňují latenci

Latence brány firewall může mít vliv na několik faktorů:

- Vysoké využití procesoru

- Vysoká propustnost nebo zatížení provozu

- Problémy se sítěmi v rámci platformy Azure

Sondy latence: Z PROTOKOLU ICMP na TCP

Sonda latence aktuálně používá technologii Ping Mesh od Microsoftu, která je založená na protokolu ICMP (Internet Control Message Protocol). PROTOKOL ICMP je vhodný pro rychlé kontroly stavu, jako jsou požadavky ping, ale nemusí přesně představovat provoz aplikací z reálného světa, který se obvykle spoléhá na protokol TCP. Sondy ICMP ale upřednostňují různou prioritu napříč platformou Azure, což může vést k variaci napříč skladovými jednotkami. Aby se tyto nesrovnalosti snížily, Azure Firewall plánuje přechod na sondy založené na protokolu TCP.

Důležitá hlediska:

- Špičky latence: U sond PROTOKOLU ICMP jsou přerušované špičky normální a součástí standardního chování hostitelské sítě. Neinterpretujte tyto špičky jako problémy s bránou firewall, pokud tyto špičky nepřetrvají.

- Průměrná latence: V průměru se latence služby Azure Firewall pohybuje od 1 ms do 10 ms v závislosti na SKU brány firewall a velikosti nasazení.

Osvědčené postupy pro monitorování latence

Nastavení směrného plánu: Nastavte směrný plán latence za světelných dopravních podmínek pro přesné porovnání během normálního nebo špičkového využití.

Note

Při vytváření směrného plánu můžete očekávat občasné špičky metrik kvůli nedávným změnám infrastruktury. Tyto dočasné špičky jsou normální a jsou výsledkem úprav sestav metrik, nikoli skutečných problémů. Odešlete žádost o podporu pouze v případě, že špičky potrvají v průběhu času.

Monitorování vzorů: V rámci normálních operací můžete očekávat občasné špičky latence. Pokud vysoká latence přetrvává nad rámec těchto normálních variací, může to znamenat hlubší problém vyžadující šetření.

Doporučená prahová hodnota latence: Doporučeným vodítkem je, že latence by neměla překročit 3x směrný plán. Pokud se tato prahová hodnota překročí, doporučujeme provést další šetření.

Zkontrolujte limit pravidel: Ujistěte se, že jsou pravidla sítě v limitu 20 tisíc pravidel. Překročení tohoto limitu může ovlivnit výkon.

Onboarding nové aplikace: Zkontrolujte všechny nově nasazené aplikace, které by mohly přidávat značné zatížení nebo způsobovat problémy s latencí.

Žádost o podporu: Pokud zjistíte průběžné snížení latence, které neodpovídá očekávanému chování, zvažte vytvoření lístku podpory a požádejte o další pomoc.

Rozměry metrik

Informace o rozměrech metrik najdete v tématu Vícerozměrné metriky.

Tato služba má přidružené následující dimenze ke svým metrikám.

- Protocol

- Reason

- Status

Protokoly zdrojů

Tato část obsahuje seznam typů protokolů prostředků, které můžete pro tuto službu shromažďovat. Oddíl načítá ze seznamu všech typů protokolů prostředků podporovaných ve službě Azure Monitor.

Podporované protokoly prostředků pro Microsoft.Network/azureFirewalls

| Category | Zobrazovaný název kategorie | Tabulka logů | Podporuje základní plán protokolu. | Podporuje transformaci v čase příjmu dat. | Příkladové dotazy | Náklady na export |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Pravidlo aplikace služby Azure Firewall |

AZFWApplicationRule Obsahuje všechna data záznamu pravidel aplikace. Každá shoda mezi rovinou dat a pravidlem aplikace vytvoří položku protokolu s paketem roviny dat a odpovídajícími atributy pravidla. |

Yes | Yes | Queries | Yes |

AZFWApplicationRuleAggregation |

Agregace pravidel sítě služby Azure Firewall (Policy Analytics) |

AZFWApplicationRuleAggregation Obsahuje agregovaná data z protokolu pravidel aplikace pro analýzu politik. |

Yes | Yes | Yes | |

AZFWDnsAdditional |

Protokol trasování toku DNS služby Azure Firewall |

AZFWDnsFlowTrace Obsahuje všechna data proxy serveru DNS mezi klientem, bránou firewall a serverem DNS. |

Yes | No | Yes | |

AZFWDnsQuery |

Dotaz DNS služby Azure Firewall |

AZFWDnsQuery Obsahuje všechna data protokolu událostí proxy serveru DNS. |

Yes | Yes | Queries | Yes |

AZFWFatFlow |

Protokol toku fatu služby Azure Firewall |

AZFWFatFlow Tento dotaz vrátí horní toky napříč instancemi služby Azure Firewall. Protokol obsahuje informace o toku, rychlost přenosu dat (v Megabitech za sekundu) a časové období, kdy byly toky zaznamenány. Postupujte podle dokumentace pro povolení protokolování Top flow a získejte podrobnosti o tom, jak se zaznamenává. |

Yes | Yes | Queries | Yes |

AZFWFlowTrace |

Protokol trasování toku služby Azure Firewall |

AZFWFlowTrace Protokoly toku napříč instancemi služby Azure Firewall Protokol obsahuje informace o toku, příznaky a časové období, kdy byly toky zaznamenány. Pokud chcete povolit protokolování trasování toku a podrobnosti o tom, jak se zaznamenává, postupujte podle dokumentace. |

Yes | Yes | Queries | Yes |

AZFWFqdnResolveFailure |

Selhání řešení plně kvalifikovaného názvu domény služby Azure Firewall | No | No | Yes | ||

AZFWIdpsSignature |

Podpis IDPS služby Azure Firewall |

AZFWIdpsSignature Obsahuje všechny pakety roviny dat, které byly spárovány s jedním nebo více podpisy IDPS. |

Yes | Yes | Queries | Yes |

AZFWNatRule |

Pravidlo nat služby Azure Firewall |

AZFWNatRule Obsahuje všechna data protokolu událostí DNAT (Destination Network Address Translation). Každá shoda mezi rovinou dat a pravidlem DNAT vytvoří položku protokolu s paketem roviny dat a odpovídajícími atributy pravidla. |

Yes | Yes | Queries | Yes |

AZFWNatRuleAggregation |

Agregace pravidla nat služby Azure Firewall (Policy Analytics) |

AZFWNatRuleAggregation Obsahuje agregovaná data protokolu pravidel PŘEKLADU adres (NAT) pro Službu Policy Analytics. |

Yes | Yes | Yes | |

AZFWNetworkRule |

Pravidlo sítě brány Azure Firewall |

AZFWNetworkRule Obsahuje všechna data protokolu pravidel sítě. Každá shoda mezi rovinou dat a pravidlem sítě vytvoří položku protokolu s paketem roviny dat a atributy odpovídajícího pravidla. |

Yes | Yes | Queries | Yes |

AZFWNetworkRuleAggregation |

Agregace pravidel aplikace služby Azure Firewall (Policy Analytics) |

AZFWNetworkRuleAggregation Obsahuje agregovaná data protokolu pravidel sítě pro Policy Analytics. |

Yes | Yes | Yes | |

AZFWThreatIntel |

Analýza hrozeb služby Azure Firewall |

AZFWThreatIntel Obsahuje všechny události analýzy hrozeb. |

Yes | Yes | Queries | Yes |

AzureFirewallApplicationRule |

Pravidlo aplikace služby Azure Firewall (starší verze diagnostiky Azure) |

AzureDiagnostics Protokoly z několika prostředků Azure. |

No | No | Queries | No |

AzureFirewallDnsProxy |

Proxy DNS služby Azure Firewall (starší verze diagnostiky Azure) |

AzureDiagnostics Protokoly z několika prostředků Azure. |

No | No | Queries | No |

AzureFirewallNetworkRule |

Pravidlo sítě služby Azure Firewall (starší verze diagnostiky Azure) |

AzureDiagnostics Protokoly z několika prostředků Azure. |

No | No | Queries | No |

Protokoly trasování toku DNS

Protokoly trasování toku DNS poskytují hlubší přehled o aktivitách DNS, pomáhají správcům řešit problémy s řešením a ověřovat chování provozu.

Dříve se protokolování proxy serveru DNS omezilo na:

- AZFWDNSQuery – počáteční klientský dotaz

- AZFWInternalFqdnResolutionFailure – Selhání řešení plně kvalifikovaného názvu domény

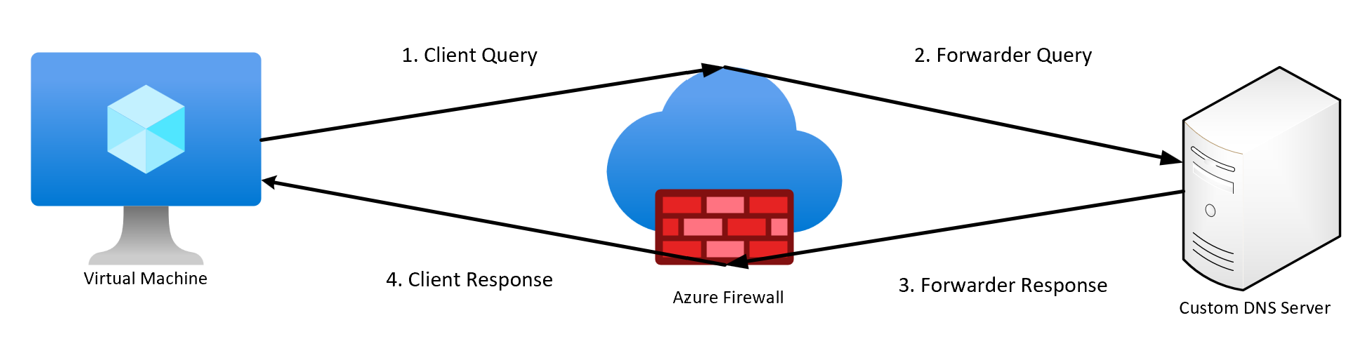

Pomocí protokolů trasování toku DNS můžou správci trasovat úplný tok překladu DNS z klientského dotazu prostřednictvím služby Azure Firewall jako proxy serveru DNS, na externí server DNS a zpět do klienta.

Fáze překladu DNS

Protokoly zaznamenávají následující fáze:

- Dotaz klienta: Počáteční dotaz DNS odeslaný klientem

- Dotaz forwarderu: Azure Firewall předává dotaz na externí server DNS (pokud není uložený v mezipaměti).

- Odpověď forwarderu: Odpověď serveru DNS na službu Azure Firewall

- Odpověď klienta: Poslední vyřešená odpověď ze služby Azure Firewall zpět na klienta

Následující diagram znázorňuje vizuální znázornění toku dotazu DNS na vysoké úrovni:

Tyto protokoly poskytují cenné přehledy, například:

- Dotazovaný server DNS

- Vyřešené IP adresy

- Jestli se použila mezipaměť služby Azure Firewall

Povolení protokolů trasování toku DNS

Před nastavením protokolů trasování toku DNS musíte nejprve funkci povolit pomocí Azure PowerShellu.

Povolení protokolů (předpoklad)

V Azure PowerShellu spusťte následující příkazy a nahraďte zástupné symboly hodnotami:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Zakázání protokolů (volitelné)

Pokud chcete protokoly zakázat, použijte stejný předchozí příkaz Azure PowerShellu a nastavte hodnotu False:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Konfigurace protokolů trasování toku DNS a proxy serveru DNS

Pomocí následujících kroků nakonfigurujte proxy server DNS a povolte protokoly trasování toku DNS:

Povolení proxy serveru DNS:

- Přejděte do nastavení DNS služby Azure Firewall a povolte proxy DNS.

- Nakonfigurujte vlastní server DNS nebo použijte výchozí Azure DNS.

- Přejděte do nastavení DNS virtuální sítě a nastavte privátní IP adresu brány firewall jako primární server DNS.

Povolení protokolů trasování toku DNS:

- Na webu Azure Portal přejděte do služby Azure Firewall.

- V části Monitorování vyberte Nastavení diagnostiky.

- Zvolte existující nastavení diagnostiky nebo vytvořte nové.

- V části Protokol vyberte protokoly trasování toku DNS.

- Vyberte si požadované místo (Log Analytics nebo Storage Account).

Note

DNS Flow Trace Logs nejsou podporovány s Event Hubem jako cílovým zařízením.

- Uložte nastavení.

Test konfigurace:

- Vygenerujte z klientů dotazy DNS a ověřte protokoly ve zvoleném cíli.

Vysvětlení protokolů

Každá položka protokolu odpovídá konkrétní fázi procesu překladu DNS. Následující tabulka popisuje typy protokolů a klíčová pole:

| Typ | Description | Klíčová pole |

|---|---|---|

Client Query |

Počáteční dotaz DNS odeslaný klientem. |

SourceIp: Interní IP adresa klienta, která provádí požadavek DNS: QueryMessageÚplná datová část dotazu DNS, včetně požadované domény. |

Forwarder Query |

Azure Firewall předává dotaz DNS na externí server DNS (pokud není uložený v mezipaměti). |

ServerIp: IP adresa externího serveru DNS, který přijímá dotaz, QueryMessage: datová část předávaného dotazu DNS, stejná nebo založená na požadavku klienta |

Forwarder Response |

Odpověď serveru DNS na bránu Azure Firewall. |

ServerMessage: Datová část odpovědi DNS z externího serveru., AnswerSection: Obsahuje přeložené IP adresy, CNAMEs a všechny výsledky ověření DNSSEC (pokud je k dispozici). |

Client Response |

Poslední vyřešená odpověď z Azure Firewallu zpět na klienta. |

ResolvedIp: IP adresa (nebo adresy) přeložená pro dotazovanou doménu., ResponseTime: Celková doba potřebná k vyřešení dotazu měřená od požadavku klienta na vrácenou odpověď |

Výše uvedená pole jsou pouze podmnožinou dostupných polí v každé položce protokolu.

Důležité poznámky:

- Pokud se použije mezipaměť DNS, vygenerují se pouze položky klientských dotazů a odpovědí klienta .

- Protokoly zahrnují standardní metadata, jako jsou časová razítka, zdrojové/cílové IP adresy, protokoly a obsah zpráv DNS.

- Pokud se chcete vyhnout nadměrnému objemu protokolů v prostředích s mnoha krátkodobými dotazy, povolte další protokoly proxy SERVERU DNS jenom v případě, že se vyžaduje hlubší řešení potíží s DNS.

Hlavní toky

Protokol hlavních toků se v odvětví označuje jako protokol toku tuku a v předchozí tabulce jako protokol toku fatu služby Azure Firewall. Protokol hlavních toků zobrazuje horní připojení, která přispívají k nejvyšší propustnosti přes bránu firewall.

Tip

Aktivujte protokoly hlavních toků jenom při řešení konkrétního problému, abyste se vyhnuli nadměrnému využití procesoru služby Azure Firewall.

Rychlost toku je definována jako rychlost přenosu dat v megabitech za sekundu. Je to míra množství digitálních dat, která se dají přenášet přes síť v určitém časovém období přes bránu firewall. Protokol Top Flow se pravidelně spouští každé tři minuty. Minimální prahová hodnota, která se má považovat za top flow, je 1 Mb/s.

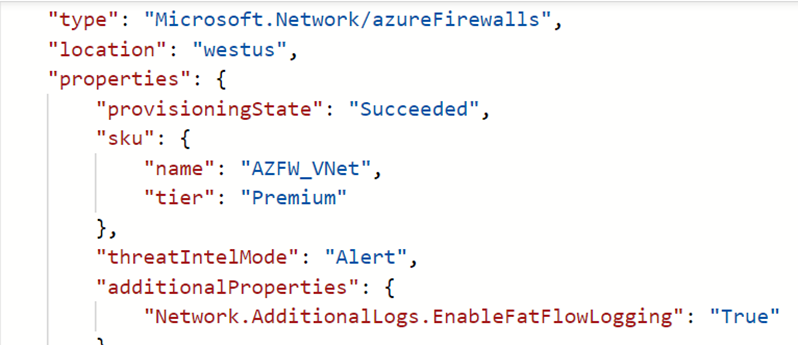

Povolení protokolů hlavních toků

K povolení protokolů hlavních toků použijte následující příkazy Azure PowerShellu:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Zakázání protokolů hlavních toků

Pokud chcete protokoly zakázat, použijte stejný příkaz Azure PowerShellu a nastavte hodnotu na False. Například:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Ověření konfigurace

Existuje několik způsobů, jak ověřit, že aktualizace proběhla úspěšně. Přejděte do přehledu brány firewall a vyberte zobrazení JSON v pravém horním rohu. Tady je příklad:

Pokud chcete vytvořit nastavení diagnostiky a povolit tabulku specifickou pro prostředky, přečtěte si téma Vytvoření nastavení diagnostiky ve službě Azure Monitor.

Trasování toku

Protokoly brány firewall zobrazují provoz přes bránu firewall při prvním pokusu o připojení TCP, kterému se říká paket SYN . Taková položka ale nezobrazuje úplnou cestu paketu v protokolu TCP handshake. V důsledku toho je obtížné řešit potíže v případě, že dojde k vyřazení paketu nebo asymetrického směrování. Tento problém řeší protokol trasování toku služby Azure Firewall.

Tip

Pokud se chcete vyhnout nadměrnému využití disku způsobeným protokoly trasování toku ve službě Azure Firewall s mnoha krátkodobými připojeními, aktivujte protokoly pouze při řešení konkrétního problému pro účely diagnostiky.

Vlastnosti trasování toku

Můžete přidat následující vlastnosti:

SYN-ACK: Příznak ACK, který označuje potvrzení paketu SYN.

FIN: Dokončený příznak původního toku paketu. V toku PROTOKOLU TCP se nepřenesou žádná další data.

FIN-ACK: Příznak ACK, který označuje potvrzení paketu FIN.

RST: Příznak Resetovat označuje, že původní odesílatel neobdrží další data.

INVALID (toky): Označuje, že paket nelze identifikovat nebo nemá žádný stav.

Například:

- Paket TCP se přistane na instanci škálovací sady virtuálních počítačů, která nemá pro tento paket žádnou předchozí historii.

- Chybné pakety CheckSum

- Položka tabulky Sledování připojení je plná a nová připojení nelze přijmout.

- Zpožděné pakety ACK

Povolení protokolů trasování toku

Pomocí následujících příkazů Azure PowerShellu povolte protokoly trasování toku. Případně přejděte na portál a vyhledejte povolení protokolování připojení TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Může trvat několik minut, než se tato změna projeví. Po registraci funkce zvažte provedení aktualizace ve službě Azure Firewall, aby se změna projevila okamžitě.

Kontrola stavu registrace

Pokud chcete zkontrolovat stav registrace AzResourceProvider, spusťte následující příkaz Azure PowerShellu:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Zakázání protokolů trasování toku

Pokud chcete protokol zakázat, použijte následující příkazy Azure PowerShellu:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableTcpConnectionLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Pokud chcete vytvořit nastavení diagnostiky a povolit tabulku specifickou pro prostředky, přečtěte si téma Vytvoření nastavení diagnostiky ve službě Azure Monitor.

Tabulky protokolů služby Azure Monitor

Tato část uvádí tabulky protokolů služby Azure Monitor relevantní pro tuto službu, které jsou k dispozici pro dotazování službou Log Analytics pomocí dotazů Kusto. Tabulky obsahují data protokolu prostředků a případně i více v závislosti na tom, co se na nich shromažďuje a směruje.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Záznam aktivit

Propojená tabulka uvádí operace, které lze zaznamenat v protokolu aktivit pro tuto službu. Tyto operace jsou podmnožinou všech možných operací poskytovatele prostředků v protokolu aktivit.

Další informace o schématu položek protokolu aktivit naleznete v tématu Schéma protokolu aktivit.

Související obsah

- Popis monitorování služby Azure Firewall najdete v tématu Monitorování služby Azure Firewall .

- Podrobné dotazy Azure Resource Graphu ke sledování úprav pravidel brány firewall najdete v tématu Sledování změn sady pravidel .

- Podrobnosti o monitorování prostředků Azure najdete v tématu Monitorování prostředků Azure pomocí služby Azure Monitor .