Nasazení a konfigurace služby Azure Firewall v hybridní síti pomocí Azure PowerShellu

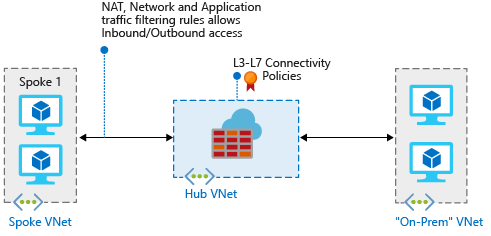

Pokud připojíte místní síť k virtuální síti Azure a vytvoříte tak hybridní síť, možnost řídit přístup k síťovým prostředkům Azure je důležitou součástí celkového plánu zabezpečení.

Azure Firewall můžete použít k řízení síťového přístupu v hybridní síti pomocí pravidel, která definují povolený a zakázaný síťový provoz.

V tomto článku vytvoříte tři virtuální sítě:

- VNet-Hub: Brána firewall je v této virtuální síti.

- Paprsková virtuální síť: Paprsková virtuální síť představuje úlohu umístěnou v Azure.

- VNet-Onprem: Místní virtuální síť představuje místní síť. Ve skutečném nasazení se k němu můžete připojit pomocí připojení virtuální privátní sítě (VPN) nebo připojení Azure ExpressRoute. Pro zjednodušení tento článek používá připojení brány VPN a virtuální síť umístěná v Azure představuje místní síť.

Pokud místo toho chcete k dokončení postupů v tomto článku použít Azure Portal, přečtěte si téma Nasazení a konfigurace služby Azure Firewall v hybridní síti pomocí webu Azure Portal.

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Pokud chcete začít, přečtěte si téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Požadavky

Tento článek vyžaduje místní spuštění PowerShellu. Musíte mít nainstalovaný modul Azure PowerShellu. Verzi zjistíte spuštěním příkazu Get-Module -ListAvailable Az. Pokud potřebujete upgrade, přečtěte si téma Instalace modulu Azure PowerShell. Po ověření verze PowerShellu spusťte příkaz Login-AzAccount, abyste vytvořili připojení k Azure.

Předpokladem správného fungování tohoto scénáře jsou tři klíčové požadavky:

Trasa definovaná uživatelem v podsíti paprsku, která odkazuje na IP adresu služby Azure Firewall jako výchozí bránu. Šíření tras brány virtuální sítě musí být v této směrovací tabulce zakázané .

Trasu definovanou uživatelem v podsíti brány centra musí odkazovat na IP adresu brány firewall jako další segment směrování do paprskových sítí.

V podsíti služby Azure Firewall se nevyžaduje žádná trasa definovaná uživatelem, protože se učí trasy z protokolu BGP (Border Gateway Protocol).

Nezapomeňte nastavit

AllowGatewayTransit, když v partnerském vztahu VNet-Hub používáte VNet-Spoke. NastavteUseRemoteGateways, když partnerský vztah VNet-Spoke s VNet-Hubem.

Část Vytvořit trasy dále v tomto článku ukazuje, jak tyto trasy vytvořit.

Poznámka:

Služba Azure Firewall musí mít přímé připojení k internetu. Pokud vaše podsíť AzureFirewallSubnet zjistí výchozí trasu do vaší místní sítě přes protokol BGP, musíte nakonfigurovat bránu Azure Firewall v režimu vynuceného tunelování. Pokud se jedná o existující instanci služby Azure Firewall, která se nedá překonfigurovat v režimu vynuceného tunelování, doporučujeme do podsítě AzureFirewallSubnet přidat trasu definovanou uživatelem 0.0.0.0/0 s hodnotou nastavenou NextHopType tak, aby Internet se zachovalo přímé připojení k internetu.

Další informace najdete v tématu Vynucené tunelování ve službě Azure Firewall.

Provoz mezi přímo partnerskými virtuálními sítěmi se směruje přímo, i když trasa definovaná uživatelem odkazuje na azure Firewall jako výchozí bránu. Pokud chcete v tomto scénáři odesílat provoz mezi podsítě do brány firewall, musí trasy definované uživatelem obsahovat předponu cílové sítě podsítě explicitně v obou podsítích.

Informace o související referenční dokumentaci k Azure PowerShellu najdete v tématu New-AzFirewall.

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Deklarování proměnných

Následující příklad deklaruje proměnné pomocí hodnot pro tento článek. V některých případech možná budete muset nahradit některé hodnoty vlastními, aby fungovaly ve vašem předplatném. V případě potřeby upravte proměnné a pak je zkopírujte a vložte do konzoly PowerShellu.

$RG1 = "FW-Hybrid-Test"

$Location1 = "East US"

# Variables for the firewall hub virtual network

$VNetnameHub = "VNet-Hub"

$SNnameHub = "AzureFirewallSubnet"

$VNetHubPrefix = "10.5.0.0/16"

$SNHubPrefix = "10.5.0.0/24"

$SNGWHubPrefix = "10.5.1.0/24"

$GWHubName = "GW-hub"

$GWHubpipName = "VNet-Hub-GW-pip"

$GWIPconfNameHub = "GW-ipconf-hub"

$ConnectionNameHub = "hub-to-Onprem"

# Variables for the spoke virtual network

$VnetNameSpoke = "VNet-Spoke"

$SNnameSpoke = "SN-Workload"

$VNetSpokePrefix = "10.6.0.0/16"

$SNSpokePrefix = "10.6.0.0/24"

$SNSpokeGWPrefix = "10.6.1.0/24"

# Variables for the on-premises virtual network

$VNetnameOnprem = "Vnet-Onprem"

$SNNameOnprem = "SN-Corp"

$VNetOnpremPrefix = "192.168.0.0/16"

$SNOnpremPrefix = "192.168.1.0/24"

$SNGWOnpremPrefix = "192.168.2.0/24"

$GWOnpremName = "GW-Onprem"

$GWIPconfNameOnprem = "GW-ipconf-Onprem"

$ConnectionNameOnprem = "Onprem-to-hub"

$GWOnprempipName = "VNet-Onprem-GW-pip"

$SNnameGW = "GatewaySubnet"

Vytvoření virtuální sítě centra brány firewall

Nejprve vytvořte skupinu prostředků, která bude obsahovat prostředky pro tento článek:

New-AzResourceGroup -Name $RG1 -Location $Location1

Definujte podsítě, které se mají zahrnout do virtuální sítě:

$FWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameHub -AddressPrefix $SNHubPrefix

$GWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWHubPrefix

Vytvořte virtuální síť centra brány firewall:

$VNetHub = New-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetHubPrefix -Subnet $FWsub,$GWsub

Požádejte o přidělení veřejné IP adresy bráně VPN, kterou vytvoříte pro virtuální síť. Všimněte si, že AllocationMethod hodnota je Dynamic. Nelze zadat IP adresu, kterou chcete použít. Bráně VPN se přidělí automaticky.

$gwpip1 = New-AzPublicIpAddress -Name $GWHubpipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Vytvoření paprskové virtuální sítě

Definujte podsítě, které se mají zahrnout do paprskové virtuální sítě:

$Spokesub = New-AzVirtualNetworkSubnetConfig -Name $SNnameSpoke -AddressPrefix $SNSpokePrefix

$GWsubSpoke = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNSpokeGWPrefix

Vytvoření paprskové virtuální sítě:

$VNetSpoke = New-AzVirtualNetwork -Name $VnetNameSpoke -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetSpokePrefix -Subnet $Spokesub,$GWsubSpoke

Vytvoření místní virtuální sítě

Definujte podsítě, které se mají zahrnout do virtuální sítě:

$Onpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNNameOnprem -AddressPrefix $SNOnpremPrefix

$GWOnpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWOnpremPrefix

Vytvořte místní virtuální síť:

$VNetOnprem = New-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetOnpremPrefix -Subnet $Onpremsub,$GWOnpremsub

Požádejte o přidělení veřejné IP adresy bráně, kterou vytvoříte pro virtuální síť. Všimněte si, že AllocationMethod hodnota je Dynamic. Nelze zadat IP adresu, kterou chcete použít. Přiděluje se pro bránu dynamicky.

$gwOnprempip = New-AzPublicIpAddress -Name $GWOnprempipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Konfigurace a nasazení brány firewall

Teď nasaďte bránu firewall do virtuální sítě centra:

# Get a public IP for the firewall

$FWpip = New-AzPublicIpAddress -Name "fw-pip" -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Static -Sku Standard

# Create the firewall

$Azfw = New-AzFirewall -Name AzFW01 -ResourceGroupName $RG1 -Location $Location1 -VirtualNetworkName $VNetnameHub -PublicIpName fw-pip

#Save the firewall private IP address for future use

$AzfwPrivateIP = $Azfw.IpConfigurations.privateipaddress

$AzfwPrivateIP

Konfigurace pravidel sítě:

$Rule1 = New-AzFirewallNetworkRule -Name "AllowWeb" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 80

$Rule2 = New-AzFirewallNetworkRule -Name "AllowRDP" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 3389

$Rule3 = New-AzFirewallNetworkRule -Name "AllowPing" -Protocol ICMP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort

$NetRuleCollection = New-AzFirewallNetworkRuleCollection -Name RCNet01 -Priority 100 `

-Rule $Rule1,$Rule2 -ActionType "Allow"

$Azfw.NetworkRuleCollections = $NetRuleCollection

Set-AzFirewall -AzureFirewall $Azfw

Vytvoření a propojení bran VPN

Rozbočovač a místní virtuální sítě jsou připojené přes brány VPN.

Vytvoření brány VPN pro virtuální síť centra

Vytvořte konfiguraci brány VPN pro virtuální síť centra. Konfigurace brány VPN definuje podsíť a veřejnou IP adresu, která se bude používat.

$vnet1 = Get-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameHub `

-Subnet $subnet1 -PublicIpAddress $gwpip1

Teď vytvořte bránu VPN pro virtuální síť centra. Konfigurace mezi sítěmi vyžadují VpnType hodnotu RouteBased. Vytvoření brány VPN může často trvat 45 minut nebo déle v závislosti na vybrané skladové posílce.

New-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

Vytvoření brány VPN pro místní virtuální síť

Vytvořte konfiguraci brány VPN pro místní virtuální síť. Konfigurace brány VPN definuje podsíť a veřejnou IP adresu, která se bude používat.

$vnet2 = Get-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gwipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameOnprem `

-Subnet $subnet2 -PublicIpAddress $gwOnprempip

Teď vytvořte bránu VPN pro místní virtuální síť. Konfigurace mezi sítěmi vyžadují VpnType hodnotu RouteBased. Vytvoření brány VPN může často trvat 45 minut nebo déle v závislosti na vybrané skladové posílce.

New-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf2 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

Vytvoření připojení VPN

Vytvořte připojení VPN mezi centrem a místními bránami.

Získání bran VPN

$vnetHubgw = Get-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1

$vnetOnpremgw = Get-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1

Vytvoření připojení

V tomto kroku vytvoříte připojení z centrální virtuální sítě k místní virtuální síti. Příklady ukazují sdílený klíč, ale pro sdílený klíč můžete použít vlastní hodnoty. Důležité je, že se sdílený klíč pro obě připojení musí shodovat. Vytvoření připojení může nějakou dobu trvat.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetHubgw -VirtualNetworkGateway2 $vnetOnpremgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Vytvořte připojení k virtuální síti z místního prostředí do centra. Tento krok je podobný předchozímu, s tím rozdílem, že vytvoříte připojení z VNet-Onprem k VNet-Hubu. Ujistěte se, že se sdílené klíče shodují. Připojení se naváže po několika minutách.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameOnprem -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetOnpremgw -VirtualNetworkGateway2 $vnetHubgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Ověření připojení

Úspěšné připojení můžete ověřit pomocí rutiny s rutinou Get-AzVirtualNetworkGatewayConnection nebo bez -Debug.

Použijte následující příklad rutiny, ale nakonfigurujte hodnoty tak, aby odpovídaly vašemu vlastnímu. Pokud se zobrazí výzva, vyberte A spuštění All. V příkladu odkazuje na název připojení, -Name které chcete testovat.

Get-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1

Po dokončení zpracování rutiny si prohlédněte hodnoty. Následující příklad ukazuje stav Connectedpřipojení , spolu s příchozím a výstupním bajtem:

"connectionStatus": "Connected",

"ingressBytesTransferred": 33509044,

"egressBytesTransferred": 4142431

Vytvoření partnerského vztahu mezi hvězdicovou virtuální sítí

Teď v partnerském vztahu mezi virtuálními sítěmi hvězdicové architektury:

# Peer hub to spoke

Add-AzVirtualNetworkPeering -Name HubtoSpoke -VirtualNetwork $VNetHub -RemoteVirtualNetworkId $VNetSpoke.Id -AllowGatewayTransit

# Peer spoke to hub

Add-AzVirtualNetworkPeering -Name SpoketoHub -VirtualNetwork $VNetSpoke -RemoteVirtualNetworkId $VNetHub.Id -AllowForwardedTraffic -UseRemoteGateways

Vytvoření tras

K vytvoření těchto tras použijte následující příkazy:

- Trasa z podsítě brány rozbočovače do podsítě paprsku přes IP adresu brány firewall

- Výchozí trasa z podsítě paprsku přes IP adresu brány firewall

#Create a route table

$routeTableHubSpoke = New-AzRouteTable `

-Name 'UDR-Hub-Spoke' `

-ResourceGroupName $RG1 `

-location $Location1

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-Hub-Spoke `

| Add-AzRouteConfig `

-Name "ToSpoke" `

-AddressPrefix $VNetSpokePrefix `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetHub `

-Name $SNnameGW `

-AddressPrefix $SNGWHubPrefix `

-RouteTable $routeTableHubSpoke | `

Set-AzVirtualNetwork

#Now, create the default route

#Create a table, with BGP route propagation disabled. The property is now called "Virtual network gateway route propagation," but the API still refers to the parameter as "DisableBgpRoutePropagation."

$routeTableSpokeDG = New-AzRouteTable `

-Name 'UDR-DG' `

-ResourceGroupName $RG1 `

-location $Location1 `

-DisableBgpRoutePropagation

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-DG `

| Add-AzRouteConfig `

-Name "ToFirewall" `

-AddressPrefix 0.0.0.0/0 `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetSpoke `

-Name $SNnameSpoke `

-AddressPrefix $SNSpokePrefix `

-RouteTable $routeTableSpokeDG | `

Set-AzVirtualNetwork

Vytvoření virtuálních počítačů

Vytvořte paprskovou úlohu a místní virtuální počítače a umístěte je do příslušných podsítí.

Vytvoření virtuálního počítače úloh

Vytvořte virtuální počítač v paprskové virtuální síti, na kterém běží Internetová informační služba (IIS), nemá žádnou veřejnou IP adresu a povoluje příkazy ping. Po zobrazení výzvy zadejte uživatelské jméno a heslo virtuálního počítače.

# Create an inbound network security group rule for ports 3389 and 80

$nsgRuleRDP = New-AzNetworkSecurityRuleConfig -Name Allow-RDP -Protocol Tcp `

-Direction Inbound -Priority 200 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 3389 -Access Allow

$nsgRuleWeb = New-AzNetworkSecurityRuleConfig -Name Allow-web -Protocol Tcp `

-Direction Inbound -Priority 202 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 80 -Access Allow

# Create a network security group

$nsg = New-AzNetworkSecurityGroup -ResourceGroupName $RG1 -Location $Location1 -Name NSG-Spoke02 -SecurityRules $nsgRuleRDP,$nsgRuleWeb

#Create the NIC

$NIC = New-AzNetworkInterface -Name spoke-01 -ResourceGroupName $RG1 -Location $Location1 -SubnetId $VnetSpoke.Subnets[0].Id -NetworkSecurityGroupId $nsg.Id

#Define the virtual machine

$VirtualMachine = New-AzVMConfig -VMName VM-Spoke-01 -VMSize "Standard_DS2"

$VirtualMachine = Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName Spoke-01 -ProvisionVMAgent -EnableAutoUpdate

$VirtualMachine = Add-AzVMNetworkInterface -VM $VirtualMachine -Id $NIC.Id

$VirtualMachine = Set-AzVMSourceImage -VM $VirtualMachine -PublisherName 'MicrosoftWindowsServer' -Offer 'WindowsServer' -Skus '2016-Datacenter' -Version latest

#Create the virtual machine

New-AzVM -ResourceGroupName $RG1 -Location $Location1 -VM $VirtualMachine -Verbose

#Install IIS on the VM

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server"}' `

-Location $Location1

#Create a host firewall rule to allow pings in

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4"}' `

-Location $Location1

Vytvoření místního virtuálního počítače

Vytvořte jednoduchý virtuální počítač, který můžete použít pro připojení přes vzdálený přístup k veřejné IP adrese. Odtud se můžete připojit k místnímu serveru přes bránu firewall. Po zobrazení výzvy zadejte uživatelské jméno a heslo virtuálního počítače.

New-AzVm `

-ResourceGroupName $RG1 `

-Name "VM-Onprem" `

-Location $Location1 `

-VirtualNetworkName $VNetnameOnprem `

-SubnetName $SNNameOnprem `

-OpenPorts 3389 `

-Size "Standard_DS2"

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač se umístí do back-endového fondu standardního nástroje pro vyrovnávání zatížení s odchozími pravidly nebo bez něj.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Testovat bránu firewall

Získejte a poznamenejte si privátní IP adresu pro virtuální počítač VM-spoke-01 :

$NIC.IpConfigurations.privateipaddressNa webu Azure Portal se připojte k virtuálnímu počítači VM-Onprem.

Na virtuálním počítači VM-Onprem otevřete příkazový řádek Windows PowerShellu a příkazem Ping otestujte privátní IP adresu virtuálního počítače VM-spoke-01. Měli byste obdržet odpověď.

Otevřete webový prohlížeč na virtuálním počítači v místním počítači a přejděte na

http://<VM-spoke-01 private IP>. Měla by se otevřít výchozí stránka služby IIS.Z virtuálního počítače VM-Onprem otevřete připojení vzdáleného přístupu k virtuálnímu počítači s paprskem-01 na privátní IP adrese. Připojení by mělo proběhnout úspěšně a měli byste být schopni se přihlásit pomocí zvoleného uživatelského jména a hesla.

Teď, když jste ověřili, že pravidla brány firewall fungují, můžete:

- Odešlete příkaz ping na server ve virtuální síti paprsku.

- Přejděte na webový server v paprskové virtuální síti.

- Připojte se k serveru v paprskové virtuální síti pomocí protokolu RDP.

Potom spuštěním následujícího skriptu změňte akci pro kolekci pravidel sítě brány firewall na Deny:

$rcNet = $azfw.GetNetworkRuleCollectionByName("RCNet01")

$rcNet.action.type = "Deny"

Set-AzFirewall -AzureFirewall $azfw

Zavřete všechna existující připojení vzdáleného přístupu. Znovu spusťte testy a otestujte změněná pravidla. Tentokrát by všechny měly selhat.

Vyčištění prostředků

Prostředky brány firewall můžete ponechat pro další kurz. Pokud je už nepotřebujete, odstraňte skupinu prostředků FW-Hybrid-Test a odstraňte všechny prostředky související s bránou firewall.