Konfigurace HTTPS pro vlastní doménu služby Front Door (klasické)

Důležité

Služba Azure Front Door (Classic) bude vyřazena 31. března 2027. Abyste se vyhnuli přerušení služeb, je důležité do března 2027 migrovat profily služby Azure Front Door (Classic) na úroveň Azure Front Door Standard nebo Premium. Další informace najdete v části Vyřazení služby Azure Front Door (Classic).

Tento článek ukazuje, jak povolit protokol HTTPS pro vlastní doménu přidruženou k vaší službě Front Door (classic) v části hostitelů front-endu. Pomocí protokolu HTTPS ve vaší vlastní doméně (například https://www.contoso.com) zajistíte, aby se citlivá data bezpečně doručila prostřednictvím šifrování TLS/SSL, když se odesílají přes internet. Když je webový prohlížeč připojený k webu pomocí protokolu HTTPS, ověří certifikát zabezpečení webu a ověří, jestli je vydaný legitimní certifikační autoritou. Tento proces poskytuje zabezpečení a chrání vaše webové aplikace před škodlivými útoky.

Azure Front Door ve výchozím nastavení podporuje HTTPS u výchozího názvu hostitele služby Front Door. Pokud například vytvoříte Službu Front Door (například https://contoso.azurefd.net), protokol HTTPS se automaticky povolí pro požadavky provedené v https://contoso.azurefd.net. Jakmile ale nasadíte vlastní doménu www.contoso.com, musíte pro tohoto front-endového hostitele povolit https.

Mezi klíčové atributy vlastní funkce HTTPS patří mimo jiné:

Žádné další náklady: Za získání nebo obnovení certifikátu se neúčtují žádné další náklady.

Jednoduché povolení: Na webu Azure Portal je k dispozici zřízení jedním kliknutím. K povolení této funkce můžete použít také rozhraní REST API nebo jiné vývojářské nástroje.

Kompletní správa certifikátů je dostupná: Veškeré nákupy a správu certifikátů zajišťujete sami. Certifikáty se automaticky zřizují a obnovují před vypršením platnosti, což eliminuje rizika přerušení služby kvůli vypršení platnosti certifikátu.

V tomto kurzu se naučíte:

- Povolit protokol HTTPS pro vlastní doménu

- Použít certifikát spravovaný službou AFD

- Použijte vlastní certifikát, tedy vlastní certifikát TLS/SSL.

- Ověření domény

- Zákaz protokolu HTTPS pro vlastní doménu

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Pokud chcete začít, přečtěte si téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Požadavky

Před dokončením kroků v tomto kurzu musíte nejprve vytvořit Front Door s minimálně jednou začleněnou vlastní doménou. Další informace najdete v kurzu přidání vlastní domény do Front Dooru.

Certifikáty TLS/SSL

Pokud chcete povolit protokol HTTPS pro bezpečné doručování obsahu ve vlastní doméně služby Front Door (Classic), musíte použít certifikát TLS/SSL. Můžete použít certifikát, který se spravuje službou Azure Front Door, nebo použít vlastní certifikát.

Možnost 1 (výchozí): Použití certifikátu spravovaného službou Front Door

Pokud používáte certifikát spravovaný službou Azure Front Door, můžete funkci HTTPS zapnout s několika změnami nastavení. Azure Front Door kompletně zpracovává úlohy správy certifikátů, jako jsou nákupy a obnovení. Jakmile funkci povolíte, proces se okamžitě zahájí. Pokud už je vlastní doména namapovaná na výchozího hostitele front-endu Front Dooru ({hostname}.azurefd.net), není potřeba žádná další akce. Front Door zpracuje kroky a dokončí vaši žádost automaticky. Pokud je ale vaše vlastní doména namapovaná jinde, musíte vlastnictví domény ověřit prostřednictvím e-mailu.

Pokud chcete povolit HTTPS pro vlastní doménu, postupujte následovně:

Na webu Azure Portal přejděte na profil Front Door.

V seznamu hostitelů front-endu vyberte vlastní doménu, u které chcete povolit HTTPS.

V části Vlastní doména HTTPS vyberte Povoleno a vyberte Front Door spravovaný jako zdroj certifikátu.

Zvolte Uložit.

Pokračujte a ověřte doménu.

Poznámka:

- U certifikátů spravovaných službou Azure Front Door se vynucuje limit 64 znaků DigiCert. Pokud se tento limit překročí, ověření selže.

- Povolení HTTPS prostřednictvím spravovaného certifikátu služby Front Door není podporováno pro vrcholové a kořenové domény (například: contoso.com). Pro tento scénář můžete použít vlastní certifikát. Další podrobnosti najdete v možnosti 2.

Možnost 2: Použití vlastního certifikátu

K povolení funkce HTTPS můžete použít vlastní certifikát. Tento proces se provádí prostřednictvím integrace s Azure Key Vault, která vám umožní bezpečně ukládat vaše certifikáty. Služba Azure Front Door používá tento zabezpečený mechanismus k získání vašeho certifikátu a vyžaduje několik dalších kroků. Při vytváření certifikátu TLS/SSL musíte vytvořit úplný řetěz certifikátů s povolenou certifikační autoritou (CA), která je součástí seznamu důvěryhodných certifikačních autorit Microsoftu. Pokud použijete nepovolenou certifikační autoritu, vaše žádost se odmítne. Pokud se zobrazí certifikát bez úplného řetězu, není zaručeno, že žádosti, které tento certifikát zahrnují, budou fungovat podle očekávání.

Připravte si trezor klíčů a certifikát

Musíte mít účet trezoru klíčů ve stejném předplatném Azure jako vaše front doory. Pokud účet trezoru klíčů nemáte, vytvořte si ho.

Upozorňující

Azure Front Door v současné době podporuje pouze účty Key Vault ve stejném předplatném jako konfigurace služby Front Door. Pokud vyberete účet v rámci jiného předplatného, dojde k chybě.

Pokud je v rámci trezoru klíčů povoleno omezení přístupu k síti, je nutné nakonfigurovat trezor klíčů tak, aby umožňoval důvěryhodným službám společnosti Microsoft obcházet bránu firewall.

Trezor klíčů musí být nakonfigurovaný tak, aby používal model oprávnění zásad přístupu ke službě Key Vault.

Pokud už certifikát máte, můžete ho nahrát přímo do trezoru klíčů. V opačném případě vytvořte nový certifikát přímo prostřednictvím Azure Key Vault z některé z partnerských certifikačních autorit (CA), se kterými se Azure Key Vault integruje. Místo tajného klíče nahrajte certifikát jako objekt certifikátu.

Poznámka:

Služba Front Door nepodporuje certifikáty s kryptografickými algoritmy se třemi tečkami (EC). Certifikát musí mít úplný řetěz certifikátů s listovými a zprostředkujícími certifikáty a kořenová certifikační autorita musí být součástí seznamu důvěryhodných certifikačních autorit Microsoftu.

Registrace služby Azure Front Door Service

Pomocí Azure PowerShellu nebo Azure CLI zaregistrujte instanční objekt pro Azure Front Door jako aplikaci ve svém ID Microsoft Entra.

Poznámka:

- Tato akce vyžaduje alespoň oprávnění role aplikace Správa istrator v ID Microsoft Entra. Registraci je potřeba provést pouze jednou pro tenanta Microsoft Entra.

- ID aplikace přiřadí Azure speciálně pro Azure Front Door (Classic).

- Azure Front Door (Classic) má jiné ID aplikace než Azure Front Door Standard nebo Premium.

- Přiřazená role je určena pouze pro vybrané předplatné, pokud nedefinujete jiný obor.

Azure PowerShell

V případě potřeby nainstalujte Azure PowerShell v PowerShellu na místním počítači.

V PowerShellu spusťte následující příkaz:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure CLI

Pokud potřebujete, nainstalujte Azure CLI na místní počítač.

V rozhraní příkazového řádku spusťte následující příkaz:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Udělení přístupu k trezoru účtů službě Azure Front Door

Udělte Azure Front Door oprávnění přistupovat k certifikátům ve vašem účtu Azure Key Vault.

V účtu trezoru klíčů vyberte Zásady přístupu.

Vyberte Vytvořit a vytvořte novou zásadu přístupu.

V části Oprávnění pro tajné kódy vyberte Získat, abyste službě Front Door umožnili načíst certifikát.

V části Oprávnění k certifikátu vyberte Získat, abyste službě Front Door umožnili načíst certifikát.

V části Výběr objektu zabezpečení vyhledejte ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 a vyberte Microsoft.Azure.Frontdoor. Vyberte Další.

V části Aplikace vyberte Další.

V části Zkontrolovat a vytvořit vyberte Vytvořit.

Poznámka:

Pokud je trezor klíčů chráněný omezením přístupu k síti, nezapomeňte povolit důvěryhodným služby Microsoft přístup k trezoru klíčů.

Azure Front Door teď má přístup k tomuto trezoru klíčů a certifikátům, které obsahuje.

Vyberte certifikát, který má služba Azure Front Door nasadit

Vraťte se na Front Door na portálu.

V seznamu vlastních domén vyberte vlastní doménu, pro kterou chcete povolit HTTPS.

Zobrazí se stránka Vlastní doména.

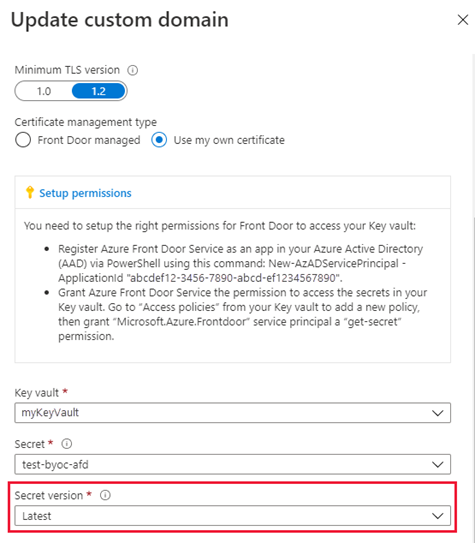

V části Typ správy certifikátu vyberte Použít vlastní certifikát.

Služba Azure Front Door vyžaduje, abyste pro Front Door použili stejné předplatné jako pro účet Key Vault. Vyberte trezor klíčů, tajný kód a verzi tajného kódu.

Azure Front Door zobrazí následující informace:

- Účty trezoru klíčů pro ID vašeho předplatného

- Tajné kódy v rámci vybraného trezoru klíčů.

- Dostupné verze tajných kódů.

Poznámka:

Pokud chcete, aby certifikát automaticky rotoval na nejnovější verzi, když je v Key Vault k dispozici novější verze certifikátu, nastavte verzi tajného kódu na Nejnovější. Pokud je vybraná konkrétní verze, musíte novou verzi vybrat znovu ručně, aby došlo k rotaci certifikátu. Nasazení nové verze certifikátu nebo tajného klíče trvá 72 až 96 hodin.

Upozorňující

Toto je pouze upozornění webu Azure Portal. Instanční objekt musíte nakonfigurovat tak, aby měl ve službě Key Vault oprávnění GET. Aby uživatel mohl zobrazit certifikát v rozevíracím seznamu portálu, musí mít uživatelský účet oprávnění LIST a GET ve službě Key Vault. Pokud uživatel tato oprávnění nemá, zobrazí se na portálu nepřístupná chybová zpráva. Nepřístupná chybová zpráva nemá žádný vliv na automatické obměně certifikátu ani na žádnou funkci HTTPS. Pokud nemáte v úmyslu provádět změny certifikátu nebo verze, nejsou pro tuto chybovou zprávu potřeba žádné akce. Pokud chcete změnit informace na této stránce, přečtěte si článek o udělení oprávnění ke službě Key Vault , abyste mohli přidat svůj účet do seznamu a ZÍSKAT oprávnění služby Key Vault.

Při použití vlastního certifikátu se ověření domény nevyžaduje. Pokračujte k části Čekání na rozšíření.

Ověření domény

Pokud už máte vlastní doménu, která se mapuje na váš vlastní koncový bod pomocí záznamu CNAME nebo používáte vlastní certifikát, namapuje se na front Door i nadále vlastní doména. Jinak pokud položka záznamu CNAME pro vaši doménu již neexistuje nebo obsahuje subdoménu afdverify, nebude pokračovat na vlastní doménu namapovaná na vaši službu Front Door.

Vlastní doména se mapuje na Front Door pomocí záznamu CNAME

Při přidávání vlastní domény do hostitelů Front Dooru jste v tabulce DNS vašeho doménového registrátora vytvořili záznam CNAME, kterým jste vlastní doménu namapovali na výchozí název hostitele .azurefd.net pro tento Front Door. Pokud záznam CNAME stále existuje a neobsahuje subdoménu afdverify, certifikační autorita DigiCert ho použije k automatickému ověření vlastnictví vaší vlastní domény.

Pokud používáte vlastní certifikát, ověření domény se nevyžaduje.

Záznam CNAME by měl mít následující formát, kde Název je název vaší vlastní domény a Hodnota je výchozí název hostitele .azurefd.net vašeho Front Dooru:

| Name | Typ | Hodnota |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Další informace o záznamech CNAME najdete v tématu popisujícím vytvoření záznamu DNS CNAME.

Pokud je váš záznam CNAME ve správném formátu, DigiCert automaticky ověří váš název vlastní domény a vytvoří pro váš název domény vyhrazený certifikát. DigitCert vám neposílá ověřovací e-mail a nemusíte schvalovat vaši žádost. Certifikát je platný po dobu jednoho roku a autorenews před vypršením jeho platnosti. Pokračujte k části Čekání na rozšíření.

Automatické ověření trvá obvykle několik minut. Pokud se vaše doména neověří do hodiny, otevřete lístek podpory.

Poznámka:

Pokud máte záznam CAA (Certificate Authority Authorization) pro vašeho poskytovatele DNS, musí jako platnou certifikační autoritu zahrnovat DigiCert. Záznam CAA umožňuje vlastníkům domén určit u poskytovatelů DNS, které certifikační autority mají oprávnění k vystavování certifikátů pro jejich domény. Pokud certifikační autorita přijme objednávku na certifikát pro doménu se záznamem CAA a tato certifikační autorita není uvedená jako autorizovaný vystavitel certifikátů, nebude moci vystavit certifikát pro danou doménu nebo subdoménu. Informace o správě záznamů CAA najdete v tématu Správa záznamů CAA. Nástroj pro práci se záznamy CAA najdete tady: CAA Record Helper.

Vlastní doména není namapovaná na front Door

Pokud položka záznamu CNAME pro váš koncový bod už neexistuje nebo obsahuje subdoménu afdverify, postupujte podle zbývajících pokynů v tomto kroku.

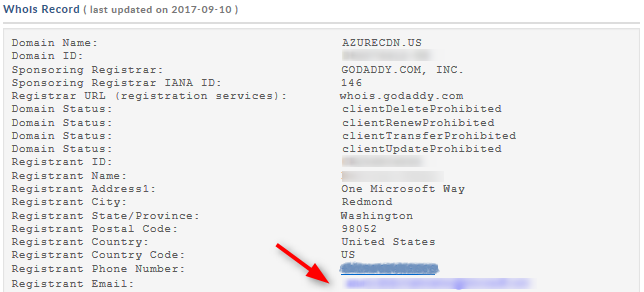

Po povolení HTTPS pro vlastní doménu certifikační autorita DigiCert ověří vlastnictví vaší domény tak, že kontaktuje žadatele o registraci na základě informací o žadateli o registraci v registru WHOIS domény. Kontakt proběhne přes e-mailovou adresu (ve výchozím nastavení) nebo telefonní číslo uvedené v registraci WHOIS. Ověření domény musíte dokončit, než bude protokol HTTPS ve vaší vlastní doméně aktivní. Na schválení domény máte šest pracovních dnů. Žádosti, které nejsou schváleny do šesti pracovních dnů, se automaticky zruší. Ověřování domény DigiCert funguje na úrovni subdomény. Musíte prokázat vlastnictví každé subdomény samostatně.

DigiCert také pošle ověřovací e-mail na jiné e-mailové adresy. Pokud jsou informace o žadateli o registraci v registru WHOIS privátní, ujistěte se, že můžete provést schválení přímo z některé z následujících adres:

<admin@your-domain-name.com> administrator@<your-domain-name.com> webmaster@<your-domain-name.com> hostmaster@<your-domain-name.com> postmaster@<your-domain-name.com>

Během několika minut byste měli obdržet podobný e-mail jako v následujícím příkladu s výzvou ke schválení žádosti. Pokud používáte filtr spamu, přidejte no-reply@digitalcertvalidation.com ho do seznamu povolených. V určitých scénářích nemusí DigiCert načíst kontakty domény z informací o registrantovi WHOIS, aby vám poslal e-mail. Pokud e-mail neobdržíte do 24 hodin, kontaktujte podporu Microsoftu.

Když vyberete odkaz na schválení, budete přesměrováni na online schvalovací formulář. Postupujte podle pokynů ve formuláři. Máte na výběr dvě možnosti ověření:

Můžete schválit všechny budoucí objednávky zadané přes stejný účet a pro stejnou kořenovou doménu, například contoso.com. Tento přístup se doporučuje, pokud plánujete přidat další vlastní domény pro stejnou kořenovou doménu.

Můžete schválit pouze konkrétní název hostitele použitý v této žádosti. Další schválení je vyžadováno pro následné žádosti.

Po schválení DigiCert dokončí vytvoření certifikátu pro váš název vlastní domény. Certifikát je platný po dobu jednoho roku a získá autorenew před vypršením jeho platnosti.

Čekání na rozšíření

Po ověření názvu domény může aktivace funkce HTTPS pro vlastní doménu trvat 6 až 8 hodin. Po dokončení tohoto procesu se stav HTTPS na webu Azure Portal nastaví na Povoleno a čtyři kroky operace v dialogovém okně vlastní domény se označí jako dokončené. Vaše vlastní doména je teď připravená k použití HTTPS.

Průběh operace

Následující tabulka ukazuje průběh operace, která proběhne při povolení HTTPS. Po povolení HTTPS se v dialogovém okně vlastní domény zobrazí čtyři kroky operace. Jakmile se jednotlivé kroky stanou aktivními, zobrazí se v průběhu kroku další podrobnosti dílčích kroků. Ne všechny tyto dílčí kroky se vyskytují. Po úspěšném dokončení kroku se vedle něj zobrazí zelená značka zaškrtnutí.

| Krok operace | Podrobnosti o dílčím kroku operace |

|---|---|

| 1. Odeslání žádosti | Odesílání žádosti |

| Vaše žádost o HTTPS se právě odesílá. | |

| Vaše žádost o HTTPS se úspěšně odeslala. | |

| 2. Ověření domény | Doména se automaticky ověří, pokud je namapovaná na výchozího hostitele .azurefd.net front-endu vaší služby Front Door. Jinak se na e-mail uvedený v registračním záznamu vaší domény (registrant WHOIS) odešle žádost o ověření. Ověřte doménu co nejdříve. |

| Vaše vlastnictví domény se úspěšně ověřilo. | |

| Platnost požadavku na ověření vlastnictví domény vypršela (zákazník pravděpodobně neodpověděl ve lhůtě 6 dní). HTTPS nebude ve vaší doméně povolené. * | |

| Žádost o ověření vlastnictví domény zamítnutá zákazníkem HTTPS nebude ve vaší doméně povolené. * | |

| 3. Zřizování certifikátů | Certifikační autorita momentálně vystavuje certifikát nutný pro povolení HTTPS pro vaši doménu. |

| Certifikát byl vystaven a momentálně se nasazuje pro Front Door. Dokončení tohoto procesu může trvat několik minut až hodinu. | |

| Certifikát se pro Front Door nasadil úspěšně. | |

| 4. Dokončeno | Protokol HTTPS se ve vaší doméně úspěšně povolil. |

* Tato zpráva se nezobrazí, pokud nedošlo k chybě.

Pokud před odesláním žádosti dojde k chybě, zobrazí se následující chybová zpráva:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Nejčastější dotazy

Kdo je poskytovatel certifikátu a jaký typ certifikátu se používá?

Pro vlastní doménu se používá jediný (vyhrazený) certifikát vydaný společností DigiCert.

Používáte protokol TLS/SSL založený na IP nebo SNI?

Azure Front Door používá protokol TLS/SSL SNI.

Co když neobdržím e-mail pro ověření domény od DigiCert?

Pokud máte položku CNAME pro vlastní doménu, která odkazuje přímo na název hostitele koncového bodu (a nepoužíváte název subdomény afdverify), nedostanete e-mail pro ověření domény. Ověření proběhne automaticky. Jinak, pokud záznam CNAME nemáte a neobdrželi jste e-mail během 24 hodin, kontaktujte podporu Microsoftu.

Je používání certifikátu SAN méně bezpečné než vyhrazený certifikát?

Certifikát SAN využívá stejné standardy šifrování a zabezpečení jako vyhrazený certifikát. Všechny vydané certifikáty TLS/SSL používají sha-256 k lepšímu zabezpečení serveru.

Potřebuji záznam CAA (Certificate Authority Authorization) pro svého poskytovatele DNS?

Ne, záznam autorizace certifikační autority se v současné době nevyžaduje. Pokud ho však máte, musí jako platnou certifikační autoritu zahrnovat DigiCert.

Vyčištění prostředků

V předchozích krocích jste pro vlastní doménu povolili protokol HTTPS. Pokud už nechcete používat vlastní doménu s HTTPS, můžete HTTPS zakázat pomocí těchto kroků:

Zákaz funkce HTTPS

Na webu Azure Portal přejděte ke konfiguraci služby Azure Front Door .

V seznamu hostitelů front-endu vyberte vlastní doménu, pro kterou chcete protokol HTTPS zakázat.

Výběrem možnosti Zakázáno zakážete HTTPS a pak vyberte Uložit.

Čekání na rozšíření

Po zákazu funkce HTTPS vlastní domény může trvat 6 až 8 hodin, než se změna projeví. Po dokončení procesu se vlastní stav HTTPS na webu Azure Portal nastaví na Zakázáno a tři kroky operace v dialogovém okně vlastní domény se označí jako dokončené. Vaše vlastní doména už nemůže používat HTTPS.

Průběh operace

Následující tabulka ukazuje průběh operace, která proběhne při zákazu HTTPS. Po zákazu HTTPS se v dialogovém okně vlastní domény zobrazí tři kroky operace. Jakmile se jednotlivé kroky stanou aktivními, zobrazí se v kroku další podrobnosti. Po úspěšném dokončení kroku se vedle něj zobrazí zelená značka zaškrtnutí.

| Průběh operace | Podrobnosti o operaci |

|---|---|

| 1. Odeslání žádosti | Odesílání vaší žádosti |

| 2. Zrušení zřízení certifikátu | Odstraňování certifikátu |

| 3. Dokončeno | Certifikát odstraněn |

Další kroky

Pokud chcete zjistit, jak pro službu Front Door nastavit zásady geografického filtrování, pokračujte dalším kurzem.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro