Import klíčů chráněných modulem HSM do spravovaného HSM (BYOK)

Spravovaný HSM služby Azure Key Vault podporuje import klíčů generovaných v místním modulu hardwarového zabezpečení (HSM); klíče nikdy neopustí hranici ochrany HSM. Tento scénář se často označuje jako přineste si vlastní klíč (BYOK). Spravovaný HSM k ochraně klíčů používá adaptéry HSM Marvell LiquidSecurity (ověřené podle standardu FIPS 140-2 úrovně 3).

Informace v tomto článku vám pomůžou plánovat, generovat a přenášet vlastní klíče chráněné HSM, které se mají používat se spravovaným HSM.

Poznámka:

Tato funkce není k dispozici pro Microsoft Azure provozovanou společností 21Vianet. Tato metoda importu je dostupná jenom pro podporované moduly HSM.

Další informace a kurz, který vám umožní začít používat spravovaný HSM, najdete v tématu Co je Managed HSM?.

Přehled

Tady je přehled procesu. Konkrétní kroky k dokončení jsou popsány dále v článku.

- Ve spravovaném HSM vygenerujte klíč (označovaný jako klíč KEK (Key Exchange Key). Klíč KEK musí být klíč RSA-HSM, který má pouze

importoperaci klíče. - Stáhněte si veřejný klíč KEK jako soubor .pem.

- Přeneste veřejný klíč KEK do offline počítače, který je připojený k místnímu HSM.

- V offline počítači vytvořte soubor BYOK pomocí nástroje BYOK poskytnutého dodavatelem HSM.

- Cílový klíč se zašifruje pomocí klíče KEK, který zůstane zašifrovaný, dokud se nepřenese do spravovaného HSM. Místní HSM ponechá jenom zašifrovaná verze vašeho klíče.

- Klíč KEK, který se vygeneruje v rámci spravovaného HSM, se nedá exportovat. Moduly hardwarového zabezpečení vynucují pravidlo, že žádná jasná verze klíče KEK neexistuje mimo spravovaný HSM.

- Klíč KEK musí být ve stejném spravovaném HSM, ve kterém se cílový klíč naimportuje.

- Když se soubor BYOK nahraje do spravovaného HSM, spravovaný HSM použije privátní klíč KEK k dešifrování materiálu cílového klíče a jeho importu jako klíče HSM. K této operaci dochází zcela uvnitř modulu HSM. Cílový klíč vždy zůstává v hranici ochrany HSM.

Požadavky

Pokud chcete použít příkazy Azure CLI v tomto článku, musíte mít následující položky:

- Předplatné služby Microsoft Azure. Pokud žádný nemáte, můžete si zaregistrovat bezplatnou zkušební verzi.

- Azure CLI verze 2.12.0 nebo novější. Verzi zjistíte spuštěním příkazu

az --version. Pokud potřebujete instalaci nebo upgrade, přečtěte si téma Instalace rozhraní příkazového řádku Azure CLI. - Spravovaný HSM seznam podporovaných hsM ve vašem předplatném. Viz Rychlý start: Zřízení a aktivace spravovaného HSM pomocí Azure CLI ke zřízení a aktivaci spravovaného HSM.

Azure Cloud Shell

Azure hostí interaktivní prostředí Azure Cloud Shell, které můžete používat v prohlížeči. Pro práci se službami Azure můžete v prostředí Cloud Shell použít buď Bash, nebo PowerShell. Předinstalované příkazy Cloud Shellu můžete použít ke spuštění kódu v tomto článku, aniž byste museli instalovat cokoli do místního prostředí.

Spuštění služby Azure Cloud Shell:

| Možnost | Příklad nebo odkaz |

|---|---|

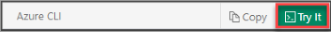

| Vyberte Vyzkoušet v pravém horním rohu bloku kódu nebo příkazu. Výběrem možnosti Vyzkoušet se kód ani příkaz automaticky nekopíruje do Cloud Shellu. |  |

| Přejděte na adresu https://shell.azure.com nebo výběrem tlačítka Spustit Cloud Shell otevřete Cloud Shell v prohlížeči. |  |

| Zvolte tlačítko Cloud Shell v pruhu nabídky v pravém horním rohu webu Azure Portal. |  |

Použití Azure Cloud Shellu:

Spusťte Cloud Shell.

Výběrem tlačítka Kopírovat v bloku kódu (nebo bloku příkazů) zkopírujte kód nebo příkaz.

Vložte kód nebo příkaz do relace Cloud Shellu tak, že ve Windows a Linuxu vyberete ctrl+Shift+V nebo vyberete Cmd+Shift+V v macOS.

Stisknutím klávesy Enter spusťte kód nebo příkaz.

Pokud se chcete přihlásit k Azure pomocí rozhraní příkazového řádku, zadejte:

az login

Další informace o možnostech přihlášení prostřednictvím rozhraní příkazového řádku najdete v tématu přihlášení pomocí Azure CLI.

Podporované moduly HSM

| Název dodavatele | Typ dodavatele | Podporované modely HSM | Více informací |

|---|---|---|---|

| Cryptomathic | ISV (Enterprise Key Management System) | Několik značek a modelů HSM včetně

|

|

| Svěřit | Výrobce HSM jako služba |

|

nCipher new BYOK tool and documentation |

| Fortanix | Výrobce HSM jako služba |

|

Export klíčů SDKMS do poskytovatelů cloudu pro BYOK – Azure Key Vault |

| IBM | Výrobce | IBM 476x, CryptoExpress | IBM Enterprise Key Management Foundation |

| Marvell | Výrobce | Všechny moduly HSM LiquidSecurity s využitím

|

Marvell BYOK nástroj a dokumentace |

| Securosys SA | Výrobce, HSM jako služba | Řada HSM Primus, Securosys Clouds HSM | Nástroj a dokumentace k Primus BYOK |

| StorMagic | ISV (Enterprise Key Management System) | Několik značek a modelů HSM včetně

|

SvKMS a BYOK služby Azure Key Vault |

| Thales | Výrobce |

|

Luna BYOK – nástroj a dokumentace |

| Utimaco | Výrobce HSM jako služba |

u.trust Anchor, CryptoServer | Nástroj Utimaco BYOK a průvodce integrací |

Podporované typy klíčů

| Název klíče | Typ klíče | Velikost klíče/křivka | Zdroj | Popis |

|---|---|---|---|---|

| Klíč výměny klíčů (KEK) | RSA-HSM | 2 048 bitů 3 072 bitů 4 096 bitů |

Managed HSM | Pár klíčů RSA založený na HSM vygenerovaný ve spravovaném HSM |

| Cílový klíč | ||||

| RSA-HSM | 2 048 bitů 3 072 bitů 4 096 bitů |

Modul hardwarového zabezpečení (HSM dodavatele) | Klíč, který se má přenést do spravovaného HSM | |

| EC-HSM | P-256 P-384 P-521 |

Modul hardwarového zabezpečení (HSM dodavatele) | Klíč, který se má přenést do spravovaného HSM | |

| Symetrický klíč (oct-hsm) | 128bitová verze 192bitová verze 256bitová verze |

Modul hardwarového zabezpečení (HSM dodavatele) | Klíč, který se má přenést do spravovaného HSM | |

Generování a přenos klíče do spravovaného HSM

Krok 1: Vygenerování klíče KEK

Klíč KEK je klíč RSA vygenerovaný ve spravovaném HSM. Klíč KEK se používá k šifrování klíče, který chcete importovat ( cílový klíč).

Klíč KEK musí být následující:

- Klíč RSA-HSM (2 048bitový, 3 072bitový nebo 4 096bitový)

- Vygenerováno ve stejném spravovaném HSM, ve kterém chcete importovat cílový klíč.

- Vytvořeno s povolenými operacemi s klíči nastavenými na

import

Poznámka:

Klíč KEK musí mít jako jedinou povolenou operaci klíče import. "import" se vzájemně vylučují se všemi ostatními operacemi s klíči.

Pomocí příkazu az keyvault key create vytvořte klíč KEK, který má klíčové operace nastavené na import. Poznamenejte si identifikátor klíče (kid), který se vrátí z následujícího příkazu. (Použijete kid hodnotu v kroku 3.)

az keyvault key create --kty RSA-HSM --size 4096 --name KEKforBYOK --ops import --hsm-name ContosoKeyVaultHSM

Krok 2: Stažení veřejného klíče KEK

Pomocí příkazu az keyvault key download stáhněte veřejný klíč KEK do souboru .pem. Cílový klíč, který importujete, je šifrovaný pomocí veřejného klíče KEK.

az keyvault key download --name KEKforBYOK --hsm-name ContosoKeyVaultHSM --file KEKforBYOK.publickey.pem

Přeneste soubor KEKforBYOK.publickey.pem do offline počítače. Tento soubor budete potřebovat v dalším kroku.

Krok 3: Vygenerování a příprava klíče na přenos

Informace o stažení a instalaci nástroje BYOK najdete v dokumentaci dodavatele HSM. Postupujte podle pokynů od dodavatele HSM a vygenerujte cílový klíč a pak vytvořte balíček pro přenos klíčů (soubor BYOK). Nástroj BYOK použije kid soubor KEKforBYOK.publickey.pem, který jste stáhli v kroku 2, a vygeneruje šifrovaný cílový klíč v souboru BYOK.

Přeneste soubor BYOK do připojeného počítače.

Poznámka:

Import 1 024bitových klíčů RSA se nepodporuje. Import klíčů EC-HSM P256K je podporovaný.

Známý problém: Import cílového klíče RSA 4K z lunárních HSM se podporuje jenom s firmwarem 7.4.0 nebo novějším.

Krok 4: Přenos klíče do spravovaného HSM

Pokud chcete dokončit import klíče, přeneste balíček pro přenos klíčů (soubor BYOK) z odpojeného počítače do počítače připojeného k internetu. Pomocí příkazu az keyvault key import nahrajte soubor BYOK do spravovaného HSM.

az keyvault key import --hsm-name ContosoKeyVaultHSM --name ContosoFirstHSMkey --byok-file KeyTransferPackage-ContosoFirstHSMkey.byok

Pokud je nahrávání úspěšné, Azure CLI zobrazí vlastnosti importovaného klíče.

Další kroky

Teď můžete použít tento klíč chráněný hsm ve spravovaném HSM. Další informace najdete v tomto porovnání cen a funkcí.