Konfigurace služby P2S VPN Gateway pro ověřování Microsoft Entra ID – aplikace zaregistrovaná Microsoftem (Preview)

Tento článek vám pomůže nakonfigurovat bránu VPN typu point-to-site (P2S) pro ověřování Microsoft Entra ID pomocí nového ID aplikace zaregistrované Microsoftem Klient Azure VPN.

Poznámka:

Postup v tomto článku se týká ověřování Microsoft Entra ID pomocí nového ID aplikace registrovaného Microsoftem Klient Azure VPN a přidružených hodnot cílové skupiny. Tento článek se nevztahuje na starší, ručně zaregistrovanou Klient Azure VPN aplikaci pro vašeho tenanta. Postup ruční registrace Klient Azure VPN najdete v tématu Konfigurace P2S pomocí ručně registrovaného klienta VPN.

Služba VPN Gateway teď podporuje nové ID aplikace zaregistrované Microsoftem a odpovídající hodnoty cílové skupiny pro nejnovější verze Klient Azure VPN. Když nakonfigurujete bránu VPN typu P2S pomocí nových hodnot cílové skupiny, přeskočíte proces ruční registrace aplikace Klient Azure VPN pro vašeho tenanta Microsoft Entra. ID aplikace je už vytvořené a váš tenant ho může automaticky používat bez dalších kroků registrace. Tento proces je bezpečnější než ruční registrace Klient Azure VPN, protože aplikaci nepotřebujete autorizovat ani přiřazovat oprávnění prostřednictvím role globálního správce.

Dříve jste museli ručně zaregistrovat (integrovat) aplikaci Klient Azure VPN s vaším tenantem Microsoft Entra. Registrace klientské aplikace vytvoří ID aplikace představující identitu Klient Azure VPN aplikace a vyžaduje autorizaci pomocí role globálního správce. Pokud chcete lépe porozumět rozdílu mezi typy objektů aplikace, přečtěte si, jak a proč jsou aplikace přidány do Microsoft Entra ID.

Pokud je to možné, doporučujeme nakonfigurovat nové brány P2S pomocí ID klientské aplikace Azure VPN zaregistrované microsoftem a odpovídajícími hodnotami cílové skupiny místo ruční registrace aplikace Klient Azure VPN ve vašem tenantovi. Pokud máte dříve nakonfigurovanou bránu Azure VPN, která používá ověřování Microsoft Entra ID, můžete bránu a klienty aktualizovat tak, aby využívaly nové ID aplikace zaregistrované Microsoftem. Pokud chcete, aby se klienti Linuxu připojili, aktualizujte bránu P2S novou hodnotou cílové skupiny. Klient Azure VPN pro Linux není zpětně kompatibilní se staršími hodnotami cílové skupiny. Pokud máte existující bránu P2S, kterou chcete aktualizovat tak, aby používala novou hodnotu cílové skupiny, přečtěte si téma Změna cílové skupiny pro bránu VPN typu point-to-site.

Důležité informace a omezení:

Brána VPN typu P2S může podporovat pouze jednu hodnotu cílové skupiny. Nemůže současně podporovat více hodnot cílové skupiny.

V tuto chvíli novější ID aplikace zaregistrované Microsoftem nepodporuje tolik hodnot cílové skupiny jako starší ručně zaregistrovaná aplikace. Pokud potřebujete hodnotu cílové skupiny pro cokoli jiného než Azure Public nebo Custom, použijte starší ručně zaregistrovanou metodu a hodnoty.

Klient Azure VPN pro Linux není zpětně kompatibilní s bránami P2S nakonfigurovanými tak, aby používaly starší hodnoty cílové skupiny, které odpovídají ručně zaregistrované aplikaci. Klient Azure VPN pro Linux podporuje hodnoty vlastní cílové skupiny.

-

I když je možné, že Klient Azure VPN pro Linux může fungovat v jiných distribucích a verzích Linuxu, Klient Azure VPN pro Linux se podporuje jenom v následujících verzích:

- Ubuntu 20.04

- Ubuntu 22.04

Klient Azure VPN pro macOS a Windows je zpětně kompatibilní s bránami P2S nakonfigurovanými tak, aby používaly starší hodnoty cílové skupiny, které odpovídají ručně zaregistrované aplikaci. S těmito klienty můžete také použít hodnoty vlastní cílové skupiny.

Následující tabulka uvádí verze Klient Azure VPN, které jsou podporovány pro každé ID aplikace a odpovídající dostupné hodnoty cílové skupiny.

| ID aplikace | Podporované hodnoty cílové skupiny | Podporovaní klienti |

|---|---|---|

| Zaregistrovaná Microsoftem (Preview) | – Veřejná služba Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

– Linux -Windows – macOS |

| Ručně zaregistrováno | – Veřejná služba Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4– Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426– Azure Germany: 538ee9e6-310a-468d-afef-ea97365856a9– Microsoft Azure provozovaný společností 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows – macOS |

| Vlastní | <custom-app-id> |

– Linux -Windows – macOS |

Pracovní postup point-to-site

Úspěšná konfigurace připojení P2S pomocí ověřování Microsoft Entra ID vyžaduje posloupnost kroků.

Tento článek vám pomůže:

- Ověřte tenanta.

- Nakonfigurujte bránu VPN s odpovídajícími požadovanými nastaveními.

- Vygenerujte a stáhněte konfigurační balíček klienta VPN.

Články v části Další kroky vám pomůžou:

- Stáhněte Klient Azure VPN na klientském počítači.

- Nakonfigurujte klienta pomocí nastavení z konfiguračního balíčku klienta VPN.

- Connect.

Požadavky

Tento článek předpokládá následující požadavky:

Brána VPN

Některé možnosti brány nejsou kompatibilní s bránami VPN typu point-to-site, které používají ověřování Microsoft Entra ID. Brána VPN nemůže použít základní skladovou položku ani typ SÍTĚ VPN založený na zásadách. Další informace o skladových posílaných posílacích brány najdete v tématu Skladové položky brány. Další informace o typech vpn najdete v tématu Nastavení služby VPN Gateway.

Pokud ještě nemáte funkční bránu VPN, která je kompatibilní s ověřováním MICROSOFT Entra ID, přečtěte si téma Vytvoření a správa brány VPN – Azure Portal. Vytvořte kompatibilní bránu VPN a pak se vraťte do tohoto článku a nakonfigurujte nastavení P2S.

Tenant Microsoft Entra

- Kroky v tomto článku vyžadují tenanta Microsoft Entra. Další informace naleznete v tématu Vytvoření nového tenanta v Microsoft Entra ID.

Přidání fondu adres klienta VPN

Fond adres klienta je rozsah privátních IP adres, který zadáte. Klienti, kteří se připojují přes vpn typu point-to-site, dynamicky přijímají IP adresu z tohoto rozsahu. Použijte rozsah privátních IP adres, který se nepřekrývá s místním umístěním, ze kterého se připojujete, nebo virtuální síť, ke které se chcete připojit. Pokud nakonfigurujete více protokolů a protokol SSTP je jedním z protokolů, nakonfigurovaný fond adres se rovnoměrně rozdělí mezi nakonfigurované protokoly.

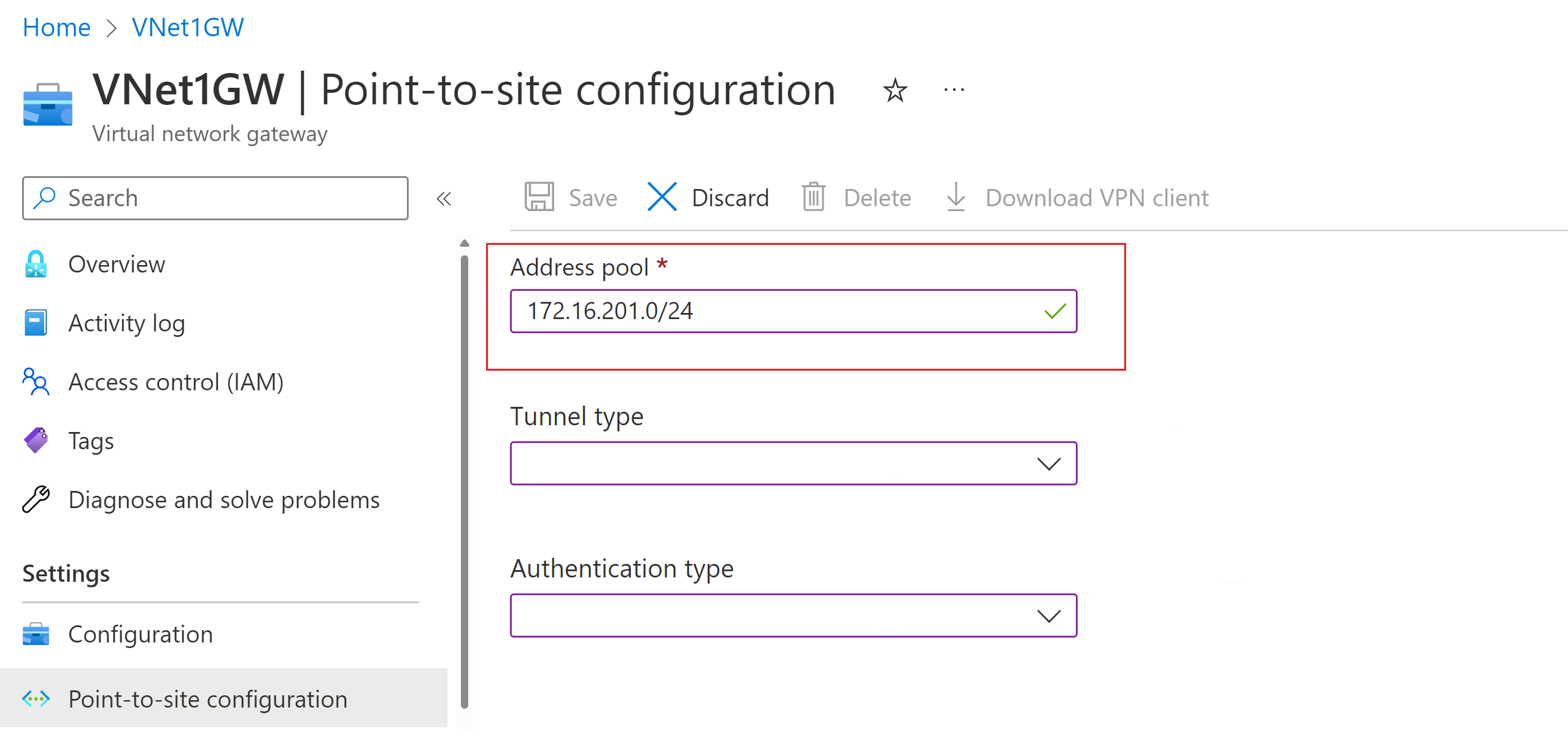

Na webu Azure Portal přejděte na bránu VPN.

Na stránce brány vyberte v levém podokně konfiguraci point-to-site.

Klikněte na tlačítko Nakonfigurovat, aby se otevřela stránka s konfigurací.

Na stránce konfigurace Point-to-Site přidejte do pole Fond adres rozsah privátních IP adres, který chcete použít. Klienti VPN dynamicky obdrží IP adresu z rozsahu, který zadáte. Minimální maska podsítě je 29 bitů pro aktivní/pasivní a 28bitovou pro konfiguraci aktivní/aktivní.

Pokračujte k další části a nakonfigurujte další nastavení.

Konfigurace typu tunelu a ověřování

Důležité

Na webu Azure Portal probíhá aktualizace polí Azure Active Directory na Entra. Pokud se na ID Microsoft Entra odkazuje a tyto hodnoty ještě na portálu nevidíte, můžete vybrat hodnoty Azure Active Directory.

Vyhledejte ID tenanta adresáře, který chcete použít k ověřování. Nápovědu k vyhledání ID tenanta najdete v tématu Jak najít ID tenanta Microsoft Entra.

Nakonfigurujte typ tunelu a hodnoty ověřování.

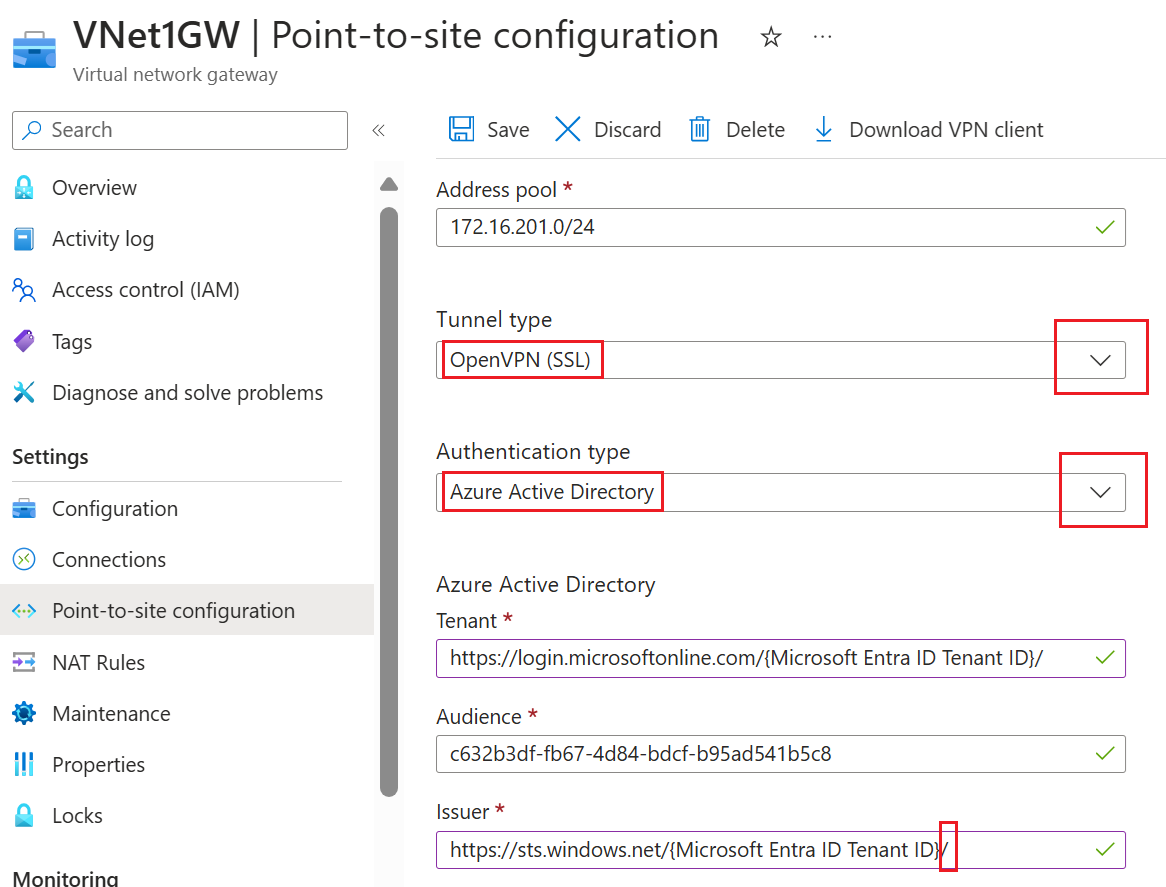

Nakonfigurujte následující hodnoty:

- Fond adres: Fond adres klienta

- Typ tunelu: OpenVPN (SSL)

- Typ ověřování: Microsoft Entra ID

Pro hodnoty ID Microsoft Entra použijte následující pokyny pro hodnoty tenanta, cílové skupiny a vystavitele . Položku {Microsoft ID Entra Tenant ID} nahraďte SVÝM ID tenanta a při nahrazení této hodnoty je potřeba odebrat {} z příkladů.

Tenant: ID tenanta pro tenanta Microsoft Entra ID. Zadejte ID tenanta, které odpovídá vaší konfiguraci. Ujistěte se, že adresa URL tenanta nemá

\na konci (zpětné lomítko). Lomítko je přípustné.- Veřejný Azure:

https://login.microsoftonline.com/{Microsoft ID Entra Tenant ID}

- Veřejný Azure:

Cílová skupina: Odpovídající hodnota id aplikace zaregistrované microsoftem Klient Azure VPN. Pro toto pole je podporována také vlastní cílová skupina.

- Veřejný Azure:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

- Veřejný Azure:

Vystavitel: Adresa URL služby zabezpečeného tokenu. Na konci hodnoty Vystavitel zahrňte koncové lomítko. Jinak může připojení selhat. Příklad:

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

Pro klientskou aplikaci Azure VPN nemusíte kliknout na Udělení souhlasu správce. Tento odkaz je určený jenom pro ručně zaregistrované klienty VPN, kteří používají starší hodnoty cílové skupiny. Otevře stránku na webu Azure Portal.

Po dokončení konfigurace nastavení klikněte v horní části stránky na Uložit .

Stažení konfiguračního balíčku profilu klienta VPN

V této části vygenerujete a stáhnete konfigurační balíček profilu klienta Azure VPN. Tento balíček obsahuje nastavení, která můžete použít ke konfiguraci profilu klienta Azure VPN na klientských počítačích.

V horní části stránky konfigurace point-to-site klepněte na tlačítko Stáhnout klienta VPN. Generování konfiguračního balíčku klienta trvá několik minut.

Váš prohlížeč indikuje, že je k dispozici konfigurační soubor ZIP klienta. Jmenuje se stejný název jako brána.

Extrahujte stažený soubor ZIP.

Přejděte do rozbalené složky AzureVPN.

Poznamenejte si umístění souboru "azurevpnconfig.xml". Azurevpnconfig.xml obsahuje nastavení pro připojení VPN. Tento soubor můžete také distribuovat všem uživatelům, kteří se potřebují připojit prostřednictvím e-mailu nebo jiných prostředků. Aby se uživatel úspěšně připojil, bude potřebovat platné přihlašovací údaje Microsoft Entra ID.

Konfigurace Klient Azure VPN

Dále prozkoumáte konfigurační balíček profilu, nakonfigurujete Klient Azure VPN pro klientské počítače a připojíte se k Azure. Podívejte se na články uvedené v části Další kroky.

Další kroky

Nakonfigurujte Klient Azure VPN.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro