Konfigurace Klient Azure VPN – ověřování Microsoft Entra ID – macOS

Tento článek vám pomůže nakonfigurovat klientský počítač s macOS tak, aby se připojil k virtuální síti Azure pomocí připojení point-to-site služby VPN Gateway (P2S). Tento postup platí pro brány Azure VPN nakonfigurované pro ověřování Microsoft Entra ID. Ověřování Microsoft Entra ID podporuje pouze připojení protokolu OpenVPN® a vyžaduje Klient Azure VPN. Klient Azure VPN pro macOS není v současné době k dispozici ve Francii a Číně kvůli místním předpisům a požadavkům.

Požadavky

Nakonfigurujte bránu VPN pro připojení VPN typu point-to-site, která určují ověřování Microsoft Entra ID. Viz Konfigurace brány VPN typu point-to-site pro ověřování Microsoft Entra ID.

Workflow

Tento článek pokračuje z konfigurace brány VPN typu P2S pro kroky ověřování Microsoft Entra ID. Tento článek vám pomůže:

- Stáhněte a nainstalujte Klient Azure VPN pro macOS.

- Extrahujte konfigurační soubory profilu klienta VPN.

- Importujte nastavení profilu klienta do klienta VPN.

- Vytvořte připojení a připojte se k Azure.

Stažení Klient Azure VPN

- Stáhněte si nejnovější Klient Azure VPN z Apple Storu.

- Nainstalujte klienta do počítače.

Extrahování konfiguračních souborů profilu klienta

Ke konfiguraci Klient Azure VPN profilu si stáhnete konfigurační balíček profilu klienta VPN z brány Azure P2S. Tento balíček obsahuje potřebná nastavení pro konfiguraci klienta VPN.

Pokud jste použili kroky konfigurace serveru P2S, jak je uvedeno v části Požadavky , už jste vygenerovali a stáhli konfigurační balíček profilu klienta VPN, který obsahuje konfigurační soubory profilu SÍTĚ VPN. Pokud potřebujete vygenerovat konfigurační soubory, přečtěte si téma Stažení konfiguračního balíčku profilu klienta VPN.

Po získání konfiguračního balíčku profilu klienta VPN extrahujte soubory.

Import konfiguračních souborů profilu klienta VPN

Poznámka:

Měníme pole Klient Azure VPN pro Azure Active Directory na Microsoft Entra ID. Pokud se v tomto článku zobrazí pole ID Microsoft Entra, ale tyto hodnoty se v klientovi zatím nezobrazují, vyberte srovnatelné hodnoty Azure Active Directory.

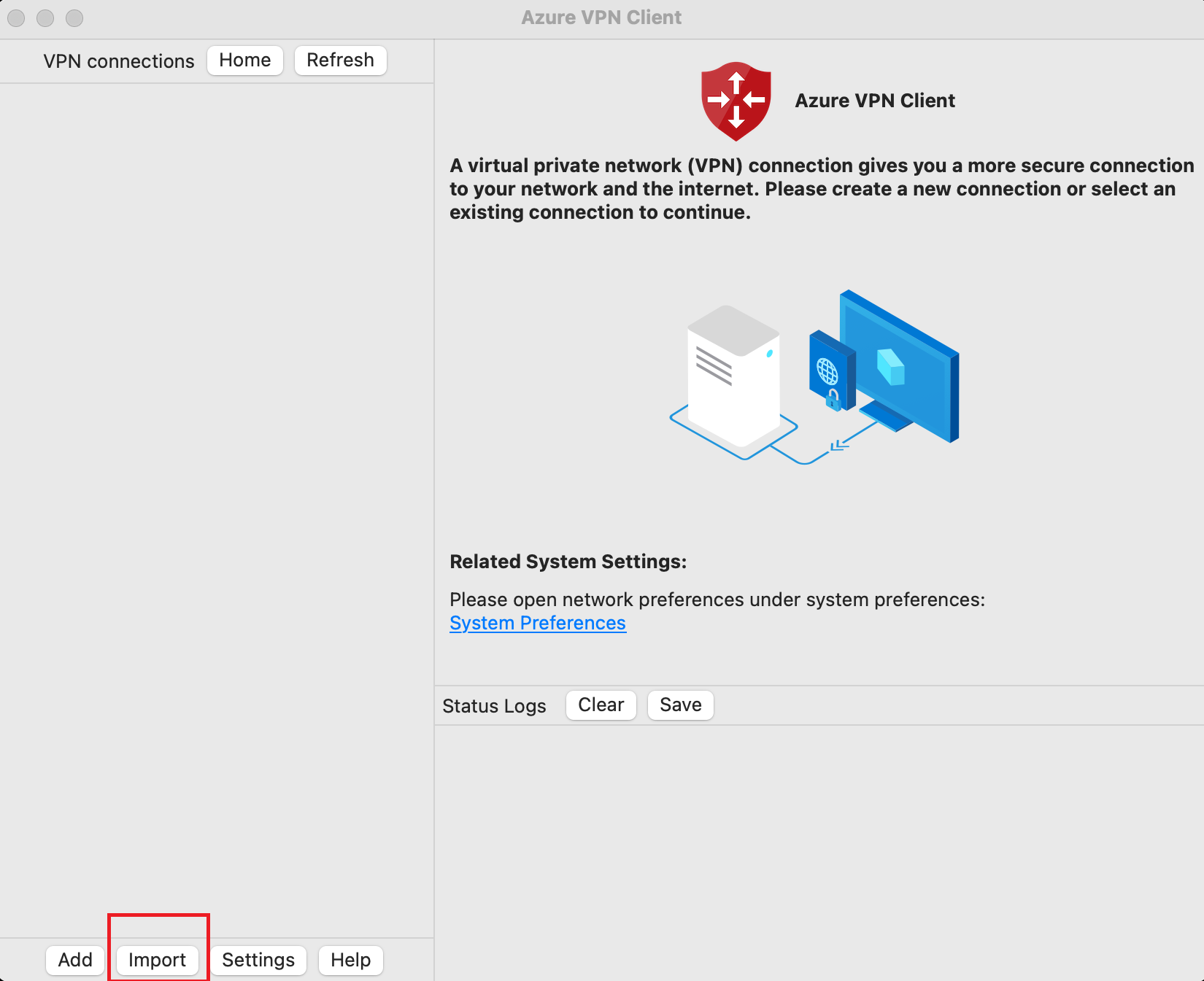

Na stránce Klient Azure VPN vyberte Importovat.

Přejděte do složky obsahující soubor, který chcete importovat, vyberte ho a klikněte na Otevřít.

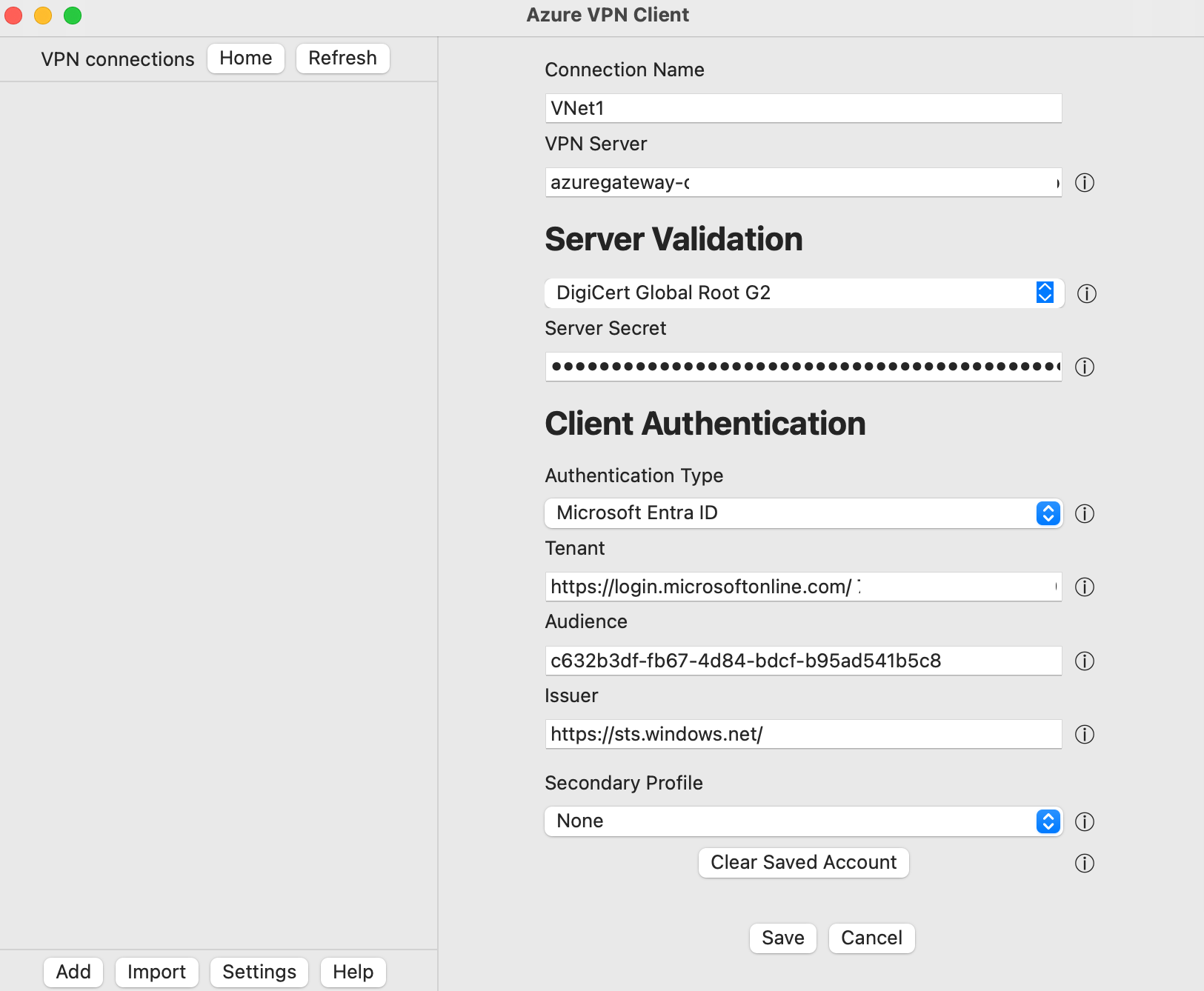

Na této obrazovce si všimněte, že hodnoty připojení se vyplní pomocí hodnot v importovaném konfiguračním souboru klienta VPN.

- Ověřte, že hodnota informace o certifikátu zobrazuje DigiCert Global Root G2 místo výchozí nebo prázdné hodnoty. V případě potřeby upravte hodnotu.

- Všimněte si, že hodnoty ověřování klientů odpovídají hodnotám, které byly použity ke konfiguraci brány VPN pro ověřování Microsoft Entra ID. Hodnota Cílové skupiny v tomto příkladu odpovídá ID aplikace zaregistrované Microsoftem pro veřejný Azure. Pokud je brána P2S nakonfigurovaná pro jinou hodnotu cílové skupiny, musí toto pole odrážet tuto hodnotu.

Kliknutím na Uložit uložte konfiguraci profilu připojení.

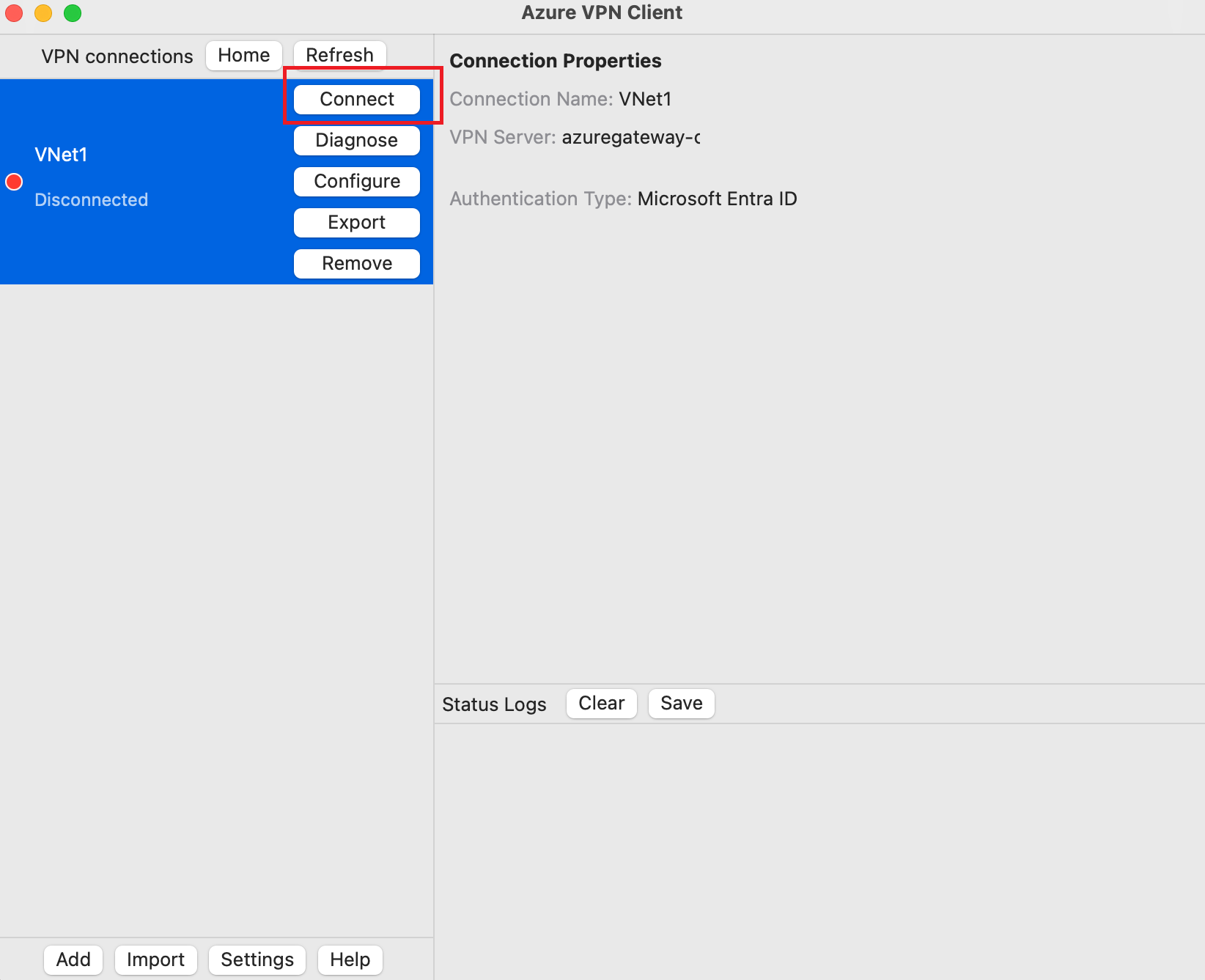

V podokně připojení VPN vyberte profil připojení, který jste uložili. Potom klikněte na Připojit.

Po připojení se stav změní na Připojeno. Chcete-li se odpojit od relace, klepněte na tlačítko Odpojit.

Ruční vytvoření připojení

Otevřete Klient Azure VPN. V dolní části klienta vyberte Přidat a vytvořte nové připojení.

Na stránce Klient Azure VPN můžete nakonfigurovat nastavení profilu. Změňte hodnotu Informace o certifikátu tak, aby zobrazovala hodnotu DigiCert Global Root G2, nikoli výchozí nebo prázdnou hodnotu, a potom klikněte na uložit.

Nakonfigurujte tato nastavení:

- Název připojení: Název, podle kterého chcete odkazovat na profil připojení.

- Server VPN: Tento název je název, který chcete použít pro odkaz na server. Název, který zde zvolíte, nemusí být formálním názvem serveru.

- Ověření serveru

- Informace o certifikátu: DigiCert Global Root G2

- Tajný kód serveru: Tajný kód serveru.

- Ověření klienta

- Typ ověřování: Microsoft Entra ID

- Tenant: Název tenanta.

- Cílová skupina: Hodnota Cílové skupiny musí odpovídat hodnotě, kterou má brána P2S používat.

- Vystavitel: Název vystavitele.

Po vyplnění polí klikněte na Uložit.

V podokně připojení VPN vyberte profil připojení, který jste nakonfigurovali. Potom klikněte na Připojit.

Odebrání profilu připojení VPN

Profil připojení VPN můžete ze svého počítače odebrat.

- Otevřete Klient Azure VPN.

- Vyberte připojení VPN, které chcete odebrat, a potom klikněte na odebrat.

Volitelné nastavení konfigurace Klient Azure VPN

Můžete nakonfigurovat Klient Azure VPN s volitelnými konfiguračními nastaveními, jako jsou další servery DNS, vlastní DNS, vynucené tunelování, vlastní trasy a další nastavení. Popis dostupných volitelných nastavení a kroků konfigurace najdete v tématu Klient Azure VPN nepovinná nastavení.

Další kroky

Další informace naleznete v tématu Vytvoření tenanta Microsoft Entra pro připojení P2S Open VPN, která používají ověřování Microsoft Entra.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro