Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Ke komunikaci se spravovanou doménou Microsoft Entra Domain Services se používá protokol LDAP (Lightweight Directory Access Protocol). Ve výchozím nastavení se provoz LDAP nešifruje, což v mnoha prostředích představuje problém se zabezpečením.

Se službou Microsoft Entra Domain Services můžete spravovanou doménu nakonfigurovat tak, aby používala zabezpečený protokol LDAPS (Lightweight Directory Access Protocol). Při použití protokolu SECURE LDAP se provoz zašifruje. Protokol Secure LDAP se také označuje jako LDAP přes protokol SSL (Secure Sockets Layer) / TLS (Transport Layer Security).

V tomto kurzu se dozvíte, jak nakonfigurovat LDAPS pro spravovanou doménu služby Domain Services.

V tomto kurzu se naučíte:

- Vytvoření digitálního certifikátu pro použití se službou Microsoft Entra Domain Services

- Povolení protokolu SECURE LDAP pro službu Microsoft Entra Domain Services

- Konfigurace protokolu SECURE LDAP pro použití přes veřejný internet

- Vytvoření vazby a testování protokolu SECURE LDAP pro spravovanou doménu

Pokud nemáte předplatné Azure, vytvořte si účet , než začnete.

Požadavky

K dokončení tohoto kurzu potřebujete následující prostředky a oprávnění:

- Aktivní předplatné Azure.

- Pokud nemáte předplatné Azure, vytvořte účet.

- Tenant Microsoft Entra přidružený k vašemu předplatnému, buď synchronizovaný s místním adresářem, nebo s cloudovým adresářem.

- V případě potřeby vytvořte tenanta Microsoft Entra nebo přidružte předplatné Azure k vašemu účtu.

- Spravovaná doména služby Microsoft Entra Domain Services byla povolena a nakonfigurována v rámci vašeho tenantu Microsoft Entra.

- V případě potřeby vytvořte a nakonfigurujte spravovanou doménu služby Microsoft Entra Domain Services.

- Nástroj LDP.exe nainstalovaný v počítači.

- V případě potřeby nainstalujte nástroje pro vzdálenou správu serveru (RSAT) pro služby Active Directory Domain Services a LDAP.

- K povolení zabezpečeného protokolu LDAP potřebujete role Application Administrator a Groups Administrator Microsoft Entra ve svém tenantu.

Přihlaste se do Centra pro správu Microsoft Entra

V tomto kurzu nakonfigurujete protokol LDAP pro spravovanou doménu pomocí Centra pro správu Microsoft Entra. Začněte tím, že se nejprve přihlásíte do Centra pro správu Microsoft Entra.

Vytvoření certifikátu pro zabezpečený protokol LDAP

Pro použití protokolu SECURE LDAP se k šifrování komunikace používá digitální certifikát. Tento digitální certifikát se použije pro vaši spravovanou doménu a umožňuje nástrojům, jako je LDP.exe při dotazování dat používat zabezpečenou šifrovanou komunikaci. Certifikát pro zabezpečený přístup LDAP ke spravované doméně můžete vytvořit dvěma způsoby:

- Certifikát od veřejné certifikační autority (CA) nebo certifikační autority organizace.

- Pokud vaše organizace získá certifikáty od veřejné certifikační autority, získejte od této veřejné certifikační autority zabezpečený certifikát LDAP. Pokud ve vaší organizaci používáte podnikovou certifikační autoritu, získejte certifikát protokolu LDAP zabezpečení od certifikační autority organizace.

- Veřejná certifikační autorita funguje jenom v případech, kdy se spravovanou doménou používáte vlastní název DNS. Pokud název domény DNS vaší spravované domény končí na .onmicrosoft.com, nemůžete vytvořit digitální certifikát pro zabezpečení připojení k této výchozí doméně. Microsoft vlastní doménu .onmicrosoft.com , takže veřejná certifikační autorita nevydá certifikát. V tomto scénáři vytvořte certifikát podepsaný svým držitelem a použijte ho ke konfiguraci protokolu SECURE LDAP.

- Certifikát se samopodpisem, který vytvoříte.

- Tento přístup je vhodný pro účely testování a je to, co tento kurz ukazuje.

Certifikát, který si vyžádáte nebo vytvoříte, musí splňovat následující požadavky. Pokud povolíte protokol LDAP s neplatným certifikátem, dojde k problémům se spravovanou doménou:

- Důvěryhodný vystavitel – Certifikát musí vystavit autorita důvěryhodná počítači, které se připojují ke spravované doméně pomocí protokolu SECURE LDAP. Tato autorita může být veřejná certifikační autorita nebo certifikační autorita organizace, kterým tyto počítače důvěřují.

- Životnost – Certifikát musí být platný alespoň po dobu následujících 3 až 6 měsíců. Zabezpečený přístup LDAP ke spravované doméně se přeruší, když vyprší platnost certifikátu.

-

Název subjektu – Název subjektu na certifikátu musí být vaší spravovanou doménou. Pokud má vaše doména například název aaddscontoso.com, musí být název subjektu certifikátu *.aaddscontoso.com.

- Název DNS nebo alternativní název subjektu certifikátu musí být zástupný certifikát, aby zabezpečený protokol LDAP správně fungoval se službou Domain Services. Řadiče domény používají náhodné názvy a je možné je odebrat nebo přidat, aby služba zůstala dostupná.

- Použití klíče – Certifikát musí být nakonfigurovaný pro digitální podpisy a šifrování klíčů.

- Účel certifikátu – Certifikát musí být platný pro ověřování serveru TLS.

K dispozici je několik nástrojů pro vytvoření samosignovaného certifikátu, jako jsou OpenSSL, Keytool, MakeCert, New-SelfSignedCertificate cmdlet, atd.

V tomto kurzu vytvoříme certifikát podepsaný svým držitelem pro zabezpečený protokol LDAP pomocí rutiny New-SelfSignedCertificate .

Otevřete okno PowerShellu jako správce a spusťte následující příkazy. Nahraďte proměnnou $dnsName názvem DNS používaným vaší vlastní spravovanou doménou, například aaddscontoso.com:

# Define your own DNS name used by your managed domain

$dnsName="aaddscontoso.com"

# Get the current date to set a one-year expiration

$lifetime=Get-Date

# Create a self-signed certificate for use with Azure AD DS

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

Následující příklad výstupu ukazuje, že se certifikát úspěšně vygeneroval a je uložený v místním úložišti certifikátů (LocalMachine\MY):

PS C:\WINDOWS\system32> New-SelfSignedCertificate -Subject *.$dnsName `

>> -NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

>> -Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName.com

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\MY

Thumbprint Subject

---------- -------

959BD1531A1E674EB09E13BD8534B2C76A45B3E6 CN=aaddscontoso.com

Vysvětlení a export požadovaných certifikátů

Pokud chcete použít zabezpečený protokol LDAP, síťový provoz se šifruje pomocí infrastruktury veřejných klíčů (PKI).

- Privátní klíč se použije na spravovanou doménu.

- Tento privátní klíč slouží k dešifrování zabezpečeného provozu PROTOKOLU LDAP. Privátní klíč by se měl použít jenom pro spravovanou doménu a ne široce distribuovaný do klientských počítačů.

- Certifikát, který obsahuje privátní klíč, používá formát souboru .PFX.

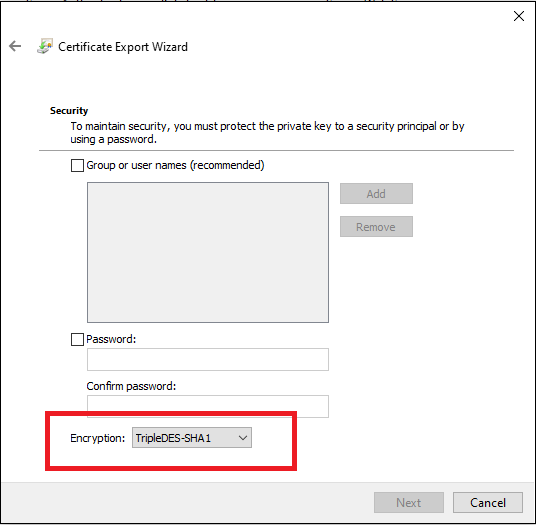

- Při exportu certifikátu musíte zadat šifrovací algoritmus TripleDES-SHA1 . To platí jenom pro soubor .pfx a nemá vliv na algoritmus používaný samotným certifikátem. Všimněte si, že možnost TripleDES-SHA1 je dostupná jenom od Windows Serveru 2016.

-

Veřejný klíč se použije na klientské počítače.

- Tento veřejný klíč slouží k šifrování zabezpečeného provozu PROTOKOLU LDAP. Veřejný klíč je možné distribuovat do klientských počítačů.

- Certifikáty bez soukromého klíče používají formát souboru .CER.

Tyto dva klíče, soukromý a veřejný klíč, zajišťují, že pouze odpovídající počítače mohou mezi sebou úspěšně komunikovat. Pokud používáte veřejnou certifikační autoritu nebo podnikovou certifikační autoritu, budete vystaveni certifikátem, který obsahuje privátní klíč, a dá se použít u spravované domény. Veřejný klíč by už měl být známý a důvěryhodný klientskými počítači.

V tomto kurzu jste vytvořili certifikát podepsaný svým držitelem s privátním klíčem, takže potřebujete exportovat příslušné privátní a veřejné komponenty.

Export certifikátu pro službu Microsoft Entra Domain Services

Před použitím digitálního certifikátu vytvořeného v předchozím kroku se spravovanou doménou exportujte certifikát do souboru . Soubor certifikátu PFX , který obsahuje privátní klíč.

Pokud chcete otevřít dialogové okno Spustit, stiskněte klávesy Windows + R.

Otevřete konzolu Microsoft Management Console (MMC) zadáním mmc v dialogovém okně Spustit a pak vyberte OK.

Na příkazovém řádku Řízení uživatelských účtů a pak výběrem možnosti Ano spusťte konzolu MMC jako správce.

V nabídce Soubor vyberte Přidat/Odebrat modul snap-in...

V průvodci CERTIFIKÁTY modulu snap-in zvolte Účet počítače a pak vyberte Další.

Na stránce Vybrat počítač zvolte Místní počítač: (počítač, na kterém je tato konzola spuštěná) a pak vyberte Dokončit.

V dialogovém okně Přidat nebo odebrat moduly snap-in vyberte OK a přidejte modul snap-in certifikáty do konzoly MMC.

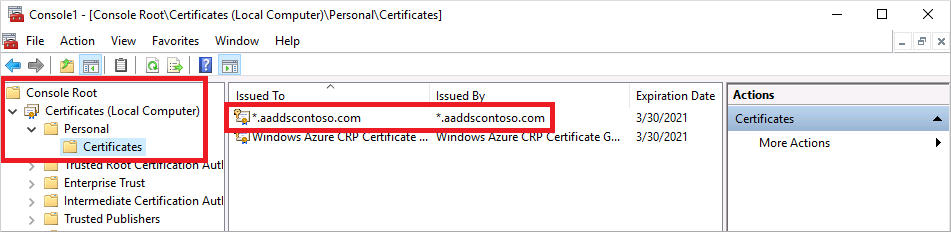

V okně konzoly MMC rozbalte kořenový adresář konzoly. Vyberte Certifikáty (místní počítač) a potom rozbalte uzel Osobní a potom uzel Certifikáty .

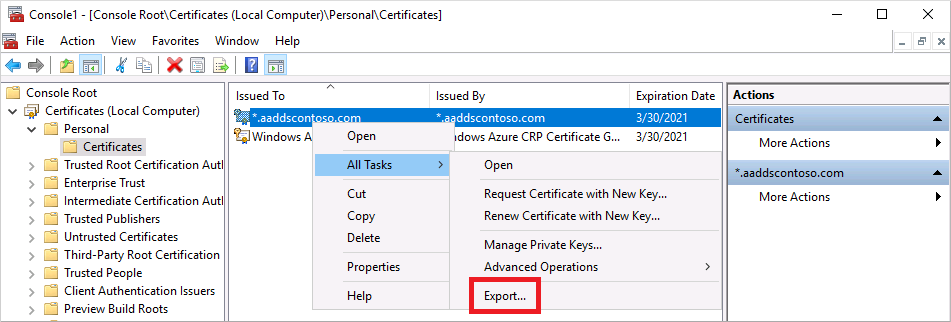

Zobrazí se certifikát podepsaný svým držitelem vytvořený v předchozím kroku, například aaddscontoso.com. Klikněte pravým tlačítkem na tento certifikát a pak zvolte Všechny úlohy > Exportovat...

V Průvodci exportem certifikátu vyberte Další.

Privátní klíč certifikátu musí být exportován. Pokud privátní klíč není součástí exportovaného certifikátu, akce povolení protokolu LDAP pro vaši spravovanou doménu selže.

Na stránce Exportovat privátní klíč zvolte Ano, vyexportujte privátní klíč a pak vyberte Další.

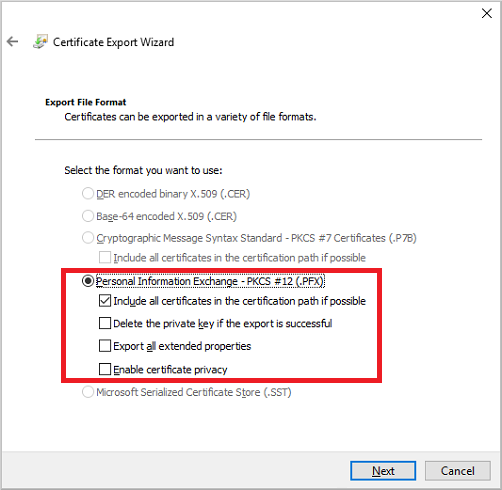

Spravované domény podporují pouze formát souboru certifikátu .PFX, který obsahuje privátní klíč. Nevyexportujte certifikát ve formátu souboru .CER bez soukromého klíče.

Na stránce Exportovat formát souboru vyberte Personal Information Exchange – PKCS #12 (. PFX) jako formát souboru pro exportovaný certifikát. Zaškrtněte políčko Zahrnout všechny certifikáty do cesty certifikace, pokud je to možné:

Protože se tento certifikát používá k dešifrování dat, měli byste pečlivě řídit přístup. Heslo lze použít k ochraně použití certifikátu. Bez správného hesla se certifikát nedá použít pro službu.

Na stránce Zabezpečení zvolte možnost Heslo pro ochranu certifikátního souboru PFX. Šifrovací algoritmus musí být TripleDES-SHA1. Zadejte a potvrďte heslo a pak vyberte Další. Toto heslo se používá v další části k povolení protokolu LDAP pro vaši spravovanou doménu.

Pokud exportujete pomocí rutiny PowerShell export-pfxcertificate, musíte předat příznak -CryptoAlgorithmOption s použitím TripleDES_SHA1.

Na stránce Soubor k exportu zadejte název souboru a umístění, kam chcete exportovat certifikát, například

C:\Users\<account-name>\azure-ad-ds.pfx. Uložte si heslo a umístění .PFX souboru, protože tyto informace budou požadovány v dalších krocích.Na stránce revize vyberte Dokončit a exportujte certifikát do souboru certifikátu .PFX. Po úspěšném exportu certifikátu se zobrazí potvrzovací dialogové okno.

Nechte konzolu MMC otevřenou pro použití v následující části.

Export certifikátu pro klientské počítače

Klientské počítače musí důvěřovat vystaviteli zabezpečeného certifikátu LDAP, aby se mohly úspěšně připojit ke spravované doméně pomocí LDAPS. Klientské počítače potřebují certifikát k úspěšnému šifrování dat dešifrovaných službou Domain Services. Pokud používáte veřejnou certifikační autoritu, měl by počítač automaticky důvěřovat těmto vystavitelům certifikátů a mít odpovídající certifikát.

V tomto kurzu použijete certifikát podepsaný svým držitelem a vygenerujete certifikát, který obsahuje privátní klíč v předchozím kroku. Teď exportujme a pak nainstalujme certifikát podepsaný svým držitelem do úložiště důvěryhodných certifikátů v klientském počítači:

Vraťte se do konzoly MMC pro Certifikáty (místní počítač)> Osobní > Certifikáty. Zobrazí se certifikát podepsaný svým držitelem vytvořený v předchozím kroku, například aaddscontoso.com. Klikněte pravým tlačítkem na tento certifikát a pak zvolte Všechny úlohy > Exportovat...

V Průvodci exportem certifikátu vyberte Další.

Protože nepotřebujete privátní klíč pro klienty, na stránce Exportovat privátní klíč zvolte Ne, neexportujte privátní klíč a pak vyberte Další.

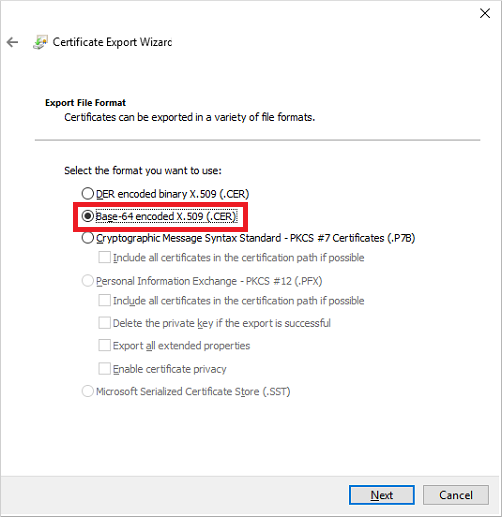

Na stránce Exportovat formát souboru vyberte X.509 s kódováním Base-64 (. CER) jako formát souboru pro exportovaný certifikát:

Na stránce Soubor k exportu zadejte název souboru a umístění, kam chcete exportovat certifikát, například

C:\Users\<account-name>\azure-ad-ds-client.cer.Na stránce revize vyberte Dokončit a exportujte certifikát do souboru . Soubor certifikátu CER . Po úspěšném exportu certifikátu se zobrazí potvrzovací dialogové okno.

Soubor certifikátu .CER je nyní možné distribuovat do klientských počítačů, které potřebují důvěřovat zabezpečenému připojení LDAP ke spravované doméně. Pojďme certifikát nainstalovat na místní počítač.

Otevřete Průzkumník souborů a přejděte na místo, kam jste uložili .CER soubor certifikátu, například

C:\Users\<account-name>\azure-ad-ds-client.cer.Klikněte pravým tlačítkem myši na soubor certifikátu .CER, a pak zvolte Nainstalovat certifikát.

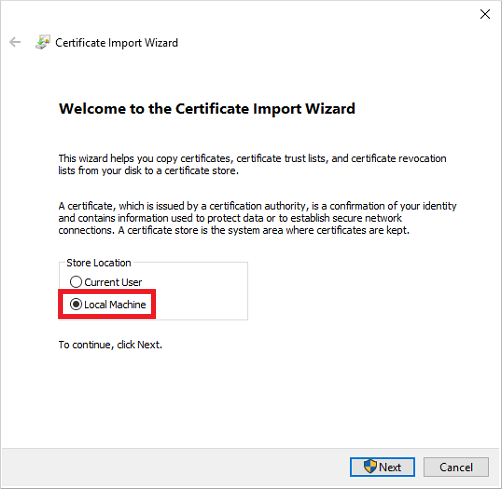

V Průvodci importem certifikátu zvolte uložení certifikátu v místním počítači a pak vyberte Další:

Po zobrazení výzvy zvolte Ano, aby počítač mohl provádět změny.

Zvolte možnost Automaticky vybrat úložiště certifikátů na základě typu certifikátu a pak vyberte Další.

Na stránce revize vyberte Dokončit a importujte soubor . Certifikát CER . Po úspěšném importu certifikátu se zobrazí potvrzovací dialogové okno.

Povolení protokolu SECURE LDAP pro službu Microsoft Entra Domain Services

S digitálním certifikátem vytvořeným a exportovaným, který obsahuje privátní klíč, a klientským počítačem nastaveným tak, aby důvěřoval připojení, nyní povolte ve spravované doméně zabezpečený protokol LDAP. Pokud chcete povolit zabezpečený protokol LDAP ve spravované doméně, proveďte následující kroky konfigurace:

V Centru pro správu Microsoft Entra zadejte do pole Prohledat prostředkydoménové služby. Ve výsledku hledání vyberte službu Microsoft Entra Domain Services .

Zvolte spravovanou doménu, například aaddscontoso.com.

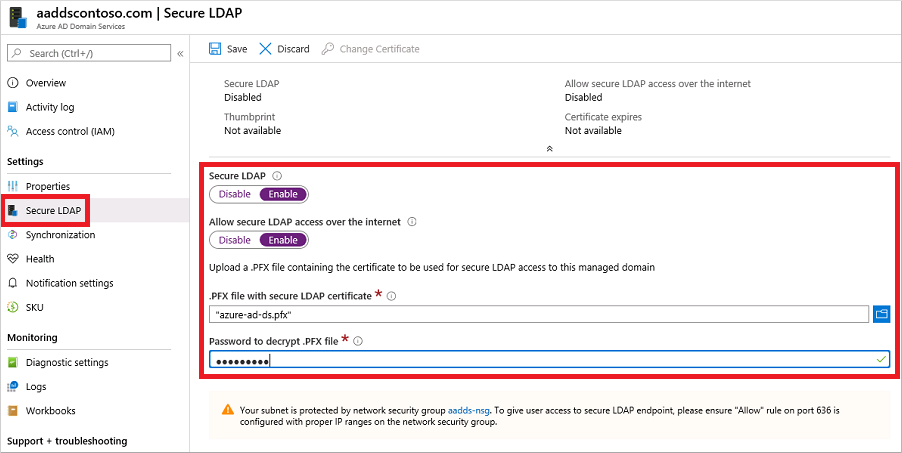

Na levé straně okna Microsoft Entra Domain Services zvolte Secure LDAP.

Ve výchozím nastavení je zakázaný zabezpečený přístup LDAP ke spravované doméně. Přepněte protokol Secure LDAP na povolení.

Zabezpečený přístup LDAP ke spravované doméně přes internet je ve výchozím nastavení zakázaný. Když povolíte veřejný zabezpečený přístup LDAP, je vaše doména náchylná k útokům hrubou silou hesla přes internet. V dalším kroku je skupina zabezpečení sítě nakonfigurovaná tak, aby uzamknula přístup pouze k požadovaným rozsahům zdrojových IP adres.

Přepněte možnost Povolit zabezpečený přístup LDAP přes internet na Povolit.

Vyberte ikonu složky vedle .PFX souboru se zabezpečeným certifikátem LDAP. Přejděte na cestu k souboru .PFX, poté vyberte certifikát vytvořený v předchozím kroku, který obsahuje privátní klíč.

Důležité

Jak je uvedeno v předchozí části o požadavcích na certifikáty, nemůžete použít certifikát z veřejné certifikační autority s výchozí doménou .onmicrosoft.com . Microsoft vlastní doménu .onmicrosoft.com , takže veřejná certifikační autorita nevydá certifikát.

Ujistěte se, že je váš certifikát v odpovídajícím formátu. Pokud ne, při povolení zabezpečeného LDAP dochází k chybám ověřování certifikátu na platformě Azure.

Zadejte heslo k dešifrování souboru .PFX nastavené v předchozím kroku při exportu certifikátu do souboru .PFX.

Chcete-li povolit zabezpečený protokol LDAP, vyberte možnost Uložit .

Zobrazí se oznámení o konfiguraci protokolu LDAP pro spravovanou doménu. Dokud se tato operace nedokončí, nemůžete upravit další nastavení pro spravovanou doménu.

Povolení protokolu LDAP pro vaši spravovanou doménu trvá několik minut. Pokud zadaný certifikát protokolu LDAP neodpovídá požadovaným kritériím, akce pro povolení protokolu LDAP pro spravovanou doménu selže.

Mezi běžné důvody selhání patří, pokud je název domény nesprávný, šifrovací algoritmus certifikátu není TripleDES-SHA1 nebo platnost certifikátu brzy vyprší nebo už vypršela. Certifikát můžete znovu vytvořit s platnými parametry a pak povolit protokol SECURE LDAP pomocí tohoto aktualizovaného certifikátu.

Změna certifikátu s vypršenou platností

- Vytvořte náhradní zabezpečený certifikát LDAP podle kroků k vytvoření certifikátu pro zabezpečený protokol LDAP.

- Chcete-li použít náhradní certifikát ve službě Domain Services, v levé nabídce služby Microsoft Entra Domain Services v Centru pro správu Microsoft Entra vyberte Secure LDAP a pak vyberte Změnit certifikát.

- Distribuujte certifikát všem klientům, kteří se připojují pomocí protokolu SECURE LDAP.

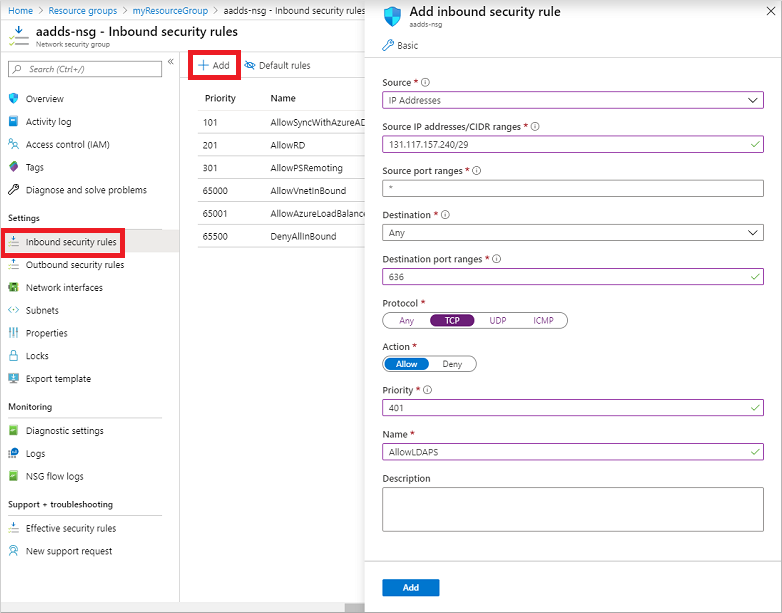

Uzamčení zabezpečeného přístupu LDAP přes internet

Když povolíte zabezpečený přístup LDAP přes internet ke spravované doméně, vytvoří se bezpečnostní hrozba. Spravovaná doména je dostupná z internetu na portu TCP 636. Doporučuje se omezit přístup ke spravované doméně na konkrétní známé IP adresy pro vaše prostředí. Pravidlo skupiny zabezpečení sítě Azure se dá použít k omezení přístupu k zabezpečenému protokolu LDAP.

Pojďme vytvořit pravidlo, které povolí příchozí zabezpečený přístup LDAP přes port TCP 636 ze zadané sady IP adres. Výchozí pravidlo DenyAll s nižší prioritou platí pro veškerý jiný příchozí provoz z internetu, takže se ke spravované doméně můžou dostat pouze přes protokol secure LDAP.

V Centru pro správu Microsoft Entra vyhledejte a vyberte skupiny prostředků.

Vyberte skupinu prostředků, například myResourceGroup, a pak vyberte skupinu zabezpečení sítě, například aaads-nsg.

Zobrazí se seznam existujících příchozích a odchozích pravidel zabezpečení. Na levé straně okna skupiny zabezpečení sítě zvolte Nastavení > příchozích pravidel zabezpečení.

Vyberte Přidat a pak vytvořte pravidlo, které povolí port TCP 636. Pokud chcete zlepšit zabezpečení, zvolte zdroj jako IP adresy a pak zadejte vlastní platnou IP adresu nebo rozsah pro vaši organizaci.

Nastavení Hodnota Zdroj IP adresy Zdrojové IP adresy / rozsahy CIDR Platná IP adresa nebo rozsah pro vaše prostředí Rozsahy zdrojových portů * Cíl Libovolný Rozsahy cílových portů 636 Protokol protokol TCP Akce Povolit Priorita 401 Název AllowLDAPS Až budete připraveni, vyberte Přidat , abyste pravidlo uložili a použili.

Konfigurace zóny DNS pro externí přístup

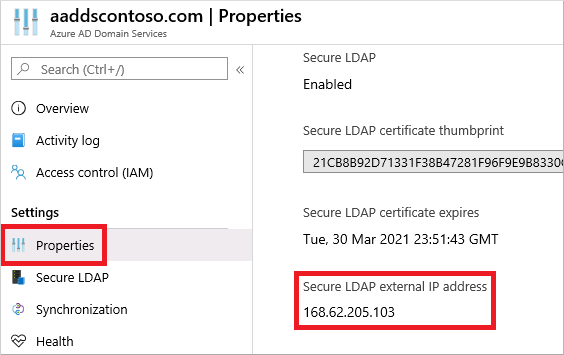

S povoleným zabezpečeným přístupem LDAP přes internet aktualizujte zónu DNS tak, aby klientské počítače mohly najít tuto spravovanou doménu. Externí IP adresa protokolu Secure LDAP je uvedená na kartě Vlastnosti pro vaši spravovanou doménu:

Nakonfigurujte externího poskytovatele DNS tak, aby vytvořil záznam hostitele, například ldaps, pro překlad na tuto externí IP adresu. Pokud chcete nejprve testovat místně na svém počítači, můžete vytvořit položku v souboru hostitelů Windows. Chcete-li úspěšně upravit soubor hostitelů na místním počítači, otevřete Poznámkový blok jako správce a pak soubor C:\Windows\System32\drivers\etc\hostsotevřete .

Následující příklad záznamu DNS buď u externího poskytovatele DNS nebo v souboru místních hostitelů směřuje provoz na ldaps.aaddscontoso.com na externí IP adresu 168.62.205.103.

168.62.205.103 ldaps.aaddscontoso.com

Testování dotazů na spravovanou doménu

Pokud se chcete připojit ke spravované doméně a vytvořit vazbu přes PROTOKOL LDAP, použijte nástroj LDP.exe . Tento nástroj je součástí balíčku Nástroje pro vzdálenou správu serveru (RSAT). Další informace najdete v tématu instalace nástrojů pro vzdálenou správu serveru.

- Otevřete LDP.exe a připojte se ke spravované doméně. Vyberte Připojení a pak zvolte Připojit....

- Zadejte název zabezpečené domény DNS LDAP spravované domény vytvořené v předchozím kroku, například ldaps.aaddscontoso.com. Pokud chcete použít protokol SECURE LDAP, nastavte port na 636 a potom zaškrtněte políčko ssl.

- Vyberte OK a připojte se ke spravované doméně.

Dále vytvořte vazbu na spravovanou doménu. Uživatelé (a účty služeb) nemůžou provádět jednoduché vazby PROTOKOLU LDAP, pokud jste ve spravované doméně zakázali synchronizaci hodnot hash hesel NTLM. Další informace o zakázání synchronizace hodnot hash hesel NTLM najdete v tématu Zabezpečení spravované domény.

- Vyberte možnost Nabídka Připojení, a poté zvolte Spojit....

- Zadejte přihlašovací údaje uživatelského účtu, který patří do spravované domény. Zadejte heslo uživatelského účtu a zadejte svoji doménu, například aaddscontoso.com.

- Jako typ vazby zvolte možnost Vytvořit vazbu s přihlašovacími údaji.

- Výběrem možnosti OK vytvořte vazbu na spravovanou doménu.

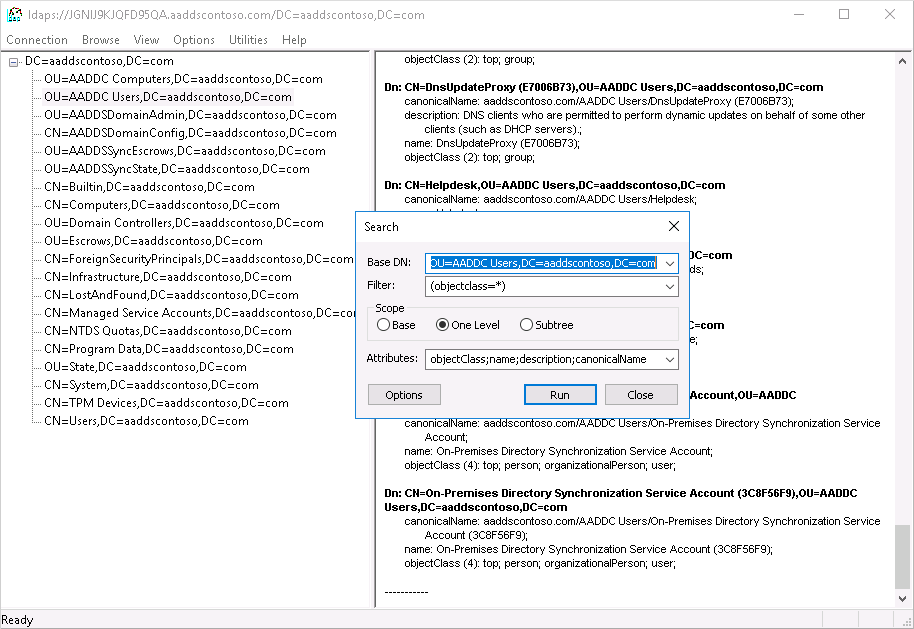

Zobrazení objektů uložených ve spravované doméně:

Vyberte možnost Nabídky Zobrazení a pak zvolte Strom.

Pole BaseDN ponechte prázdné a pak vyberte OK.

Zvolte kontejner, například uživatelé AADDC, a pak kontejner vyberte pravým tlačítkem a zvolte Hledat.

Ponechte předem vyplněná pole nastavená a pak vyberte Spustit. Výsledky dotazu se zobrazí v pravém okně, jak je znázorněno v následujícím příkladu výstupu:

K přímému dotazování na konkrétní kontejner můžete z nabídky > zobrazení specifikovat BaseDN , jako například OU=AADDC Users,DC=AADDSCONTOSO,DC=COM nebo OU=AADDC Computers,DC=AADDSCONTOSO,DC=COM. Další informace o formátování a vytváření dotazů najdete v tématu Základy dotazů LDAP.

Poznámka:

Pokud se používá samopodepsaný certifikát, ujistěte se, že je samopodepsaný certifikát přidán do důvěryhodných kořenových certifikačních autorit, aby LDAPS fungoval s LDP.exe.

Vyčištění prostředků

Pokud jste do souboru místních hostitelů vašeho počítače přidali záznam DNS pro otestování připojení pro účely tohoto kurzu, odeberte tuto položku a přidejte do zóny DNS formální záznam. Pokud chcete odebrat položku z místního souboru hostitelů, proveďte následující kroky:

- Na místním počítači otevřete Poznámkový blok jako správce.

- Přejděte na soubor

C:\Windows\System32\drivers\etc\hostsa otevřete ho . - Odstraňte řádek přidaného záznamu, například

168.62.205.103 ldaps.aaddscontoso.com

Řešení problému

Pokud se zobrazí chyba s oznámením, že LDAP.exe se nemůže připojit, zkuste si projít různé aspekty získání připojení:

- Konfigurace řadiče domény

- Konfigurace klienta

- Sítě

- Vytvoření relace protokolu TLS

V případě shody názvu subjektu certifikátu použije řadič domény název domény služby Domain Services (nikoli název domény Microsoft Entra) k vyhledání certifikátu ve svém úložišti certifikátů. Pravopisné chyby například znemožňují řadiči domény vybrat správný certifikát.

Klient se pokusí navázat připojení TLS pomocí zadaného názvu. Doprava musí projet celým úsekem. Řadič domény odešle veřejný klíč certifikátu ověřování serveru. Certifikát musí mít správné použití, název subjektu v certifikátu musí odpovídat, aby klient důvěřoval, že server má název DNS, ke kterému se připojuje (to znamená, že zástupný znak (wildcard) bude fungovat, bez pravopisných chyb), a klient musí důvěřovat vystaviteli. Můžete zkontrolovat všechny problémy v daném řetězu v Systémovém protokolu v Prohlížeči událostí a filtrovat události, ve kterých se zdroj rovná Schannel. Jakmile jsou tyto části uspořádány, vytvoří klíč relace.

Další informace najdete v tématu Handshake protokolu TLS.

Další kroky

V tomto kurzu jste se naučili, jak:

- Vytvoření digitálního certifikátu pro použití se službou Microsoft Entra Domain Services

- Povolení protokolu SECURE LDAP pro službu Microsoft Entra Domain Services

- Konfigurace protokolu SECURE LDAP pro použití přes veřejný internet

- Vytvoření vazby a testování protokolu SECURE LDAP pro spravovanou doménu