Posílení spravované domény služby Microsoft Entra Domain Services

Služba Microsoft Entra Domain Services ve výchozím nastavení umožňuje používat šifry, jako je NTLM v1 a TLS v1. Tyto šifry mohou být vyžadovány pro některé starší verze aplikací, ale jsou považovány za slabé a dají se zakázat, pokud je nepotřebujete. Pokud máte místní hybridní připojení pomocí služby Microsoft Entra Připojení, můžete synchronizaci hodnot hash hesel NTLM zakázat.

V tomto článku se dozvíte, jak posílit zabezpečení spravované domény pomocí nastavení, například:

- Zakázání šifer NTLM v1 a TLS v1

- Zakázání synchronizace hodnot hash hesel NTLM

- Zakázání možnosti měnit hesla pomocí šifrování RC4

- Povolení obranu protokolu Kerberos

- Podepisování protokolu LDAP

- Vazba kanálu LDAP

Požadavky

K dokončení tohoto článku potřebujete následující zdroje informací:

- Aktivní předplatné Azure.

- Pokud nemáte předplatné Azure, vytvořte účet.

- Tenant Microsoft Entra přidružený k vašemu předplatnému, buď synchronizovaný s místním adresářem, nebo s cloudovým adresářem.

- V případě potřeby vytvořte tenanta Microsoft Entra nebo přidružte předplatné Azure k vašemu účtu.

- Spravovaná doména služby Microsoft Entra Domain Services je povolená a nakonfigurovaná ve vašem tenantovi Microsoft Entra.

- V případě potřeby vytvořte a nakonfigurujte spravovanou doménu služby Microsoft Entra Domain Services.

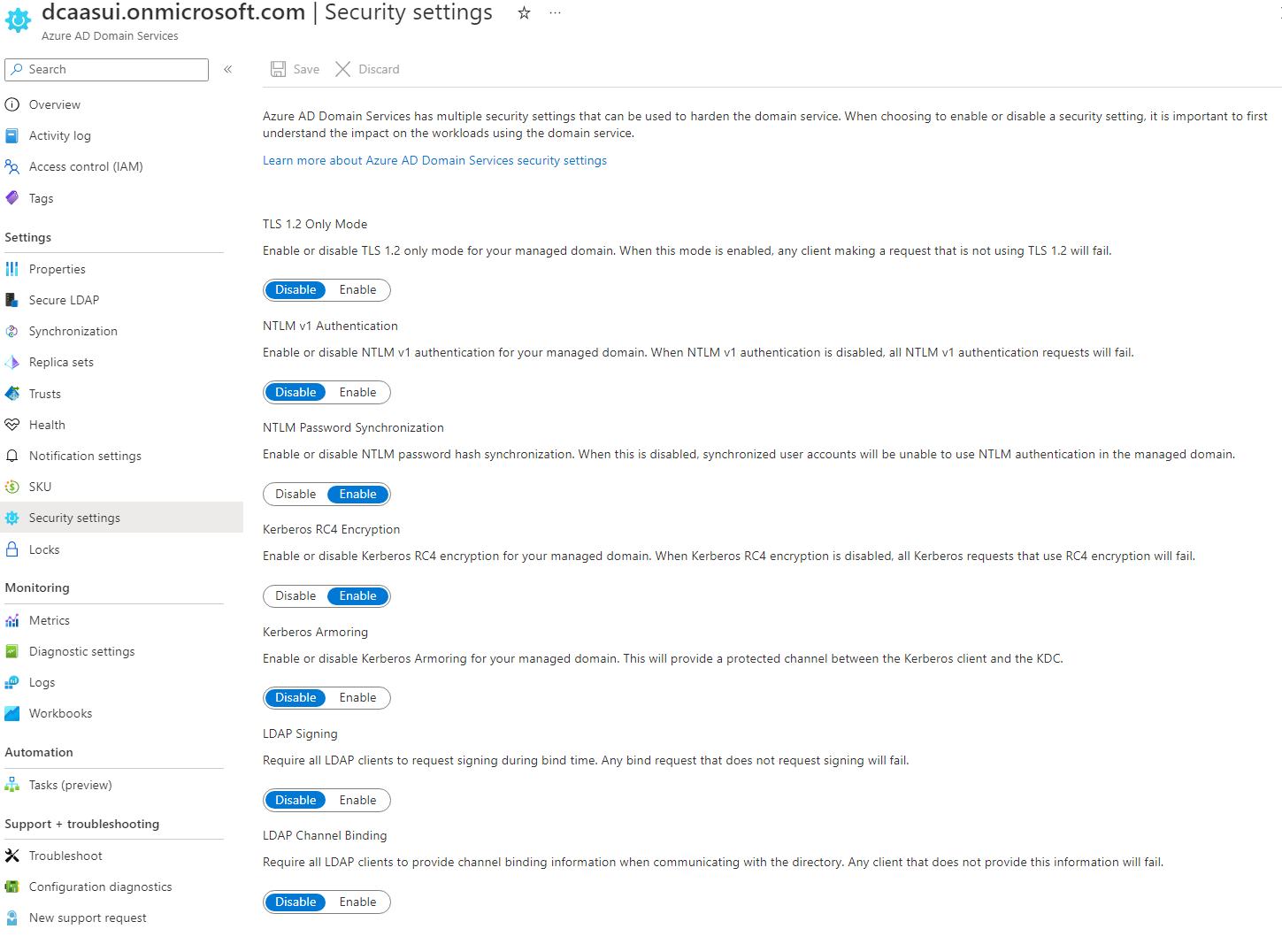

Posílení domény pomocí nastavení zabezpečení

Přihlaste se k portálu Azure.

Vyhledejte a vyberte Microsoft Entra Domain Services.

Zvolte spravovanou doménu, například aaddscontoso.com.

Na levé straně vyberte Nastavení zabezpečení.

Klikněte na Povolit nebo Zakázat pro následující nastavení:

- Pouze režim TLS 1.2

- Ověřování NTLM v1

- Synchronizace hesel NTLM

- Šifrování Kerberos RC4

- Obranu protokolu Kerberos

- Podepisování PROTOKOLU LDAP

- Vazba kanálu LDAP

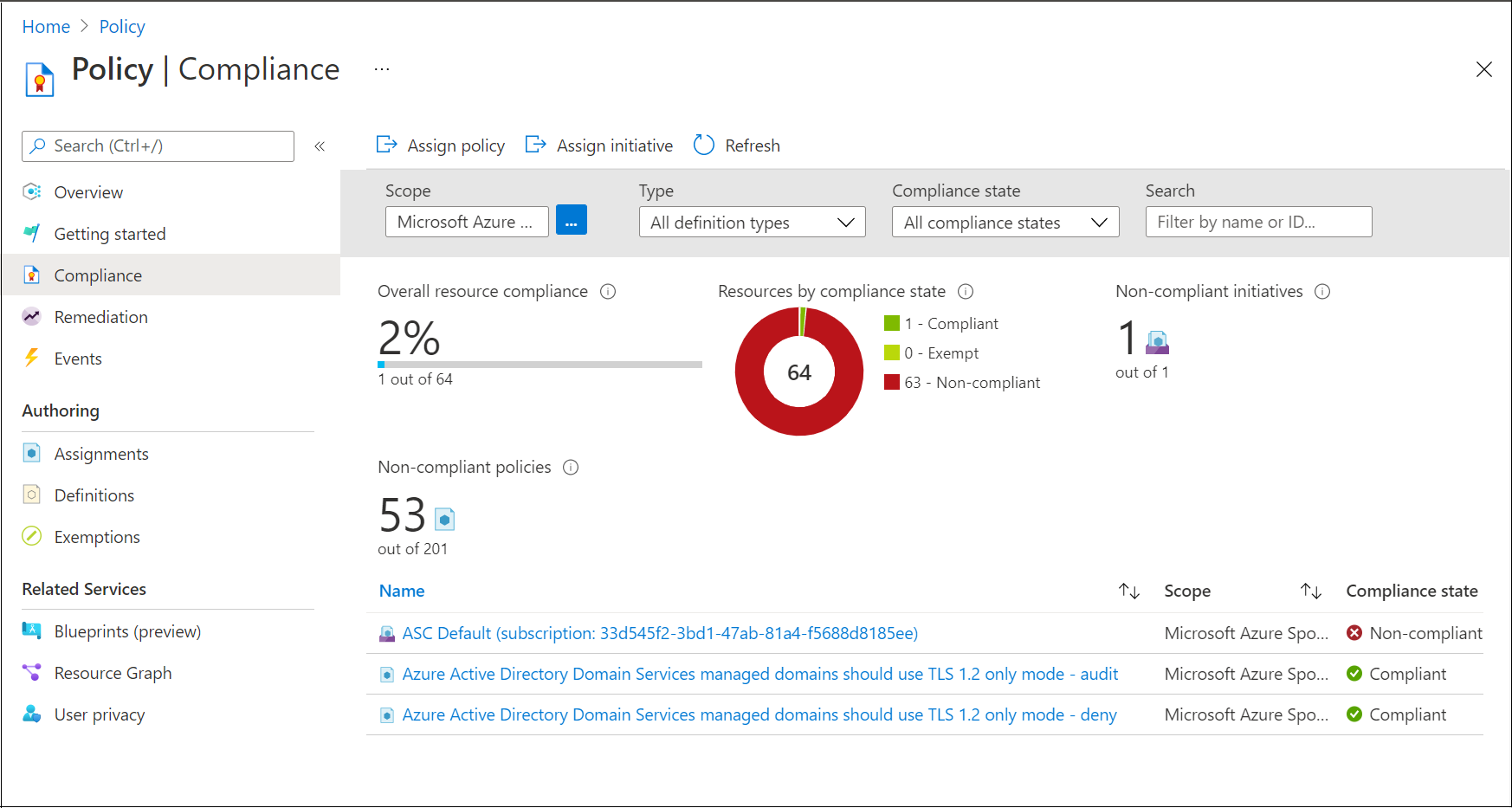

Přiřazení dodržování předpisů pro azure Policy pro využití protokolu TLS 1.2

Kromě nastavení zabezpečení má služba Microsoft Azure Policy nastavení dodržování předpisů pro vynucení použití protokolu TLS 1.2. Zásady nemají žádný vliv, dokud se nepřiřadí. Když je zásada přiřazená, zobrazí se v části Dodržování předpisů:

- Pokud je přiřazení Audit, bude dodržování předpisů hlásit, pokud je instance služby Domain Services kompatibilní.

- Pokud je přiřazení odepřeno, dodržování předpisů zabrání vytvoření instance služby Domain Services v případě, že se nevyžaduje protokol TLS 1.2, a zabrání žádné aktualizaci instance služby Domain Services, dokud nebude vyžadován protokol TLS 1.2.

Audit selhání NTLM

Při zakázání synchronizace hesel NTLM se zlepší zabezpečení, mnoho aplikací a služeb není navržené tak, aby bez ní fungovalo. Například připojení k libovolnému prostředku pomocí jeho IP adresy, jako je správa serveru DNS nebo protokol RDP, selže s odepřeným přístupem. Pokud zakážete synchronizaci hesel NTLM a vaše aplikace nebo služba nefungují podle očekávání, můžete zkontrolovat selhání ověřování NTLM tak, že povolíte auditování zabezpečení pro kategorii událostí Logon/Logoff>Audit Logon, kde je v podrobnostech události zadán protokol NTLM jako ověřovací balíček. Další informace naleznete v tématu Povolení auditů zabezpečení pro službu Microsoft Entra Domain Services.

Posílení domény pomocí PowerShellu

V případě potřeby nainstalujte a nakonfigurujte Azure PowerShell. Pomocí rutiny Připojení-AzAccount se ujistěte, že se přihlašujete ke svému předplatnému Azure.

V případě potřeby nainstalujte sadu Microsoft Graph PowerShell SDK. Pomocí rutiny Připojení-MgGraph se ujistěte, že se přihlašujete ke svému tenantovi Microsoft Entra.

Pokud chcete zakázat slabé šifrovací sady a synchronizaci hodnot hash přihlašovacích údajů NTLM, přihlaste se ke svému účtu Azure a pak pomocí rutiny Get-AzResource získejte prostředek Domain Services:

Tip

Pokud se při použití příkazu Get-AzResource zobrazí chyba, že prostředek Microsoft.AAD/DomainServices neexistuje, zvyšte úroveň svého přístupu a spravujte všechna předplatná a skupiny pro správu Azure.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Dále definujte DomainSecurity Nastavení a nakonfigurujte následující možnosti zabezpečení:

- Zakažte podporu NTLM v1.

- Zakažte synchronizaci hodnot hash hesel NTLM z místní služby AD.

- Zakažte tls v1.

Důležité

Uživatelé a účty služeb nemůžou provádět jednoduché vazby protokolu LDAP, pokud zakážete synchronizaci hodnot hash hesel NTLM ve spravované doméně Domain Services. Pokud potřebujete provádět jednoduché vazby PROTOKOLU LDAP, nenastavujte v následujícím příkazu možnost SyncNtlmPasswords="Disabled"; možnost konfigurace zabezpečení.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Disabled"}}

Nakonec použijte definovaná nastavení zabezpečení na spravovanou doménu pomocí rutiny Set-AzResource . Zadejte prostředek služby Domain Services z prvního kroku a nastavení zabezpečení z předchozího kroku.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

Než se nastavení zabezpečení použije pro spravovanou doménu, chvíli to bude trvat.

Důležité

Po zakázání protokolu NTLM proveďte úplnou synchronizaci hodnot hash hesel v microsoft Entra Připojení odebrání všech hodnot hash hesel ze spravované domény. Pokud zakážete protokol NTLM, ale nevynutíte synchronizaci hodnot hash hesel, hodnoty hash hesel NTLM pro uživatelský účet se odeberou jenom při další změně hesla. Toto chování může uživateli umožnit pokračovat v přihlášení, pokud má přihlašovací údaje uložené v mezipaměti v systému, kde se jako metoda ověřování používá protokol NTLM.

Jakmile se hodnota hash hesla NTLM liší od hodnoty hash hesel Protokolu Kerberos, nebude náhradní hodnota NTLM fungovat. Přihlašovací údaje uložené v mezipaměti také nefungují, pokud má virtuální počítač připojení ke spravovanému řadiči domény.

Další kroky

Další informace o procesu synchronizace najdete v tématu Jak se objekty a přihlašovací údaje synchronizují ve spravované doméně.