Přehled ověřování založeného na certifikátech Microsoft Entra

Ověřování založené na certifikátech Microsoft Entra (CBA) umožňuje zákazníkům povolit nebo vyžadovat, aby se uživatelé ověřili přímo pomocí certifikátů X.509 vůči jejich ID Microsoft Entra pro aplikace a přihlašování v prohlížeči. Tato funkce umožňuje zákazníkům přijmout ověřování odolné proti útokům phishing a ověřit ho pomocí certifikátu X.509 na základě infrastruktury veřejných klíčů (PKI).

Co je Microsoft Entra CBA?

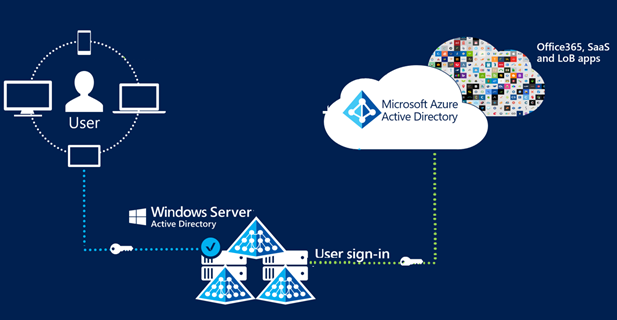

Před cloudovou podporou CBA pro CBA do Microsoft Entra ID museli zákazníci implementovat federované ověřování založené na certifikátech, které vyžaduje nasazení Active Directory Federation Services (AD FS) (AD FS), aby bylo možné ověřit pomocí certifikátů X.509 pro Microsoft Entra ID. S ověřováním založeným na certifikátech Microsoft Entra se zákazníci můžou ověřovat přímo proti ID Microsoft Entra a eliminovat potřebu federované služby AD FS se zjednodušeným zákaznickým prostředím a snížením nákladů.

Následující obrázky ukazují, jak Microsoft Entra CBA zjednodušuje zákaznické prostředí odstraněním federované služby AD FS.

Ověřování na základě certifikátů pomocí federované služby AD FS

Ověřování založené na certifikátech Microsoft Entra

Klíčové výhody používání jazyka Microsoft Entra CBA

| Zaměstnanecké výhody | Popis |

|---|---|

| Skvělé uživatelské prostředí | – Uživatelé, kteří potřebují ověřování založené na certifikátech, se teď můžou přímo ověřit na základě ID Microsoft Entra a nemusí investovat do federované služby AD FS. – Uživatelské rozhraní portálu umožňuje uživatelům snadno nakonfigurovat, jak mapovat pole certifikátů na atribut objektu uživatele, aby vyhledali uživatele v tenantovi (vazby uživatelského jména certifikátu). – Uživatelské rozhraní portálu pro konfiguraci zásad ověřování, které vám pomůže určit, které certifikáty jsou jednofaktorové a vícefaktorové. |

| Snadné nasazení a správa | – Microsoft Entra CBA je bezplatná funkce a k jeho použití nepotřebujete žádné placené edice Microsoft Entra ID. – Není nutné provádět složitá místní nasazení ani konfiguraci sítě. – Přímé ověření vůči ID Microsoft Entra. |

| Zabezpečení | – Místní hesla nemusí být uložená v cloudu v žádném formuláři. – Chrání vaše uživatelské účty tím, že bezproblémově pracuje se zásadami podmíněného přístupu Microsoft Entra, včetně vícefaktorového ověřování odolného proti útokům phishing (MFA vyžaduje licencovanou edici) a blokuje starší ověřování. – Podpora silného ověřování, kde můžou uživatelé definovat zásady ověřování prostřednictvím polí certifikátů, jako jsou vystavitel nebo identifikátory zásad (identifikátory objektů), určit, které certifikáty mají nárok na jednofaktorové a vícefaktorové. – Tato funkce bezproblémově funguje s funkcemi podmíněného přístupu a schopností ověřování vynucovat vícefaktorové ověřování, aby pomohla zabezpečit uživatele. |

Podporované scénáře

Podporovány jsou následující scénáře:

- Přihlášení uživatelů k aplikacím založeným na webovém prohlížeči na všech platformách

- Přihlášení uživatelů k mobilním aplikacím Office na platformách iOS/Android a také nativních aplikací Office ve Windows, včetně Outlooku, OneDrivu atd.

- Přihlášení uživatelů v mobilních nativních prohlížečích

- Podpora podrobných pravidel ověřování pro vícefaktorové ověřování pomocí identifikátorů OID vystavitele certifikátu a identifikátorů OID zásad

- Konfigurace vazeb účtů mezi certifikáty pomocí libovolného pole certifikátu:

- Alternativní název subjektu (SAN) PrincipalName a SAN RFC822Name

- Identifikátor klíče předmětu (SKI) a SHA1PublicKey

- Vystavitel + Předmět, Předmět a Vystavitel + Sériové číslo

- Konfigurace vazeb účtu typu certificate-to-user pomocí libovolného atributu objektu uživatele:

- Hlavní název uživatele (UPN)

- onPremisesUserPrincipalName

- CertificateUserIds

Nepodporované scénáře

Následující scénáře se nepodporují:

- Nápovědy certifikační autority nejsou podporované, takže seznam certifikátů, které se zobrazí pro uživatele v uživatelském rozhraní pro výběr certifikátu, není vymezený.

- Podporuje se pouze jeden distribuční bod seznamu CRL (CDP) pro důvěryhodnou certifikační autoritu.

- CdP může být pouze adresy URL HTTP. Nepodporujeme adresy URL protokolu OCSP (Online Certificate Status Protocol) ani adresy URL protokolu LDAP (Lightweight Directory Access Protocol).

- Heslo jako metodu ověřování nelze zakázat a možnost přihlášení pomocí hesla se zobrazí i s metodou Microsoft Entra CBA dostupnou pro uživatele.

Známé omezení certifikátů Windows Hello pro firmy

- I když se windows Hello pro firmy (WHFB) dá použít pro vícefaktorové ověřování v Microsoft Entra ID, WHFB se nepodporuje pro nové vícefaktorové ověřování. Zákazníci se můžou rozhodnout registrovat certifikáty pro vaše uživatele pomocí páru klíčů WHFB. Při správné konfiguraci lze tyto certifikáty WHFB použít pro vícefaktorové ověřování v Microsoft Entra ID. Certifikáty WHFB jsou kompatibilní s ověřováním založeným na certifikátech Microsoft Entra (CBA) v prohlížečích Edge a Chrome; V tuto chvíli však certifikáty WHFB nejsou kompatibilní s jazykem Microsoft Entra CBA ve scénářích, které nejsou prohlížečem (například aplikace Office 365). Alternativním řešením je použít možnost Přihlásit se k Windows Hello nebo klíč zabezpečení (pokud je k dispozici), protože tato možnost nepoužívá certifikáty pro ověřování a zabraňuje problému s jazykem Microsoft Entra CBA; Tato možnost však nemusí být dostupná v některých starších aplikacích.

Mimo rozsah

Následující scénáře jsou mimo rozsah jazyka Microsoft Entra CBA:

- Infrastruktura veřejných klíčů pro vytváření klientských certifikátů Zákazníci musí nakonfigurovat vlastní infrastrukturu veřejných klíčů (PKI) a zřizovat certifikáty pro své uživatele a zařízení.

Další kroky

- Podrobné technické informace pro Microsoft Entra CBA

- Jak nakonfigurovat Jazyk CBA microsoftu Entra

- Microsoft Entra CBA na zařízeních s iOSem

- Microsoft Entra CBA na zařízeních s Androidem

- Přihlášení čipové karty systému Windows pomocí jazyka Microsoft Entra CBA

- ID uživatele certifikátu

- Migrace federovaných uživatelů

- Nejčastější dotazy