Přehled přímého připojení B2B

Platí pro:  Tenanti pracovních sil – externí tenanti

Tenanti pracovních sil – externí tenanti  (další informace)

(další informace)

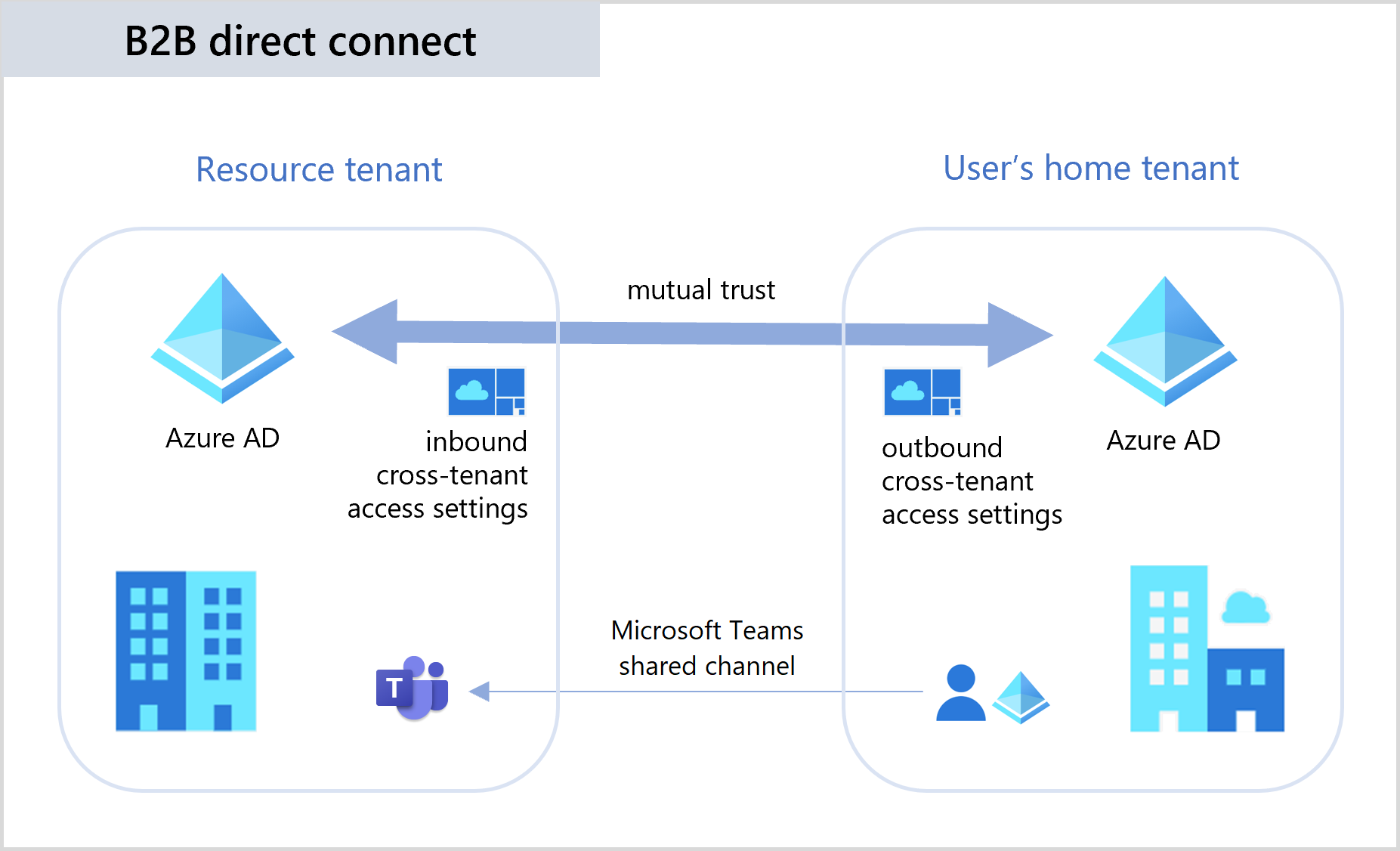

Přímé připojení B2B je funkce Microsoft Entra Externí ID, která umožňuje nastavit vzájemný vztah důvěryhodnosti s jinou organizací Microsoft Entra pro bezproblémovou spolupráci. Tato funkce aktuálně funguje se sdílenými kanály Microsoft Teams. Díky přímému propojení B2B můžou uživatelé z obou organizací spolupracovat pomocí svých domácích přihlašovacích údajů a sdíleného kanálu v Teams, aniž by se museli přidávat do organizací ostatních jako hosté. Přímé připojení B2B použijte ke sdílení prostředků s externími organizacemi Microsoft Entra. Nebo ho můžete použít ke sdílení prostředků mezi několika tenanty Microsoft Entra ve vaší vlastní organizaci.

Přímé propojení B2B vyžaduje vzájemné vztahy důvěryhodnosti mezi dvěma organizacemi Microsoft Entra, které umožňují přístup k prostředkům druhé. Organizace prostředků i externí organizace potřebují vzájemně povolit přímé připojení B2B v nastavení přístupu mezi tenanty. Po navázání vztahu důvěryhodnosti má uživatel přímého připojení B2B přístup k prostředkům mimo svou organizaci pomocí přihlašovacích údajů z domovské organizace Microsoft Entra.

Funkce přímého připojení B2B v současné době fungují se sdílenými kanály Teams. Když se přímé připojení B2B vytvoří mezi dvěma organizacemi, můžou uživatelé v jedné organizaci vytvořit sdílený kanál v Teams a pozvat k němu externího uživatele přímého připojení B2B. Uživatel přímého připojení B2B pak může bez problémů přistupovat ke sdílenému kanálu v instanci Teams svého domácího tenanta, aniž by se musel ručně přihlásit k organizaci, která je hostitelem sdíleného kanálu.

Informace o licencování a cenách souvisejících s uživateli přímého připojení B2B najdete v Microsoft Entra Externí ID cenách.

Správa přístupu mezi tenanty pro přímé připojení B2B

Organizace Microsoft Entra mohou spravovat vztahy důvěryhodnosti s jinými organizacemi Microsoft Entra definováním příchozích a odchozích nastavení přístupu mezi tenanty. Nastavení přístupu mezi tenanty umožňují podrobnou kontrolu nad tím, jak s vámi ostatní organizace spolupracují (příchozí přístup) a jak vaši uživatelé spolupracují s jinými organizacemi (odchozí přístup).

Nastavení příchozího přístupu řídí, jestli mají uživatelé z externích organizací přístup k prostředkům ve vaší organizaci. Tato nastavení můžete použít pro všechny nebo můžete zadat jednotlivé uživatele, skupiny a aplikace.

Nastavení odchozího přístupu řídí, jestli mají uživatelé přístup k prostředkům v externí organizaci. Tato nastavení můžete použít pro všechny nebo můžete zadat jednotlivé uživatele, skupiny a aplikace.

Omezení tenanta určují, jak můžou uživatelé přistupovat k externí organizaci, když používají vaše zařízení a síť, ale jsou přihlášení pomocí účtu vydaného externí organizací.

Nastavení důvěryhodnosti určují, jestli zásady podmíněného přístupu budou důvěřovat vícefaktorovým ověřováním (MFA), vyhovujícím zařízením a deklaracím zařízení připojených k Microsoft Entra z externí organizace, když uživatelé přistupují k vašim prostředkům.

Důležité

Přímé připojení B2B je možné jenom v případech, kdy obě organizace umožňují přístup k druhé organizaci i z druhé organizace. Contoso může například povolit příchozí přímé připojení B2B z Fabrikam, ale sdílení není možné, dokud Fabrikam také nepovolí odchozí přímé připojení B2B s Contosoem. Proto budete muset koordinovat s správcem externí organizace, abyste měli jistotu, že jejich nastavení přístupu mezi tenanty umožňují sdílení s vámi. Tato vzájemná dohoda je důležitá, protože přímé připojení B2B umožňuje omezené sdílení dat pro uživatele, které povolíte pro přímé připojení B2B.

Výchozí nastavení

Výchozí nastavení přístupu mezi tenanty platí pro všechny externí organizace Microsoft Entra s výjimkou organizací, pro které jste nakonfigurovali jednotlivá nastavení. Microsoft Entra ID zpočátku blokuje všechny možnosti přímého a odchozího připojení B2B ve výchozím nastavení pro všechny externí tenanty Microsoft Entra. Tato výchozí nastavení můžete změnit, ale obvykle je můžete ponechat tak, jak jsou, a povolit přímý přístup B2B k přímému připojení s jednotlivými organizacemi.

Nastavení specifická pro organizaci

Nastavení pro konkrétní organizaci můžete nakonfigurovat přidáním organizace a úpravou nastavení přístupu mezi tenanty. Tato nastavení pak mají přednost před výchozím nastavením pro tuto organizaci.

Příklad 1: Povolení přímého připojení B2B s Fabrikamem a blokování všech ostatních

V tomto příkladu chce Contoso ve výchozím nastavení blokovat přímé připojení B2B se všemi externími organizacemi, ale povolit přímé připojení B2B všem uživatelům, skupinám a aplikacím ve společnosti Fabrikam.

Společnost Contoso nastaví následující výchozí nastavení pro přístup mezi tenanty:

- Zablokujte příchozí přístup k přímému připojení B2B pro všechny externí uživatele a skupiny.

- Zablokujte odchozí přístup k přímému připojení B2B pro všechny uživatele a skupiny Společnosti Contoso.

Společnost Contoso pak přidá organizaci Fabrikam a nakonfiguruje následující organizační nastavení pro Fabrikam:

- Povolte příchozí přístup k přímému připojení B2B pro všechny uživatele a skupiny Fabrikam.

- Povolit příchozí přístup ke všem interním aplikacím Společnosti Contoso uživateli přímého připojení Fabrikam B2B

- Povolit všem uživatelům Společnosti Contoso nebo vybrat uživatele a skupiny, aby měli odchozí přístup k Fabrikam pomocí přímého připojení B2B.

- Umožněte uživatelům přímého připojení Contoso B2B, aby měli odchozí přístup ke všem aplikacím Fabrikam.

Aby tento scénář fungoval, musí společnost Fabrikam také povolit přímé připojení B2B se společností Contoso tím, že nakonfiguruje stejná nastavení přístupu mezi tenanty pro Společnost Contoso a pro své vlastní uživatele a aplikace. Po dokončení konfigurace budou moct uživatelé společnosti Contoso, kteří spravují sdílené kanály Teams, přidávat uživatele Fabrikam vyhledáním jejich úplných e-mailových adres společnosti Fabrikam.

Příklad 2: Povolení přímého připojení B2B jenom se skupinou Marketing společnosti Fabrikam

Od výše uvedeného příkladu se společnost Contoso může také rozhodnout, že umožní spolupráci uživatelů společnosti Contoso prostřednictvím přímého připojení B2B jenom skupině marketingu Fabrikam. V tomto případě společnost Contoso potřebuje získat ID objektu marketingové skupiny od společnosti Fabrikam. Místo povolení příchozího přístupu všem uživatelům společnosti Fabrikam nakonfigurují nastavení přístupu specifické pro Fabrikam následujícím způsobem:

- Povolit příchozí přístup k přímému připojení B2B jenom pro skupinu Marketing společnosti Fabrikam. Společnost Contoso určuje ID objektu marketingové skupiny společnosti Fabrikam v seznamu povolených uživatelů a skupin.

- Povolit příchozí přístup ke všem interním aplikacím Společnosti Contoso uživateli přímého připojení Fabrikam B2B

- Povolit všem uživatelům a skupinám společnosti Contoso, aby měli odchozí přístup k Fabrikam pomocí přímého připojení B2B.

- Umožněte uživatelům přímého připojení Contoso B2B, aby měli odchozí přístup ke všem aplikacím Fabrikam.

Společnost Fabrikam bude také muset nakonfigurovat nastavení odchozího přístupu mezi tenanty tak, aby jejich marketingová skupina umožňovala spolupracovat se společností Contoso prostřednictvím přímého připojení B2B. Po dokončení konfigurace budou moct uživatelé společnosti Contoso, kteří spravují sdílené kanály Teams, přidávat jenom uživatele skupiny Marketing společnosti Fabrikam vyhledáním jejich úplných e-mailových adres společnosti Fabrikam.

Ověřování

Ve scénáři přímého připojení B2B zahrnuje ověřování uživatele z organizace Microsoft Entra (domácího tenanta uživatele), která se pokouší přihlásit k souboru nebo aplikaci v jiné organizaci Microsoft Entra (tenant prostředku). Uživatel se přihlásí pomocí přihlašovacích údajů Microsoft Entra ze svého domovského tenanta. Pokus o přihlášení se vyhodnotí jako nastavení přístupu mezi tenanty v domovském tenantovi uživatele i v tenantovi prostředku. Pokud jsou splněny všechny požadavky na přístup, vydá se uživateli token, který uživateli umožní přístup k prostředku. Tento token je platný po dobu 1 hodiny.

Podrobnosti o tom, jak funguje ověřování ve scénáři mezi tenanty se zásadami podmíněného přístupu, najdete v tématu Ověřování a podmíněný přístup ve scénářích mezi tenanty.

Vícefaktorové ověřování (MFA)

Pokud chcete povolit přímé připojení B2B s externí organizací a zásady podmíněného přístupu vyžadují vícefaktorové ověřování, musíte nakonfigurovat nastavení příchozího vztahu důvěryhodnosti tak, aby zásady podmíněného přístupu přijímaly deklarace vícefaktorového ověřování z externí organizace. Tato konfigurace zajišťuje, aby uživatelé B2B přímé připojení z externí organizace dodržovali vaše zásady podmíněného přístupu a poskytovalo plynulejší uživatelské prostředí.

Řekněme například, že Contoso (tenant prostředku) důvěřuje deklaracím vícefaktorového ověřování od společnosti Fabrikam. Contoso má zásady podmíněného přístupu vyžadující vícefaktorové ověřování. Tato zásada je vymezená na všechny hosty, externí uživatele a SharePoint Online. Jako předpoklad pro přímé připojení B2B musí společnost Contoso nakonfigurovat nastavení důvěryhodnosti v nastavení přístupu mezi tenanty, aby přijímala deklarace identity vícefaktorového ověřování ze společnosti Fabrikam. Když uživatel Fabrikam přistupuje k aplikaci s přímým připojením B2B (například Propojení Teams sdílený kanál), podléhá uživateli požadavek vícefaktorového ověřování vynucený společností Contoso:

- Pokud uživatel Fabrikam už ve svém domovském tenantovi provedl vícefaktorové ověřování, bude mít přístup k prostředku ve sdíleném kanálu.

- Pokud uživatel Fabrikam nedokončil vícefaktorové ověřování, bude mu zablokován přístup k prostředku.

Informace o podmíněném přístupu a Teams najdete v tématu Přehled zabezpečení a dodržování předpisů v dokumentaci k Microsoft Teams.

Nastavení důvěryhodnosti pro dodržování předpisů zařízením

V nastavení přístupu mezi tenanty můžete pomocí nastavení důvěryhodnosti důvěřovat deklarací identity z domovského tenanta externího uživatele o tom, jestli zařízení uživatele splňuje své zásady dodržování předpisů pro zařízení nebo jestli je hybridní připojení Microsoft Entra. Pokud jsou povolená nastavení důvěryhodnosti zařízení, Microsoft Entra ID zkontroluje ověřovací relaci uživatele pro deklaraci identity zařízení. Pokud relace obsahuje deklaraci identity zařízení označující, že zásady už byly splněny v domovském tenantovi uživatele, externímu uživateli se udělí bezproblémové přihlášení ke sdílenému prostředku. Nastavení důvěryhodnosti zařízení můžete povolit pro všechny organizace Microsoft Entra nebo pro jednotlivé organizace. (Další informace)

Uživatelské prostředí přímého připojení B2B

Přímé připojení B2B v současné době umožňuje funkci Propojení Teams sdílených kanálů. Uživatelé přímého připojení B2B mají přístup ke sdílenému kanálu Teams externí organizace, aniž by museli přepínat tenanty nebo se přihlašovat pomocí jiného účtu. Přístup uživatele přímého připojení B2B určuje zásady sdíleného kanálu.

V organizaci prostředků může vlastník sdíleného kanálu Teams vyhledávat uživatele z externí organizace a přidávat je do sdíleného kanálu. Po přidání mají uživatelé přímého připojení B2B přístup ke sdílenému kanálu z domovské instance Teams, kde spolupracují pomocí funkcí, jako je chat, hovory, sdílení souborů a sdílení aplikací. Podrobnosti najdete v tématu Přehled týmů a kanálů v Microsoft Teams. Podrobnosti o prostředcích, souborech a aplikacích, které jsou k dispozici uživateli přímého připojení B2B prostřednictvím sdíleného kanálu Teams, najdete v tématu Chat, týmy, kanály a aplikace v Microsoft Teams.

Přístup a správa uživatelů

Uživatelé přímého propojení B2B spolupracují prostřednictvím vzájemného propojení mezi dvěma organizacemi, zatímco uživatelé spolupráce B2B jsou pozvaní do organizace a spravováni prostřednictvím objektu uživatele.

Přímé připojení B2B nabízí způsob, jak spolupracovat s uživateli z jiné organizace Microsoft Entra prostřednictvím vzájemného obousměrného připojení nakonfigurovaného správci z obou organizací. Uživatelé mají přístup jednotného přihlašování k aplikacím Microsoftu s přímým připojením B2B. V současné době podporuje přímé připojení B2B Propojení Teams sdílené kanály.

Spolupráce B2B umožňuje pozvat externí partnery, aby měli přístup k vašim aplikacím Microsoftu, SaaS nebo vlastním aplikacím. Spolupráce B2B je užitečná zejména v případech, kdy externí partner nepoužívá ID Microsoft Entra nebo není praktické ani není možné nastavit přímé připojení B2B. Spolupráce B2B umožňuje externím uživatelům přihlásit se pomocí preferované identity, včetně účtu Microsoft Entra, účtu Microsoft pro spotřebitele nebo sociální identity, kterou povolíte, jako je Google. Díky spolupráci B2B můžete externím uživatelům umožnit přihlášení k vašim aplikacím Microsoftu, aplikacím SaaS, vlastním vyvinutým aplikacím atd.

Použití Teams s přímým připojením B2B vs. spolupráce B2B

V kontextu Teams existují rozdíly v tom, jak se dají prostředky sdílet, v závislosti na tom, jestli spolupracujete s někým, kdo používá přímé připojení B2B nebo spolupráci B2B.

S přímým připojením B2B přidáte externího uživatele do sdíleného kanálu v rámci týmu. Tento uživatel má přístup k prostředkům ve sdíleném kanálu, ale nemá přístup k celému týmu ani k žádným jiným prostředkům mimo sdílený kanál. Nemají například přístup k webu Azure Portal. Mají ale přístup k portálu Moje aplikace. Uživatelé přímého připojení B2B nemají ve vaší organizaci Microsoft Entra přítomnost, takže tito uživatelé jsou spravováni v klientovi Teams vlastníkem sdíleného kanálu. Podrobnosti najdete v tématu Přiřazení vlastníků a členů týmu v Microsoft Teams.

Díky spolupráci B2B můžete pozvat uživatele typu host do týmu. Uživatel typu host pro spolupráci B2B se přihlásí k tenantovi prostředku pomocí e-mailové adresy, která byla použita k pozvání. Jejich přístup je určen oprávněními přiřazenými uživatelům typu host v tenantovi prostředků. Uživatelé typu host nemůžou v týmu vidět ani se účastnit žádných sdílených kanálů.

Další informace o rozdílech mezi spoluprácemi B2B a přímým připojením B2B v Teams najdete v tématu Přístup hostů v Microsoft Teams.

Monitorování a auditování

Vytváření sestav pro monitorování a auditování aktivity přímého připojení B2B je k dispozici na webu Azure Portal i v Centru pro správu Microsoft Teams.

Protokoly monitorování a auditu Microsoft Entra

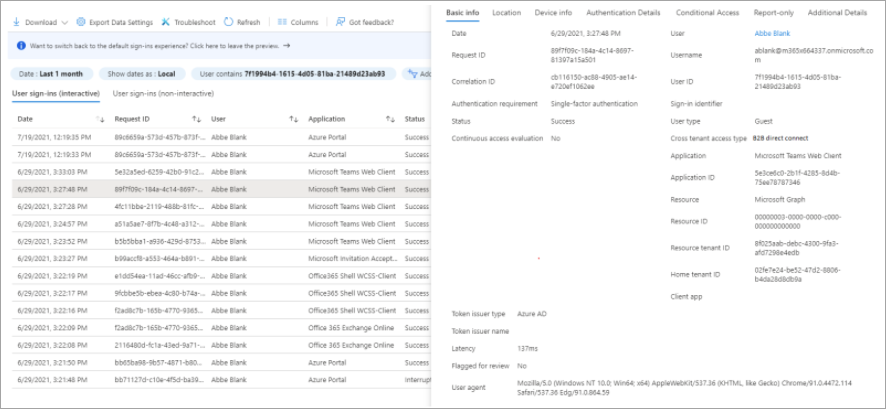

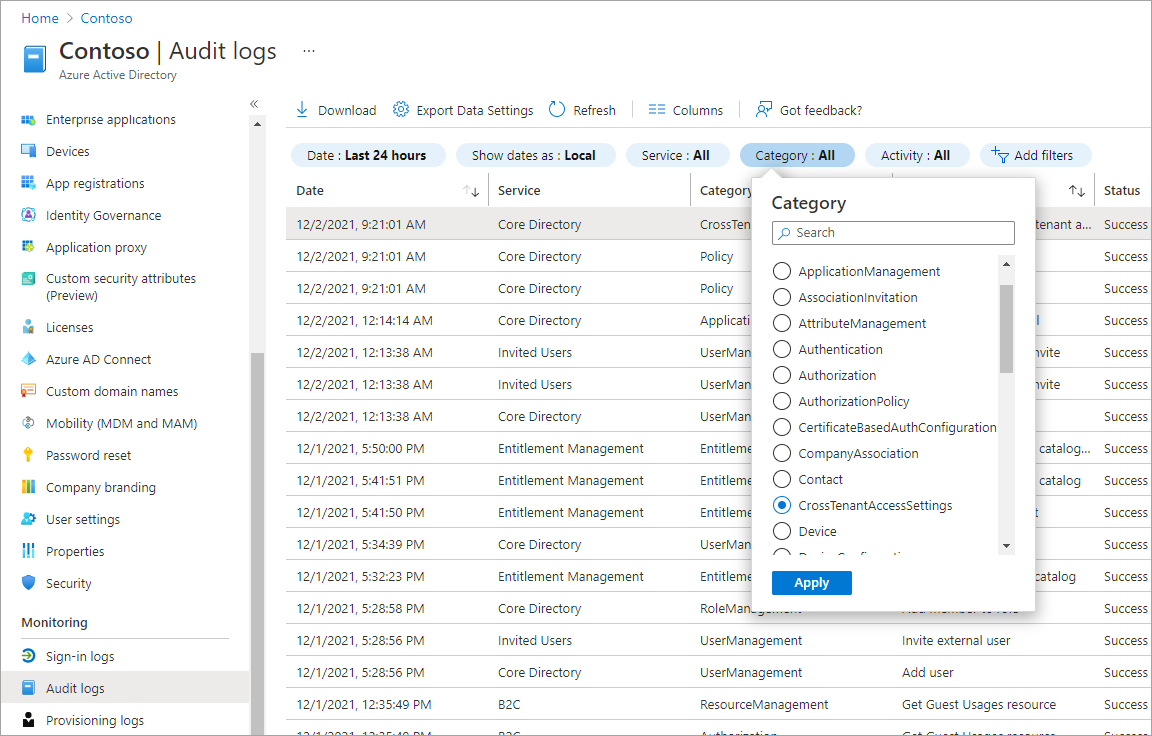

ID Microsoft Entra obsahuje informace o přístupu mezi tenanty a přímé připojení B2B v protokolech auditu a protokolech přihlašování organizace. Tyto protokoly je možné zobrazit na webu Azure Portal v části Monitorování.

Protokoly auditu Microsoft Entra: Protokoly auditu Microsoft Entra se zobrazují při vytváření, aktualizaci nebo odstranění příchozích a odchozích zásad.

Protokoly přihlašování Microsoft Entra jsou k dispozici v domovské organizaci i v organizaci prostředků. Jakmile je přímé připojení B2B povolené, začnou protokoly přihlašování včetně ID uživatelských objektů pro uživatele B2B s přímým připojením z jiných tenantů. Informace hlášené v každé organizaci se liší, například:

V obou organizacích jsou přihlášení b2B přímého připojení označená typem přístupu mezi tenanty B2B direct connect. Událost přihlášení se zaznamená, když uživatel B2B přímé připojení nejprve přistupuje k organizaci prostředků a znovu při vydání obnovovacího tokenu pro uživatele. Uživatelé mají přístup k vlastním protokolům přihlašování. Správa můžou zobrazit přihlášení pro celou organizaci a podívat se, jak uživatelé přímého připojení B2B přistupují k prostředkům ve svém tenantovi.

V domovské organizaci protokoly obsahují informace o klientské aplikaci.

V organizaci prostředků protokoly zahrnují podmíněné zásadyAccessPolicies na kartě Podmíněný přístup.

Kontroly přístupu Microsoft Entra: Pomocí kontrol přístupu Microsoft Entra může správce tenanta zajistit, aby externí uživatelé typu host neměli přístup k vašim aplikacím a prostředkům déle, než je potřeba, tím, že nakonfiguruje jednorázovou nebo opakovanou kontrolu přístupu externích uživatelů. Přečtěte si další informace o kontrolách přístupu.

Protokoly monitorování a auditu v Microsoft Teams

Centrum pro správu Microsoft Teams zobrazuje sestavy pro sdílené kanály, včetně externích členů přímého připojení B2B pro každý tým.

Protokoly auditu Teams: Teams podporuje následující události auditování v tenantovi, který je hostitelem sdíleného kanálu: životní cyklus sdíleného kanálu (vytvoření nebo odstranění kanálu), životní cyklus člena v tenantovi nebo mezi tenanty (Přidání, odebrání, zvýšení úrovně nebo snížení úrovně člena). Tyto protokoly auditu jsou k dispozici v tenantovi prostředků, aby správci mohli určit, kdo má přístup ke sdílenému kanálu Teams. V domovském tenantovi externího uživatele nejsou žádné protokoly auditu související s jeho aktivitou v externím sdíleném kanálu.

Kontroly přístupu teams: Kontroly přístupu ke skupinám, které jsou Teams, teď můžou detekovat uživatele, kteří používají sdílené kanály Teams, b2B přímý přístup. Při vytváření kontroly přístupu můžete kontrolu omezit na všechny interní uživatele, uživatele typu host a externí uživatele přímého připojení B2B, kteří byli přidáni přímo do sdíleného kanálu. Kontrolor se pak zobrazí uživatelům, kteří mají přímý přístup ke sdílenému kanálu.

Aktuální omezení: Kontrola přístupu dokáže detekovat interní uživatele a externí uživatele přímého připojení B2B, ale ne jiné týmy, které byly přidány do sdíleného kanálu. Pokud chcete zobrazit a odebrat týmy přidané do sdíleného kanálu, může vlastník sdíleného kanálu spravovat členství v aplikaci Teams.

Další informace o protokolech auditu Microsoft Teams najdete v dokumentaci k auditování Microsoft Teams.

Ochrana osobních údajů a zpracování dat

Přímé připojení B2B umožňuje uživatelům a skupinám přistupovat k aplikacím a prostředkům hostovaným externí organizací. Aby bylo možné navázat připojení, musí správce z externí organizace také povolit přímé připojení B2B.

Povolením připojení B2B k externí organizaci povolujete externím organizacím, u kterých jste povolili nastavení odchozích přenosů s přístupem k omezeným kontaktním datům o vašich uživatelích. Microsoft sdílí tato data s těmito organizacemi, aby jim pomohl poslat žádost o připojení s vašimi uživateli. Data shromážděná externími organizacemi, včetně omezených kontaktních údajů, podléhají zásadám ochrany osobních údajů a postupům těchto organizací.

Odchozí přístup

Když je přímé připojení B2B povolené s externí organizací, uživatelé v externí organizaci budou moct vyhledávat uživatele pomocí úplné e-mailové adresy. Odpovídající výsledky hledání vrátí omezená data o vašich uživatelích, včetně jména a rodinného jména. Vaši uživatelé budou muset odsouhlasit zásady ochrany osobních údajů externí organizace před sdílením dalších dat. Doporučujeme zkontrolovat informace o ochraně osobních údajů, které bude organizace poskytovat, a prezentovat uživatelům.

Příchozí přístup

Důrazně doporučujeme přidat globální kontakt na ochranu osobních údajů i prohlášení o zásadách ochrany osobních údajů vaší organizace, aby vaši interní zaměstnanci a externí hosté mohli vaše zásady kontrolovat. Podle pokynů přidejte informace o ochraně osobních údajů vaší organizace.

Omezení přístupu k uživatelům a skupinám

Možná budete chtít zvážit použití nastavení přístupu mezi tenanty, abyste omezili přímé připojení B2B ke konkrétním uživatelům a skupinám ve vaší organizaci a externí organizaci.

Další kroky

- Konfigurace nastavení přístupu mezi tenanty

- Podrobnosti o ochraně před únikem informací, zásadách uchovávání informací a eDiscovery najdete v dokumentaci k Microsoft Teams.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro