Ochrana Microsoftu 365 před místními útoky

Řada zákazníků propojuje své privátní podnikové sítě s Microsoftem 365, aby mohli využívat výhody uživatelů, zařízení a aplikací. Tyto privátní sítě ale můžou být ohroženy mnoha dobře zdokumentovanými způsoby. Microsoft 365 funguje jako druh nervového systému pro mnoho organizací. Je důležité ho chránit před ohroženou místní infrastrukturou.

V tomto článku se dozvíte, jak nakonfigurovat systémy tak, aby pomohly chránit cloudové prostředí Microsoftu 365 před místním ohrožením, včetně následujících prvků:

- Nastavení konfigurace tenanta Microsoft Entra

- Jak se dají tenanti Microsoft Entra bezpečně připojit k místním systémům

- Kompromisy potřebné k provozování systémů způsobem, který chrání vaše cloudové systémy před místním ohrožením

Microsoft důrazně doporučuje, abyste tyto pokyny implementovali.

Zdroje hrozeb v místních prostředích

Vaše cloudové prostředí Microsoftu 365 přináší výhody rozsáhlé infrastruktury monitorování a zabezpečení. Microsoft 365 používá strojové učení a lidskou inteligenci k vyhledávání po celém světě. Dokáže rychle detekovat útoky a umožnit vám překonfigurovat téměř v reálném čase.

Hybridní nasazení můžou připojit místní infrastrukturu k Microsoftu 365. Vtakovýchch Pokud dojde k ohrožení místního prostředí, stanou se tyto vztahy důvěryhodnosti příležitostí útočníka k ohrožení vašeho prostředí Microsoftu 365.

Dva primární vektory hrozeb jsou vztahy důvěryhodnosti federace a synchronizace účtů. Oba vektory můžou útočníkovi udělit přístup správce ke cloudu.

Federované vztahy důvěryhodnosti, jako je ověřování SAML (Security Assertions Markup Language), se používají k ověření v Microsoftu 365 prostřednictvím místní infrastruktury identit. Pokud dojde k ohrožení zabezpečení podpisového certifikátu tokenu SAML, federace umožňuje všem uživatelům, kteří tento certifikát mají, zosobnit libovolného uživatele ve vašem cloudu.

Pokud je to možné, doporučujeme zakázat vztahy důvěryhodnosti federace pro ověřování v Microsoftu 365.

Synchronizaci účtů je možné použít k úpravě privilegovaných uživatelů, včetně jejich přihlašovacích údajů nebo skupin s oprávněními správce v Microsoftu 365.

Doporučujeme zajistit, aby synchronizované objekty neměly žádná oprávnění nad rámec uživatele v Microsoftu 365. Oprávnění můžete řídit buď přímo, nebo prostřednictvím zahrnutí do důvěryhodných rolí nebo skupin. Ujistěte se, že tyto objekty nemají v důvěryhodných cloudových rolích nebo skupinách žádné přímé ani vnořené přiřazení.

Ochrana Microsoftu 365 před místním ohrožením

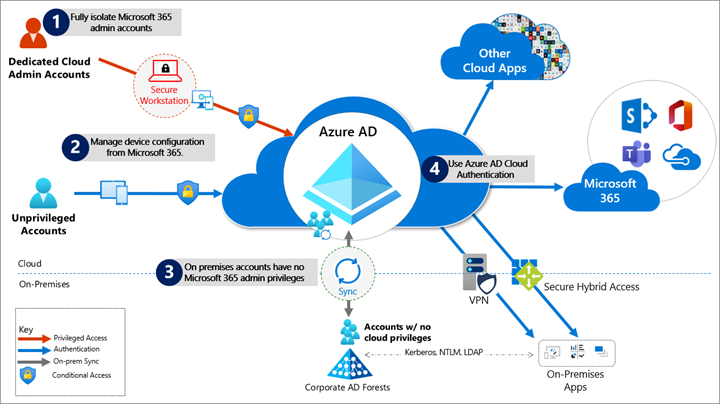

Pokud chcete vyřešit výše popsané hrozby, doporučujeme dodržovat zásady znázorněné v následujícím diagramu:

Plně izolujte účty správce Microsoftu 365. Měly by být:

- Mastered in Microsoft Entra ID.

- Ověřeno pomocí vícefaktorového ověřování.

- Zabezpečeno podmíněným přístupem Microsoft Entra.

- Přístup pouze pomocí pracovních stanic spravovaných v Azure.

Tyto účty správce jsou účty s omezeným použitím. V Microsoftu 365 by neměly mít žádné místní účty oprávnění správce.

Další informace najdete v článku Role správců. Viz také role Pro Microsoft 365 v Microsoft Entra ID.

Správa zařízení z Microsoftu 365 Pomocí připojení k Microsoft Entra a cloudové správy mobilních zařízení (MDM) můžete eliminovat závislosti na místní infrastruktuře správy zařízení. Tyto závislosti můžou ohrozit kontrolní mechanismy zařízení a zabezpečení.

Ujistěte se, že žádný místní účet nemá zvýšená oprávnění k Microsoftu 365. Některé účty přistupují k místním aplikacím, které vyžadují ověřování NTLM, LDAP nebo Kerberos. Tyto účty musí být v místní infrastruktuře identit organizace. Ujistěte se, že tyto účty, včetně účtů služeb, nejsou součástí privilegovaných cloudových rolí nebo skupin. Ujistěte se také, že změny těchto účtů nemají vliv na integritu vašeho cloudového prostředí. Privilegovaný místní software nesmí mít vliv na privilegované účty nebo role Microsoftu 365.

Pomocí cloudového ověřování Microsoft Entra odstraňte závislosti na vašich místních přihlašovacích údajích. Vždy používejte silné ověřování, jako je Windows Hello, FIDO, Microsoft Authenticator nebo Vícefaktorové ověřování Microsoft Entra.

Konkrétní doporučení zabezpečení

Následující části obsahují pokyny k implementaci výše popsaných principů.

Izolace privilegovaných identit

V Microsoft Entra ID jsou uživatelé, kteří mají privilegované role, jako jsou správci, kořenem důvěryhodnosti pro sestavení a správu zbytku prostředí. Implementujte následující postupy, abyste minimalizovali dopady ohrožení zabezpečení.

Používejte účty pouze v cloudu pro privilegované role Microsoft Entra ID a Microsoft 365.

Nasaďte zařízení s privilegovaným přístupem pro privilegovaný přístup pro správu Microsoft 365 a Microsoft Entra ID. Viz Role a profily zařízení.

Nasaďte Microsoft Entra Privileged Identity Management (PIM) pro přístup za běhu ke všem lidským účtům, které mají privilegované role. K aktivaci rolí vyžaduje silné ověřování. Podívejte se , co je Microsoft Entra Privileged Identity Management.

Poskytněte role pro správu, které umožňují provádět požadované úlohy s nejnižšími oprávněními. Viz Nejméně privilegované role podle úkolu v Microsoft Entra ID.

Pokud chcete povolit bohaté prostředí pro přiřazení rolí, které zahrnuje delegování a více rolí najednou, zvažte použití skupin zabezpečení Microsoft Entra nebo Skupiny Microsoft 365. Tyto skupiny se souhrnně nazývají cloudové skupiny.

Povolte také řízení přístupu na základě role. Viz Přiřazení rolí Microsoft Entra skupinám. Jednotky pro správu můžete použít k omezení rozsahu rolí na část organizace. Viz Správa istrativní jednotky v Microsoft Entra ID.

Nasaďte účty pro nouzový přístup. Nepoužívejte místní trezory hesel k ukládání přihlašovacích údajů. Viz Správa účtů pro nouzový přístup v Microsoft Entra ID.

Další informace najdete v tématu Zabezpečení privilegovaného přístupu. Viz také postupy zabezpečeného přístupu pro správce v Microsoft Entra ID.

Použití cloudového ověřování

Přihlašovací údaje jsou primárním vektorem útoku. Implementujte následující postupy pro lepší zabezpečení přihlašovacích údajů:

Nasaďte ověřování bez hesla. Omezte používání hesel co nejvíce tím, že nasadíte přihlašovací údaje bez hesla. Tyto přihlašovací údaje se spravují a ověřují nativně v cloudu. Další informace naleznete v tématu Plánování nasazení ověřování bez hesla v Microsoft Entra ID.

Vyberte si z těchto metod ověřování:

Nasazení vícefaktorového ověřování Další informace naleznete v tématu Plánování nasazení vícefaktorového ověřování Microsoft Entra.

Zřízení více silných přihlašovacích údajů pomocí vícefaktorového ověřování Microsoft Entra Přístup ke cloudovým prostředkům tak vyžaduje kromě místního hesla také přihlašovací údaje spravované microsoftem Entra ID. Další informace naleznete v tématu Sestavení odolnosti pomocí správy přihlašovacích údajů a vytvoření odolné strategie řízení přístupu pomocí Microsoft Entra ID.

Omezení a kompromisy

Hybridní správa hesel účtu vyžaduje hybridní komponenty, jako jsou agenti ochrany hesel a agenti zpětného zápisu hesla. Pokud dojde k ohrožení vaší místní infrastruktury, můžou útočníci řídit počítače, na kterých se tito agenti nacházejí. Toto ohrožení zabezpečení neohrožuje vaši cloudovou infrastrukturu. Vaše cloudové účty ale tyto komponenty nebudou chránit před místním ohrožením.

Místní účty synchronizované ze služby Active Directory se označí jako nikdy nevyprší v ID Microsoft Entra. Toto nastavení se obvykle zmírní místní Active Directory nastavením hesla. Pokud dojde k ohrožení zabezpečení vaší instance služby Active Directory a synchronizace je zakázaná, nastavte možnost EnforceCloudPasswordPolicyForPasswordSyncedUsers a vynuťte změny hesel.

Zřízení přístupu uživatelů z cloudu

Zřizování odkazuje na vytváření uživatelských účtů a skupin v aplikacích nebo zprostředkovatelích identit.

Doporučujeme následující metody zřizování:

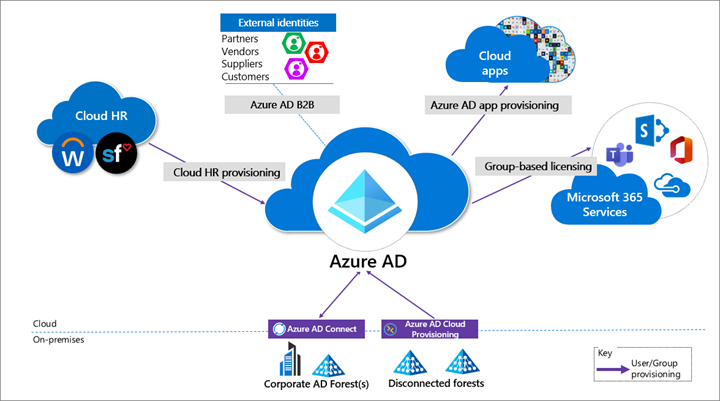

Zřiďte z cloudových aplikací hr pro Microsoft Entra ID. Toto zřizování umožňuje izolovat místní ohrožení zabezpečení. Tato izolace nenaruší cyklus joiner-mover-leaver z cloudových aplikací HR na Microsoft Entra ID.

Cloudové aplikace. Pokud je to možné, nasaďte zřizování aplikací Microsoft Entra na rozdíl od místních řešení zřizování. Tato metoda chrání některé aplikace typu software jako služba (SaaS) před škodlivými profily hackerů v místních porušeních zabezpečení. Další informace naleznete v tématu Co je zřizování aplikací v Microsoft Entra ID.

Externí identity Využijte spolupráci Microsoft Entra B2B ke snížení závislosti na místních účtech pro externí spolupráci s partnery, zákazníky a dodavateli. Pečlivě vyhodnoťte jakoukoli přímou federaci s jinými zprostředkovateli identity. Další informace najdete v tématu Přehled spolupráce B2B.

Účty hostů B2B doporučujeme omezit následujícími způsoby:

- Omezte přístup hostů na skupiny procházení a další vlastnosti v adresáři. Pomocí nastavení externí spolupráce omezte možnost hostů číst skupiny, kterých nejsou členy.

- Zablokuje přístup k webu Azure Portal. Můžete provést vzácné nezbytné výjimky. Vytvořte zásadu podmíněného přístupu, která zahrnuje všechny hosty a externí uživatele. Pak implementujte zásadu pro blokování přístupu. Viz Podmíněný přístup.

Odpojené doménové struktury. Pomocí zřizování cloudu Microsoft Entra se připojte k odpojeným doménovým strukturám. Tento přístup eliminuje nutnost vytvořit připojení mezi doménovými strukturami nebo vztahy důvěryhodnosti, což může rozšířit účinek místního porušení zabezpečení. Další informace naleznete v tématu Co je Microsoft Entra Připojení synchronizace cloudu.

Omezení a kompromisy

Při zřizování hybridních účtů spoléhá systém Microsoft Entra ID-from-cloud-HR na místní synchronizaci k dokončení toku dat ze služby Active Directory do Microsoft Entra ID. Pokud dojde k přerušení synchronizace, nové záznamy zaměstnanců nebudou v Microsoft Entra ID k dispozici.

Použití cloudových skupin pro spolupráci a přístup

Cloudové skupiny umožňují oddělit spolupráci a přístup od místní infrastruktury.

- Spolupráce. Pro moderní spolupráci používejte Skupiny Microsoft 365 a Microsoft Teams. Vyřazení místních distribučních seznamů z provozu a upgrade distribučních seznamů na Skupiny Microsoft 365 v Outlooku

- Přístup. Pomocí skupin zabezpečení Microsoft Entra nebo Skupiny Microsoft 365 můžete autorizovat přístup k aplikacím v Microsoft Entra ID.

- Licencování Office 365 Licencování založené na skupinách můžete použít ke zřízení Office 365 pomocí cloudových skupin. Tato metoda odděluje řízení členství ve skupinách od místní infrastruktury.

Vlastníci skupin, které se používají pro přístup, by se měli považovat za privilegované identity, aby se zabránilo převzetí členství v místním ohrožení. Převzetí by zahrnovalo přímou manipulaci s členstvím ve skupinách místně nebo manipulaci s místními atributy, které můžou ovlivnit dynamické členství ve skupinách v Microsoftu 365.

Správa zařízení z cloudu

Používejte funkce Microsoft Entra k bezpečné správě zařízení.

Nasaďte pracovní stanice Windows 10 připojené k Microsoft Entra pomocí zásad správy mobilních zařízení. Povolte Windows Autopilot pro plně automatizované prostředí zřizování. Viz Plánování implementace microsoft Entra join a Windows Autopilot.

- Používejte pracovní stanice s Windows 10.

- Vyřazení počítačů se systémem Windows 8.1 a staršími verzemi

- Nenasazujte počítače, které mají serverové operační systémy jako pracovní stanice.

- Microsoft Intune použijte jako autoritu pro všechny úlohy správy zařízení. Viz Microsoft Intune.

- Nasaďte zařízení s privilegovaným přístupem. Další informace najdete v tématu Role a profily zařízení.

Úlohy, aplikace a prostředky

Místní systémy jednotného přihlašování (SSO)

Vyřazení jakékoli místní federace a infrastruktury pro správu webového přístupu Nakonfigurujte aplikace tak, aby používaly ID Microsoft Entra.

Aplikace SaaS a obchodní aplikace, které podporují moderní ověřovací protokoly

Pro jednotné přihlašování použijte ID Microsoft Entra. Čím více aplikací konfigurujete pro ověřování pomocí ID Microsoft Entra, tím menší riziko v místním ohrožení zabezpečení. Další informace naleznete v tématu Co je jednotné přihlašování v Microsoft Entra ID.

Starší verze aplikací

Můžete povolit ověřování, autorizaci a vzdálený přístup ke starším aplikacím, které nepodporují moderní ověřování. Použijte proxy aplikace Microsoft Entra. Nebo je povolte prostřednictvím řešení síťového nebo aplikačního kontroleru pomocí zabezpečených integrací partnerů s hybridním přístupem. Viz Zabezpečení starších aplikací pomocí Microsoft Entra ID.

Vyberte dodavatele sítě VPN, který podporuje moderní ověřování. Integrujte své ověřování s ID Microsoft Entra. V místním ohrožení zabezpečení můžete pomocí ID Microsoft Entra zakázat nebo zablokovat přístup zakázáním sítě VPN.

Aplikační servery a servery úloh

Aplikace nebo prostředky, které vyžadují servery, je možné migrovat do infrastruktury Azure jako služby (IaaS). Služba Microsoft Entra Domain Services slouží k oddělení vztahu důvěryhodnosti a závislosti na místních instancích služby Active Directory. Pokud chcete tohoto oddělení dosáhnout, ujistěte se, že virtuální sítě používané pro službu Microsoft Entra Domain Services nemají připojení k podnikovým sítím. Viz Microsoft Entra Domain Services.

Používejte vrstvení přihlašovacích údajů. Aplikační servery se obvykle považují za prostředky vrstvy 1. Další informace najdete v tématu Model podnikového přístupu.

Zásady podmíněného přístupu

Pomocí podmíněného přístupu Microsoft Entra můžete interpretovat signály a používat je k rozhodování o ověřování. Další informace najdete v plánu nasazení podmíněného přístupu.

Pokud je to možné, použijte podmíněný přístup k blokování starších ověřovacích protokolů. Kromě toho zakažte starší ověřovací protokoly na úrovni aplikace pomocí konfigurace specifické pro aplikaci. Viz Blok starší verze ověřování.

Další informace najdete v tématu Starší ověřovací protokoly. Nebo si prohlédnou konkrétní podrobnosti pro Exchange Online a SharePoint Online.

Implementujte doporučené konfigurace identit a přístupu zařízení. Viz Běžné zásady nulová důvěra (Zero Trust) identit a přístupu zařízení.

Pokud používáte verzi ID Microsoft Entra, které neobsahuje podmíněný přístup, použijte výchozí nastavení zabezpečení v Microsoft Entra ID.

Další informace o licencování funkcí Microsoft Entra najdete v průvodci cenami Microsoft Entra.

Monitorování

Jakmile nakonfigurujete prostředí tak, aby chránilo Microsoft 365 před místním ohrožením, aktivně monitorujte prostředí. Další informace naleznete v tématu Co je monitorování Microsoft Entra?

Scénáře k monitorování

Kromě scénářů specifických pro vaši organizaci můžete monitorovat i následující klíčové scénáře. Měli byste například proaktivně monitorovat přístup k důležitým podnikovým aplikacím a prostředkům.

Podezřelá aktivita

Monitorujte všechny rizikové události Microsoft Entra pro podezřelou aktivitu. Podívejte se na postupy: Prošetření rizika. Microsoft Entra ID Protection je nativně integrovaný s Microsoft Defenderem for Identity.

Definujte síťová pojmenovaná umístění, abyste se vyhnuli hlučným detekci na signálech založených na poloze. Viz Použití podmínky umístění v zásadách podmíněného přístupu.

Upozornění UEBA (User and Entity Behavioral Analytics)

Pomocí UEBA můžete získat přehled o detekci anomálií. Microsoft Defender for Cloud Apps poskytuje UEBA v cloudu. Viz Prozkoumání rizikových uživatelů.

Místní UEBA můžete integrovat z Azure Advanced Threat Protection (ATP). Microsoft Defender for Cloud Apps čte signály ze služby Microsoft Entra ID Protection. Viz Připojení doménové struktury služby Active Directory.

Aktivita účtů tísňového přístupu

Monitorujte veškerý přístup, který používá účty pro nouzový přístup. Viz Správa účtů pro nouzový přístup v Microsoft Entra ID. Vytvořte výstrahy pro šetření. Toto monitorování musí obsahovat následující akce:

- Přihlášení

- Správa přihlašovacích údajů

- Všechny aktualizace členství ve skupinách

- Přiřazení aplikací

Aktivita privilegované role

Konfigurace a kontrola výstrah zabezpečení generovaných službou Microsoft Entra Privileged Identity Management (PIM) Monitorování přímého přiřazení privilegovaných rolí mimo PIM generováním výstrah vždy, když je uživatel přiřazený přímo. Viz Výstrahy zabezpečení.

Konfigurace pro celého tenanta Microsoftu

Všechny změny konfigurací v rámci celého tenanta by měly vygenerovat výstrahy v systému. Tyto změny zahrnují tyto změny, ale nejsou omezeny na následující změny:

- Aktualizace vlastních domén

- Microsoft Entra B2B změny seznamu povolených a blokovaných seznamů

- Změny Microsoft Entra B2B u povolených zprostředkovatelů identity, jako jsou zprostředkovatelé identity SAML prostřednictvím přímé federace nebo sociálních přihlášení

- Změny zásad podmíněného přístupu nebo rizik

Aplikační a instanční objekty

- Nové aplikace nebo instanční objekty, které můžou vyžadovat zásady podmíněného přístupu

- Přihlašovací údaje přidané do instančních objektů

- Aktivita souhlasu aplikace

Vlastní role

- Aktualizace k definici vlastních rolí

- Nově vytvořené vlastní role

Správa protokolů

Definujte strategii uchovávání protokolů, návrh a implementaci pro usnadnění konzistentní sady nástrojů. Můžete například zvážit systémy zabezpečení informací a správy událostí (SIEM), jako jsou Microsoft Sentinel, běžné dotazy a playbooky pro vyšetřování a forenzní analýzy.

Protokoly Microsoft Entra. Ingestování generovaných protokolů a signálů konzistentním dodržováním osvědčených postupů pro nastavení, jako je diagnostika, uchovávání protokolů a příjem dat SIEM.

Strategie protokolu musí obsahovat následující protokoly Microsoft Entra:

- Aktivita přihlášení

- Protokoly auditu

- Rizikové události

ID Microsoft Entra poskytuje integraci služby Azure Monitor pro protokol aktivit přihlašování a protokoly auditu. Podívejte se na protokoly aktivit Microsoft Entra ve službě Azure Monitor.

K ingestování rizikových událostí použijte rozhraní Microsoft Graph API. Viz Použití rozhraní MICROSOFT Graph Identity Protection API.

Protokoly Microsoft Entra můžete streamovat do protokolů služby Azure Monitor. Viz Integrace protokolů Microsoft Entra s protokoly služby Azure Monitor.

Protokoly zabezpečení operačního systému hybridní infrastruktury Všechny protokoly operačního systému infrastruktury hybridní identity by se měly archivovat a pečlivě monitorovat jako systém vrstvy 0 z důvodu dopadu na oblast. Zahrňte následující prvky:

agenti proxy aplikací

Agenti zpětného zápisu hesla

Počítače brány ochrany heslem

Servery zásad sítě (NPS), které mají rozšíření RADIUS vícefaktorového ověřování Microsoft Entra

Microsoft Entra Connect

Pokud chcete monitorovat synchronizaci identit, musíte nasadit Microsoft Entra Připojení Health. Podívejte se, co je Microsoft Entra Připojení.