Model podnikového přístupu

Tento dokument popisuje celkový model podnikového přístupu, který zahrnuje kontext toho, jak strategie privilegovaného přístupu zapadá. Plán přechodu na strategii privilegovaného přístupu najdete v plánu rychlé modernizace (RaMP). Pokyny k implementaci nasazení najdete v tématu Nasazení s privilegovaným přístupem.

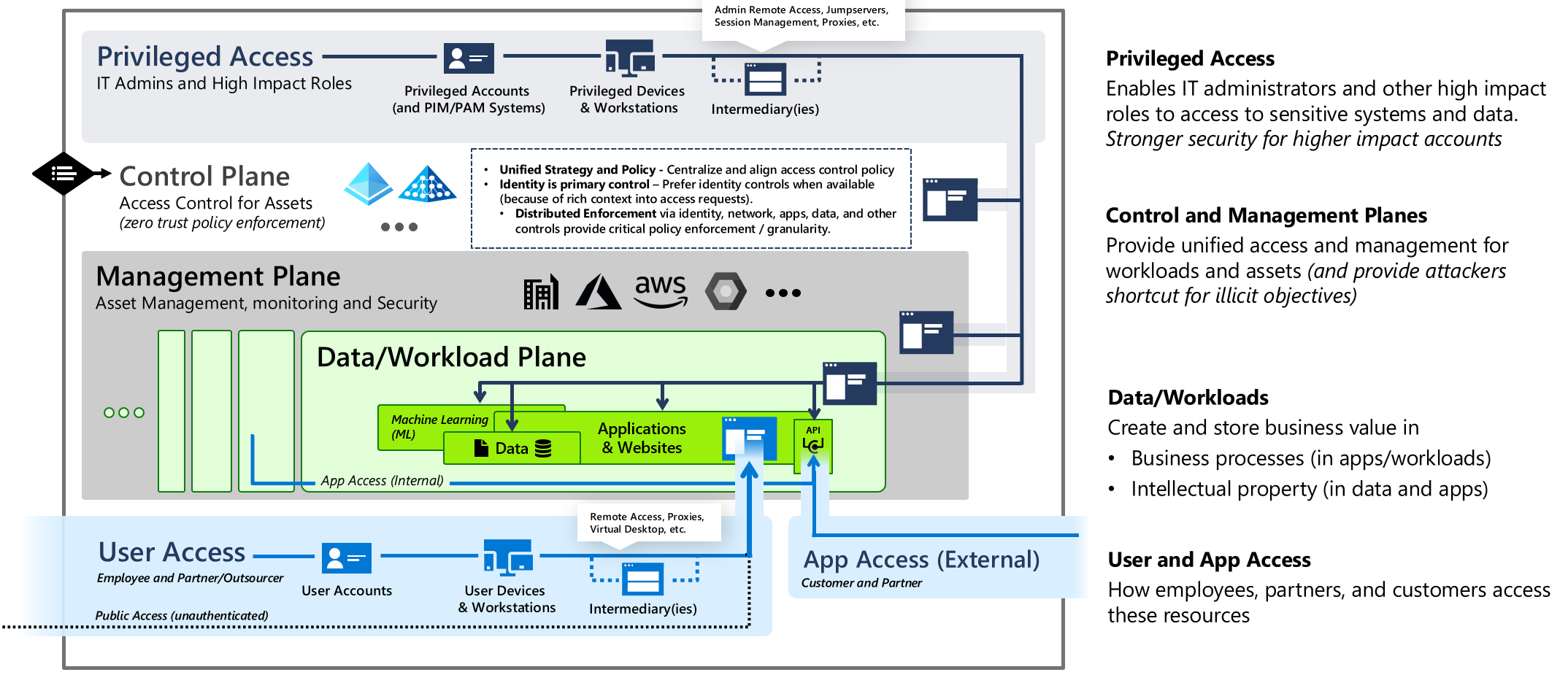

Strategie privilegovaného přístupu je součástí celkové strategie řízení přístupu podniku. Tento model podnikového přístupu ukazuje, jak privilegovaný přístup zapadá do celkového modelu podnikového přístupu.

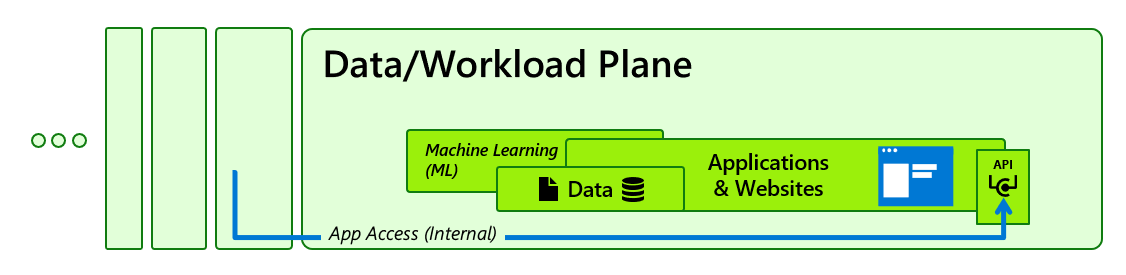

Primární úložiště obchodních hodnot, které musí organizace chránit, jsou v rovině dat nebo úloh:

Aplikace a data obvykle ukládají velké procento organizace:

- Obchodní procesy v aplikacích a úlohách

- Duševní vlastnictví v datech a aplikacích

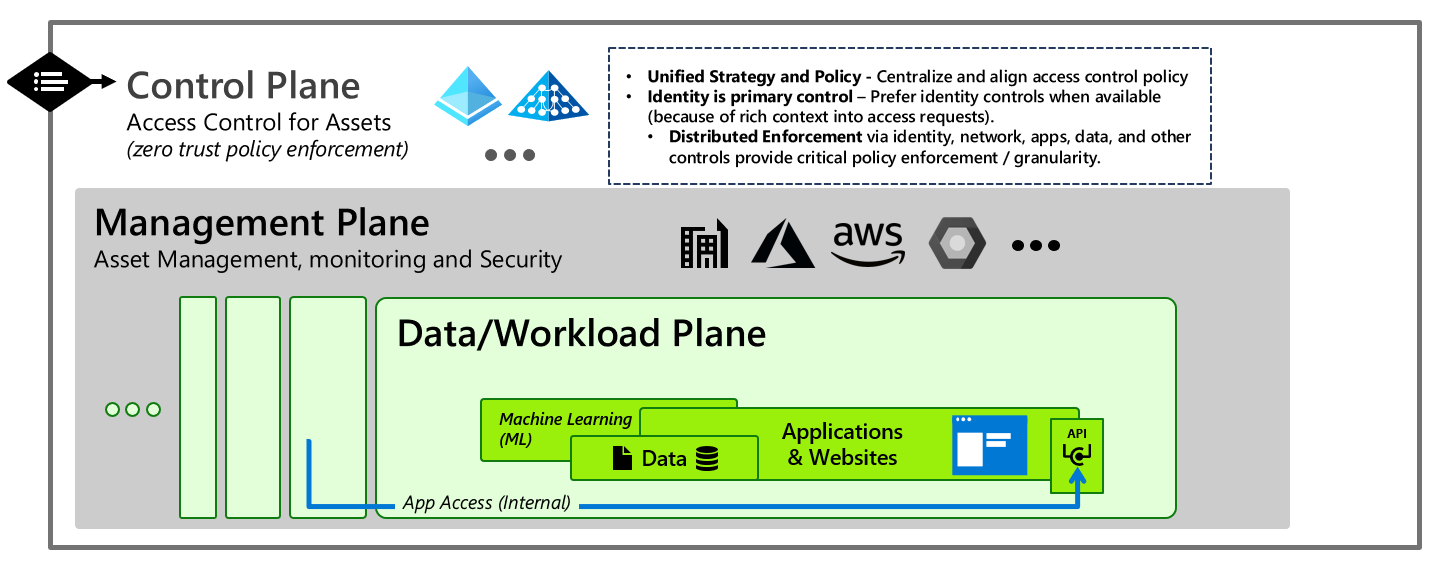

Podniková organizace IT spravuje a podporuje úlohy a infrastrukturu, na které jsou hostované, ať už je místní, v Azure nebo poskytovatel cloudu třetí strany, a vytváří rovinu správy. Zajištění konzistentního řízení přístupu k těmto systémům v rámci celého podniku vyžaduje řídicí rovinu založenou na centralizovaných systémech podnikových identit, které jsou často doplněny řízením přístupu k síti pro starší systémy, jako jsou zařízení OT (Operational Technology).

Každá z těchtorovinchm prvkům má kontrolu nad daty a úlohami na základě jejich funkcí a vytváří atraktivní cestu, kterou útočníci zneužívají, pokud mohou získat kontrolu nad oběma rovinami.

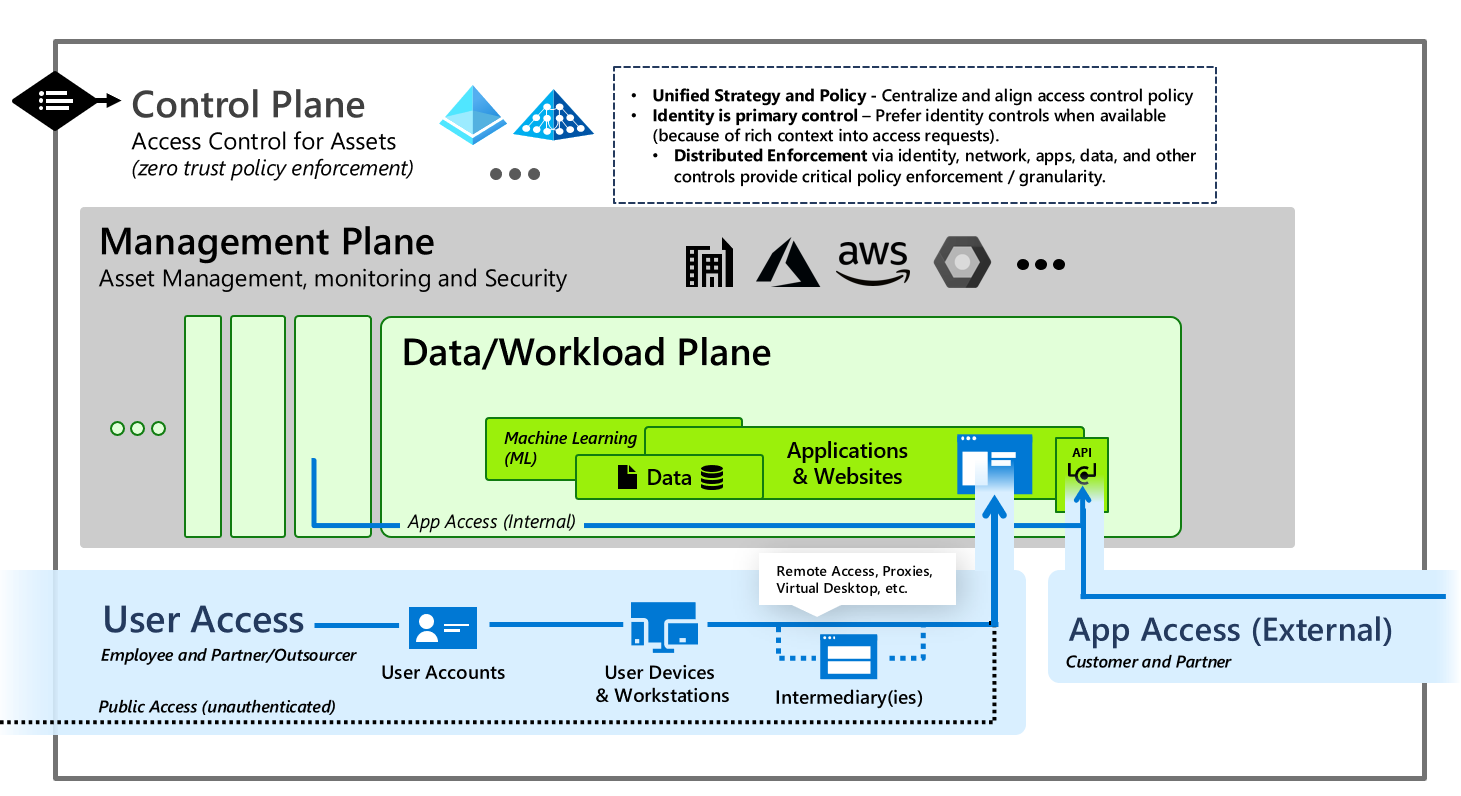

Aby tyto systémy mohly vytvářet obchodní hodnotu, musí být přístupné interním uživatelům, partnerům a zákazníkům, kteří používají své pracovní stanice nebo zařízení (často používají řešení pro vzdálený přístup) – vytváření cest přístupu uživatelů. Musí být také často dostupné programově prostřednictvím aplikačních programovacích rozhraní (API), aby bylo možné usnadnit automatizaci procesů a vytvářet cesty přístupu k aplikacím.

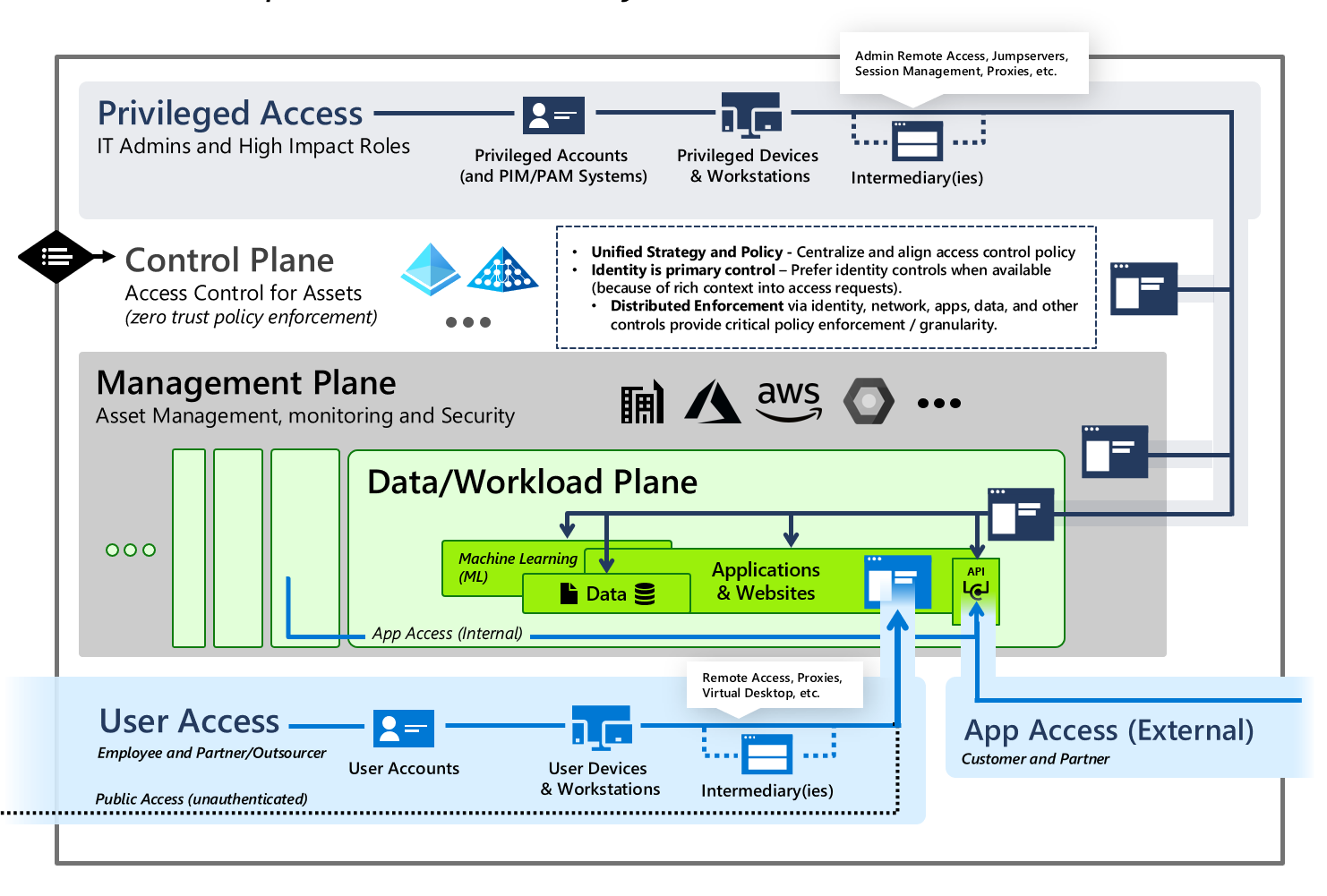

Nakonec tyto systémy musí spravovat a spravovat pracovníci IT, vývojáři nebo jiní uživatelé v organizacích a vytvářet privilegované přístupové cesty. Vzhledem k vysoké úrovni kontroly, kterou poskytují nad důležitými obchodními prostředky v organizaci, musí být tyto cesty přísně chráněny před ohrožením.

Zajištění konzistentního řízení přístupu v organizaci, které umožňuje produktivitu a snižuje riziko, vyžaduje, abyste

- Vynucování zásad nulová důvěra (Zero Trust) pro veškerý přístup

- Předpokládat porušení ostatních součástí

- Explicitní ověření důvěryhodnosti

- Přístup s nejnižšími oprávněními

- Výkonná vynucování zásad a zabezpečení napříč

- Interní a externí přístup k zajištění konzistentní aplikace zásad

- Všechny metody přístupu, včetně uživatelů, správců, rozhraní API, účtů služeb atd.

- Zmírnění eskalace neoprávněných oprávnění

- Vynucování hierarchie – aby se zabránilo kontrole vyšších rovin z nižších rovin (prostřednictvím útoků nebo zneužití legitimních procesů)

- Řídicí rovina

- Rovina správy

- Rovina dat nebo úloh

- Nepřetržitý audit ohrožení zabezpečení konfigurace umožňující neúmyslné eskalace

- Monitorování a reakce na anomálie, které by mohly představovat potenciální útoky

- Vynucování hierarchie – aby se zabránilo kontrole vyšších rovin z nižších rovin (prostřednictvím útoků nebo zneužití legitimních procesů)

Vývoj ze starší verze modelu vrstvy AD

Model podnikového přístupu nahrazuje a nahrazuje starší model vrstvy, který se zaměřoval na neoprávněné eskalace oprávnění v místním prostředí Windows Server Active Directory.

Model podnikového přístupu zahrnuje tyto prvky a také úplné požadavky na správu přístupu moderního podniku, který zahrnuje místní prostředí, více cloudů, interní nebo externí přístup uživatelů a další.

Rozšíření oboru vrstvy 0

Úroveň 0 se rozšiřuje, aby se stala řídicí rovinou a řeší všechny aspekty řízení přístupu, včetně sítí, kde se jedná o jedinou/nejlepší možnost řízení přístupu, jako jsou starší možnosti OT.

Rozdělení vrstvy 1

Kvůli lepší srozumitelnosti a použitelnosti je teď úroveň 1 rozdělená do následujících oblastí:

- Rovina správy – pro celopodnikové funkce správy IT

- Rovina dat/úloh – pro správu úloh, která se někdy provádí pracovníky IT a někdy organizačními jednotkami

Toto rozdělení zajišťuje zaměření na ochranu důležitých obchodních systémů a rolí správy, které mají vysokou vnitřní obchodní hodnotu, ale omezenou technickou kontrolu. Kromě toho toto rozdělení lépe vyhovuje vývojářům a modelům DevOps oproti tomu, že se příliš výrazně zaměřuje na klasické role infrastruktury.

Rozdělení vrstvy 2

Aby se zajistilo pokrytí přístupu k aplikacím a různým modelům partnerů a zákazníků, byla úroveň 2 rozdělena do následujících oblastí:

- Uživatelský přístup – včetně všech scénářů B2B, B2C a veřejného přístupu

- Přístup k aplikacím – pro přístup k rozhraní API a výslednému prostoru pro útoky