Co je zásady správného řízení Microsoft Entra ID?

Zásady správného řízení Microsoft Entra ID jsou řešení zásad správného řízení identit, které organizacím umožňuje zlepšit produktivitu, posílit zabezpečení a snadněji splňovat požadavky na dodržování předpisů a zákonné požadavky. Zásady správného řízení microsoft Entra ID můžete použít k automatickému zajištění správného přístupu k správným prostředkům, s automatizací procesů identit a přístupu, delegování do obchodních skupin a vyšší viditelností. Díky funkcím, které jsou součástí zásad správného řízení ID Microsoft Entra a souvisejících produktů Microsoft Entra, Microsoft Security a Microsoft Azure, můžete zmírnit rizika identit a přístupu tím, že chráníte, monitorujete a auditujete přístup k důležitým prostředkům.

Konkrétně microsoft Entra ID Governance pomáhá organizacím řešit tyto čtyři klíčové otázky pro přístup ke službám a aplikacím jak místně, tak i v cloudech:

- Kteří uživatelé by měli mít přístup k jakým prostředkům?

- Co tito uživatelé s tímto přístupem dělají?

- Existují organizační ovládací prvky pro správu přístupu?

- Můžou auditoři ověřit, že kontrolní mechanismy fungují efektivně?

Pomocí zásad správného řízení id Microsoft Entra můžete implementovat následující scénáře pro zaměstnance, obchodní partnery a dodavatele:

- Řízení životního cyklu identity

- Řízení životního cyklu přístupu

- Zabezpečení privilegovaného přístupu pro správu

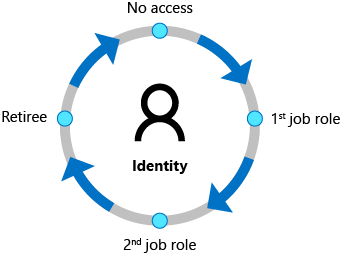

Životní cyklus identity

Zásady správného řízení identit pomáhají organizacím dosáhnout rovnováhy mezi produktivitou – jak rychle může mít osoba přístup k potřebným prostředkům, například když se připojí k mé organizaci? A zabezpečení – jak by se měl jejich přístup v průběhu času měnit, například kvůli změnám pracovního stavu dané osoby? Správa životního cyklu identit je základem zásad správného řízení identit a efektivní zásady správného řízení ve velkém měřítku vyžadují modernizaci infrastruktury správy životního cyklu identit pro aplikace.

V mnoha organizacích je životní cyklus identity pro zaměstnance a další pracovníky svázaný s reprezentací této osoby v systému HCM (řízení lidského kapitálu) nebo personálního systému. Organizace musí automatizovat proces vytváření identity pro nového zaměstnance, který je založen na signálu z tohoto systému, aby zaměstnanec mohl být produktivní 1. den. Organizace musí zajistit, aby se tyto identity a přístup odebraly, když zaměstnanec opustí organizaci.

V zásadách správného řízení microsoft Entra ID můžete automatizovat životní cyklus identit pro tyto jednotlivce pomocí:

- příchozí zřizování ze zdrojů lidských zdrojů vaší organizace, včetně načítání z Workday a SuccessFactors, kvůli automatické údržbě identit uživatelů ve službě Active Directory i v Microsoft Entra ID.

- Pracovní postupy životního cyklu pro automatizaci úloh pracovního postupu, které se spouštějí na určitých klíčových událostech, například před naplánování zahájením práce v organizaci novým zaměstnancem, když mění stav během jejich doby v organizaci a při opuštění organizace. Pracovní postup je například možné nakonfigurovat tak, aby v prvním dni poslal e-mail s dočasným přístupem vedoucímu nového uživatele nebo uvítací e-mail pro uživatele.

- zásady automatického přiřazení při správě nároků pro přidání a odebrání členství ve skupinách, rolí aplikací a rolí sharepointového webu na základě změn atributů uživatele.

- zřizování uživatelů pro vytváření, aktualizaci a odebírání uživatelských účtů v jiných aplikacích s konektory pro stovky cloudových a místních aplikací prostřednictvím SCIM, LDAP a SQL.

Organizace také potřebují další identity, aby partneři, dodavatelé a další hosté mohli spolupracovat nebo mít přístup k prostředkům.

V zásadách správného řízení Microsoft Entra ID můžete povolit firemním skupinám určit, kteří z těchto hostů mají mít přístup a jak dlouho:

- Správa nároků, ve které můžete určit jiné organizace, jejichž uživatelé mají povoleno žádat o přístup k prostředkům vaší organizace. Když je žádost některého z těchto uživatelů schválená, automaticky se přidají správou nároků jako hostA B2B do adresáře vaší organizace a přiřadí se jim odpovídající přístup. Správa nároků automaticky odebere uživatele typu host B2B z adresáře vaší organizace, když jejich přístupová práva vyprší nebo se odvolají.

- kontroly přístupu, které automatizují opakované kontroly stávajících hostů, které už jsou v adresáři vaší organizace, a odebere uživatele z adresáře vaší organizace, když už nepotřebují přístup.

Další informace najdete v tématu Řízení životního cyklu zaměstnance a hosta.

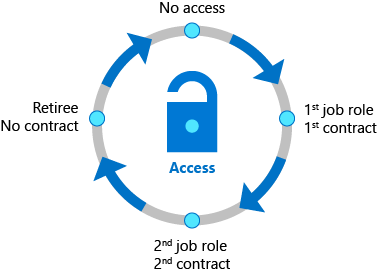

Životní cyklus přístupu

Organizace potřebují proces správy přístupu nad rámec toho, co bylo původně zřízeno pro uživatele při vytvoření identity daného uživatele. Organizace navíc musí být schopny efektivně škálovat, aby mohly průběžně vyvíjet a vynucovat zásady přístupu a kontroly.

Díky zásadám správného řízení Microsoft Entra ID můžou IT oddělení stanovit, jaká přístupová práva by uživatelé měli mít v různých prostředcích, a jaké kontroly vynucování, jako je oddělení povinností nebo odebrání přístupu při změně úlohy, jsou nezbytné. Microsoft Entra ID má konektory pro stovky cloudových a místních aplikací a můžete integrovat další aplikace vaší organizace, které spoléhají na skupiny AD, jiné místní adresáře nebo databáze, které mají rozhraní SOAP nebo REST API , včetně SAP, nebo které implementují standardy, jako je SCIM, SAML nebo OpenID Connect. Když se uživatel pokusí přihlásit k některé z těchto aplikací, Microsoft Entra ID vynucuje zásady podmíněného přístupu . Zásady podmíněného přístupu můžou například obsahovat zobrazení podmínek použití a zajištění toho, aby uživatel souhlasil s těmito podmínkami před tím, než bude mít přístup k aplikaci. Další informace najdete v tématu řízení přístupu k aplikacím ve vašem prostředí, včetně toho, jak definovat zásady organizace pro řízení přístupu k aplikacím, integrovat aplikace a nasadit zásady.

Přístup ke změnám napříč aplikacemi a skupinami je možné automatizovat na základě změn atributů. Pracovní postupy životního cyklu Microsoft Entra a správa nároků Microsoft Entra automaticky přidávají a odebírat uživatele do skupin nebo přístupových balíčků, aby se aktualizoval přístup k aplikacím a prostředkům. Uživatele je také možné přesunout, když se jejich podmínka v organizaci změní na různé skupiny a dokonce je můžete úplně odebrat ze všech skupin nebo přístupových balíčků.

Organizace, které dříve používaly místní produkt zásad správného řízení identit, můžou migrovat svůj organizační model role do zásad správného řízení Microsoft Entra ID.

IT navíc může delegovat rozhodnutí o řízení přístupu na pracovníky s rozhodovací pravomocí. Například zaměstnanci, kteří chtějí získat přístup k důvěrným zákaznickým datům v marketingové aplikaci společnosti v Evropě, mohou potřebovat schválení od vedoucího oddělení, vedoucího oddělení nebo vlastníka prostředku a pracovníka bezpečnostních rizik. Správa nároků umožňuje definovat, jak uživatelé požadují přístup napříč balíčky členství ve skupinách a týmových členství, rolích aplikací a rolích SharePointu Online a vynucovat oddělení kontrol povinností u žádostí o přístup.

Organizace můžou také řídit, kteří uživatelé typu host mají přístup, včetně místních aplikací. Tato přístupová práva je pak možné pravidelně kontrolovat pomocí opakovaných kontrol přístupu Společnosti Microsoft Entra pro opětovnou certifikaci přístupu.

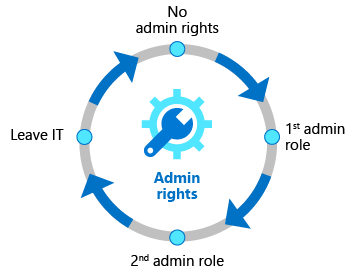

Životní cyklus privilegovaného přístupu

Řízení privilegovaného přístupu je klíčovou součástí moderních zásad správného řízení identit, zejména v případě možného zneužití spojeného s právy správce, které může organizace způsobit. Zaměstnanci, dodavatelé a dodavatelé, kteří využívají práva správce, musí mít své účty a privilegovaná přístupová práva.

Microsoft Entra Privileged Identity Management (PIM) poskytuje další ovládací prvky přizpůsobené zabezpečení přístupových práv k prostředkům, mezi Microsoft Entra, Azure, dalšími službami Microsoft Online Services a dalšími aplikacemi. Kromě vícefaktorového ověřování a podmíněného přístupu poskytují kromě vícefaktorového ověřování a podmíněného přístupu možnosti upozorňování na změnu rolí a přístupu podle rolí, které pomáhají zabezpečit prostředky vaší organizace (role adresáře, role Microsoftu 365, role prostředků Azure a členství ve skupinách). Stejně jako u jiných forem přístupu můžou organizace používat kontroly přístupu ke konfiguraci opakované certifikace přístupu pro všechny uživatele v privilegovaných rolích správce.

Požadavky na licenci

Použití této funkce vyžaduje zásady správného řízení Microsoft Entra ID nebo licence sady Microsoft Entra Suite. Informace o tom, jak najít správnou licenci pro vaše požadavky, najdete v tématu Základy licencování zásad správného řízení microsoftu Entra ID.

Začínáme

Před konfigurací ID Microsoft Entra pro zásady správného řízení identit si projděte požadavky. Pak přejděte na řídicí panel zásad správného řízení v Centru pro správu Microsoft Entra a začněte používat správu nároků, kontroly přístupu, pracovní postupy životního cyklu a Privileged Identity Management.

Existují také kurzy pro správu přístupu k prostředkům ve správě nároků, připojování externích uživatelů k ID Microsoft Entra prostřednictvím schvalovacího procesu, řízení přístupu k vašim aplikacím a stávajícím uživatelům aplikace.

I když každá organizace může mít své vlastní jedinečné požadavky, následující průvodci konfigurací také poskytují základní zásady, které Microsoft doporučuje dodržovat, abyste zajistili bezpečnější a produktivnější pracovníky.

- Plánování nasazení kontroly přístupu pro správu životního cyklu přístupu k prostředkům

- konfigurace identit a zařízení nulová důvěra (Zero Trust)

- Zabezpečení privilegovaného přístupu

Můžete také chtít spolupracovat s některou ze služeb a integračních partnerů Microsoftu a naplánovat nasazení nebo integraci s aplikacemi a dalšími systémy ve vašem prostředí.

Pokud máte nějaké připomínky k funkcím zásad správného řízení identit, vyberte Získat zpětnou vazbu? V Centru pro správu Microsoft Entra odešlete zpětnou vazbu. Tým pravidelně kontroluje vaši zpětnou vazbu.

Zjednodušení úloh zásad správného řízení identit pomocí automatizace

Jakmile tyto funkce zásad správného řízení identit začnete používat, můžete snadno automatizovat běžné scénáře zásad správného řízení identit. Následující tabulka ukazuje, jak začít s automatizací pro jednotlivé scénáře:

| Scénář automatizace | Průvodce automatizací |

|---|---|

| Automatické vytváření, aktualizace a odstraňování uživatelských účtů AD a Microsoft Entra pro zaměstnance | Plánování cloudového personálního oddělení pro zřizování uživatelů Microsoft Entra |

| Aktualizace členství ve skupině na základě změn atributů člena uživatele | Vytvoření dynamické skupiny |

| Přiřazení licencí | Licencování na základě skupin |

| Přidání a odebrání členství uživatele ve skupinách, rolí aplikací a rolí sharepointového webu na základě změn atributů uživatele | Konfigurace zásady automatického přiřazení pro přístupový balíček ve správě nároků |

| Přidání a odebrání členství uživatele ve skupinách, rolí aplikací a rolí sharepointového webu v určitém datu | Konfigurace nastavení životního cyklu pro přístupový balíček ve správě nároků |

| Spouštění vlastních pracovních postupů, když uživatel požaduje nebo přijímá přístup, nebo se odebere přístup | Aktivace Logic Apps ve správě nároků |

| Pravidelně kontrolovat členství hostů ve skupinách Microsoftu a Teams a odebírat členství hostů, která jsou odepřena | Vytvoření kontroly přístupu |

| Odebrání účtů hostů, které revidující zamítl | Kontrola a odebrání externích uživatelů, kteří už nemají přístup k prostředkům |

| Odebrání účtů hostů, které nemají přiřazení přístupového balíčku | Správa životního cyklu externích uživatelů |

| Zřizování uživatelů do místních a cloudových aplikací, které mají vlastní adresáře nebo databáze | Konfigurace automatického zřizování uživatelů pomocí přiřazení uživatelů nebo filtrů oborů |

| Další naplánované úkoly | Automatizace úloh zásad správného řízení identit pomocí Azure Automation a Microsoft Graphu prostřednictvím modulu Microsoft.Graph.Identity.Governance PowerShellu |