Správa spravovaných identit přiřazených uživatelem

Spravované identity pro prostředky Azure eliminují potřebu správy přihlašovacích údajů v kódu. Můžete je použít k získání tokenu Microsoft Entra pro vaše aplikace. Aplikace můžou token použít při přístupu k prostředkům, které podporují ověřování Microsoft Entra. Azure tuto identitu spravuje, takže nemusíte.

Existují dva typy spravovaných identit: přiřazené systémem a přiřazené uživatelem. Spravované identity přiřazené systémem mají svůj životní cyklus svázaný s prostředkem, který je vytvořil. Tato identita je omezená jenom na jeden prostředek a spravovanou identitu můžete udělit oprávnění pomocí řízení přístupu na základě role v Azure (RBAC). Spravované identity přiřazené uživatelem je možné použít u více prostředků. Další informace o spravovaných identitách najdete v tématu Co jsou spravované identity pro prostředky Azure?

V tomto článku se dozvíte, jak vytvořit, vypsat, odstranit nebo přiřadit roli spravované identitě přiřazené uživatelem pomocí webu Azure Portal.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

Vytvoření spravované identity přiřazené uživatelem

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Přihlaste se k portálu Azure.

Do vyhledávacího pole zadejte spravované identity. V části Služby vyberte Spravované identity.

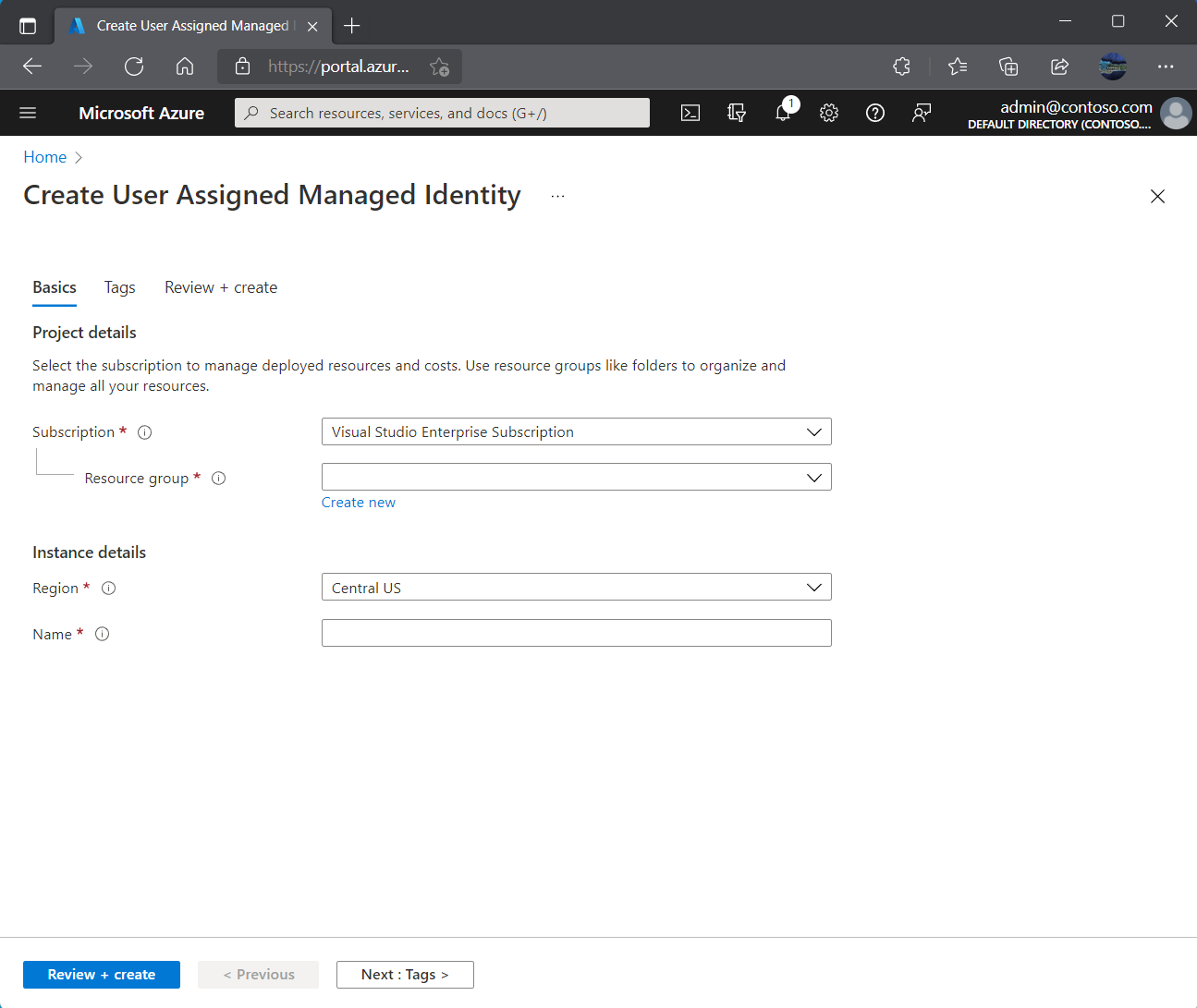

Vyberte Přidat a do následujících polí v podokně Vytvořit spravovanou identitu přiřazenou uživatelem zadejte hodnoty:

- Předplatné: Vyberte předplatné pro vytvoření spravované identity přiřazené uživatelem.

- Skupina prostředků: Zvolte skupinu prostředků, ve které chcete vytvořit spravovanou identitu přiřazenou uživatelem, nebo vyberte Vytvořit novou a vytvořte novou skupinu prostředků.

- Oblast: Zvolte oblast pro nasazení spravované identity přiřazené uživatelem, například USA – západ.

- Název: Zadejte název spravované identity přiřazené uživatelem, například UAI1.

Důležité

Při vytváření spravovaných identit přiřazených uživatelem musí název začínat písmenem nebo číslem a může obsahovat kombinaci alfanumerických znaků, pomlček (-) a podtržítka (_). Aby přiřazení k virtuálnímu počítači nebo škálovací sadě virtuálních počítačů fungovalo správně, je název omezen na 24 znaků. Další informace najdete v tématu Nejčastější dotazy a známé problémy.

Výběrem možnosti Zkontrolovat a vytvořit zkontrolujte změny.

Vyberte Vytvořit.

Výpis spravovaných identit přiřazených uživatelem

Pokud chcete vypsat nebo přečíst spravovanou identitu přiřazenou uživatelem, musí mít váš účet přiřazenou roli operátora spravované identity nebo přispěvatele spravované identity.

Přihlaste se k portálu Azure.

Do vyhledávacího pole zadejte spravované identity. V části Služby vyberte Spravované identity.

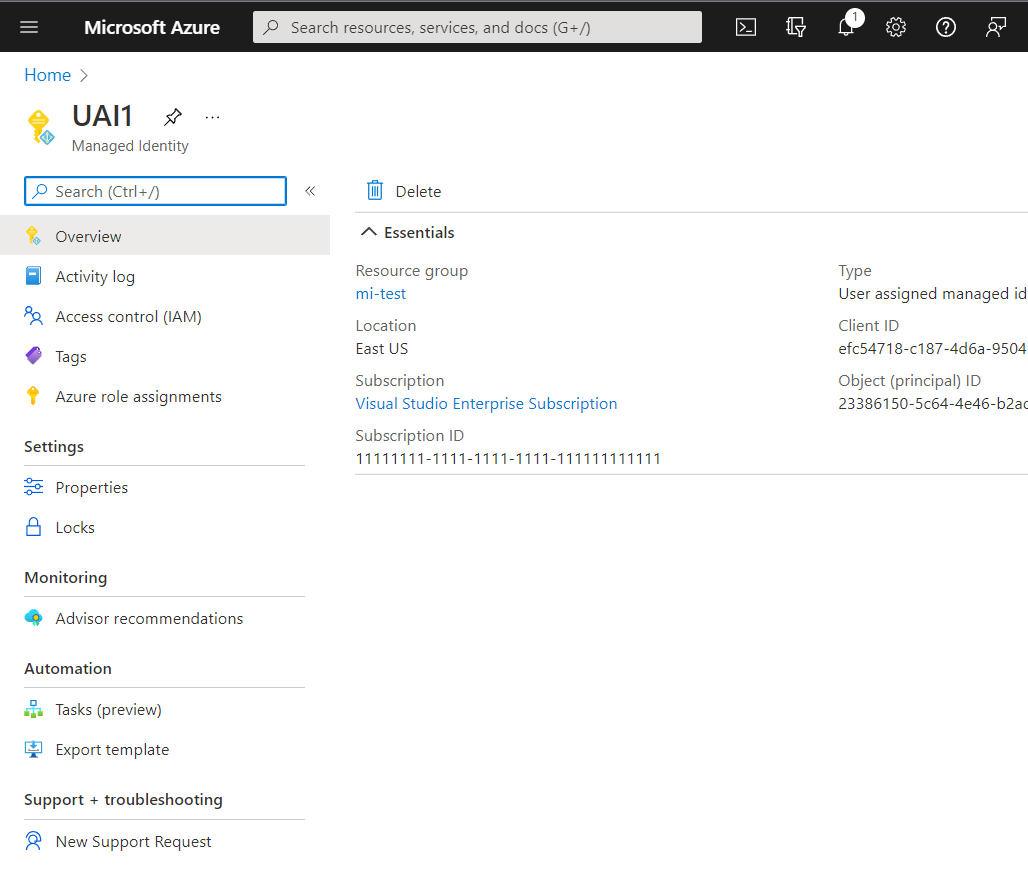

Vrátí se seznam spravovaných identit přiřazených uživatelem pro vaše předplatné. Pokud chcete zobrazit podrobnosti o spravované identitě přiřazené uživatelem, vyberte jeho název.

Teď můžete zobrazit podrobnosti o spravované identitě, jak je znázorněno na obrázku.

Odstranění spravované identity přiřazené uživatelem

Pokud chcete odstranit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Odstraněním identity přiřazené uživatelem se neodebere z virtuálního počítače ani prostředku, ke kterému byla přiřazena. Pokud chcete odebrat identitu přiřazenou uživatelem z virtuálního počítače, přečtěte si téma Odebrání spravované identity přiřazené uživatelem z virtuálního počítače.

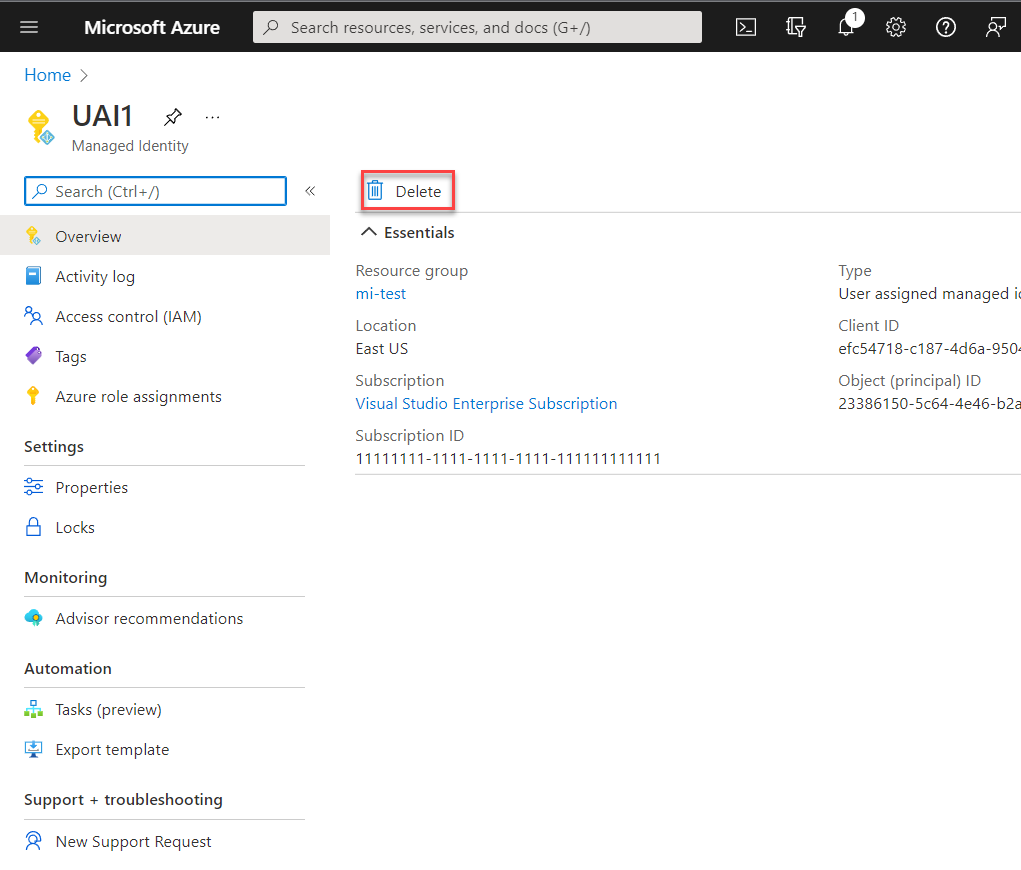

Přihlaste se k portálu Azure.

Vyberte spravovanou identitu přiřazenou uživatelem a vyberte Odstranit.

Pod potvrzovací polem vyberte Ano.

Správa přístupu ke spravovaným identitám přiřazeným uživatelem

V některýchprostředích Správci můžou toto omezení implementovat pomocí předdefinovaných rolí RBAC. Pomocí těchto rolí můžete uživateli nebo skupině ve vaší organizaci udělit práva na spravovanou identitu přiřazenou uživatelem.

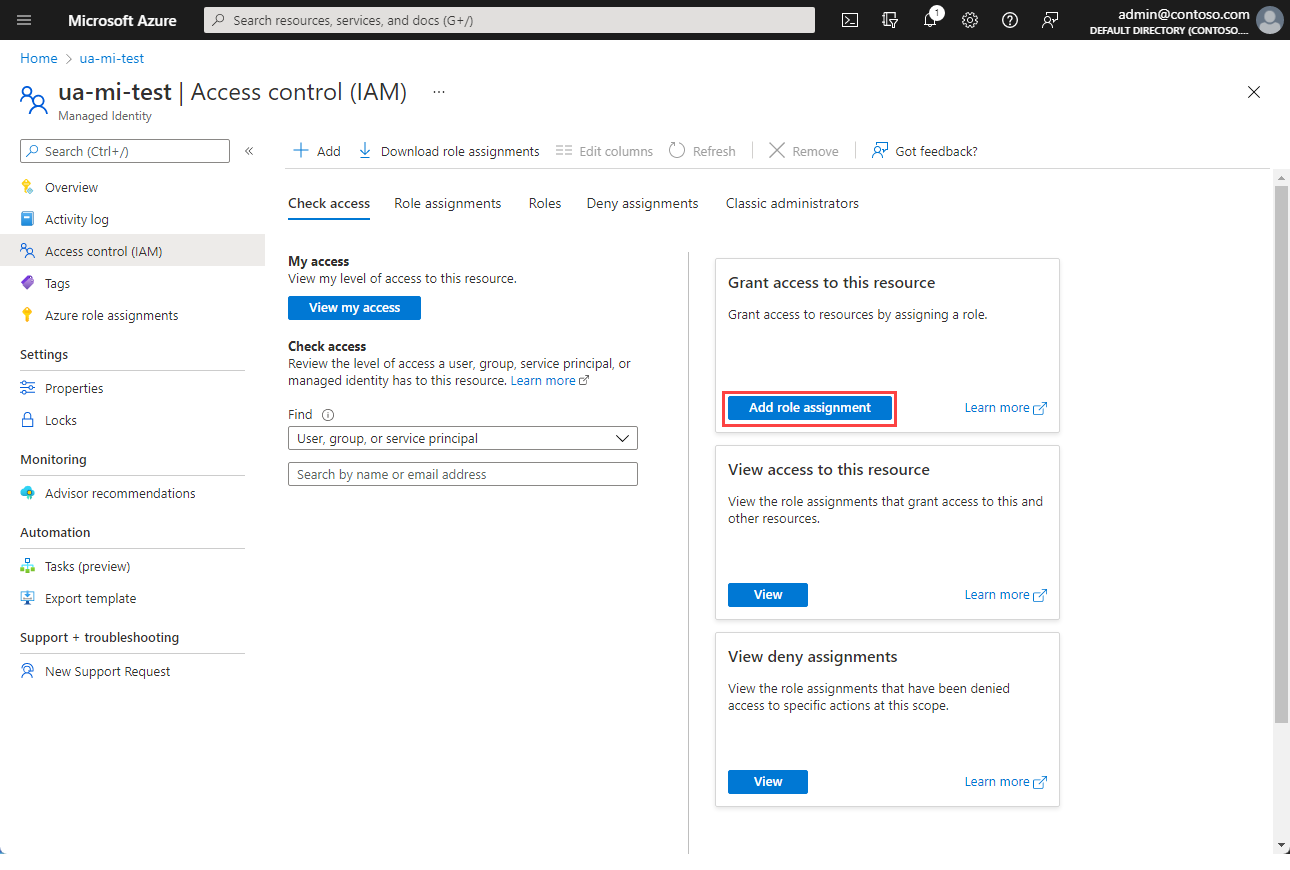

Přihlaste se k portálu Azure.

Do vyhledávacího pole zadejte spravované identity. V části Služby vyberte Spravované identity.

Vrátí se seznam spravovaných identit přiřazených uživatelem pro vaše předplatné. Vyberte spravovanou identitu přiřazenou uživatelem, kterou chcete spravovat.

Vyberte Řízení přístupu (IAM) .

Zvolte Přidat přiřazení role.

V podokně Přidat přiřazení role zvolte roli, která se má přiřadit, a zvolte Další.

Vyberte, kdo má mít přiřazenou roli.

Poznámka:

Informace o přiřazování rolí spravovaným identitám najdete v části Přiřazení přístupu spravované identity k prostředku pomocí webu Azure Portal.

V tomto článku se dozvíte, jak vytvořit, vypsat, odstranit nebo přiřadit roli spravované identitě přiřazené uživatelem pomocí Azure CLI.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shellu.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

Důležité

Pokud chcete upravit uživatelská oprávnění při použití instančního objektu aplikace pomocí rozhraní příkazového řádku, musíte instančnímu objektu poskytnout více oprávnění v rozhraní Azure Active Directory Graph API, protože části rozhraní příkazového řádku provádějí požadavky GET na rozhraní Graph API. V opačném případě se může zobrazit zpráva "Nedostatečná oprávnění k dokončení operace". Tento krok provedete tak, že přejdete do registrace aplikace v Microsoft Entra ID, vyberete aplikaci, vyberete oprávnění rozhraní API a posunete se dolů a vyberete Azure Active Directory Graph. Odtud vyberte Oprávnění aplikace a pak přidejte příslušná oprávnění.

Vytvoření spravované identity přiřazené uživatelem

Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Pomocí příkazu az identity create vytvořte spravovanou identitu přiřazenou uživatelem. Parametr -g určuje skupinu prostředků, ve které se má vytvořit spravovaná identita přiřazená uživatelem. Parametr -n určuje jeho název. <RESOURCE GROUP> Nahraďte hodnoty parametrů <USER ASSIGNED IDENTITY NAME> vlastními hodnotami.

Důležité

Při vytváření spravovaných identit přiřazených uživatelem musí název začínat písmenem nebo číslem a může obsahovat kombinaci alfanumerických znaků, pomlček (-) a podtržítka (_). Aby přiřazení k virtuálnímu počítači nebo škálovací sadě virtuálních počítačů fungovalo správně, je název omezen na 24 znaků. Další informace najdete v tématu Nejčastější dotazy a známé problémy.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Výpis spravovaných identit přiřazených uživatelem

Pokud chcete vypsat nebo přečíst spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Operátor spravované identity nebo Přispěvatel spravované identity.

Pokud chcete zobrazit seznam spravovaných identit přiřazených uživatelem, použijte příkaz az identity list . <RESOURCE GROUP> Nahraďte hodnotu vlastní hodnotou.

az identity list -g <RESOURCE GROUP>

V odpovědi JSON mají spravované identity přiřazené uživatelem hodnotu vrácenou "Microsoft.ManagedIdentity/userAssignedIdentities" pro klíč type.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Odstranění spravované identity přiřazené uživatelem

Pokud chcete odstranit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Pokud chcete odstranit spravovanou identitu přiřazenou uživatelem, použijte příkaz az identity delete . Parametr -n určuje jeho název. Parametr -g určuje skupinu prostředků, ve které byla vytvořena spravovaná identita přiřazená uživatelem. <USER ASSIGNED IDENTITY NAME> Nahraďte hodnoty parametrů <RESOURCE GROUP> vlastními hodnotami.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Poznámka:

Odstranění spravované identity přiřazené uživatelem neodebere odkaz z žádného prostředku, ke kterému byl přiřazen. Odeberte je z virtuálního počítače nebo škálovací sady virtuálních počítačů pomocí az vm/vmss identity remove příkazu.

Další kroky

Úplný seznam příkazů identity Azure CLI najdete v tématu az identity.

Informace o přiřazení spravované identity přiřazené uživatelem k virtuálnímu počítači Azure najdete v tématu Konfigurace spravovaných identit pro prostředky Azure na virtuálním počítači Azure pomocí Azure CLI.

Naučte se používat federaci identit úloh pro spravované identity pro přístup k prostředkům chráněným Microsoft Entra bez správy tajných kódů.

V tomto článku se dozvíte, jak vytvořit, vypsat, odstranit nebo přiřadit roli spravované identitě přiřazené uživatelem pomocí PowerShellu.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

- Pokud chcete spustit ukázkové skripty, máte dvě možnosti:

- Použijte Azure Cloud Shell, který můžete otevřít pomocí tlačítka Vyzkoušet v pravém horním rohu bloků kódu.

- Spouštějte skripty místně pomocí Azure PowerShellu, jak je popsáno v další části.

V tomto článku se dozvíte, jak vytvořit, vypsat a odstranit spravovanou identitu přiřazenou uživatelem pomocí PowerShellu.

Místní konfigurace Azure PowerShellu

Použití Azure PowerShellu místně pro tento článek místo použití Cloud Shellu:

Pokud jste to ještě neudělali, nainstalujte si nejnovější verzi Azure PowerShellu .

Přihlaste se do Azure.

Connect-AzAccountNainstalujte nejnovější verzi modulu PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleasePo spuštění tohoto příkazu pro další krok možná budete muset

Exitmimo aktuální relaci PowerShellu.Nainstalujte předběžnou verzi

Az.ManagedServiceIdentitymodulu, abyste mohli provádět operace spravované identity přiřazené uživatelem v tomto článku.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Vytvoření spravované identity přiřazené uživatelem

Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, použijte New-AzUserAssignedIdentity příkaz. Parametr ResourceGroupName určuje skupinu prostředků, ve které se má vytvořit spravovaná identita přiřazená uživatelem. Parametr -Name určuje jeho název. <RESOURCE GROUP> Nahraďte hodnoty parametrů <USER ASSIGNED IDENTITY NAME> vlastními hodnotami.

Důležité

Při vytváření spravovaných identit přiřazených uživatelem musí název začínat písmenem nebo číslem a může obsahovat kombinaci alfanumerických znaků, pomlček (-) a podtržítka (_). Aby přiřazení k virtuálnímu počítači nebo škálovací sadě virtuálních počítačů fungovalo správně, je název omezen na 24 znaků. Další informace najdete v tématu Nejčastější dotazy a známé problémy.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Výpis spravovaných identit přiřazených uživatelem

Pokud chcete vypsat nebo přečíst spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Operátor spravované identity nebo Přispěvatel spravované identity.

Pokud chcete vypsat spravované identity přiřazené uživatelem, použijte příkaz [Get-AzUserAssigned]. Parametr -ResourceGroupName určuje skupinu prostředků, ve které byla vytvořena spravovaná identita přiřazená uživatelem. <RESOURCE GROUP> Nahraďte hodnotu vlastní hodnotou.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

V odpovědi mají spravované identity přiřazené uživatelem hodnotu vrácenou "Microsoft.ManagedIdentity/userAssignedIdentities" pro klíč Type.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Odstranění spravované identity přiřazené uživatelem

Pokud chcete odstranit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Pokud chcete odstranit spravovanou identitu přiřazenou uživatelem, použijte Remove-AzUserAssignedIdentity příkaz. Parametr -ResourceGroupName určuje skupinu prostředků, ve které byla vytvořena identita přiřazená uživatelem. Parametr -Name určuje jeho název. <RESOURCE GROUP> Nahraďte hodnoty parametrů <USER ASSIGNED IDENTITY NAME> vlastními hodnotami.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Poznámka:

Odstranění spravované identity přiřazené uživatelem neodebere odkaz z žádného prostředku, ke kterému byl přiřazen. Přiřazení identit musí být odebrána samostatně.

Další kroky

Úplný seznam a další podrobnosti o spravovaných identitách Azure PowerShellu pro příkazy prostředků Azure najdete v tématu Az.ManagedServiceIdentity.

Naučte se používat federaci identit úloh pro spravované identity pro přístup k prostředkům chráněným Microsoft Entra bez správy tajných kódů.

V tomto článku vytvoříte spravovanou identitu přiřazenou uživatelem pomocí Azure Resource Manageru.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

Spravovanou identitu přiřazenou uživatelem nejde vypsat ani odstranit pomocí šablony Resource Manageru. Informace o vytvoření a výpisu spravované identity přiřazené uživatelem najdete v následujících článcích:

Vytváření a úpravy šablon

Šablony Resource Manageru vám pomůžou nasadit nové nebo upravené prostředky definované skupinou prostředků Azure. Pro úpravy a nasazení šablon je k dispozici několik možností, a to jak pro místní, tak pro portál. Můžete provádět následující akce:

- Pomocí vlastní šablony z Azure Marketplace můžete vytvořit šablonu úplně od začátku nebo ji založit na existující společné nebo šabloně rychlého startu.

- Odvozujte z existující skupiny prostředků exportováním šablony. Můžete je exportovat z původního nasazení nebo z aktuálního stavu nasazení.

- Použijte místní editor JSON (například VS Code) a pak nahrajte a nasaďte pomocí PowerShellu nebo Azure CLI.

- K vytvoření a nasazení šablony použijte projekt skupiny prostředků Azure sady Visual Studio.

Vytvoření spravované identity přiřazené uživatelem

Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, použijte následující šablonu. <USER ASSIGNED IDENTITY NAME> Nahraďte hodnotu vlastními hodnotami.

Důležité

Při vytváření spravovaných identit přiřazených uživatelem musí název začínat písmenem nebo číslem a může obsahovat kombinaci alfanumerických znaků, pomlček (-) a podtržítka (_). Aby přiřazení k virtuálnímu počítači nebo škálovací sadě virtuálních počítačů fungovalo správně, je název omezen na 24 znaků. Další informace najdete v tématu Nejčastější dotazy a známé problémy.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Další kroky

Pokud chcete přiřadit spravovanou identitu přiřazenou uživatelem k virtuálnímu počítači Azure pomocí šablony Resource Manageru, přečtěte si téma Konfigurace spravovaných identit pro prostředky Azure na virtuálním počítači Azure pomocí šablony.

Naučte se používat federaci identit úloh pro spravované identity pro přístup k prostředkům chráněným Microsoft Entra bez správy tajných kódů.

V tomto článku se dozvíte, jak vytvořit, vypsat a odstranit spravovanou identitu přiřazenou uživatelem pomocí rest.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, před pokračováním si zaregistrujte bezplatný účet .

- Všechny příkazy v tomto článku můžete spustit buď v cloudu, nebo místně:

- Ke spuštění v cloudu použijte Azure Cloud Shell.

- Pokud chcete spustit místně, nainstalujte curl a Azure CLI.

V tomto článku se dozvíte, jak vytvořit, vypsat a odstranit spravovanou identitu přiřazenou uživatelem pomocí nástroje CURL k volání rozhraní REST API.

Získání nosný přístupový token

Pokud používáte místně, přihlaste se k Azure přes Azure CLI.

az loginZískání přístupového tokenu pomocí příkazu az account get-access-token.

az account get-access-token

Vytvoření spravované identity přiřazené uživatelem

Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Důležité

Při vytváření spravovaných identit přiřazených uživatelem musí název začínat písmenem nebo číslem a může obsahovat kombinaci alfanumerických znaků, pomlček (-) a podtržítka (_). Aby přiřazení k virtuálnímu počítači nebo škálovací sadě virtuálních počítačů fungovalo správně, je název omezen na 24 znaků. Další informace najdete v tématu Nejčastější dotazy a známé problémy.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Hlavičky požadavku

| Hlavička požadavku | Popis |

|---|---|

| Typ obsahu | Povinný: Nastavte na application/json. |

| Autorizace | Povinný: Nastavte platný Bearer přístupový token. |

Text požadavku

| Název | Popis |

|---|---|

| Location | Povinný: Umístění prostředku |

Výpis spravovaných identit přiřazených uživatelem

Pokud chcete vypsat nebo přečíst spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Operátor spravované identity nebo Přispěvatel spravované identity.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Hlavička požadavku | Popis |

|---|---|

| Typ obsahu | Povinný: Nastavte na application/json. |

| Autorizace | Povinný: Nastavte platný Bearer přístupový token. |

Odstranění spravované identity přiřazené uživatelem

Pokud chcete odstranit spravovanou identitu přiřazenou uživatelem, váš účet potřebuje přiřazení role Přispěvatel spravované identity.

Poznámka:

Odstranění spravované identity přiřazené uživatelem neodebere odkaz z žádného prostředku, ke kterému byl přiřazen. Pokud chcete odebrat spravovanou identitu přiřazenou uživatelem z virtuálního počítače pomocí nástroje CURL, přečtěte si téma Odebrání identity přiřazené uživatelem z virtuálního počítače Azure.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Hlavička požadavku | Popis |

|---|---|

| Typ obsahu | Povinný: Nastavte na application/json. |

| Autorizace | Povinný: Nastavte platný Bearer přístupový token. |

Další kroky

Informace o tom, jak přiřadit spravovanou identitu přiřazenou uživatelem k virtuálnímu počítači Azure nebo škálovací sadě virtuálních počítačů pomocí nástroje CURL, najdete tady:

- Konfigurace spravovaných identit pro prostředky Azure na virtuálním počítači Azure pomocí volání rozhraní REST API

- Konfigurace spravovaných identit pro prostředky Azure ve škálovací sadě virtuálních počítačů pomocí volání rozhraní REST API

Naučte se používat federaci identit úloh pro spravované identity pro přístup k prostředkům chráněným Microsoft Entra bez správy tajných kódů.