Aktivace mých rolí prostředků Azure v Privileged Identity Management

Pomocí Microsoft Entra Privileged Identity Management (PIM) umožníte oprávněným členům rolí pro prostředky Azure naplánovat aktivaci na budoucí datum a čas. Můžou také vybrat konkrétní dobu trvání aktivace v rámci maximální hodnoty (nakonfigurované správci).

Tento článek je určený pro členy, kteří potřebují aktivovat svoji roli prostředku Azure ve službě Privileged Identity Management.

Poznámka

Od března 2023 můžete svá zadání aktivovat a zobrazit přístup přímo z oken mimo PIM v Azure Portal. Další informace si můžete přečíst zde.

Důležité

Po aktivaci role Microsoft Entra PIM dočasně přidá aktivní přiřazení role. Microsoft Entra PIM vytvoří aktivní přiřazení (přiřadí uživatele k roli) během několika sekund. Když dojde k deaktivaci (ruční nebo prostřednictvím vypršení platnosti aktivace), nástroj Microsoft Entra PIM během několika sekund také odebere aktivní přiřazení.

Aplikace může poskytovat přístup na základě role uživatele. V některých situacích nemusí přístup k aplikaci okamžitě odrážet skutečnost, že uživatel dostal přiřazenou nebo odebranou roli. Pokud aplikace dříve ukržela do mezipaměti fakt, že uživatel nemá roli– když se uživatel pokusí o přístup k aplikaci znovu, nemusí být přístup poskytnut. Podobně platí, že pokud aplikace dříve ukržela do mezipaměti fakt, že uživatel má roli– při deaktivaci role může uživatel stále získat přístup. Konkrétní situace závisí na architektuře aplikace. U některých aplikací může přístup přidat nebo odebrat odhlášení a přihlášení.

Aktivace role

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, ze které začínáte.

Pokud potřebujete převzít roli prostředku Azure, můžete požádat o aktivaci pomocí možnosti navigace Moje role v Privileged Identity Management.

Přihlaste se k centru pro správu Microsoft Entra jako alespoň správce privilegovaných rolí.

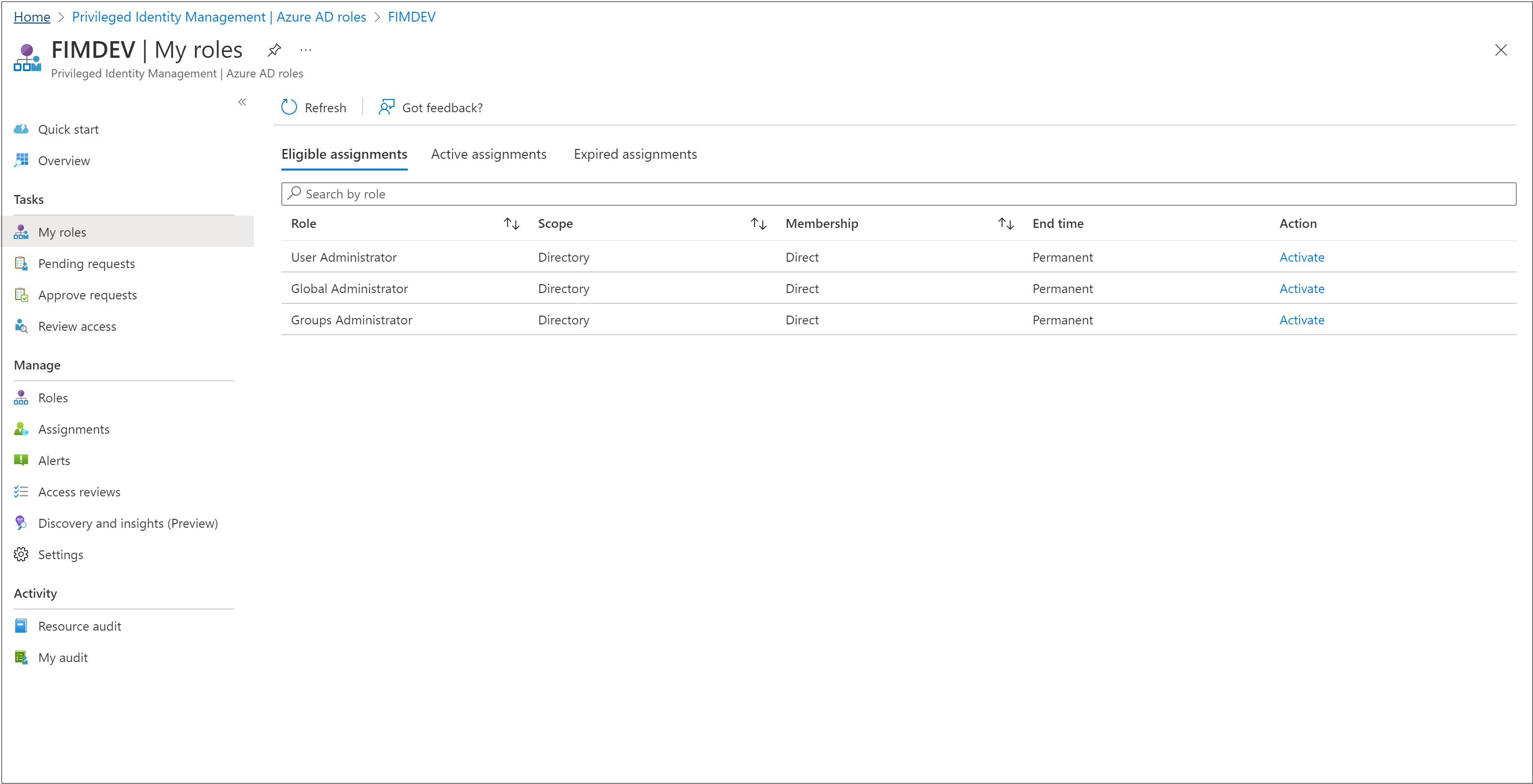

Přejděte do části Zásady správného řízení> identit Privileged Identity Management>My role.

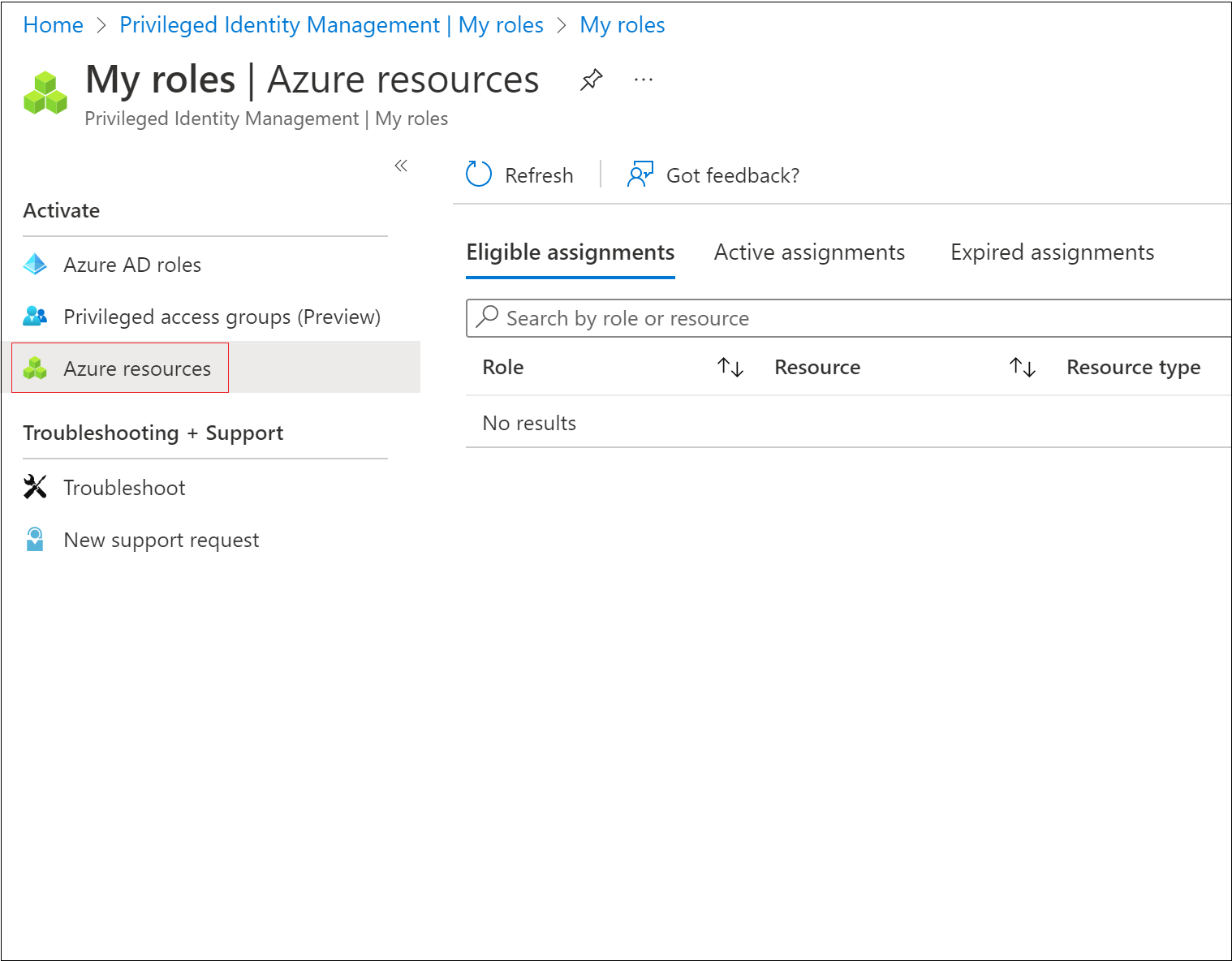

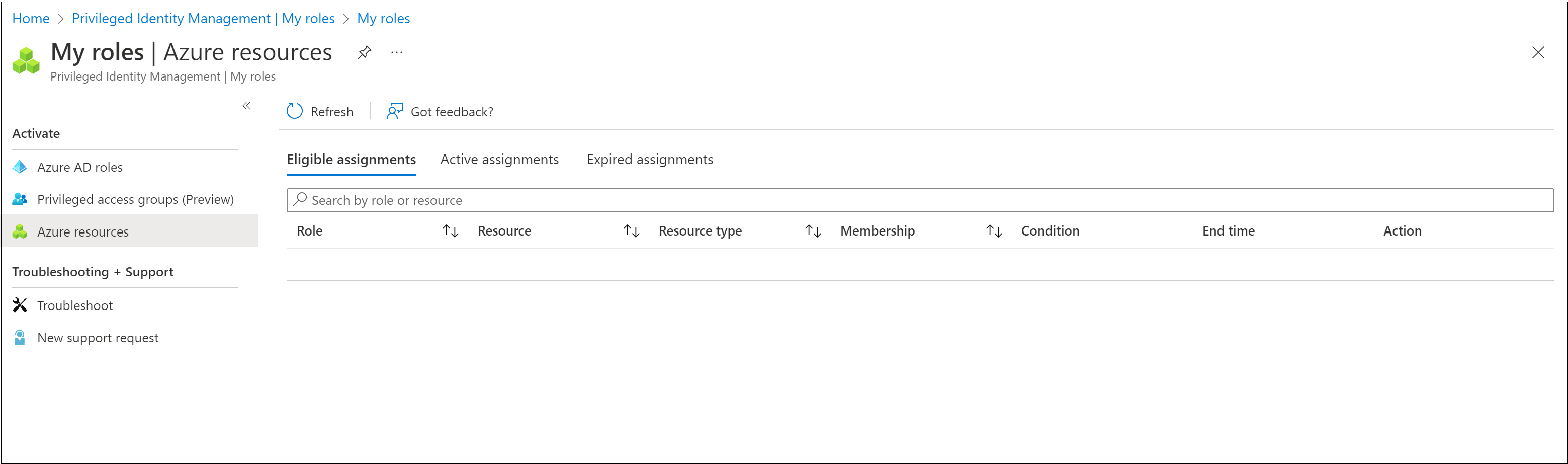

Pokud chcete zobrazit seznam oprávněných rolí prostředků Azure, vyberte Role prostředků Azure.

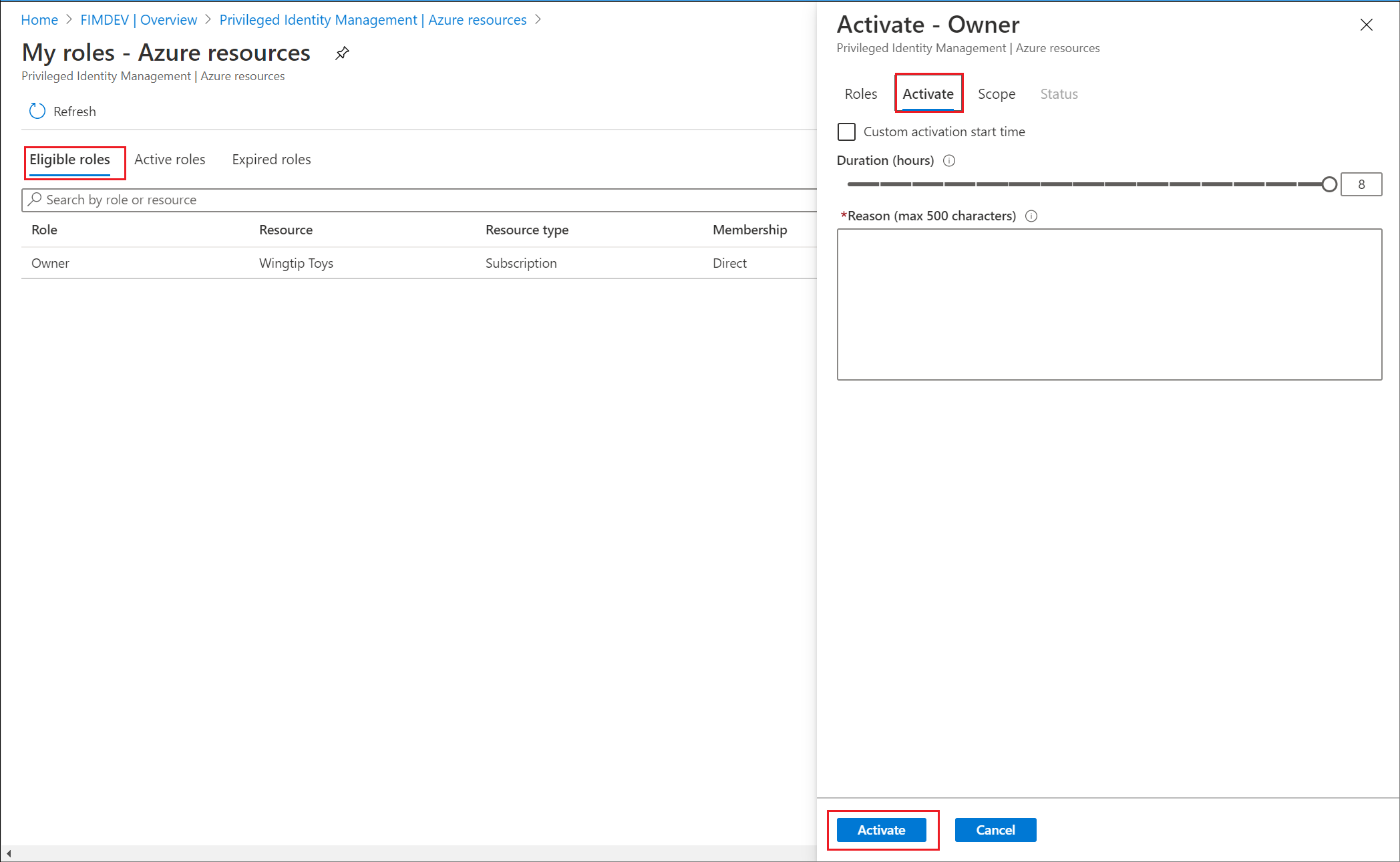

V seznamu Role prostředků Azure najděte roli, kterou chcete aktivovat.

Výběrem možnosti Aktivovat otevřete stránku Aktivovat.

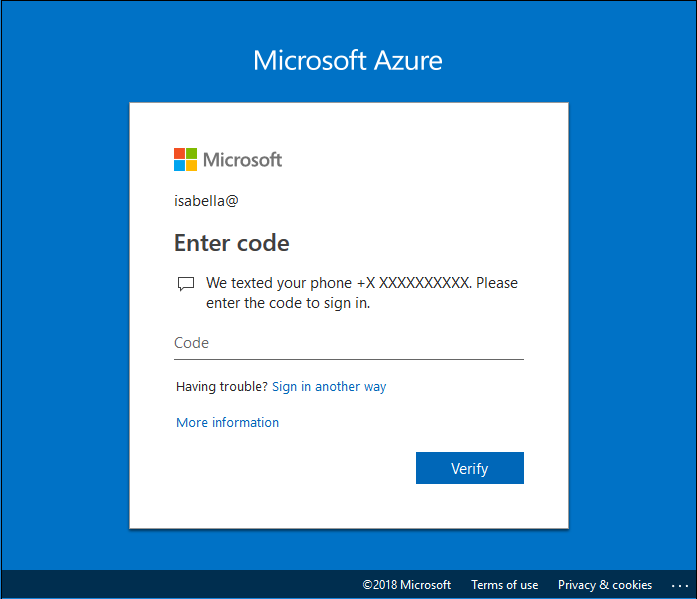

Pokud vaše role vyžaduje vícefaktorové ověřování, vyberte Ověřit svoji identitu, než budete pokračovat. Ověření stačí pro každou relaci provést pouze jednou.

Vyberte Verify my identity (Ověřit moji identitu ) a postupujte podle pokynů k poskytnutí dalšího ověření zabezpečení.

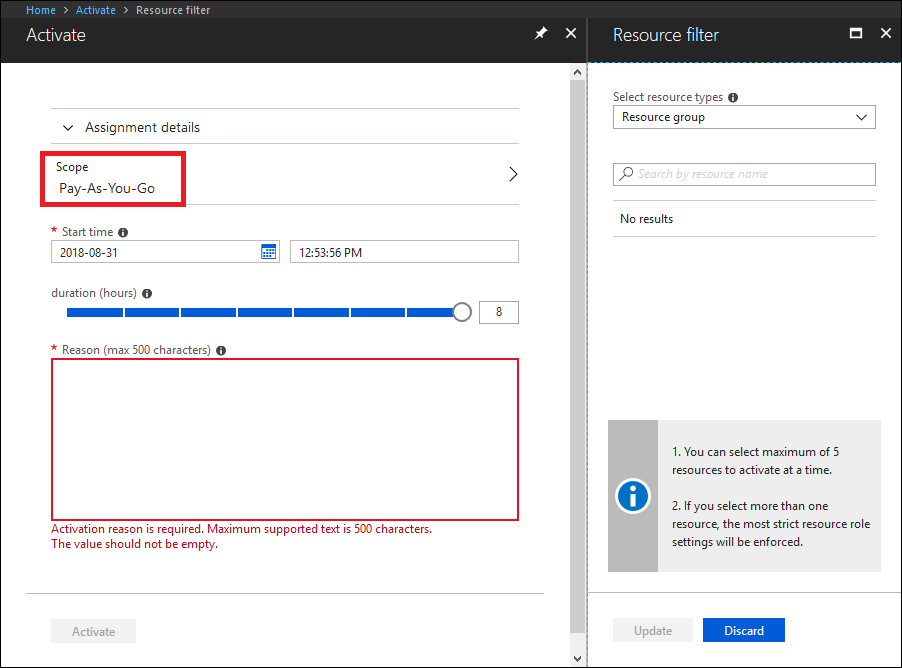

Pokud chcete zadat omezený rozsah, výběrem možnosti Rozsah otevřete podokno Filtr prostředků.

Osvědčeným postupem je požádat o přístup jenom k prostředkům, které potřebujete. V podokně Filtr prostředků můžete zadat skupiny prostředků nebo prostředky, ke kterým potřebujete přístup.

V případě potřeby zadejte vlastní čas zahájení aktivace. Člen se aktivuje po vybraném čase.

Do pole Důvod zadejte důvod žádosti o aktivaci.

Vyberte Aktivovat.

Poznámka

Pokud role vyžaduje schválení aktivace, zobrazí se v pravém horním rohu prohlížeče oznámení s informací, že žádost čeká na schválení.

Aktivace role pomocí rozhraní ARM API

Privileged Identity Management podporuje příkazy rozhraní API azure Resource Manager (ARM) pro správu rolí prostředků Azure, jak je uvedeno v referenčních informacích k rozhraní PIM ARM API. Informace o oprávněních potřebných k použití rozhraní PIM API najdete v tématu Vysvětlení Privileged Identity Management rozhraní API.

Pokud chcete aktivovat způsobilé přiřazení role Azure a získat aktivovaný přístup, pomocí možnosti Žádosti o plán přiřazení role – Vytvoření rozhraní REST API vytvořte nový požadavek a zadejte objekt zabezpečení, definici role, typ požadavku = SelfActivate a obor. Pokud chcete volat toto rozhraní API, musíte mít v oboru oprávněné přiřazení role.

Pomocí nástroje GUID vygenerujte jedinečný identifikátor, který se použije pro identifikátor přiřazení role. Identifikátor má formát: 00000000-0000-0000-0000-0000000000000.

Nahraďte {roleAssignmentScheduleRequestName} v následujícím požadavku PUT identifikátorem GUID přiřazení role.

Další podrobnosti o správě oprávněných rolí pro prostředky Azure najdete v tomto kurzu k rozhraní PIM ARM API.

Následuje ukázkový požadavek HTTP na aktivaci oprávněného přiřazení pro roli Azure.

Žádost

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

Text požadavku

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Odpověď

Stavový kód: 201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}

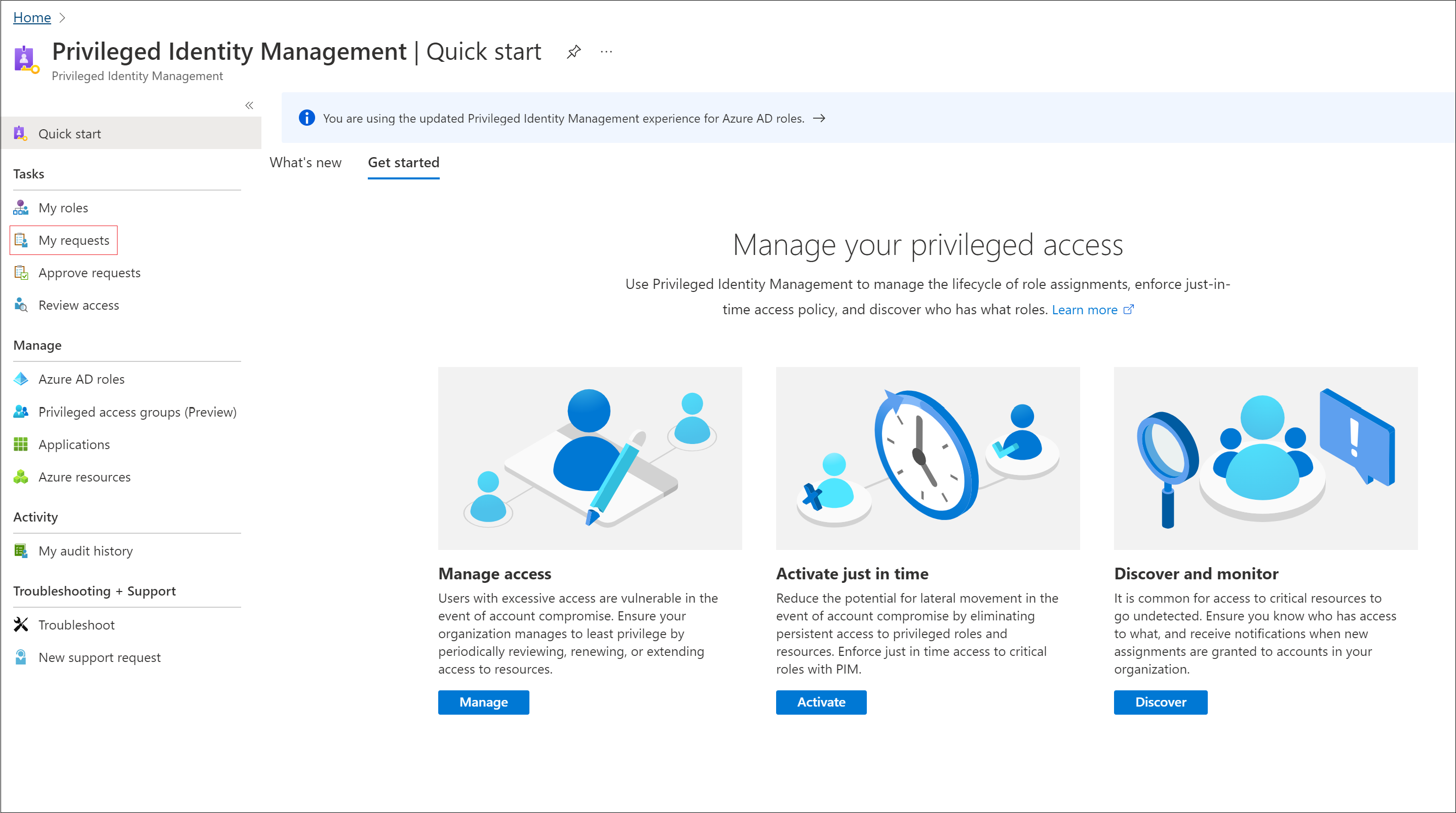

Zobrazení stavu vašich žádostí

Můžete zobrazit stav nevyřízených žádostí o aktivaci.

Otevřete Microsoft Entra Privileged Identity Management.

Výběrem možnosti Moje požadavky zobrazíte seznam vašich Microsoft Entra rolí a žádostí o roli prostředků Azure.

Posuňte se doprava a zobrazte sloupec Stav žádosti .

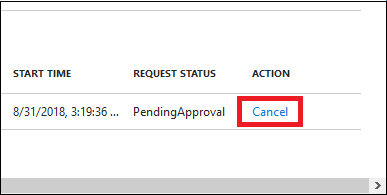

Zrušení čekající žádosti

Pokud nevyžadujete aktivaci role, která vyžaduje schválení, můžete nevyřízenou žádost kdykoli zrušit.

Otevřete Microsoft Entra Privileged Identity Management.

Vyberte Moje žádosti.

U role, kterou chcete zrušit, vyberte odkaz Zrušit .

Když vyberete Zrušit, žádost se zruší. Pokud chcete roli znovu aktivovat, budete muset odeslat novou žádost o aktivaci.

Deaktivace přiřazení role

Po aktivaci přiřazení role se na portálu PIM zobrazí možnost Deaktivovat pro přiřazení role. Přiřazení role také nemůžete deaktivovat do pěti minut od aktivace.

Aktivace pomocí Azure Portal

Privileged Identity Management aktivace rolí byla integrována do rozšíření Fakturace a Access Control (AD) v rámci Azure Portal. Zástupci předplatných (fakturace) a Access Control (AD) umožňují aktivovat role PIM přímo z těchto oken.

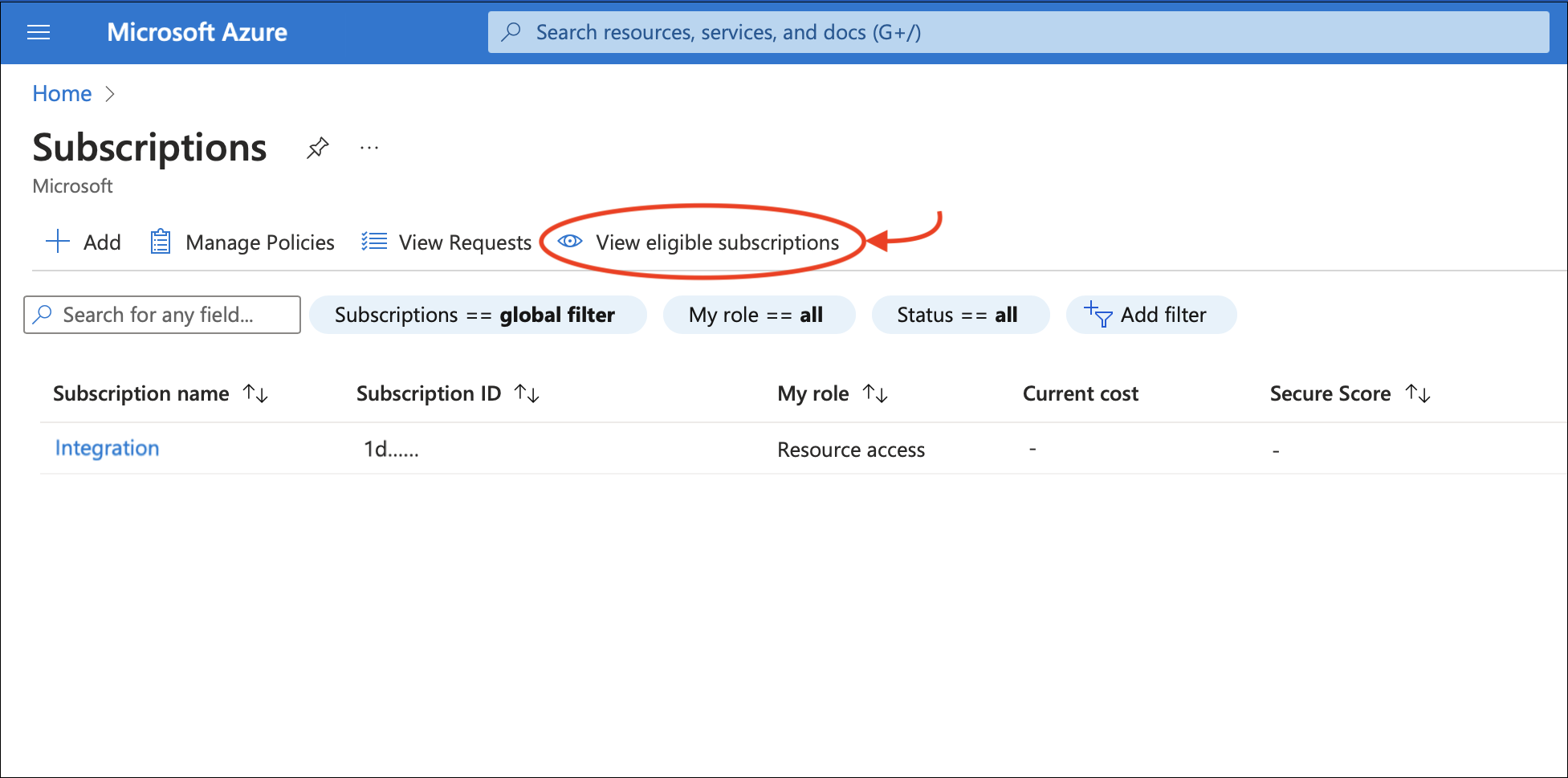

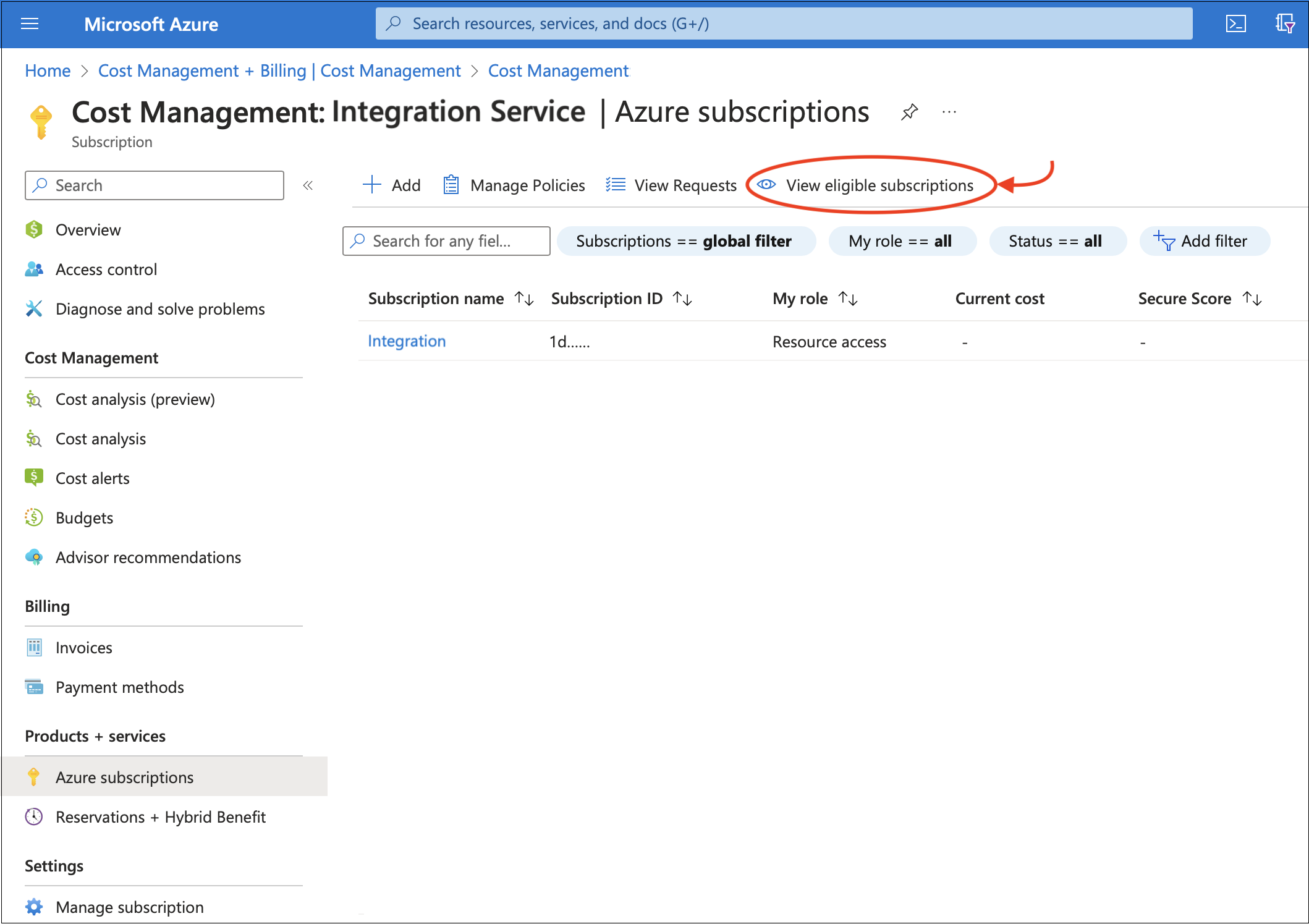

V okně Předplatná vyberte v horizontální příkazové nabídce možnost Zobrazit způsobilá předplatná a zkontrolujte oprávněná přiřazení, aktivní přiřazení a přiřazení s ukončenou platností. Odtud můžete ve stejném podokně aktivovat způsobilé zadání.

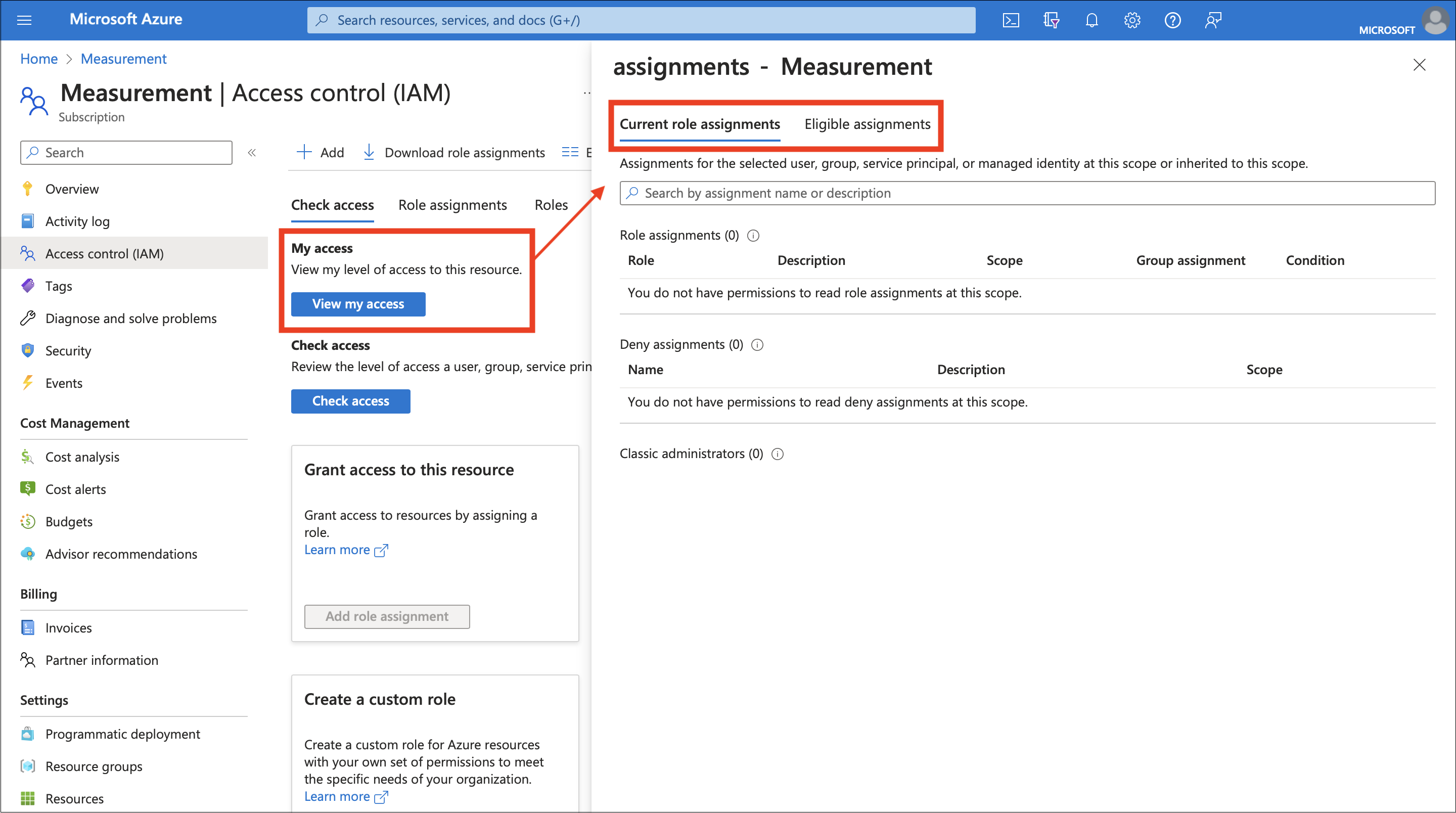

V části Řízení přístupu (IAM) pro prostředek teď můžete vybrat Zobrazit můj přístup a zobrazit aktuálně aktivní a oprávněná přiřazení rolí a aktivovat je přímo.

Díky integraci funkcí PIM do různých oken Azure Portal tato nová funkce umožňuje získat dočasný přístup k jednoduššímu zobrazení nebo úpravám předplatných a prostředků.