Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Federální standard pro zpracování informací (FIPS) 140-2 je bezpečnostní standard vlády USA, který definuje minimální bezpečnostní požadavky na kryptografické moduly v produktech a systémech informačních technologií. Azure Kubernetes Service (AKS) umožňuje vytvářet fondy uzlů pro Linux a Windows s podporou FIPS 140-2. Nasazení běžící na fondech uzlů s podporou FIPS mohou tyto kryptografické moduly používat k zajištění vyššího zabezpečení a pomáhají tak splnit bezpečnostní kontroly v rámci dodržování předpisů FedRAMP. Další informace o FIPS 140-2 naleznete v tématu Federal Information Processing Standard (FIPS) 140.

Upozornění

V tomto článku najdete odkazy na funkci, která může používat verze operačního systému Ubuntu, které jsou pro AKS zastaralé.

- Od 17. června 2025 už AKS nebude podporovat Ubuntu 18.04. Existující image uzlů budou odstraněny a AKS už nebude poskytovat aktualizace zabezpečení. Už nebudete moci škálovat shluky uzlů. Upgradujte fondy uzlů na podporovanou verzi Kubernetes, abyste migrovali na podporovanou verzi Ubuntu.

- Od 17. března 2027 už AKS nebude podporovat Ubuntu 20.04. Existující image uzlů budou odstraněny a AKS už nebude poskytovat aktualizace zabezpečení. Už nebudete moci škálovat shluky uzlů. Upgradujte fondy uzlů na kubernetes verze 1.34 nebo novější, abyste migrovali na podporovanou verzi Ubuntu. Další informace o tomto vyřazení z provozu najdete v tématu AKS – Problémy s GitHubem

Požadavky

Azure CLI verze 2.32.0 nebo novější je nainstalovaná a nakonfigurovaná. Verzi zjistíte spuštěním příkazu az --version. Další informace o instalaci nebo upgradu Azure CLI najdete v tématu Instalace Azure CLI.

Poznámka:

Doplněk pro monitorování AKS podporuje fondy uzlů s podporou FIPS s Ubuntu, Azure Linuxem a Windows počínaje agentem verze 3.1.17 (Linux) a Win-3.1.17 (Windows).

Omezení

- Uzelové pooly s aktivovanou podporou FIPS mají následující omezení:

- Pooly uzlů s podporou FIPS vyžadují Kubernetes verze 1.19 a vyšší.

- Pokud chcete aktualizovat základní balíčky nebo moduly používané pro FIPS, musíte použít upgrade image uzlu.

- Obrazy kontejnerů na uzlech FIPS nejsou posuzovány z hlediska souladu s FIPS.

- Připojení sdílené složky CIFS se nezdaří kvůli tomu, že FIPS deaktivuje některé ověřovací moduly. Chcete-li tento problém vyřešit, podívejte se na chyby při připojování sdílené složky ve fondu uzlů s podporou FIPS.

- Fondy uzlů s podporou FIPS s virtuálními počítači Arm64 se podporují jenom s Azure Linuxem 3.0 nebo novějším.

Důležité

Image Linuxu s podporou FIPS je jiná image než výchozí linuxová image používaná pro fondy uzlů založených na Linuxu.

Obrazy uzlů s podporou FIPS mohou mít různá čísla verzí, například verzi jádra, oproti obrazům, které nejsou s podporou FIPS. Cyklus aktualizace pro fondy uzlů s podporou FIPS a imagí uzlů se může lišit od fondů uzlů a imagí, které nejsou povolené pomocí FIPS.

Podporované verze operačního systému

Fondy uzlů s podporou FIPS můžete vytvořit ve všech podporovaných typech operačního systému (Linux a Windows). Ne všechny verze operačního systému však podporují fondy uzlů s podporou FIPS. Po vydání nové verze operačního systému je obvykle čekací doba, než bude kompatibilní se standardem FIPS.

Tato tabulka obsahuje podporované verze operačního systému:

| Typ operačního systému | Produkt operačního systému | Dodržování předpisů FIPS |

|---|---|---|

| Linux | Ubuntu | Podporováno |

| Linux | Azure Linux | Podporováno |

| Windows | Windows Server 2019 | Podporováno |

| Windows | Windows Server 2022 | Podporováno |

Při vyžádání Ubuntu s povoleným FIPS, pokud výchozí verze Ubuntu nepodporuje FIPS, AKS automaticky použije nejnovější verzi Ubuntu, která FIPS podporuje. Například Ubuntu 22.04 je nastaveno jako výchozí pro linuxové nodové pooly. Vzhledem k tomu, že verze 22.04 v současné době nepodporuje FIPS, AKS ve výchozím nastavení používá Ubuntu 20.04 pro fondy uzlů s podporou FIPS s Linuxem.

Poznámka:

Dříve můžete pomocí rozhraní GetOSOptions API určit, jestli daný operační systém podporuje FIPS. Rozhraní GETOSOptions API je teď zastaralé a už nebude součástí nových verzí rozhraní API AKS od verze 2024-05-01.

Vytvoření fondu uzlů s podporou FIPS pro Linux

Pomocí příkazu az aks nodepool add s

--enable-fips-imageparametrem vytvořte fond uzlů s podporou FIPS.az aks nodepool add \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name fipsnp \ --enable-fips-imagePoznámka:

Parametr

--enable-fips-imagemůžete také použít s příkazem az aks create, aby se při vytváření clusteru umožnilo povolit FIPS ve výchozím fondu uzlů. Při přidávání fondů uzlů do takto vytvořeného clusteru je třeba použít parametr--enable-fips-imagepro vytvoření fondu uzlů s podporou FIPS.Ověřte, zda je váš fond uzlů povolený pro FIPS pomocí příkazu az aks show a dotazu na hodnotu enableFIPS v agentPoolProfiles.

az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableNásledující výstup ukazuje, že fond uzlů fipsnp má povolený FIPS:

Name enableFips --------- ------------ fipsnp True nodepool1 FalseVypište uzly pomocí příkazu

kubectl get nodes.kubectl get nodesNásledující příklad výstupu ukazuje seznam uzlů v clusteru. Uzly začínající

aks-fipsnpjsou součástí fondu uzlů s podporou FIPS.NAME STATUS ROLES AGE VERSION aks-fipsnp-12345678-vmss000000 Ready agent 6m4s v1.19.9 aks-fipsnp-12345678-vmss000001 Ready agent 5m21s v1.19.9 aks-fipsnp-12345678-vmss000002 Ready agent 6m8s v1.19.9 aks-nodepool1-12345678-vmss000000 Ready agent 34m v1.19.9Spusťte nasazení s interaktivní relací na jednom z uzlů ve fondu uzlů s podporou FIPS pomocí příkazu

kubectl debug.kubectl debug node/aks-fipsnp-12345678-vmss000000 -it --image=mcr.microsoft.com/dotnet/runtime-deps:6.0Ve výstupu interaktivní relace ověřte, že jsou povolené kryptografické knihovny FIPS. Výstup by měl vypadat podobně jako v následujícím příkladu výstupu:

root@aks-fipsnp-12345678-vmss000000:/# cat /proc/sys/crypto/fips_enabled 1Uzel fondy s podporou FIPS mají také label kubernetes.azure.com/fips_enabled=true, který mohou nasazení využít k cílení na tyto uzlové fondy.

Vytvoření fondu uzlů s podporou FIPS pro Windows

Pomocí příkazu az aks nodepool add s parametrem

--enable-fips-imagevytvořte fond uzlů s podporou FIPS. Na rozdíl od fondů uzlů založených na Linuxu sdílejí fondy uzlů Windows stejnou sadu imagí.az aks nodepool add \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name fipsnp \ --enable-fips-image \ --os-type WindowsPomocí příkazu az aks show ověřte, zda je fond uzlů povolený pro FIPS dotazem na hodnotu enableFIPS v agentPoolProfiles.

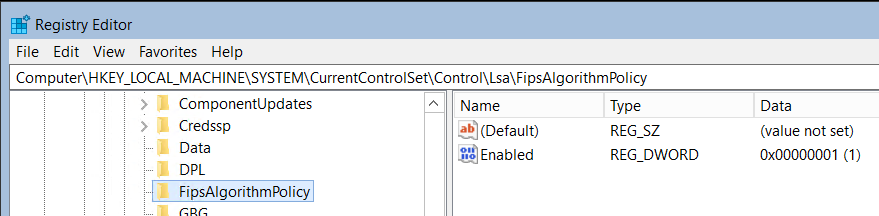

az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableOvěřte, že fondy uzlů Windows mají přístup k kryptografickým knihovnám FIPS vytvořením připojení RDP k uzlu Windows ve fondu uzlů s podporou FIPS a zkontrolujte registr. Z aplikace Spustit zadejte

regedit.Vyhledejte

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FIPSAlgorithmPolicyv registru.Pokud

Enabledje nastavená hodnota 1, je funkce FIPS povolená.

Uzel fondy s podporou FIPS mají také label kubernetes.azure.com/fips_enabled=true, který mohou nasazení využít k cílení na tyto uzlové fondy.

Aktualizace existujícího fondu uzlů za účelem povolení nebo zakázání FIPS

Existující fondy uzlů Linuxu je možné aktualizovat, aby bylo možné povolit nebo zakázat FIPS. Pokud plánujete migrovat fondy uzlů z jiného typu než FIPS na FIPS, před migrací do produkčního prostředí nejprve ověřte, že vaše aplikace funguje správně v testovacím prostředí. Ověření aplikace v testovacím prostředí by mělo bránit problémům způsobeným tím, že jádro FIPS blokuje některé slabé šifrovací nebo šifrovací algoritmus, například algoritmus MD4, který nedodržuje standard FIPS.

Poznámka:

Při aktualizaci existujícího linuxového fondu uzlů pro povolení nebo zakázání FIPS se aktualizace fondu uzlů přesune mezi imagí FIPS a non-FIPS. Tato aktualizace fondu uzlů aktivuje opětovné vytvoření image, aby se aktualizace dokončila. To může způsobit, že dokončení aktualizace fondu uzlů trvá několik minut.

Požadavky

Azure CLI verze 2.64.0 nebo novější Verzi zjistíte spuštěním příkazu az --version. Pokud potřebujete instalaci nebo upgrade, přečtěte si téma Instalace Azure CLI.

Povolte FIPS ve stávajícím fondu uzlů

Existující fondy uzlů Linuxu je možné aktualizovat, aby bylo možné povolit FIPS. Při aktualizaci stávajícího fondu uzlů se obraz uzlu změní z aktuálního na doporučený obraz FIPS pro stejnou SKU operačního systému.

Aktualizujte fond uzlů pomocí příkazu az aks nodepool update s parametrem

--enable-fips-image.az aks nodepool update \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name np \ --enable-fips-imageTento příkaz okamžitě spustí přeinstalaci skupiny uzlů, aby nasadil operační systém splňující standard FIPS. K tomuto obnovení dojde během aktualizace fondu uzlů. Nevyžadují se žádné další kroky.

Ověřte, že je váš fond uzlů povolen pro FIPS, pomocí příkazu az aks show a dotazem na hodnotu enableFIPS v agentPoolProfiles.

az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableNásledující příklad výstupu ukazuje, že fond uzlů np je povolený FIPS:

Name enableFips --------- ------------ np True nodepool1 FalseVypište uzly pomocí příkazu

kubectl get nodes.kubectl get nodesNásledující příklad výstupu ukazuje seznam uzlů v clusteru. Uzly začínající

aks-npjsou součástí fondu uzlů s podporou FIPS.NAME STATUS ROLES AGE VERSION aks-np-12345678-vmss000000 Ready agent 6m4s v1.19.9 aks-np-12345678-vmss000001 Ready agent 5m21s v1.19.9 aks-np-12345678-vmss000002 Ready agent 6m8s v1.19.9 aks-nodepool1-12345678-vmss000000 Ready agent 34m v1.19.9Spusťte nasazení s interaktivní relací na jednom z uzlů ve fondu uzlů s podporou FIPS pomocí příkazu

kubectl debug.kubectl debug node/aks-np-12345678-vmss000000 -it --image=mcr.microsoft.com/dotnet/runtime-deps:6.0Ve výstupu interaktivní relace ověřte, že jsou povolené kryptografické knihovny FIPS. Výstup by měl vypadat podobně jako v následujícím příkladu výstupu:

root@aks-np-12345678-vmss000000:/# cat /proc/sys/crypto/fips_enabled 1Uzel fondy s podporou FIPS mají také label kubernetes.azure.com/fips_enabled=true, který mohou nasazení využít k cílení na tyto uzlové fondy.

Zakázat FIPS ve stávajícím fondu uzlů

Existující fondy uzlů Linuxu je možné aktualizovat, aby se zakázalo FIPS. Při aktualizaci existujícího fondu uzlů se image pro uzel změní z aktuální FIPS image na doporučenou ne-FIPS image stejné verze operačního systému. Po opětovném vytvoření image dojde ke změně image uzlu.

Aktualizujte fond uzlů Linuxu pomocí příkazu az aks nodepool update s parametrem

--disable-fips-image.az aks nodepool update \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name np \ --disable-fips-imageTento příkaz okamžitě spustí přeinstalaci skupiny uzlů, aby nasadil operační systém splňující standard FIPS. K tomuto obnovení dojde během aktualizace fondu uzlů. Nevyžadují se žádné další kroky.

Pomocí příkazu az aks show ověřte, že váš fond uzlů nemá povolený FIPS, a zkontrolujte hodnotu enableFIPS v agentPoolProfiles.

az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableNásledující příklad výstupu ukazuje, že fond uzlů np není povolený FIPS:

Name enableFips --------- ------------ np False nodepool1 False

Zpráva dne

--message-of-the-day Předejte příznak s umístěním souboru, který nahradí zprávu dne v uzlech Linuxu při vytváření clusteru nebo vytvoření fondu uzlů.

Vytvořte cluster se zprávou dne pomocí příkazu az aks create .

az aks create --cluster-name myAKSCluster --resource-group myResourceGroup --message-of-the-day ./newMOTD.txt

Přidejte fond uzlů se zprávou dne pomocí příkazu az aks nodepool add .

az aks nodepool add --name mynodepool1 --cluster-name myAKSCluster --resource-group myResourceGroup --message-of-the-day ./newMOTD.txt

Další kroky

Další informace o zabezpečení AKS najdete v tématu Osvědčené postupy pro zabezpečení a upgrady clusteru ve službě Azure Kubernetes Service (AKS).

Azure Kubernetes Service