Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

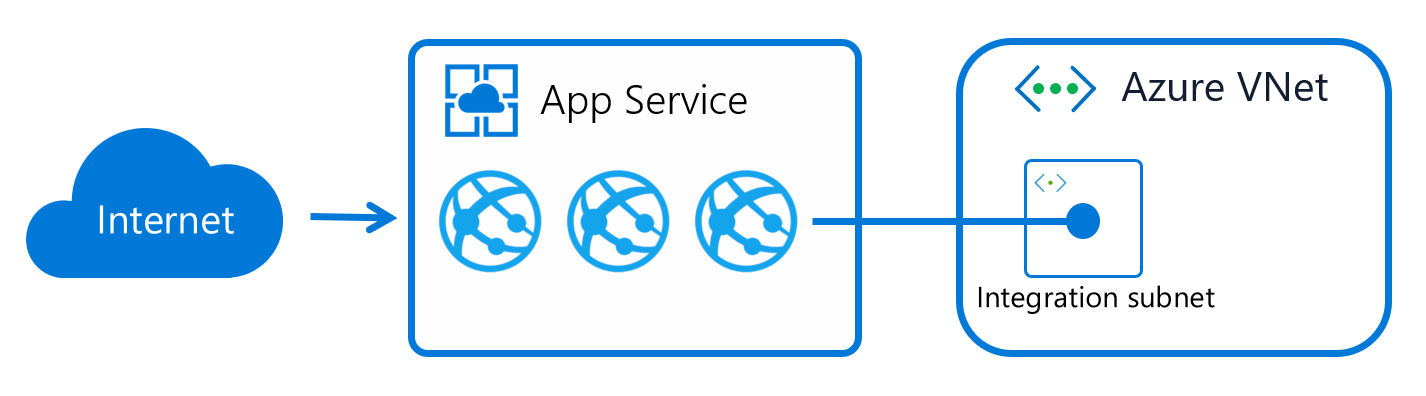

Tento článek popisuje funkci integrace virtuální sítě služby Aplikace Azure Service a informace o tom, jak ji nastavit s aplikacemi ve službě App Service. S virtuálními sítěmi Azure můžete umístit mnoho prostředků Azure do sítě, která není směrovatelná na internet. Funkce integrace virtuální sítě služby App Service umožňuje vašim aplikacím přístup k prostředkům ve virtuální síti nebo prostřednictvím virtuální sítě.

Poznámka:

Informace o integraci virtuální sítě vyžadované bránou se přesunuly do nového umístění.

App Service má dvě varianty:

- Cenové úrovně vyhrazeného výpočetního prostředí, mezi které patří Basic, Standard, Premium, Premium v2, Premium v3 a Premium v4.

- Služba App Service Environment, která se nasazuje přímo do vaší virtuální sítě pomocí vyhrazené podpůrné infrastruktury a používá cenové úrovně Isolated v2.

Funkce integrace virtuální sítě se používá ve specializovaných výpočetních cenových úrovních služby Azure App Service. Pokud je vaše aplikace ve službě App Service Environment, už se integruje s virtuální sítí a nevyžaduje, abyste nakonfigurovali funkci integrace virtuální sítě tak, aby se dostala k prostředkům ve stejné virtuální síti. Další informace o všech síťových funkcích najdete v tématu Síťové funkce služby App Service.

Integrace virtuální sítě dává vaší aplikaci přístup k prostředkům ve virtuální síti, ale neuděluje příchozí privátní přístup k vaší aplikaci z virtuální sítě. Přístup k privátní lokalitě odkazuje na zpřístupnění aplikace pouze z privátní sítě, například z virtuální sítě Azure. Integrace virtuální sítě se používá jenom k odchozím voláním z vaší aplikace do vaší virtuální sítě. Informace o příchozím privátním přístupu najdete v privátním koncovém bodu .

Funkce integrace virtuální sítě:

- Vyžaduje cenovou úroveň Basic, Standard, Premium, Premium v2, Premium v3, Premium v4 nebo Elastic Premium App Service.

- Podporuje protokol TCP a UDP.

- Funguje s aplikacemi App Service, aplikacemi funkcí a aplikacemi logiky.

Integrace virtuální sítě nepodporuje některé věci, například:

- Montáž disku.

- Připojení k doméně služby Active Directory systému Windows Server.

- Rozhraní netbios.

Integrace virtuální sítě podporuje připojení k virtuální síti ve stejné oblasti. Integrace virtuální sítě umožňuje vaší aplikaci přístup:

- Prostředky ve virtuální síti, se kterou jste integrováni.

- Zdroje ve virtuálních sítích, které jsou propojené s virtuální sítí, do níž je vaše aplikace integrována, včetně globálních peeringových připojení.

- Prostředky napříč připojeními Azure ExpressRoute

- Služby zabezpečené prostřednictvím koncového bodu

- Služby s podporou privátního koncového bodu

Při použití integrace virtuální sítě můžete použít následující síťové funkce Azure:

- Skupiny zabezpečení sítě (NSG): Odchozí provoz můžete blokovat pomocí skupiny zabezpečení sítě, kterou používáte v podsíti integrace. Příchozí pravidla se nevztahují, protože integraci virtuální sítě nemůžete použít k poskytování příchozího přístupu k vaší aplikaci.

- Směrovací tabulky (trasy definované uživatelem):: Směrovací tabulku můžete umístit do podsítě integrace a odesílat odchozí provoz tam, kde chcete.

- NaT Gateway: Pomocí služby NAT Gateway můžete získat vyhrazenou odchozí IP adresu a zmírnit vyčerpání portů SNAT.

Zjistěte , jak povolit integraci virtuální sítě.

Jak funguje integrace virtuální sítě

Aplikace ve službě App Service jsou hostované v pracovních rolích. Integrace virtuální sítě funguje připojením virtuálních síťových rozhraní k rolím pracovního procesu s adresami v delegované podsíti. Použitá virtuální rozhraní nejsou prostředky, ke kterým mají zákazníci přímý přístup. Vzhledem k tomu, že zdrojová adresa je ve vaší virtuální síti, má přístup k většině věcí ve virtuální síti nebo přes ni, jako by to byl virtuální počítač ve vaší virtuální síti.

Pokud je povolená integrace virtuální sítě, vaše aplikace provádí odchozí volání přes vaši virtuální síť. Odchozí adresy, které jsou uvedené na portálu vlastností aplikace, jsou adresy, které vaše aplikace stále používá. Pokud je však odchozí volání na virtuální počítač nebo privátní koncový bod ve virtuální síti integrace nebo partnerské virtuální síti, odchozí adresa je adresa z podsítě integrace. Privátní IP adresa přiřazená instanci se vystavuje prostřednictvím proměnné prostředí WEBSITE_PRIVATE_IP.

Pokud je povolené veškeré směrování provozu, veškerý odchozí provoz se odesílá do vaší virtuální sítě. Pokud není povolené veškeré směrování provozu, do virtuální sítě se odesílají jenom privátní provoz (RFC1918) a koncové body služeb nakonfigurované v podsíti integrace. Odchozí provoz do internetu se směruje přímo z aplikace.

Integrace virtuální sítě podporuje dvě virtuální rozhraní na pracovníka. Dvě virtuální rozhraní na pracovní proces znamenají dvě integrace virtuální sítě na plán služby App Service. Jinými slovy, plán služby App Service může mít integraci virtuálních sítí s až dvěma podsítěmi a virtuálními sítěmi. Aplikace ve stejném plánu služby App Service můžou používat pouze jednu integraci virtuální sítě do konkrétní podsítě, což znamená, že aplikace může mít v daném okamžiku jenom jednu integraci virtuální sítě.

Požadavky na podsíť

Integrace virtuální sítě závisí na vyhrazeném podsíti. Při vytváření podsítě využívá podsíť Azure od začátku pět IP adres. Jedna adresa se používá z podsítě integrace pro každou instanci plánu služby App Service. Pokud škálujete aplikaci na čtyři instance, použijí se čtyři adresy.

Při změně velikosti instance se během dokončení operace škálování dočasně zdvojnásobí počet IP adres používaných plánem služby aplikací. Nové instance musí být plně funkční před zrušením existujících instancí. Operace škálování má vliv na skutečnou dostupnou podporovanou instanci pro danou velikost podsítě. Upgrady platforem potřebují bezplatné IP adresy, aby se zajistilo, že upgrady můžou probíhat bez přerušení odchozího provozu. Po dokončení operací navýšení, snížení nebo změny kapacity může před uvolněním IP adres uplynout krátká doba. Ve výjimečných případech může tato operace trvat až 12 hodin, a pokud rychle škálujete dovnitř/ven nebo nahoru/dolů, potřebujete více IP adres než při maximálním škálování.

Vzhledem k tomu, že po přiřazení nejde změnit velikost podsítě, použijte podsíť, která je dostatečně velká, aby vyhovovala libovolnému škálování, které může vaše aplikace dosáhnout. Měli byste si také rezervovat IP adresy pro upgrady platformy. Pokud se chcete vyhnout problémům s kapacitou podsítě, doporučujeme přidělit dvě IP adresy plánovaného maximálního škálování. A /26 s 64 adresami pokrývá maximální rozsah jednoho víceklientového plánu služby App Service. Při vytváření podsítí na webu Azure Portal při integraci s virtuální sítí se vyžaduje minimální velikost /27 . Pokud podsíť již existuje před integrací přes portál, můžete použít /28 podsíť.

Pomocí připojení podsítě s více plány (MPSJ) můžete ke stejné podsíti připojit několik plánů služby App Service. Všechny plány služby App Service musí být ve stejném předplatném, ale virtuální síť nebo podsíť můžou být v jiném předplatném. Každá instance z každého plánu služby App Service vyžaduje IP adresu z podsítě a k použití MPSJ se vyžaduje minimální velikost /26 podsítě. Pokud se plánujete připojit k mnoha nebo velkým plánům škálování, měli byste naplánovat větší rozsahy podsítí.

Omezení specifická pro kontejnery Windows

Kontejnery Windows používají další IP adresu pro každou aplikaci na každou instanci plánu služby App Service, a vy potřebujete tomu odpovídajícím způsobem velikostně upravit podsíť. Pokud máte například 10 instancí plánu služby Windows Container App Service se čtyřmi spuštěnými aplikacemi, potřebujete 50 IP adres a dalších adres pro podporu horizontálního (in/out) škálování.

Ukázkový výpočet:

Pro každou instanci plánu služby App Service potřebujete: 4 aplikace typu Kontejner pro Windows = 4 IP adresy 1 IP adresa na instanci plánu služby App Service 4 + 1 = 5 IP adres.

Pro 10 instancí: 5 x 10 = 50 IP adres pro plán služby App Service

Vzhledem k tomu, že máte plán služby App Service 1, 1 x 50 = 50 IP adres.

Kromě toho jste omezeni počtem jader dostupných v použité pracovní vrstvě. Každé jádro přidá tři síťové jednotky. Samotný pracovní proces používá jednu jednotku a každé připojení k virtuální síti používá jednu jednotku. Zbývající jednotky je možné použít pro aplikace.

Ukázkový výpočet:

Instance plánu služby App Service se čtyřmi spuštěnými aplikacemi a integrací virtuální sítě Aplikace jsou připojené ke dvěma různým podsítím (připojení virtuální sítě). Tato konfigurace vyžaduje sedm síťových jednotek (1 pracovní proces + 2 připojení + 4 aplikace). Minimální velikost pro spuštění této konfigurace by byla I2v2 (čtyři jádra x 3 jednotky = 12 jednotek).

S I1v2 můžete spouštět maximálně čtyři aplikace pomocí stejného (1) připojení nebo 3 aplikací pomocí 2 připojení.

Oprávnění

Abyste mohli nakonfigurovat integraci virtuální sítě přes Azure Portal, rozhraní příkazového řádku nebo při přímém nastavení virtualNetworkSubnetId vlastnosti lokality, musíte mít alespoň následující oprávnění řízení přístupu na základě role v podsíti nebo na vyšší úrovni:

| Akce | Popis |

|---|---|

| Microsoft.Network/virtualNetworks/read | Přečtěte si definici virtuální sítě |

| Microsoft.Network/virtualNetworks/subnets/read | Přečtěte si definici podsítě virtuální sítě |

| Microsoft.Network/virtualNetworks/subnets/zápis | Delegujte podsíť (subnet). Vyžaduje se pouze v případě, že podsíť nebyla delegována nebo ještě nebyla použita pro integraci virtuální sítě. |

| Microsoft.Network/virtuálníSítě/podsítě/připojit/akce | Připojí virtuální síť. |

Pokud je virtuální síť v jiném předplatném než aplikace, musíte zajistit, aby předplatné s virtuální sítí bylo zaregistrované pro Microsoft.Web poskytovatele prostředků. Poskytovatele můžete explicitně zaregistrovat podle této dokumentace, ale při vytváření první webové aplikace v předplatném se také automaticky zaregistruje.

Trasy

Můžete řídit, jaký provoz prochází integrací virtuální sítě. Při konfiguraci integrace virtuální sítě je potřeba zvážit tři typy směrování. Směrování aplikace definuje, jaký provoz se směruje z vaší aplikace a do virtuální sítě. Směrování konfigurace má vliv na operace, ke kterým dochází před nebo během spuštění aplikace. Příklady zahrnují stažení image kontejneru a nastavení aplikace s odkazem na Key Vault. Směrování sítě je schopnost zpracovávat směrování provozu aplikací i konfigurace z vaší virtuální sítě i ven.

Prostřednictvím možností směrování aplikace nebo konfigurace můžete nakonfigurovat, jaký provoz se odesílá prostřednictvím integrace virtuální sítě. Provoz podléhá směrování sítě pouze v případě, že se odesílá prostřednictvím integrace virtuální sítě.

Směrování přihlášek

Směrování aplikace se vztahuje na provoz odesílaný z vaší aplikace po spuštění. Podívejte se na konfiguraci směrování pro provoz během spouštění. Při konfiguraci směrování aplikací můžete buď směrovat veškerý provoz, nebo jenom privátní provoz (označovaný také jako RFC1918 provoz) do vaší virtuální sítě. Toto chování nakonfigurujete prostřednictvím nastavení odchozího internetového provozu. Pokud je směrování odchozího internetového provozu zakázané, vaše aplikace směruje do vaší virtuální sítě jenom privátní provoz. Pokud chcete směrovat veškerý provoz odchozí aplikace do vaší virtuální sítě, ujistěte se, že je povolený odchozí internetový provoz.

- Pouze provoz nakonfigurovaný ve směrování aplikace nebo konfigurace podléhá skupinám zabezpečení sítě a trasám definovaným uživatelem, které se použijí pro vaši podsíť integrace.

- Pokud je povolené směrování odchozího internetového provozu, zdrojová adresa odchozího provozu z vaší aplikace je stále jednou z IP adres uvedených ve vlastnostech vaší aplikace. Pokud směrujete provoz přes bránu firewall nebo bránu NAT, zdrojová IP adresa pochází z této služby.

Zjistěte , jak nakonfigurovat směrování aplikací.

Poznámka:

Odchozí připojení SMTP (port 25) se podporuje pro App Service, když se provoz SMTP směruje přes integraci virtuální sítě. Možnosti podpory se určují nastavením předplatného, ve kterém je virtuální síť nasazená. Pro virtuální sítě nebo podsítě vytvořené před 1. V srpnu 2022 je potřeba zahájit dočasnou změnu konfigurace virtuální sítě nebo podsítě, aby se nastavení synchronizovalo z předplatného. Příkladem může být přidání dočasné podsítě, dočasné přidružení nebo přidružení skupiny zabezpečení sítě nebo dočasné konfigurace koncového bodu služby. Další informace najdete v tématu Řešení potíží s odchozím připojením SMTP v Azure.

Směrování konfigurace

Pokud používáte integraci virtuální sítě, můžete nakonfigurovat způsob, jakým se spravují části konfiguračního provozu. Ve výchozím nastavení se provoz konfigurace směruje přímo přes veřejnou trasu, ale u zmíněných jednotlivých komponent ho můžete aktivně nakonfigurovat tak, aby se směroval přes integraci virtuální sítě.

Sdílení obsahu

Azure Functions ve výchozím nastavení používá sdílení obsahu jako zdroj nasazení při škálování funkčních aplikací v plánu Premium. Musíte nakonfigurovat další nastavení, které zaručuje směrování provozu do této sdílené složky obsahu prostřednictvím integrace virtuální sítě. Další informace najdete v tématu konfigurace směrování sdílení obsahu.

Kromě konfigurace směrování musíte také zajistit, aby jakákoli brána firewall nebo skupina zabezpečení sítě nakonfigurovaná pro provoz z podsítě umožňovala provoz na porty 443 a 445.

Stažení obrazu kontejneru

Při použití vlastních kontejnerů můžete kontejner přetáhnout přes integraci virtuální sítě. Pokud chcete směrovat přenosy dat kontejneru přes integraci virtuální sítě, musíte zajistit, aby bylo nakonfigurované nastavení směrování. Zjistěte , jak nakonfigurovat směrování stahování image.

Zálohování a obnovení

App Service má integrované zálohování/obnovení, ale pokud chcete zálohovat do vlastního účtu úložiště, můžete použít vlastní funkci zálohování/obnovení. Pokud chcete směrovat provoz do účtu úložiště prostřednictvím integrace virtuální sítě, musíte nakonfigurovat nastavení trasy. Zálohování databáze není podporováno prostřednictvím integrace virtuální sítě.

Nastavení aplikace využívající reference ke službě Key Vault

Nastavení aplikace využívající reference ke službě Key Vault se pokusí získat tajné kódy přes veřejnou trasu. Pokud služba Key Vault blokuje veřejný provoz a aplikace používá integraci virtuální sítě, provede se pokus o získání tajných kódů prostřednictvím integrace virtuální sítě.

Poznámka:

- Konfigurace certifikátů SSL/TLS z privátních trezorů klíčů se v současné době nepodporuje.

Nastavení aplikace směrování

Služba App Service má stávající nastavení pro konfiguraci směrování aplikací a nastavení konfigurace. Vlastnosti webu přepisují nastavení aplikace, pokud existují obě možnosti. Vlastnosti webu mají výhodu auditování pomocí služby Azure Policy a ověřované v době konfigurace. Doporučujeme použít vlastnosti webu.

Ke konfiguraci směrování aplikací můžete stále použít stávající WEBSITE_VNET_ROUTE_ALL nastavení aplikace.

Pro některé možnosti směrování konfigurace existují také nastavení aplikace. Tato nastavení aplikace jsou pojmenovaná WEBSITE_CONTENTOVERVNET a WEBSITE_PULL_IMAGE_OVER_VNET.

Směrování sítě

Směrovací tabulky můžete použít ke směrování odchozího provozu z aplikace bez omezení. Mezi běžné cíle patří firewallová zařízení nebo brány. Můžete také použít skupinu zabezpečení sítě (NSG) k blokování odchozího provozu k prostředkům ve vaší virtuální síti nebo na internetu. Skupina zabezpečení sítě (NSG), kterou použijete pro vaší integrační podsíť, platí bez ohledu na jakékoli směrovací tabulky použité na tuto podsíť.

Směrovací tabulky a skupiny zabezpečení sítě se vztahují pouze na provoz směrovaný přes integraci virtuální sítě. Podrobnosti najdete v tématu Směrování a konfigurace aplikací. Trasy se nevztahují na odpovědi z příchozích požadavků aplikace a příchozích pravidel ve skupině zabezpečení sítě se na vaši aplikaci nevztahují. Integrace virtuální sítě má vliv jenom na odchozí provoz z vaší aplikace. Pokud chcete řídit příchozí provoz do vaší aplikace, použijte funkci omezení přístupu nebo privátní koncové body.

Při konfiguraci skupin zabezpečení sítě nebo směrovacích tabulek, které platí pro odchozí provoz, je nutné zvážit závislosti aplikace. Mezi závislosti aplikací patří koncové body, které vaše aplikace potřebuje během běhu. Kromě rozhraní API a služeb, které aplikace volá, mohou být tyto koncové body také odvozenými koncovými body, jako jsou například koncové body pro kontrolu seznamu odvolaných certifikátů (CRL) a koncový bod pro identitu/ověřování, jako je Microsoft Entra ID. Pokud ve službě App Service používáte průběžné nasazování, může být také potřeba povolit koncové body v závislosti na typu a jazyce.

Průběžné nasazování Linuxu

Konkrétně pro průběžné nasazování Linuxu musíte povolit oryx-cdn.microsoft.io:443. Pro Python navíc musíte povolit files.pythonhosted.org, pypi.org.

Kontroly stavu

Azure k kontrolám stavu sítě používá port UDP 30 000. Pokud tento provoz zablokujete, nemá přímý vliv na vaši aplikaci, ale podpora Azure je obtížnější detekovat a řešit problémy související se sítí.

Privátní porty

Funkce privátních portů služby App Service používá porty 20 000 až 30 000 na tcp i UDP ke směrování provozu mezi instancemi přes integrovanou síť. Uvedený rozsah portů musí být otevřený pro příchozí i odchozí provoz.

Provoz na místě

Pokud chcete směrovat odchozí provoz místně, můžete pomocí směrovací tabulky odesílat odchozí provoz do brány Azure ExpressRoute. Pokud směrujete provoz do brány, nastavte trasy v externí síti, aby se všechny odpovědi odeslaly zpět. Trasy protokolu BGP (Border Gateway Protocol) také ovlivňují provoz vaší aplikace. Pokud máte trasy protokolu BGP z brány ExpressRoute, ovlivní to odchozí provoz vaší aplikace. Podobně jako trasy definované uživatelem ovlivňují trasy protokolu BGP provoz podle nastavení rozsahu směrování.

Koncové body služby

Integrace virtuální sítě umožňuje spojit se se službami Azure, které jsou zabezpečené pomocí koncových bodů služby. Pokud chcete získat přístup ke službě zabezpečené koncovým bodem služby, postupujte takto:

- Nakonfigurujte integraci virtuální sítě s webovou aplikací tak, aby se připojila ke konkrétní podsíti pro integraci.

- Přejděte do cílové služby a nakonfigurujte koncové body služby pro podsíť integrace.

Privátní koncové body

Pokud chcete volat soukromé koncové body, ujistěte se, že se vyhledávání DNS směřuje na soukromý koncový bod. Toto chování můžete vynutit jedním z následujících způsobů:

- Integrace s privátními zónami Azure DNS Pokud vaše virtuální síť nemá vlastní server DNS, integrace se provede automaticky, když jsou zóny propojeny s virtuální sítí.

- Spravujte privátní koncový bod na serveru DNS používaném vaší aplikací. Pokud chcete konfiguraci spravovat, musíte znát IP adresu privátního koncového bodu. Pak nasměrujte koncový bod, ke kterému se pokoušíte připojit, pomocí záznamu A směrovat na tuto adresu.

- Nakonfigurujte vlastní server DNS tak, aby předával privátní zóny Azure DNS.

Privátní zóny Azure DNS

Jakmile se vaše aplikace integruje s vaší virtuální sítí, použije stejný server DNS, se kterým je vaše virtuální síť nakonfigurovaná. Pokud není zadán žádný vlastní DNS, použije výchozí DNS Azure a všechny privátní zóny propojené s virtuální sítí.

Omezení

Integrace virtuální sítě má určitá omezení:

- Tato funkce vyžaduje nepoužitou podsíť, která je blok IPv4

/28nebo větší ve virtuální síti Azure Resource Manageru. MPSJ vyžaduje/26blok nebo větší. - Aplikace i virtuální síť musí být ve stejné oblasti.

- Podsíť integrace nemůže mít povolené zásady pro koncové body služby.

- Nemůžete odstranit virtuální síť s integrovanou aplikací. Před odstraněním virtuální sítě odeberte integraci.

- Pro každý plán služby App Service nemůžete mít více než dvě integrace virtuálních sítí. Stejnou integraci virtuální sítě může používat více aplikací ve stejném plánu služby App Service.

- Předplatné aplikace nebo plánu nemůžete změnit, pokud existuje aplikace, která používá integraci virtuální sítě.

- Protokoly služby App Service do privátních účtů úložiště se v současné době nepodporují. Doporučujeme použít protokolování diagnostiky a povolit důvěryhodné služby pro účet úložiště.

- Připojení ke globálním účtům Azure Storage může selhat u aplikací integrovaných do virtuální sítě, pokud je povolená možnost Route All virtuální sítě a aplikace nepoužívá koncové body služby, privátní koncové body ani trasy User-Defined tras (UDRS). Očekává se, že provoz bude směrovat přes výchozí trasu (internet). Tento scénář je běžný, když je účet úložiště v jiné oblasti než virtuální síť.

- Pokud chcete obnovit nebo zajistit připojení, povolte koncové body služby pro účet úložiště, nakonfigurujte privátní koncové body nebo přesuňte účet úložiště do stejné oblasti jako virtuální síť.

Přístup k místním prostředkům

Není nutná žádná další konfigurace, aby se funkce integrace virtuální sítě dostala přes vaši virtuální síť k místním prostředkům. Stačí připojit virtuální síť k místním prostředkům pomocí ExpressRoute nebo vpn typu site-to-site.

Nahlížení

Pokud používáte připojení s integrací virtuální sítě, nemusíte provádět žádnou další konfiguraci.

Správa integrace virtuální sítě

Připojení a odpojení virtuální sítě je na úrovni aplikace. Operace, které můžou ovlivnit integraci virtuální sítě napříč více aplikacemi, jsou na úrovni plánu služby App Service. Z aplikace >Networking>portálu integrace VNet můžete získat podrobnosti o vaší virtuální síti. Podobné informace můžete vidět na úrovni plánu služby App Service v portálu integrace síťových>služeb VNet.

V zobrazení aplikace instance integrace virtuální sítě můžete aplikaci odpojit od virtuální sítě a nakonfigurovat směrování aplikací. Pokud chcete aplikaci odpojit od virtuální sítě, vyberte Odpojit. Aplikace se restartuje, když se odpojíte od virtuální sítě. Odpojení nezmění vaši virtuální síť. Podsíť není odstraněna. Pokud pak chcete odstranit virtuální síť, nejprve odpojte aplikaci od virtuální sítě.

Privátní IP adresa přiřazená instanci je vystavena prostřednictvím proměnné prostředí WEBSITE_PRIVATE_IP. Uživatelské rozhraní konzoly Kudu také zobrazuje seznam proměnných prostředí dostupných pro webovou aplikaci. Tato IP adresa je přiřazena z rozsahu adres integrované podsítě. Tuto IP adresu používá webová aplikace k připojení k prostředkům prostřednictvím virtuální sítě Azure.

Poznámka:

Hodnota WEBSITE_PRIVATE_IP je vázána na změnu. Jedná se ale o IP adresu v rozsahu adres podsítě integrace, takže potřebujete povolit přístup z celého rozsahu adres.

Podrobnosti o cenách

Funkce integrace virtuální sítě nemá žádné další poplatky za použití nad rámec poplatků za cenovou úroveň plánu služby App Service.

Řešení problému

Tato funkce se dá snadno nastavit, ale to neznamená, že vaše zkušenost je bez problémů. Pokud narazíte na problémy s přístupem k požadovanému koncovému bodu, můžete v závislosti na tom, co pozorujete, provést různé kroky. Další informace najdete v průvodci odstraňováním potíží s integrací virtuální sítě.

Poznámka:

- Integrace virtuální sítě není podporovaná pro scénáře Docker Compose ve službě App Service.

- Omezení přístupu se nevztahují na provoz procházející privátním koncovým bodem.

Vyčištění osamocených odkazů přidružení služeb (SAL)

Když je služba App Service integrovaná s virtuální sítí, vytvoří se propojení přidružení služby (SAL). Pokud se služba App Service odstraní bez správného odpojení virtuální sítě, může zůstat osamocený, což brání odstranění nebo aktualizací podsítě.

Metoda 1: Vymazání osamocených vazeb přidružení služeb (SAL)

Nejprve zkuste odstranit osamocené SAL pomocí následujícího příkazu Azure CLI. Nahraďte zástupné symboly pro SUBSCRIPTION-ID, LOCATIONa SUBNET-RESOURCE-ID. Umístění v identifikátoru URI musí odpovídat umístění virtuální sítě nebo podsítě. Abyste mohli tento příkaz spustit, musíte mít minimálně oprávnění přidružená k roli Přispěvatel sítě v podsíti.

az rest --method POST \

--uri "/subscriptions/<SUBSCRIPTION-ID>/providers/Microsoft.Web/locations/<LOCATION>/purgeUnusedVirtualNetworkIntegration?api-version=2024-04-01" \

--body "{'subnetResourceId': '<SUBNET-RESOURCE-ID>'}"

Úspěšné spuštění tohoto příkazu poskytne následující odpověď:

{

"message": "Purged unused virtual network integration.",

"swiftVirtualNetwork": null

}

Metoda 2: Opětovné vytvoření a odpojení integrace (pokud metoda 1 selže)

Pokud příkaz vyprázdnění problém nevyřeší a stále nemůžete provádět operace aktualizace nebo odstranění ve virtuální síti nebo podsíti, delegování podsítě Microsoft.Web/serverFarms může zůstat přiřazené k vaší podsíti. V takovém případě potřebujete znovu vytvořit integraci virtuální sítě a pak ji odpojit:

- Znovu vytvořte plán služby App Service a aplikaci (je povinné použít stejný název webové aplikace jako předtím).

- Přejděte do sítě v aplikaci na webu Azure Portal a nakonfigurujte integraci virtuální sítě.

- Po nakonfigurování integrace virtuální sítě vyberte tlačítko Odpojit.

- Odstraňte plán služby App Service nebo aplikaci.

- Aktualizace nebo odstranění podsítě nebo virtuální sítě

Pokud po provedení těchto kroků stále dochází k problémům s integrací virtuální sítě, obraťte se na podpora Microsoftu.