Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Portal můžete použít ke konfiguraci aplikační brány s certifikátem pro ukončení protokolu TLS, který používá virtuální počítače pro back-endové servery.

V tomto kurzu se naučíte:

- Vytvoření vlastnoručně podepsaného certifikátu

- Vytvořit aplikační bránu s certifikátem

- Vytvoření virtuálních počítačů používaných jako back-endové servery

- Testování aplikační brány

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Poznámka:

K interakci s Azure doporučujeme použít modul Azure Az PowerShell. Pokud chcete začít, přečtěte si téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Požadavky

- Předplatné Azure

Vytvoření vlastnoručně podepsaného certifikátu

V této části použijete New-SelfSignedCertificate k vytvoření certifikátu podepsaného svým držitelem. Certifikát nahrajete do portálu Azure, když vytváříte posluchače pro aplikační bránu.

Na místním počítači otevřete okno Windows PowerShellu jako správce. Spuštěním následujícího příkazu vytvořte certifikát:

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Měli byste vidět něco jako tuto odpověď:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Použijte Export-PfxCertificate s otiskem prstu vráceným k exportu souboru pfx z certifikátu. Podporované algoritmy PFX jsou uvedeny ve funkci PFXImportCertStore. Ujistěte se, že heslo má délku 4 až 12 znaků:

$pwd = ConvertTo-SecureString -String <your password> -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Přihlášení k Azure

Přihlaste se do Azure Portalu.

Vytvořte aplikační bránu

V nabídce portálu Azure vyberte + Vytvořit prostředek>Síť>Application Gateway, nebo vyhledejte Application Gateway v políčku pro vyhledávání na portálu.

Vyberte Vytvořit.

Karta Základů

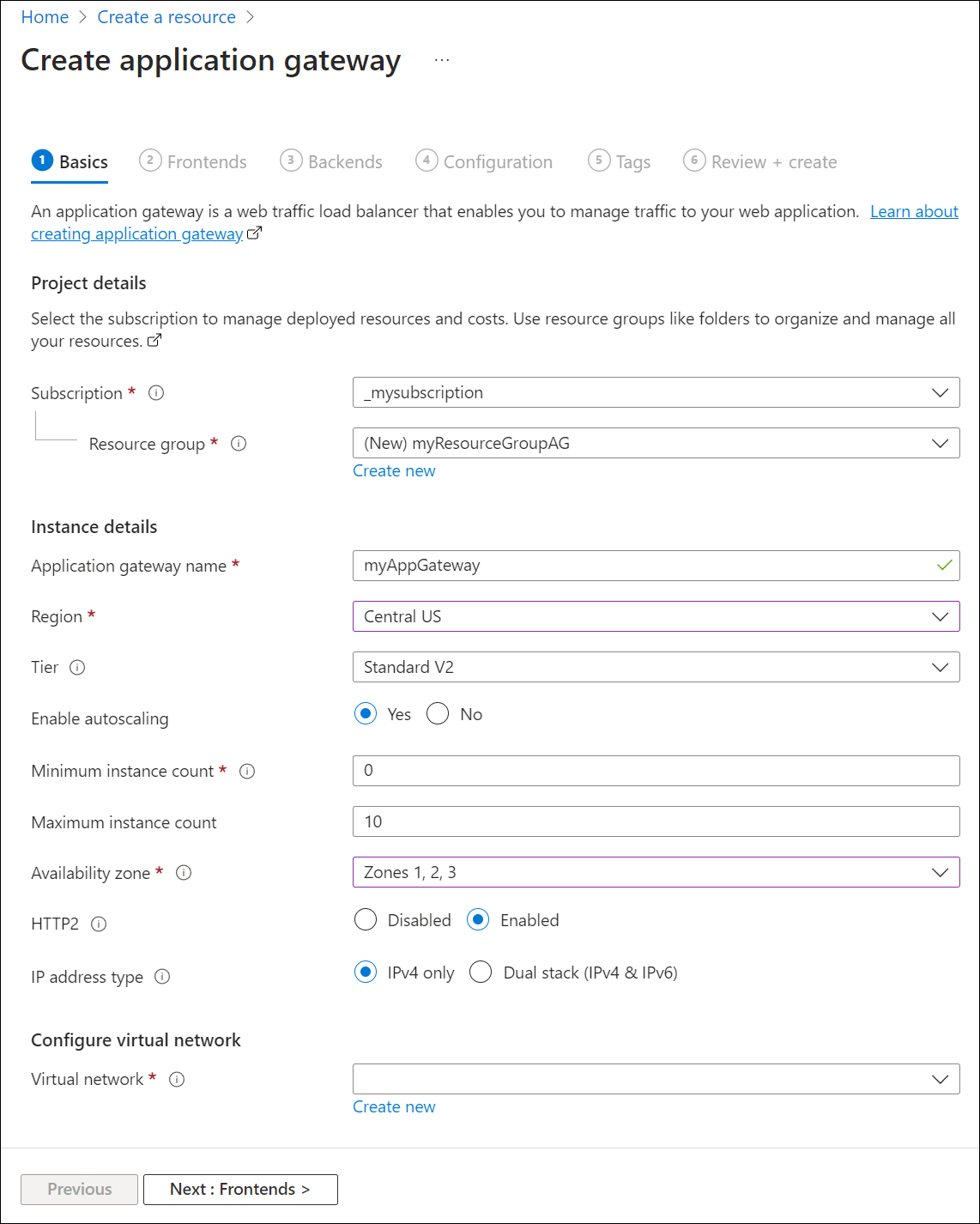

Na kartě Základy zadejte nebo vyberte tyto hodnoty:

Skupina prostředků: Vyberte myResourceGroupAG pro skupinu prostředků. Pokud neexistuje, vyberte Vytvořit nový a vytvořte ho.

Název aplikační brány: Jako název aplikační brány zadejte myAppGateway .

Aby služba Azure mohla komunikovat mezi prostředky, které vytvoříte, potřebuje virtuální síť. Můžete buď vytvořit novou virtuální síť, nebo použít existující. V tomto příkladu vytvoříte novou virtuální síť současně, ve které vytvoříte aplikační bránu. Instance služby Application Gateway se vytvářejí v samostatných podsítích. V tomto příkladu vytvoříte dvě podsítě: jednu pro aplikační bránu a druhou pro back-endové servery.

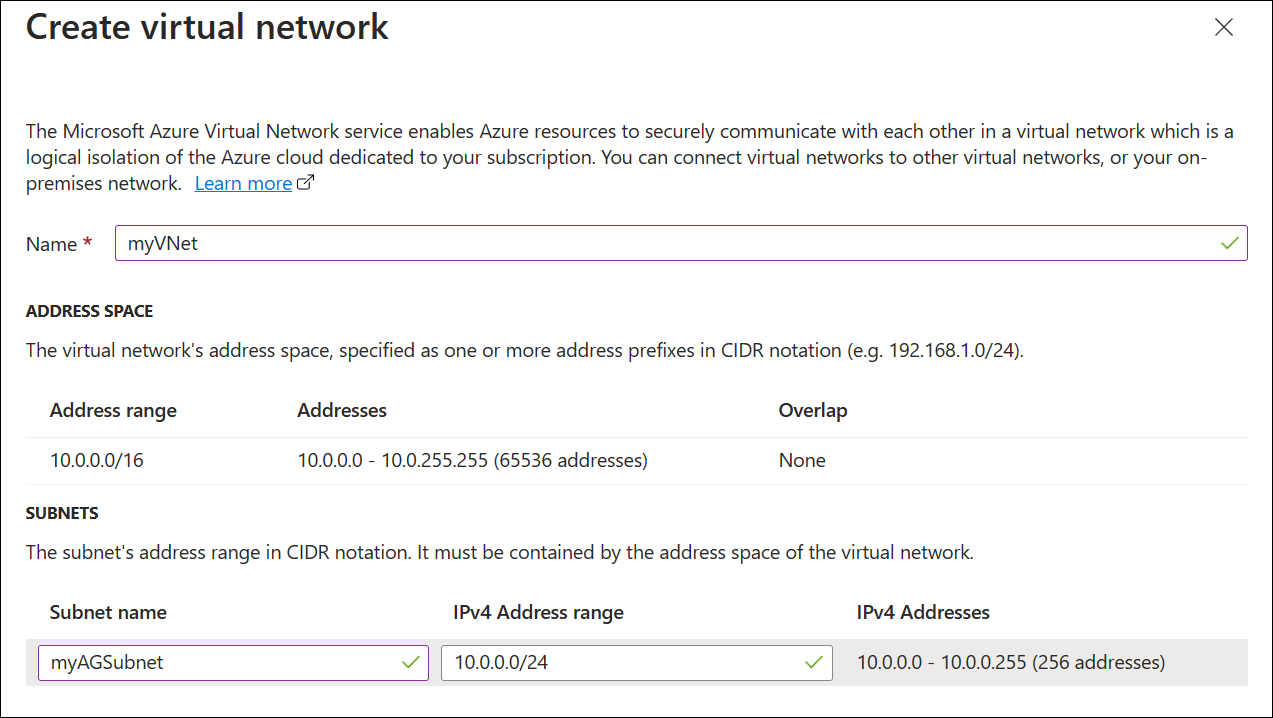

V části Konfigurovat virtuální síť vytvořte novou virtuální síť výběrem možnosti Vytvořit novou. V okně Vytvořit virtuální síť , které se otevře, zadejte následující hodnoty a vytvořte virtuální síť a dvě podsítě:

Název: Jako název virtuální sítě zadejte myVNet .

Název podsítě (podsíť služby Application Gateway): Mřížka podsítí zobrazí podsíťs názvem Výchozí. Změňte název této podsítě na myAGSubnet.

Podsíť aplikační brány může obsahovat pouze aplikační brány. Nejsou povoleny žádné další prostředky.Název podsítě (podsíť back-endového serveru): V druhém řádku mřížky Podsítě zadejte do sloupce Název podsítěmyBackendSubnet.

Rozsah adres (podsíť back-endového serveru): V druhém řádku mřížky podsítí zadejte rozsah adres, který se nepřekrývá s rozsahem adres myAGSubnet. Pokud je například rozsah adres myAGSubnet 10.0.0.0/24, zadejte 10.0.1.0/24 pro rozsah adres myBackendSubnet.

Výběrem možnosti OK zavřete okno Vytvořit virtuální síť a uložte nastavení virtuální sítě.

Na kartě Základy přijměte výchozí hodnoty pro ostatní nastavení a pak vyberte Další: Front-endy.

Karta Frontend

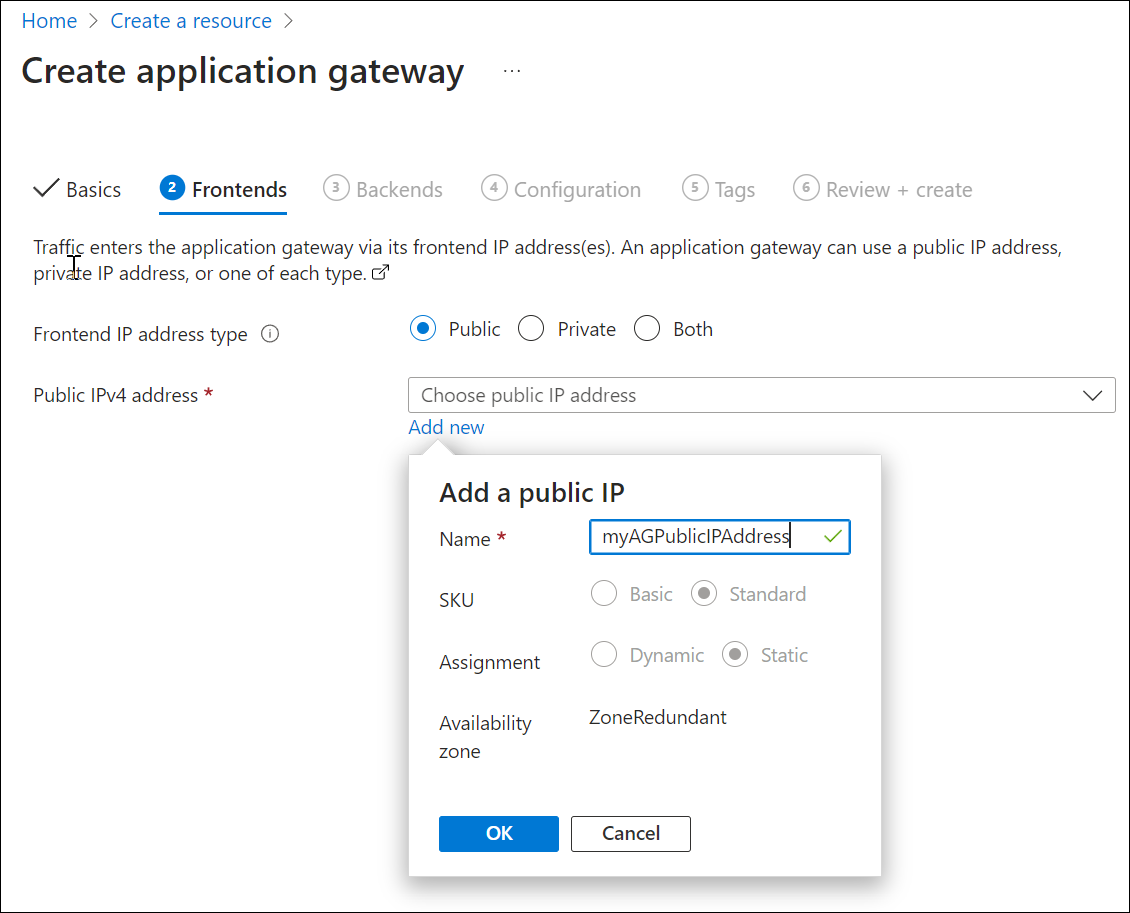

Na kartě Front-endy ověřte, že je typ IP adresy front-endu nastavený na Veřejný.

Front-endovou IP adresu můžete nakonfigurovat tak, aby byla veřejná nebo soukromá podle vašeho případu použití. V tomto příkladu zvolíte veřejnou IP adresu front-endu.Poznámka:

Pro skladovou položku Application Gateway v2 můžete zvolit pouze konfiguraci veřejné front-endové IP adresy. Pro tuto skladovou položku v2 není aktuálně povolená konfigurace privátní front-endové IP adresy.

Zvolte Přidat novou pro veřejnou IP adresu a jako název veřejné IP adresy zadejte myAGPublicIPAddress a pak vyberte OK.

Vyberte Další: Systémy na pozadí.

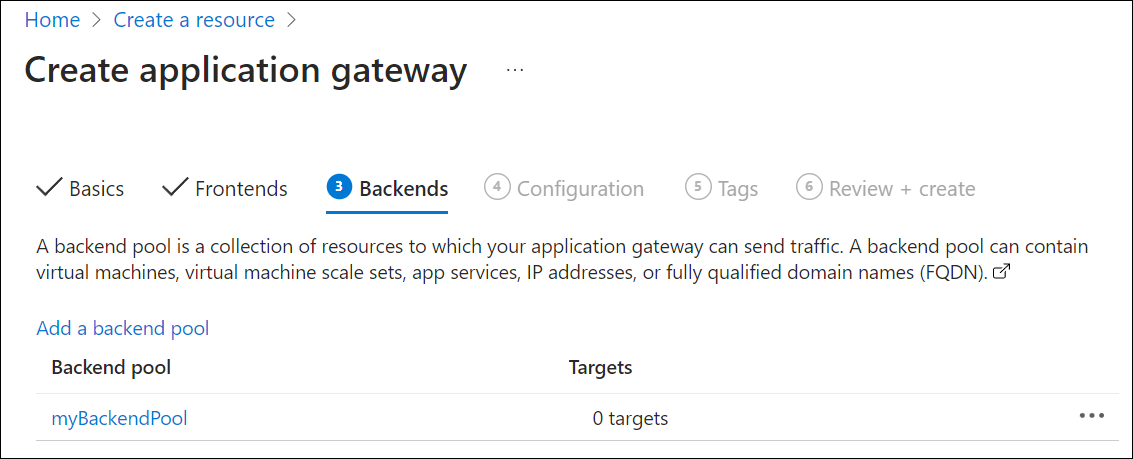

Karta Backendxy

Sada back-endových serverů se používá ke směrování požadavků k back-endovým serverům, které požadavek obsluhují. Back-endové fondy se dají skládat ze síťových karet, škálovacích sad virtuálních počítačů, veřejných IP adres, interních IP adres, plně kvalifikovaných názvů domén (FQDN) a víceklientských back-endů, jako je Služba Azure App. ** V tomto příkladu vytvoříte prázdný back-endový fond se službou Application Gateway a poté do něj přidáte cíle back-endu.

Na kartě Backends vyberte Přidat pool backendů.

V okně Přidat backendový pool, které se otevře, zadejte následující hodnoty pro vytvoření prázdného backendového poolu:

- Název: Jako název back-endového fondu zadejte myBackendPool .

- Přidání back-endového fondu bez cílů: Výběrem možnosti Ano vytvořte back-endový fond bez cílů. Po vytvoření aplikační brány přidáte backendové cíle.

V okně Přidat back-endový fond vyberte Přidat, abyste uložili konfiguraci back-endového fondu a vrátili se na kartu Back-end.

Na kartě Back-endy vyberte Další: Konfigurace.

Karta konfigurace

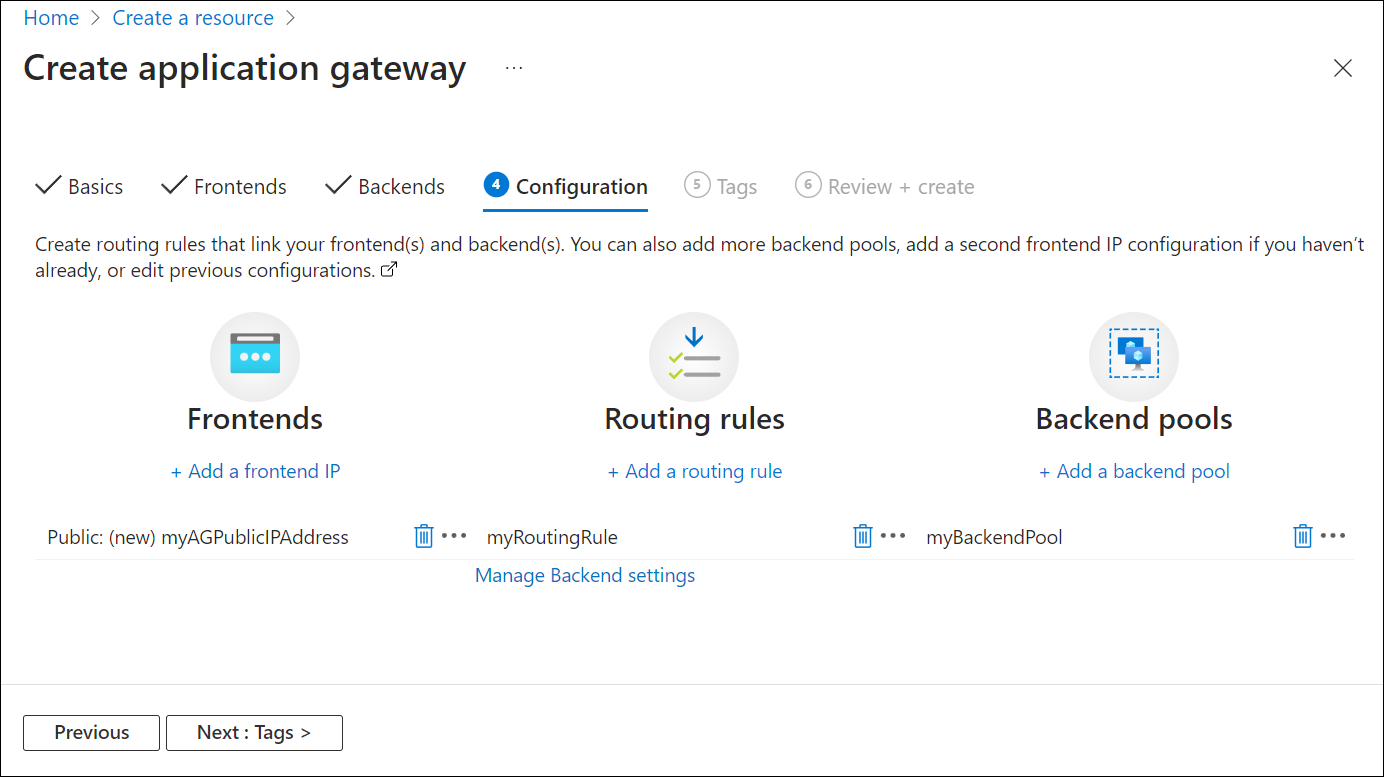

Na kartě Konfigurace připojíte front-endový a back-endový pool, které jste vytvořili pomocí směrovacího pravidla.

Ve sloupci Pravidla směrování vyberte Přidat pravidlo směrování.

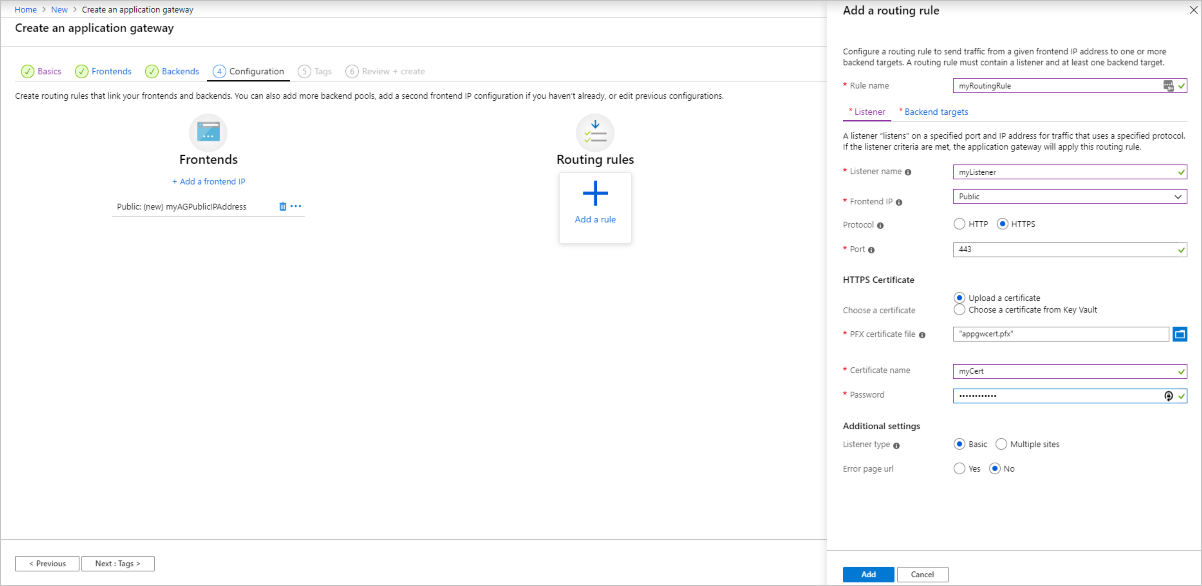

V okně Přidat pravidlo směrování, které se otevře, zadejte myRoutingRule pro název pravidla.

Pravidlo směrování vyžaduje posluchače. Na kartě Naslouchací zařízení v okně Přidat pravidlo směrování zadejte následující hodnoty pro naslouchací zařízení:

- Název naslouchacího procesu: Zadejte myListener pro název naslouchacího procesu.

- Front-endová IP adresa: Vyberte veřejnou IP adresu, kterou jste vytvořili pro front-end.

- Protokol: Vyberte HTTPS.

- Port: Ověřte, že port 443 je zadaný.

V části Nastavení HTTPS:

Zvolte certifikát – Vyberte Nahrát certifikát.

Soubor certifikátu PFX – Vyhledejte a vyberte soubor c:\appgwcert.pfx, který jste vytvořili dříve.

Název certifikátu – Zadejte mycert1 pro název certifikátu.

Heslo – Zadejte heslo, které jste použili k vytvoření certifikátu.

Přijměte výchozí hodnoty pro ostatní nastavení na kartě Posluchač, poté vyberte kartu Backendové cíle a nakonfigurujte zbytek pravidla směrování.

Na kartě Cíle back-endu vyberte pro cíl back-endu možnost myBackendPool.

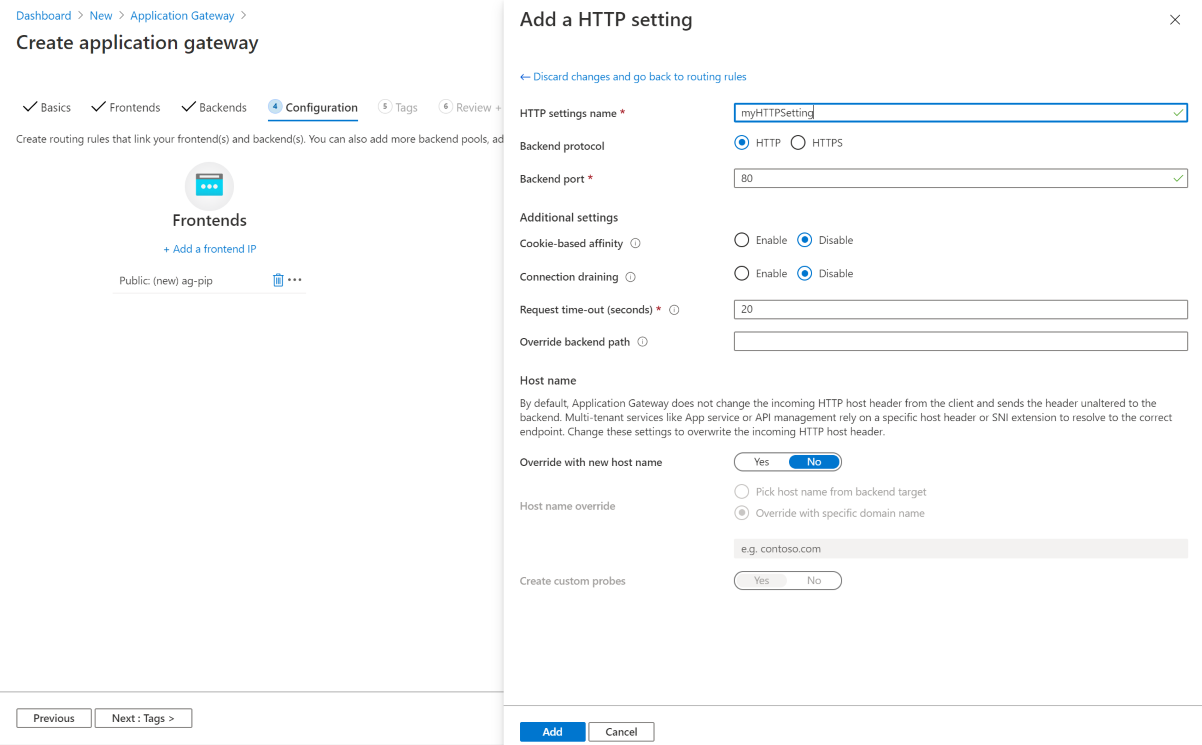

Pro nastavení HTTP vyberte Přidat nové a vytvořte nové nastavení HTTP. Nastavení HTTP určuje chování pravidla směrování. V okně Přidat nastavení HTTP , které se otevře, zadejte myHTTPSetting pro název nastavení HTTP. Přijměte výchozí hodnoty pro ostatní nastavení v okně Přidat nastavení HTTP a pak vyberte Přidat a vraťte se do okna Přidat pravidlo směrování .

V okně Přidat pravidlo směrování vyberte Přidat , chcete-li pravidlo směrování uložit, a vraťte se na kartu Konfigurace .

Vyberte Další: Značky a pak Další: Zkontrolovat a vytvořit.

Záložka Zkontrolovat a vytvořit

Zkontrolujte nastavení na kartě Zkontrolovat a vytvořit a pak vyberte Vytvořit a vytvořte virtuální síť, veřejnou IP adresu a aplikační bránu. Vytvoření aplikační brány v Azure může trvat několik minut. Než přejdete k další části, počkejte, až se nasazení úspěšně dokončí.

Přidejte backendové cíle

V tomto příkladu použijete virtuální počítače jako cílový back-end. Můžete použít existující virtuální počítače nebo vytvořit nové. Vytvoříte dva virtuální počítače, které Azure používá jako back-endové servery pro aplikační bránu.

Uděláte to takto:

- Vytvořte dva nové virtuální počítače, myVM a myVM2, které se použijí jako back-endové servery.

- Nainstalujte na virtuální počítače službu IIS, abyste ověřili, že se aplikační brána úspěšně vytvořila.

- Přidejte backendové servery do backendového fondu.

Vytvoření virtuálního počítače

V nabídce webu Azure Portal vyberte + Vytvořit prostředek>Compute>Windows Server 2016 Datacenter nebo vyhledejte Windows Server ve vyhledávacím poli portálu a vyberte Windows Server 2016 Datacenter.

Vyberte Vytvořit.

Application Gateway může směrovat provoz na libovolný typ virtuálního počítače používaného v back-endovém fondu. V tomto příkladu použijete Windows Server 2016 Datacenter.

Na kartě Základy zadejte tyto hodnoty pro následující nastavení virtuálního počítače:

- Skupina prostředků: Jako název skupiny prostředků vyberte myResourceGroupAG .

- Název virtuálního počítače: Jako název virtuálního počítače zadejte myVM .

- Uživatelské jméno: Zadejte jméno pro uživatelské jméno správce.

- Heslo: Zadejte heslo pro účet správce.

Přijměte ostatní výchozí hodnoty a pak vyberte Další: Disky.

Přijměte výchozí hodnoty na kartě Disky a pak vyberte Další: Sítě.

Na kartě Sítě ověřte, že je pro virtuální síť vybraná síť myVNet a podsíť je nastavená na myBackendSubnet. Přijměte ostatní výchozí hodnoty a pak vyberte Další: Správa.

Application Gateway může komunikovat s instancemi mimo virtuální síť, ve které je, ale potřebujete zajistit připojení IP adres.

Na kartě Správa nastavte Diagnostiku spouštění na Zakázat. Přijměte ostatní výchozí hodnoty a pak vyberte Zkontrolovat a vytvořit.

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení, opravte případné chyby ověření a pak vyberte Vytvořit.

Než budete pokračovat, počkejte na dokončení nasazení.

Instalace služby IIS pro testování

V tomto příkladu nainstalujete službu IIS na virtuální počítače pouze k ověření úspěšného vytvoření aplikační brány Azure.

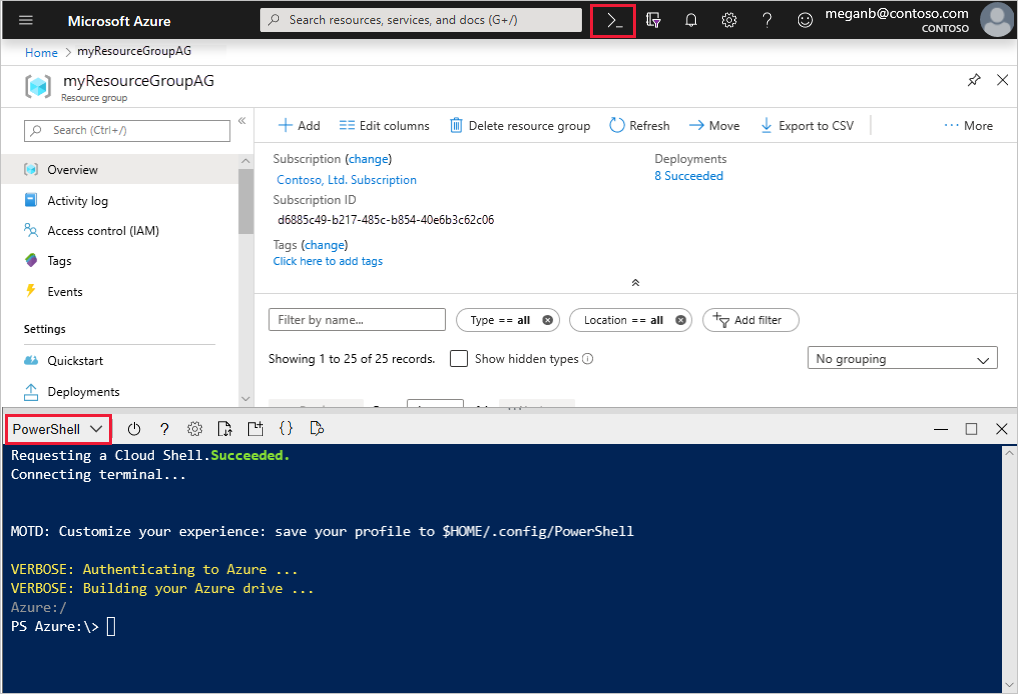

Otevřete Azure PowerShell. Uděláte to tak, že v horním navigačním panelu webu Azure Portal vyberete Cloud Shell a v rozevíracím seznamu vyberete PowerShell .

Změňte nastavení umístění pro vaše prostředí a spuštěním následujícího příkazu nainstalujte službu IIS na virtuální počítač:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location <location>Pomocí kroků, které jste předtím dokončili, vytvořte druhý virtuální počítač a nainstalujte službu IIS. Použijte myVM2 pro název virtuálního počítače a pro nastavení VMName rutiny Set-AzVMExtension .

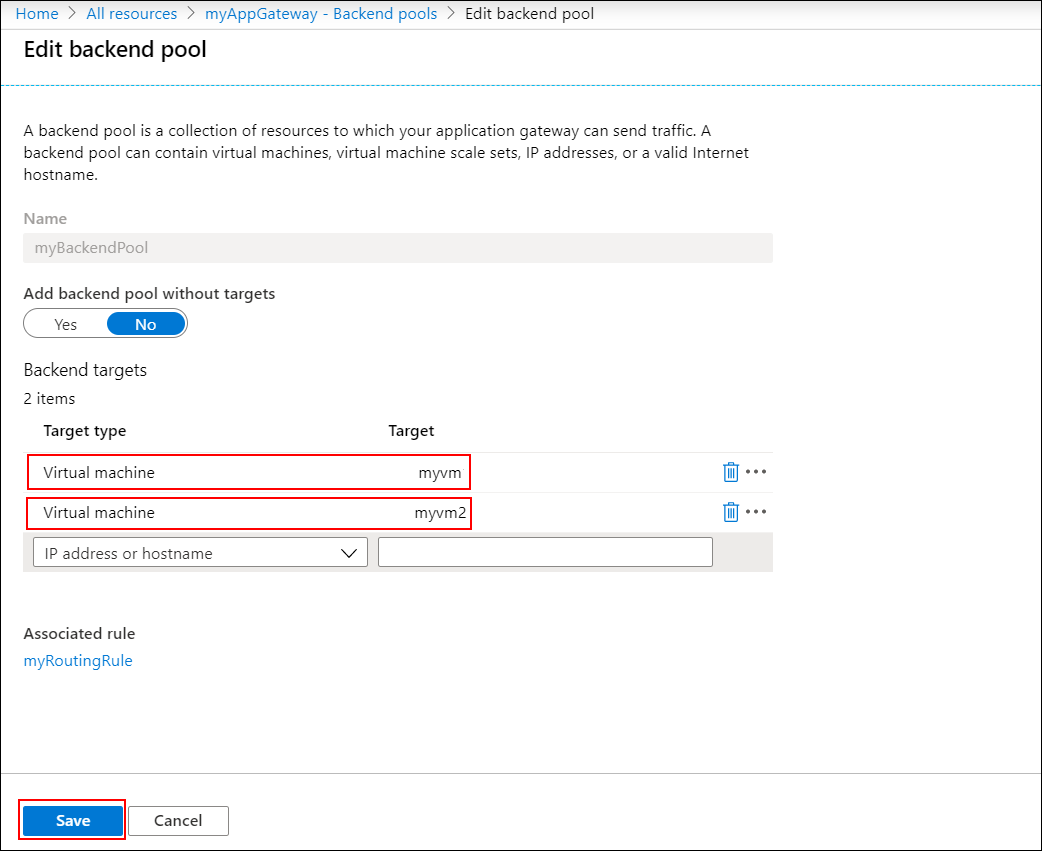

Přidání backendových serverů do backendového fondu

Vyberte Všechny prostředky a pak vyberte myAppGateway.

V nabídce vlevo vyberte Backend pools.

Vyberte myBackendPool.

V části Typ cíle vyberte v rozevíracím seznamu virtuální počítač.

V části Cíl zvolte v rozevíracím seznamu síťové rozhraní pro virtuální počítač myVM.

Opakujte přidání síťového rozhraní pro myVM2.

Vyberte Uložit.

Než budete pokračovat k dalšímu kroku, počkejte na dokončení nasazení.

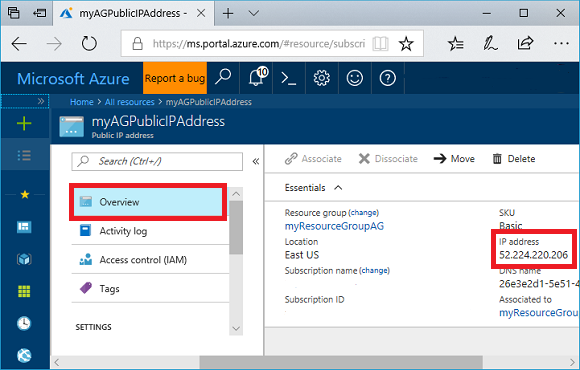

Testování aplikační brány

Vyberte Všechny prostředky a pak vyberte myAGPublicIPAddress.

Do adresního řádku prohlížeče zadejte https://<IP adresa vaší brány aplikační služby>.

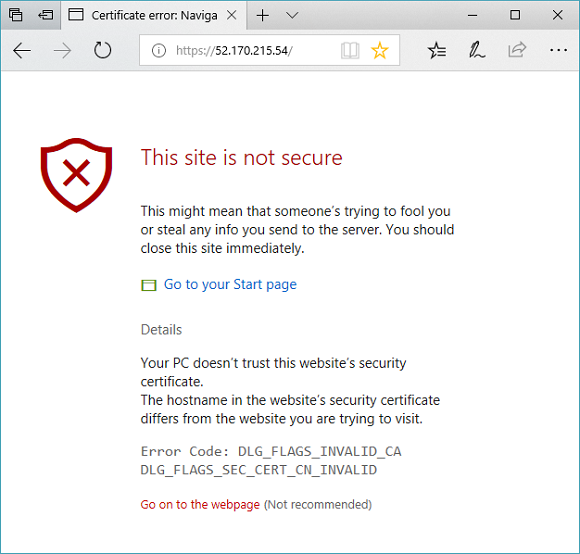

Pokud chcete přijmout upozornění zabezpečení, pokud jste použili certifikát podepsaný svým držitelem, vyberte Podrobnosti (nebo Upřesnit v Chromu) a pak přejděte na webovou stránku:

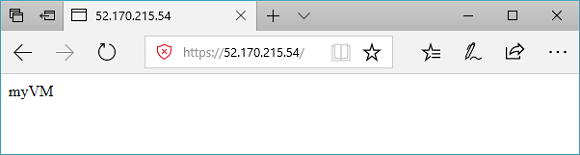

Potom se zobrazí váš zabezpečený web služby IIS, jak je znázorněno v následujícím příkladu:

Čištění zdrojů

Pokud už ji nepotřebujete, odstraňte skupinu prostředků a všechny související prostředky. Uděláte to tak, že vyberete skupinu prostředků a vyberete Odstranit skupinu prostředků.

Další kroky

V tomto kurzu se naučíte:

- Vytvořil vlastnoručně podepsaný certifikát

- Vytvoření aplikační brány s certifikátem

Další informace o podpoře protokolu TLS služby Application Gateway najdete v tématu end-to-end TLS se službou Application Gateway a zásadami TLS služby Application Gateway.

Pokud chcete zjistit, jak vytvořit a nakonfigurovat službu Application Gateway pro hostování více webů pomocí webu Azure Portal, přejděte k dalšímu kurzu.