Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Pomocí webu Azure Portal můžete vytvořit aplikační bránu s certifikátem pro ukončení protokolu TLS. Pravidlo směrování se používá k přesměrování provozu HTTP na port HTTPS ve vaší aplikační bráně. V tomto příkladu vytvoříte také škálovací sadu virtuálních počítačů pro back-endový fond služby Application Gateway, která obsahuje dvě instance virtuálních počítačů.

V tomto článku získáte informace o těchto tématech:

- Vytvoření certifikátu podepsaného jeho držitelem (self-signed certificate)

- Nastavit síť

- Vytvořit aplikační bránu s certifikátem

- Přidejte naslouchací pravidlo a pravidlo přesměrování

- Vytvořit škálovací sadu virtuálních počítačů s výchozím backendovým fondem

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Začněte tím, že si projdete téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Tento kurz vyžaduje modul Azure PowerShell verze 1.0.0 nebo novější k vytvoření certifikátu a instalaci služby IIS. Verzi zjistíte spuštěním příkazu Get-Module -ListAvailable Az. Pokud potřebujete upgrade, přečtěte si téma Instalace modulu Azure PowerShell. Pokud chcete spustit příkazy v tomto kurzu, musíte také spustit Login-AzAccount , abyste vytvořili připojení k Azure.

Vytvoření certifikátu podepsaného jeho držitelem (self-signed certificate)

Pro produkční použití byste měli importovat platný certifikát podepsaný důvěryhodným poskytovatelem. Pro účely tohoto kurzu vytvoříte certifikát podepsaný svým držitelem (self-signed certificate) pomocí rutiny New-SelfSignedCertificate. K exportu souboru pfx z certifikátu můžete použít rutinu Export-PfxCertificate s vráceným kryptografickým otiskem.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Měli byste získat podobný výsledek:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Použijte otisk prstu k vytvoření souboru pfx.

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Vytvořit bránu Application Gateway

Pro komunikaci mezi prostředky, které vytvoříte, je potřeba virtuální síť. V tomto příkladu jsou vytvořeny dvě podsítě: jedna pro aplikační bránu a druhá pro back-endové servery. Virtuální síť můžete vytvořit současně s aplikační bránou.

Přihlaste se k portálu Azure.

Klikněte na Vytvořit prostředek v levém horním rohu portálu Azure Portal.

Vyberte Sítě a potom v seznamu Doporučené vyberte Application Gateway.

Pro aplikační bránu zadejte tyto hodnoty:

- myAppGateway – tuto hodnotu zadejte jako název aplikační brány.

- myResourceGroupAG – pro novou skupinu prostředků.

U ostatních nastavení ponechejte výchozí hodnoty a potom klikněte na OK.

Klepněte na tlačítko Zvolit virtuální síť, klepněte na tlačítko Vytvořit nový a zadejte tyto hodnoty pro virtuální síť:

- myVNet – tuto hodnotu zadejte jako název virtuální sítě.

- 10.0.0.0/16 – tuto hodnotu zadejte jako adresní prostor virtuální sítě.

- myAGSubnet - pro název podsítě.

- 10.0.0.0/24 – tuto hodnotu zadejte jako adresní prostor podsítě.

Kliknutím na OK vytvořte virtuální síť a podsíť.

V části Konfigurace IP adresy front-endu se ujistěte, že je typ IP adresy veřejný a je vybraná možnost Vytvořit novou. Jako název zadejte myAGPublicIPAddress . U ostatních nastavení ponechejte výchozí hodnoty a potom klikněte na OK.

V části Konfigurace naslouchacího procesu vyberte HTTPS, pak vyberte Vybrat soubor a přejděte do souboru c:\appgwcert.pfx a vyberte Otevřít.

Jako název certifikátu zadejte appgwcert a jako heslo zadejte Azure123456! .

Nechte bránu firewall webových aplikací zakázanou a pak vyberte OK.

Zkontrolujte nastavení na stránce souhrnu a pak výběrem ok vytvořte síťové prostředky a aplikační bránu. Vytvoření aplikační brány může trvat několik minut; počkejte, až se nasazení úspěšně dokončí, předtím než přejdete k další části.

Přidání podsítě

- V nabídce vlevo vyberte Všechny prostředky a pak ze seznamu prostředků vyberte myVNet .

- Vyberte podsítě a potom klikněte na Podsíť.

- Jako název podsítě zadejte myBackendSubnet .

- Jako rozsah adres zadejte 10.0.2.0/24 a pak vyberte OK.

Přidejte naslouchací pravidlo a pravidlo přesměrování

Přidat posluchače

Nejprve přidejte posluchač s názvem myListener pro port 80.

- Otevřete skupinu prostředků myResourceGroupAG a vyberte myAppGateway.

- Vyberte posluchače a pak vyberte + Základní.

- Jako název zadejte MyListener .

- Jako název nového front-endového portu zadejte httpPort a port 80 .

- Ujistěte se, že je protokol nastavený na HTTP, a pak vyberte OK.

Přidejte pravidlo směrování s konfigurací přesměrování

- Na myAppGateway vyberte Pravidla a pak vyberte +Request routing rule.

- Jako název pravidla zadejte Rule2.

- Ujistěte se, že je pro naslouchací proces vybrán MyListener.

- Klikněte na kartu Cíle back-endu a jako Přesměrování vyberte Typ cíle.

- Jako typ přesměrování vyberte Trvalý.

- Jako cíl přesměrování vyberte Naslouchací proces.

- Ujistěte se, že je cílový naslouchací nastavený na appGatewayHttpListener.

- Zahrnout řetězec dotazu a poté Zahrnout cestu vyberte Ano.

- Vyberte Přidat.

Poznámka:

appGatewayHttpListener je výchozí název naslouchacího procesu. Další informace najdete v tématu Konfigurace naslouchacího procesu služby Application Gateway.

Vytvoření škálovací sady virtuálních počítačů

V tomto příkladu vytvoříte škálovací sadu virtuálních počítačů, která poskytuje servery pro back-endový fond aplikační brány.

- V levém horním rohu portálu vyberte +Vytvořit prostředek.

- Vyberte Compute.

- Do vyhledávacího pole zadejte scale set a stiskněte Enter.

- Vyberte škálovací sadu pro virtuální počítače a pak vyberte Vytvořit.

- Pro název škálovací sady virtuálních počítačů zadejte myvmss.

- Ujistěte se, že je vybraný obraz disku operačního systému, Windows Server 2016 Datacenter.

- V případě skupiny prostředků vyberte myResourceGroupAG.

- Do pole Uživatelské jméno zadejte azureuser.

- Jako heslo zadejte Azure123456! a potvrďte heslo.

- Pro pole Počet instancí se ujistěte, že je hodnota 2.

- Jako velikost instance vyberte D2s_v3.

- V části Sítě se ujistěte, že je možnost Zvolit vyrovnávání zatížení nastavená na Application Gateway.

- Ujistěte se, že je služba Application Gateway nastavená na myAppGateway.

- Ujistěte se, že podsíť je nastavená na myBackendSubnet.

- Vyberte Vytvořit.

Přidružit škálovací sadu ke správnému backendovému fondu

Uživatelské rozhraní portálu pro škálovací sady virtuálních počítačů vytvoří nový back-endový fond pro škálovací sadu, ale chcete ho přidružit k vašemu existujícímu fondu appGatewayBackendPool.

- Otevřete skupinu prostředků myResourceGroupAg.

- Vyberte myAppGateway.

- Vyberte fondy backendu.

- Vyberte myAppGatewaymyvmss.

- Vyberte Odebrat všechny cíle z fondů backendu.

- Zvolte Uložit.

- Po dokončení tohoto procesu vyberte back-endovou skupinu myAppGatewaymyvmss, vyberte Odstranit a poté potvrďte OK.

- Vyberte appGatewayBackendPool.

- V části Cíle vyberte VMSS.

- V části VMSS vyberte myvmss.

- V části Konfigurace síťového rozhraní vyberte myvmssNic.

- Zvolte Uložit.

Upgrade škálovací sadu

Nakonec musíte sadu měřítka upgradovat pomocí těchto změn.

- Vyberte škálovací sadu myvmss.

- V části Nastavení vyberte Instance.

- Vyberte obě instance a pak vyberte Upgradovat.

- Potvrďte výběrem možnosti Ano.

- Po dokončení se vraťte do myAppGateway a vyberte fondy backendových služeb. Teď byste měli vidět, že appGatewayBackendPool má dva cíle a myAppGatewaymyvmss má nulové cíle.

- Vyberte myAppGatewaymyvmss a pak vyberte Odstranit.

- Potvrďte tlačítkem OK.

instalace IIS

Snadný způsob instalace služby IIS ve škálovací sadě je použití PowerShellu. Na portálu klikněte na ikonu Cloud Shell a ujistěte se, že je vybraný PowerShell.

Do okna PowerShellu vložte následující kód a stiskněte Enter.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Upgrade škálovací sadu

Po změně instancí pomocí služby IIS je nutné znovu upgradovat škálovací sadu touto změnou.

- Vyberte škálovací sadu myvmss.

- V části Nastavení vyberte Instance.

- Vyberte obě instance a pak vyberte Upgradovat.

- Potvrďte výběrem možnosti Ano.

Otestování aplikační brány

Veřejnou IP adresu aplikace můžete získat ze stránky Přehled služby Application Gateway.

Vyberte myAppGateway.

Na stránce Přehled si poznamenejte IP adresu pod veřejnou IP adresou front-endu.

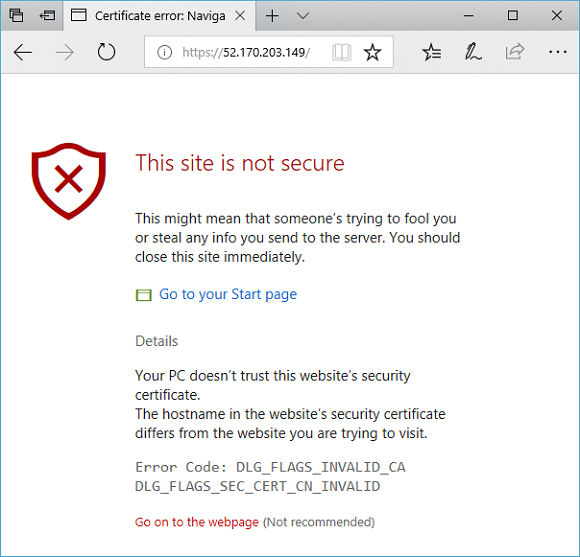

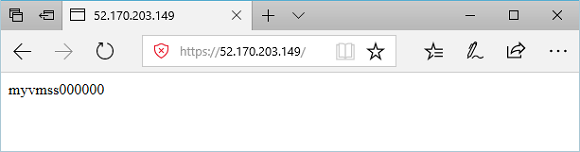

Zkopírujte veřejnou IP adresu a pak ji vložte do adresního řádku svého prohlížeče. Například http://52.170.203.149

Pokud chcete přijímat upozornění zabezpečení v případě použití certifikátu podepsaného svým držitelem (self-signed certificate), vyberte Podrobnosti a potom Pokračovat na web. Potom se zobrazí váš zabezpečený web služby IIS, jak je znázorněno v následujícím příkladu:

Další kroky

Zjistěte, jak vytvořit aplikační bránu s interním přesměrováním.