Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek vám pomůže vytvořit službu Azure Application Gateway s virtuální sítí chráněnou před útoky DDoS. Azure DDoS Network Protection umožňuje rozšířené možnosti omezení rizik útoků DDoS, jako je adaptivní ladění, oznámení o upozorněních na útoky a monitorování, které chrání vaše aplikační brány před rozsáhlými útoky DDoS.

Important

Azure DDoS Protection se při použití skladové položky Network Protection účtují náklady. Poplatky za překročení limitu platí jenom v případě, že je v tenantu chráněno více než 100 veřejných IP adres. Pokud prostředky v budoucnu nepoužíváte, ujistěte se, že prostředky v tomto kurzu neodstraníte. Informace o cenách najdete v tématu Ceny služby Azure DDoS Protection. Další informace o službě Azure DDoS Protection najdete v tématu Co je Azure DDoS Protection.

V tomto návodu se naučíte, jak:

- Vytvoření plánu ochrany před útoky DDoS

- Vytvořte aplikační bránu

- Přidružení plánu DDoS Protection k virtuální síti

- Přidání virtuálních počítačů do back-endu služby Application Gateway

- Testování aplikační brány

Prerequisites

Vyžaduje se účet Azure s aktivním předplatným. Pokud ještě účet nemáte, můžete si ho zdarma vytvořit.

Vytvoření plánu ochrany před útoky DDoS

Přihlaste se do Azure Portalu.

Do vyhledávacího pole v horní části portálu zadejte ochranu před útoky DDoS. Ve výsledcích hledání vyberte plány ochrany před útoky DDoS a pak vyberte + Vytvořit.

Na kartě Základyna stránce Vytvořit plán ochrany před útoky DDoS zadejte nebo vyberte následující informace:

Setting Value Podrobnosti projektu Subscription Vyberte své předplatné Azure. Skupina zdrojů Vyberte možnost Vytvořit novou.

Zadejte myResourceGroupAG.

Vyberte OK.Podrobnosti o instanci Name Zadejte myDDoSProtectionPlan. Region Vyberte USA – střed. Vyberte Zkontrolovat a vytvořit a pak vyberte Vytvořit a nasaďte plán ochrany před útoky DDoS.

Vytvořte aplikační bránu

Aplikační bránu vytvoříte pomocí karet na stránce Vytvořit aplikační bránu .

- V nabídce webu Azure Portal nebo na domovské stránce vyberte Vytvořit prostředek.

- V části Kategorie vyberte Sítě a pak v seznamu oblíbených služeb Azure vyberte Application Gateway.

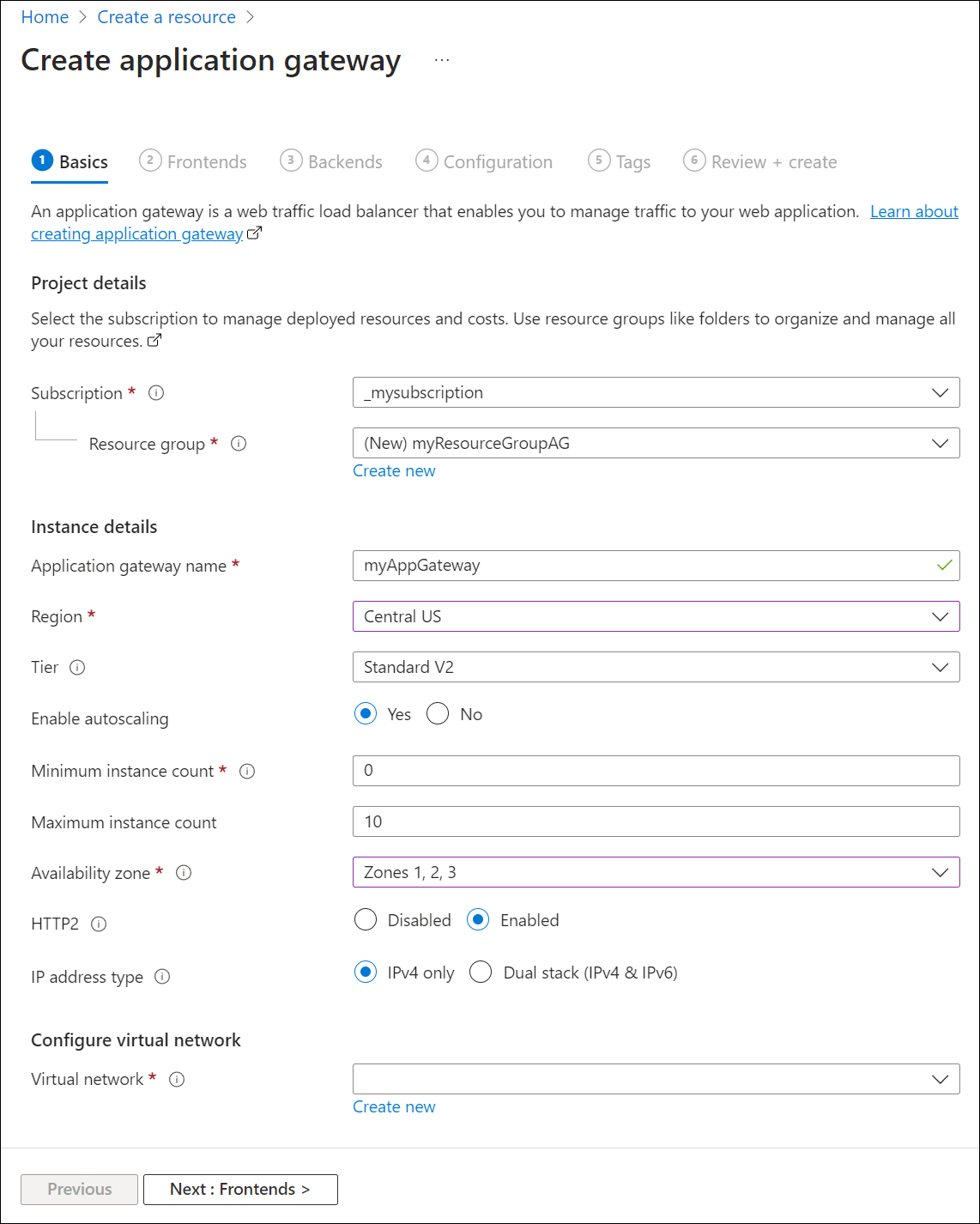

Záložka Základy

Na kartě Základy zadejte tyto hodnoty pro následující nastavení služby Application Gateway:

Skupina prostředků: Vyberte myResourceGroupAG pro skupinu prostředků. Pokud neexistuje, vyberte Vytvořit nový a vytvořte ho.

Název aplikační brány: Jako název aplikační brány zadejte myAppGateway .

Aby Služba Azure komunikuje mezi prostředky, které vytvoříte, je potřeba virtuální síť. Můžete buď vytvořit novou virtuální síť, nebo použít existující. V tomto příkladu vytvoříte novou virtuální síť současně, ve které vytvoříte aplikační bránu. Instance služby Application Gateway se vytvářejí v samostatných podsítích. V tomto příkladu vytvoříte dvě podsítě: jednu pro aplikační bránu a druhou pro back-endové servery.

Note

Zásady koncových bodů služeb virtuální sítě nejsou v současné době podporovány v podsíti služby Application Gateway.

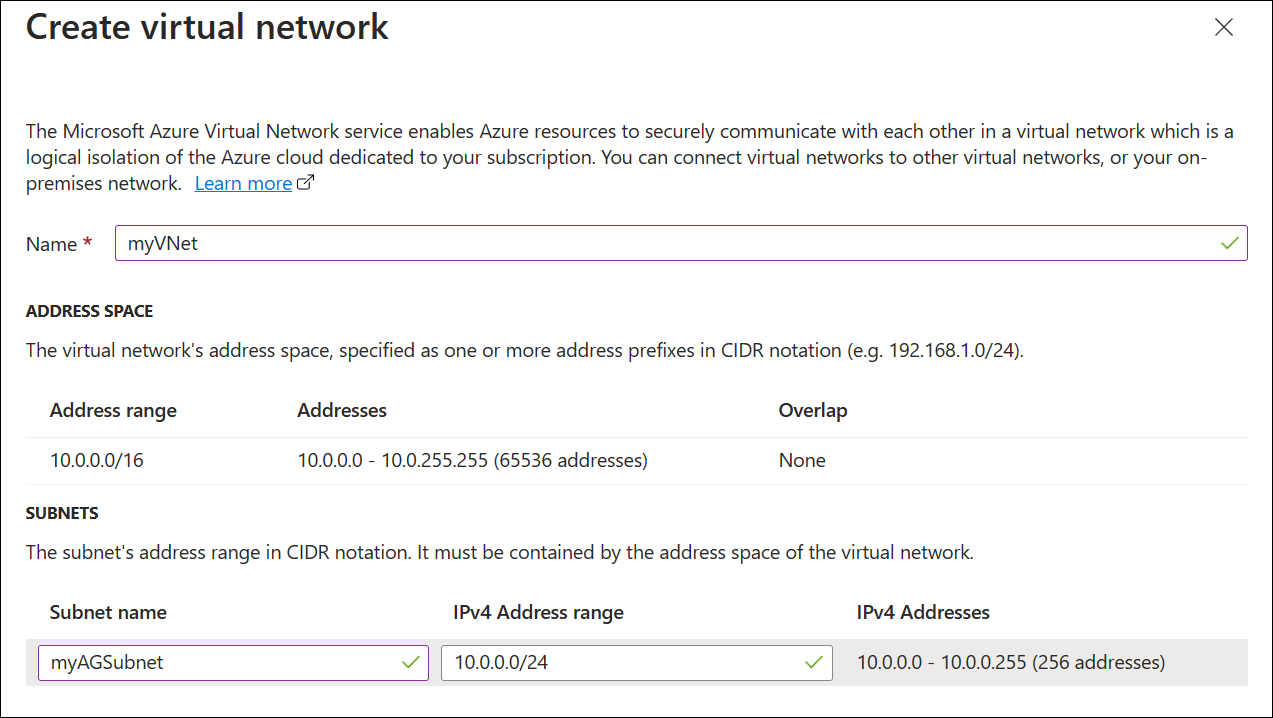

V části Konfigurovat virtuální síť vytvořte novou virtuální síť výběrem možnosti Vytvořit novou. V okně Vytvořit virtuální síť , které se otevře, zadejte následující hodnoty a vytvořte virtuální síť a dvě podsítě:

Název: Jako název virtuální sítě zadejte myVNet .

Název podsítě (podsíť služby Application Gateway): Mřížka podsítí zobrazí výchozí podsíť. Změňte název této podsítě na myAGSubnet.

Podsíť aplikační brány může obsahovat pouze aplikační brány. Nejsou povoleny žádné další prostředky.Název podsítě (podsíť back-endového serveru): V druhém řádku mřížky Podsítě zadejte do sloupce Název podsítěmyBackendSubnet.

Rozsah adres (podsíť back-endového serveru): V druhém řádku mřížky podsítí zadejte rozsah adres, který se nepřekrývá s rozsahem adres myAGSubnet. Pokud je například rozsah adres myAGSubnet 10.0.0.0/24, zadejte 10.0.1.0/24 pro rozsah adres myBackendSubnet.

Výběrem možnosti OK zavřete okno Vytvořit virtuální síť a uložte nastavení virtuální sítě.

Na kartě Základy přijměte výchozí hodnoty pro ostatní nastavení a pak vyberte Další: Front-endy.

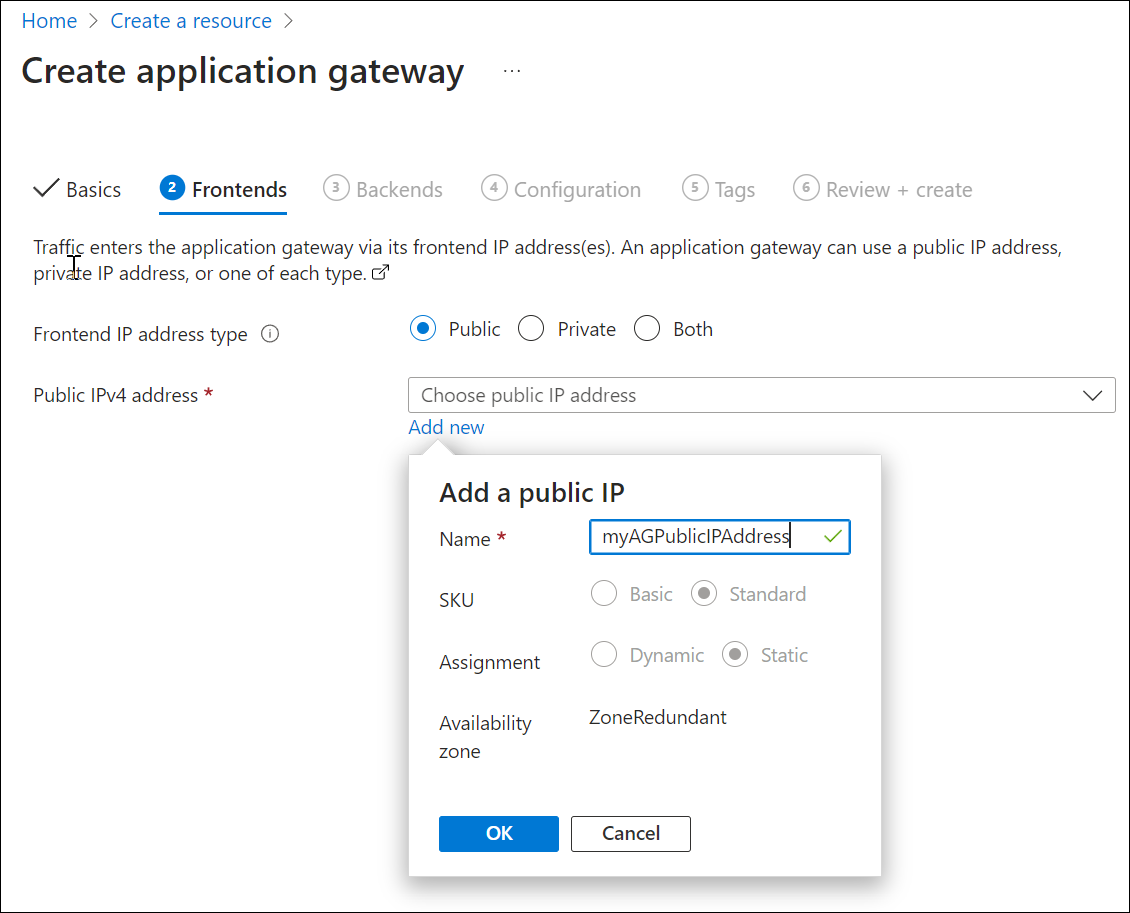

Karta Frontend

Na kartě Front-endy ověřte, že je typ IP adresy front-endu nastavený na Veřejný.

Front-endovou IP adresu můžete nakonfigurovat tak, aby byla veřejná nebo soukromá podle vašeho případu použití. V tomto příkladu zvolíte veřejnou IP adresu front-endu.Note

Pro skladovou položku Application Gateway v2 musí existovat konfigurace veřejné front-endové IP adresy. Stále můžete mít veřejnou i privátní konfiguraci IP adresy front-endu, ale konfigurace pouze privátní IP adresy front-endu (pouze režim ILB) není aktuálně povolena pro SKU v2.

Vyberte Přidat novou pro veřejnou IP adresu a jako název veřejné IP adresy zadejte myAGPublicIPAddress a pak vyberte OK.

Vyberte Další: Systémy na pozadí.

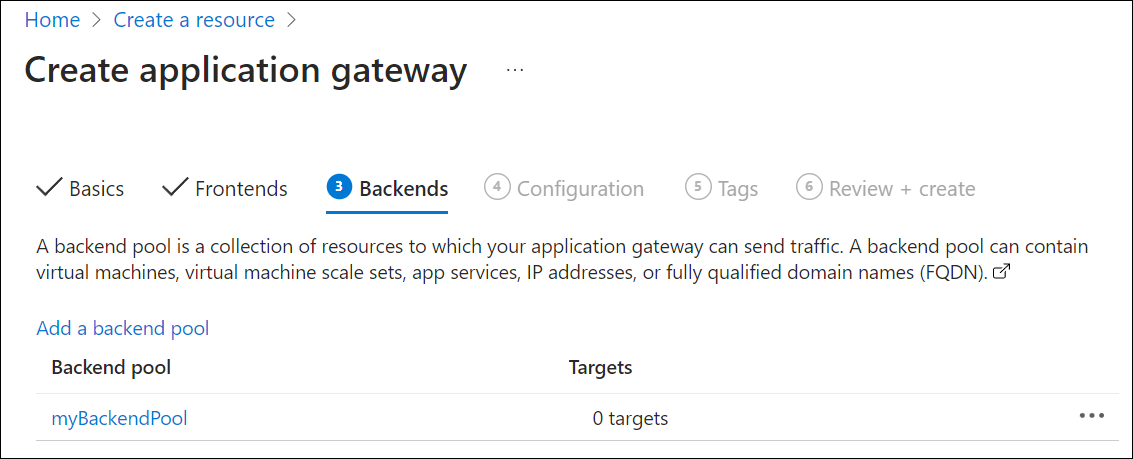

Karta Backendxy

Sada back-endových serverů se používá ke směrování požadavků k back-endovým serverům, které požadavek obsluhují. Back-endové fondy se dají skládat z síťových adaptérů, škálovacích sad virtuálních počítačů, veřejné IP adresy, interní IP adresy, plně kvalifikovaných názvů domén (FQDN) a vícetenantních back-endů, jako je Azure App Service. ** V tomto příkladu vytvoříte prázdný back-endový fond se službou Application Gateway a poté do něj přidáte cíle back-endu.

Na kartě Backends vyberte Přidat pool backendů.

V okně Přidat backendový pool, které se otevře, zadejte následující hodnoty pro vytvoření prázdného backendového poolu:

- Název: Jako název back-endového fondu zadejte myBackendPool .

- Přidání back-endového fondu bez cílů: Výběrem možnosti Ano vytvořte back-endový fond bez cílů. Po vytvoření aplikační brány přidáte backendové cíle.

V okně Přidat back-endový fond vyberte Přidat, abyste uložili konfiguraci back-endového fondu a vrátili se na kartu Back-end.

Na kartě Back-endy vyberte Další: Konfigurace.

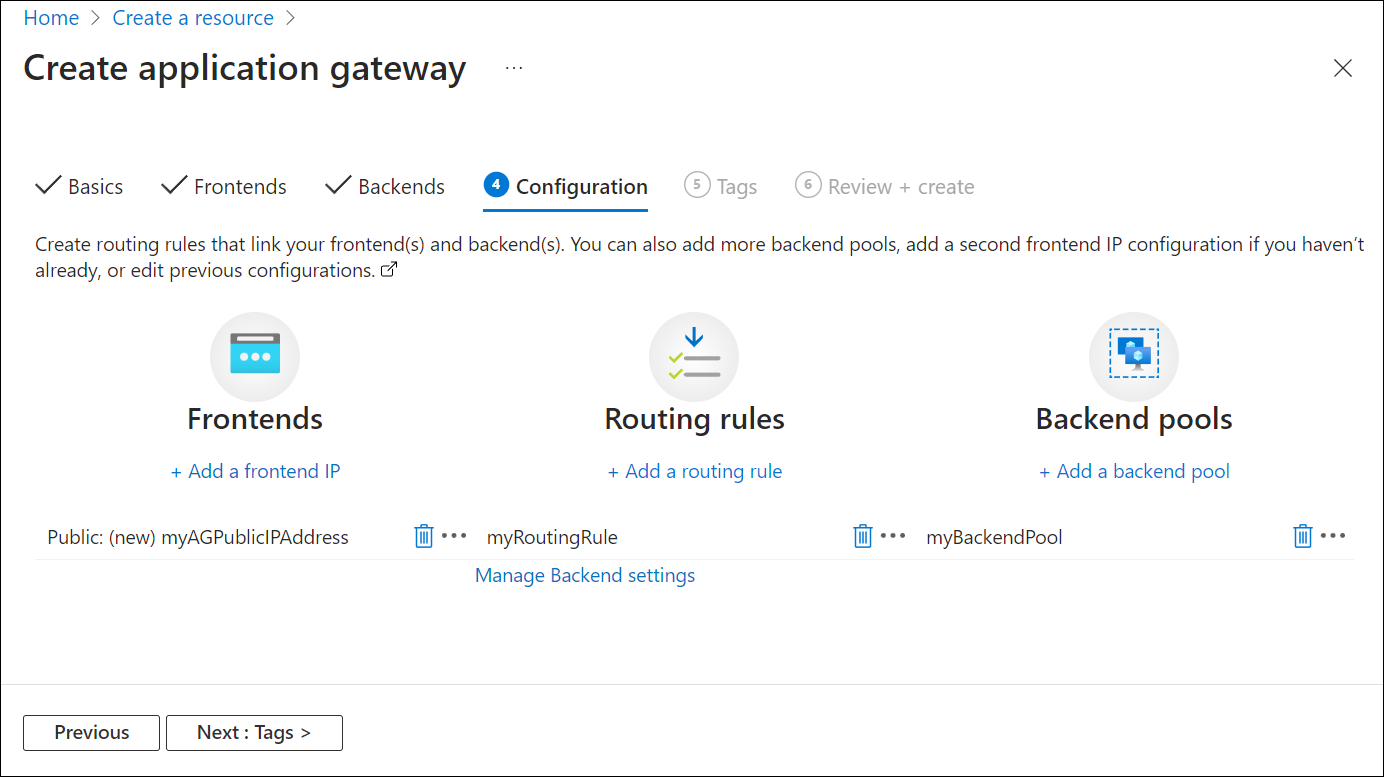

Karta konfigurace

Na kartě Konfigurace připojíte fondy frontendu a backendu, které jste vytvořili pomocí pravidla směrování.

Ve sloupci Pravidla směrování vyberte Přidat pravidlo směrování.

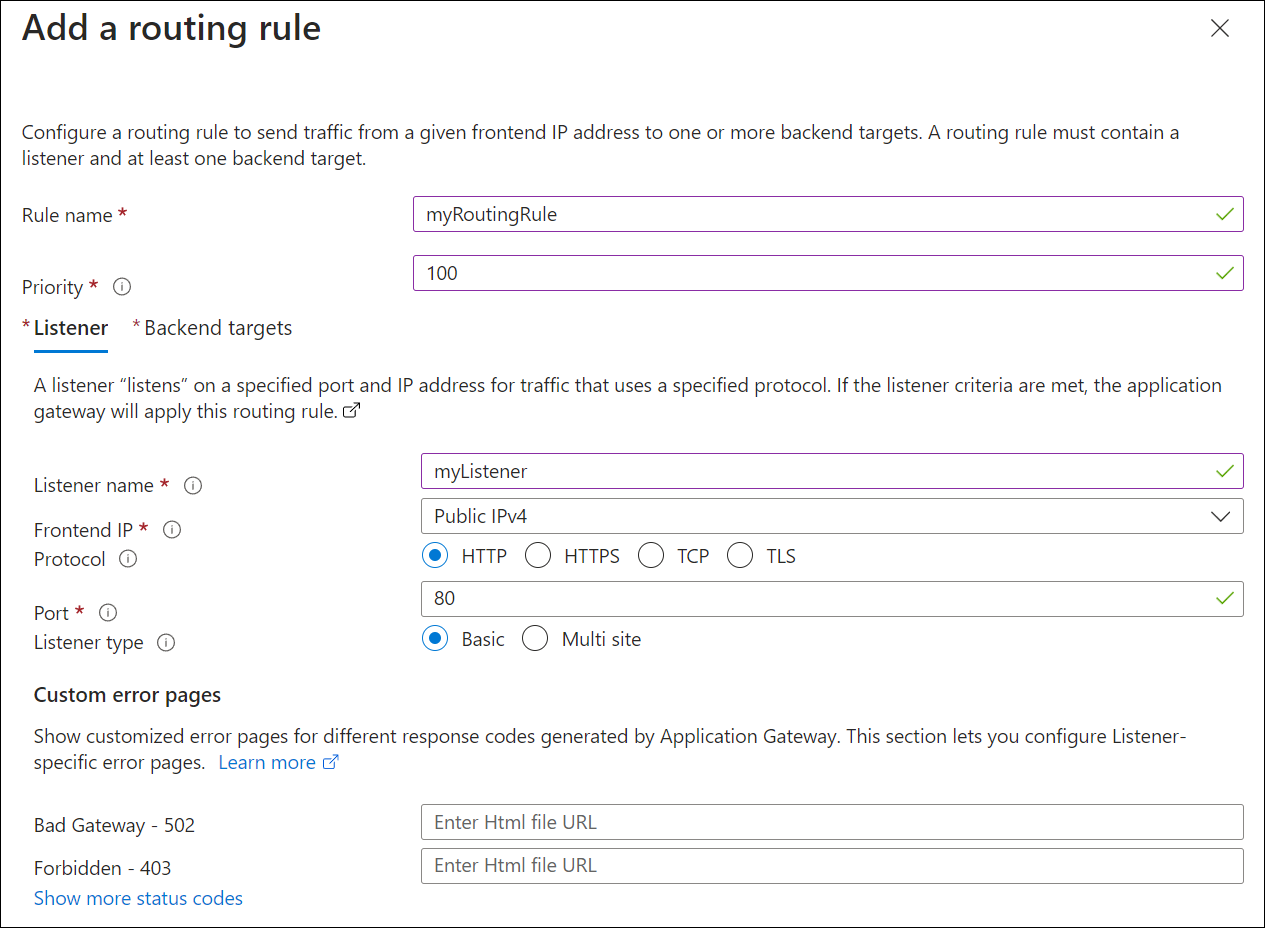

V okně Přidat pravidlo směrování , které se otevře, zadejte následující hodnoty pro název pravidla a prioritu:

- Název pravidla: Jako název pravidla zadejte myRoutingRule .

- Priorita: Hodnota priority by měla být mezi 1 a 20000 (kde 1 představuje nejvyšší prioritu a 20000 představuje nejnižší) – pro účely tohoto rychlého startu zadejte 100 pro prioritu.

Pravidlo směrování vyžaduje posluchače. Na kartě Naslouchací prvek v okně Přidat pravidlo směrování zadejte následující hodnoty pro naslouchací prvek:

Název naslouchacího procesu: Zadejte myListener pro název naslouchacího procesu.

Front-endová IP adresa: Vyberte veřejnou IP adresu, kterou jste vytvořili pro front-end.

Přijměte výchozí hodnoty pro ostatní nastavení na kartě Posluchač, poté vyberte kartu Backendové cíle a nakonfigurujte zbytek pravidla směrování.

Na kartě Cíle backendu vyberte myBackendPool pro cíl backendu.

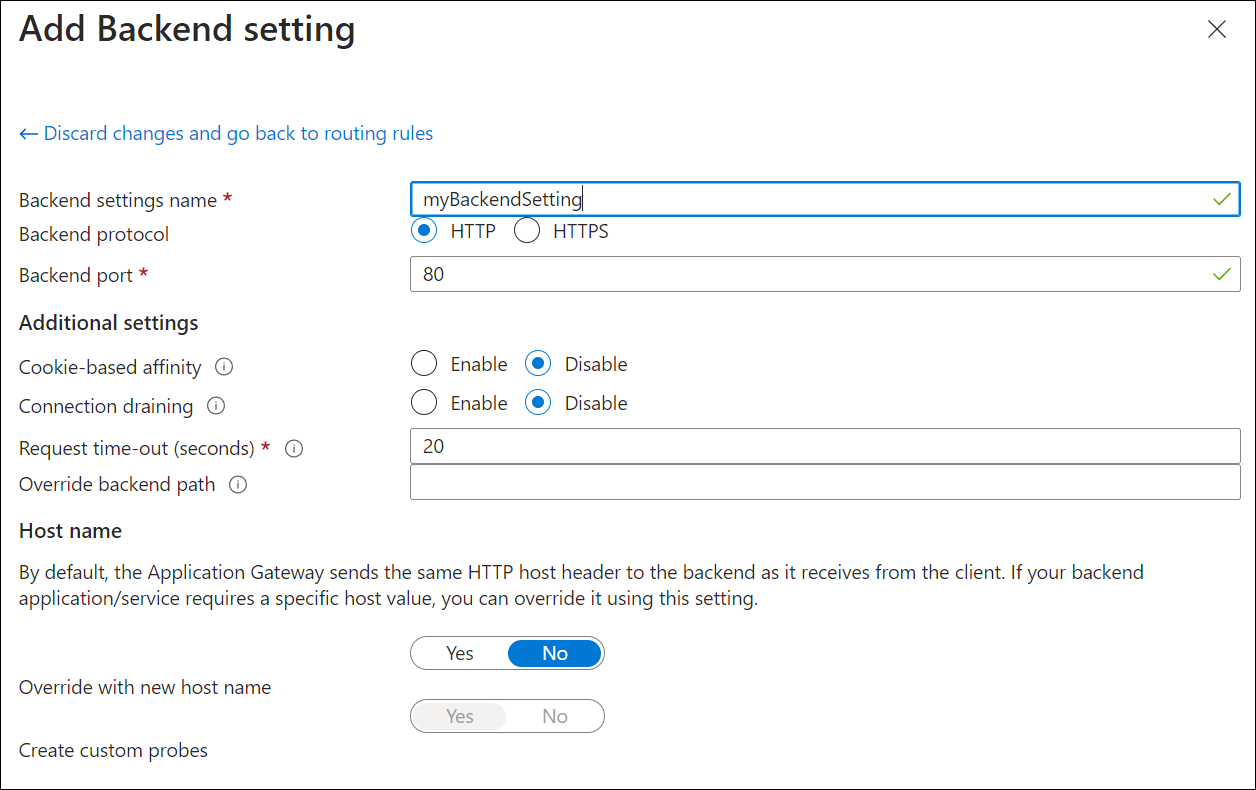

U nastavení back-endu vyberte Přidat nové a přidejte nové nastavení back-endu. Nastavení back-endu určí chování pravidla směrování. V okně Přidat nastavení backendu, které se otevře, zadejte myBackendSetting pro název nastavení backendu a 80 pro backendový port. V okně Přidat nastavení back-endu přijměte výchozí hodnoty pro ostatní nastavení, pak vyberte Přidat a vraťte se do okna Přidat pravidlo směrování.

V okně Přidat pravidlo směrování vyberte Přidat , chcete-li pravidlo směrování uložit, a vraťte se na kartu Konfigurace .

Vyberte Další: Značky a pak Další: Zkontrolovat a vytvořit.

Záložka Zkontrolovat a vytvořit

Zkontrolujte nastavení na kartě Zkontrolovat a vytvořit a pak vyberte Vytvořit a vytvořte virtuální síť, veřejnou IP adresu a aplikační bránu. Vytvoření aplikační brány v Azure může trvat několik minut. Než přejdete k další části, počkejte, až se nasazení úspěšně dokončí.

Povolení ochrany před útoky DDoS

Služba Azure DDoS Network Protection je povolená ve virtuální síti, ve které se nachází prostředek, který chcete chránit.

Do vyhledávacího pole v horní části portálu zadejte virtuální síť. Ve výsledcích hledání vyberte virtuální sítě .

Vyberte myVNet.

V Nastavení vyberte ochranu před útoky DDoS.

Vyberte Povolit.

V rozevíracím seznamu v plánu ochrany před útoky DDoS vyberte myDDoSProtectionPlan.

Vyberte Uložit.

Přidejte backendové cíle

V tomto příkladu použijete virtuální počítače jako cílový back-end. Můžete použít existující virtuální počítače nebo vytvořit nové. Pro aplikační bránu vytvoříte dva virtuální počítače jako back-endové servery.

Uděláte to takto:

- Vytvořte dva nové virtuální počítače, myVM a myVM2, které se použijí jako back-endové servery.

- Nainstalujte na virtuální počítače službu IIS, abyste ověřili, že se aplikační brána úspěšně vytvořila.

- Přidejte backendové servery do backendové skupiny.

Vytvoření virtuálního počítače

V nabídce webu Azure Portal nebo na domovské stránce vyberte Vytvořit prostředek. Zobrazí se okno Nový .

V seznamu Oblíbené vyberte Windows Server 2016 Datacenter. Zobrazí se stránka Vytvořit virtuální počítač.

Application Gateway může směrovat provoz na libovolný typ virtuálního počítače používaného v back-endovém fondu. V tomto příkladu použijete virtuální počítač s Windows Serverem 2016 Datacenter.Na kartě Základy zadejte tyto hodnoty pro následující nastavení virtuálního počítače:

- Skupina prostředků: Jako název skupiny prostředků vyberte myResourceGroupAG .

- Název virtuálního počítače: Jako název virtuálního počítače zadejte myVM .

- Oblast: Vyberte stejnou oblast, ve které jste vytvořili aplikační bránu.

- Uživatelské jméno: Zadejte jméno pro uživatelské jméno správce.

- Heslo: Zadejte heslo.

- Veřejné příchozí porty: Žádné.

Přijměte ostatní výchozí hodnoty a pak vyberte Další: Disky.

Přijměte výchozí hodnoty na kartě Disky a pak vyberte Další: Sítě.

Na kartě Sítě ověřte, že je pro virtuální síť vybraná síť myVNet a podsíť je nastavená na myBackendSubnet. Přijměte ostatní výchozí hodnoty a pak vyberte Další: Správa.

Application Gateway může komunikovat s instancemi mimo virtuální síť, ve které je, ale potřebujete zajistit připojení IP adres.Na kartě Správa nastavte Diagnostiku spouštění na Zakázat. Přijměte ostatní výchozí hodnoty a pak vyberte Zkontrolovat a vytvořit.

Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení, opravte případné chyby ověření a pak vyberte Vytvořit.

Než budete pokračovat, počkejte, než se vytvoření virtuálního počítače dokončí.

Instalace služby IIS pro testování

V tomto příkladu nainstalujete službu IIS na virtuální počítače, abyste ověřili, že Azure úspěšně vytvořila aplikační bránu.

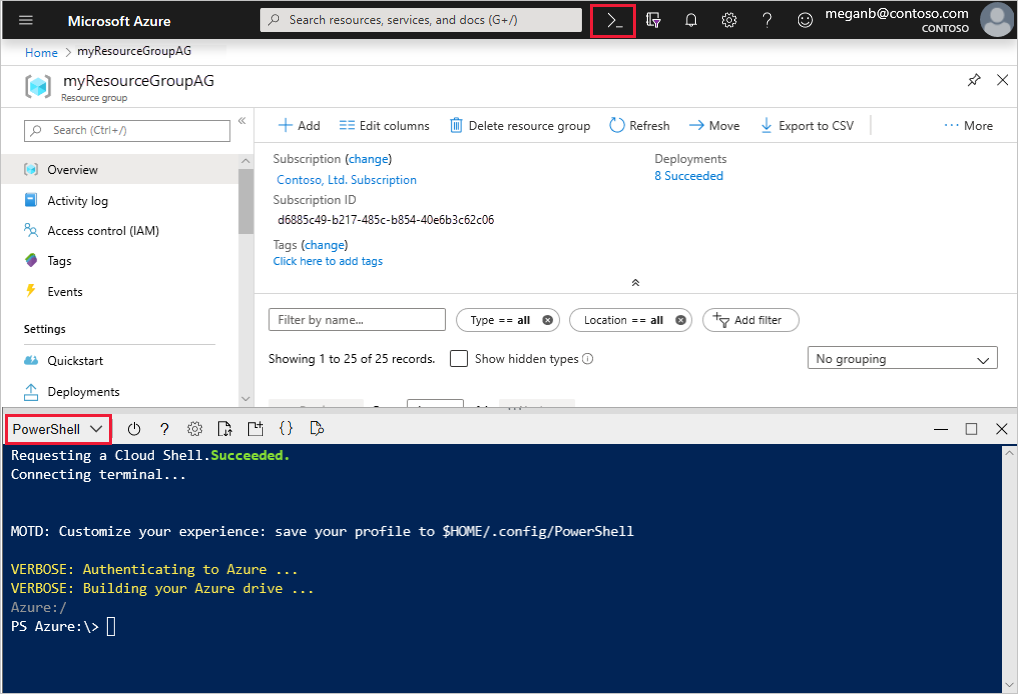

Otevřete Azure PowerShell.

V horním navigačním panelu webu Azure Portal vyberte Cloud Shell a v rozevíracím seznamu vyberte PowerShell .

Spuštěním následujícího příkazu nainstalujte službu IIS na virtuální počítač. V případě potřeby změňte parametr Location:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUSPomocí kroků, které jste předtím dokončili, vytvořte druhý virtuální počítač a nainstalujte službu IIS. Použijte myVM2 pro název virtuálního počítače a pro nastavení VMName rutiny Set-AzVMExtension .

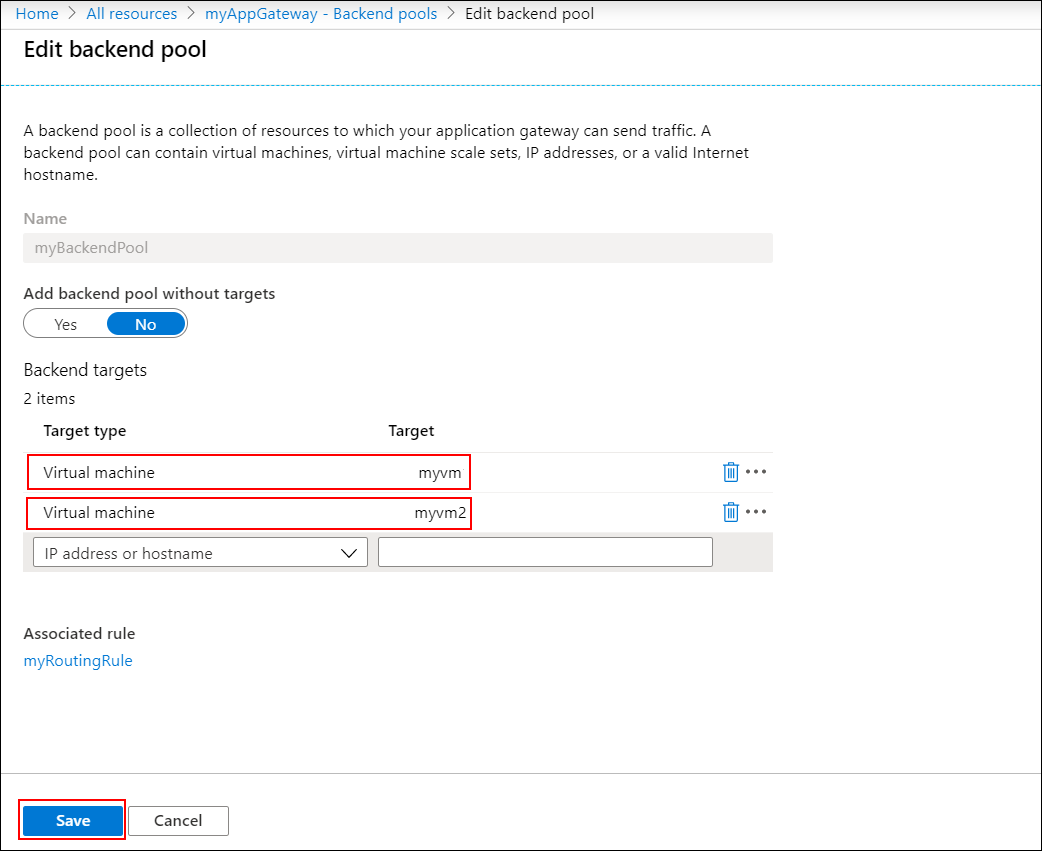

Přidání backendových serverů do backendového fondu

V nabídce webu Azure Portal vyberte Všechny prostředky nebo vyhledejte a vyberte Všechny prostředky. Pak vyberte myAppGateway.

V nabídce vlevo vyberte Backend pools.

Vyberte myBackendPool.

V části Cíle back-endu, Typ cíle, vyberte Virtuální počítač z rozevíracího seznamu.

V části Cíl vyberte virtuální počítače myVM a myVM2 a jejich přidružená síťová rozhraní z rozevíracích seznamů.

Vyberte Uložit.

Než budete pokračovat k dalšímu kroku, počkejte na dokončení nasazení.

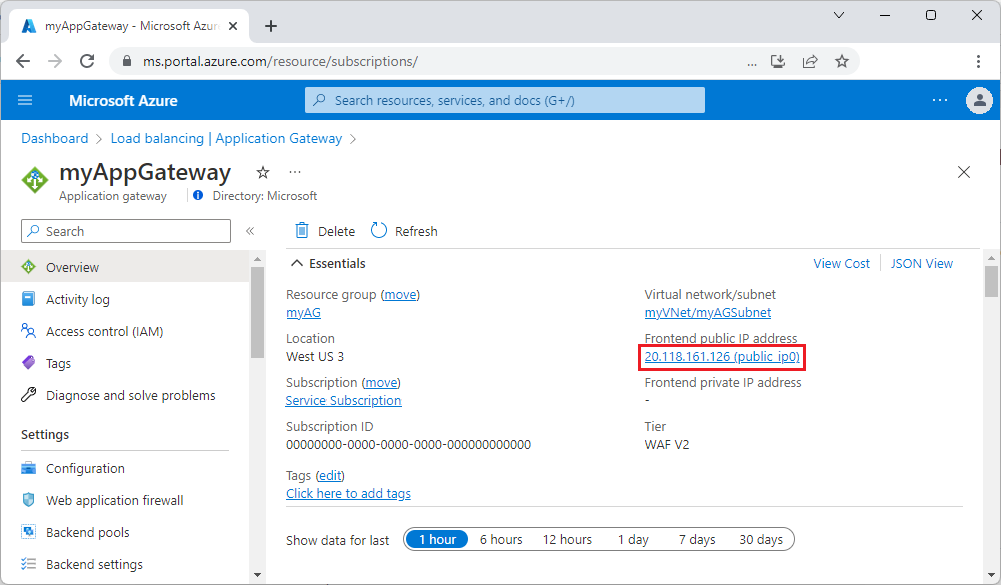

Testování aplikační brány

I když služba IIS není nutná k vytvoření aplikační brány, nainstalovali jste ji v tomto rychlém startu, abyste ověřili, jestli Azure úspěšně vytvořila aplikační bránu.

Použití služby IIS k otestování aplikační brány:

Na stránce Přehled najděte veřejnou IP adresu služby Application Gateway.

Nebo můžete vybrat všechny prostředky, zadat myAGPublicIPAddress do vyhledávacího pole a pak ho vybrat ve výsledcích hledání. Azure zobrazí veřejnou IP adresu na stránce Přehled .

Nebo můžete vybrat všechny prostředky, zadat myAGPublicIPAddress do vyhledávacího pole a pak ho vybrat ve výsledcích hledání. Azure zobrazí veřejnou IP adresu na stránce Přehled .Zkopírujte veřejnou IP adresu a vložte ji do adresního řádku prohlížeče, abyste mohli tuto IP adresu procházet.

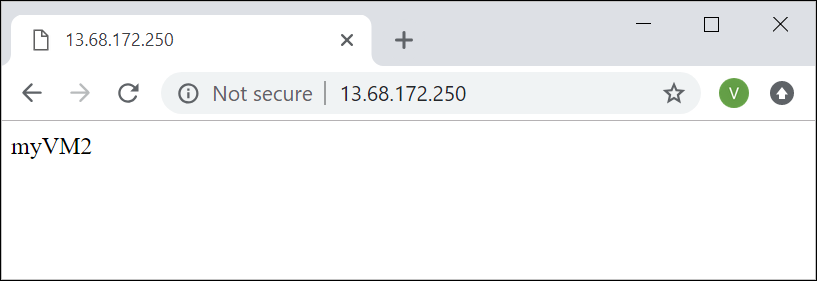

Zkontrolujte odpověď. Platná odpověď ověří, že se služba Application Gateway úspěšně vytvořila a může se úspěšně připojit k back-endu.

Aktualizujte prohlížeč několikrát a měli byste vidět připojení k virtuálnímu počítači myVM i myVM2.

Vyčistěte zdroje

Pokud už nepotřebujete prostředky, které jste vytvořili pomocí aplikační brány, odstraňte skupinu prostředků. Když odstraníte skupinu prostředků, odeberete také aplikační bránu a všechny související prostředky.

Chcete-li odstranit skupinu prostředků:

- V nabídce webu Azure Portal vyberte Skupiny prostředků nebo vyhledejte a vyberte Skupiny prostředků.

- Na stránce Skupiny prostředků vyhledejte myResourceGroupAG v seznamu a pak ho vyberte.

- Na stránce Skupina prostředků vyberte Odstranit skupinu prostředků.

- Zadejte myResourceGroupAG v části ZADEJTE NÁZEV SKUPINY PROSTŘEDKŮ a pak vyberte Odstranit.

Další kroky

V dalším článku se dozvíte, jak: