V tomto článku se dozvíte o principech návrhu a závislostech pro scénář podmíněného přístupu, který je založený na nulová důvěra (Zero Trust).

Zásady návrhu

Začneme s některými principy návrhu.

Podmíněný přístup jako modul zásad nulová důvěra (Zero Trust)

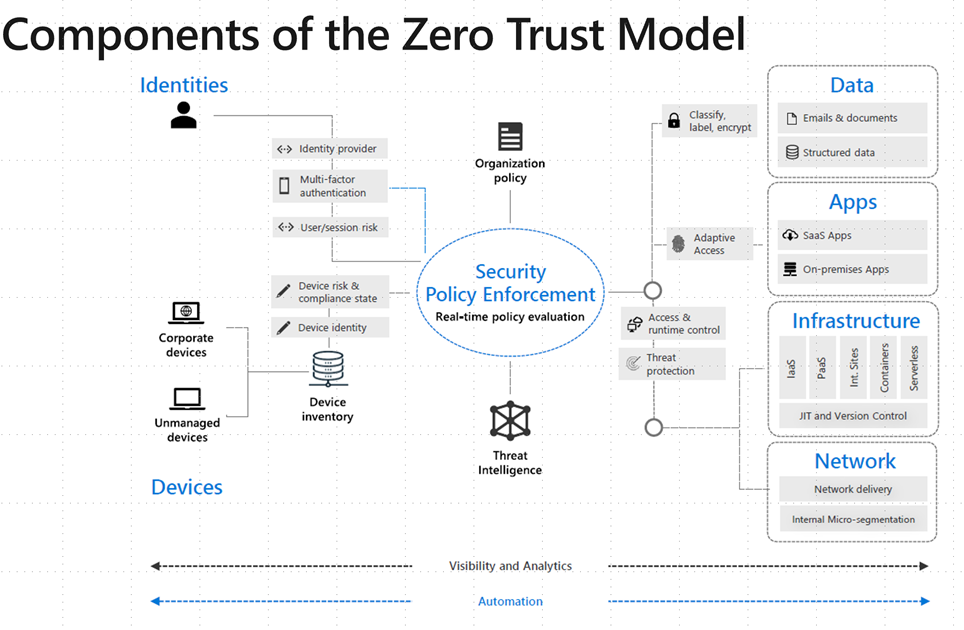

Přístup Microsoftu k nulová důvěra (Zero Trust) zahrnuje podmíněný přístup jako hlavní modul zásad. Tady je přehled tohoto přístupu:

Stáhněte si soubor SVG této architektury.

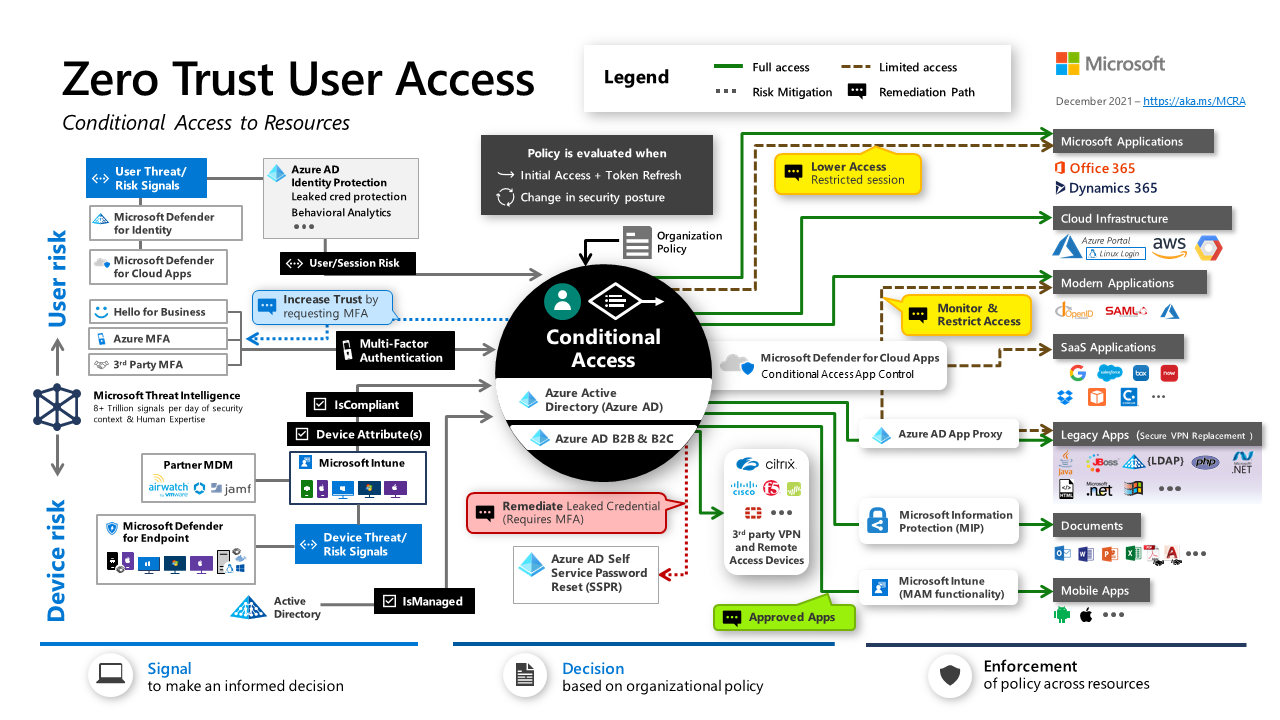

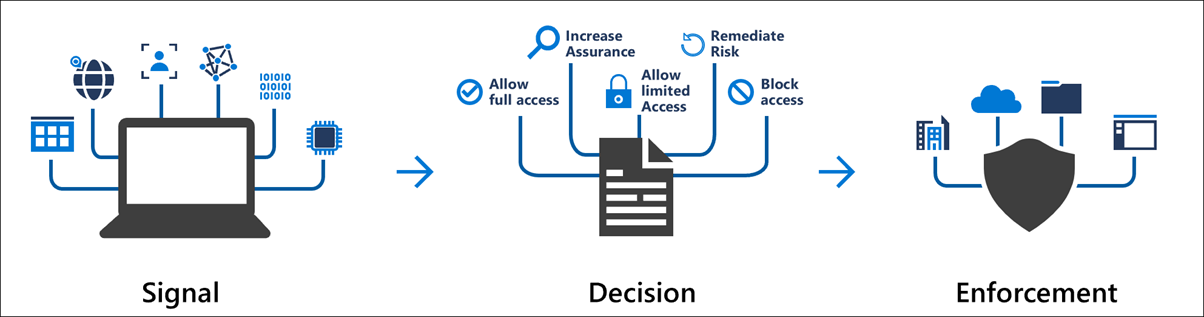

Podmíněný přístup se používá jako modul zásad pro architekturu nulová důvěra (Zero Trust), která pokrývá definici i vynucení zásad. Podmíněný přístup může na základě různých signálů nebo podmínek blokovat nebo udělit omezený přístup k prostředkům, jak je znázorněno tady:

Tady je podrobnější zobrazení prvků podmíněného přístupu a jejich popis:

Tento diagram znázorňuje podmíněný přístup a související prvky, které můžou pomoct chránit uživatelský přístup k prostředkům, a neinteraktivně nebo nelidsky. Následující diagram popisuje oba typy identit.

Podmíněný přístup se zaměřuje hlavně na ochranu přístupu od interaktivních lidí k prostředkům. S rostoucím počtem nelidových identit je potřeba brát v úvahu i přístup k těmto identitám. Microsoft nabízí dvě funkce související s ochranou přístupu k identitám úloh a před nimi.

- Ochrana přístupu k aplikacím reprezentovaným identitou úlohy, která není na portálu Microsoft Entra Podmíněný přístup dostupná. Tato možnost je podporována pomocí atributů zabezpečení. Přiřazení atributu zabezpečení identitám úloh a jejich výběr na portálu Microsoft Entra Conditional Access je součástí licence Microsoft Entra ID P1.

- Ochrana přístupu k prostředkům iniciovaných identitami úloh (instančními objekty) V samostatné licenci, která podporuje tento scénář, se nabízí nová funkce Identit úloh Microsoft Entra. Zahrnuje správu životního cyklu identit úloh, včetně ochrany přístupu k prostředkům pomocí podmíněného přístupu.

Model podnikového přístupu

Microsoft dříve poskytl pokyny a principy pro přístup k místním prostředkům na základě modelu vrstvení:

- Vrstva 0: Řadiče domény, infrastruktura veřejných klíčů (PKI), servery Active Directory Federation Services (AD FS) (AD FS) a řešení pro správu, která tyto servery spravují

- Vrstva 1: Servery, které hostují aplikace

- Vrstva 2: Klientská zařízení

Tento model je stále relevantní pro místní prostředky. Microsoft doporučuje strategii řízení přístupu, která pomáhá chránit přístup k prostředkům v cloudu:

- Je komplexní a konzistentní.

- V celém technologickém zásobníku důsledně platí zásady zabezpečení.

- Je dostatečně flexibilní, aby vyhovoval potřebám vaší organizace.

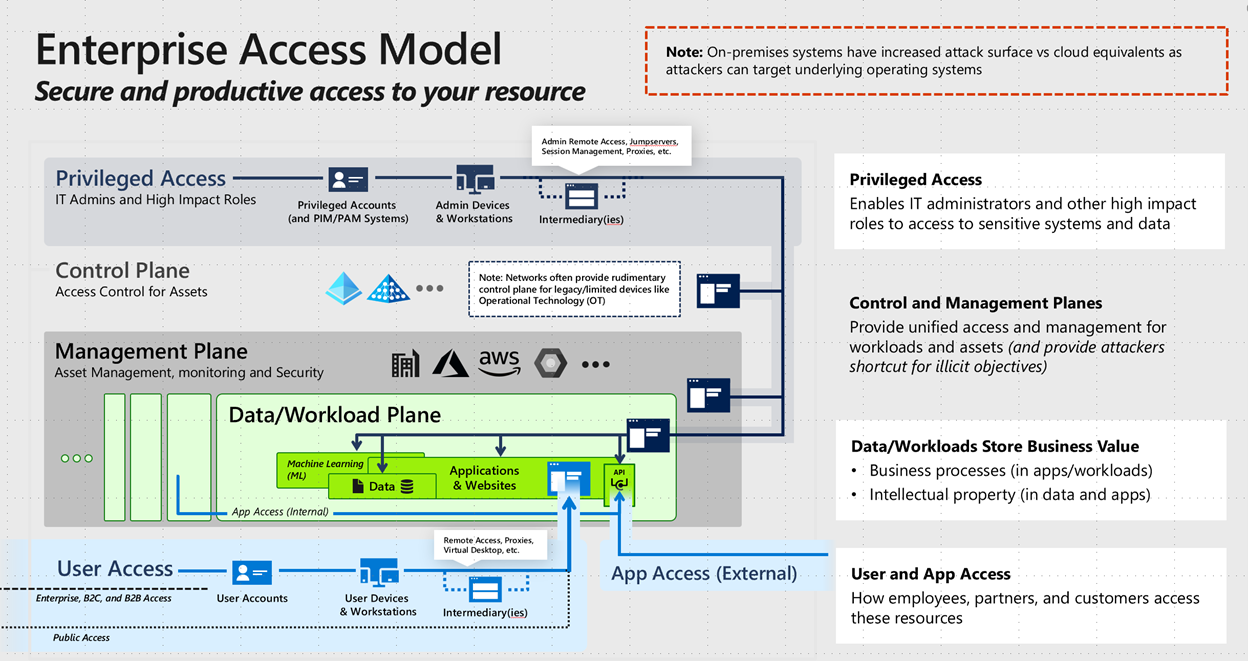

Na základě těchto principů společnost Microsoft vytvořila následující model podnikového přístupu:

Model podnikového přístupu nahrazuje starší model vrstvy, který se zaměřuje na to, aby obsahoval neoprávněné eskalace oprávnění v místním prostředí Windows Server Active Directory. V novém modelu se vrstva 0 rozšiřuje, aby se stala řídicí rovinou, vrstva 1 se skládá z roviny správy a dat a vrstva 2 pokrývá přístup uživatelů a aplikací.

Microsoft doporučuje přesunout řízení a správu do cloudových služeb, které používají podmíněný přístup jako hlavní řídicí rovinu a modul zásad, čímž definuje a vynucuje přístup.

Modul zásad podmíněného přístupu Microsoft Entra můžete rozšířit na další body vynucení zásad, mezi které patří:

- Moderní aplikace: Aplikace, které používají moderní ověřovací protokoly.

- Starší verze aplikací: Prostřednictvím proxy aplikací Microsoft Entra.

- Řešení vpn a vzdáleného přístupu: Řešení jako Microsoft AlwaysOn VPN, Cisco Any Připojení, Palo Alto Networks, F5, Fortinet, Citrix a Zscaler.

- Dokumenty, e-maily a další soubory: Prostřednictvím služby Microsoft Information Protection.

- Aplikace SaaS.

- Aplikace běžící v jiných cloudech, jako je AWS nebo Google Cloud (na základě federace).

Principy nulová důvěra (Zero Trust)

Tři hlavní nulová důvěra (Zero Trust) principy, kterým Microsoft definuje, se zdá být srozumitelný, zejména odděleními zabezpečení. Někdy je však důležitost použitelnosti při návrhu nulová důvěra (Zero Trust) řešení přehlédnuta.

Použitelnost by měla být vždy považována za implicitní princip.

Principy podmíněného přístupu

Na základě předchozích informací je zde souhrn navrhovaných principů. Microsoft doporučuje vytvořit model přístupu založený na podmíněném přístupu, který je v souladu se třemi hlavními principy microsoftu nulová důvěra (Zero Trust):

Explicitní ověření

- Přesuňte řídicí rovinu do cloudu. Integrujte aplikace s Microsoft Entra ID a chraňte je pomocí podmíněného přístupu.

- Zvažte, že všichni klienti budou externí.

Použití nejméně privilegovaného přístupu

- Vyhodnoťte přístup na základě dodržování předpisů a rizik, včetně rizika uživatele, rizika přihlášení a rizika zařízení.

- Použijte tyto priority přístupu:

- Přístup k prostředku přímo pomocí podmíněného přístupu k ochraně

- Publikujte přístup k prostředku pomocí proxy aplikace Microsoft Entra pomocí podmíněného přístupu pro ochranu.

- Pro přístup k prostředku použijte podmíněný přístup – síť VPN založená na síti VPN. Omezte přístup k úrovni aplikace nebo názvu DNS.

Předpokládat porušení zabezpečení

- Segmentace síťové infrastruktury

- Minimalizujte použití podnikové infrastruktury veřejných klíčů.

- Migrace jednotného přihlašování (SSO) ze služby AD FS na synchronizaci hodnot hash hesel (PHS).

- Minimalizujte závislosti na řadičích domény pomocí služby Kerberos KDC v Microsoft Entra ID.

- Přesuňte rovinu správy do cloudu. Správa zařízení pomocí Microsoft Endpoint Manageru

Tady je několik podrobnějších principů a doporučených postupů pro podmíněný přístup:

- Použití principů nulová důvěra (Zero Trust) na podmíněný přístup

- Před uvedením zásad do produkčního prostředí použijte režim jen pro sestavy.

- Otestujte pozitivní i negativní scénáře.

- Pro zásady podmíněného přístupu použijte řízení změn a revizí.

- Automatizujte správu zásad podmíněného přístupu pomocí nástrojů, jako jsou Azure DevOps nebo GitHub nebo Azure Logic Apps.

- Režim blokování používejte pouze v případě, že a kde potřebujete.

- Ujistěte se, že jsou chráněné všechny aplikace a vaše platforma. Podmíněný přístup nemá implicitní "odepřít vše".

- Chraňte privilegované uživatele ve všech systémech řízení přístupu na základě role (RBAC) Microsoftu 365.

- Vyžadovat změnu hesla a vícefaktorové ověřování pro vysoce rizikové uživatele a přihlášení (vynucené frekvencí přihlašování).

- Omezte přístup z vysoce rizikových zařízení. Použijte zásadu dodržování předpisů Intune s kontrolou dodržování předpisů v podmíněném přístupu.

- Chraňte privilegované systémy, například přístup k portálům pro správu pro Office 365, Azure, AWS a Google Cloud.

- Zabraňte trvalým relacím prohlížeče pro správce a na nedůvěryhodných zařízeních.

- Blokování starší verze ověřování

- Omezte přístup z neznámých nebo nepodporovaných platforem zařízení.

- Pokud je to možné, vyžadovat vyhovující zařízení pro přístup k prostředkům.

- Omezte silnou registraci přihlašovacích údajů.

- Zvažte použití výchozích zásad relace, které umožňují pokračovat, pokud dojde k výpadku, pokud byly splněny příslušné podmínky před výpadkem.

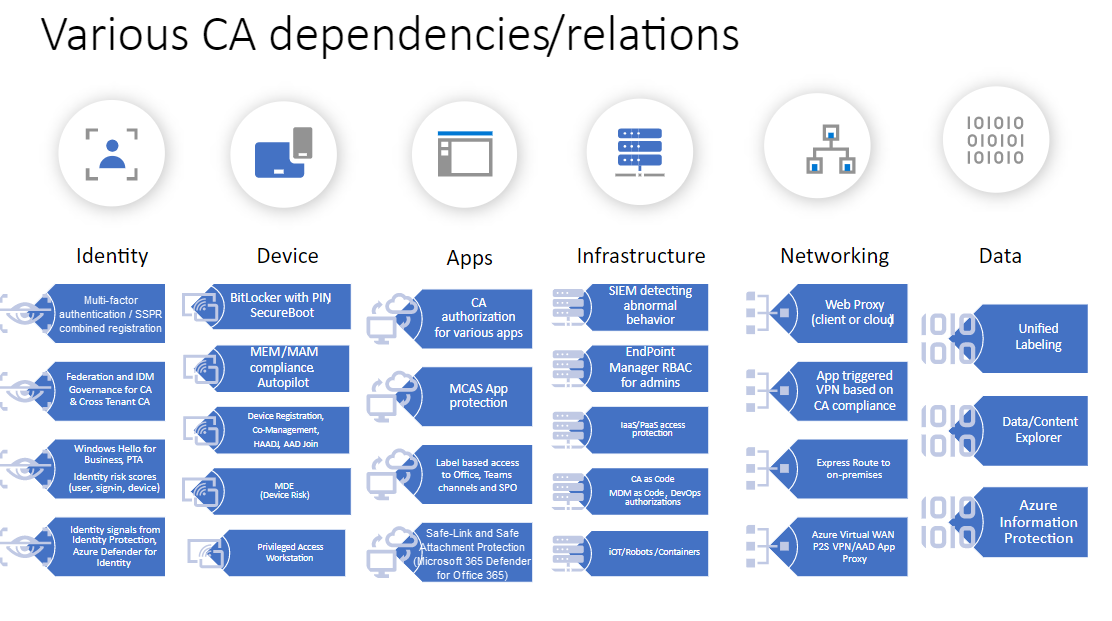

Návrh závislostí a souvisejících technologií

Následující diagram znázorňuje závislosti a související technologie. Některé technologie jsou předpokladem podmíněného přístupu. Ostatní závisí na podmíněném přístupu. Návrh popsaný v tomto dokumentu se zaměřuje hlavně na podmíněný přístup, nikoli na související technologie.

Pokyny k podmíněnému přístupu

Další informace najdete v tématu Návrh podmíněného přístupu na základě nulová důvěra (Zero Trust) a osob.

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autor:

- Claus Jespersen | ID hlavního konzultanta

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.