Tento článek popisuje aspekty clusteru Azure Kubernetes Service (AKS), který spouští úlohu v souladu se standardem PCI-DSS 3.2.1 ( Payment Card Industry Data Security Standard).

Tento článek je součástí série článků. Přečtěte si úvod.

Důležité

Pokyny a doprovodná implementace vycházejí z architektury standardních hodnot AKS. Tato architektura založená na hvězdicové topologii. Virtuální síť centra obsahuje bránu firewall pro řízení odchozího provozu, provozu brány z místních sítí a třetí sítě pro údržbu. Paprsková virtuální síť obsahuje cluster AKS, který poskytuje datové prostředí držitelů karet (CDE) a hostuje úlohu PCI DSS.

GitHub: Standardní cluster Azure Kubernetes Service (AKS) pro regulované úlohy ukazuje regulované prostředí. Implementace znázorňuje použití tras auditu prostřednictvím různých funkcí služby Azure Monitor. Obsahuje příklady síťových testovacích bodů v rámci clusteru a prostředků, které komunikují s podsítí clusteru.

GitHub: Standardní cluster Azure Kubernetes Service (AKS) pro regulované úlohy ukazuje regulované prostředí. Implementace znázorňuje použití tras auditu prostřednictvím různých funkcí služby Azure Monitor. Obsahuje příklady síťových testovacích bodů v rámci clusteru a prostředků, které komunikují s podsítí clusteru.

Pravidelné monitorování a testování sítí

Požadavek 10 – Sledování a monitorování veškerého přístupu k síťovým prostředkům a datům držitelů karet

Podpora funkcí AKS

Azure poskytuje funkci container Přehledy, která monitoruje kontejnery, včetně clusterů AKS. Další informace najdete v tématu Přehledy kontejnerů.

AKS poskytuje protokoly auditu na několika úrovních, které mohou být užitečné proaktivně chránit systém a data. Protokoly aktivit poskytují informace o operacích souvisejících s účtem a správou tajných kódů; správa nastavení diagnostiky; správa serveru; a další operace přístupu k prostředkům. Všechny protokoly se zaznamenávají s datem, časem, identitou a dalšími podrobnými informacemi. Můžete také přistupovat ke všem chronologickým záznamům všech volání rozhraní API provedených v clusteru AKS. Protokoly obsahují informace o volajícím, čas provedení hovoru, zdroj, kde bylo volání zahájeno atd. Další informace najdete v tématu Povolení a kontrola protokolů řídicí roviny Kubernetes ve službě Azure Kubernetes Service (AKS).

RBAC (řízení přístupu na základě role) se dá použít ke správě zásad přístupu k prostředkům jako standardní postup v Azure.

Všechny protokoly by měly být uložené v účtu úložiště vlastněné zákazníkem nebo v protokolech služby Azure Monitor. Díky tomu můžete rychle generovat přehledy z velkého objemu dat. Všechny protokoly se uchovávají s alespoň třemi kopiemi v oblasti. Více kopií můžete mít povolením zálohování nebo replikace mezi oblastmi. Všechny položky protokolu jsou k dispozici pouze prostřednictvím zabezpečených kanálů HTTP.

Architektura pro upozorňování v Azure umožňuje nakonfigurovat výstrahy pro detekci podezřelého přístupu. Můžete nastavit, jaké výstrahy je potřeba aktivovat, a události. Uživatelé můžou také ručně zkontrolovat úplný protokol pomocí Log Analytics s možností filtrování na základě typu aktivity, obsahu aktivity nebo volajícího aktivity.

Vaše odpovědnosti

| Požadavek | Odpovědnost |

|---|---|

| Požadavek 10.1 | Implementujte záznamy auditu, které propojí veškerý přístup k systémovým komponentám každému jednotlivému uživateli. |

| Požadavek 10.2 | Implementujte automatizované záznamy auditu pro všechny systémové komponenty a rekonstruujte následující události: |

| Požadavek 10.3 | Zaznamenejte alespoň následující položky záznamu auditu pro všechny systémové komponenty pro každou událost: |

| Požadavek 10.4 | Pomocí technologie synchronizace času synchronizujte všechny kritické systémové hodiny a časy a ujistěte se, že je pro získání, distribuci a ukládání času implementováno následující. |

| Požadavek 10.5 | Zabezpečené záznamy auditu, aby je nebylo možné změnit. |

| Požadavek 10.6 | Zkontrolujte protokoly a události zabezpečení pro všechny systémové komponenty a identifikujte anomálie nebo podezřelou aktivitu. |

| Požadavek 10.7 | Uchovávejte historii záznamu auditu alespoň po dobu jednoho roku s minimálním třemi měsíci, které jsou okamžitě k dispozici pro analýzu (například online, archivované nebo obnovitelné ze zálohy). |

| Požadavek 10.8 | Další požadavek pouze na poskytovatele služeb: Včas reagovat na selhání všech důležitých bezpečnostních prvků. Procesy pro reagování na selhání v kontrolních prvcích zabezpečení musí zahrnovat |

| Požadavek 10.9 | Ujistěte se, že zásady zabezpečení a provozní postupy pro monitorování veškerého přístupu k síťovým prostředkům a datům držitelů karet jsou zdokumentované, používané a známé všem ovlivněným stranám. |

Požadavek 11 – Pravidelné testování systémů a procesů zabezpečení

Podpora funkcí AKS

Služba AKS je integrovaná se službami monitorování Azure:

Microsoft Defender for Containers poskytuje mnoho funkcí kontroly zabezpečení. Defender for Containers například prohledá image načítané, nasdílené a importované do registrů kontejnerů a poskytuje doporučení. Podrobnosti najdete v tématu Posouzení ohrožení zabezpečení.

Azure Monitor se dá použít k nastavení výstrah na základě typu události k ochraně integrity a zabezpečení systému. Pokud na uzlech AKS dojde k nějakým očekávaným selháním systému, služba AKS automaticky opraví prostředek včas bez přerušení zpracování systému.

Clustery AKS jsou chráněné bránou Aplikace Azure Gateway pomocí firewallu webových aplikací (WAF) a je možné je nakonfigurovat v režimu detekce pro protokolování výstrah a hrozeb. Silnějším režimem je preventivní režim, který aktivně blokuje zjištěné vniknutí a útoky. Podrobnosti najdete v tématu Osvědčené postupy pro připojení k síti a zabezpečení ve službě Azure Kubernetes Service (AKS).

Vaše odpovědnosti

| Požadavek | Odpovědnost |

|---|---|

| Požadavek 11.1 | Implementujte procesy pro testování přítomnosti bezdrátových přístupových bodů (802.11) a zjistěte a identifikujte všechny autorizované a neoprávněné bezdrátové přístupové body čtvrtletně. |

| Požadavek 11.2 | Spusťte kontroly ohrožení zabezpečení interní a externí sítě alespoň čtvrtletně a po jakékoli významné změně sítě (například nové instalace systémových komponent, změny síťové topologie, úpravy pravidel brány firewall, upgrady produktů). |

| Požadavek 11.3 | Implementujte metodologii pro penetrační testování, která zahrnuje následující: |

| Požadavek 11.4 | Pomocí technik detekce neoprávněných vniknutí nebo ochrany před neoprávněným vniknutím můžete zjistit nebo zabránit neoprávněným vniknutím do sítě. |

| Požadavek 11.5 | Nasaďte mechanismus detekce změn (například nástroje pro monitorování integrity souborů), který upozorní pracovníky na neoprávněné úpravy (včetně změn, přidání a odstranění) důležitých systémových souborů, konfiguračních souborů nebo souborů obsahu; a nakonfigurujte software tak, aby prováděl kritické porovnání souborů alespoň jednou týdně. |

| Požadavek 11.6 | Ujistěte se, že zásady zabezpečení a provozní postupy pro monitorování a testování zabezpečení jsou zdokumentované, používané a známé všem postiženým stranám. |

Požadavek 10.1

Implementujte záznamy auditu, které propojí veškerý přístup k systémovým komponentám každému jednotlivému uživateli.

Vaše odpovědnosti

Ke každé komponentě doporučujeme použít operace auditu prováděné pomocí následujících metod:

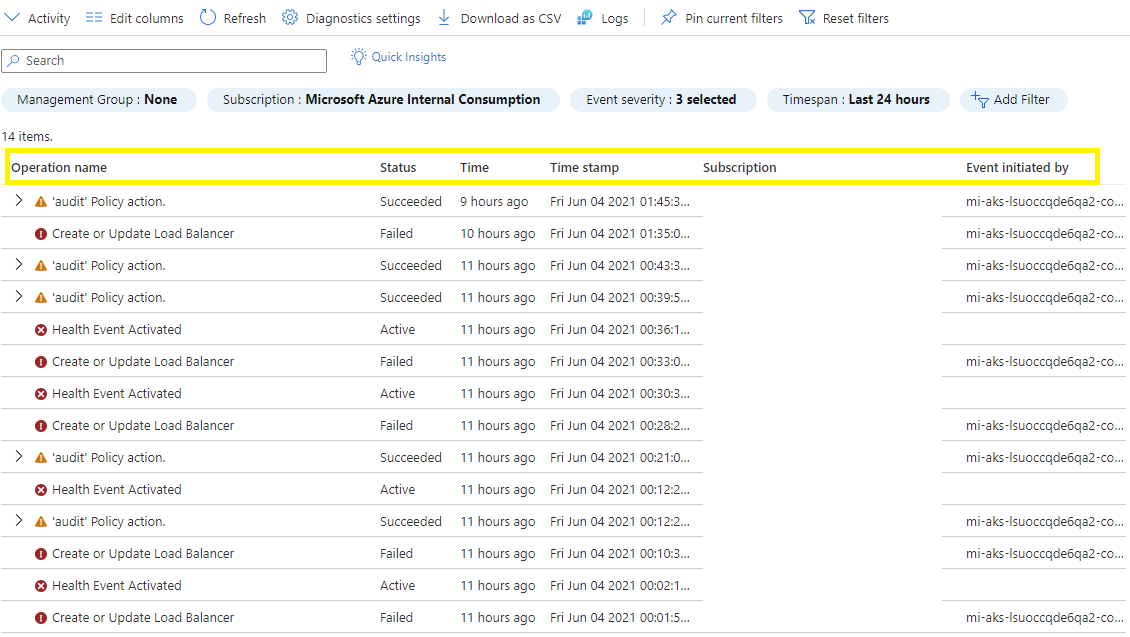

Protokol aktivit služby Azure Monitor Protokol aktivit poskytuje informace o typu a čase operací prostředků Azure. Protokoluje také identitu, která operaci spustila. Ve výchozím nastavení je tato možnost povolená a informace se shromažďují hned po dokončení operace prostředku. Záznam auditu je jen pro zápis a nelze ho odstranit.

Data se uchovávají po dobu 90 dnů. U delších možností uchovávání zvažte odesílání položek protokolu aktivit do protokolů služby Azure Monitor a konfiguraci zásad uchovávání informací a archivace.

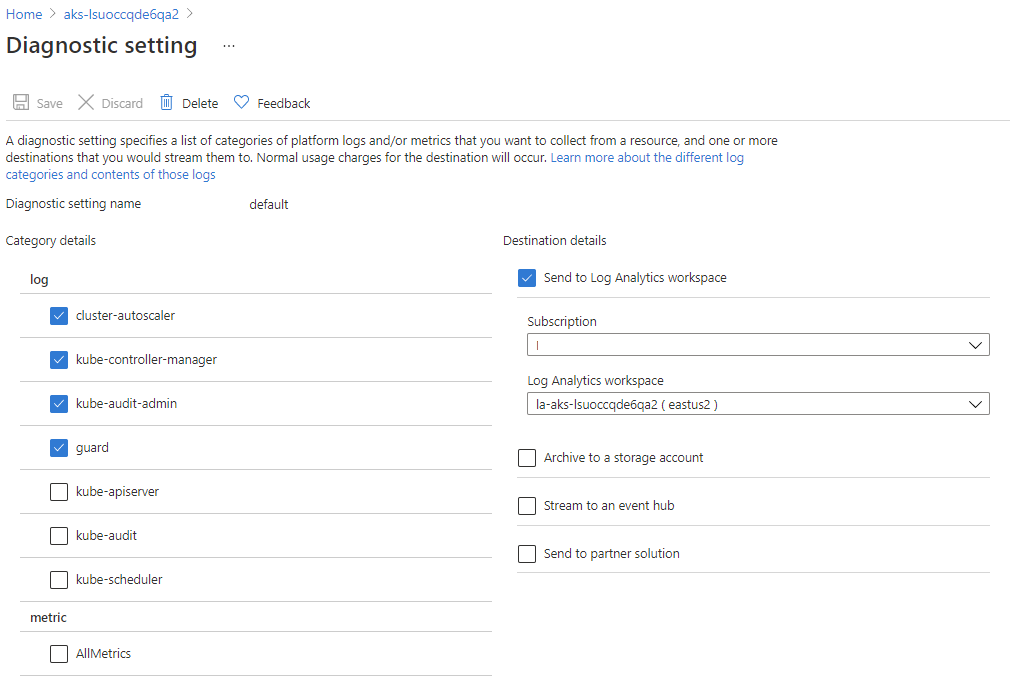

Nastavení diagnostiky Azure Poskytuje diagnostické a auditní informace o prostředcích Azure a platformě, na kterou se nastavení vztahuje. Doporučujeme povolit nastavení diagnostiky pro AKS a další komponenty v systému, jako je Azure Blob Storage a Key Vault. Na základě typu prostředku můžete zvolit typ protokolů a dat metriky, které se mají odeslat do cíle. Cíl diagnostiky musí splňovat požadované doby uchovávání.

Nastavení diagnostiky pro AKS Z uvedených kategorií AKS povolte protokoly auditu Kubernetes. Nastavení diagnostiky zahrnuje

kube-auditnebokube-audit-adminaguard.Povolte

kube-audit-adminzobrazení volání serveru rozhraní API založeného na protokolech, která můžou změnit stav clusteru. Pokud potřebujete záznam auditu pro všechny interakce serveru API (včetně neupravovaných událostí, jako jsou žádosti o čtení), povoltekube-auditmísto toho. Tyto události můžou být plodné, vytvářet šum a zvýšit náklady na spotřebu. Tyto protokoly obsahují informace o názvu přístupu a identity, který se používá k provedení požadavku.Povolte

guardprotokoly ke sledování spravovaných auditů Řízení přístupu na základě role (RBAC) Microsoft Entra ID a Azure.

Kromě protokolů založených na uživatelích zvažte protokoly z řídicí roviny Kubernetes, včetně

kube-apiserverakube-controller-manager. Tyto protokoly nejsou obvykle spojené s uživatelem, ale můžou pomoct korelovat změny systému, které uživatelé provedli.Další informace naleznete v tématu Zobrazení protokolů komponent řídicí roviny.

Tato referenční implementace umožňuje

cluster-autoscaler, ,kube-controller-managerkube-audit-admina protokoly aguardpředávat do pracovního prostoru služby Log Analytics. Doba uchovávání pracovních prostorů je nastavená na 90 dnů.

Diagnostika služby Azure Kubernetes Service (AKS) pomáhá zjišťovat a řešit problémy s clusterem, jako jsou selhání uzlů. Zahrnuje také diagnostická data specifická pro sítě, která se nenákladí navíc. Tato data nejsou obvykle přidružená uživatelům, ale můžou pomoct korelovat změny systému, které uživatelé provedli. Informace najdete v tématu Diagnostika služby Azure Kubernetes Service.

Předchozí mechanismy záznamu auditu by se měly implementovat v době nasazení prostředků. Služba Azure Policy by také měla být aktivní, aby se zajistilo, že tyto konfigurace nejsou neúmyslně nebo úmyslně zakázané ve vašem CDE.

Požadavek 10.2

Implementujte automatizované záznamy auditu pro všechny systémové komponenty a rekonstruujte následující události:

- 10.2.1 Všichni jednotliví uživatelé mají přístup k datům držitelů karet

- 10.2.2 Všechny akce prováděné jednotlivými osobami s oprávněními root nebo správce

- 10.2.3 Přístup ke všem trasě auditu

- 10.2.4 Neplatné pokusy o logický přístup

- 10.2.5 Použití a změny mechanismů identifikace a ověřování, včetně vytváření nových účtů a zvýšení oprávnění, a všechny změny, přidání nebo odstranění účtů s oprávněními root nebo správce

- 10.2.6 Inicializace, zastavení nebo pozastavení protokolů auditu

- 10.2.7 Vytvoření a odstranění objektů na úrovni systému

Vaše odpovědnosti

AKS poskytuje protokoly auditu na více úrovních, jak je popsáno v požadavku 10.1. Tady je několik klíčových bodů:

- Protokoly aktivit ve výchozím nastavení poskytují informace o důležitých operacích prostředků Azure. Všechny protokoly zahrnují stav, čas a identitu, která operaci spustila.

- Povolte nastavení diagnostiky pro přístup ke všem záznamům všech volání rozhraní API provedených v clusteru AKS. Protokoly obsahují podrobnosti o žadateli, časovém razítku, zdroji žádosti a obsahu požadavku. Uložte protokoly do pracovního prostoru služby Log Analytics s odpovídajícím obdobím uchovávání. Povolte protokolování pracovního prostoru služby Log Analytics, abyste měli jistotu, že se protokoluje i přístup ke záznamu auditu.

- Povolte shromažďování syslogu s kontejnerem Přehledy zachytávání protokolů událostí operačního systému na úrovni uzlu AKS v pracovním prostoru služby Log Analytics. Tyto protokoly by se také měly ingestovat do systému SIEM.

- Zahrňte protokolování auditu operačního systému a využití pro jiné výpočetní prostředky, jako jsou agenti sestavení a jump boxy. Zakažte přístup k systémům přímo jako root. Ověřte, že se všechny akce provádějí pod konkrétní identitou.

- Protokoluje neúspěšné pokusy o přístup. To zahrnuje žádosti o přístup ke komponentám, jako je Azure Storage, Azure Key Vault, server rozhraní API AKS a jakýkoli přístup RDP/SSH v jiných systémech.

- Využijte výhody funkcí nabízených agenty zabezpečení třetích stran, které pomáhají analyzovat vzory uživatelů v clusteru AKS. Tyto funkce můžou být užitečné pro data auditu přístupu uživatelů.

Požadavek 10.3

Zaznamenejte alespoň následující položky záznamu auditu pro všechny systémové komponenty pro každou událost:

- 10.3.1 Identifikace uživatele

- 10.3.2 Typ události

- 10.3.3 Datum a čas

- 10.3.4 Indikace úspěchu nebo selhání

- 10.3.5 Původ události

- 10.3.6 Identita nebo název ovlivněných dat, systémových komponent nebo prostředků.

Vaše odpovědnosti

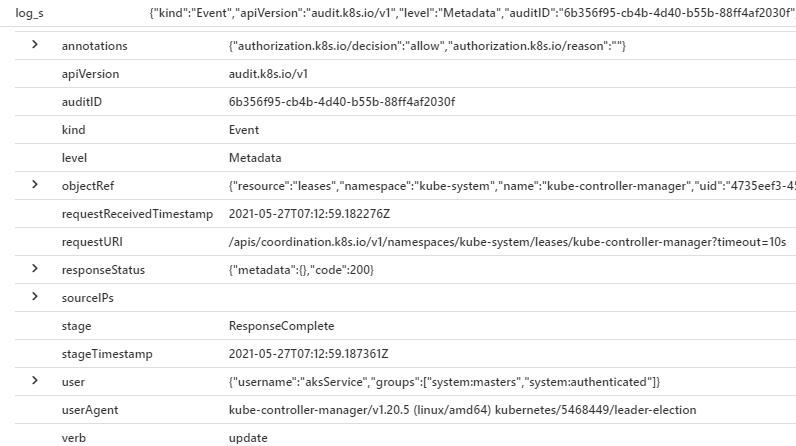

Jak je popsáno v části Požadavek 10.2, můžete protokoly auditu získat z clusteru povolením nastavení diagnostiky pro AKS. Protokoly obsahují podrobné informace o získání, výpisu, vytvoření, aktualizaci, odstranění, opravě a publikování událostí. Protokoly obsahují informace v seznamu v části Požadavky. Uložte protokoly do účtu úložiště, abyste se mohli na informace dotazovat.

Chcete například zobrazit předchozí sadu informací pro události kube-audit-admin spuštěním tohoto dotazu:

AzureDiagnostics

| where Category == 'kube-audit-admin'

| project TimeGenerated, ResourceId, log_s, pod_s

| top 200 by TimeGenerated desc

Sada výsledků zobrazuje informace jako součást pole log_s.

| Požadované informace | Schéma |

|---|---|

| Identifikace uživatele | Zdrojová IP adresa |

| Typ události | Sloveso |

| Datum a čas | requestReceivedTimestamp |

| Indikace úspěchu nebo selhání | responseStatus |

| Původ události | Uživatel |

| Identita nebo název ovlivněných dat, systémových komponent nebo prostředků | objectRef |

Informace o hlavním protokolu naleznete v tématu Zobrazení protokolů komponent řídicí roviny.

Požadavek 10.4

Pomocí technologie synchronizace času synchronizujte všechny kritické systémové hodiny a časy a ověřte, že je pro získání, distribuci a ukládání času implementováno následující.

- 10.4.1 Kritické systémy mají správný a konzistentní čas.

- 10.4.2 Časová data jsou chráněna.

- 10.4.3 Nastavení času jsou přijímána z oborově přijímaných časových zdrojů.

Poznámka: Jedním z příkladů technologie synchronizace času je protokol NTP (Network Time Protocol).

Vaše odpovědnosti

AKS používá protokol NTP z podkladových hostitelů Azure a nevyžaduje žádné povolenky odchozího síťového provozu pro podporu protokolu NTP. Jiné virtuální počítače, které přidáte do cde, můžou jako zdroj synchronizace času používat externí servery NTP, jako je ntp.ubuntu.org (a jeho fond). Další výpočetní prostředky, které do cde přinášíte, by měly explicitně používat zdroj NTP podle vašeho výběru a měly by být zdokumentované.

Požadavek 10.5

Omezit prohlížení tras auditu jenom na lidi, kteří potřebují práci.

- 10.5.1 Omezte zobrazování tras auditu lidem, kteří potřebují práci.

- 10.5.2 Chraňte soubory záznamu auditu před neoprávněnými úpravami.

- 10.5.3 Promptly back up audit trail files to a centraled log server or media that is difficult alter.

- 10.5.4 Zapisujte protokoly pro externí technologie do zabezpečeného, centralizovaného, interního serveru protokolu nebo mediálního zařízení.

- 10.5.5 Pomocí monitorování integrity souborů nebo softwaru pro detekci změn v protokolech zajistěte, aby existující data protokolu nebyla změněna bez generování výstrah (i když přidání nových dat by nemělo způsobit upozornění).

Vaše odpovědnosti

Díky více synchronizacím protokolování se zvyšuje režijní náklady na zabezpečení, kontrolu, analýzu a dotazování dat záznamu auditu. Naplánujte topologie záznamu auditu tak, aby vyvážit kompromisy mezi kompletní izolací záznamu auditu a obavami správy.

Pokud je to možné, integrujte protokoly. Výhodou je možnost efektivně kontrolovat, analyzovat a dotazovat data. Azure nabízí několik technologických možností. Pomocí přehledů kontejnerů Azure Monitoru můžete zapisovat protokoly do pracovního prostoru služby Log Analytics. Další možností je integrace dat do řešení zabezpečení a správy událostí (SIEM), jako je Microsoft Sentinel. Další oblíbené volby třetích stran jsou Splunk, QRadar a ArcSight. Microsoft Defender for Cloud a Azure Monitor podporují všechna tato řešení. Tato řešení jsou jímky dat pouze pro připojení, aby se zajistilo, že se stopa nedá změnit.

Defender for Cloud může exportovat výsledky v nakonfigurovaných intervalech. Další informace najdete v tématu Průběžný export.

Všechny protokoly se uchovávají s alespoň třemi kopiemi v jedné oblasti. Jako strategie zálohování můžete mít více kopií povolením zálohování nebo replikace mezi oblastmi. Všechny položky protokolu jsou k dispozici pouze prostřednictvím zabezpečených kanálů HTTP/S.

Log Analytics a Microsoft Sentinel podporují různé řízení přístupu na základě role za účelem správy přístupu ke záznamu auditu. Ujistěte se, že jsou role namapované na role a zodpovědnosti organizace.

Ujistěte se, že váš pracovní prostor služby Log Analytics podporuje požadavky na provoz i dodržování předpisů. Zvažte vyhrazený pracovní prostor pro clustery v oboru, který předává řešení SIEM.

Většina protokolování v AKS pochází z nástroje stdout/stderr a shromažďuje je služba Azure Monitor Container Insights. Pokud máte další ručně vytvořené protokoly, zvažte generování dat způsobem, který se odesílá do důvěryhodného streamu pro předávání a není předmětem manipulace.

Požadavek 10.6

Zkontrolujte protokoly a události zabezpečení pro všechny systémové komponenty a identifikujte anomálie nebo podezřelou aktivitu.

- 10.6.1 Zkontrolujte následující aspoň denně:

- Všechny události zabezpečení

- Protokoly všech systémových komponent, které ukládají, zpracovávají nebo přenášejí CHD nebo SAD

- Protokoly všech důležitých systémových komponent

- Protokoly všech serverů a systémových komponent, které provádějí funkce zabezpečení (například brány firewall, systémy detekce neoprávněných vniknutí nebo systémy ochrany před neoprávněným vniknutím (IDS/IPS), ověřovací servery, servery pro přesměrování elektronického obchodování atd."

- 10.6.2 Pravidelně kontrolujte protokoly všech ostatních systémových komponent na základě zásad organizace a strategie řízení rizik podle ročního hodnocení rizik organizace.

- 10.6.3 Projděte si výjimky a anomálie zjištěné během procesu kontroly.

Vaše odpovědnosti

Monitorovací služby Azure, Azure Monitor a Microsoft Defender for Cloud můžou generovat oznámení nebo výstrahy, když detekují neobvyklou aktivitu. Mezi tyto výstrahy patří kontextové informace, jako je závažnost, stav a čas aktivity.

Jak se generují výstrahy, mají strategii nápravy a kontrolují průběh. Jedním ze způsobů je sledovat skóre zabezpečení v programu Microsoft Defender for Cloud a porovnat je s historickými výsledky.

Centralizace dat v jednom zobrazení pomocí řešení SIEM, jako je Microsoft Sentinel. Integrace dat může poskytnout bohatý kontext upozornění.

Případně můžete ručně zkontrolovat úplný protokol ve vašem úložišti. Například v protokolech služby Azure Monitor můžete použít funkci filtrování na základě typu aktivity, obsahu aktivity nebo volajícího aktivity.

Mít zásady organizace pro kontrolu výstrah a událostí v pravidelných intervalech a plánovat iniciativy s konkrétními cíli zlepšení. Pomocí vlastních uložených dotazů v Log Analytics můžete zdokumentovat zamýšlené dotazy na protokoly a usnadnit dotazování. Tím zajistíte, že tým ví, co je důležité zkontrolovat, protože se týká verze 10.6, a že veškeré ruční úsilí, které se v tomto procesu týká, se řídí konzistentním pracovním postupem.

Požadavek 10.7

Uchovávejte historii záznamu auditu alespoň po dobu jednoho roku s minimálním třemi měsíci, které jsou okamžitě k dispozici pro analýzu (například online, archivované nebo obnovitelné ze zálohy).

Vaše odpovědnosti

Protokoly nejsou po neomezenou dobu dostupné. Ujistěte se, že jsou zachovány protokoly aktivit Azure a nastavení diagnostiky a že se dají dotazovat. Zadejte dobu uchovávání za tři měsíce, když povolíte nastavení diagnostiky pro vaše prostředky. Protokoly Služby Azure Monitor podporují dlouhodobou archivaci, takže je můžete použít k auditování nebo offline analýze. Implementujte dlouhodobé řešení archivace tak, aby odpovídalo principu zápisu jednou, číst mnoho.

Požadavek 10.8

10.8.1 Další požadavek pouze pro poskytovatele služeb: Reakce na selhání jakýchkoli důležitých bezpečnostních prvků včas. Procesy pro reakci na selhání v kontrolních prvcích zabezpečení musí zahrnovat:

Obnovení funkcí zabezpečení

Identifikace a zdokumentování doby trvání (datum a čas zahájení až do konce) selhání zabezpečení

Identifikace a zdokumentování příčin selhání, včetně původní příčiny a zdokumentování nápravy potřebné k vyřešení původní příčiny

Identifikace a řešení všech problémů se zabezpečením, které vznikly během selhání

Provedení posouzení rizik za účelem určení, zda se v důsledku selhání zabezpečení vyžadují další akce

Implementace kontrolních mechanismů, které brání opakovanému výskytu příčiny selhání – obnovení monitorování kontrolních mechanismů zabezpečení

Vaše odpovědnosti

Pokud je to praktické, mají výstrahy, které indikují existenci důležitých kontrolních mechanismů zabezpečení. V opačném případě se ujistěte, že proces auditu dokáže včas rozpoznat nedostatek očekávané kontroly zabezpečení. Zvažte kontroly, jako jsou agenti zabezpečení spuštění v clusteru AKS a řízení přístupu (IAM a síť) na prostředcích Azure. Zahrňte nastavení pro kontrolu, jestli je cluster AKS privátním clusterem, pro body ohrožení sítě prostřednictvím pravidel skupiny zabezpečení sítě (NSG) nebo zkontrolujte neočekávané veřejné IP adresy. Patří sem také neočekávané změny v DNS, směrování sítě, bráně firewall a ID Microsoft Entra.

Požadavek 10.9

Ujistěte se, že zásady zabezpečení a provozní postupy pro monitorování veškerého přístupu k síťovým prostředkům a datům držitelů karet jsou zdokumentované, používané a známé všem ovlivněným stranám.

Vaše odpovědnosti

Je důležité udržovat důkladnou dokumentaci k procesům a zásadám. Udržujte dokumentaci o vynucených zásadách. V rámci vašeho úsilí o monitorování musí být lidé vyškoleni při povolování a prohlížení protokolů auditu a identifikaci a nápravě běžných rizik. To je důležité pro lidi, kteří jsou součástí procesu schvalování z hlediska zásad.

Požadavek 11.1

Implementujte procesy pro testování přítomnosti bezdrátových přístupových bodů (802.11) a zjistěte a identifikujte všechny autorizované a neoprávněné bezdrátové přístupové body čtvrtletně.

Externí sítě jsou mimo rozsah této dokumentace a musí se vyhodnotit samostatně.

Vaše odpovědnosti

Tato architektura a její implementace nejsou navržené tak, aby podporovaly místní nebo cloudové transakce přes bezdrátová připojení. Důležité informace najdete v pokynech v oficiální normě PCI-DSS 3.2.1.

Požadavek 11.2

Spusťte kontroly ohrožení zabezpečení interní a externí sítě alespoň čtvrtletně a po jakýchkoli důležitých změnách sítě, například:

- Nové instalace systémových komponent

- Změny v topologii sítě

- Úpravy pravidel brány firewall

- Upgrady produktů

Další informace naleznete v tématu PcI (Payment Card Industry) Data Security Standard Approved Scan Vendors.

Vaše odpovědnosti

Mějte proces, který kontroluje změny v clusteru AKS, konfiguraci sítě, registrech kontejnerů a dalších komponentách architektury.

Pokud dojde ke změnám v síti, měl by proces vyhodnotit, jestli je potřeba provést kontrolu. Například je cluster nyní vystavený veřejnému internetu? Jsou nová pravidla brány firewall příliš přesvědčivá? V rámci clusteru mezi pody existují nějaké mezery v zabezpečení?

Jasně a odsouhlaste definici významných změn s ohledem na vaši infrastrukturu. Tady je několik příkladů:

- Konfigurace skupin zabezpečení sítě nebo pravidel služby Azure Firewall

- Partnerské vztahy virtuálních sítí

- Nastavení DNS

- Konfigurace služby Azure Private Link

- Další síťové komponenty

PLATÍ PRO VERZI 11.2.1

Čtvrtletní vyhledávání ohrožení zabezpečení musí být spuštěno zkušenými pracovníky s hlubokým porozuměním síťovým konceptům Azure a sítí Kubernetes. Namapujte výsledky na Požadavek 6.1 s úrovněmi závažnosti a vyřešte položky s vysokou prioritou. Pokud dojde k významným změnám, spusťte kontroly před naplánovanou čtvrtletní kontrolou. To vám pomůže odhalit nová ohrožení zabezpečení, abyste mohli proaktivně opravit problémy.

Tato kontrola musí obsahovat také sítě v clusteru (pod-to-pod).

PLATÍ PRO verzi 11.2.2 Vyberte schváleného dodavatele skenování (ASV), který má rozsáhlé zkušenosti se sítěmi Azure a Kubernetes. To poskytuje hloubku a specificitu v navrhovaných nápravách.

Požadavek 11.3

Implementujte metodologii pro penetrační testování, která zahrnuje následující:

- Vychází z přístupů k penetračním testům přijatým v oboru (například NIST SP800-115).

- Zahrnuje pokrytí pro všechny hraniční a kritické systémy CDE.

- Zahrnuje testování z vnitřní i vnější sítě.

- Zahrnuje testování pro ověření všech segmentací a kontrol redukce rozsahu.

- Definuje penetrační testy aplikační vrstvy tak, aby zahrnovaly minimálně ohrožení zabezpečení uvedená v požadavku 6.5.

- Definuje penetrační testy síťové vrstvy tak, aby zahrnovaly komponenty, které podporují síťové funkce a operační systémy.

- Zahrnuje kontrolu a zvážení hrozeb a ohrožení zabezpečení, ke které došlo za posledních 12 měsíců.

- Určuje uchovávání výsledků penetračního testování a výsledky nápravných aktivit.

Vaše odpovědnosti

Testování průniku vám umožní najít mezery v zabezpečení shromažďováním informací, analýzou ohrožení zabezpečení a vytvářením sestav. Doporučujeme postupovat podle oborových pokynů uvedených v standardu PTES (Penetrační testování spouštění), abyste vyřešili běžné scénáře a aktivity potřebné k vytvoření směrného plánu.

Penetrační test by měl mít hluboké znalosti o místních sítích a sítích Azure, aby se zajistilo, že se roční segmentační testy probíraly široce. Rozšiřte metodiku testování na sítě v clusteru. Tato osoba vyžaduje silné zkušenosti s koncepty sítí Kubernetes.

Testy musí zahrnovat aplikační a datové vrstvy spuštěné v CDE.

V cvičení penetračního testování můžou odborníci potřebovat přístup k citlivým datům pro celou organizaci. Postupujte podle pravidel zapojení a ujistěte se, že přístup a záměr nejsou zneužité. Pokyny k plánování a provádění simulovaných útoků najdete v tématu Pravidla penetračního testování zapojení.

Požadavek 11.4

Pomocí technik detekce neoprávněných vniknutí nebo ochrany před neoprávněným vniknutím můžete zjistit nebo zabránit neoprávněným vniknutím do sítě. Monitorujte veškerý provoz v hraničním datovém prostředí držitelů karet a v kritických bodech v datovém prostředí držitelů karet. Upozorňovat pracovníky na podezření na ohrožení zabezpečení

Vaše odpovědnosti

Chraňte cluster AKS kontrolou příchozího provozu pomocí firewallu webových aplikací (WAF). V této architektuře Aplikace Azure Gateway s integrovaným WAF zabraňuje neoprávněným vniknutím. Pomocí režimu prevence aktivně zablokujte zjištěné vniknutí a útoky. Nepoužívejte jenom režim detekce . Další informace najdete v tématu Osvědčené postupy pro připojení k síti a zabezpečení ve službě Azure Kubernetes Service (AKS).

Alternativní možností je použití možností detekce neoprávněných vniknutí nebo ochrany před neoprávněným vniknutím ve službě Azure Firewall Premium. Další informace najdete v tématu IDPS.

Další možností je povolení síťového Přehledy služby Azure Monitor, která poskytuje přístup k možnostem monitorování sítě, jako je monitorování Připojení ion, protokolování toku pro skupiny zabezpečení sítě (NSG) a Analýza provozu.

Povolte plány Programu Microsoft Defender, jak se vztahují na různé součásti cde. Pokud se například Azure SQL používá k ukládání CHD, Microsoft Defender pro SQL zajistí zjištění vniknutí datové vrstvy.

Detekce anomálií ve vzorech provozu také propojením protokolů toku NSG do centralizovaného řešení SIEM, jako je Microsoft Sentinel. V této referenční implementaci jsou protokoly v režimu jen pro připojení, který minimalizuje sledování změn v protokolech auditu. Všechny protokoly odesílané do externích jímek pro dlouhodobé úložiště se ale nesmí upravovat. Musí postupovat podle přístupu typu zápis-jednou/čtení-N. Ujistěte se, že řešení monitorování integrity souborů (FIM) pokrývá tyto externí entity za účelem detekce změn.

Požadavek 11.5

Nasaďte řešení pro sledování změn (například řešení pro monitorování integrity souborů), které upozorní pracovníky na neoprávněné úpravy důležitých systémových souborů, konfiguračních souborů nebo souborů obsahu. Nakonfigurujte produkt tak, aby prováděl kritické porovnání souborů alespoň jednou týdně.

Vaše odpovědnosti

V clusteru spusťte společně s agentem zabezpečení s podporou Kubernetes řešení pro monitorování integrity souborů (FIM) a detekujte přístup na úrovni souborů a systému, které by mohly vést ke změnám na úrovni uzlu. Při volbě řešení FIM jasně pochopíte jeho funkce a hloubku detekce. Zvažte software vyvinutý důvěryhodnými dodavateli.

Důležité

Referenční implementace poskytuje zástupné DaemonSet nasazení pro spuštění antimalwarového agenta řešení FIM. Agent se spustí na každém virtuálním počítači uzlu v clusteru. V tomto nasazení umístěte svůj výběr antimalwarového softwaru.

Zkontrolujte všechna výchozí nastavení nástroje FIM, abyste měli jistotu, že hodnoty rozpoznají scénáře, které chcete pokrýt, a odpovídajícím způsobem upravte tato nastavení.

Povolte řešení odesílání protokolů do řešení monitorování nebo SIEM, aby mohly generovat výstrahy. Mějte na paměti změny schématu protokolu nebo můžete vynechat kritická upozornění.

Všechny ostatní výpočetní prostředky v CDE by měly mít povolené sledování změn.

Požadavek 11.6

Ujistěte se, že zásady zabezpečení a provozní postupy pro monitorování a testování zabezpečení jsou zdokumentované, používané a známé všem postiženým stranám.

Vaše odpovědnosti

Je důležité udržovat důkladnou dokumentaci k procesům a zásadám. Udržujte dokumentaci o vynucených zásadách. Součástí vašeho testování je četnost kontrol a kritéria kontroly. Ujistěte se, že tým rozumí aspektům penetračního testování. Máte zdokumentovaný plán nápravy, který zmírní zjištěná rizika.

To je důležité pro lidi, kteří jsou součástí procesu schvalování z hlediska zásad.

Další kroky

Udržujte zásadu, která řeší zabezpečení informací pro všechny pracovníky.