Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

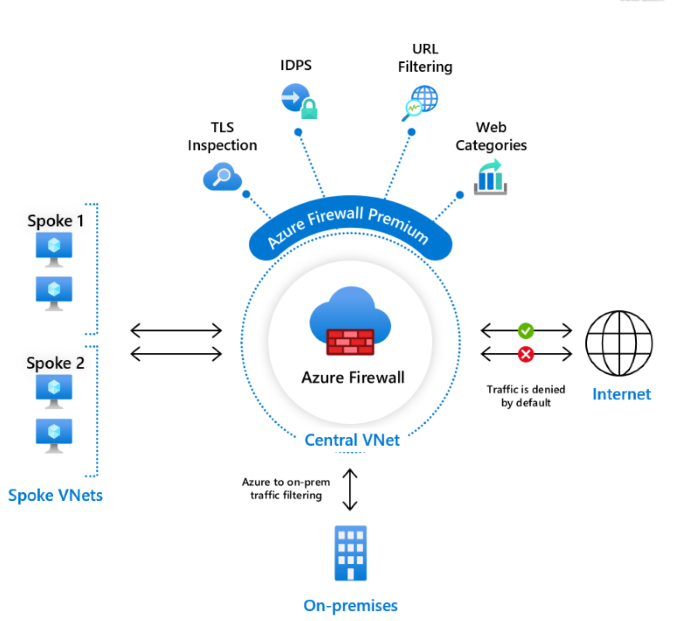

Azure Firewall Premium nabízí pokročilou ochranu před hrozbami, která jsou vhodná pro vysoce citlivá a regulovaná prostředí, jako jsou platby a zdravotnictví.

Tato příručka obsahuje podrobné informace o implementaci funkcí služby Azure Firewall Premium. Základní porovnání všech funkcí služby Azure Firewall napříč skladovými položkami najdete v tématu Funkce služby Azure Firewall podle skladové položky.

Organizace můžou využívat funkce skladové položky Premium, jako je kontrola IDPS a TLS, aby se zabránilo šíření malwaru a virů mezi sítěmi. Ke splnění zvýšených požadavků na výkon těchto funkcí Azure Firewall Premium používá výkonnější typ virtuálního stroje. Podobně jako SKU Standard může SKU Premium škálovat až na 100 Gb/s a integrovat se se zónami dostupnosti, aby podporovala SLA 99,99%. Skladová položka Premium splňuje požadavky standardu PCI DSS (Payment Card Industry Data Security Standard).

Azure Firewall Premium zahrnuje následující pokročilé funkce:

- Kontrola protokolu TLS: Dešifruje odchozí provoz, zpracuje ho, pak ho znovu zašifruje a odešle do cíle.

- IDPS: Monitoruje síťové aktivity pro škodlivou aktivitu, protokoluje informace, hlásí je a volitelně je blokuje.

- Filtrování adres URL: Rozšiřuje filtrování FQDN tak, aby zohlednilo celou adresu URL včetně jakékoli další cesty.

- Webové kategorie: Povolí nebo odepře přístup uživatelů k kategoriím webů, jako jsou například hazard nebo sociální média.

Úplné porovnání funkcí napříč všemi skladovými položkami služby Azure Firewall najdete v tématu Funkce brány Azure Firewall podle skladové položky.

Kontrola protokolu TLS

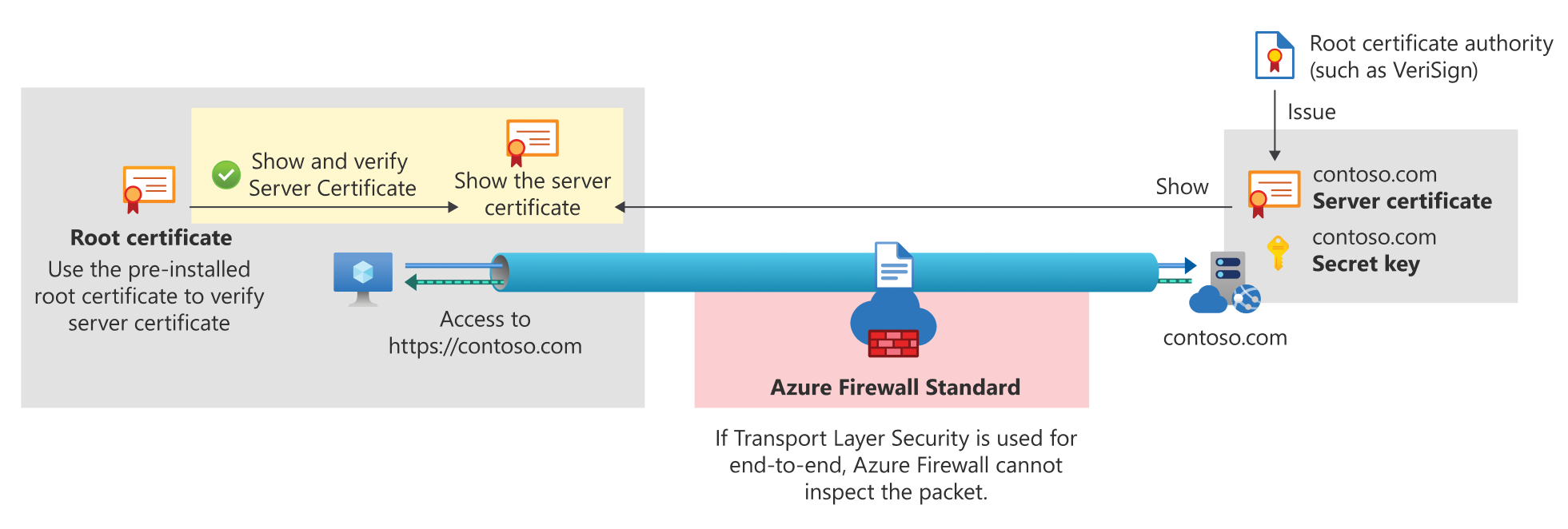

Protokol TLS (Transport Layer Security) poskytuje kryptografii pro ochranu osobních údajů, integritu a pravost pomocí certifikátů mezi komunikací aplikací. Šifruje provoz HTTP, který může skrýt neplatnou aktivitu uživatelů a škodlivý provoz.

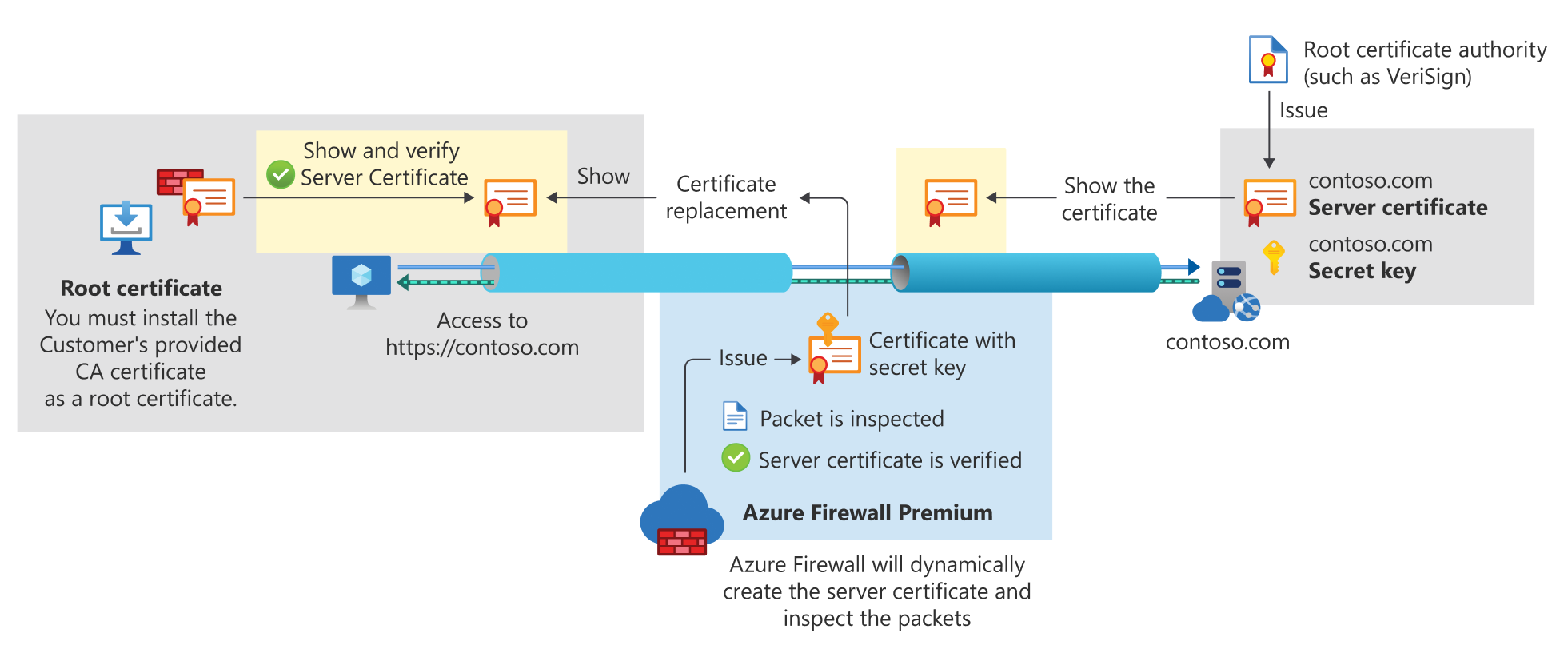

Bez kontroly protokolu TLS Azure Firewall neuvidí data v šifrovaném tunelu TLS a omezuje možnosti ochrany. Azure Firewall Premium ale ukončí a kontroluje připojení TLS, aby zjistila, upozorňovala a zmírňovala škodlivou aktivitu v PROTOKOLU HTTPS. Vytvoří dvě připojení TLS: jedno s webovým serverem a druhé s klientem. Pomocí certifikátu certifikační autority poskytnutého zákazníkem vygeneruje certifikát za běhu, který nahradí certifikát webového serveru a nasdílí ho s klientem pro navázání připojení TLS.

Azure Firewall bez kontroly protokolu TLS:

Azure Firewall s kontrolou protokolu TLS:

Azure Firewall podporuje následující případy použití:

- Kontrola odchozího protokolu TLS: Chrání před škodlivým provozem odesílaným z interního klienta hostovaného v Azure na internet.

- kontrola protokolu TLSEast-West: Chrání úlohy Azure před potenciálním škodlivým provozem odesílaným v Rámci Azure, včetně provozu do/z místní sítě.

Služba Azure Web Application Firewall na Azure Application Gateway podporuje následující případ použití:

- Kontrola příchozího protokolu TLS: Chrání interní servery nebo aplikace hostované v Azure před škodlivými požadavky přicházejícími z internetu nebo z externí sítě. Application Gateway poskytuje kompletní šifrování.

Související informace najdete tady:

Tip

Protokoly TLS 1.0 a 1.1 jsou zastaralé a nebudou podporovány. U těchto verzí bylo zjištěno, že jsou ohrožené. I když stále fungují pro zpětnou kompatibilitu, tyto metody se nedoporučují. Co nejdříve migrujte na protokol TLS 1.2.

Další informace o požadavcích na certifikáty zprostředkující certifikační autority služby Azure Firewall Premium najdete v tématu Certifikáty Služby Azure Firewall Premium.

Další informace o kontrole protokolu TLS najdete v tématu Vytvoření POC pro kontrolu protokolu TLS ve službě Azure Firewall.

IDPS

Systém pro detekci neoprávněných vniknutí sítě (IDPS) monitoruje škodlivou aktivitu, protokoluje informace, hlásí ho a volitelně blokuje.

Azure Firewall Premium nabízí idPS založené na podpisech, které umožňují rychle zjišťovat útoky tím, že identifikuje konkrétní vzory, jako jsou sekvence bajtů v síťovém provozu nebo známé škodlivé sekvence instrukcí používané malwarem. Tyto podpisy IDPS platí pro provoz na úrovni aplikace i sítě (vrstvy 3–7). Jsou plně spravované a průběžně aktualizované. Systém IDPS lze použít pro příchozí, mezi jednotlivými uzly (East-West) a odchozí provoz, včetně provozu do/z podnikové sítě. Rozsahy privátních IP adres IDPS můžete nakonfigurovat pomocí funkce Rozsahy privátních IP adres. Další informace najdete v tématu Rozsahy privátních IP adres IDPS.

Mezi podpisy a sady pravidel služby Azure Firewall patří:

- Zaměřte se na identifikaci skutečného malwaru, Command and Control, exploitačních sad a škodlivých aktivit, které byly přehlíženy tradičními metodami.

- Více než 67 000 pravidel ve více než 50 kategoriích, včetně řízení a kontroly malwaru, phishingu, trojských koní, botnetů, informačních událostí, exploitů, zranitelností, síťových protokolů SCADA a aktivity exploit kitů.

- 20 až 40 nových pravidel vydaných denně.

- Nízká míra falešně pozitivních výsledků díky pokročilým technikám detekce malwaru, jako je zpětná vazba ze senzorové sítě s globálním dosahem.

PROTOKOL IDPS detekuje útoky na všechny porty a protokoly pro nešifrovaný provoz. V případě kontroly provozu HTTPS může Azure Firewall použít funkci kontroly protokolu TLS k dešifrování provozu a lepší detekci škodlivých aktivit.

Poznámka:

Pokyny k přepsání režimů podpisu a důležitých omezení, abyste se vyhnuli tichým poklesům, najdete v tématu Přepsání chování a omezení.

Seznam obejití IDPS umožňuje vyloučit konkrétní IP adresy, rozsahy a podsítě z filtrování. Všimněte si, že seznam obejití není určený ke zlepšení průchodnosti, protože výkon brány firewall stále závisí na tom, jak jej používáte. Další informace najdete v části Výkon služby Azure Firewall.

Rozsahy privátních IP adres IDPS

Ve službě Azure Firewall Premium IDPS, se rozsahy privátních IP adres používají k určení, jestli je provoz příchozí, odchozí, nebo interní (East-West). Každý podpis se použije na konkrétní směry provozu, jak je uvedeno v tabulce pravidel podpisu. Ve výchozím nastavení se za privátní IP adresy považují pouze rozsahy definované IANA RFC 1918. Provoz mezi rozsahy privátních IP adres se považuje za interní. Podle potřeby můžete snadno upravit, odebrat nebo přidat rozsahy privátních IP adres.

Pravidla podpisu IDPS

Pravidla podpisu IDPS umožňují:

- Přizpůsobte si podpisy tak, že změníte jejich režim na Zakázáno, Upozornění nebo Upozornění a Odepřít. Můžete přizpůsobit až 10 000 pravidel IDPS.

- Pokud je například legitimní požadavek zablokovaný kvůli chybnému podpisu, můžete tento podpis zakázat pomocí JEHO ID z protokolů pravidel sítě a vyřešit tak falešně pozitivní problém.

- Optimalizujte podpisy, které generují nadměrné výstrahy s nízkou prioritou, aby byly výstrahy s vysokou prioritou lépe viditelné.

- Zobrazit všech 67 000+ podpisů

- Pomocí inteligentního vyhledávání můžete najít signatury podle atributů, jako je CVE-ID.

Pravidla podpisu IDPS mají následující vlastnosti:

| Column | Popis |

|---|---|

| ID podpisu | Interní ID každého podpisu, které se zobrazuje také v protokolech pravidel sítě služby Azure Firewall. |

| Mode | Určuje, zda je podpis aktivní a zda brána firewall zablokuje nebo upozorní na odpovídající síťový provoz. Režimy: - Zakázáno: Podpis není povolený. - Upozornění: Výstrahy na podezřelý provoz - Upozornit a zamítnout: Upozorní a blokuje podezřelý provoz. Některé podpisy jsou ve výchozím nastavení pouze upozornění, ale dají se přizpůsobit na výstrahy a zamítnutí. Režim podpisu je určen takto: 1. Režim politiky – odvozený z IDPS režimu politiky. 2. Nadřazené zásady – odvozené od režimu IDPS nadřazené zásady. 3. Překonfigurováno – upraveno uživatelem. 4. Systém – Je nastaven na "Pouze výstraha", ale lze jej přepsat kvůli jeho kategorii. Výstrahy IDPS jsou k dispozici na portálu prostřednictvím dotazu v logu pravidel sítě. |

| Závažnost | Označuje pravděpodobnost, že podpis je skutečným útokem: - Nízká (priorita 3): Nízká pravděpodobnost, informační události. - Střední (priorita 2): Podezřelé, vyžaduje šetření. - Vysoká (priorita 1): Závažný útok, vysoká pravděpodobnost. |

| Směr | Směr provozu, pro který se podpis použije: - Příchozí: Z internetu do vaší privátní IP oblasti. - Odchozí: Z vašeho privátního rozsahu IP adres do internetu. - Interní: V rámci rozsahu privátních IP adres. - Interní/příchozí: Z vašeho rozsahu privátních IP adres nebo z internetu do rozsahu privátních IP adres. - Interní/Externí: Z rozsahu privátních IP adres do rozsahu privátních IP adres nebo na internet. - Any: Použije se na jakýkoli směr provozu. |

| Skupina | Název skupiny, do které podpis patří. |

| Popis | Zahrnuje: - Název kategorie: Kategorie podpisu. - Přehledný popis. - CVE-ID (volitelné) - přidružený CVE záznam. |

| Protokol | Protokol přidružený k podpisu. |

| Zdrojové a cílové porty | Porty přiřazené k digitálnímu podpisu. |

| Naposledy aktualizované | Datum, kdy byl podpis naposledy zaveden nebo změněn. |

Další informace o IDPS naleznete v tématu Testování IDPS firewallu Azure na zkušební jízdě.

Filtrování adres URL

Filtrování adres URL rozšiřuje funkci filtrování plně kvalifikovaných názvů domén služby Azure Firewall, aby zvážila celou adresu URL, například www.contoso.com/a/c a nikoli pouze www.contoso.com.

Filtrování adres URL se dá použít na provoz HTTP i HTTPS. Při kontrole provozu HTTPS používá Azure Firewall Premium funkci kontroly protokolu TLS k dešifrování provozu, extrahování cílové adresy URL a ověření, jestli je povolený přístup. Kontrola protokolu TLS musí být povolená na úrovni pravidla aplikace. Po povolení se adresy URL dají použít k filtrování provozu HTTPS.

Kategorie webů

Webové kategorie umožňují správcům povolit nebo odepřít přístup uživatelů ke konkrétním kategoriím webů, jako jsou například hazard nebo sociální média. I když je tato funkce dostupná ve službě Azure Firewall Standard i Premium, varianta SKU Premium nabízí podrobnější kontrolu poskytující možnost přiřazovat kategorie na základě celé adresy URL pro provoz HTTP i HTTPS.

Kategorie webu služby Azure Firewall Premium jsou dostupné jenom v zásadách firewallu. Ujistěte se, že SKU vaší zásady odpovídá SKU instance vašeho firewallu. Například instance brány firewall Premium vyžaduje zásadu firewallu Premium.

Pokud například Azure Firewall zachytí požadavek HTTPS pro www.google.com/news:

- Standard brány firewall kontroluje pouze plně kvalifikovaný název domény, který je zařazený do kategorií

www.google.comjako vyhledávací web. - Firewall Premium zkoumá úplnou adresu URL a kategorizuje

www.google.com/newsjako novinky.

Kategorie jsou uspořádané podle závažnosti podle odpovědnosti, vysoké šířky pásma, obchodního použití, ztráty produktivity, obecného surfování a nezařazené do kategorií. Podrobné popisy najdete ve webových kategoriích služby Azure Firewall.

Protokolování webových kategorií

Provoz filtrovaný podle webových kategorií se protokoluje v protokolech aplikace. Pole Webové kategorie se zobrazí pouze v případě, že je explicitně nakonfigurované v pravidlech aplikace zásad brány firewall. Pokud například žádné pravidlo explicitně nezamítá vyhledávače a uživatelé požadují www.bing.com, zobrazí se pouze výchozí zpráva o odepření.

Výjimky kategorií

Výjimky pravidel webových kategorií můžete vytvořit konfigurací samostatných kolekcí pravidel povolení nebo zamítnutí s vyšší prioritou. Například povolte www.linkedin.com s prioritou 100 a zakažte sociální sítě s prioritou 200, abyste vytvořili výjimku pro kategorii sociální sítě.

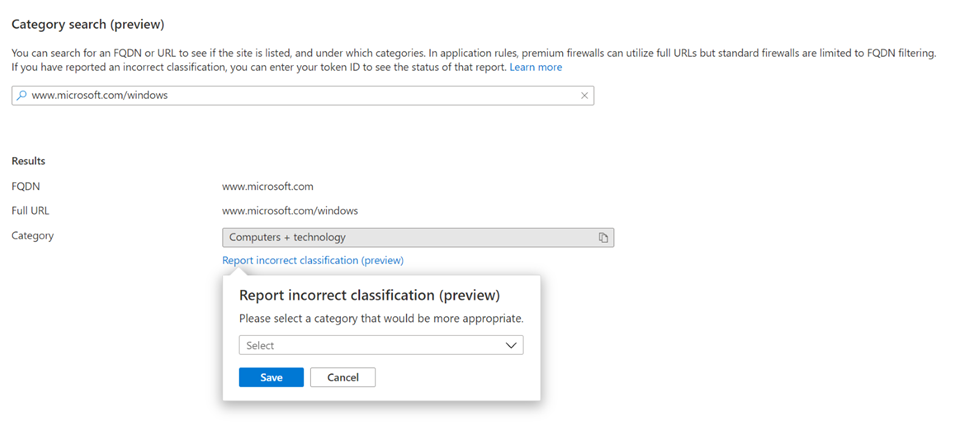

Vyhledávání webových kategorií

Identifikujte kategorii plně kvalifikovaného názvu domény nebo adresy URL pomocí funkce Kontrola kategorie webu v části Nastavení zásad brány firewall. Pomáhá to definovat aplikační pravidla pro cílový provoz.

Důležité

Pokud chcete použít funkci Kontrola kategorie webu , musí mít uživatel přístup Microsoft.Network/azureWebCategories/* na úrovni předplatného.

Změna kategorie

Na kartě Webové kategorie v nastavení zásad brány firewall můžete požádat o změnu kategorie, pokud se domníváte, že FQDN nebo URL by měly patřit do jiné kategorie, nebo můžete navrhnout k zařazení dosud nezařazený FQDN nebo URL. Po odeslání zprávy o změně kategorie obdržíte token ke sledování stavu žádosti.

Webové kategorie, které nepodporují ukončení protokolu TLS

Některé webové přenosy, jako jsou data o stavu zaměstnanců, nelze dešifrovat pomocí ukončení protokolu TLS z důvodu ochrany osobních údajů a dodržování předpisů. Následující webové kategorie nepodporují ukončení protokolu TLS:

- Education

- Finance

- Státní správa

- Zdraví a lékařství

Pokud chcete podporovat ukončení protokolu TLS pro konkrétní adresy URL, přidejte je ručně do pravidel aplikace. Můžete například přidat www.princeton.edu , aby byl tento web povolený.

Podporované oblasti

Seznam oblastí, ve kterých je služba Azure Firewall dostupná, najdete v produktech Azure dostupných v jednotlivých oblastech.