Použití privátního připojení pro clustery Kubernetes s podporou Arc s privátním propojením (Preview)

Azure Private Link umožňuje bezpečně propojit služby Azure s vaší virtuální sítí pomocí privátních koncových bodů. To znamená, že můžete připojit místní clustery Kubernetes se službou Azure Arc a posílat veškerý provoz přes připojení VPN typu Site-to-Site přes Azure ExpressRoute místo veřejných sítí. V Azure Arc můžete pomocí modelu oboru služby Private Link umožnit více clusterům Kubernetes komunikovat s prostředky Azure Arc pomocí jednoho privátního koncového bodu.

Tento dokument popisuje, kdy použít a jak nastavit službu Azure Arc Private Link (Preview).

Důležité

Funkce Azure Arc Private Link je v současné době ve verzi PREVIEW ve všech oblastech, ve kterých je k dispozici Kubernetes s podporou služby Azure Arc, s výjimkou jihovýchodní Asie. Právní podmínky, které platí pro funkce Azure, které jsou ve verzi beta, verzi Preview nebo které zatím nejsou veřejně dostupné, najdete v Dodatečných podmínkách použití pro Microsoft Azure verze Preview.

Výhody

Pomocí služby Private Link můžete:

- Připojte se soukromě ke službě Azure Arc bez otevření přístupu k veřejné síti.

- Ujistěte se, že k datům z clusteru Kubernetes s podporou Arc se přistupuje jenom prostřednictvím autorizovaných privátních sítí.

- Zabránit exfiltraci dat z privátních sítí definováním konkrétních clusterů Kubernetes s podporou Služby Azure Arc a dalších prostředků služeb Azure, jako je Azure Monitor, které se připojují přes privátní koncový bod.

- Zabezpečeně připojte privátní místní síť k Azure Arc pomocí ExpressRoute a Private Linku.

- Udržujte veškerý provoz v páteřní síti Microsoft Azure.

Další informace najdete v tématu Klíčové výhody služby Azure Private Link.

Jak to funguje

Obor služby Azure Arc Private Link propojuje privátní koncové body (a virtuální sítě, které jsou obsažené) k prostředku Azure, v tomto případě clustery Kubernetes s podporou Služby Azure Arc. Pokud povolíte některá z podporovaných rozšíření clusteru Kubernetes s podporou Arc, jako je Azure Monitor, může být pro tyto scénáře potřeba připojení k dalším prostředkům Azure. Například v případě služby Azure Monitor se protokoly shromážděné z clusteru odesílají do pracovního prostoru služby Log Analytics.

Připojení k ostatním prostředkům Azure z dříve uvedeného clusteru Kubernetes s podporou Arc vyžaduje konfiguraci služby Private Link pro každou službu. Příklad najdete v tématu Private Link pro Azure Monitor.

Aktuální omezení

Při plánování nastavení služby Private Link zvažte tato aktuální omezení.

K virtuální síti můžete přidružit maximálně jeden obor privátního propojení Azure Arc.

Cluster Kubernetes s podporou Služby Azure Arc se může připojit jenom k jednomu oboru služby Azure Arc Private Link.

Všechny místní clustery Kubernetes musí používat stejný privátní koncový bod překladem správných informací o privátním koncovém bodu (název plně kvalifikovaného názvu domény a privátní IP adresa) pomocí stejného nástroje pro předávání DNS. Další informace najdete v tématu Konfigurace DNS privátního koncového bodu Azure. Cluster Kubernetes s podporou Služby Azure Arc, obor služby Azure Arc Private Link a virtuální síť musí být ve stejné oblasti Azure. Privátní koncový bod a virtuální síť musí být také ve stejné oblasti Azure, ale tato oblast se může lišit od rozsahu služby Azure Arc a clusteru Kubernetes s podporou Arc.

Provoz do microsoft Entra ID, Azure Resource Manageru a značek služby Microsoft Container Registry musí být povolený prostřednictvím místní síťové brány firewall během období Preview.

Jiné služby Azure, které budete používat, například Azure Monitor, vyžadují ve vaší virtuální síti vlastní privátní koncové body.

Poznámka:

Funkce Připojení ke clusteru (a proto vlastní umístění) není podporována v clusterech Kubernetes s podporou Azure Arc s povoleným privátním připojením. Toto je naplánováno a bude přidáno později. Připojení k síti pomocí privátních propojení pro služby Azure Arc, jako jsou datové služby s podporou Azure Arc a aplikační služby s podporou Azure Arc, které tyto funkce používají, se zatím nepodporují. V následující části najdete seznam rozšíření clusteru nebo služeb Azure Arc, které podporují síťové připojení prostřednictvím privátních propojení.

Rozšíření clusteru, která podporují síťové připojení prostřednictvím privátních propojení

V clusterech Kubernetes s podporou Azure Arc nakonfigurovaných s privátními propojeními podporují následující rozšíření kompletní připojení prostřednictvím privátních propojení. Další kroky konfigurace a podrobnosti o podpoře privátních propojení najdete v doprovodných materiálech propojených s jednotlivými rozšířeními clusteru.

Plánování nastavení služby Private Link

Pokud chcete připojit cluster Kubernetes ke službě Azure Arc přes privátní propojení, musíte síť nakonfigurovat tak, aby dosáhla následujících kroků:

- Vytvořte připojení mezi vaší místní sítí a virtuální sítí Azure pomocí sítě VPN typu site-to-site nebo okruhu ExpressRoute .

- Nasaďte obor služby Azure Arc Private Link, který řídí, které clustery Kubernetes můžou komunikovat s Azure Arc přes privátní koncové body a přidružit ho k virtuální síti Azure pomocí privátního koncového bodu.

- Aktualizujte konfiguraci DNS v místní síti a přeložte adresy privátního koncového bodu.

- Nakonfigurujte místní bránu firewall tak, aby umožňovala přístup k Microsoft Entra ID, Azure Resource Manageru a Microsoft Container Registry.

- Přidružte clustery Kubernetes s podporou Azure Arc k oboru služby Azure Arc Private Link.

- Volitelně můžete nasadit privátní koncové body pro jiné služby Azure, které cluster Kubernetes s podporou Azure Arc spravuje, jako je Azure Monitor. Zbývající část tohoto dokumentu předpokládá, že jste už nastavili okruh ExpressRoute nebo připojení VPN typu site-to-site.

Konfigurace sítě

Kubernetes s podporou Služby Azure Arc se integruje s několika službami Azure, které umožňují správu cloudu a zásady správného řízení do hybridních clusterů Kubernetes. Většina těchto služeb už nabízí privátní koncové body, ale musíte nakonfigurovat pravidla brány firewall a směrování tak, aby umožňovala přístup k MICROSOFT Entra ID a Azure Resource Manageru přes internet, dokud tyto služby nenabízely privátní koncové body. Musíte také povolit přístup ke službě Microsoft Container Registry (a AzureFrontDoor.FirstParty jako prekurzor pro Microsoft Container Registry) a vyžádat si image a charty Helm, aby bylo možné povolit služby, jako je Azure Monitor, a také pro počáteční nastavení agentů Azure Arc v clusterech Kubernetes.

Můžete toho dosáhnout dvěma způsoby:

Pokud je vaše síť nakonfigurovaná tak, aby směrovala veškerý internetový provoz přes okruh Azure VPN nebo ExpressRoute, můžete nakonfigurovat skupinu zabezpečení sítě (NSG) přidruženou k vaší podsíti v Azure tak, aby umožňovala odchozí přístup TCP 443 (HTTPS) k Microsoft Entra ID, Azure Resource Manageru, Azure Front Dooru a Microsoft Container Registry pomocí značek služeb. Pravidla NSG by měla vypadat takto:

Nastavení Pravidlo ID Microsoft Entra Pravidlo Azure Resource Manageru Pravidlo AzureFrontDoorFirstParty Pravidlo služby Microsoft Container Registry Zdroj Virtual Network Virtual Network Virtual Network Virtual Network Rozsahy zdrojových portů * * * * Cíl Značka služby Značka služby Značka služby Značka služby Značka cílové služby AzureActiveDirectory AzureResourceManager AzureFrontDoor.FirstParty MicrosoftContainerRegistry Rozsahy cílových portů 443 443 443 443 Protokol TCP TCP TCP TCP Akce Povolit Povolit Povolit (příchozí i odchozí) Povolit Priorita 150 (musí být nižší než všechna pravidla, která blokují přístup k internetu) 151 (musí být nižší než všechna pravidla, která blokují přístup k internetu) 152 (musí být nižší než všechna pravidla, která blokují přístup k internetu) 153 (musí být nižší než všechna pravidla, která blokují přístup k internetu) Název AllowAADOutboundAccess AllowAzOutboundAccess AllowAzureFrontDoorFirstPartyAccess AllowMCROutboundAccess Nakonfigurujte bránu firewall v místní síti tak, aby umožňovala odchozí přístup TCP 443 (HTTPS) k Microsoft Entra ID, Azure Resource Manageru a Službě Microsoft Container Registry a příchozímu a odchozímu přístupu k AzureFrontDoor.FirstParty pomocí souborů značek služby ke stažení. Soubor JSON obsahuje všechny rozsahy veřejnýchIPchm platformě Microsoft Entra ID, Azure Resource Manageru, AzureFrontDoor. Značka služby Microsoft Entra je AzureActiveDirectory, značka služby Azure Resource Manageru je AzureResourceManager, značka služby Microsoft Container Registry je MicrosoftContainerRegistry a značka služby Azure Front Door je AzureFrontDoor.FirstParty. Informace o konfiguraci pravidel brány firewall najdete u správce sítě a dodavatele síťové brány firewall.

Vytvoření oboru služby Azure Arc Private Link

Přihlaste se k portálu Azure.

Na webu Azure Portal přejděte k vytvoření prostředku a vyhledejte obor služby Azure Arc Private Link. Nebo můžete přejít přímo na stránku oboru služby Azure Arc Private Link na portálu.

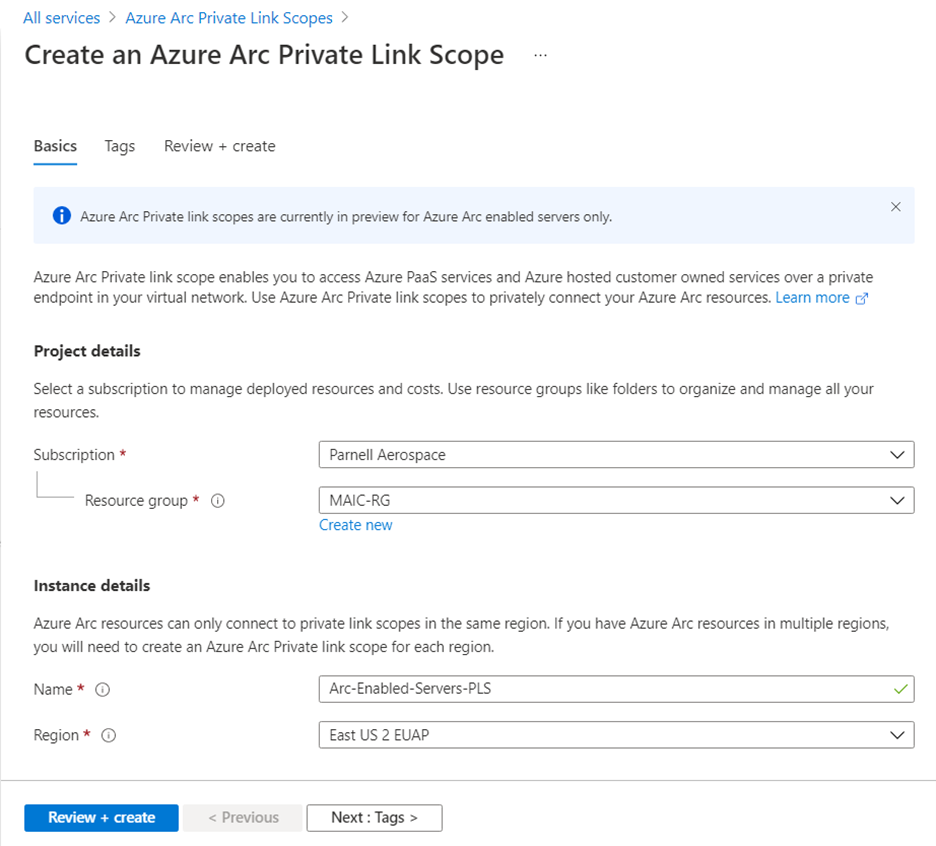

Vyberte Vytvořit.

Vyberte předplatné a skupinu prostředků. Ve verzi Preview musí být vaše virtuální síť a clustery Kubernetes s podporou Služby Azure Arc ve stejném předplatném jako obor služby Azure Arc Private Link.

Pojmenujte obor služby Azure Arc Private Link.

Volitelně můžete vyžadovat, aby každý cluster Kubernetes s podporou Arc přidružený k tomuto oboru služby Azure Arc Private Link odesílal data do služby prostřednictvím privátního koncového bodu. Pokud vyberete Možnost Povolit přístup k veřejné síti, můžou clustery Kubernetes přidružené k tomuto oboru privátního propojení Azure Arc komunikovat se službou přes privátní i veřejné sítě. Toto nastavení můžete po vytvoření oboru podle potřeby změnit.

Vyberte Zkontrolovat a vytvořit.

Po dokončení ověření vyberte Vytvořit.

Vytvoření privátního koncového bodu

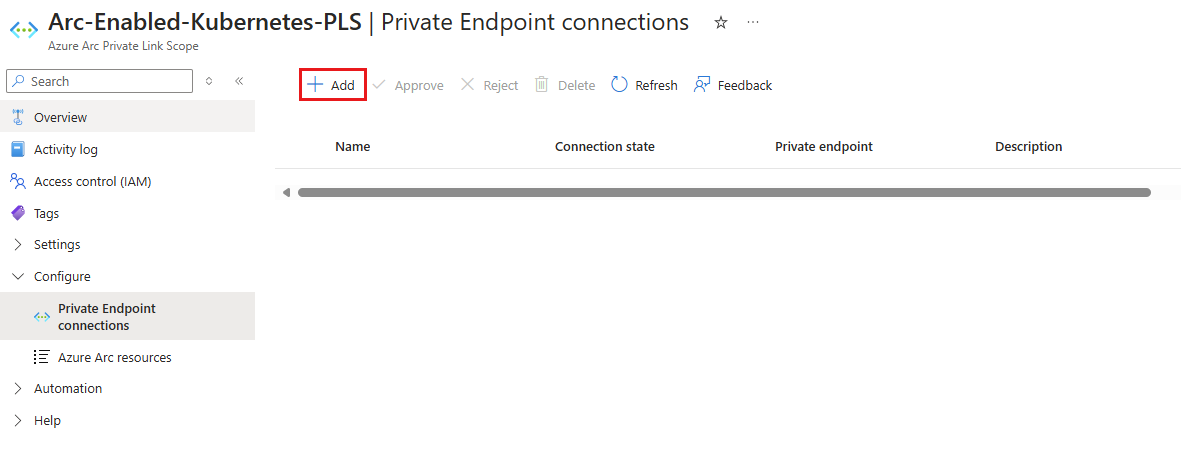

Po vytvoření oboru služby Azure Arc Private Link ho musíte připojit k jedné nebo více virtuálním sítím pomocí privátního koncového bodu. Privátní koncový bod zveřejňuje přístup ke službám Azure Arc na privátní IP adrese v adresního prostoru vaší virtuální sítě.

Privátní koncový bod ve vaší virtuální síti umožňuje přístup ke koncovým bodům clusteru Kubernetes s podporou služby Azure Arc prostřednictvím privátních IP adres z fondu vaší sítě místo použití k veřejným IP adresám těchto koncových bodů. Díky tomu můžete dál používat clustery Kubernetes s podporou Služby Azure Arc, aniž byste otevřeli virtuální síť pro nepožadovaný odchozí provoz. Provoz z privátního koncového bodu do vašich prostředků prochází přes Microsoft Azure a není směrován do veřejných sítí.

V prostředku oboru vyberte v nabídce prostředků vlevo připojení privátního koncového bodu. Vyberte Přidat a spusťte proces vytvoření koncového bodu. Můžete také schválit připojení, která byla spuštěna v Centru služby Private Link, tak, že je vyberete a pak vyberete Schválit.

Vyberte předplatné, skupinu prostředků a název koncového bodu a oblast, kterou chcete použít. Musí to být stejná oblast jako vaše virtuální síť.

Vyberte Další: Prostředek.

Na stránce Prostředek proveďte následující:

- Vyberte předplatné, které obsahuje váš prostředek oboru služby Azure Arc Private Link.

- Jako typ prostředku zvolte Microsoft.HybridCompute/privateLinkScopes.

- V rozevíracím seznamu Prostředek zvolte obor služby Azure Arc Private Link, který jste vytvořili dříve.

- Vyberte Další: Konfigurace.

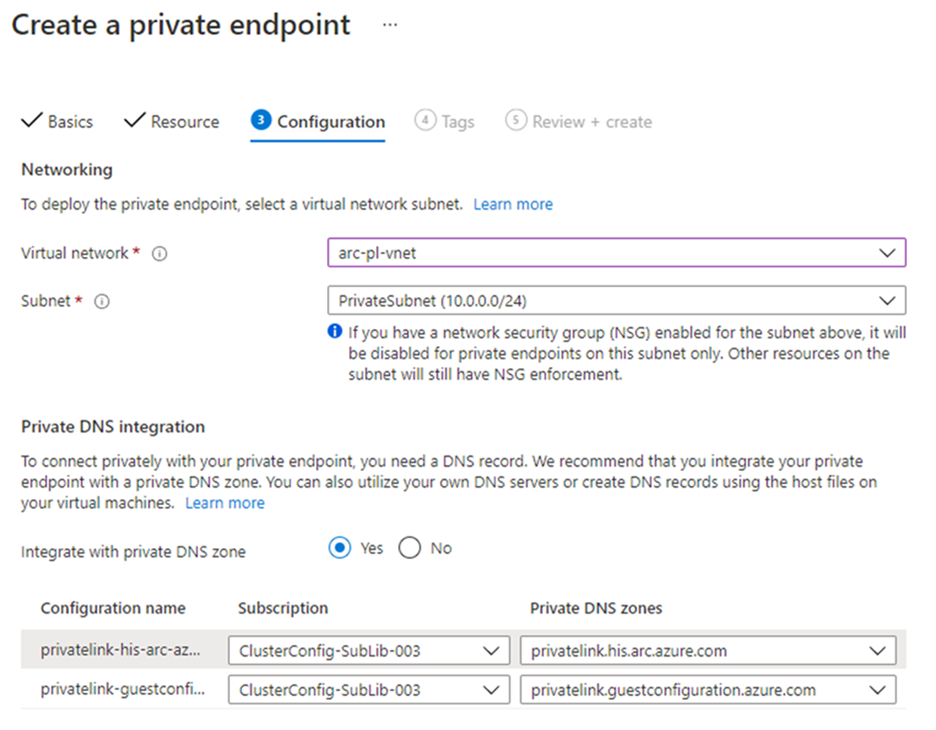

Na stránce Konfigurace proveďte následující:

Zvolte virtuální síť a podsíť, ze které se chcete připojit ke clusterům Kubernetes s podporou Azure Arc.

V případě integrace s privátní zónou DNS vyberte Ano. Vytvoří se nová zóna Privátní DNS. Skutečné zóny DNS se můžou lišit od toho, co je znázorněno na následujícím snímku obrazovky.

Poznámka:

Pokud zvolíte Ne a dáváte přednost ruční správě záznamů DNS, nejprve dokončete nastavení služby Private Link, včetně tohoto privátního koncového bodu a konfigurace privátního oboru. Dále nakonfigurujte DNS podle pokynů v konfiguraci DNS privátního koncového bodu Azure. Při přípravě nastavení služby Private Link se ujistěte, že nevytváříte prázdné záznamy. Vytvořené záznamy DNS můžou přepsat stávající nastavení a ovlivnit připojení ke clusterům Kubernetes s podporou Arc.

Vyberte Zkontrolovat a vytvořit.

Nechte ověření projít.

Vyberte Vytvořit.

Konfigurace místního předávání DNS

Vaše místní clustery Kubernetes musí být schopné přeložit záznamy DNS privátního propojení na IP adresy privátního koncového bodu. Způsob konfigurace závisí na tom, jestli k údržbě záznamů DNS používáte privátní zóny DNS Azure, nebo jestli používáte místní server DNS a kolik clusterů konfigurujete.

Konfigurace DNS s využitím privátních zón DNS integrovaných v Azure

Pokud při vytváření privátního koncového bodu nastavíte privátní zóny DNS pro clustery Kubernetes s podporou služby Azure Arc, musí být vaše místní clustery Kubernetes schopné předávat dotazy DNS integrovaným serverům Azure DNS, aby správně přeložily adresy privátních koncových bodů. Potřebujete předávací program DNS v Azure (buď účelový virtuální počítač, nebo instanci azure Firewallu s povoleným proxy serverem DNS), po kterém můžete nakonfigurovat místní server DNS tak, aby předával dotazy do Azure za účelem překladu IP adres privátního koncového bodu.

Dokumentace k privátnímu koncovému bodu obsahuje pokyny pro konfiguraci místních úloh pomocí služby předávání DNS.

Ruční konfigurace serveru DNS

Pokud jste se při vytváření privátního koncového bodu odhlásili z používání zón Azure Private DNS, budete muset na místním serveru DNS vytvořit požadované záznamy DNS.

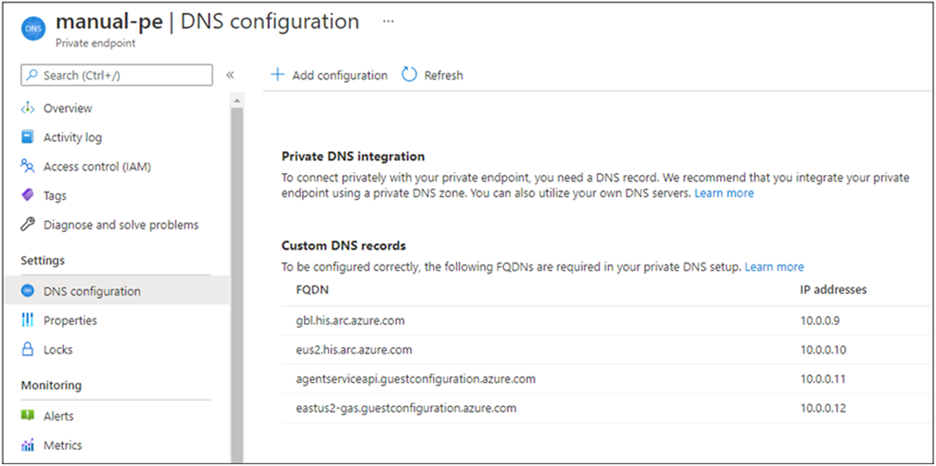

Přejděte na Azure Portal.

Přejděte k prostředku privátního koncového bodu přidruženého k vaší virtuální síti a oboru služby Azure Arc Private Link.

V levém podokně vyberte konfiguraci DNS, abyste zobrazili seznam záznamů DNS a odpovídajícíCH IP adres, které budete muset nastavit na serveru DNS. Plně kvalifikované názvy domén a IP adresy se změní v závislosti na oblasti, kterou jste vybrali pro privátní koncový bod, a dostupných IP adres ve vaší podsíti.

Podle pokynů od dodavatele serveru DNS přidejte potřebné zóny DNS a záznamy A, které odpovídají tabulce na portálu. Ujistěte se, že jste vybrali server DNS, který je pro vaši síť správně vymezený. Každý cluster Kubernetes, který používá tento server DNS, teď překládá IP adresy privátního koncového bodu a musí být přidružený k oboru služby Azure Arc Private Link nebo bude připojení odmítnuto.

Konfigurace privátních propojení

Poznámka:

Konfigurace privátních propojení pro clustery Kubernetes s podporou Azure Arc se podporuje od verze 1.3.0 connectedk8s rozšíření CLI, ale vyžaduje azure CLI verze vyšší než 2.3.0. Pokud pro rozšíření rozhraní příkazového řádku používáte verzi vyšší než 1.3.0 connectedk8s , zavedli jsme ověření, která ověří a úspěšně připojí cluster ke službě Azure Arc jenom v případě, že používáte Azure CLI verze vyšší než 2.3.0.

Privátní propojení pro existující cluster Kubernetes s podporou Azure Arc nebo při prvním zprovoznění clusteru Kubernetes do Služby Azure Arc můžete nakonfigurovat pomocí následujícího příkazu:

az connectedk8s connect -g <resource-group-name> -n <connected-cluster-name> -l <location> --enable-private-link true --private-link-scope-resource-id <pls-arm-id>

| Název parametru | Popis |

|---|---|

| --enable-private-link | Vlastnost pro povolení nebo zakázání funkce privátních propojení Nastavte ho na True a povolte připojení k privátním propojením. |

| --private-link-scope-resource-id | ID prostředku oboru privátního propojení vytvořeného dříve. Příklad: /subscriptions//resourceGroups//providers/Microsoft.HybridCompute/privateLinkScopes/ |

U clusterů Kubernetes s podporou Azure Arc, které byly nastavené před konfigurací oboru privátního propojení Azure Arc, můžete pomocí následujícího postupu nakonfigurovat privátní propojení prostřednictvím webu Azure Portal:

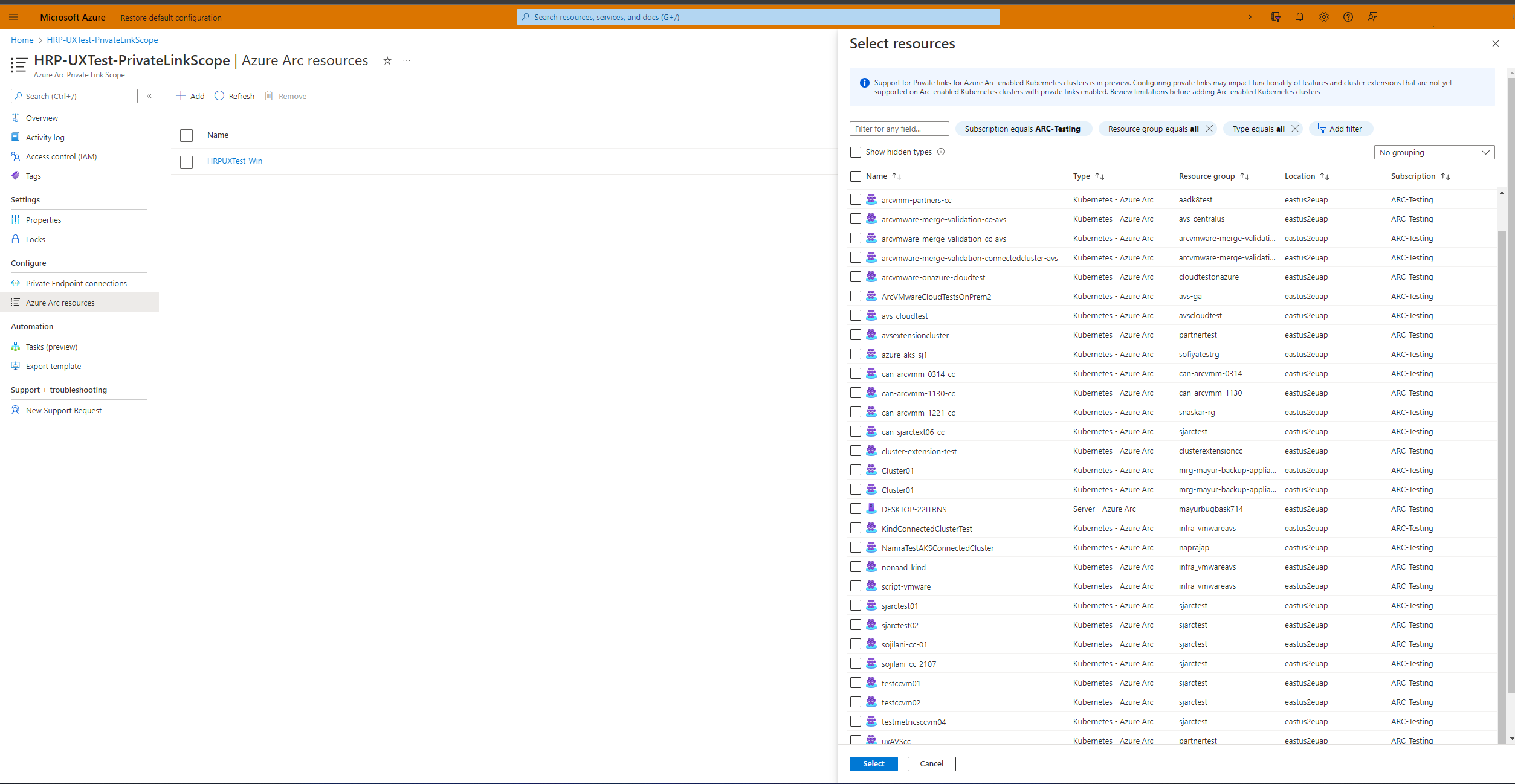

Na webu Azure Portal přejděte k prostředku oboru služby Azure Arc Private Link.

V levém podokně vyberte prostředky Azure Arc a pak + Přidat.

V seznamu, který chcete přidružit k oboru služby Private Link, vyberte clustery Kubernetes a pak zvolte Vybrat , aby se změny uložily.

Poznámka:

V seznamu se zobrazují jenom clustery Kubernetes s podporou Služby Azure Arc, které jsou ve stejném předplatném a oblasti jako váš obor služby Private Link.

Řešení problému

Pokud narazíte na problémy, můžou vám pomoct následující návrhy:

Zkontrolujte místní servery DNS a ověřte, že se buď přeposílají do Azure DNS, nebo jsou nakonfigurované odpovídající záznamy A v zóně privátního propojení. Tyto vyhledávací příkazy by měly vracet privátní IP adresy ve vaší virtuální síti Azure. Pokud přeloží veřejné IP adresy, pečlivě zkontrolujte konfiguraci DNS vašeho počítače nebo serveru a sítě.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com nslookup dp.kubernetesconfiguration.azure.comPokud máte potíže s onboardingem clusteru Kubernetes, ověřte, že jste do brány firewall místní sítě přidali ID Microsoft Entra, Azure Resource Manager, AzureFrontDoor.FirstParty a Microsoft Container Registry.

Další kroky

- Přečtěte si další informace o privátním koncovém bodu Azure.

- Zjistěte, jak řešit potíže s připojením privátního koncového bodu Azure.

- Zjistěte, jak nakonfigurovat Službu Private Link pro Azure Monitor.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro