Identita a autorizace

Tento článek popisuje spravovanou identitu ID Microsoft Entra pro servery s podporou Azure Arc, která se používá k ověřování při komunikaci s Azure a podrobnosti o dvou předdefinovaných rolích RBAC.

Spravovaná identita Microsoft Entra ID

Každý server s podporou Služby Azure Arc má přidruženou spravovanou identitu Microsoft Entra ID přiřazenou systémem. Tuto identitu používá agent k ověření v Azure. K přístupu k prostředkům, které rozumí tokenům OAuth, můžou ho používat také rozšíření nebo jiné autorizované aplikace ve vašem systému. Spravovaná identita se zobrazí na portálu Microsoft Entra ID se stejným názvem jako prostředek serveru s podporou Azure Arc. Pokud má váš server s podporou Služby Azure Arc například název prodsvr01, zobrazí se podniková aplikace v MICROSOFT Entra ID se stejným názvem.

Každý adresář Microsoft Entra ID má konečný limit počtu objektů, které může uložit. Spravovaná identita se počítá jako jeden objekt v adresáři. Pokud plánujete velké nasazení serverů s podporou Služby Azure Arc, nejprve zkontrolujte dostupnou kvótu v adresáři Microsoft Entra ID a v případě potřeby odešlete žádost o podporu. Dostupnou a použitou kvótu najdete v odpovědi rozhraní API seznamu organizací v části "directorySizeLimit".

Spravovaná identita je plně spravovaná agentem. Pokud agent zůstane připojený k Azure, zpracovává automatické obměny přihlašovacích údajů. Certifikát, který zálohuje spravovanou identitu, je platný po dobu 90 dnů. Agent se pokusí certifikát obnovit, pokud má 45 nebo méně dnů platnosti. Pokud je agent dostatečně dlouhý, aby jeho platnost vypršela, agent se také změní na vypršení platnosti a nepřipojí se k Azure. V této situaci není automatické opětovné připojení možné a vyžaduje odpojení a opětovné připojení agenta k Azure pomocí přihlašovacích údajů připojování.

Certifikát spravované identity je uložený na místním disku systému. Je důležité chránit tento soubor, protože každý, kdo tento certifikát vlastní, může požádat o token z Microsoft Entra ID. Agent uloží certifikát v C:\ProgramData\AzureConnectedMachineAgent\Certs\ ve Windows a /var/opt/azcmagent/certs v Linuxu. Agent automaticky použije seznam řízení přístupu pro tento adresář, omezí přístup k místním správcům a účtu "himds". Neupravujte přístup k souborům certifikátů ani vlastními úpravami certifikátů. Pokud se domníváte, že došlo k ohrožení zabezpečení přihlašovacích údajů spravované identity přiřazené systémem, odpojte agenta od Azure a znovu ho připojte, aby se vygenerovala nová identita a přihlašovací údaje. Odpojení agenta odebere prostředek v Azure, včetně jeho spravované identity.

Když aplikace ve vašem systému chce získat token pro spravovanou identitu, vydá požadavek na koncový bod identity REST na adrese http://localhost:40342/identity. V porovnání s virtuálním počítačem Azure Se službou Azure Arc existují mírné rozdíly v tom, jak Azure Arc zpracovává tento požadavek. První odpověď z rozhraní API obsahuje cestu k tokenu výzvy umístěnému na disku. Token výzvy je uložený v C:\ProgramData\AzureConnectedMachineAgent\tokens ve Windows nebo /var/opt/azcmagent/tokens v Linuxu. Volající musí prokázat, že má k této složce přístup, a to načtením obsahu souboru a opětovným použitím těchto informací v autorizační hlavičce. Adresář tokenů je nakonfigurovaný tak, aby správcům a jakékoli identitě patřící do "aplikací rozšíření hybridního agenta" (Windows) nebo skupiny "himds" (Linux) mohly číst tokeny výzvy. Pokud autorizujete vlastní aplikaci tak, aby používala spravovanou identitu přiřazenou systémem, měli byste přidat jeho uživatelský účet do příslušné skupiny a udělit mu přístup.

Další informace o použití spravované identity se servery s podporou Arc k ověřování a přístupu k prostředkům Azure najdete v následujícím videu.

Role RBAC

V Azure existují dvě předdefinované role, které můžete použít k řízení přístupu k serveru s podporou Azure Arc:

Onboarding připojených počítačů Azure, který je určený pro účty sloužící k připojení nových počítačů ke službě Azure Arc. Tato role umožňuje účtům zobrazovat a vytvářet nové servery Arc, ale neumožňuje správu rozšíření.

Správce prostředků připojeného počítače Azure, který je určený pro účty, které budou spravovat servery po připojení. Tato role umožňuje účtům číst, vytvářet a odstraňovat servery Arc, rozšíření virtuálních počítačů, licence a obory privátních propojení.

Obecné role RBAC v Azure platí také pro servery s podporou Azure Arc, včetně čtenáře, přispěvatele a vlastníka.

Identita a řízení přístupu

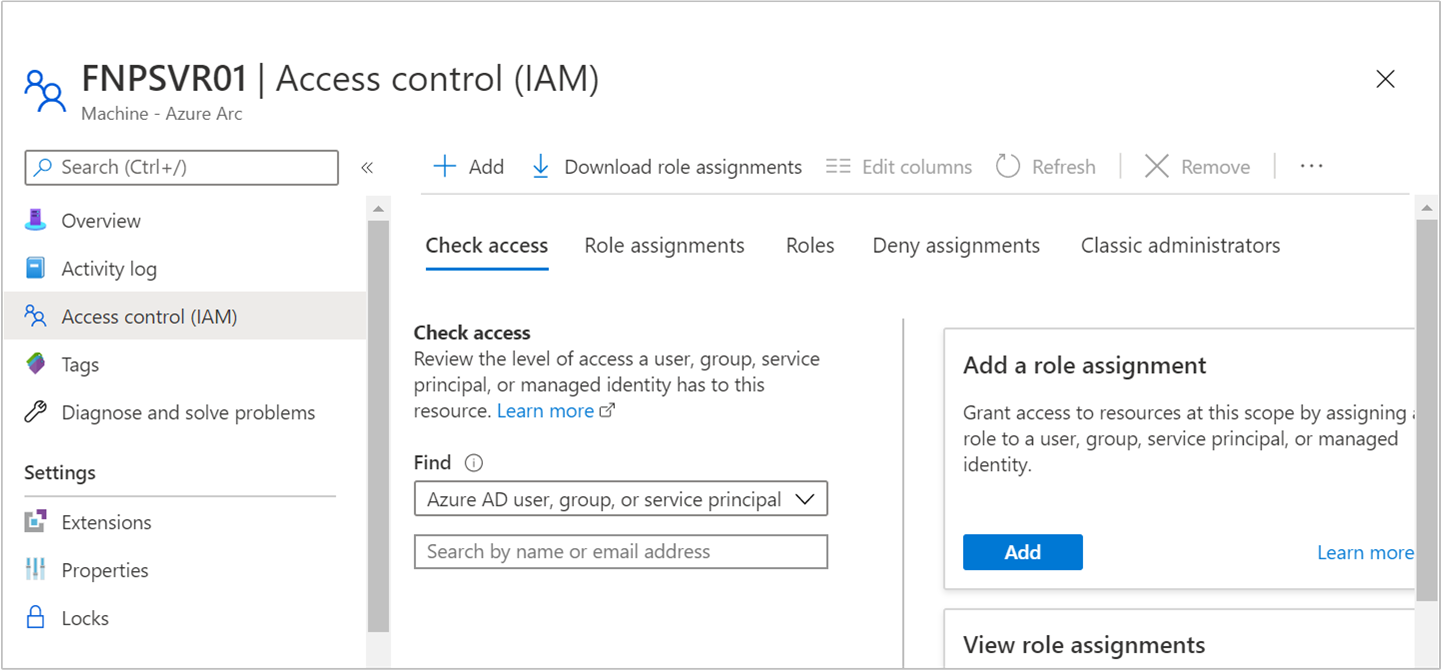

Řízení přístupu na základě role v Azure slouží k řízení toho, které účty můžou zobrazit a spravovat váš server s podporou Azure Arc. Na stránce Řízení přístupu (IAM) na webu Azure Portal můžete ověřit, kdo má přístup k vašemu serveru s podporou Služby Azure Arc.

Uživatelé a aplikace, kterým byl udělen přístup role přispěvatele nebo správce k prostředku, můžou provádět změny prostředku, včetně nasazení nebo odstranění rozšíření na počítači. Rozšíření můžou zahrnovat libovolné skripty, které běží v privilegovaném kontextu, takže zvažte, jestli je jakýkoli přispěvatel prostředku Azure nepřímým správcem serveru.

Role onboardingu připojených počítačů Azure je k dispozici pro onboarding ve velkém měřítku a dokáže číst nebo vytvářet nové servery s podporou Azure Arc v Azure. Nejde ho použít k odstranění již registrovaných serverů nebo správy rozšíření. Osvědčeným postupem je přiřadit tuto roli pouze instančnímu objektu Microsoft Entra používanému k onboardingu počítačů ve velkém měřítku.

Uživatelé jako člen role Správce prostředků připojeného počítače Azure můžou počítač číst, upravovat, znovu připojit a odstraňovat. Tato role je navržená tak, aby podporovala správu serverů s podporou služby Azure Arc, ale ne jiných prostředků ve skupině prostředků nebo předplatném.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro