Zabezpečení dat protokolů služby Azure Monitor

Tento článek vysvětluje, jak Azure Monitor shromažďuje, zpracovává a zabezpečuje data protokolů a popisuje funkce zabezpečení, které můžete použít k dalšímu zabezpečení prostředí Služby Azure Monitor. Informace v tomto článku jsou specifické pro protokoly služby Azure Monitor a doplňují informace o Centru zabezpečení Azure.

Protokoly azure Monitoru spravují cloudová data bezpečně pomocí:

- Oddělení dat

- Uchovávání dat

- Fyzické zabezpečení

- Správa incidentů

- Dodržování předpisů

- Certifikace standardů zabezpečení

Kontaktujte nás s případnými dotazy, návrhy nebo problémy souvisejícími s některou z následujících informací, včetně našich zásad zabezpečení v podpora Azure možnostech.

Bezpečné odesílání dat pomocí protokolu TLS

Abychom zajistili zabezpečení přenášených dat do služby Azure Monitor, důrazně doporučujeme, abyste agenta nakonfigurovali tak, aby používal alespoň TLS (Transport Layer Security) 1.3. Ve starších verzích protokolu TLS/Secure Sockets Layer (SSL) se zjistilo, že jsou ohrožené a v současné době stále pracují na zajištění zpětné kompatibility, nedoporučuje se a odvětví rychle přechází na opuštění podpory těchto starších protokolů.

Rada bezpečnostních standardů PCI nastavila lhůtu 30. června 2018, aby zakázala starší verze protokolu TLS/SSL a upgradovala na bezpečnější protokoly. Jakmile Azure zahodí podporu starší verze, nebudete moct odesílat data do protokolů služby Azure Monitor, pokud vaši agenti nemůžou komunikovat přes protokoly TLS 1.3.

Doporučujeme, abyste explicitně nenastavili agenta tak, aby používal pouze protokol TLS 1.3, pokud to není nutné. Lepší je umožnit agentu automaticky zjišťovat, vyjednávat a využívat budoucí standardy zabezpečení. Jinak byste mohli vynechat přidané zabezpečení novějších standardů a případně se setkáte s problémy, pokud je protokol TLS 1.3 někdy zastaralý ve prospěch těchto novějších standardů.

Pokyny pro konkrétní platformu

| Platforma/jazyk | Technická podpora | Další informace |

|---|---|---|

| Linux | Linuxové distribuce se obvykle spoléhají na OpenSSL pro podporu protokolu TLS 1.2. | Zkontrolujte protokol změn OpenSSL a ověřte, že je podporovaná vaše verze OpenSSL. |

| Windows 8.0 – 10 | Podporováno a ve výchozím nastavení povoleno. | Abyste si ověřili, že stále používáte výchozí nastavení. |

| Windows Server 2012 – 2016 | Podporováno a ve výchozím nastavení povoleno. | Ověření, že stále používáte výchozí nastavení |

| Windows 7 SP1 a Windows Server 2008 R2 SP1 | Podporováno, ale ve výchozím nastavení není povoleno. | Podrobnosti o povolení najdete na stránce nastavení registru TLS (Transport Layer Security). |

Oddělení dat

Po ingestování dat službou Azure Monitor se data logicky oddělují pro každou komponentu v celé službě. Všechna data jsou označená pro každý pracovní prostor. Toto označování přetrvává v průběhu životního cyklu dat a vynucuje se v každé vrstvě služby. Vaše data se ukládají do vyhrazené databáze v clusteru úložiště v oblasti, kterou jste vybrali.

Uchovávání dat

Indexovaná data prohledávání protokolů se ukládají a uchovávají podle vašeho cenového plánu. Další informace najdete v tématu Log Analytics – ceny.

V rámci smlouvy s předplatným uchovává Microsoft vaše data podle podmínek smlouvy. Když se odeberou zákaznická data, nezničí se žádné fyzické jednotky.

Následující tabulka uvádí některá dostupná řešení a uvádí příklady typu shromažďovaných dat.

| Řešení | Datové typy |

|---|---|

| Kapacita a výkon | Data a metadata výkonu |

| Update Management | Metadata a stavová data |

| Správa protokolů | Protokoly událostí definované uživatelem, protokoly událostí systému Windows nebo protokoly služby IIS |

| Sledování změn | Inventář softwaru, služba Windows a metadata démona Linuxu a metadata souborů systému Windows/Linux |

| Posouzení SQL a služby Active Directory | Zobrazení výsledků zobrazení dat rozhraní WMI, dat registru, dat o výkonu a dynamické správy SQL Serveru |

Následující tabulka uvádí příklady datových typů:

| Datový typ | Pole |

|---|---|

| Výstrahy | Název výstrahy, popis upozornění, BaseManagedEntityId, ID problému, IsMonitorAlert, RuleId, ResolutionState, Priority, Severity, Category, Owner, ResolvedBy, TimeRaised, TimeAdded, LastModified, LastModified, LastModifiedExceptRepeatCount, TimeResolved, TimeResolutionStateLastModified, TimeResolutionStateLastModifiedInDB, RepeatCount |

| Konfigurace | CustomerID, AgentID, EntityID, ManagedTypeID, ManagedTypePropertyID, CurrentValue, ChangeDate |

| Událost | EventId, EventOriginalID, BaseManagedEntityInternalId, RuleId, PublisherId, PublisherName, FullNumber, Number, Category, ChannelLevel, LoggingComputer, EventData, EventParameters, TimeGenerated, TimeAdded Poznámka: Při psaní událostí s vlastními poli do protokolu událostí Windows je log Analytics shromažďuje. |

| Metadata | BaseManagedEntityId, ObjectStatus, OrganizationalUnit, ActiveDirectoryObjectSid, PhysicalProcessors, NetworkName, IPAddress, ForestDNSName, NetbiosComputerName, VirtualMachineName, LastInventoryDate, HostServerNameIsVirtualMachine, IP Address, NetbiosDomainName, LogicalProcessors, DNSName, DisplayName, DomainDnsName, ActiveDirectorySite, PrincipalName, OffsetInMinuteFromGreenwichTime |

| Výkon | ObjectName, CounterName, PerfmonInstanceName, PerformanceDataId, PerformanceSourceInternalID, SampleValue, TimeSampled, TimeAdded |

| Stav | StateChangeEventId, StateId, NewHealthState, OldHealthState, Context, TimeGenerated, TimeAdded, StateId2, BaseManagedEntityId, MonitorId, HealthState, LastModified, LastGreenAlertGenerated, DatabaseTimeModified |

Fyzické zabezpečení

Azure Monitor spravuje pracovníci Microsoftu a všechny aktivity se protokolují a dají se auditovat. Azure Monitor se provozuje jako služba Azure a splňuje všechny požadavky na dodržování předpisů a zabezpečení Azure. Podrobnosti o fyzickém zabezpečení prostředků Azure najdete na stránce 18 přehledu zabezpečení Microsoft Azure. Práva fyzického přístupu k zabezpečeným oblastem se mění během jednoho pracovního dne pro každého, kdo už nemá odpovědnost za službu Azure Monitor, včetně přenosu a ukončení. O globální fyzické infrastruktuře, kterou používáme, si můžete přečíst v datacentrech Microsoftu.

Správa incidentů

Azure Monitor má proces správy incidentů, který všechny služby Microsoft dodržovat. Abychom to shrnuli, provedeme následující:

- Použijte model sdílené odpovědnosti, ve kterém část odpovědnosti za zabezpečení patří Microsoftu a část patří zákazníkovi.

- Správa incidentů zabezpečení Azure:

- Zahájení vyšetřování po zjištění incidentu

- Vyhodnoťte dopad a závažnost incidentu členem týmu reakce na incidenty na volání. Na základě důkazů může posouzení nebo nemusí vést k dalšímu eskalaci týmu pro reakci na zabezpečení.

- Diagnostikujte incident odborníky na reakci na zabezpečení za účelem provedení technického nebo forenzního vyšetřování, identifikace omezení rizik a řešení strategií. Pokud se bezpečnostní tým domnívá, že zákaznická data by mohla být vystavena protiprávnímu nebo neoprávněnému jednotlivci, paralelní spuštění procesu oznámení incidentu zákazníka začíná paralelně.

- Stabilizovat a zotavit se z incidentu. Tým reakce na incidenty vytvoří plán obnovení, který tento problém zmírní. Kroky pro omezování krize, jako je kvazování ovlivněných systémů, mohou nastat okamžitě a paralelně s diagnózou. Je možné naplánovat dlouhodobější zmírnění rizik, ke kterým dojde po uplynutí bezprostředního rizika.

- Ukončete incident a proveďte po mortemu. Tým reakce na incidenty vytvoří post-mortem, který popisuje podrobnosti incidentu se záměrem revidovat zásady, postupy a procesy, aby se zabránilo opakování události.

- Upozorněte zákazníky na incidenty zabezpečení:

- Určení rozsahu ovlivněných zákazníků a poskytnutí co nejpodrobnějšího oznámení

- Vytvořte oznámení, které zákazníkům poskytne podrobné informace, aby mohli provést šetření na jejich konci a splnit veškeré závazky, které udělali koncovým uživatelům, aniž by zbytečně zpozdili proces oznámení.

- Podle potřeby incident potvrďte a deklarujte.

- Informujte zákazníky oznámením o incidentu bez zbytečného zpoždění a v souladu s jakýmkoli právním nebo smluvním závazkem. Oznámení incidentů zabezpečení se doručují jednomu nebo několika správcům zákazníka jakýmkoli způsobem, který Microsoft vybere, včetně e-mailu.

- Příprava týmu a školení:

- Pracovníci Microsoftu se vyžadují k dokončení školení zabezpečení a povědomí, které jim pomáhá identifikovat a hlásit podezřelé problémy se zabezpečením.

- Operátoři pracující na službě Microsoft Azure mají další školicí povinnosti týkající se přístupu k citlivým systémům hostujícím zákaznická data.

- Pracovníci microsoftu pro reakci na zabezpečení obdrží speciální školení pro své role.

I když je to vzácné, Microsoft upozorní každého zákazníka do jednoho dne, pokud dojde k významné ztrátě jakýchkoli zákaznických dat.

Další informace o tom, jak Microsoft reaguje na incidenty zabezpečení, najdete v tématu Reakce na zabezpečení Microsoft Azure v cloudu.

Dodržování předpisů

Program zabezpečení informací a zásad správného řízení týmu azure Monitoru podporuje své obchodní požadavky a dodržuje zákony a předpisy, jak je popsáno v Centru zabezpečení Microsoft Azure a dodržování předpisů centra zabezpečení Microsoftu. Jak protokoly Azure Monitoru vytvářejí požadavky na zabezpečení, identifikují kontrolní mechanismy zabezpečení, spravují a monitorují rizika, jsou zde popsaná také. Každoročně kontrolujeme zásady, standardy, postupy a pokyny.

Každý člen vývojového týmu obdrží formální školení zabezpečení aplikace. Interně používáme systém správy verzí pro vývoj softwaru. Každý softwarový projekt je chráněný systémem správy verzí.

Microsoft má tým pro zabezpečení a dodržování předpisů, který dohlíží na všechny služby v Microsoftu a posuzuje je. Pracovníci pro zabezpečení informací tvoří tým a nejsou přidruženi k technickým týmům, které vyvíjejí Log Analytics. Bezpečnostní pracovníci mají vlastní řetězec řízení a provádějí nezávislé hodnocení produktů a služeb, aby zajistili zabezpečení a dodržování předpisů.

Správní rada Společnosti Microsoft je oznámena výroční zprávou o všech programech zabezpečení informací v Microsoftu.

Tým pro vývoj softwaru a služby Log Analytics aktivně spolupracuje s týmy Microsoftu pro právní a dodržování předpisů a dalšími oborovými partnery na získání různých certifikací.

Certifikace a ověření identity

Azure Log Analytics splňuje následující požadavky:

- ISO/IEC 27001

- ISO/IEC 27018:2014

- ISO 22301

- Standard PCI DSS (Payment Card Industry) Data Security Standard (PCI DSS) rady bezpečnostních standardů PCI.

- Ovládací prvky organizace služeb (SOC) 1 typ 1 a SOC 2 – kompatibilní s typem 1

- HIPAA a HITECH pro společnosti, které mají smlouvu HIPAA Business Associate Agreement

- Společná technická kritéria pro Windows

- Microsoft Trustworthy Computing

- Jako služba Azure se komponenty, které Azure Monitor používá, řídí požadavky na dodržování předpisů Azure. Další informace najdete v článku Dodržování předpisů v Centru zabezpečení Microsoftu.

Poznámka:

V některých certifikacích/ověřeních je protokoly služby Azure Monitor uvedené pod svým bývalým názvem provozního Přehledy.

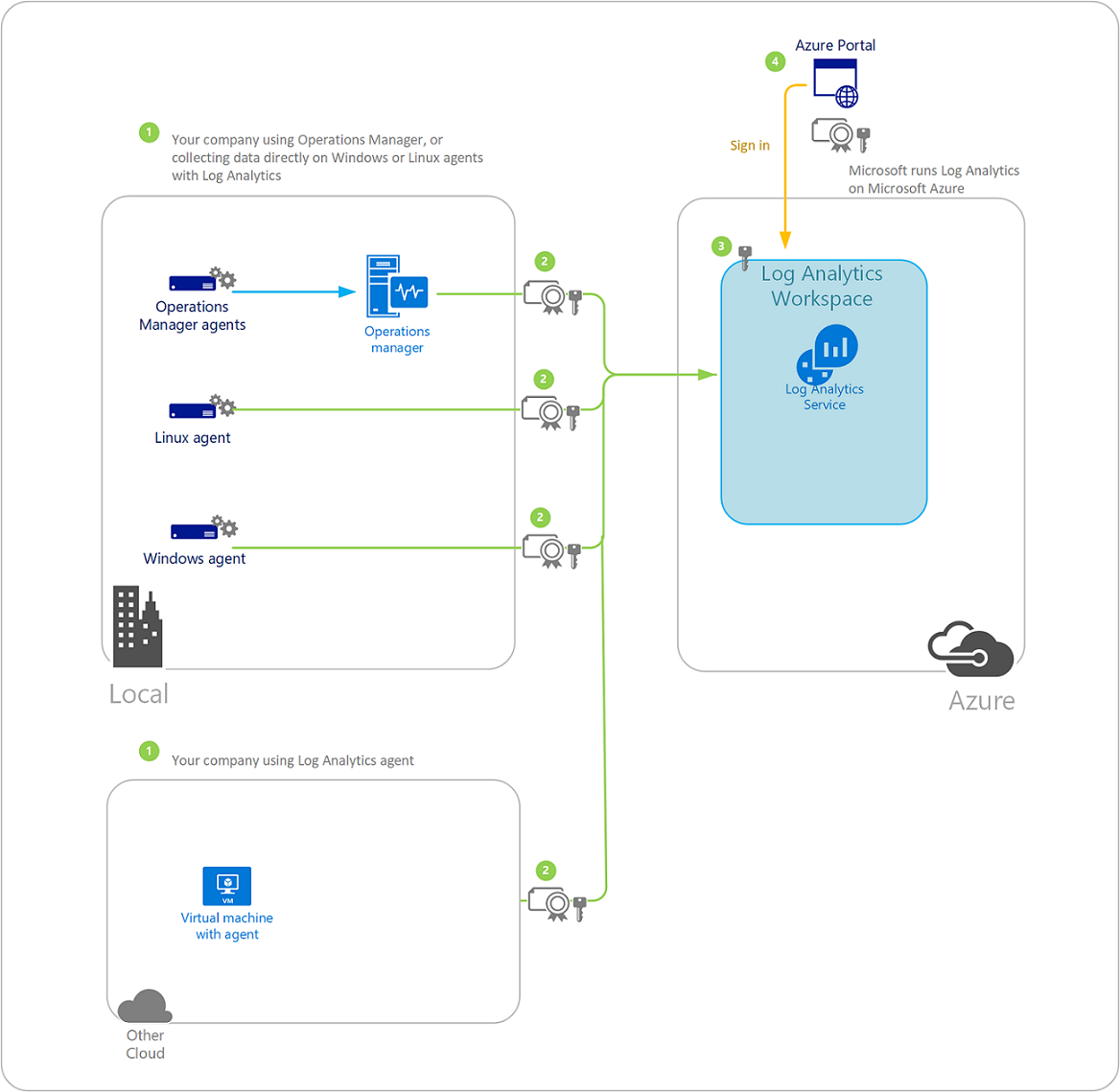

Tok dat zabezpečení cloud computingu

Následující diagram znázorňuje architekturu cloudového zabezpečení jako tok informací od vaší společnosti a to, jak je zabezpečená tak, jak se přesouvá do služby Azure Monitor, a v konečném důsledku jste ji viděli na webu Azure Portal. Další informace o jednotlivých krocích se řídí diagramem.

1. Zaregistrujte se do služby Azure Monitor a shromážděte data.

Aby vaše organizace odesílala data do protokolů služby Azure Monitor, nakonfigurujete agenta s Windows nebo Linuxem běžícím na virtuálních počítačích Azure nebo na virtuálních nebo fyzických počítačích ve vašem prostředí nebo jiném poskytovateli cloudu. Pokud používáte Operations Manager, ze skupiny pro správu nakonfigurujete agenta Operations Manageru. Uživatelé (kteří můžou být vy, jiní jednotliví uživatelé nebo skupina lidí) vytvářejí jeden nebo více pracovních prostorů služby Log Analytics a zaregistrují agenty pomocí jednoho z následujících účtů:

Pracovní prostor služby Log Analytics je místo, kde se shromažďují, agregují, analyzují a zobrazují data. Pracovní prostor se primárně používá jako prostředek pro dělení dat a každý pracovní prostor je jedinečný. Můžete například chtít, aby se produkční data spravovaly s jedním pracovním prostorem a testovacími daty spravovanými v jiném pracovním prostoru. Pracovní prostory také pomáhají správci řídit uživatelský přístup k datům. Každý pracovní prostor může mít přidružených více uživatelských účtů a každý uživatelský účet má přístup k více pracovním prostorům služby Log Analytics. Pracovní prostory vytváříte na základě oblasti datacentra.

Pro Operations Manager vytvoří skupina pro správu Operations Manageru připojení ke službě Azure Monitor. Potom nakonfigurujete, které systémy spravované agentem ve skupině pro správu smí shromažďovat a odesílat data do služby. V závislosti na povoleném řešení se data z těchto řešení posílají buď přímo ze serveru pro správu Operations Manageru do služby Azure Monitor, nebo kvůli objemu dat shromážděných systémem spravovaným agentem se do služby odesílají přímo z agenta. V případě systémů, které Operations Manager nemonitoruje, se každý z nich bezpečně připojuje přímo ke službě Azure Monitor.

Veškerá komunikace mezi připojenými systémy a službou Azure Monitor je šifrovaná. K šifrování se používá protokol TLS (HTTPS). Proces Microsoft SDL se sleduje, aby služba Log Analytics byla aktuální s nejnovějšími pokroky v kryptografickýchprotokolch

Každý typ agenta shromažďuje data protokolů pro Azure Monitor. Typ shromážděných dat závisí na konfiguraci vašeho pracovního prostoru a dalších funkcích služby Azure Monitor.

2. Odesílání dat z agentů

Všechny typy agentů zaregistrujete pomocí registračního klíče a zabezpečené připojení se vytvoří mezi agentem a službou Azure Monitor pomocí ověřování na základě certifikátů a protokolu TLS s portem 443. Azure Monitor používá úložiště tajných kódů ke generování a správě klíčů. Privátní klíče se obměňují každých 90 dnů a ukládají se v Azure a spravují se operacemi Azure, které dodržují přísné regulační postupy a postupy dodržování předpisů.

V Operations Manageru vytvoří skupina pro správu zaregistrovaná v pracovním prostoru služby Log Analytics zabezpečené připojení HTTPS k serveru pro správu Operations Manageru.

U agentů s Windows nebo Linuxem spuštěných na virtuálních počítačích Azure se klíč úložiště jen pro čtení používá ke čtení diagnostických událostí v tabulkách Azure.

Se všemi agenty, kteří hlásí skupinu pro správu Operations Manageru, která je integrovaná se službou Azure Monitor, pokud server pro správu nemůže z jakéhokoli důvodu komunikovat se službou, jsou shromážděná data uložená místně v dočasné mezipaměti na serveru pro správu. Pokusí se znovu odeslat data každých osm minut po dobu dvou hodin. U dat, která obcházejí server pro správu a odesílají se přímo do služby Azure Monitor, je chování konzistentní s agentem Windows.

Data agenta serveru windows nebo serveru pro správu jsou chráněná úložištěm přihlašovacích údajů operačního systému. Pokud služba nemůže zpracovat data po dvou hodinách, agenti zařadí data do fronty. Pokud se fronta zaplní, agent začne zahazovat datové typy, počínaje daty o výkonu. Limit fronty agenta je klíč registru, abyste ho mohli v případě potřeby upravit. Shromážděná data se komprimují a odesílají do služby a obcházejí databáze skupin pro správu Operations Manageru, takže do nich nepřidá žádné zatížení. Po odeslání shromážděných dat se odeberou z mezipaměti.

Jak je popsáno výše, data ze serveru pro správu nebo agentů s přímým připojením se odesílají přes protokol TLS do datacenter Microsoft Azure. Volitelně můžete použít ExpressRoute k zajištění dodatečného zabezpečení dat. ExpressRoute je způsob, jak se přímo připojit k Azure ze stávající sítě WAN, jako je například síť VPN s více protokoly (MPLS), kterou poskytuje poskytovatel síťových služeb. Další informace najdete v tématu ExpressRoute a používá provoz agenta připojení Azure ExpressRoute?.

3. Služba Azure Monitor přijímá a zpracovává data

Služba Azure Monitor zajišťuje, že příchozí data pocházejí z důvěryhodného zdroje ověřením certifikátů a integrity dat pomocí ověřování Azure. Nezpracovaná nezpracovaná data se pak uloží do služby Azure Event Hubs v oblasti, ve které se data nakonec uloží v klidovém stavu. Typ uložených dat závisí na typech řešení, která byla importována a použita ke shromažďování dat. Služba Azure Monitor pak zpracuje nezpracovaná data a ingestuje je do databáze.

Doba uchovávání shromážděných dat uložených v databázi závisí na vybraném cenovém plánu. Pro úroveň Free jsou shromážděná data k dispozici sedm dní. Pro placenou úroveň jsou shromážděná data ve výchozím nastavení dostupná po dobu 31 dnů, ale je možné je prodloužit na 730 dnů. Neaktivní uložená data se ukládají v úložišti Azure zašifrovaná, aby se zajistila důvěrnost dat a data se replikují v rámci místní oblasti pomocí místně redundantního úložiště (LRS) nebo zónově redundantního úložiště (ZRS) v podporovaných oblastech. Poslední dva týdny dat se také ukládají do mezipaměti založené na SSD a tato mezipaměť je zašifrovaná.

Data v úložišti databáze nelze po ingestování změnit, ale je možné je odstranit pomocí cesty rozhraní API pro vymazání. I když data nejde změnit, některé certifikace vyžadují, aby byla data neměnná a v úložišti se nedají měnit ani odstraňovat. Neměnnost dat je možné dosáhnout pomocí exportu dat do účtu úložiště, který je nakonfigurovaný jako neměnné úložiště.

4. Přístup k datům pomocí služby Azure Monitor

Pokud chcete získat přístup k pracovnímu prostoru služby Log Analytics, přihlaste se k webu Azure Portal pomocí účtu organizace nebo účtu Microsoft, který jste nastavili dříve. Veškerý provoz mezi portálem a službou Azure Monitor se odesílá přes zabezpečený kanál HTTPS. Při použití portálu se vygeneruje ID relace v uživatelském klientovi (webovém prohlížeči) a data se ukládají do místní mezipaměti, dokud se relace neukončí. Po ukončení se mezipaměť odstraní. Soubory cookie na straně klienta, které neobsahují identifikovatelné osobní údaje, se automaticky neodeberou. Soubory cookie relace jsou označené jako HTTPOnly a jsou zabezpečené. Po předem určené době nečinnosti se relace webu Azure Portal ukončí.

Klíče zabezpečení spravované zákazníkem

Data ve službě Azure Monitor se šifrují pomocí klíčů spravovaných Microsoftem. Šifrovací klíče spravované zákazníkem můžete použít k ochraně dat a uložených dotazů ve vašich pracovních prostorech. Klíče spravované zákazníkem ve službě Azure Monitor poskytují větší flexibilitu při správě řízení přístupu k protokolům.

Po konfiguraci se nová data ingestovaná do propojených pracovních prostorů zašifrují pomocí klíče uloženého ve službě Azure Key Vault nebo spravovaném HSM služby Azure Key Vault.

Privátní úložiště

Protokoly služby Azure Monitor závisí na službě Azure Storage v konkrétních scénářích. Pomocí privátního úložiště spravovaného zákazníkem můžete spravovat svůj osobní šifrovaný účet úložiště.

Síť s Private Linkem

Sítě Azure Private Link umožňují bezpečně propojit služby Azure platform jako služby (PaaS), včetně služby Azure Monitor, s virtuální sítí pomocí privátních koncových bodů.

Customer Lockbox pro Microsoft Azure

Customer Lockbox pro Microsoft Azure poskytuje rozhraní pro kontrolu a schválení nebo odmítnutí žádostí o přístup k datům zákazníků. Používá se, když technik Microsoftu potřebuje získat přístup k zákaznickým datům, ať už v reakci na lístek podpory iniciovaný zákazníkem nebo k problému zjištěnému Microsoftem. Pokud chcete povolit Customer Lockbox, potřebujete vyhrazený cluster.

Kontrola proti manipulaci a neměnnost

Azure Monitor je datová platforma určená jen pro připojení, ale obsahuje ustanovení pro odstranění dat pro účely dodržování předpisů. Zámek v pracovním prostoru služby Log Analytics můžete nastavit tak, aby blokovaly všechny aktivity, které by mohly odstranit data: vyprázdnění, odstranění tabulky a změny uchovávání dat na úrovni tabulky nebo pracovního prostoru. Tento zámek je ale možné přesto odebrat.

Pokud chcete plně zfalšovat řešení monitorování, doporučujeme exportovat data do neměnného řešení úložiště.

Nejčastější dotazy

Tato část obsahuje odpovědi na běžné otázky.

Používá můj provoz agenta připojení Azure ExpressRoute?

Provoz do služby Azure Monitor využívá okruh ExpressRoute partnerského vztahu Microsoftu. Popis různých typů provozu ExpressRoute najdete v dokumentaci k ExpressRoute.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro