Klíče spravované zákazníkem služby Azure Monitor

Data ve službě Azure Monitor se šifrují pomocí klíčů spravovaných Microsoftem. K ochraně dat a uložených dotazů v pracovních prostorech můžete použít vlastní šifrovací klíč. Klíče spravované zákazníkem ve službě Azure Monitor poskytují větší flexibilitu při správě řízení přístupu k protokolům. Po konfiguraci se nová data ingestovaná do propojených pracovních prostorů zašifrují pomocí klíče uloženého ve službě Azure Key Vault nebo spravovaném HSM služby Azure Key Vault.

Před konfigurací zkontrolujte omezení a omezení .

Přehled klíčů spravovaných zákazníkem

Šifrování neaktivních uložených dat je běžným požadavkem na ochranu osobních údajů a zabezpečení v organizacích. Azure můžete povolit úplnou správu šifrování neaktivních uložených dat nebo můžete použít různé možnosti pro úzkou správu šifrovacích klíčů a šifrovacích klíčů.

Azure Monitor zajišťuje, že všechna data a uložené dotazy jsou v klidovém stavu zašifrované pomocí klíčů spravovaných Microsoftem (MMK). Použití šifrování ve službě Azure Monitor je identické se způsobem, jakým funguje šifrování azure Storage.

Pokud chcete spravovat životní cyklus klíče a mít možnost odvolat přístup k vašim datům, můžete data šifrovat pomocí vlastního klíče pomocí služby Azure Key Vault.

Klíče spravované zákazníkem jsou k dispozici na vyhrazených clusterech a poskytují vyšší úroveň ochrany a řízení. Data se šifrují v úložišti dvakrát – na úrovni služby pomocí klíčů spravovaných Microsoftem nebo klíčů spravovaných zákazníkem a na úrovni infrastruktury pomocí dvou různých šifrovacích algoritmů a dvou různých klíčů. Dvojité šifrování chrání před scénářem, kdy může být ohrožen jeden z šifrovacích algoritmů nebo klíčů. Vyhrazené clustery také umožňují chránit data pomocí Lockboxu.

Data ingestovaná za posledních 14 dnů nebo nedávno používaná v dotazech se uchovávají v horké mezipaměti (SSD) kvůli efektivitě dotazů. Data SSD se šifrují pomocí klíčů Microsoftu bez ohledu na to, jestli konfigurujete klíče spravované zákazníkem, ale vaše kontrola přístupu k SSD dodržuje odvolání klíče.

Důležité

Vyhrazené clustery používají cenový model úrovně závazku nejméně 100 GB za den.

Jak fungují klíče spravované zákazníkem ve službě Azure Monitor

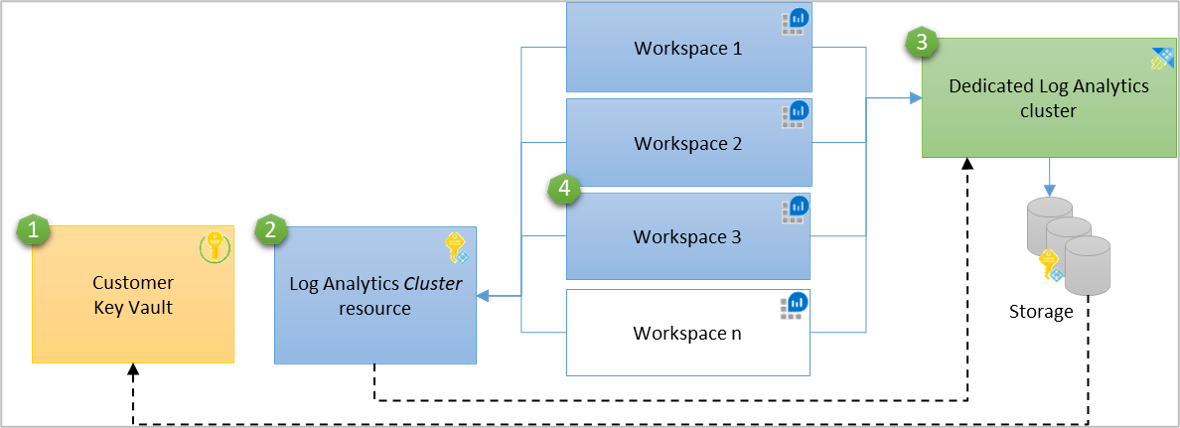

Azure Monitor používá spravovanou identitu k udělení přístupu ke službě Azure Key Vault. Identita clusteru Log Analytics se podporuje na úrovni clusteru. Pokud chcete povolit klíče spravované zákazníkem v několika pracovních prostorech, prostředek clusteru Log Analytics slouží jako zprostředkující připojení identity mezi službou Key Vault a pracovními prostory služby Log Analytics. Úložiště clusteru používá spravovanou identitu přidruženou ke clusteru k ověření ve službě Azure Key Vault prostřednictvím Microsoft Entra ID.

Clustery podporují dva typy spravovaných identit: systémově přiřazený a přiřazený uživatelem, zatímco jednu identitu je možné definovat v clusteru v závislosti na vašem scénáři.

- Spravovaná identita přiřazená systémem je jednodušší a automaticky se generuje s clusterem, pokud

identitytypeje nastavena naSystemAssignedhodnotu . Tato identita se později použije k udělení přístupu k úložišti pro šifrování a dešifrování dat ve službě Key Vault. - Spravovaná identita přiřazená uživatelem umožňuje nakonfigurovat klíče spravované zákazníkem při vytváření clusteru, pokud

identitytypeje nastavená naUserAssignedhodnotu , a udělit jí oprávnění ve službě Key Vault před vytvořením clusteru.

Klíče spravované zákazníkem můžete nakonfigurovat v novém clusteru nebo existujícím clusteru, který je propojený s pracovními prostory a už ingestuje data. Nová data ingestovaná do propojených pracovních prostorů se zašifrují pomocí vašeho klíče a starší data přijatá před tím, než konfigurace zůstane zašifrovaná pomocí klíčů Microsoftu. Konfigurace klíče spravovaného zákazníkem nemá vliv na vaše dotazy, které se budou bez problémů spouštět na starých a nových datech. Pracovní prostory můžete kdykoli zrušit z clusteru. Nová data, která ingestujete po zrušení propojení se zašifrovanými klíči Microsoftu, a dotazy se provádějí napříč starými a novými daty bez problémů.

Důležité

Funkce klíčů spravovaných zákazníkem je regionální. Vaše pracovní prostory Azure Key Vault, clusteru a propojených pracovních prostorů musí být ve stejné oblasti, ale můžou být v různých předplatných.

- Key Vault

- Prostředek clusteru Log Analytics, který má spravovanou identitu s oprávněními ke službě Key Vault – identita se rozšíří do podsítě vyhrazeného úložiště clusteru.

- Vyhrazený cluster

- Pracovní prostory propojené s vyhrazeným clusterem

Operace šifrovacích klíčů

Šifrování dat úložiště se týká tří typů klíčů:

- "KEK" – šifrovací klíč klíče (klíč spravovaný zákazníkem)

- "AEK" – šifrovací klíč účtu

- "DEK" – šifrovací klíč dat

Platí následující pravidla:

- Úložiště clusteru má jedinečný šifrovací klíč pro každý účet úložiště, který se označuje jako "AEK".

- AEK se používá k odvození "DEKs, což jsou klíče, které se používají k šifrování každého bloku dat zapsaných na disk.

- Když nakonfigurujete klíč ve službě Key Vault a aktualizujete podrobnosti o klíči v clusteru, úložiště clusteru provede požadavky na zabalení a rozbalení AEK pro šifrování a dešifrování.

- Váš klíč "KEK" nikdy neopustí službu Key Vault a pokud použijete spravovaný hsM, hardware nikdy neopustí.

- Azure Storage k ověřování používá spravovanou identitu přidruženou k prostředku clusteru. Přistupuje ke službě Azure Key Vault prostřednictvím ID Microsoft Entra.

Kroky zřizování klíčů spravovaných zákazníkem

- Vytvoření služby Azure Key Vault a uložení klíče

- Vytvoření clusteru

- Udělení oprávnění službě Key Vault

- Aktualizace clusteru s podrobnostmi o identifikátoru klíče

- Propojení pracovních prostorů

Konfigurace klíčů spravovaných zákazníkem se v současné době nepodporuje na webu Azure Portal a zřizování je možné provádět prostřednictvím powershellu, rozhraní příkazového řádku nebo požadavků REST .

Ukládání šifrovacího klíče ("KEK")

Portfolio produktů Azure Key Management obsahuje seznam trezorů a spravovaných hsM, které je možné použít.

Vytvořte nebo použijte existující službu Azure Key Vault v oblasti, ve které je cluster naplánován. V trezoru klíčů vygenerujte nebo importujte klíč, který se má použít k šifrování protokolů. Služba Azure Key Vault musí být nakonfigurovaná jako obnovitelná, aby chránila váš klíč a přístup k vašim datům ve službě Azure Monitor. Tuto konfiguraci můžete ověřit ve vlastnostech ve službě Key Vault. Mělo by být povolené obnovitelné odstranění i ochrana před vymazáním.

Tato nastavení je možné aktualizovat ve službě Key Vault pomocí rozhraní příkazového řádku a PowerShellu:

- Obnovitelné odstranění

- Ochrana před vymazáním před vynucením odstranění tajného kódu, trezoru i po obnovitelném odstranění

Vytvoření clusteru

Clustery používají spravovanou identitu pro šifrování dat ve službě Key Vault. Nakonfigurujte identity type vlastnost pro SystemAssigned nebo UserAssigned při vytváření clusteru, abyste umožnili přístup ke službě Key Vault pro operace šifrování a dešifrování dat.

Nastavení identity v clusteru pro spravovanou identitu přiřazenou systémem

{

"identity": {

"type": "SystemAssigned"

}

}

Poznámka:

Typ identity je možné po vytvoření clusteru změnit bez přerušení příjmu dat nebo dotazů s následujícími aspekty:

- Aktualizace

SystemAssignednaUserAssigned– Udělení identity UserAssign ve službě Key Vault a následné aktualizaciidentitytypev clusteru - Aktualizace

UserAssignedna – Vzhledem kSystemAssignedtomu, že se spravovaná identita přiřazená systémem vytvořená po aktualizaci clusteruidentitytypepomocíSystemAssigned, je potřeba postupovat podle následujících kroků.- Aktualizace clusteru a odebrání klíče – set

keyVaultUri,keyNameakeyVersions hodnotou "" - Aktualizace clusteru

identitytypenaSystemAssigned - Aktualizace služby Key Vault a udělení oprávnění identitě

- Aktualizace klíče v clusteru

- Aktualizace clusteru a odebrání klíče – set

Postupujte podle pokynů uvedených v článku Věnovaném vyhrazeným clusterům.

Udělení oprávnění služby Key Vault

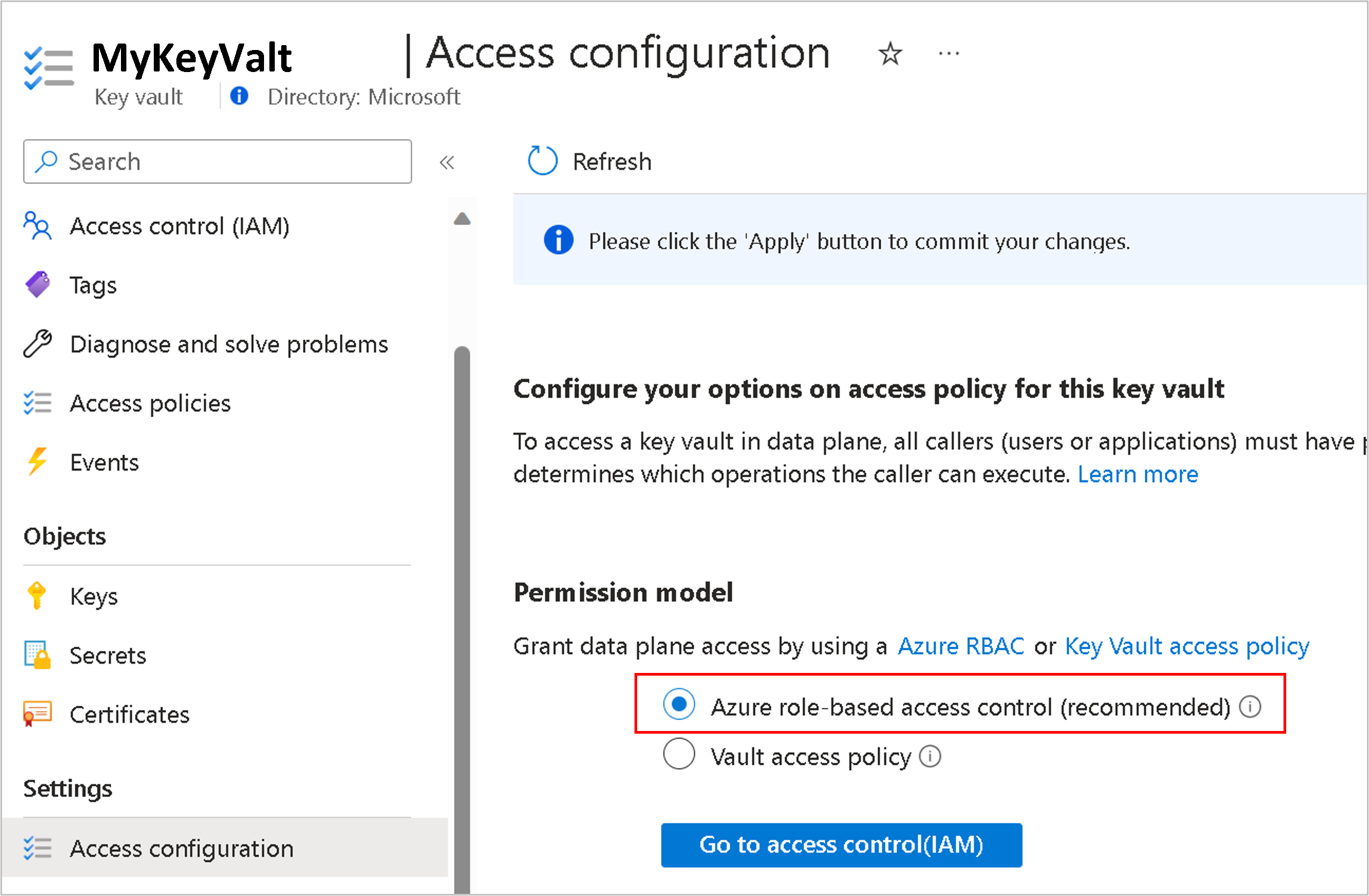

Ve službě Key Vault existují dva modely oprávnění, které umožňují udělit přístup ke clusteru a podsítě úložiště – řízení přístupu na základě role v Azure (Azure RBAC) a zásady přístupu trezoru (starší verze).

Přiřazení Řízení přístupu na základě role v Azure (doporučeno)

Pokud chcete přidat přiřazení rolí, musíte mít roli s oprávněními

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete, jako je správce uživatelských přístupů nebo vlastník.- Otevřete službu Key Vault na webu Azure Portal a vyberte Nastavení>konfigurace>přístupu na základě role v Azure a použijte

- Klikněte na tlačítko Přejít na tlačítko Řízení přístupu (IAM) a přidejte přiřazení role uživatele šifrování šifrovací služby Key Vault.

- Na kartě Členové vyberte spravovanou identitu a vyberte předplatné identity a identity jako člena.

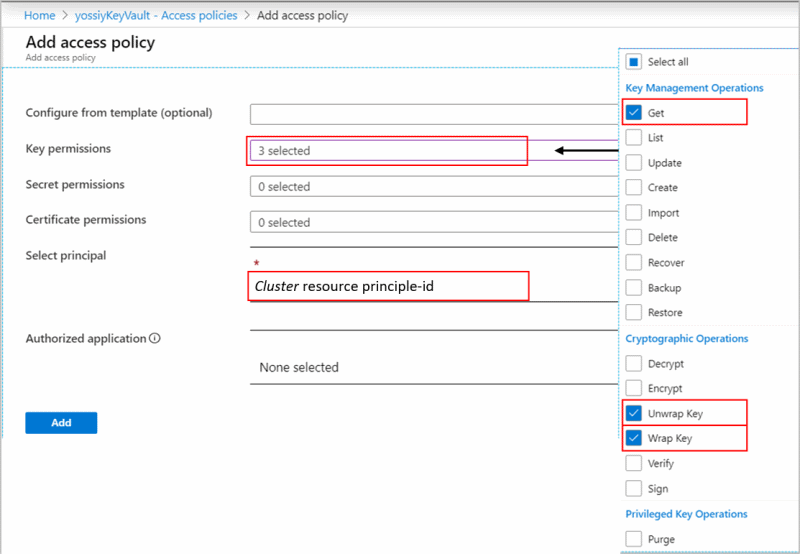

Přiřazení zásad přístupu trezoru (starší verze)

Otevřete službu Key Vault na webu Azure Portal a vyberte zásady> přístupu trezoru zásad>přístupu+ Přidejte zásady přístupu a vytvořte zásadu s těmito nastaveními:

- Oprávnění ke klíči – vyberte Získat, Zalamovat klíč a Rozbalit klíč.

- Výběr objektu zabezpečení – v závislosti na typu identity použitém v clusteru (spravovaná identita přiřazená systémem nebo uživatelem)

- Spravovaná identita přiřazená systémem – zadejte název clusteru nebo ID objektu zabezpečení clusteru.

- Spravovaná identita přiřazená uživatelem – zadejte název identity.

K ověření, že je služba Key Vault nakonfigurovaná tak, aby chránila váš klíč a přístup k datům služby Azure Monitor, je potřeba získat oprávnění Získat .

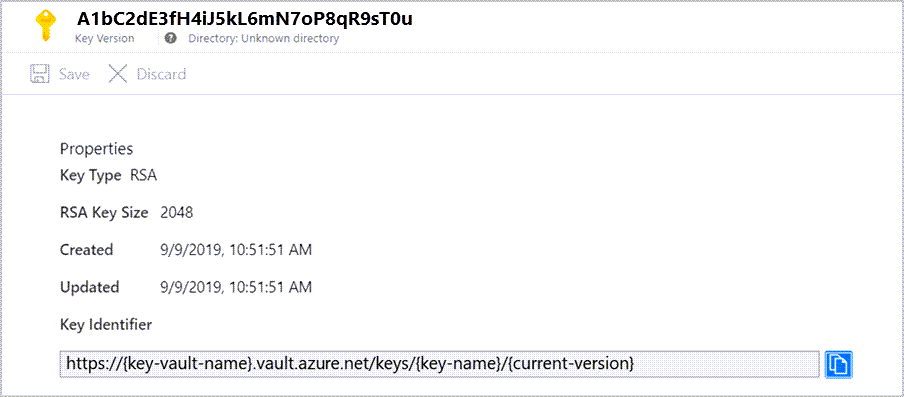

Aktualizace clusteru s podrobnostmi o identifikátoru klíče

Všechny operace v clusteru vyžadují Microsoft.OperationalInsights/clusters/write oprávnění akce. Toto oprávnění může být uděleno prostřednictvím vlastníka nebo přispěvatele, který obsahuje */write akci, nebo prostřednictvím role Přispěvatel Log Analytics, která danou Microsoft.OperationalInsights/* akci obsahuje.

Tento krok aktualizuje vyhrazené úložiště clusteru klíčem a verzí, které se použijí pro zabalení AEK a rozbalení.

Důležité

- Obměně klíčů může být automatická verze nebo verze explicitního klíče. Pokud chcete určit přístup, který je vhodný pro vás, před aktualizací podrobností o identifikátoru klíče v clusteru.

- Aktualizace clusteru by neměla obsahovat podrobnosti o identifikátoru identity i klíče ve stejné operaci. Pokud potřebujete aktualizovat obojí, aktualizace by měla být ve dvou po sobě jdoucích operacích.

Aktualizujte keyVaultProperties v clusteru s podrobnostmi o identifikátoru klíče.

Operace je asynchronní a dokončení může nějakou dobu trvat.

Propojení pracovního prostoru s clusterem

Důležité

Tento krok by se měl provést až po zřízení clusteru. Pokud před zřizováním propojíte pracovní prostory a ingestujete data, ingestovaná data se zahodí a nepůjde obnovit.

K provedení této operace musíte mít ve svém pracovním prostoru a clusteru oprávnění k zápisu. Microsoft.OperationalInsights/workspaces/write Zahrnuje a Microsoft.OperationalInsights/clusters/write.

Postupujte podle pokynů uvedených v článku Věnovaném vyhrazeným clusterům.

Odvolání klíče

Důležité

- Doporučeným způsobem odvolání přístupu k datům je zakázání klíče nebo odstranění zásad přístupu ve službě Key Vault.

- Nastavení clusteru

identitytypetak, abyNoneodvolal přístup k vašim datům, ale tento přístup se nedoporučuje, protože ho nemůžete vrátit zpět bez kontaktování podpory.

Úložiště clusteru vždy respektuje změny v oprávněních ke klíči během hodiny nebo dříve a úložiště se stane nedostupným. Nová data přijatá do propojených pracovních prostorů se zahodí a neodstraní. Data jsou v těchto pracovních prostorech nedostupná a dotazy selžou. Dříve ingestované data zůstávají v úložišti, dokud se váš cluster a pracovní prostory neodstraní. Nepřístupná data se řídí zásadami uchovávání dat a vyprázdněnými při dosažení uchovávání dat. Data přijatá za posledních 14 dnů a data, která se nedávno používala v dotazech, se kvůli efektivitě dotazů uchovávají také v horké mezipaměti (ssd). Data na disku SSD se odstraní při operaci odvolání klíče a stanou se nepřístupnými. Úložiště clusteru se pokusí připojit ke službě Key Vault pro pravidelné zabalení a rozbalení a jakmile je klíč povolený, rozbalení proběhne úspěšně, data SSD se znovu načtou z úložiště a příjem dat a dotaz se obnoví do 30 minut.

Obměna klíčů

Otočení klíče má dva režimy:

- Automatické zotavování – aktualizace

"keyVaultProperties"vlastností v clusteru a vynechání"keyVersion"vlastností nebo nastavení na""hodnotu . Úložiště automaticky používá nejnovější verzi klíče. - Explicitní aktualizace verze klíče – aktualizujte

"keyVaultProperties"vlastnosti a aktualizujte verzi klíče ve"keyVersion"vlastnosti. Obměně klíčů vyžaduje explicitní aktualizaci"keyVersion"vlastnosti v clusteru. Další informace najdete v tématu Aktualizace clusteru s podrobnostmi o identifikátoru klíče. Pokud vygenerujete novou verzi klíče ve službě Key Vault, ale neaktualizujete klíč v clusteru, úložiště clusteru bude dál používat předchozí klíč. Pokud před aktualizací nového klíče v clusteru zakážete nebo odstraníte starý klíč, dostanete se do stavu odvolání klíče.

Všechna vaše data zůstanou přístupná během operace obměně klíčů a po této operaci. Data se vždy šifrují pomocí šifrovacího klíče účtu ("AEK"), který je šifrovaný pomocí nové verze šifrovacího klíče ("KEK") ve službě Key Vault.

Klíč spravovaný zákazníkem pro uložené dotazy a upozornění prohledávání protokolů

Dotazovací jazyk používaný v Log Analytics je výrazný a může obsahovat citlivé informace v komentářích nebo v syntaxi dotazu. Některé organizace vyžadují, aby tyto informace byly chráněny v rámci zásad klíčů spravovaných zákazníkem a vy potřebujete ukládat dotazy zašifrované pomocí klíče. Azure Monitor umožňuje ukládat uložené dotazy a upozornění prohledávání protokolů zašifrovaná pomocí vašeho klíče ve vašem vlastním účtu úložiště při propojení s pracovním prostorem.

Klíč spravovaný zákazníkem pro sešity

S ohledem na důležité informace o klíči spravovaném zákazníkem pro uložené dotazy a upozornění prohledávání protokolů umožňuje Azure Monitor ukládat dotazy sešitu zašifrované pomocí vašeho klíče ve vašem vlastním účtu úložiště při výběru možnosti Uložit obsah do účtu úložiště Azure v operaci Uložit.

Poznámka:

Dotazy zůstávají šifrované pomocí klíče Microsoftu (MMK) v následujících scénářích bez ohledu na konfiguraci klíčů spravovaných zákazníkem: řídicí panely Azure, aplikace logiky Azure, poznámkové bloky Azure a runbooky Automation.

Při propojování účtu úložiště pro uložené dotazy ukládá služba uložené dotazy a dotazy na upozornění prohledávání protokolů ve vašem účtu úložiště. Když máte kontrolu nad zásadami šifrování účtu úložiště a neaktivních uložených dat, můžete chránit uložené dotazy a upozornění prohledávání protokolů pomocí klíče spravovaného zákazníkem. Budete ale odpovídat za náklady spojené s tímto účtem úložiště.

Důležité informace před nastavením klíče spravovaného zákazníkem pro dotazy

- Ke svému pracovnímu prostoru a účtu úložiště musíte mít oprávnění k zápisu.

- Nezapomeňte vytvořit účet úložiště ve stejné oblasti jako pracovní prostor služby Log Analytics s šifrováním klíčů spravovaných zákazníkem. To je důležité, protože uložené dotazy jsou uložené v úložišti tabulek a dají se zašifrovat jenom při vytváření účtu úložiště.

- Dotazy uložené v balíčku dotazů nejsou šifrované pomocí klíče spravovaného zákazníkem. Pokud chcete místo toho chránit dotazy pomocí klíče spravovaného zákazníkem, vyberte Možnost Uložit jako starší dotaz .

- Dotazy uložené v úložišti se považují za artefakty služby a jejich formát se může změnit.

- Propojení účtu úložiště pro dotazy odebere existující dotazy, které se ukládají z pracovního prostoru. Kopírování ukládá dotazy, které potřebujete před touto konfigurací. Uložené dotazy můžete zobrazit pomocí PowerShellu.

- Při propojování účtu úložiště pro dotazy se nepodporuje dotaz historie a připnutí na řídicí panel.

- Jeden účet úložiště můžete propojit s pracovním prostorem pro uložené dotazy i dotazy upozornění prohledávání protokolu.

- Upozornění prohledávání protokolů se ukládají do úložiště objektů blob a šifrování klíče spravovaného zákazníkem je možné nakonfigurovat při vytváření účtu úložiště nebo novějším.

- Upozornění prohledávání aktivovaného protokolu nebudou obsahovat výsledky hledání ani dotaz na upozornění. Pomocí dimenzí výstrah můžete získat kontext v aktivovaných výstrahách.

Konfigurace BYOS pro uložené dotazy

Propojte účet úložiště s dotazy, aby se ukládaly uložené dotazy v účtu úložiště.

Po konfiguraci se všechny nové uložené vyhledávací dotazy uloží do vašeho úložiště.

Konfigurace BYOS pro dotazy na upozornění prohledávání protokolů

Propojte účet úložiště s upozorněními , aby se ve vašem účtu úložiště zachovaly dotazy na upozornění prohledávání protokolu.

Po konfiguraci se všechny nové dotazy upozornění uloží do vašeho úložiště.

Customer Lockbox

Lockbox vám umožňuje schválit nebo odmítnout žádost inženýra Microsoftu o přístup k datům během žádosti o podporu.

Lockbox je k dispozici ve vyhrazeném clusteru ve službě Azure Monitor, kde máte oprávnění k přístupu k datům udělená na úrovni předplatného.

Další informace o Customer Lockboxu pro Microsoft Azure

Operace klíčů spravovaných zákazníkem

Klíč spravovaný zákazníkem je k dispozici ve vyhrazeném clusteru a tyto operace jsou uvedené v článku o vyhrazeném clusteru.

- Získání všech clusterů ve skupině prostředků

- Získání všech clusterů v předplatném

- Aktualizace rezervace kapacity v clusteru

- Aktualizace billingType v clusteru

- Zrušení propojení pracovního prostoru s clusterem

- Odstranění clusteru

Limity a omezení

V každé oblasti a předplatném je možné vytvořit maximálně pět aktivních clusterů.

V každé oblasti a předplatném může existovat maximálně sedm rezervovaných clusterů (aktivních nebo nedávno odstraněných).

S clusterem je možné propojit maximálně 1 000 pracovních prostorů služby Log Analytics.

Maximální počet dvou operací propojení pracovního prostoru s konkrétním pracovním prostorem je povolen v 30denním období.

Přesun clusteru do jiné skupiny prostředků nebo předplatného se v současné době nepodporuje.

Aktualizace clusteru by neměla obsahovat podrobnosti o identifikátoru identity i klíče ve stejné operaci. V případě, že potřebujete aktualizovat obojí, by aktualizace měla být ve dvou po sobě jdoucích operacích.

Lockbox není momentálně k dispozici v Číně.

Lockbox se nevztahuje na tabulky s pomocným plánem.

Dvojité šifrování se konfiguruje automaticky pro clustery vytvořené z října 2020 v podporovaných oblastech. Pokud je cluster nakonfigurovaný pro dvojité šifrování, můžete ověřit odesláním požadavku GET v clusteru a zjištěním, že

isDoubleEncryptionEnabledhodnota jetruepro clustery s povoleným dvojitým šifrováním.- Pokud vytvoříte cluster a zobrazí se chyba – název oblasti nepodporuje dvojité šifrování pro clustery, můžete cluster vytvořit bez dvojitého šifrování přidáním

"properties": {"isDoubleEncryptionEnabled": false}do textu požadavku REST. - Nastavení dvojitého šifrování nelze po vytvoření clusteru změnit.

- Pokud vytvoříte cluster a zobrazí se chyba – název oblasti nepodporuje dvojité šifrování pro clustery, můžete cluster vytvořit bez dvojitého šifrování přidáním

Odstranění propojeného pracovního prostoru je povoleno při propojení s clusterem. Pokud se rozhodnete obnovit pracovní prostor během období obnovitelného odstranění, vrátí se do předchozího stavu a zůstane propojený s clusterem.

Šifrování klíče spravovaného zákazníkem se vztahuje na nově ingestovaná data po době konfigurace. Data, která byla ingestována před konfigurací, zůstanou šifrovaná pomocí klíčů Microsoftu. Data ingestovaná před a po konfiguraci klíče spravovaného zákazníkem můžete bez problémů dotazovat.

Azure Key Vault musí být nakonfigurovaný jako obnovitelný. Tyto vlastnosti nejsou ve výchozím nastavení povolené a měly by být nakonfigurované pomocí rozhraní příkazového řádku nebo PowerShellu:

- Obnovitelné odstranění

- Ochrana před vymazáním by měla být zapnutá, aby byla ochrana před vynucením odstranění tajného kódu, trezoru i po obnovitelném odstranění.

Vaše služba Azure Key Vault, cluster a pracovní prostory musí být ve stejné oblasti a ve stejném tenantovi Microsoft Entra, ale můžou být v různých předplatných.

Nastavení clusteru

identitytypetak, abyNoneodvolal přístup k vašim datům, ale tento přístup se nedoporučuje, protože ho nemůžete vrátit zpět bez kontaktování podpory. Doporučeným způsobem odvolání přístupu k datům je odvolání klíče.Klíč spravovaný zákazníkem se spravovanou identitou přiřazenou uživatelem nemůžete použít, pokud je váš trezor klíčů ve službě Private-Link (vNet). V tomto scénáři můžete použít spravovanou identitu přiřazenou systémem.

Pomocný plán tabulky nepodporuje klíče spravované zákazníkem. Data v tabulkách s pomocným plánem se šifrují pomocí klíčů spravovaných Microsoftem, i když chráníte data ve zbytku pracovního prostoru služby Log Analytics pomocí vlastního šifrovacího klíče.

Řešení problému

Chování podle dostupnosti služby Key Vault:

Normální provoz – úložiště ukládá do mezipaměti "AEK" po krátkou dobu a vrací se do služby Key Vault, aby se pravidelně rozbalila.

Chyby připojení ke službě Key Vault – úložiště zpracovává přechodné chyby (vypršení časového limitu, chyby připojení, problémy s DNS), povolením klíčů zůstat v mezipaměti během problému s dostupností a řeší problémy se třemi tečkami a dostupností. Možnosti dotazů a příjmu dat budou pokračovat bez přerušení.

Rychlost přístupu ke službě Key Vault – frekvence, s jakou úložiště clusteru přistupuje ke službě Key Vault pro zabalení a rozbalení – je mezi 6 až 60 sekundami.

Pokud cluster aktualizujete v době, kdy je ve stavu zřizování nebo aktualizace, aktualizace se nezdaří.

Pokud dojde ke konfliktu – chyba při vytváření clusteru, mohlo dojít k odstranění clusteru se stejným názvem za posledníchch Název odstraněného clusteru bude k dispozici 14 dní po odstranění.

Propojení pracovního prostoru s clusterem selže, pokud je pracovní prostor propojený s jiným clusterem.

Pokud vytvoříte cluster a zadáte keyVaultProperties okamžitě, operace může selhat, dokud nebude identita přiřazena ke clusteru a udělena službě Key Vault.

Pokud aktualizujete existující cluster pomocí keyVaultProperties a zásady přístupu ke klíči Get ve službě Key Vault chybí, operace selže.

Pokud cluster nenasadíte, ověřte, že jsou vaše pracovní prostory Azure Key Vault, clusteru a propojených pracovních prostorů ve stejné oblasti. Můžou se nacházet v různých předplatných.

Pokud klíč otočíte ve službě Key Vault a neaktualizujete podrobnosti o novém identifikátoru klíče v clusteru, cluster bude nadále používat předchozí klíč a vaše data budou nepřístupná. Aktualizace podrobností o novém identifikátoru klíče v clusteru za účelem obnovení příjmu a dotazování dat Verzi klíče můžete aktualizovat pomocí "'", aby úložiště vždy používalo automatickou verzi klíče s pozdním zpožděním.

Některé operace jsou dlouho spuštěné a jejich dokončení může nějakou dobu trvat, včetně vytvoření clusteru, aktualizace klíče clusteru a odstranění clusteru. Stav operace můžete zkontrolovat odesláním požadavku GET do clusteru nebo pracovního prostoru a sledovat odpověď. Například nepřipojený pracovní prostor nebude mít clusterResourceId v rámci funkcí.

Chybové zprávy

Aktualizace clusteru

- 400 – Cluster je ve stavu odstraňování. Probíhá asynchronní operace. Cluster musí dokončit svou operaci před provedením jakékoli operace aktualizace.

- 400 – KeyVaultProperties není prázdný, ale má chybný formát. Viz aktualizace identifikátoru klíče.

- 400 – Nepodařilo se ověřit klíč ve službě Key Vault. Příčinou může být nedostatek oprávnění nebo pokud klíč neexistuje. Ověřte, že jste ve službě Key Vault nastavili klíč a zásady přístupu.

- 400 – Klíč nejde obnovit. Key Vault musí být nastavený na obnovitelné odstranění a vyprázdnění. Viz dokumentace ke službě Key Vault

- 400 – Operaci teď nejde spustit. Počkejte, až se asynchronní operace dokončí, a zkuste to znovu.

- 400 – Cluster je ve stavu odstraňování. Počkejte, až se asynchronní operace dokončí, a zkuste to znovu.

Získání clusteru

- 404 – Cluster nebyl nalezen, pravděpodobně byl odstraněn. Pokud se pokusíte vytvořit cluster s tímto názvem a dojde ke konfliktu, cluster je v procesu odstranění.

Další kroky

- Informace o fakturaci vyhrazeného clusteru Log Analytics

- Informace o správném návrhu pracovních prostorů služby Log Analytics