Konfigurace privátního propojení

Konfigurace instance služby Azure Private Link vyžaduje následující:

- Vytvořte obor služby Azure Monitor Private Link (AMPLS) s prostředky.

- Vytvořte privátní koncový bod ve vaší síti a připojte ho k oboru.

- Nakonfigurujte požadovaný přístup k prostředkům služby Azure Monitor.

Tento článek popisuje, jak se konfigurace provádí prostřednictvím webu Azure Portal. Poskytuje ukázkovou šablonu Azure Resource Manageru (šablonu ARM) pro automatizaci procesu.

Vytvoření připojení privátního propojení prostřednictvím webu Azure Portal

V této části si projdeme podrobný postup nastavení privátního propojení prostřednictvím webu Azure Portal. Pokud chcete vytvořit a spravovat privátní propojení pomocí příkazového řádku nebo šablony ARM, přečtěte si téma Použití rozhraní API a příkazového řádku.

Vytvoření oboru služby Private Link pro Azure Monitor

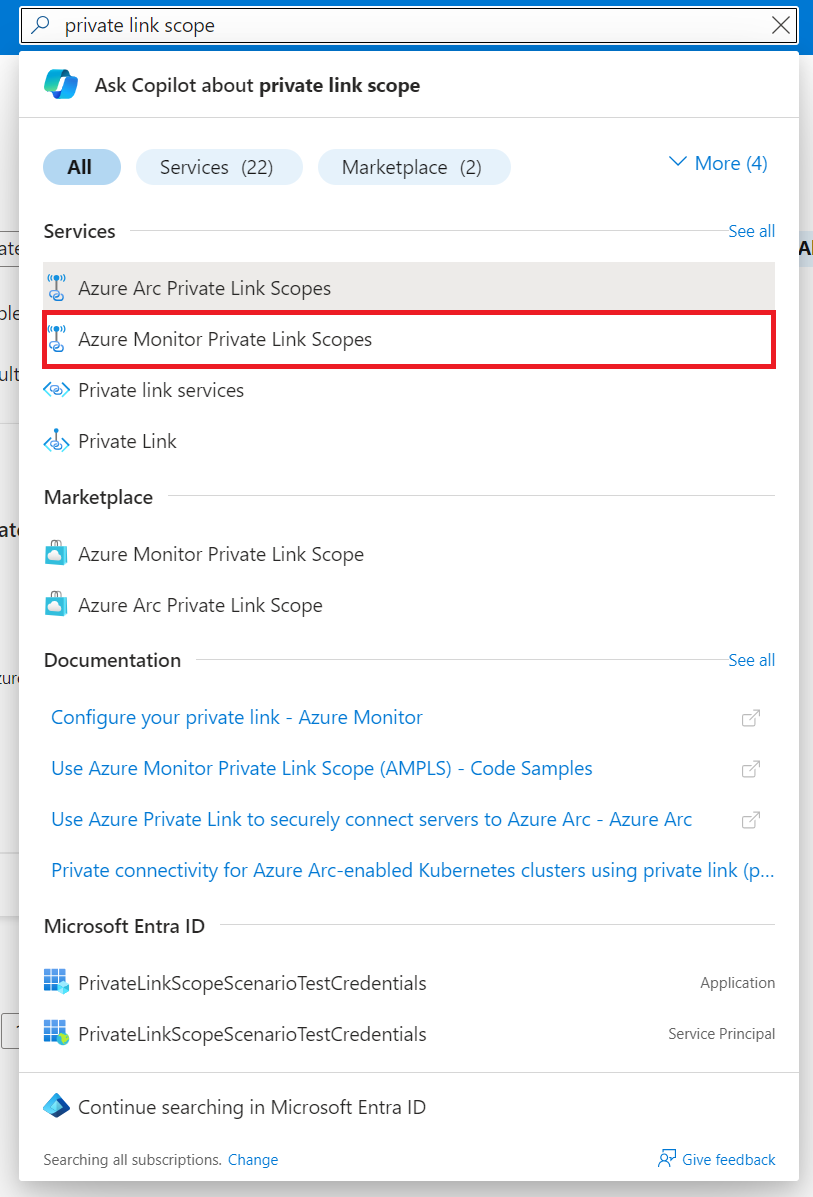

Na webu Azure Portal přejděte k vytvoření prostředku a vyhledejte obor služby Azure Monitor Private Link.

Vyberte Vytvořit.

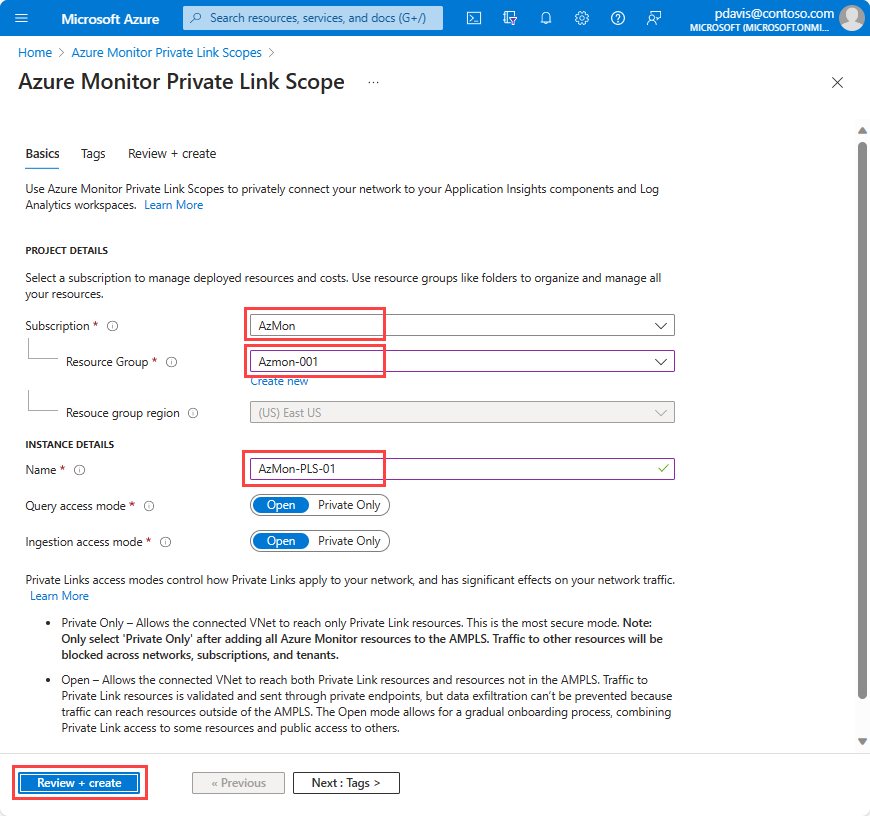

Vyberte předplatné a skupinu prostředků.

Pojmenujte amply. Použijte smysluplný a jasný název, jako je AppServerProdTelem.

Vyberte Zkontrolovat a vytvořit.

Nechte ověření proběhnout a vyberte Vytvořit.

Připojení prostředků Azure Monitoru

Připojte prostředky Azure Monitoru, jako jsou pracovní prostory služby Log Analytics, komponenty Application Insights a koncové body shromažďování dat) k oboru služby Azure Monitor Private Link (AMPLS).

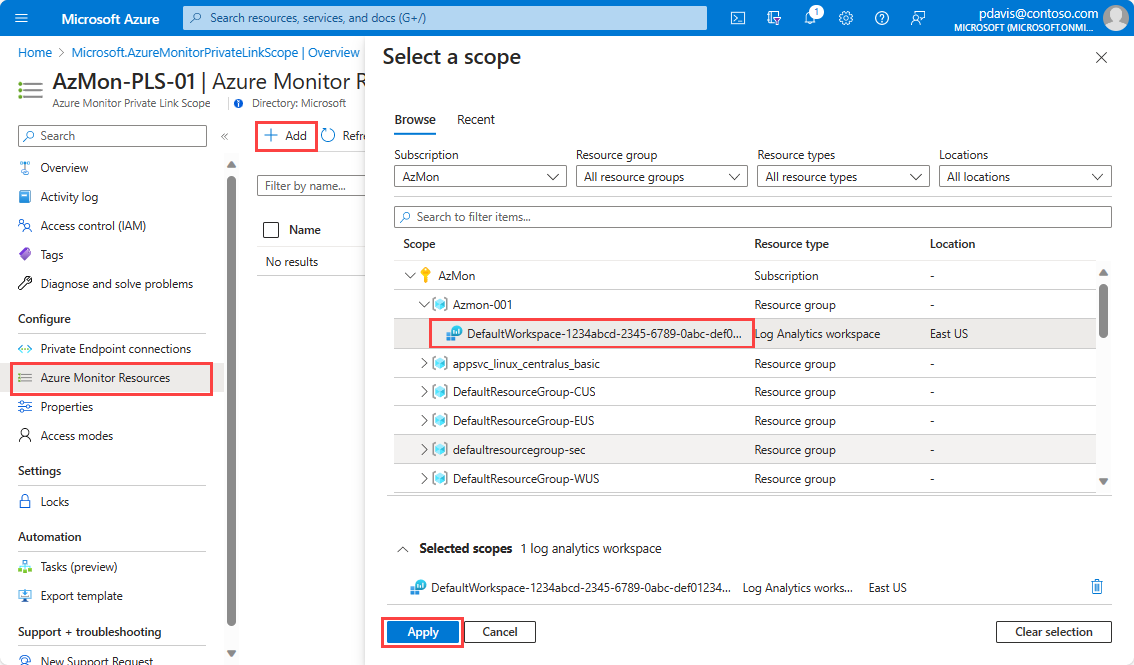

V části AMPLS vyberte v nabídce na levé straně prostředky služby Azure Monitor. Vyberte Přidat.

Přidejte pracovní prostor nebo komponentu. Výběrem možnosti Přidat se otevře dialogové okno, ve kterém můžete vybrat prostředky služby Azure Monitor. Můžete procházet předplatná a skupiny prostředků. Můžete také zadat jejich jména, abyste je vyfiltrovali. Vyberte pracovní prostor nebo komponentu a výběrem možnosti Použít je přidejte do svého oboru.

Poznámka:

Odstranění prostředků Služby Azure Monitor vyžaduje, abyste je nejprve odpojili od všech objektů ampls, ke kterým jsou připojené. Prostředky připojené k ampls není možné odstranit.

Připojení k privátnímu koncovému bodu

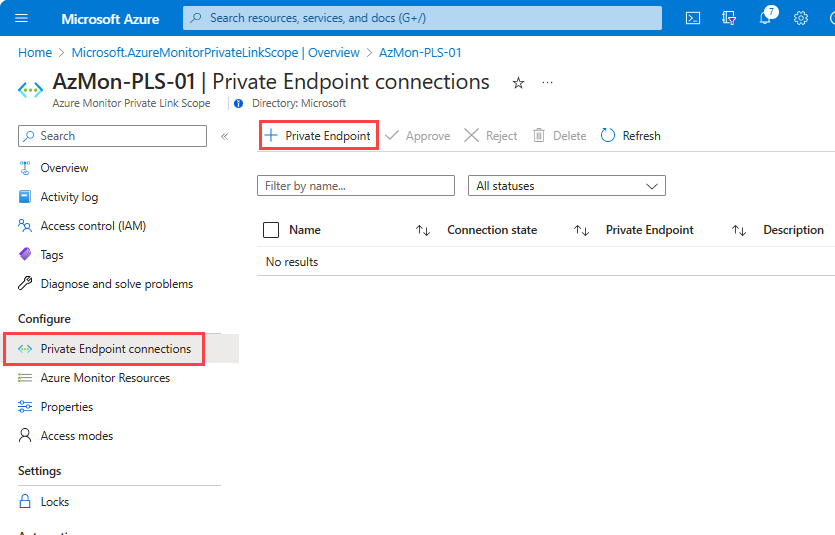

Teď, když máte prostředky připojené ke službě AMPLS, vytvořte privátní koncový bod pro připojení vaší sítě. Tuto úlohu můžete provést na webu Azure Portal Private Link Center nebo ve službě AMPLS, jak je znázorněno v tomto příkladu.

V prostředku oboru vyberte připojení privátního koncového bodu z nabídky prostředků na levé straně. Vyberte privátní koncový bod a spusťte proces vytváření koncového bodu. Můžete také schválit připojení, která byla spuštěna v Centru služby Private Link, a to tak, že je vyberete a vyberete Schválit.

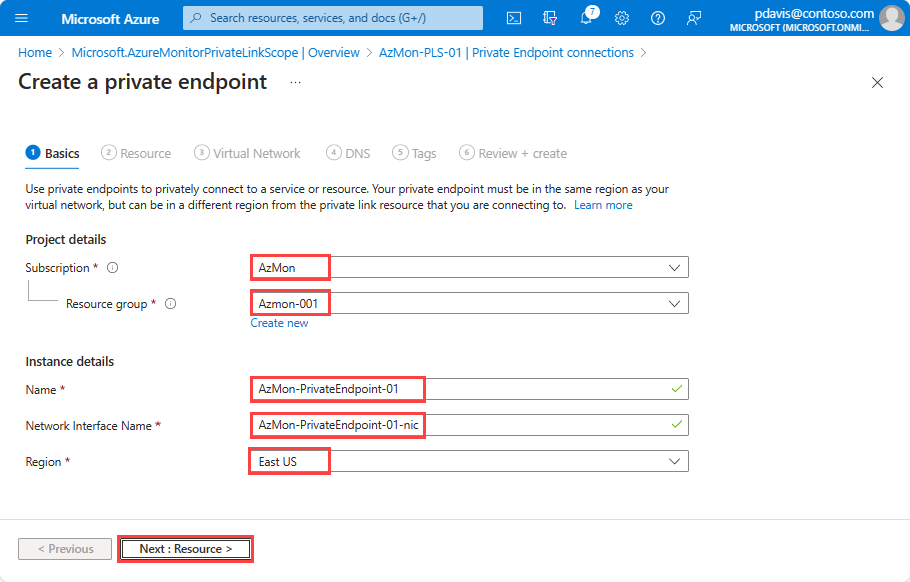

Na kartě Základy vyberte předplatné a skupinu prostředků.

Zadejte název koncového bodu a název síťového rozhraní.

Vyberte oblast, ve které by se měl privátní koncový bod nacházet. Oblast musí být stejná jako virtuální síť, ke které ji připojujete.

Vyberte Další: Prostředek.

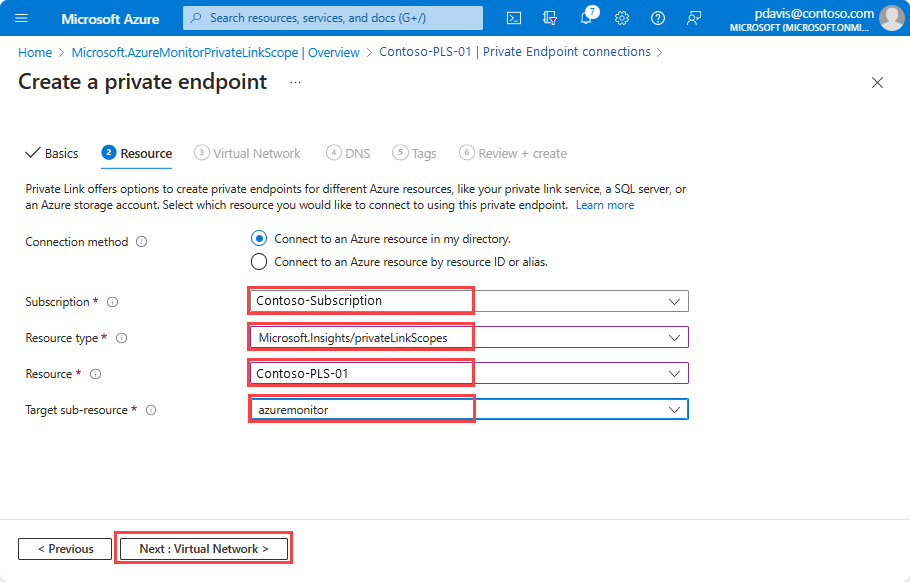

Na kartě Prostředek vyberte předplatné, které obsahuje váš prostředek oboru služby Azure Monitor Private Link.

Jako typ prostředku vyberte Microsoft.insights/privateLinkScopes.

V rozevíracím seznamu Prostředek vyberte obor private linku, který jste vytvořili dříve.

Vyberte Další: Virtuální síť.

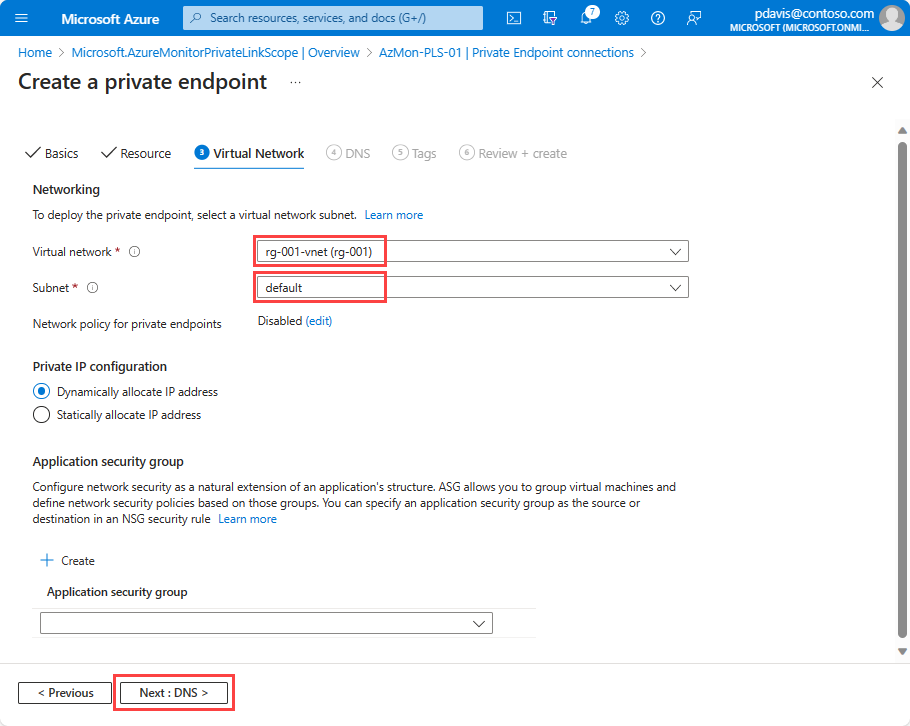

Na kartě Virtuální síť vyberte virtuální síť a podsíť, které chcete připojit k prostředkům služby Azure Monitor.

V případě zásad sítě pro privátní koncové body vyberte možnost Upravit , pokud chcete použít skupiny zabezpečení sítě nebo směrovací tabulky do podsítě, která obsahuje privátní koncový bod.

V části Upravit zásady sítě podsítě zaškrtněte políčka vedle skupin zabezpečení sítě a směrovacích tabulek a vyberte Uložit. Další informace najdete v tématu Správa zásad sítě pro privátní koncové body.

Pro konfiguraci privátní IP adresy je ve výchozím nastavení vybraná dynamicky přidělovat IP adresu . Pokud chcete přiřadit statickou IP adresu, vyberte Staticky přidělit IP adresu. Pak zadejte název a privátní IP adresu.

Volitelně můžete vybrat nebo vytvořit skupinu zabezpečení aplikace. Skupiny zabezpečení aplikací můžete použít k seskupení virtuálních počítačů a definování zásad zabezpečení sítě na základě těchto skupin.Vyberte Další: DNS.

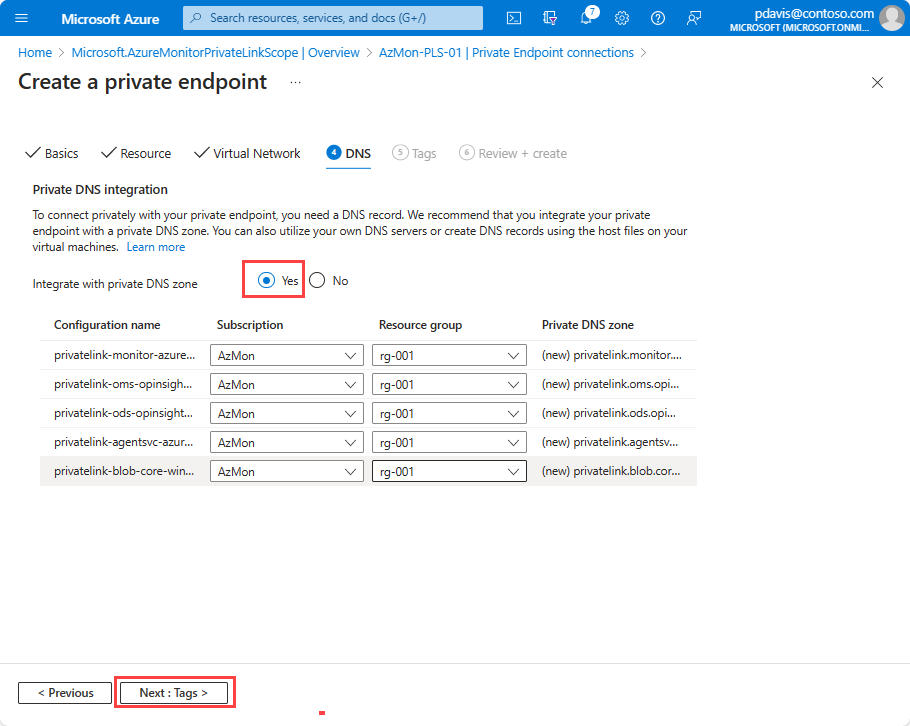

Na kartě DNS vyberte Možnost Ano pro integraci s privátní zónou DNS a nechte ji automaticky vytvořit novou privátní zónu DNS. Skutečné zóny DNS se můžou lišit od toho, co je vidět na následujícím snímku obrazovky.

Poznámka:

Pokud vyberete Možnost Ne a chcete záznamy DNS spravovat ručně, nejprve dokončete nastavení privátního propojení. Zahrňte tento privátní koncový bod a konfiguraci služby AMPLS. Pak nakonfigurujte DNS podle pokynů v konfiguraci DNS privátního koncového bodu Azure. Nezapomeňte vytvořit prázdné záznamy jako přípravu pro nastavení privátního propojení. Vytvořené záznamy DNS můžou přepsat stávající nastavení a ovlivnit připojení ke službě Azure Monitor.

Pokud navíc vyberete Ano nebo Ne a používáte vlastní servery DNS, musíte nastavit podmíněné předávání pro služby předávání veřejných zón DNS uvedené v konfiguraci DNS privátního koncového bodu Azure. Podmíněné služby předávání musí předávat dotazy DNS do Azure DNS.

Vyberte Další: Značky a pak vyberte Zkontrolovat a vytvořit.

Jakmile ověření projde, vyberte Na kartě Zkontrolovat a vytvořit možnost Vytvořit.

Teď jste vytvořili nový privátní koncový bod, který je připojený k tomuto ampls.

Konfigurace přístupu k vašim prostředkům

Zatím jsme probrali konfiguraci vaší sítě. Měli byste ale také zvážit, jak chcete nakonfigurovat síťový přístup k monitorovaným prostředkům, jako jsou pracovní prostory služby Log Analytics, komponenty Application Insights a koncové body shromažďování dat.

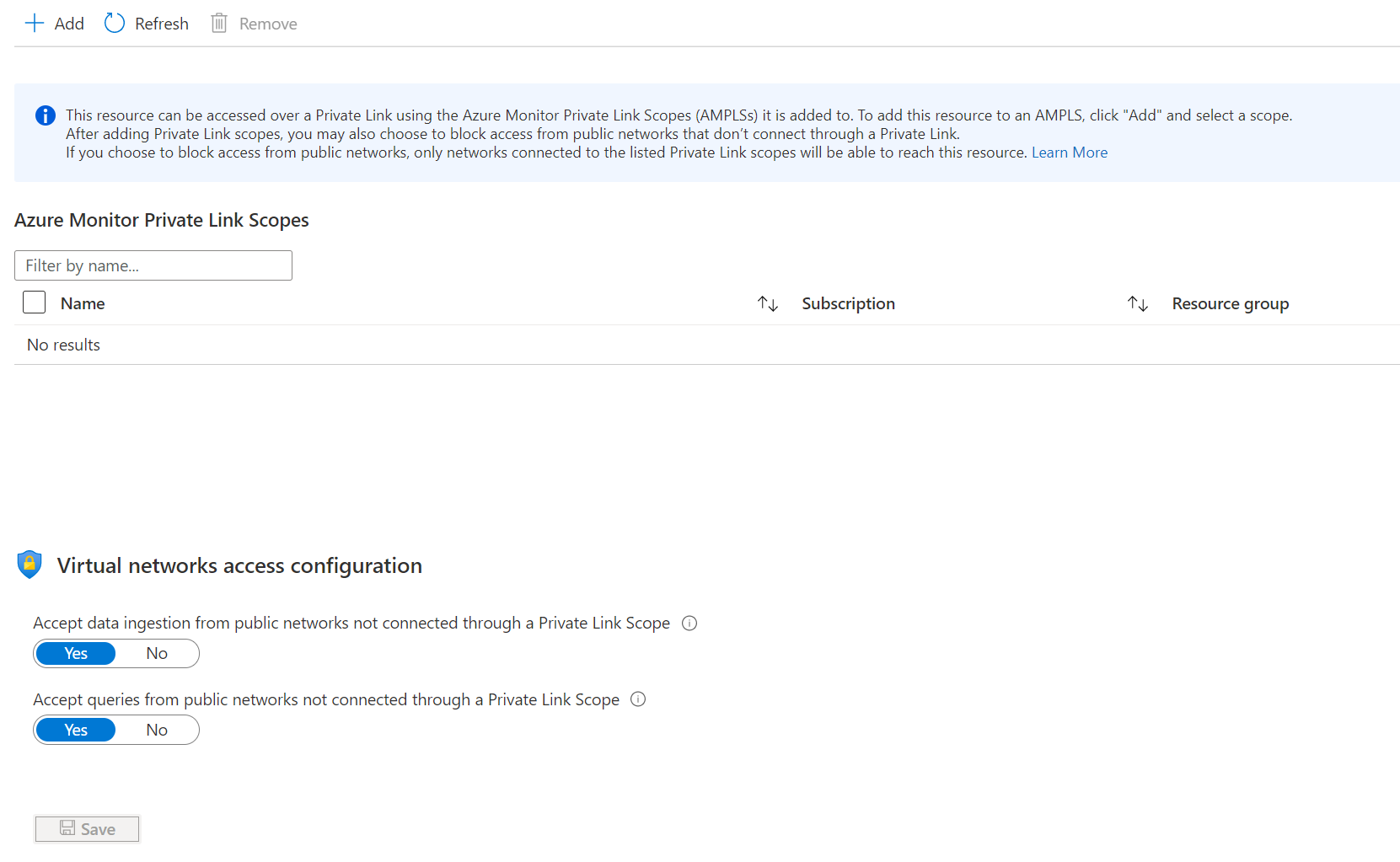

Přejděte na Azure Portal. V nabídce vašeho prostředku na levé straně vyhledejte izolaci sítě. Tato stránka určuje, které sítě můžou k prostředku přistupovat prostřednictvím privátního propojení a jestli se k němu můžou dostat i jiné sítě.

Připojené obory služby Private Link služby Azure Monitor

Tady můžete zkontrolovat a nakonfigurovat připojení prostředku k ampls. Připojení k ampLS umožňuje přístup k prostředku z virtuální sítě připojené k jednotlivým seznamům AMPLS. Má stejný účinek jako připojování z oboru, jako jsme to udělali v části Připojení prostředků Azure Monitoru.

Pokud chcete přidat nové připojení, vyberte Přidat a vyberte ampls. Vyberte Použít , abyste ho připojili. Váš prostředek se může připojit k pěti objektům AMPLS, jak je uvedeno v omezeních Zvažte ampLS.

Konfigurace přístupu k virtuálním sítím: Správa přístupu mimo obor služby Private Link

Nastavení v dolní části této stránky řídí přístup z veřejných sítí, což znamená, že sítě nejsou připojené k uvedeným oborům.

Pokud nastavíte příjem dat z veřejných sítí, které nejsou připojené prostřednictvím oboru služby Private Link na ne, klienti, jako jsou počítače nebo sady SDK mimo připojené obory, nemůžou do prostředku nahrávat data ani odesílat protokoly.

Pokud nastavíte možnost Přijímat dotazy z veřejných sítí, které nejsou připojené prostřednictvím oboru privátního propojení na ne, klienti, jako jsou počítače nebo sady SDK mimo připojené obory, nemůžou dotazovat data v prostředku.

Tato data zahrnují přístup k protokolům, metrikám a živému streamu metrik. Zahrnuje také prostředí založená na sešitech, řídicích panelech, dotazování klientských prostředí založených na rozhraní API a přehledech na webu Azure Portal. Prostředí spuštěná mimo Azure Portal a dotazování dat Log Analytics musí být spuštěná také v rámci privátní propojené virtuální sítě.

Použití rozhraní API a příkazového řádku

Proces popsaný výše můžete automatizovat pomocí šablon ARM, rozhraní REST a příkazového řádku.

Vytváření a správa oborů služby Private Link

K vytváření a správě oborů služby Private Link použijte rozhraní REST API nebo Azure CLI (az monitor private-link-scope).

Vytvoření ampls s režimy open accessu: příklad rozhraní příkazového řádku

Následující příkaz rozhraní příkazového řádku vytvoří nový prostředek AMPLS s "my-scope"režimy přístupu k dotazům i příjmu dat nastaveným na Open.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Vytvoření ampls se smíšenými režimy přístupu: Příklad PowerShellu

Následující skript PowerShellu vytvoří nový prostředek AMPLS s názvem "my-scope"režim přístupu dotazu nastaveným na Open režim přístupu k ingestování, ale režimy přístupu pro příjem dat nastavené na PrivateOnly. Toto nastavení znamená, že příjem dat povolí pouze prostředkům ve službě AMPLS.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Vytvoření knihovny AMPLS: Šablona ARM

Následující šablona ARM vytvoří:

- Název AMPLS

"my-scope"s režimy přístupu k dotazům a příjmu dat nastaveným naOpenhodnotu . - Pracovní prostor služby Log Analytics s názvem

"my-workspace". - A přidá vymezený prostředek do

"my-scope"ampls s názvem"my-workspace-connection".

Poznámka:

Ujistěte se, že pro vytvoření objektu microsoft.insights/privatelinkscopes AMPLS použijete novou verzi rozhraní API (2021-07-01-preview nebo novější). Šablona ARM zdokumentovaná v minulosti používala starou verzi rozhraní API, což vede k nastavení ampls s QueryAccessMode="Open" a IngestionAccessMode="PrivateOnly".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Nastavení režimů přístupu AMPLS: Příklad PowerShellu

Pokud chcete nastavit příznaky režimu přístupu na ampls, můžete použít následující skript PowerShellu. Následující skript nastaví příznaky na Open. Chcete-li použít režim Pouze soukromé, použijte hodnotu "PrivateOnly".

Počkejte přibližně 10 minut, než se režimy přístupu ampls aktualizují.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group-name"

$scopeName = "my-scope"

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Nastavení příznaků přístupu k prostředkům

Ke správě příznaků přístupu k pracovnímu prostoru nebo komponentě použijte příznaky [--ingestion-access {Disabled, Enabled}] a [--query-access {Disabled, Enabled}]na az monitor log-analytics workspace nebo az monitor app-insights component.

Kontrola a ověření nastavení privátního propojení

Podle kroků v této části zkontrolujte a ověřte nastavení privátního propojení.

Kontrola nastavení DNS koncového bodu

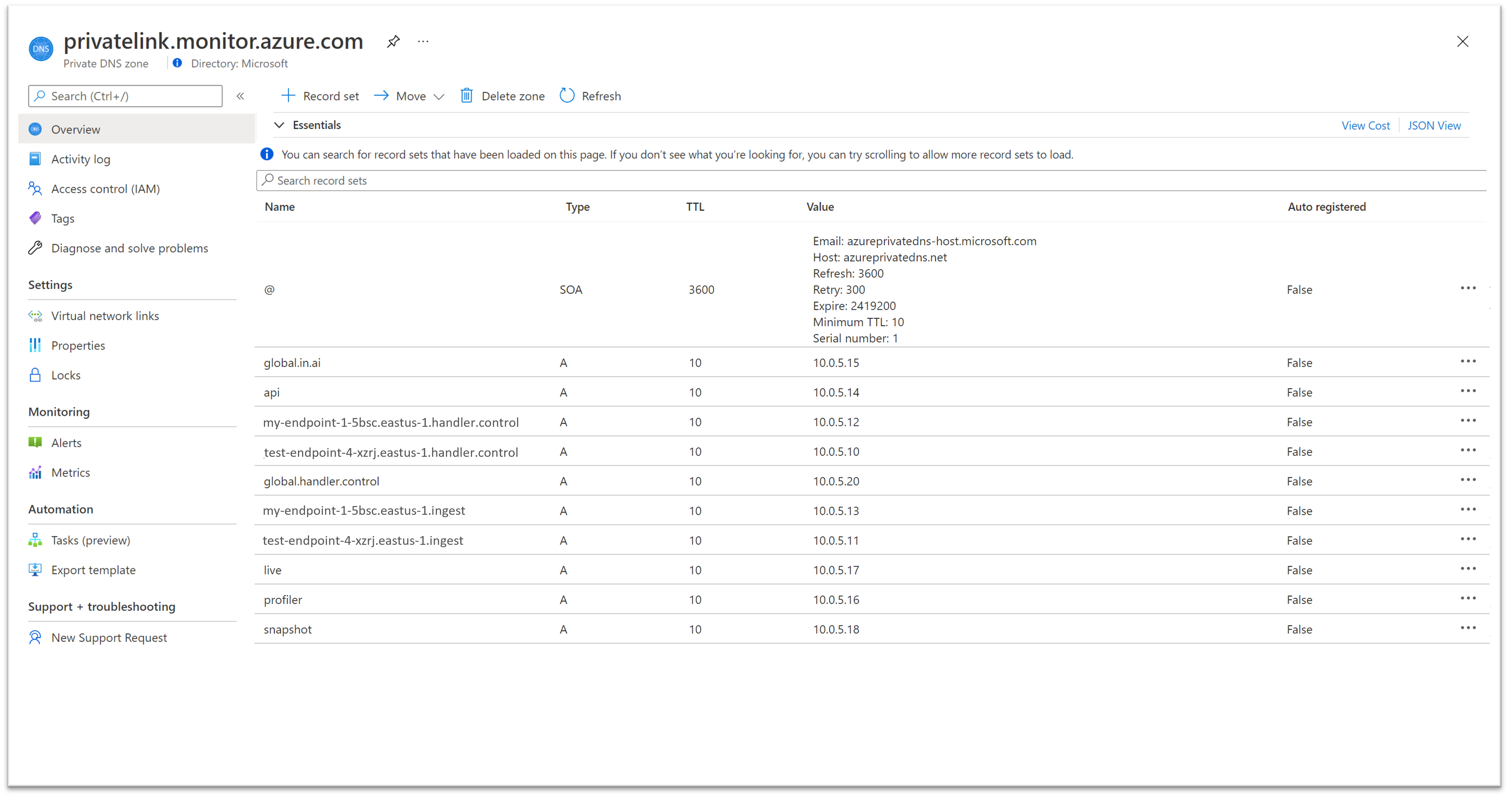

Vytvořený privátní koncový bod by teď měl mít nakonfigurovaných pět zón DNS:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

Každá z těchto zón mapuje konkrétní koncové body služby Azure Monitor na privátní IP adresy z fondu IP adres virtuální sítě. Ip adresy zobrazené na následujících obrázcích jsou pouze příklady. Vaše konfigurace by měla místo toho zobrazovat privátní IP adresy z vaší vlastní sítě.

Důležité

AmpLS a prostředky privátního koncového bodu vytvořené od 1. prosince 2021 používají mechanismus s názvem Endpoint Compression. Teď koncové body specifické pro prostředky, jako jsou koncové body OMS, ODS a AgentSVC, sdílejí stejnou IP adresu pro jednotlivé oblasti a zóny DNS. Tento mechanismus znamená, že z fondu IP adres virtuální sítě se odebírá méně IP adres a do ampLS je možné přidat mnoho dalších prostředků.

Privatelink-monitor-azure-com

Tato zóna se zabývá globálními koncovými body používanými službou Azure Monitor, což znamená, že koncové body obsluhují požadavky globálně nebo regionálně, a ne požadavky specifické pro prostředky. Tato zóna by měla mít namapované koncové body pro:

- in.ai: Koncový bod příjmu dat Application Insights (globální i regionální položka).

- api: Koncový bod rozhraní API služby Application Insights a Log Analytics.

- live: Koncový bod živé metriky Application Insights

- profiler: Koncový bod profileru Application Insights

- snímek: Koncový bod snímku Application Insights

- diagservices-query: Application Insights Profiler a Snapshot Debugger (používá se při přístupu k profileru nebo ladicímu programu na webu Azure Portal).

Tato zóna také pokrývá koncové body specifické pro prostředky pro koncové body shromažďování dat (DCE):

<unique-dce-identifier>.<regionname>.handler.control: Koncový bod privátní konfigurace, součást prostředku DCE.<unique-dce-identifier>.<regionname>.ingest: Koncový bod privátního příjmu dat, součást prostředku DCE.

Koncové body Log Analytics

Důležité

AmpLSs a privátní koncové body vytvořené od 1. prosince 2021 používají mechanismus s názvem Endpoint Compression. Každý koncový bod specifický pro prostředky, například OMS, ODS a AgentSVC, teď používá jednu IP adresu pro každou oblast a zónu DNS pro všechny pracovní prostory v této oblasti. Tento mechanismus znamená, že z fondu IP adres virtuální sítě se odebírá méně IP adres a do ampLS je možné přidat mnoho dalších prostředků.

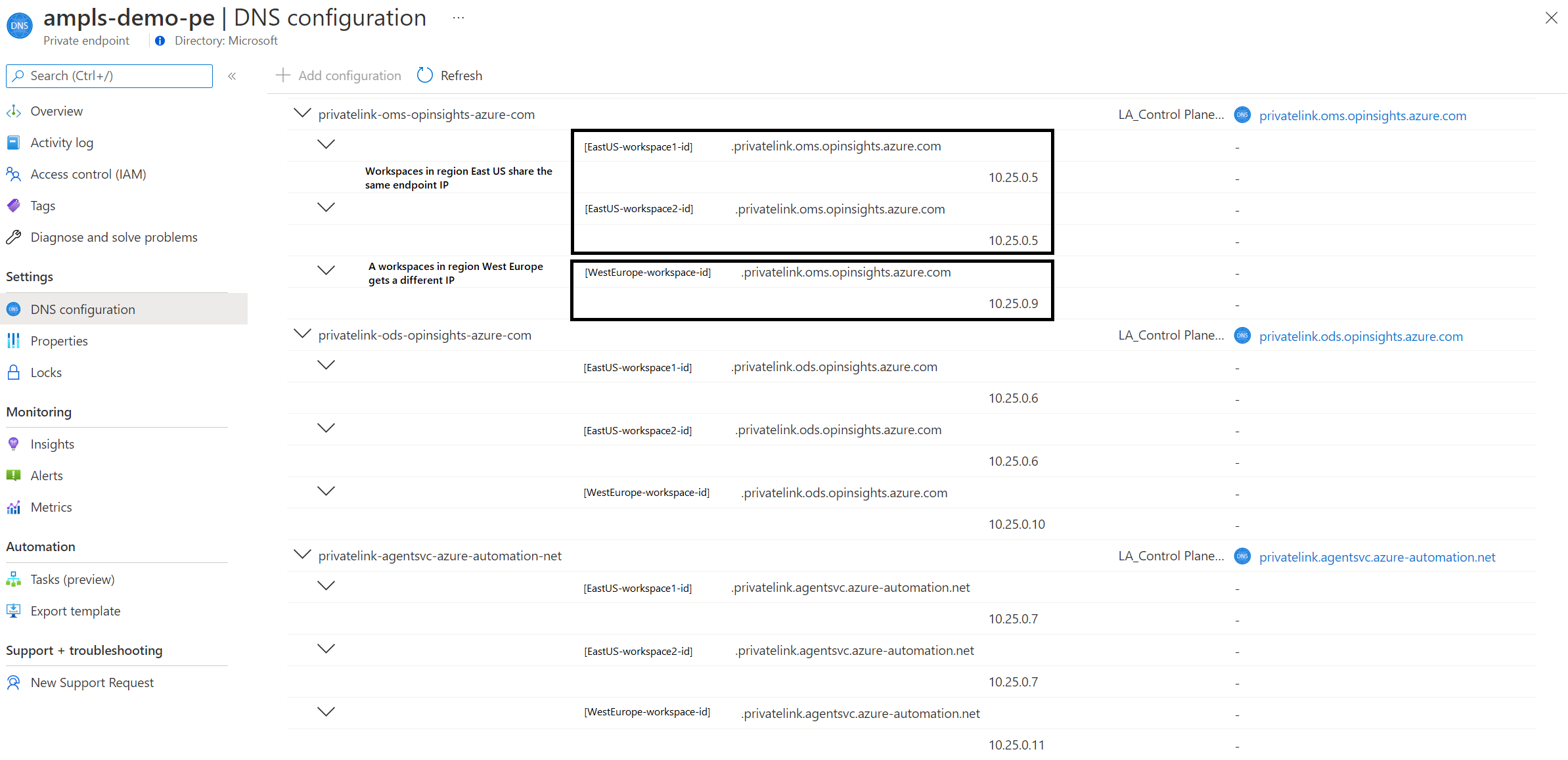

Log Analytics používá čtyři zóny DNS:

- privatelink-oms-opinsights-azure-com: Pokrývá mapování specifické pro pracovní prostor na koncové body OMS. Měla by se zobrazit položka pro každý pracovní prostor propojený se službami AMPLS připojenými k tomuto privátnímu koncovému bodu.

- privatelink-ods-opinsights-azure-com: Pokrývá mapování specifické pro pracovní prostor na koncové body ODS, což jsou koncové body pro příjem dat služby Log Analytics. Měla by se zobrazit položka pro každý pracovní prostor propojený se službami AMPLS připojenými k tomuto privátnímu koncovému bodu.

- privatelink-agentsvc-azure-automation-net: Pokrývá mapování specifické pro pracovní prostor na koncové body automatizace služby agenta. Měla by se zobrazit položka pro každý pracovní prostor propojený se službami AMPLS připojenými k tomuto privátnímu koncovému bodu.

- privatelink-blob-core-windows-net: Konfiguruje připojení k účtu úložiště balíčků řešení globálních agentů. Díky tomu můžou agenti stahovat nové nebo aktualizované balíčky řešení, které se také označují jako sady Management Pack. Ke zpracování všech agentů Log Analytics se vyžaduje jenom jedna položka bez ohledu na to, kolik pracovních prostorů se používá. Tato položka se přidá jenom do nastavení privátních propojení vytvořených v 19. dubnu 2021 nebo po 19. dubnu 2021 (nebo od června 2021 v suverénních cloudech Azure).

Následující snímek obrazovky ukazuje koncové body namapované pro ampls se dvěma pracovními prostory v oblasti USA – východ a jedním pracovním prostorem v oblasti Západní Evropa. Všimněte si, že pracovní prostory USA – východ sdílejí IP adresy. Koncový bod pracovního prostoru Západní Evropa se mapuje na jinou IP adresu. Koncový bod objektu blob se na tomto obrázku nezobrazuje, ale je nakonfigurovaný.

Ověřte, že komunikujete přes privátní propojení.

Ujistěte se, že je privátní propojení v dobrém pracovním pořadí:

Pokud chcete ověřit, že se vaše požadavky odesílají prostřednictvím privátního koncového bodu, můžete je zkontrolovat pomocí nástroje pro sledování sítě nebo pomocí prohlížeče. Například při pokusu o dotazování pracovního prostoru nebo aplikace se ujistěte, že se požadavek odešle do privátní IP adresy mapované na koncový bod rozhraní API. V tomto příkladu je to 172.17.0.9.

Poznámka:

Některé prohlížeče můžou používat jiná nastavení DNS. Další informace najdete v tématu Nastavení DNS prohlížeče. Ujistěte se, že platí vaše nastavení DNS.

Abyste měli jistotu, že vaše pracovní prostory nebo komponenty nepřijímají žádosti z veřejných sítí (nejsou připojené prostřednictvím ampls), nastavte veřejné ingestování prostředků a příznaky dotazů na Ne , jak je vysvětleno v části Konfigurace přístupu k vašim prostředkům.

Z klienta ve vaší chráněné síti použijte

nslookupněkterý z koncových bodů uvedených v zónách DNS. Server DNS by ho měl přeložit na mapované privátní IP adresy místo veřejných IP adres používaných ve výchozím nastavení.

Další kroky

- Seznamte se s privátním úložištěm pro vlastní protokoly a klíče spravované zákazníkem.

- Další informace o službě Private Link pro Azure Automation

- Seznamte se s novými koncovými body shromažďování dat.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro