Návrh nastavení služby Azure Private Link

Než nastavíte instanci služby Azure Private Link, zvažte topologii sítě a topologii směrování DNS.

Jak je popsáno v tématu Použití služby Azure Private Link pro připojení sítí ke službě Azure Monitor, nastavení privátního propojení ovlivňuje provoz do všech prostředků služby Azure Monitor. To platí hlavně pro prostředky Application Insights. Ovlivňuje také nejen síť připojenou k privátnímu koncovému bodu, ale také všechny ostatní sítě, které sdílejí stejný DNS.

Nejjednodušší a nejbezpečnější přístup:

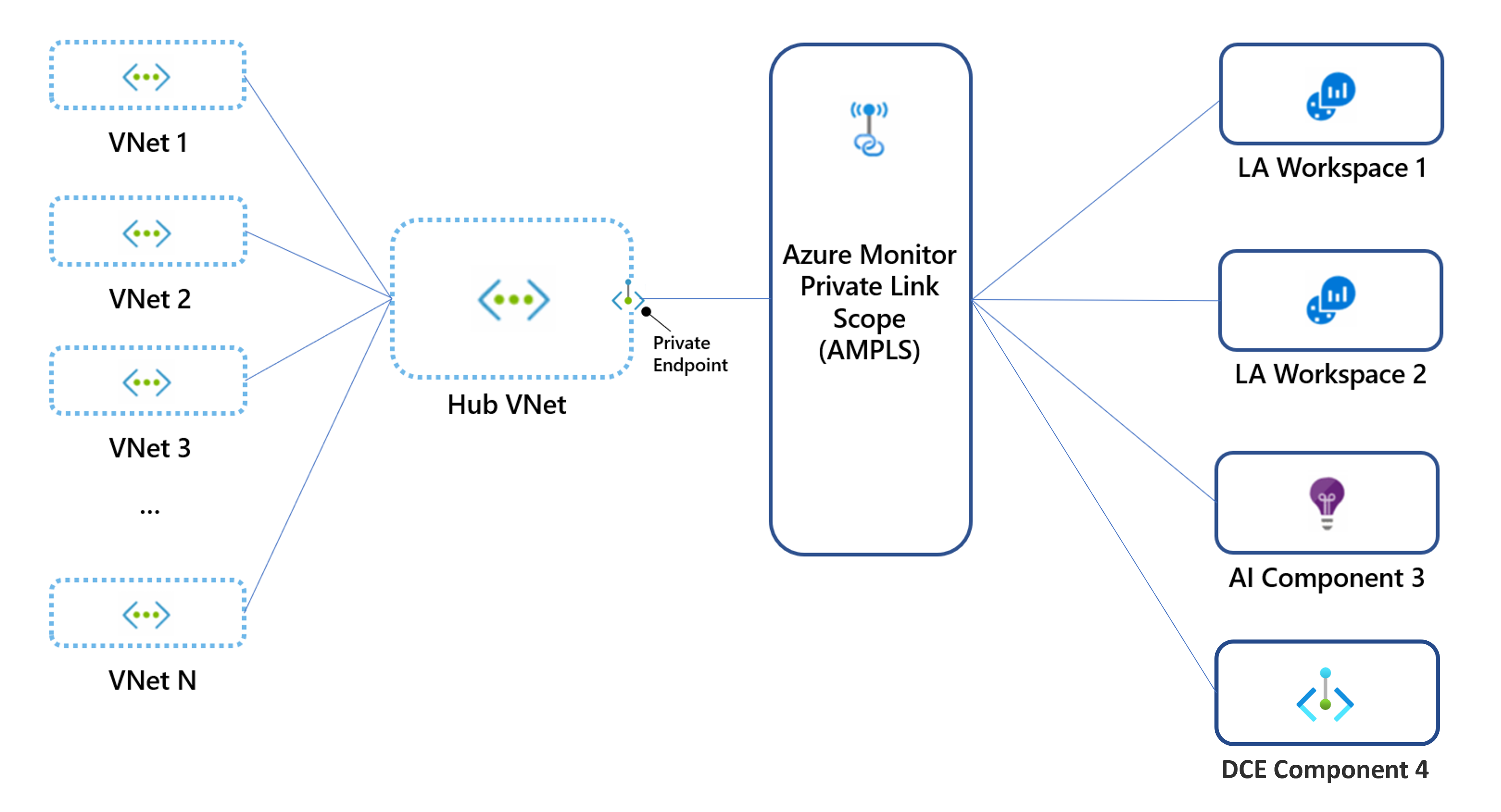

- Vytvořte jedno připojení privátního propojení s jedním privátním koncovým bodem a jedním oborem služby Azure Monitor Private Link (AMPLS). Pokud jsou vaše sítě v partnerském vztahu, vytvořte připojení privátního propojení ve sdílené (nebo rozbočovačové) virtuální síti.

- Přidejte do ampls všechny prostředky Azure Monitoru, jako jsou komponenty Application Insights, pracovní prostory služby Log Analytics a koncové body shromažďování dat.

- Zablokujte co nejvíce odchozí provoz sítě.

Pokud nemůžete do služby AMPLS přidat všechny prostředky služby Azure Monitor, můžete u některých prostředků použít privátní propojení, jak je vysvětleno v tématu Řízení, jak se privátní propojení vztahují na vaše sítě. Tento přístup nedoporučujeme, protože nebrání exfiltraci dat.

Plánování podle topologie sítě

Zvažte topologii sítě v procesu plánování.

Princip guid: Vyhněte se přepsání DNS pomocí jediného ampls

Některé sítě se skládají z několika virtuálních sítí nebo jiných propojených sítí. Pokud tyto sítě sdílejí stejný DNS, nastavení privátního propojení na libovolném z nich by aktualizovalo DNS a ovlivnilo provoz ve všech sítích.

V následujícím diagramu se virtuální síť 10.0.1.x připojí ke službě AMPLS1, která vytvoří záznamy DNS, které mapují koncové body služby Azure Monitor na IP adresy z rozsahu 10.0.1.x. Později se virtuální síť 10.0.2.x připojí ke službě AMPLS2, která přepíše stejné položky DNS mapováním stejných globálních /regionálních koncových bodů na IP adresy z rozsahu 10.0.2.x. Vzhledem k tomu, že tyto virtuální sítě nejsou v partnerském vztahu, první virtuální síť se teď k těmto koncovým bodům nedostane.

Pokud se chcete tomuto konfliktu vyhnout, vytvořte pouze jeden objekt AMPLS na DNS.

Hvězdicové sítě

Hvězdicové sítě by měly používat jedno připojení privátního propojení nastavené v centrální síti (hlavní) a ne v každé paprskové virtuální síti.

Poznámka:

Můžete chtít vytvořit samostatná privátní propojení pro paprskové virtuální sítě, například umožnit jednotlivým virtuálním sítím přístup k omezené sadě monitorovacích prostředků. V takových případech můžete vytvořit vyhrazený privátní koncový bod a ampls pro každou virtuální síť. Musíte také ověřit, že nesdílejí stejné zóny DNS, aby se zabránilo přepsání DNS.

Partnerské sítě

Partnerský vztah sítě se používá v různých topologiích, kromě hvězdicové architektury. Tyto sítě můžou vzájemně sdílet IP adresy a s největší pravděpodobností sdílejí stejný DNS. Vtakovýchch Vyhněte se vytváření více privátních koncových bodů a objektů AMPLS, protože nakonec platí pouze poslední sada v DNS.

Izolované sítě

Pokud vaše sítě nejsou v partnerském vztahu, musíte jejich DNS oddělit, aby používaly privátní propojení. Po dokončení vytvořte pro každou síť samostatný privátní koncový bod a samostatný objekt AMPLS. Objekty AMPLS můžou propojit stejné pracovní prostory nebo komponenty nebo různé.

Místní testování: Úprava souboru hostitelů vašeho počítače místo DNS

Pokud chcete otestovat privátní propojení místně, aniž by to mělo vliv na ostatní klienty ve vaší síti, nezapomeňte při vytváření privátního koncového bodu aktualizovat DNS. Místo toho upravte soubor hostitelů na vašem počítači tak, aby odesílal požadavky do koncových bodů privátního propojení:

- Nastavte privátní propojení, ale když se připojíte k privátnímu koncovému bodu, zvolte možnost automatické integrace s DNS (krok 5b).

- Nakonfigurujte relevantní koncové body na souborech hostitelů vašich počítačů. Pokud chcete zkontrolovat koncové body služby Azure Monitor, které potřebují mapování, přečtěte si téma Kontrola nastavení DNS vašeho koncového bodu.

Tento přístup nedoporučujeme pro produkční prostředí.

Řízení způsobu použití privátních propojení pro vaše sítě

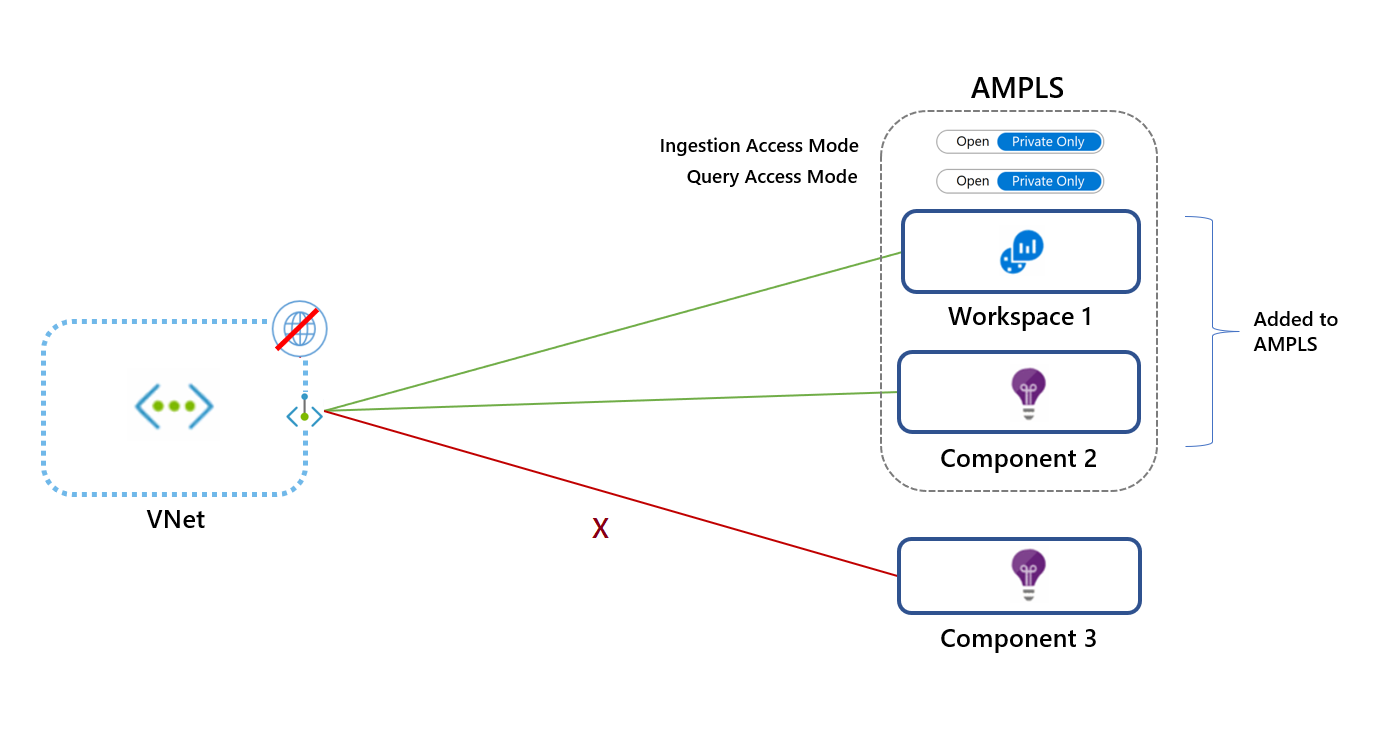

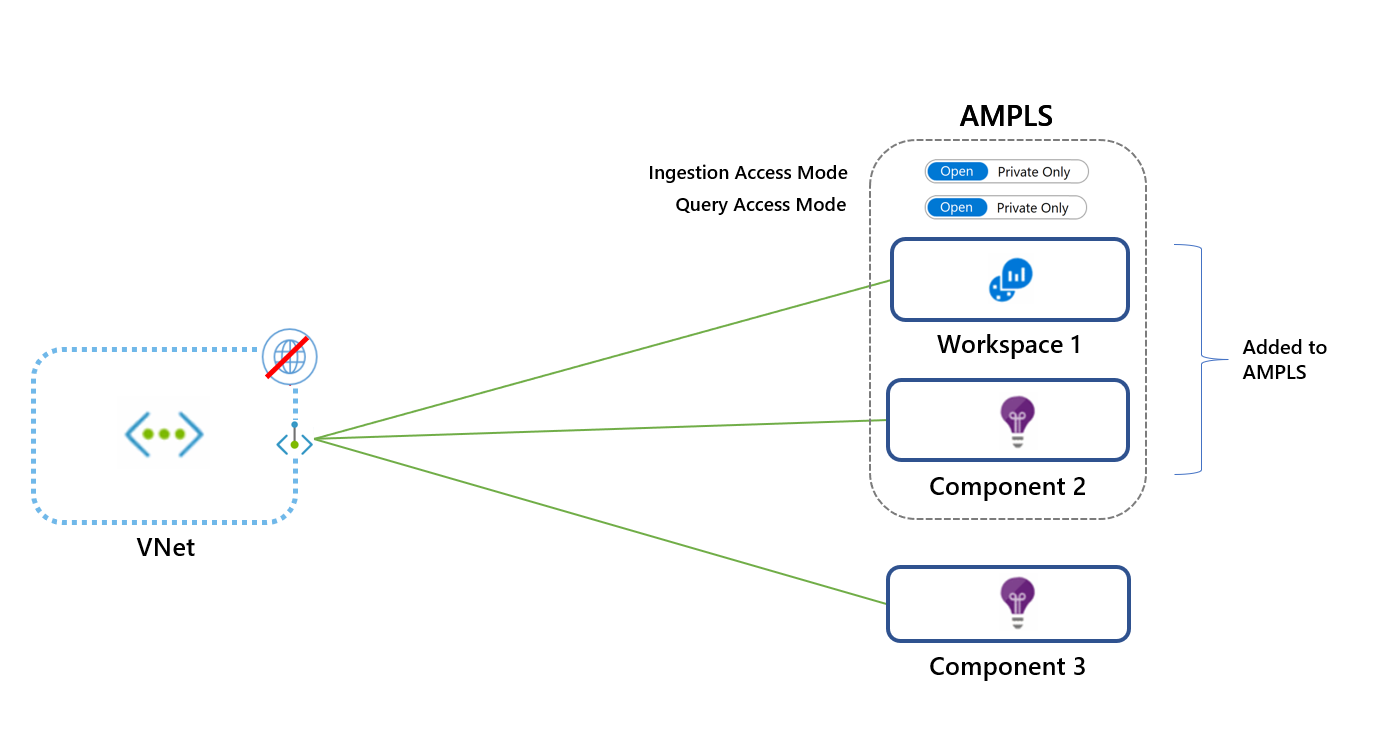

Pomocí režimů přístupu k privátním propojením můžete řídit, jak mají privátní propojení vliv na síťový provoz. Tato nastavení se můžou vztahovat na objekt AMPLS (aby to ovlivnilo všechny připojené sítě) nebo pro konkrétní sítě, které jsou k němu připojené.

Volba správného režimu přístupu je důležitá pro zajištění nepřetržitého nepřerušovaného síťového provozu. Každý z těchto režimů lze nastavit pro příjem dat a dotazy samostatně:

- Pouze privátní: Umožňuje virtuální síti přístup pouze k prostředkům privátního propojení (prostředkům ve službě AMPLS). To je nejbezpečnější způsob práce. Brání exfiltraci dat tím, že blokuje provoz z prostředků služby Azure Monitor mimo ampLS.

- Otevřít: Umožňuje virtuální síti spojit prostředky privátního propojení i prostředky, které nejsou ve službě AMPLS (pokud přijímají provoz z veřejných sítí). Režim open access nezabrání exfiltraci dat, ale přesto nabízí další výhody privátních propojení. Přenosy do prostředků privátního propojení se odesílají prostřednictvím privátních koncových bodů, ověřují se a posílají přes páteřní síť Microsoftu. Režim Otevření je užitečný pro smíšený režim práce (přístup k některým prostředkům veřejně a jiným prostřednictvím privátního propojení) nebo během postupného procesu onboardingu.

Režimy přístupu jsou nastavené samostatně pro příjem dat a dotazy. Můžete například nastavit režim Jen pro příjem dat a režim Otevřít pro dotazy.

Režimy přístupu jsou nastavené samostatně pro příjem dat a dotazy. Můžete například nastavit režim Jen pro příjem dat a režim Otevřít pro dotazy.

Při výběru režimu přístupu buďte opatrní. Použití režimu přístupu pouze pro privátní přístup bude blokovat provoz do prostředků, které nejsou ve službách AMPLS ve všech sítích, které sdílejí stejný DNS bez ohledu na předplatné nebo tenanta. Výjimkou jsou požadavky log Analytics na příjem dat, které jsou vysvětleny. Pokud nemůžete přidat všechny prostředky služby Azure Monitor do ampLS, začněte přidáním vybraných prostředků a použitím režimu otevření přístupu. Pokud chcete maximální zabezpečení , přepněte do režimu Jen pro privátní přístup až po přidání všech prostředků služby Azure Monitor do služby AMPLS.

Podrobnosti o konfiguraci a příklady najdete v tématu Použití rozhraní API a příkazového řádku.

Poznámka:

Příjem dat log Analytics používá koncové body specifické pro prostředky. Proto nevyhovuje režimům přístupu ampls. Pokud chcete zajistit, aby žádosti o příjem dat log Analytics nemohly přistupovat k pracovním prostorům ze služby AMPLS, nastavte bránu firewall sítě tak, aby blokovala provoz do veřejných koncových bodů bez ohledu na režimy přístupu AMPLS.

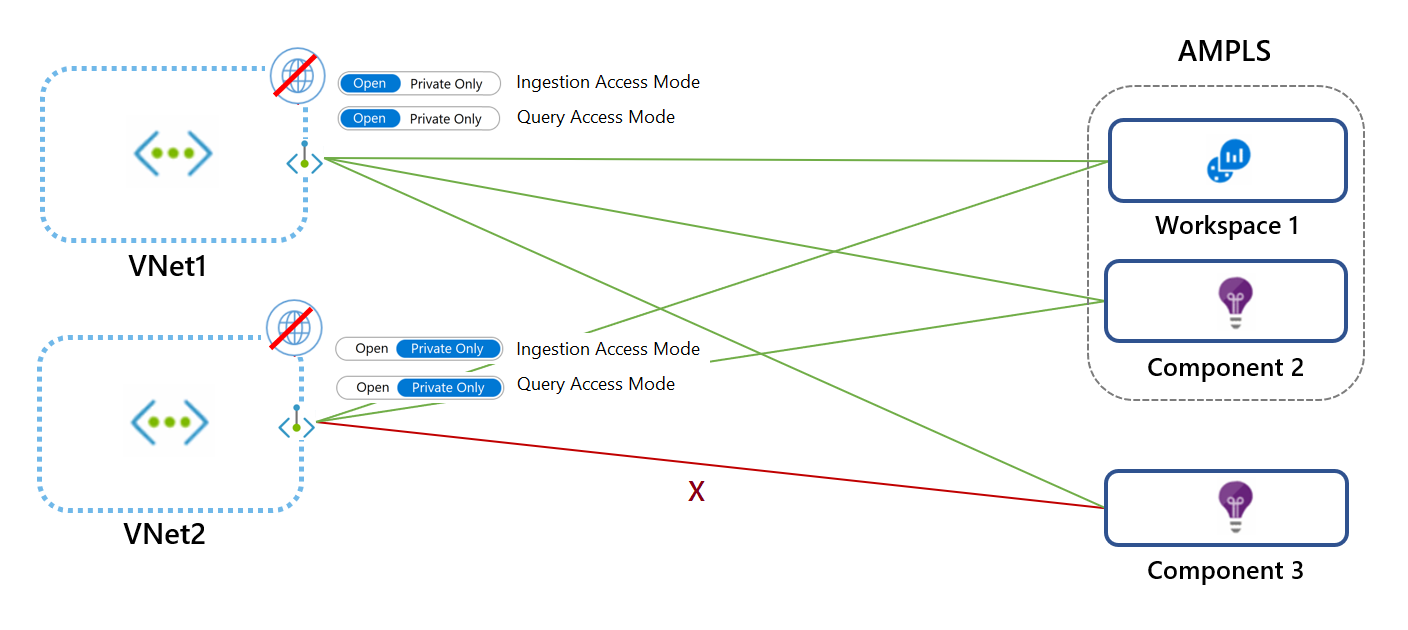

Nastavení režimů přístupu pro konkrétní sítě

Režimy přístupu nastavené u prostředku AMPLS mají vliv na všechny sítě, ale tato nastavení můžete přepsat pro konkrétní sítě.

V následujícím diagramu používá síť VNet1 režim Open a VNet2 používá režim Pouze privátní. Požadavky z virtuální sítě VNet1 můžou přes privátní propojení dosáhnout pracovního prostoru 1 a komponenty 2. Požadavky můžou dosáhnout komponenty 3 pouze v případě, že přijímá provoz z veřejných sítí. Požadavky VNet2 se nemůžou spojit s komponentou 3.

Zvažte omezení ampls

Objekt AMPLS má následující omezení:

- Virtuální síť se může připojit pouze k jednomu objektu AMPLS. To znamená, že objekt AMPLS musí poskytovat přístup ke všem prostředkům služby Azure Monitor, ke kterým má mít virtuální síť přístup.

- Objekt AMPLS se může připojit k 300 pracovním prostorům služby Log Analytics a maximálně k 1 000 komponentám Application Insights.

- Prostředek Služby Azure Monitor (součást nebo komponenta Application Insights nebo koncový bod shromažďování dat) se může maximálně připojit k pěti instancím AMPLS.

- Objekt AMPLS se může připojit maximálně k 10 privátním koncovým bodům.

Poznámka:

Prostředky AMPLS vytvořené před 1. prosincem 2021 podporují pouze 50 prostředků.

V následujícím diagramu:

- Každá virtuální síť se připojuje pouze k jednomu objektu AMPLS.

- AmpLS A se připojuje ke dvěma pracovním prostorům a jedné komponentě Application Insights pomocí dvou z možných 300 pracovních prostorů služby Log Analytics a jedné z možných 1 000 komponent Application Insights, ke které se může připojit.

- Pracovní prostor 2 se připojuje k ampls A a AMPLS B pomocí dvou z pěti možných připojení AMPLS.

- AmpLS B je připojen k privátním koncovým bodům dvou virtuálních sítí (VNet2 a VNet3) pomocí dvou z 10 možných připojení privátních koncových bodů.

Řízení síťového přístupu k vašim prostředkům

Pracovní prostory služby Log Analytics nebo komponenty Application Insights je možné nastavit na:

- Přijměte nebo zablokujte příjem dat z veřejných sítí (sítě, které nejsou připojené k prostředku AMPLS).

- Přijměte nebo zablokujte dotazy z veřejných sítí (sítě, které nejsou připojené k prostředku AMPLS).

Tato členitost umožňuje nastavit přístup podle vašich potřeb v jednotlivých pracovních prostorech. Příjem dat můžete například přijmout pouze prostřednictvím sítí připojených k privátnímu propojení (což znamená konkrétních virtuálních sítí), ale přesto se rozhodnete přijímat dotazy ze všech sítí, veřejných a soukromých.

Blokování dotazů z veřejných sítí znamená, že klienti, jako jsou počítače a sady SDK mimo připojené knihovny AMPLS, nemůžou dotazovat data v prostředku. Tato data zahrnují protokoly, metriky a živý stream metrik. Blokování dotazů z veřejných sítí má vliv na všechna prostředí, která tyto dotazy spouštějí, jako jsou sešity, řídicí panely, přehledy na webu Azure Portal a dotazy spuštěné mimo azure Portal.

Poznámka:

Existují určité výjimky, kdy se tato nastavení nevztahují. Podrobnosti najdete v následující části.

Koncové body shromažďování dat je možné nastavit tak, aby přijímaly nebo blokovaly přístup z veřejných sítí (sítě, které nejsou připojené k prostředku AMPLS).

Informace o konfiguraci najdete v tématu Nastavení příznaků přístupu k prostředkům.

Výjimky

Všimněte si následujících výjimek.

Diagnostické protokoly

Protokoly a metriky nahrané do pracovního prostoru prostřednictvím nastavení diagnostiky procházejí zabezpečeným privátním kanálem Microsoftu a tato nastavení neřídí.

Vlastní metriky nebo metriky hosta služby Azure Monitor

Koncové body shromažďování dat neřídí vlastní metriky (Preview) shromážděné a nahrané prostřednictvím agenta služby Azure Monitor. Nejde je nakonfigurovat přes privátní propojení.

Azure Resource Manager

Omezení přístupu, jak jsme si vysvětlili dříve, platí pro data v prostředku. Změny konfigurace, jako je zapnutí nebo vypnutí těchto nastavení přístupu, ale spravuje Azure Resource Manager. Pokud chcete tato nastavení řídit, omezte přístup k prostředkům pomocí příslušných rolí, oprávnění, síťových ovládacích prvků a auditování. Další informace najdete v tématu Role, oprávnění a zabezpečení služby Azure Monitor.

Poznámka:

Dotazy odeslané prostřednictvím rozhraní API Resource Manageru nemůžou používat privátní propojení služby Azure Monitor. Tyto dotazy můžou projít pouze v případě, že cílový prostředek umožňuje dotazy z veřejných sítí (nastavené v podokně Izolace sítě nebo pomocí rozhraní příkazového řádku).

Následující prostředí jsou známá pro spouštění dotazů prostřednictvím rozhraní API Resource Manageru:

- Logika Konektor aplikace

- Řešení Update Management

- Řešení pro sledování změn

- Přehledy virtuálních počítačů

- Container Insights

- Podokno Souhrn pracovního prostoru služby Log Analytics (zastaralé) (které zobrazuje řídicí panel řešení)

Důležité informace o Application Insights

- Budete muset přidat prostředky hostující monitorované úlohy do privátního propojení. Podívejte se například na použití privátních koncových bodů pro webovou aplikaci Azure.

- Prostředí bez využití portálu musí běžet také ve virtuální síti propojené s privátním propojením, která zahrnuje monitorované úlohy.

- Pokud chcete podporovat privátní propojení pro profiler a ladicí program, budete muset zadat vlastní účet úložiště.

Poznámka:

Pokud chcete plně zabezpečit Application Insights založené na pracovních prostorech, musíte uzamknout přístup k prostředku Application Insights a podkladovému pracovnímu prostoru služby Log Analytics.

Důležité informace o Log Analytics

Všimněte si následujících aspektů Log Analytics.

Stažení balíčků řešení Log Analytics

Agenti Log Analytics potřebují přístup k globálnímu účtu úložiště, aby mohli stahovat balíčky řešení. Nastavení privátního propojení vytvořená 19. dubna 2021 (nebo od června 2021 v suverénních cloudech Azure) můžou dosáhnout úložiště balíčků řešení agentů přes privátní propojení. Tato funkce je možná prostřednictvím zóny DNS vytvořené pro blob.core.windows.net.

Pokud se nastavení privátního propojení vytvořilo před 19. dubnem 2021, nedostane se do úložiště balíčků řešení přes privátní propojení. Pokud to chcete zvládnout, můžete:

Znovu vytvořte ampls a privátní koncový bod připojený k němu.

Povolte agentům přístup k účtu úložiště prostřednictvím jeho veřejného koncového bodu přidáním následujících pravidel do seznamu povolených bran firewall:

Cloudové prostředí Prostředek agenta Porty Směr Azure Public scadvisorcontent.blob.core.windows.net 443 Odchozí Azure Government usbn1oicore.blob.core.usgovcloudapi.net 443 Odchozí Platforma Microsoft Azure provozovaná společností 21Vianet mceast2oicore.blob.core.chinacloudapi.cn 443 Odchozí

Shromažďování vlastních protokolů a protokolů služby IIS přes privátní propojení

Účty úložiště se používají v procesu příjmu vlastních protokolů. Ve výchozím nastavení se používají účty úložiště spravované službou. Pokud chcete ingestovat vlastní protokoly privátních propojení, musíte použít vlastní účty úložiště a přidružit je k pracovním prostorům služby Log Analytics.

Další informace o tom, jak připojit vlastní účet úložiště, najdete v tématu Účty úložiště vlastněné zákazníkem pro příjem protokolů a konkrétně použití privátních propojení a propojení účtů úložiště s pracovním prostorem služby Log Analytics.

Automation

Pokud používáte řešení Log Analytics, která vyžadují účet Azure Automation (například Update Management, Change Tracking nebo Inventory), měli byste také vytvořit privátní propojení pro váš účet Automation. Další informace najdete v tématu Použití služby Azure Private Link k bezpečnému připojení sítí ke službě Azure Automation.

Poznámka:

Některé produkty a azure Portal se dotazují na data prostřednictvím Resource Manageru. V takovém případě nebudou moct dotazovat data přes privátní propojení, pokud se nastavení privátního propojení nepoužije také na Resource Manager. Pokud chcete toto omezení překonat, můžete nakonfigurovat prostředky tak, aby přijímaly dotazy z veřejných sítí, jak je vysvětleno v tématu Řízení síťového přístupu k vašim prostředkům. (Příjem dat může zůstat omezen na sítě privátních propojení.) Identifikovali jsme následující produkty a prostředí dotazování pracovních prostorů prostřednictvím Resource Manageru:

- Logika Konektor aplikace

- Řešení Update Management

- Řešení pro sledování změn

- Podokno Souhrn pracovního prostoru (zastaralé) na portálu (který zobrazuje řídicí panel řešení)

- Přehledy virtuálních počítačů

- Container Insights

Aspekty spravovaného systému Prometheus

- Nastavení příjmu dat služby Private Link se provádí pomocí ampls a nastavení v koncových bodech shromažďování dat (DCE), které odkazují na pracovní prostor služby Azure Monitor používaný k ukládání metrik Prometheus.

- Nastavení dotazů Služby Private Link se provádí přímo v pracovním prostoru služby Azure Monitor, který slouží k ukládání metrik Prometheus a nezpracovávají se prostřednictvím ampls.

Požadavky

Všimněte si následujících požadavků.

Velikost podsítě sítě

Nejmenší podporovaná podsíť IPv4 je /27 (pomocí definic podsítě CIDR). I když virtuální sítě Azure můžou být tak malé jako /29, Azure si vyhrazuje pět IP adres. Nastavení privátního propojení služby Azure Monitor vyžaduje alespoň 11 dalších IP adres, i když se připojujete k jednomu pracovnímu prostoru. Projděte si nastavení DNS vašeho koncového bodu pro seznam koncových bodů privátního propojení služby Azure Monitor.

Agenti

Nejnovější verze agentů pro Windows a Linux se musí použít k podpoře zabezpečeného příjmu dat do pracovních prostorů služby Log Analytics. Starší verze nemůžou odesílat data monitorování přes privátní síť.

Agenti Azure Monitoru pro Windows

Agent Azure Monitor pro Windows verze 1.1.1.0 nebo vyšší (pomocí koncových bodů shromažďování dat).

Agenti Azure Monitoru pro Linux

Agent Azure Monitor pro Linux verze 1.10.5.0 nebo vyšší (pomocí koncových bodů shromažďování dat).

Agent Log Analytics pro Windows (v cestě k vyřazení)

Použijte agenta Log Analytics verze 10.20.18038.0 nebo novější.

Agent Log Analytics pro Linux (v cestě k vyřazení)

Použijte agenta verze 1.12.25 nebo novější. Pokud to nemůžete, spusťte na virtuálním počítači následující příkazy:

$ sudo /opt/microsoft/omsagent/bin/omsadmin.sh -X

$ sudo /opt/microsoft/omsagent/bin/omsadmin.sh -w <workspace id> -s <workspace key>

portál Azure

Pokud chcete používat prostředí portálu Azure Monitor, jako jsou application Insights, Log Analytics a koncové body shromažďování dat, musíte povolit, aby byla rozšíření Azure Portal a Azure Monitor přístupná v privátních sítích. Přidejte značky služby AzureActiveDirectory, AzureResourceManager, AzureFrontDoor.FirstParty a AzureFrontdoor.Frontend do skupiny zabezpečení sítě.

Programový přístup

Pokud chcete používat rozhraní REST API, Azure CLI nebo PowerShell se službou Azure Monitor v privátních sítích, přidejte do brány firewall značky služeb AzureActiveDirectory a AzureResourceManager.

Stažení sady Application Insights SDK ze sítě pro doručování obsahu

Sbalte kód JavaScriptu do skriptu, aby se prohlížeč nepokoušl stáhnout kód z CDN. Příklad je k dispozici na GitHubu.

Nastavení DNS prohlížeče

Pokud se připojujete k prostředkům služby Azure Monitor přes privátní propojení, provoz do těchto prostředků musí projít privátním koncovým bodem nakonfigurovaným ve vaší síti. Pokud chcete privátní koncový bod povolit, aktualizujte nastavení DNS podle popisu připojení k privátnímu koncovému bodu. Některé prohlížeče používají vlastní nastavení DNS místo těch, které jste nastavili. Prohlížeč se může pokusit připojit k veřejným koncovým bodům služby Azure Monitor a zcela obejít privátní propojení. Ověřte, že nastavení prohlížeče nepřepíše nebo neuchovává stará nastavení DNS do mezipaměti.

Omezení dotazování: operátor externaldata

- Operátor

externaldatanení podporován prostřednictvím privátního propojení, protože čte data z účtů úložiště, ale nezaručuje, že k úložišti přistupuje soukromě. - Proxy server Azure Data Exploreru (proxy ADX) umožňuje dotazování dotazů protokolu do Azure Data Exploreru. Proxy server ADX se nepodporuje přes privátní propojení, protože nezaručuje, že cílový prostředek je přístupný soukromě.

Další kroky

- Zjistěte, jak nakonfigurovat privátní propojení.

- Seznamte se s privátním úložištěm pro vlastní protokoly a klíče spravované zákazníkem.

- Přečtěte si informace o službě Private Link pro automatizaci.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro