Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Šifrování svazků Azure NetApp Files pomocí klíčů spravovaných zákazníkem se spravovaným modulem hardwarového zabezpečení (HSM) je rozšířením klíčů spravovaných zákazníkem pro funkci šifrování svazků Azure NetApp Files. Klíče spravované zákazníkem pomocí HSM umožňují ukládat šifrovací klíče do bezpečnějšího HSM 140–2 FIPS úrovně 3 místo služby FIPS 140-2 úrovně 1 nebo 2, kterou používá Azure Key Vault (AKV).

Požadavky

- Klíče spravované zákazníkem se spravovaným HSM se podporují pomocí verze rozhraní API 2022.11 nebo novější.

- Klíče spravované zákazníkem se spravovaným HSM se podporují jenom pro účty Azure NetApp Files, které nemají stávající šifrování.

- Před vytvořením svazku pomocí klíče spravovaného zákazníkem se spravovaným svazkem HSM musíte mít:

- vytvořili službu Azure Key Vault obsahující alespoň jeden klíč.

- Trezor klíčů musí mít povolené mírné odstranění a ochranu proti trvalému vymazání.

- Klíč musí být typu RSA.

- vytvořili jsme virtuální síť s podsítí delegovanou pro Microsoft.Netapp/svazky.

- identitu přiřazenou uživatelem nebo systémem pro váš účet Azure NetApp Files.

- zřízen a aktivován spravovaný hardwarový bezpečnostní modul.

- vytvořili službu Azure Key Vault obsahující alespoň jeden klíč.

Podporované oblasti

- Austrálie – střed

- Austrálie – střed 2

- Austrálie – východ

- Austrálie – jihovýchod

- Brazílie – jih

- Brazílie – jihovýchod

- Kanada – střed

- Kanada – východ

- Indie – střed

- Střed USA

- Východní Asie

- USA – východ

- USA – východ 2

- Francie – střed

- Německo – sever

- Německo – středozápad

- Izrael – střed

- Itálie – sever

- Japonsko – východ

- Japonsko – západ

- Korea – střed

- Korea – jih

- Nový Zéland – sever

- Střed USA – sever

- Severní Evropa

- Norsko – východ

- Norsko – západ

- Katar – střed

- Jižní Afrika – sever

- Střed USA – jih

- Indie – jih

- Jihovýchodní Asie

- Španělsko – střed

- Švédsko – střed

- Švýcarsko – sever

- Švýcarsko – západ

- Spojené arabské emiráty – střed

- Spojené arabské emiráty – sever

- Velká Británie – jih

- Velká Británie – západ

- Západní Evropa

- USA – západ

- USA – západ 2

- USA – západ 3

Konfigurace klíčů spravovaných zákazníkem pomocí spravovaného HSM pro identitu přiřazenou systémem

Když nakonfigurujete klíče spravované zákazníkem s identitou přiřazenou systémem, Azure účet NetApp nakonfiguruje automaticky přidáním identity přiřazené systémem. Zásady přístupu se vytvoří ve službě Azure Key Vault s oprávněními klíče Get, Encrypt a Decrypt.

Požadavky

Pokud chcete použít identitu přiřazenou systémem, musí být služba Azure Key Vault nakonfigurovaná tak, aby jako model oprávnění používala zásady přístupu k trezoru. Jinak musíte použít identitu přiřazenou uživatelem.

Kroky

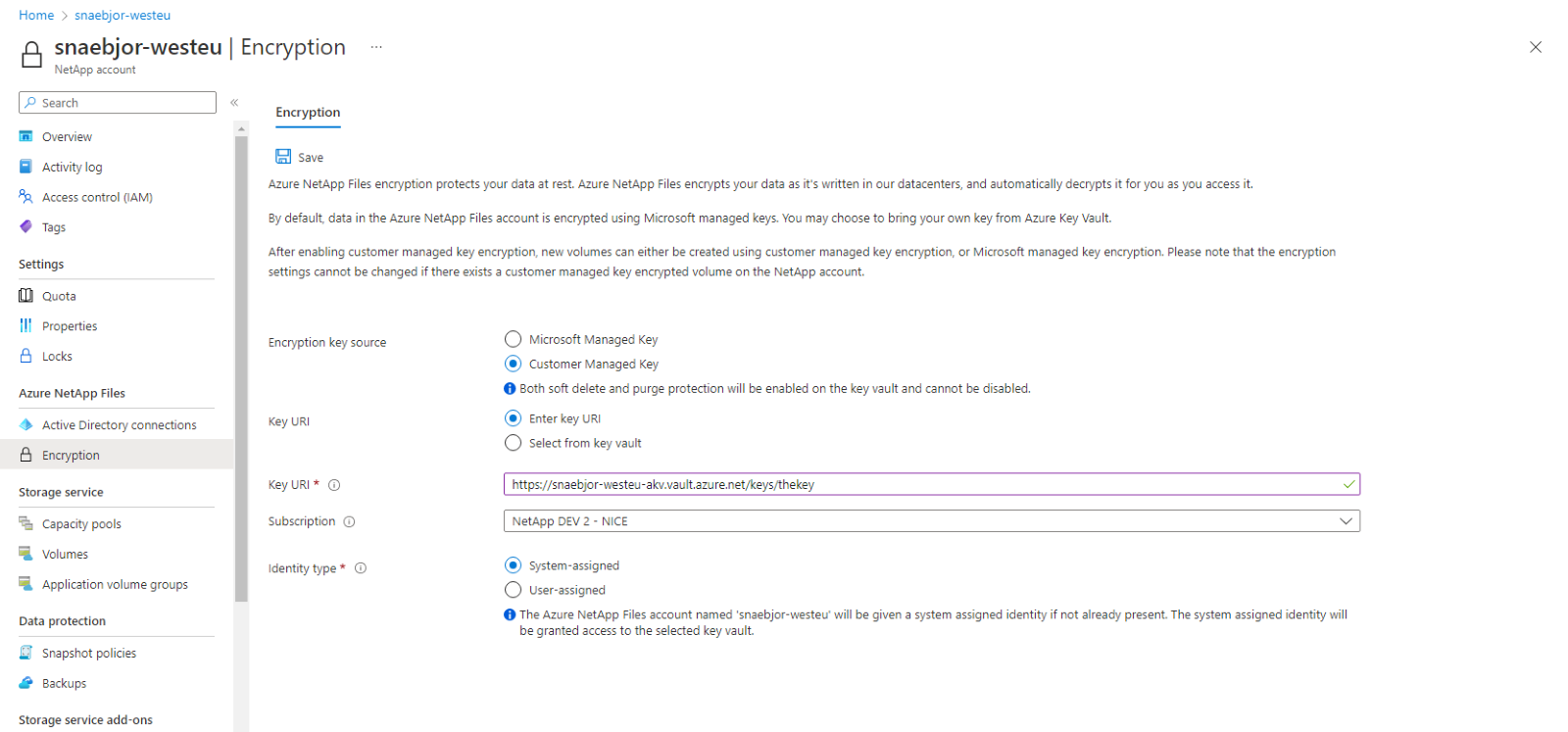

Na webu Azure Portal přejděte do služby Azure NetApp Files a pak vyberte Šifrování.

V nabídce Šifrování zadejte následující hodnoty:

- Jako zdroj šifrovacího klíče vyberte klíč spravovaný zákazníkem.

- Pro identifikátor URI klíče vyberte Enter Key URI, a poté zadejte URI pro spravovaný HSM.

- Vyberte předplatné NetApp.

- Jako Typ identity vyberte Systémově přiřazený.

Zvolte Uložit.

Konfigurace klíčů spravovaných zákazníkem pomocí spravovaného HSM pro identitu přiřazenou uživatelem

Na webu Azure Portal přejděte do služby Azure NetApp Files a pak vyberte Šifrování.

V nabídce Šifrování zadejte následující hodnoty:

- Jako zdroj šifrovacího klíče vyberte klíč spravovaný zákazníkem.

- Pro identifikátor URI klíče vyberte Enter Key URI, a poté zadejte URI pro spravovaný HSM.

- Vyberte předplatné NetApp.

- Jako typ identity vyberte Uživatelem přiřazené.

Když vyberete Uživatelem přiřazené, otevře se kontextové podokno, ve kterém se vybírá identita.

- Pokud je služba Azure Key Vault nakonfigurovaná tak, aby používala zásady přístupu k trezoru, Azure nakonfiguruje účet NetApp automaticky a přidá identitu přiřazenou uživatelem k vašemu účtu NetApp. Zásady přístupu se vytvoří ve službě Azure Key Vault s oprávněními klíče Get, Encrypt a Decrypt.

- Pokud je služba Azure Key Vault nakonfigurovaná tak, aby používala řízení přístupu na základě role Azure (RBAC), ujistěte se, že vybraná identita přiřazená uživatelem má v trezoru klíčů přiřazení role s oprávněními pro akce dat:

- Microsoft.KeyVault/vaults/keys/read

- Microsoft.KeyVault/vaults/keys/encrypt/action

- Microsoft.KeyVault/vaults/keys/decrypt/action" Identita přiřazená uživatelem, kterou vyberete, se přidá do vašeho účtu NetApp. Kvůli přizpůsobení RBAC se na webu Azure Portal nekonfiguruje přístup k trezoru klíčů. Další informace najdete v tématu Použití tajného klíče, klíče a certifikátu Azure RBAC se službou Key Vault.

Zvolte Uložit.