Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Klíče spravované zákazníkem pro šifrování svazků Azure NetApp Files umožňují při vytváření nového svazku místo klíče spravovaného platformou používat vlastní klíče. Pomocí klíčů spravovaných zákazníkem můžete plně spravovat vztah mezi životním cyklem klíče, oprávněními použití klíče a operacemi auditování klíčů.

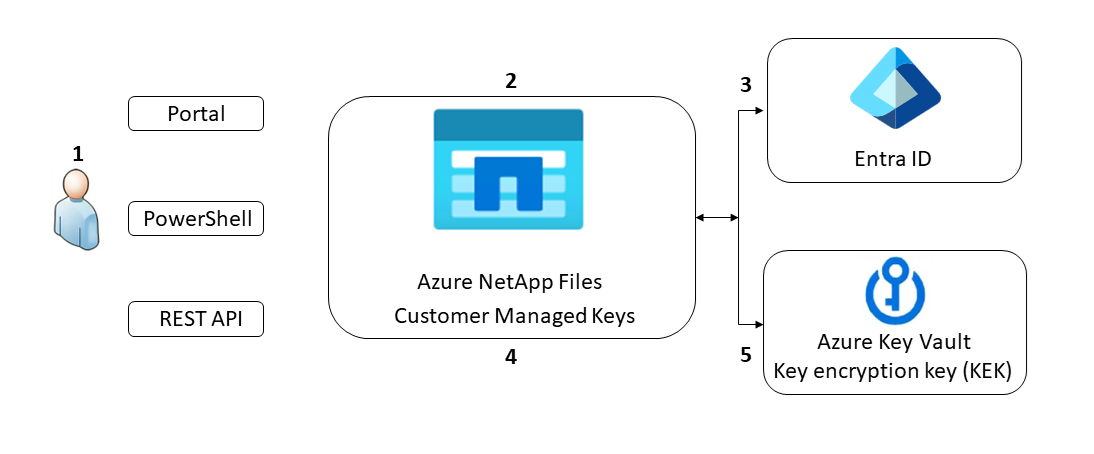

Následující diagram ukazuje, jak fungují klíče spravované zákazníkem se službou Azure NetApp Files:

Azure NetApp Files uděluje oprávnění šifrovacím klíčům spravované identitě. Spravovaná identita je spravovaná identita přiřazená uživatelem, kterou vytvoříte a spravujete, nebo spravovanou identitu přiřazenou systémem přidruženou k účtu NetApp.

Pro účet NetApp nakonfigurujete šifrování pomocí klíče spravovaného zákazníkem.

Použijete spravovanou identitu, ke které správce služby Azure Key Vault udělil oprávnění v kroku 1 k ověření přístupu ke službě Azure Key Vault prostřednictvím Microsoft Entra ID.

Azure NetApp Files zabalí šifrovací klíč účtu do klíče spravovaného zákazníkem ve službě Azure Key Vault.

Klíče spravované zákazníkem nemají vliv na výkon služby Azure NetApp Files. Jeho jediným rozdílem od klíčů spravovaných platformou je způsob, jakým se klíč spravuje.

V případě operací čtení a zápisu služba Azure NetApp Files odesílá požadavky do služby Azure Key Vault, aby odbalila šifrovací klíč účtu za účelem provádění operací šifrování a dešifrování.

Klíče spravované zákazníkem napříč tenanty jsou dostupné ve všech podporovaných oblastech Azure NetApp Files.

Úvahy

- Pokud chcete vytvořit svazek pomocí klíčů spravovaných zákazníkem, musíte vybrat standardní síťové funkce . Svazky klíčů spravované zákazníkem nemůžete používat se svazky nakonfigurovanými pomocí základních síťových funkcí. Podle pokynů nastavte možnost Síťové funkce na stránce pro vytvoření svazku.

- Pokud chcete zvýšit zabezpečení, můžete v nastavení sítě trezoru klíčů vybrat možnost Zakázat veřejný přístup . Při výběru této možnosti musíte také vybrat Povolit důvěryhodným službám Microsoftu obejít tuto bránu firewall , aby služba Azure NetApp Files mohla přistupovat k šifrovacímu klíči.

- Klíče spravované zákazníkem podporují automatické prodlužování platnosti certifikátu MSI (Managed System Identity). Pokud je certifikát platný, nemusíte ho aktualizovat ručně.

- Pokud se službě Azure NetApp Files nepodaří vytvořit svazek klíče spravovaný zákazníkem, zobrazí se chybové zprávy. Další informace najdete v tématu Chybové zprávy a řešení potíží.

- Po vytvoření svazku klíčů spravovaných zákazníkem neprovádejte žádné změny základní služby Azure Key Vault ani privátního koncového bodu Azure. Provedení změn může způsobit, že svazky budou nepřístupné. Pokud musíte provést změny, přečtěte si téma Aktualizace IP adresy privátního koncového bodu pro klíče spravované zákazníkem.

- Azure NetApp Files podporuje možnost převést stávající svazky z klíčů spravovaných platformou (PMK) na klíče spravované zákazníkem (CMK) bez migrace dat. To poskytuje flexibilitu životního cyklu šifrovacího klíče (prodloužení, obměny) a dodatečného zabezpečení pro regulované požadavky odvětví.

- Pokud je služba Azure Key Vault nepřístupná, Azure NetApp Files ztratí přístup k šifrovacím klíčům a schopnost číst nebo zapisovat data do svazků s klíči spravovanými zákazníkem. V takové situaci vytvořte požadavek na podporu, aby byl ručně obnoven přístup k zasaženým svazkům.

- Azure NetApp Files podporuje klíče spravované zákazníkem na svazcích zdrojů a dat pro replikaci s replikací mezi oblastmi nebo mezi zónami.

- Použití skupin zabezpečení sítě Azure (NSG) v podsíti privátního propojení ve službě Azure Key Vault se podporuje pro klíče spravované zákazníkem ve službě Azure NetApp Files. Skupiny zabezpečení sítě (NSG) neovlivňují připojení k soukromým odkazům, pokud není povolena zásada sítě soukromého koncového bodu na podsíti.

- Zabalování nebo rozbalování není podporováno. Klíče spravované zákazníkem používají šifrování/dešifrování. Další informace naleznete v tématu RSA algoritmy.

Požadavky

Před vytvořením prvního objemu s klíčem spravovaným zákazníkem musíte nastavit:

-

Azure Key Vault obsahující alespoň jeden klíč.

- Trezor klíčů musí mít povolené soft delete a ochranu proti odstranění.

- Klíč musí být typu RSA.

- Trezor klíčů musí mít privátní koncový bod Azure.

- Privátní koncový bod se musí nacházet v jiné podsíti než ta, která je delegována pro Azure NetApp Files. Podsíť musí být ve stejné virtuální síti jako podsíť delegovaná do Azure NetAppu.

Další informace o službě Azure Key Vault a privátním koncovém bodu Azure najdete tady:

- Rychlý start: Vytvoření trezoru klíčů

- Vytvořte nebo importujte klíč do trezoru

- Vytvoření privátního koncového bodu

- Další informace o klíčích a podporovaných typech klíčů

- Skupiny zabezpečení sítě

- Správa zásad sítě pro privátní koncové body

Konfigurace účtu NetApp pro použití klíčů spravovaných zákazníkem

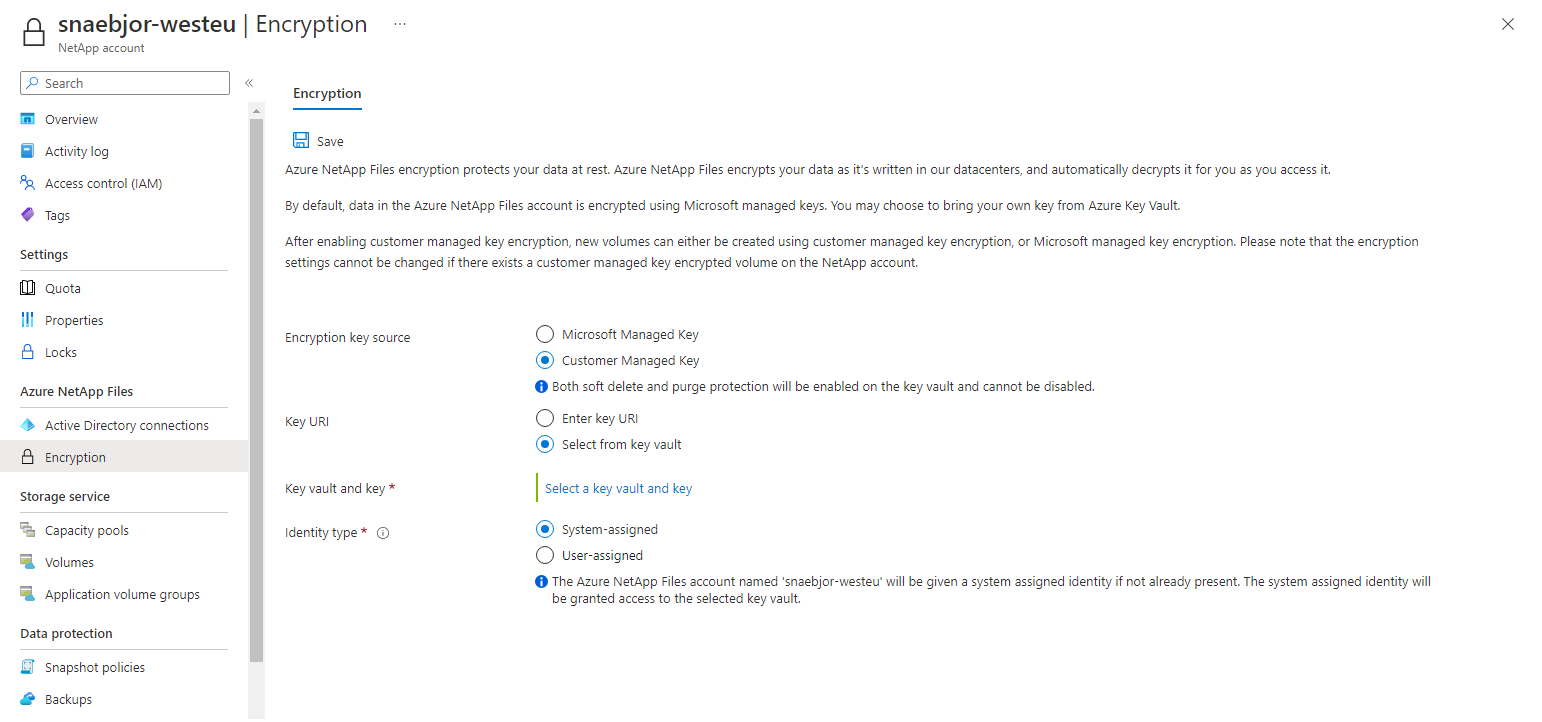

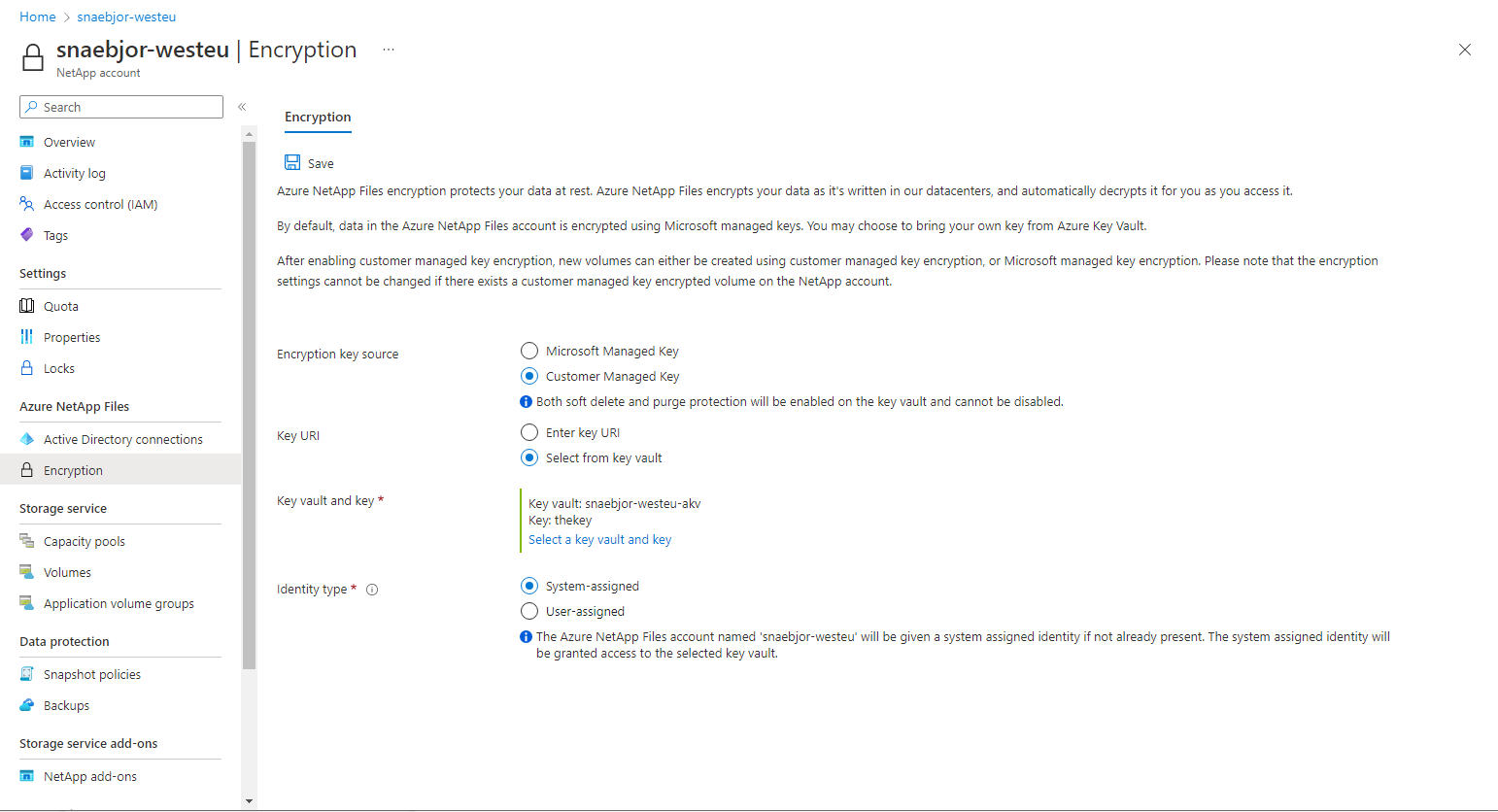

Na webu Azure Portal a v části Azure NetApp Files vyberte Šifrování.

Stránka Šifrování umožňuje spravovat nastavení šifrování pro váš účet NetApp. Obsahuje možnost nastavit účet NetApp tak, aby používal váš vlastní šifrovací klíč, který je uložený ve službě Azure Key Vault. Toto nastavení poskytuje identitu přiřazenou systémem k účtu NetApp a přidá zásadu přístupu pro identitu s požadovanými oprávněními ke klíči.

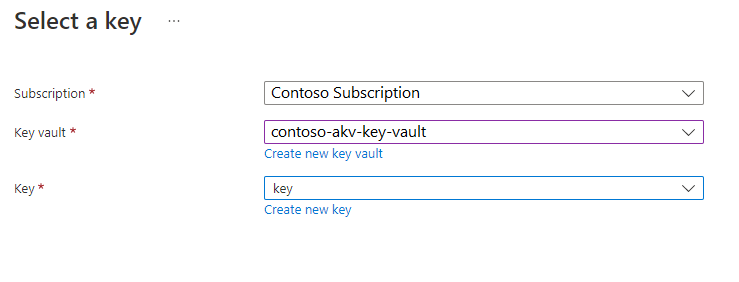

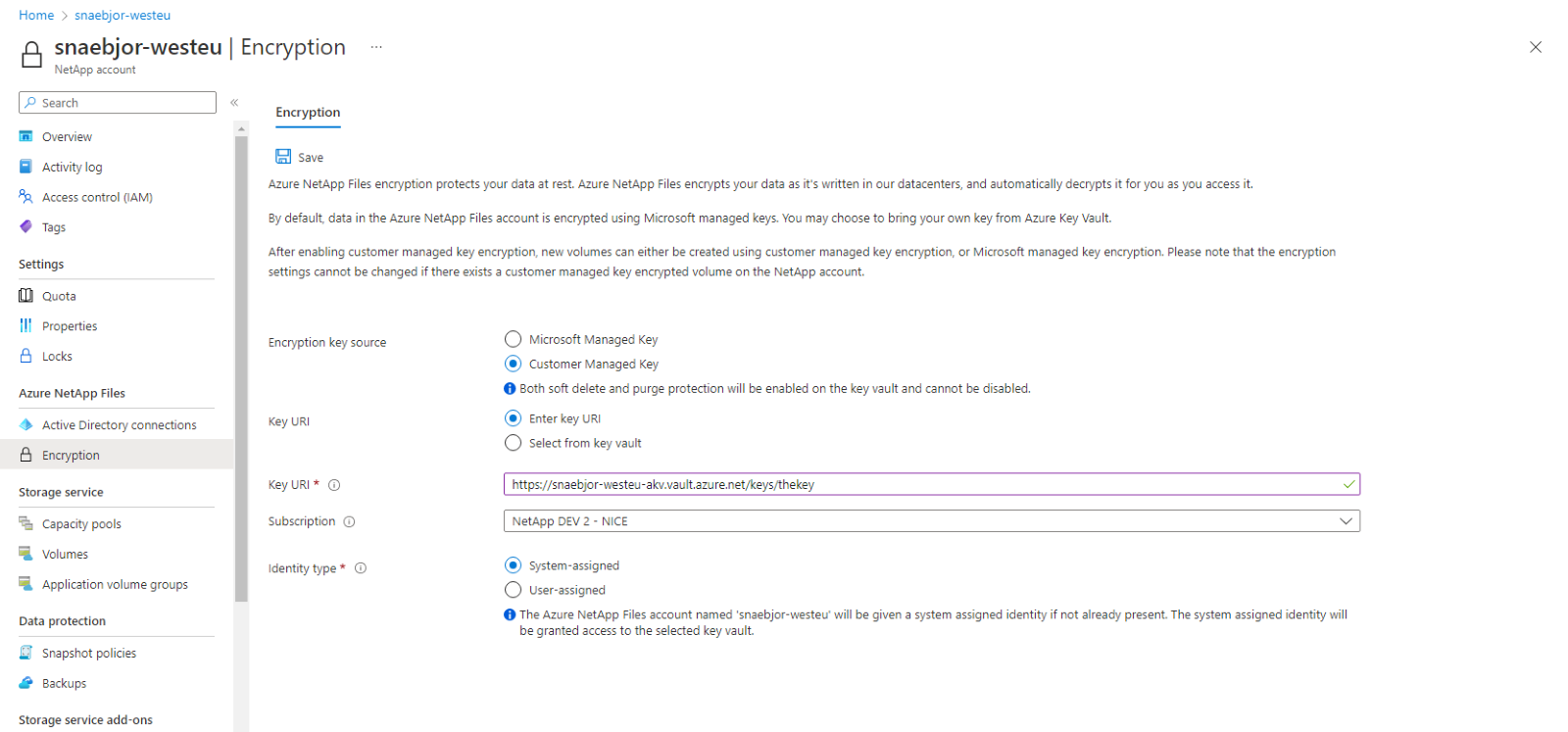

Když nastavíte účet NetApp tak, aby používal klíč spravovaný zákazníkem, máte dva způsoby, jak zadat identifikátor URI klíče:

Vyberte typ identity, který chcete použít k ověřování ve službě Azure Key Vault. Pokud je služba Azure Key Vault nakonfigurovaná tak, aby jako model oprávnění používala zásady přístupu k trezoru, jsou k dispozici obě možnosti. V opačném případě je k dispozici pouze možnost přiřazená uživatelem.

- Pokud zvolíte Systém přiřazený, vyberte tlačítko Uložit . Azure Portal nakonfiguruje účet NetApp automaticky přidáním identity přiřazené systémem k vašemu účtu NetApp. Ve službě Azure Key Vault se také vytvoří zásada přístupu s oprávněními klíče Get, Encrypt, Decrypt.

- Pokud zvolíte uživatelsky přiřazenou, musíte vybrat identitu. Zvolením možnosti Vybrat identitu otevřete podokno kontextu, ve kterém vyberete spravovanou identitu přiřazenou uživatelem.

Pokud jste nakonfigurovali službu Azure Key Vault tak, aby používala zásady přístupu k trezoru, azure Portal nakonfiguruje účet NetApp automaticky pomocí následujícího procesu: Identita přiřazená uživatelem, kterou vyberete, se přidá do účtu NetApp. Ve službě Azure Key Vault se vytvoří zásada přístupu s oprávněními klíče Get, Encrypt, Decrypt.

Pokud jste službu Azure Key Vault nakonfigurovali tak, aby používala řízení přístupu na základě role Azure, musíte se ujistit, že vybraná identita přiřazená uživatelem má v trezoru klíčů přiřazení role s oprávněními pro akce:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/action-

Microsoft.KeyVault/vaults/keys/decrypt/actionIdentita přiřazená uživatelem, kterou vyberete, se přidá do vašeho účtu NetApp. Vzhledem k přizpůsobitelné povaze řízení přístupu na základě role azure Portal nekonfiguruje přístup k trezoru klíčů. Podrobnosti o konfiguraci služby Azure Key Vault najdete v tématu Poskytnutí přístupu ke klíčům, certifikátům a tajným kódům služby Key Vault pomocí řízení přístupu na základě role Azure .

Vyberte Uložit a sledujte oznámení o stavu operace. Pokud operace není úspěšná, zobrazí se chybová zpráva. Pomoc s řešením chyby najdete v chybových zprávách a řešení potíží.

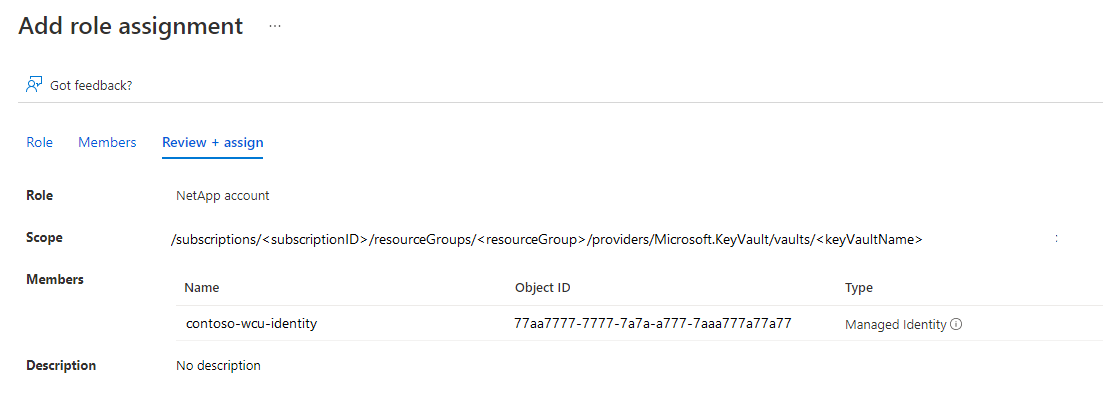

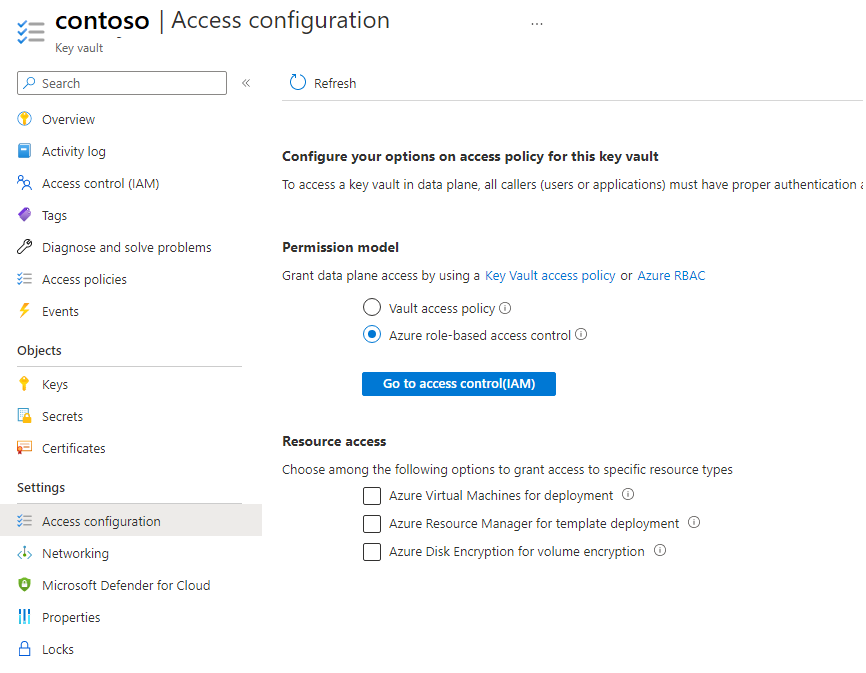

Použití řízení přístupu na základě rolí

Můžete použít Službu Azure Key Vault, která je nakonfigurovaná tak, aby používala řízení přístupu na základě role v Azure. Pokud chcete nakonfigurovat klíče spravované zákazníkem prostřednictvím webu Azure Portal, musíte zadat identitu přiřazenou uživatelem.

Ve svém účtu Azure přejděte do trezorů klíčů a pak zásady přístupu.

Pokud chcete vytvořit zásadu přístupu, vyberte v části Model oprávněnířízení přístupu na základě role Azure.

Při vytváření role přiřazené uživatelem jsou vyžadována tři oprávnění pro klíče spravované zákazníkem:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Přestože existují předdefinované role, které tato oprávnění zahrnují, tyto role udělují více oprávnění, než je potřeba. Doporučujeme vytvořit vlastní roli pouze s minimálními požadovanými oprávněními. Další informace najdete v tématu Vlastní role Azure.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }Jakmile je vlastní role vytvořená a dostupná pro použití s trezorem klíčů, použijete ji u identity přiřazené uživatelem.

Vytvoření svazku Azure NetApp Files pomocí klíčů spravovaných zákazníkem

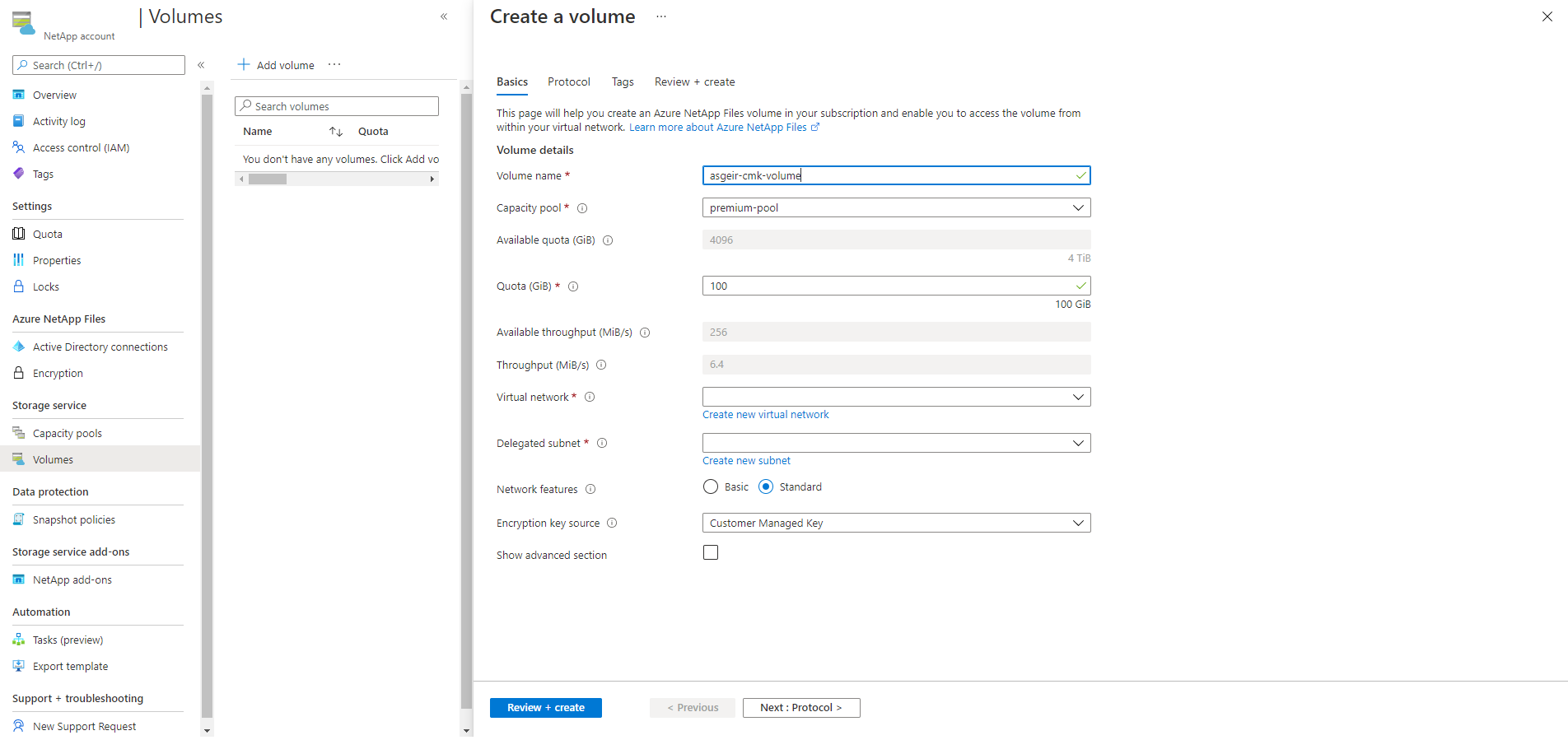

V Azure NetApp Files vyberte Volumes a pak + Add volume.

Postupujte podle pokynů v tématu Konfigurace síťových funkcí pro svazek Azure NetApp Files:

- Nastavte možnost Síťové funkce na stránce pro vytvoření svazku.

- Skupina zabezpečení sítě pro delegovanou podsíť svazku musí umožnit příchozí provoz z úložného VM od společnosti NetApp.

Pro účet NetApp nakonfigurovaný tak, aby používal klíč spravovaný zákazníkem, stránka Vytvořit svazek obsahuje možnost Zdroj šifrovacího klíče.

Pokud chcete svazek zašifrovat pomocí klíče, v rozevírací nabídce Zdroj šifrovacího klíče vyberte Customer-Managed Klíč.

Když vytváříte svazek pomocí klíče spravovaného zákazníkem, musíte také pro možnost Síťové funkce vybrat Standard. Základní síťové funkce nejsou podporovány.

Musíte také vybrat privátní koncový bod trezoru klíčů. V rozevírací nabídce se zobrazí privátní koncové body ve vybrané virtuální síti. Pokud ve vybrané virtuální síti neexistuje žádný privátní koncový bod pro váš trezor klíčů, rozevírací seznam je prázdný a nebudete moct pokračovat. Pokud narazíte na tento scénář, přečtěte si téma Privátní koncový bod Azure.

Pokračujte v dokončení procesu vytváření svazku. Přečtěte si:

Přechod svazku Azure NetApp Files na klíče spravované zákazníkem

Azure NetApp Files podporuje možnost přesouvat existující svazky pomocí klíčů spravovaných platformou na klíče spravované zákazníkem. Po dokončení migrace se nemůžete vrátit k klíčům spravovaným platformou.

Přechodové objemy

Poznámka:

Při přechodu svazků na používání klíčů spravovaných zákazníkem musíte provést přechod pro každou virtuální síť, kde váš účet Azure NetApp Files obsahuje svazky.

- Ujistěte se, že jste nakonfigurovali účet Azure NetApp Files tak, aby používal klíče spravované zákazníkem.

- Na webu Azure Portal přejděte na Šifrování.

- Vyberte kartu Migrace CMK .

- V rozevírací nabídce vyberte virtuální síť a privátní koncový bod trezoru klíčů, které chcete použít.

- Azure vygeneruje seznam svazků, které se mají šifrovat pomocí klíče spravovaného zákazníkem.

- Výběrem možnosti Potvrdit zahájíte migraci.

Změnit klíče pro všechny svazky v rámci účtu NetApp.

Pokud jste už nakonfigurovali účet NetApp pro klíče spravované zákazníkem a máte jeden nebo více svazků šifrovaných pomocí klíčů spravovaných zákazníkem, můžete změnit klíč, který se používá k šifrování všech svazků v rámci účtu NetApp. Můžete vybrat libovolný klíč, který je ve stejném trezoru klíčů. Změna trezorů klíčů se nepodporuje.

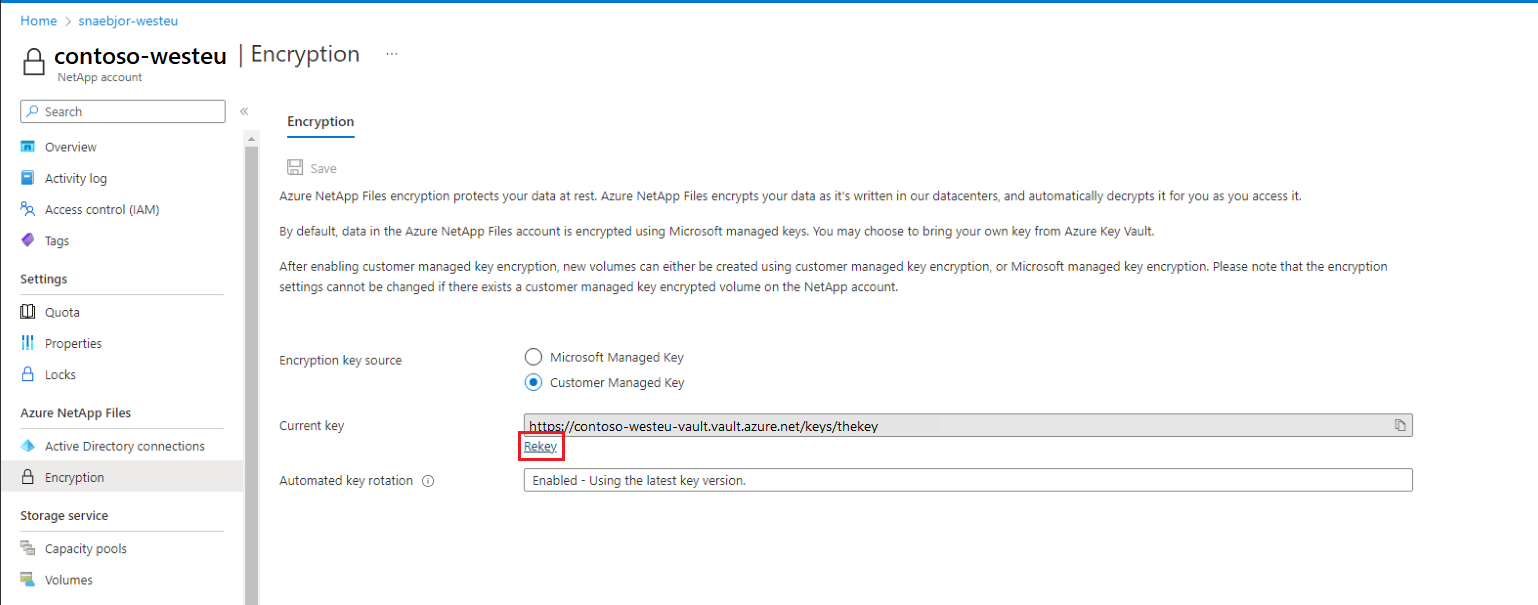

Pod účtem NetApp přejděte do nabídky Šifrování . Pod vstupním polem Aktuální klíč vyberte odkaz Přegenerovat klíč.

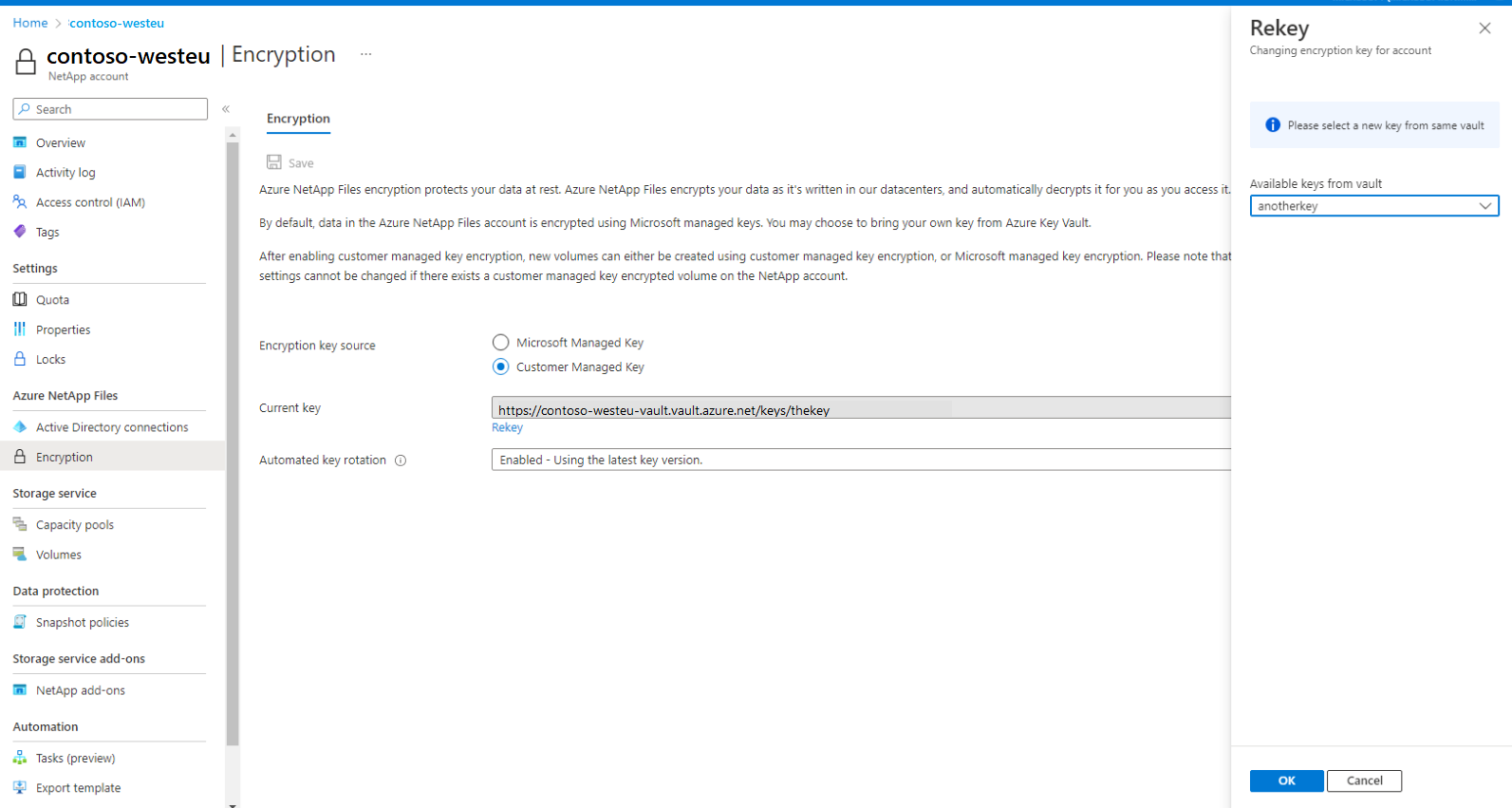

V nabídce Rekey vyberte jednu z dostupných kláves z rozevírací nabídky. Zvolený klíč se musí lišit od aktuálního klíče.

Vyberte OK pro uložení. Operace opětovného klíče může trvat několik minut.

Přepnutí z identity přiřazené systémem na identitu přiřazenou uživatelem

Pokud chcete přepnout ze systému přiřazené na identitu přiřazenou uživatelem, musíte cílové identitě udělit přístup k trezoru klíčů, který se používá se čtením a získáním, šifrováním a dešifrovacími oprávněními.

Aktualizujte účet NetApp odesláním požadavku PATCH pomocí

az restpříkazu:az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonDatová část by měla používat následující strukturu:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Pomocí příkazu potvrďte, že se operace úspěšně dokončila

az netappfiles account show. Výstup obsahuje následující pole:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Zajistěte následující:

-

encryption.identity.principalIdodpovídá hodnotě videntity.userAssignedIdentities.principalId -

encryption.identity.userAssignedIdentityodpovídá hodnotě videntity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },-

Aktualizace privátního koncového bodu

Úpravy privátního koncového bodu Azure po vytvoření svazku spravovaného klíčem zákazníka mohou způsobit, že svazek bude nepřístupný. Pokud potřebujete provést změny, musíte vytvořit nový koncový bod a aktualizovat svazek tak, aby odkazoval na nový koncový bod.

- Vytvořte nový koncový bod mezi virtuální sítí a službou Azure Key Vault.

- Aktualizujte všechny svazky, které používají starý koncový bod, aby používaly nový koncový bod.

az netappfiles volume update --g $resource-group-name --account-name $netapp-account-name --pool-name $pool-name --name $volume-name --key-vault-private-endpoint-resource-id $newendpoint - Odstraňte starý privátní koncový bod.