Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure NetApp Files podporuje šifrování klienta NFS v režimech Kerberos (krb5, krb5i a krb5p) s šifrováním AES-256. Tento článek popisuje požadované konfigurace pro použití svazku NFSv4.1 s šifrováním Kerberos.

Požadavky

Pro šifrování klienta NFSv4.1 platí následující požadavky:

- Připojení ke službám Active Directory Domain Services (AD DS) nebo Microsoft Entra Domain Services pro usnadnění lístkování Kerberos.

- Vytvoření záznamu DNS A/PTR pro IP adresy klienta a serveru Azure NetApp Files NFS

- Klient Linuxu: Tento článek obsahuje pokyny pro klienty RHEL a Ubuntu. Další klienti také pracují s podobnými kroky konfigurace.

- Přístup k serveru NTP: Můžete použít jeden z běžně používaných řadičů domény služby Active Directory (AD DC).

- Pokud chcete využít ověřování uživatelů pomocí domény nebo LDAP, ujistěte se, že svazky NFSv4.1 jsou povolené pro použití s LDAP. Viz Konfigurace modulu ADDS LDAP s rozšířenými skupinami.

- Ujistěte se, že hlavní názvy uživatelů pro uživatelské účty nekončí

$symbolem (například user$@REALM.COM).

U skupinových účtů spravovaných služeb (gMSA) je nutné odebrat koncové jméno$hlavního názvu uživatele, aby bylo možné účet použít s funkcí Kerberos služby Azure NetApp Files.

Vytvoření svazku NFS Kerberos

Postupujte podle kroků v části Vytvoření svazku NFS pro Azure NetApp Files a vytvořte svazek NFSv4.1.

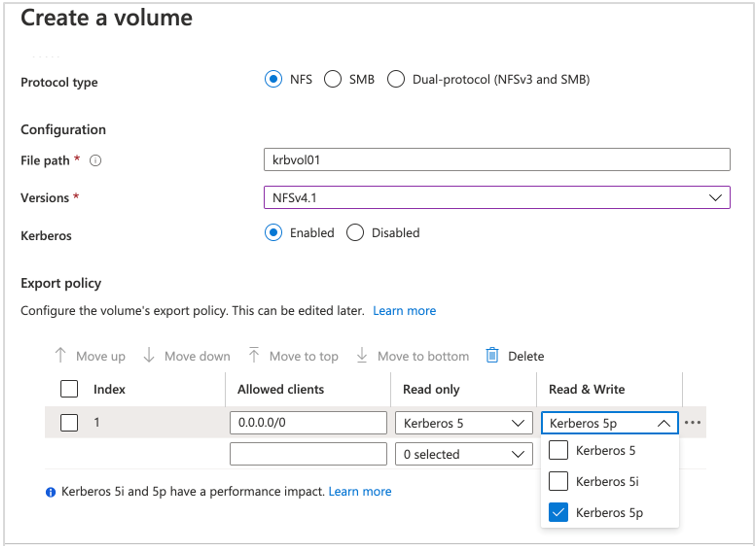

Na stránce Vytvořit svazek nastavte verzi systému souborů NFS na NFSv4.1 a nastavte Protokol Kerberos na Povoleno.

Důležité

Po vytvoření svazku nelze změnit výběr povolení protokolu Kerberos.

Vyberte Exportní zásadu, která odpovídá požadované úrovni přístupu a zabezpečení (Kerberos 5, Kerberos 5i nebo Kerberos 5p) pro svazek.

Vliv protokolu Kerberos na výkon najdete v tématu Dopad protokolu Kerberos na NFSv4.1.

Metody zabezpečení protokolu Kerberos pro svazek můžete také upravit kliknutím na Exportovat zásady v navigačním podokně Azure NetApp Files.

Vyberte Zkontrolovat a vytvořit k vytvoření svazku NFSv4.1.

Konfigurace webu Azure Portal

Postupujte podle pokynů v tématu Vytvoření připojení ke službě Active Directory.

Protokol Kerberos vyžaduje, abyste ve službě Active Directory vytvořili aspoň jeden účet počítače. Informace o účtu, které zadáte, slouží k vytvoření účtů pro svazky Kerberos SMB i NFSv4.1. Tento účet počítače se vytvoří automaticky během vytváření svazku.

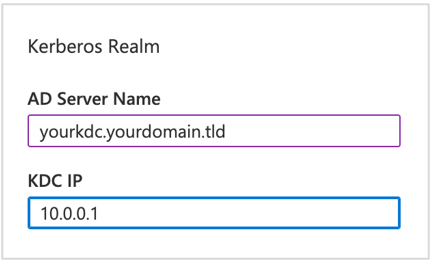

V části Sféra protokolu Kerberos zadejte název serveru AD a IP adresu služby KDC .

IP adresa serveru AD a služby KDC můžou být stejný server. Tyto informace slouží k vytvoření účtu počítače SPN používaného službou Azure NetApp Files. Po vytvoření účtu počítače azure NetApp Files použije záznamy serveru DNS k vyhledání dalších serverů KDC podle potřeby. V názvu serveru AD zadejte název hostitele počítače bez připojení domény.

Vyberte Připojit pro uložení konfigurace.

Konfigurace připojení ke službě Active Directory

Konfigurace protokolu Kerberos NFSv4.1 vytvoří ve službě Active Directory dva účty počítače:

- Účet počítače pro SMB sdílení

- Účet počítače pro NFSv4.1 --Tento účet můžete identifikovat pomocí předpony

NFS-.

Po vytvoření prvního svazku Kerberos NFSv4.1 nastavte typ šifrování pro účet počítače pomocí příkazu Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256PowerShellu .

Konfigurace klienta NFS

Postupujte podle pokynů v tématu Konfigurace klienta NFS pro Azure NetApp Files a nakonfigurujte klienta NFS.

Připojte svazek NFS Kerberos

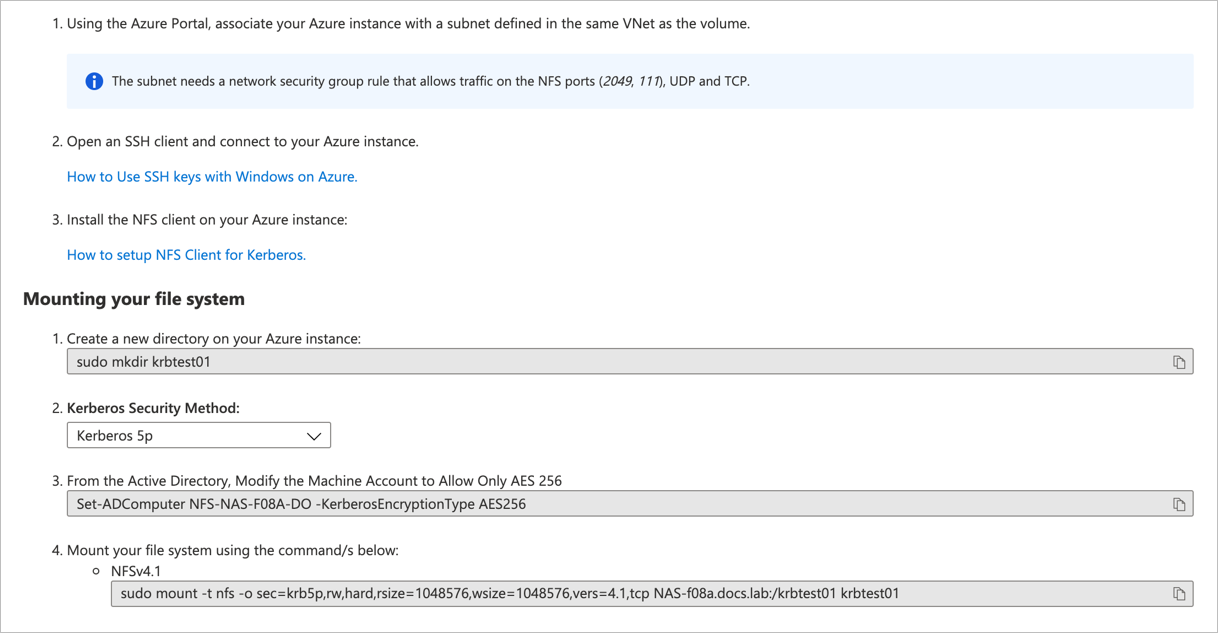

Na stránce Svazky vyberte svazek NFS, který chcete připojit.

Vyberte pokyny k připojení ze svazku, abyste zobrazili pokyny.

Například:

Vytvořte adresář (přípojný bod) pro nový svazek.

Nastavte výchozí typ šifrování na AES 256 pro účet počítače:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- Tento příkaz musíte spustit jenom jednou pro každý účet počítače.

- Tento příkaz můžete spustit z řadiče domény nebo z počítače s nainstalovaným nástrojem RSAT .

- Proměnná

$NFSCOMPUTERACCOUNTje účet počítače vytvořený ve službě Active Directory při nasazení svazku Kerberos. Toto je účet, který má předponuNFS-. - Proměnná

$ANFSERVICEACCOUNTje neprivilegovaný uživatelský účet služby Active Directory s delegovanými ovládacími prvky v organizační jednotce, ve které byl účet počítače vytvořen.

Připojte svazek k hostiteli:

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT- Proměnná

$ANFEXPORTjehost:/exportnalezená cesta v instrukcích pro připojení. - Proměnná

$ANFMOUNTPOINTje složka vytvořená uživatelem na hostiteli s Linuxem.

- Proměnná

Dopad výkonu Kerberos na NFSv4.1

Měli byste pochopit možnosti zabezpečení dostupné pro svazky NFSv4.1, testované vektory výkonu a očekávaný dopad protokolu Kerberos na výkon. Podrobné informace najdete v tématu Dopad protokolu Kerberos na objemy NFSv4.1.

Další kroky

- Dopad výkonu Kerberosu na svazky NFSv4.1

- Řešení chyb svazků ve službě Azure NetApp Files

- Nejčastější dotazy k systému souborů NFS

- Nejčastější dotazy k výkonu

- Vytvoření svazku NFS pro službu Azure NetApp Files

- Vytvoření připojení ke službě Active Directory

- Konfigurace klienta NFS pro Azure NetApp Files

- Konfigurace modulu ADDS LDAP s rozšířenými skupinami pro přístup ke svazku NFS