Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Při vytváření svazku NFS můžete pro svazek povolit ldap s funkcí rozšířených skupin (možnost LDAP). Tato funkce umožňuje uživatelům a rozšířeným skupinám služby Active Directory (až 1 024 skupin) přistupovat k souborům a adresářům ve svazku. LDAP s funkcí rozšířených skupin můžete používat jak se svazky NFSv4.1, tak NFSv3.

Poznámka:

Ve výchozím nastavení je atribut na serverech MaxPageSize ACTIVE Directory LDAP nastavený na výchozí hodnotu 1 000. Toto nastavení znamená, že skupiny nad 1 000 jsou v dotazech LDAP zkráceny. Chcete-li povolit plnou podporu s hodnotou 1 024 pro rozšířené skupiny, musí být atribut upraven tak, MaxPageSize aby odrážel hodnotu 1 024. Informace o tom, jak změnit hodnotu, naleznete v tématu Zobrazení a nastavení zásad LDAP ve službě Active Directory pomocí Ntdsutil.exe.

Azure NetApp Files podporuje načítání rozšířených skupin ze služby názvů LDAP, nikoli z hlavičky RPC. Služba Azure NetApp Files komunikuje s protokolem LDAP pomocí dotazu na atributy, jako jsou uživatelská jména, číselná ID, skupiny a členství ve skupinách pro operace protokolu NFS.

Když zjistíte, že se ldap použije pro operace, jako je vyhledávání názvů a načítání rozšířených skupin, dojde k následujícímu procesu:

- Azure NetApp Files používá konfiguraci klienta LDAP k pokusu o připojení k serveru LDAP služby AD DS nebo serveru LDAP služby Microsoft Entra Domain Services, který je zadaný v konfiguraci služby Azure NetApp Files AD.

- Pokud je připojení TCP přes definovaný port služby AD DS nebo Microsoft Entra Domain Services LDAP úspěšné, klient LDAP služby Azure NetApp Files se pokusí "svázat" (přihlásit se) k serveru LDAP služby AD DS nebo serveru LDAP služby Microsoft Entra Domain Services (řadič domény) pomocí definovaných přihlašovacích údajů v konfiguraci klienta LDAP.

- Pokud je vazba úspěšná, klient LDAP služby Azure NetApp Files použije schéma RFC 2307bis LDAP k vytvoření vyhledávacího dotazu LDAP na server AD DS nebo server LDAP služby Microsoft Entra Domain Services (řadič domény).

Následující informace se předávají serveru v dotazu:

- Základní uživatelské DN (pro zúžení rozsahu vyhledávání)

- Typ oboru vyhledávání (podstrom)

- Třída objektů (

userposixAccountpro uživatele aposixGroupskupiny) - UID nebo uživatelské jméno

- Požadované atributy (

uid,uidNumber,gidNumberpro uživatele nebogidNumberskupiny)

- Pokud se uživatel nebo skupina nenajde, požadavek selže a přístup se odepře.

- Pokud je požadavek úspěšný, atributy uživatele a skupiny se ukládají do mezipaměti pro budoucí použití. Tato operace zlepšuje výkon následných dotazů LDAP přidružených k atributům uživatele nebo skupiny v mezipaměti. Snižuje také zatížení serveru LDAP služby AD DS nebo Microsoft Entra Domain Services.

Důležité

Informace o konfiguraci protokolu LDAP s alternativním serverem najdete v tématu Konfigurace serveru LDAP.

Úvahy

Protokol LDAP s rozšířenými skupinami můžete povolit pouze při vytváření svazků. Tuto funkci není možné zpětně povolit u stávajících svazků.

LDAP s rozšířenými skupinami je podporován pouze u služby Active Directory Domain Services (AD DS) nebo Microsoft Entra Domain Services. OpenLDAP nebo jiné adresářové služby LDAP třetích stran nejsou podporovány.

Protokol LDAP přes protokol TLS nesmí být povolen, pokud používáte službu Microsoft Entra Domain Services.

Po vytvoření svazku nemůžete změnit nastavení volby LDAP (ať už je povolena, nebo zakázána).

Následující tabulka popisuje nastavení TTL (Time to Live) pro mezipaměť LDAP. Před pokusem o přístup k souboru nebo adresáři prostřednictvím klienta musíte počkat, než se mezipaměť aktualizuje. V opačném případě se v klientovi zobrazí zpráva o odepření přístupu nebo oprávnění.

Mezipaměť Výchozí časový limit Seznam členství ve skupinách 24hodinová hodnota TTL Unixové skupiny 24hodinová TTL, 1 minuta negativní TTL Uživatelé unixu 24hodinová TTL, 1 minuta negativní TTL Mezipaměti mají konkrétní časové období s názvem Time to Live. Po uplynutí časového limitu položky stárnou, takže zastaralé položky nezůstávají. Záporná hodnota TTL je místo, kde se nachází vyhledávání, které selhalo, aby se zabránilo problémům s výkonem kvůli dotazům LDAP na objekty, které nemusí existovat.

Možnost Povolit místním uživatelům NFS s možností LDAP v připojeních služby Active Directory hodlá poskytnout příležitostný a dočasný přístup místním uživatelům. Pokud je tato možnost povolená, ověřování a vyhledávání uživatelů ze serveru LDAP přestanou fungovat a počet členství ve skupinách, které bude Služba Azure NetApp Files podporovat, bude omezena na 16. Proto byste měli tuto možnost ponechat zakázanou u připojení služby Active Directory, s výjimkou případů, kdy místní uživatel potřebuje přístup ke svazkům s povoleným protokolem LDAP. V takovém případě měli byste tuto volbu zakázat, jakmile se pro svazek už nevyžaduje přístup místního uživatele. Viz Povolení přístupu místním uživatelům NFS s LDAP ke svazku s duálním protokolem ohledně správy přístupu místních uživatelů.

Kroky

Svazky LDAP vyžadují konfiguraci služby Active Directory pro nastavení serveru LDAP. Postupujte podle pokynů v části Požadavky na připojení služby Active Directory a vytvořte připojení Active Directory ke konfiguraci připojení Active Directory na webu Azure Portal.

Poznámka:

Ujistěte se, že jste nakonfigurovali nastavení připojení ke službě Active Directory. Účet počítače se vytvoří v organizační jednotce (OU), která je zadaná v nastavení připojení ke službě Active Directory. Nastavení používá klient LDAP k ověření ve službě Active Directory.

Ujistěte se, že je LDAP server služby Active Directory v provozu.

Uživatelé LDAP NFS musí mít na serveru LDAP určité atributy POSIX. Nastavte atributy pro uživatele LDAP a skupiny LDAP následujícím způsobem:

- Požadované atributy pro uživatele LDAP:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Požadované atributy pro skupiny LDAP:

objectClass: group, posixGroup,

gidNumber: 555

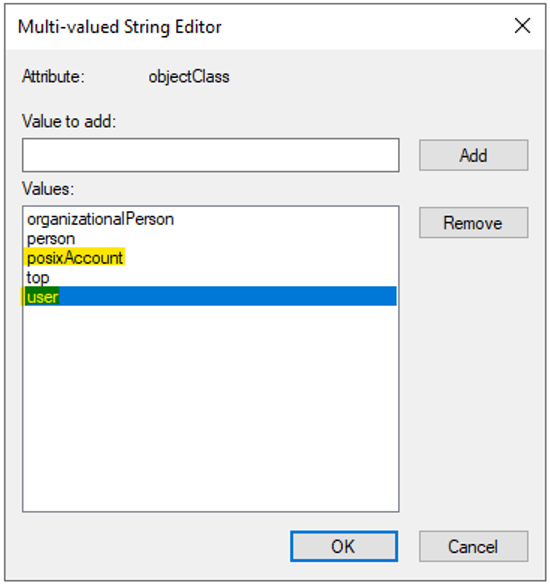

Hodnoty zadané pro

objectClassjsou samostatné položky. Například v editoru řetězců s více hodnotamiobjectClassby samostatné hodnoty (useraposixAccount) měly být zadány následujícím způsobem pro uživatele LDAP:Poznámka:

Pokud atributy POSIX nejsou správně nastavené, může dojít ke selhání operací vyhledávání uživatelů a skupin, a uživatelé mohou být omezeni na

nobodypři přístupu ke svazkům NFS.

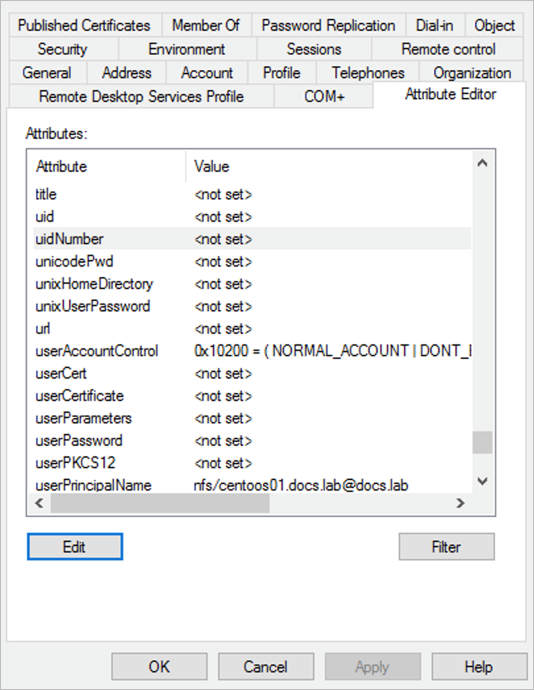

Atributy POSIX můžete spravovat pomocí modulu snap-in konzoly MMC pro Uživatelé a počítače služby Active Directory. Následující příklad ukazuje Editor atributů služby Active Directory. Podrobnosti najdete v Editoru atributů služby Active Directory.

- Požadované atributy pro uživatele LDAP:

Pokud chcete nakonfigurovat klienta NFSv4.1 s Linuxem integrovaný pomocí protokolu LDAP, přečtěte si téma Konfigurace klienta NFS pro Azure NetApp Files.

Pokud svazky s povoleným protokolem LDAP používají NFSv4.1, nakonfigurujte daný soubor podle pokynů v části Konfigurace domény ID NFSv4.1.

Musíte nastavit

Domainv/etc/idmapd.confna doménu, která je nakonfigurovaná v připojení ke službě Active Directory ve vašem účtu NetApp. Pokud je napříkladcontoso.comnakonfigurovaná doména v účtu NetApp, nastavteDomain = contoso.com.Pak musíte službu na hostiteli restartovat

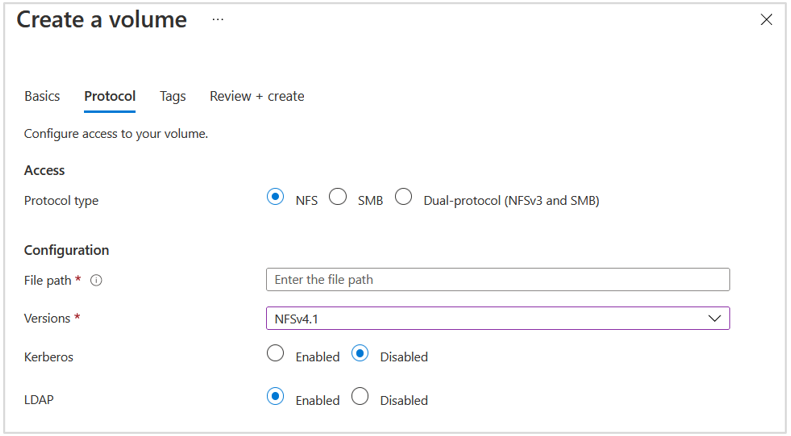

rpcbindnebo hostitele restartovat.Postupujte podle kroků v tématu Vytvoření svazku NFS pro Azure NetApp Files a vytvořte svazek NFS. Během procesu vytváření svazku na kartě Protokol povolte možnost LDAP .

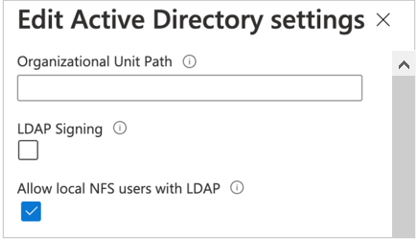

Volitelné – Můžete povolit, aby místní uživatelé klienta NFS, kteří nejsou přítomni na serveru Windows LDAP, měli přístup ke svazku NFS s povolenými rozšířenými skupinami. Chcete-li to provést, povolte možnost Povolit místním uživatelům NFS s možností LDAP následujícím způsobem:

- Vyberte připojení služby Active Directory. V existujícím připojení služby Active Directory vyberte místní nabídku (tři tečky

…) a vyberte Upravit. - V okně Upravit nastavení služby Active Directory, které se zobrazí, vyberte možnost Povolit místním uživatelům NFS možnost LDAP .

- Vyberte připojení služby Active Directory. V existujícím připojení služby Active Directory vyberte místní nabídku (tři tečky

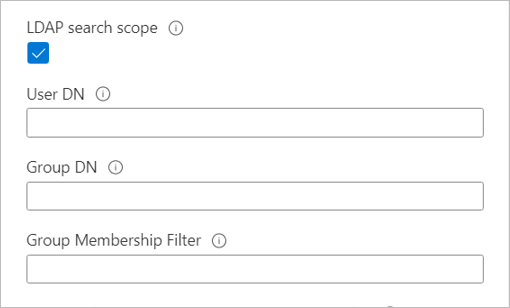

Volitelné – Pokud máte velké topologie a používáte styl zabezpečení unixu se svazkem se dvěma protokoly nebo protokolem LDAP s rozšířenými skupinami, můžete pomocí možnosti Obor vyhledávání LDAP zabránit chybám odepření přístupu v klientech Linuxu pro Azure NetApp Files.

Možnost Obor vyhledávání LDAP se konfiguruje prostřednictvím stránky Připojení služby Active Directory.

Pokud chcete vyřešit uživatele a skupiny ze serveru LDAP pro velké topologie, nastavte hodnoty možností User DN, Group DN a Group Membership Filter na stránce Připojení služby Active Directory následujícím způsobem:

- Zadejte vnořené User DN a Group DN ve formátu

OU=subdirectory,OU=directory,DC=domain,DC=com. Pomocí středníku je možné zadat více organizačních jednotek, například:OU=subdirectory1,OU=directory1,DC=domain,DC=com;OU=subdirectory2,OU=directory2,DC=domain,DC=com - Zadejte filtr členství ve skupině ve formátu

(gidNumber=*). Například nastavení(gidNumber=9*)prohledávánígidNumberszačínajícího číslem 9. Můžete také použít dva filtry:(|(cn=*22)(cn=*33))vyhledá hodnoty CN končící na 22 nebo 33. - Pokud je uživatel členem více než 256 skupin, zobrazí se jenom 256 skupin.

- Při výskytu chyb se podívejte na chyby svazků LDAP.

- Zadejte vnořené User DN a Group DN ve formátu

Další kroky

- Vytvoření svazku NFS pro službu Azure NetApp Files

- Vytváření a správa připojení Active Directory

- Konfigurace domény NFSv4.1

- Konfigurace klienta NFS pro Azure NetApp Files

- Řešení chyb svazků ve službě Azure NetApp Files

- Úprava připojení služby Active Directory pro Azure NetApp Files

- Vysvětlení členství ve skupinách NFS a doplňkových skupin