Konfigurace vlastní domény pro službu Azure SignalR

Kromě výchozí domény poskytované službou Azure SignalR Můžete také do své služby přidat vlastní doménu DNS. V tomto článku se dozvíte, jak do služby SignalR Přidat vlastní doménu.

Poznámka:

Vlastní domény jsou funkce úrovně Premium. Prostředky úrovně Standard je možné upgradovat na úroveň Premium bez výpadků.

Pokud chcete nakonfigurovat vlastní doménu, musíte:

- Přidejte vlastní certifikát domény.

- Vytvořte záznam DNS CNAME.

- Přidejte vlastní doménu.

Předpoklady

- Vlastní doména zaregistrovaná prostřednictvím služby Aplikace Azure nebo registrátora třetí strany.

- Účet Azure s aktivním předplatným.

- Pokud jej nemáte, můžete si jej zdarma vytvořit.

- Skupina prostředků Azure.

- Prostředek služby Azure SignalR.

- Instance služby Azure Key Vault.

- Vlastní certifikát SSL domény uložený v instanci služby Key Vault. Viz Začínáme s certifikáty služby Key Vault

- Zóna Azure DNS. (Nepovinné)

Přidání vlastního certifikátu

Než budete moct přidat vlastní doménu, musíte přidat vlastní certifikát SSL. Služba SignalR přistupuje k certifikátu uloženému v trezoru klíčů prostřednictvím spravované identity.

Přidání certifikátu domény zahrnuje tři kroky.

- Povolte spravovanou identitu ve službě SignalR.

- Udělte spravované identitě přístup k trezoru klíčů.

- Přidejte do služby SignalR vlastní certifikát.

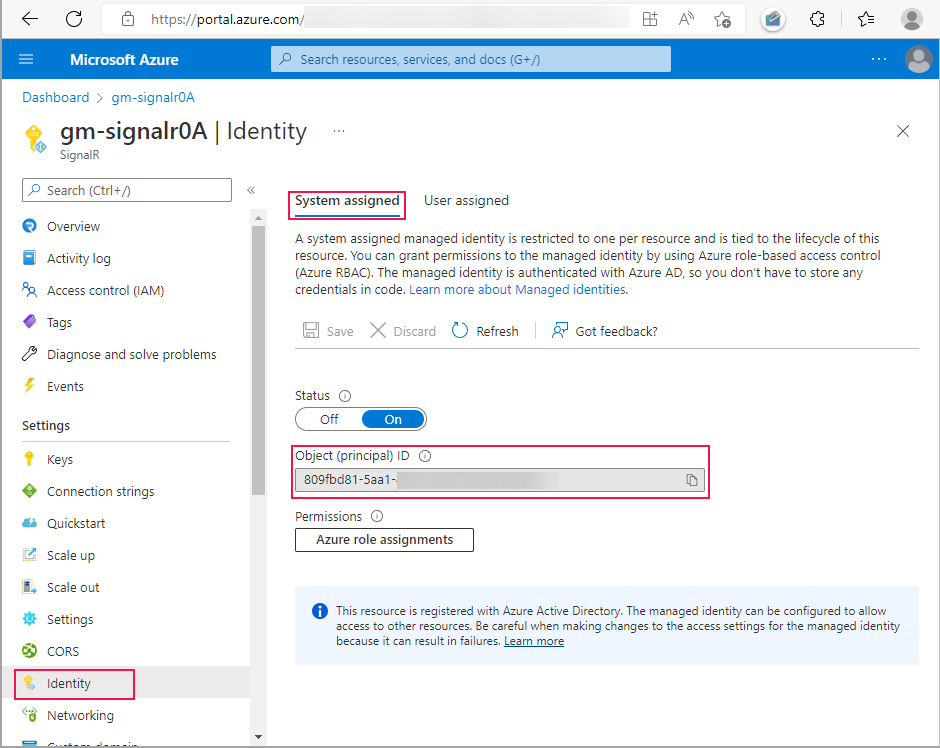

Povolení spravované identity ve službě SignalR

Můžete použít spravovanou identitu přiřazenou systémem nebo spravovanou identitu přiřazenou uživatelem. Tento článek ukazuje použití spravované identity přiřazené systémem.

Na webu Azure Portal přejděte k prostředku služby SignalR.

V nabídce vlevo vyberte Identitu .

V tabulce přiřazené systémem nastavte stav na Zapnuto.

Vyberte Uložit a po zobrazení výzvy k povolení spravované identity přiřazené systémem vyberte Ano .

Po vytvoření identity se zobrazí ID objektu (objektu zabezpečení). Služba SignalR service použije ID objektu spravované identity přiřazené systémem pro přístup k trezoru klíčů. Název spravované identity je stejný jako název instance služby SignalR. V další části budete muset vyhledat objekt zabezpečení (spravovanou identitu) pomocí názvu nebo ID objektu.

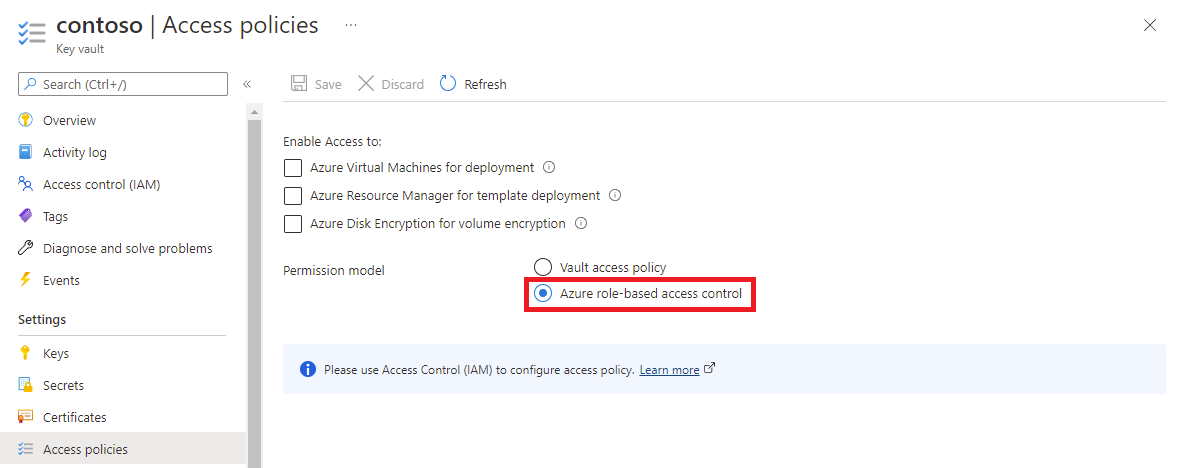

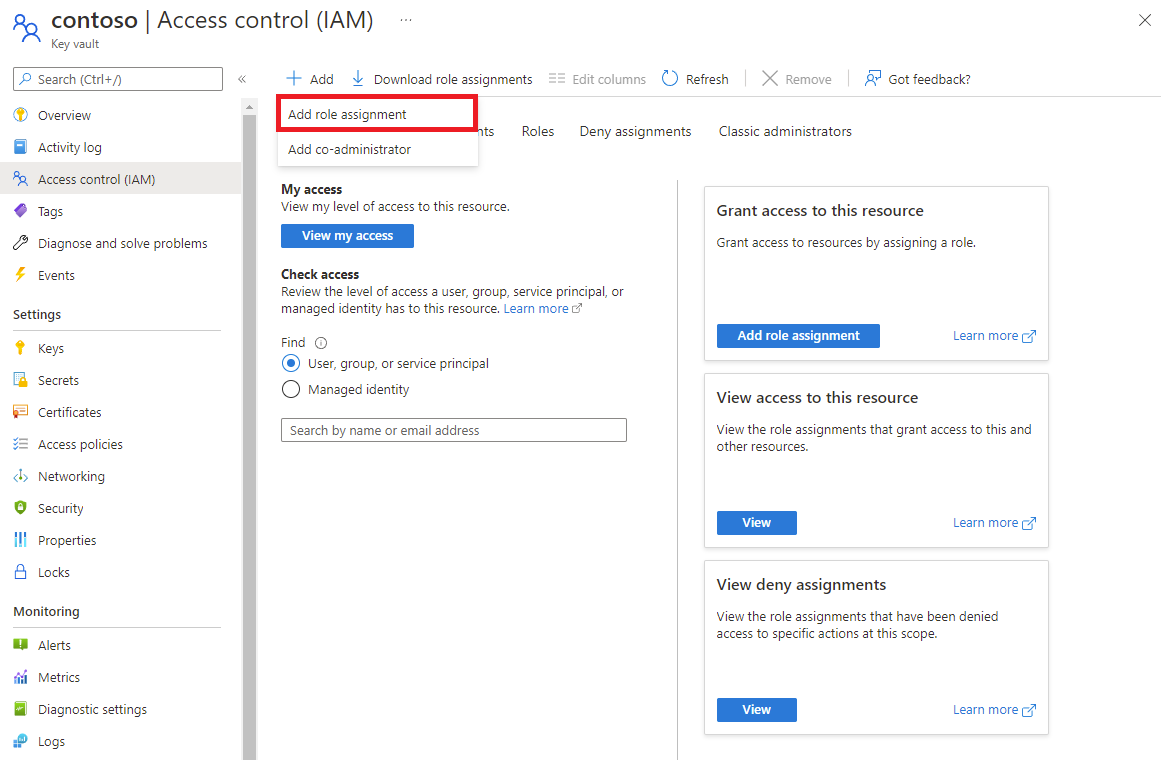

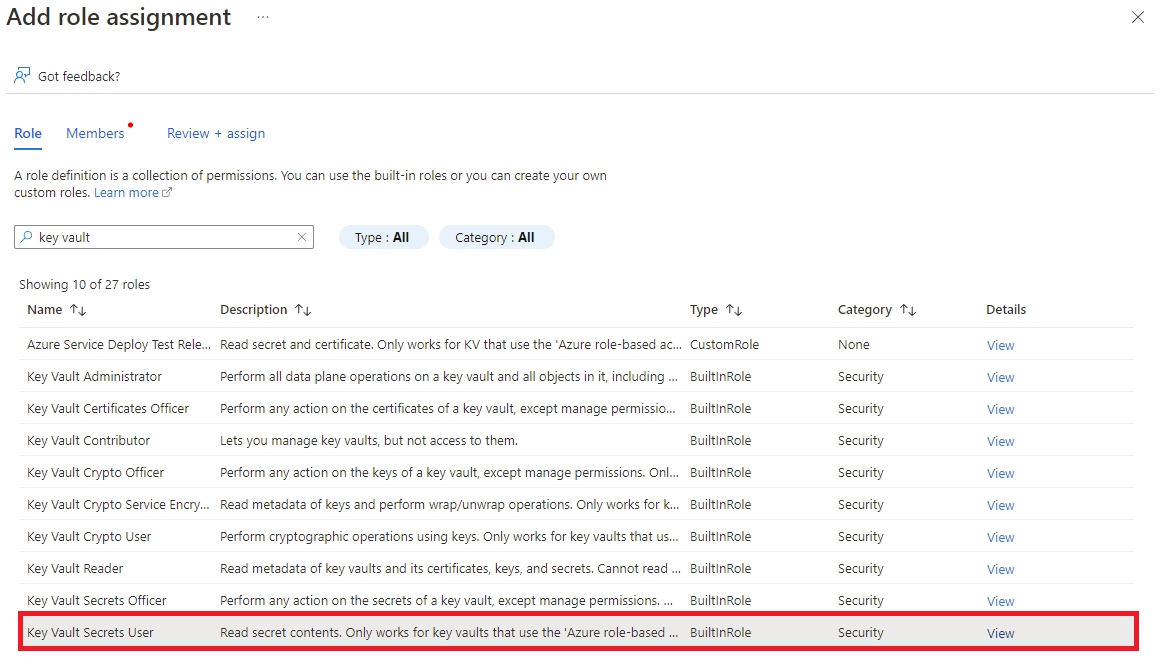

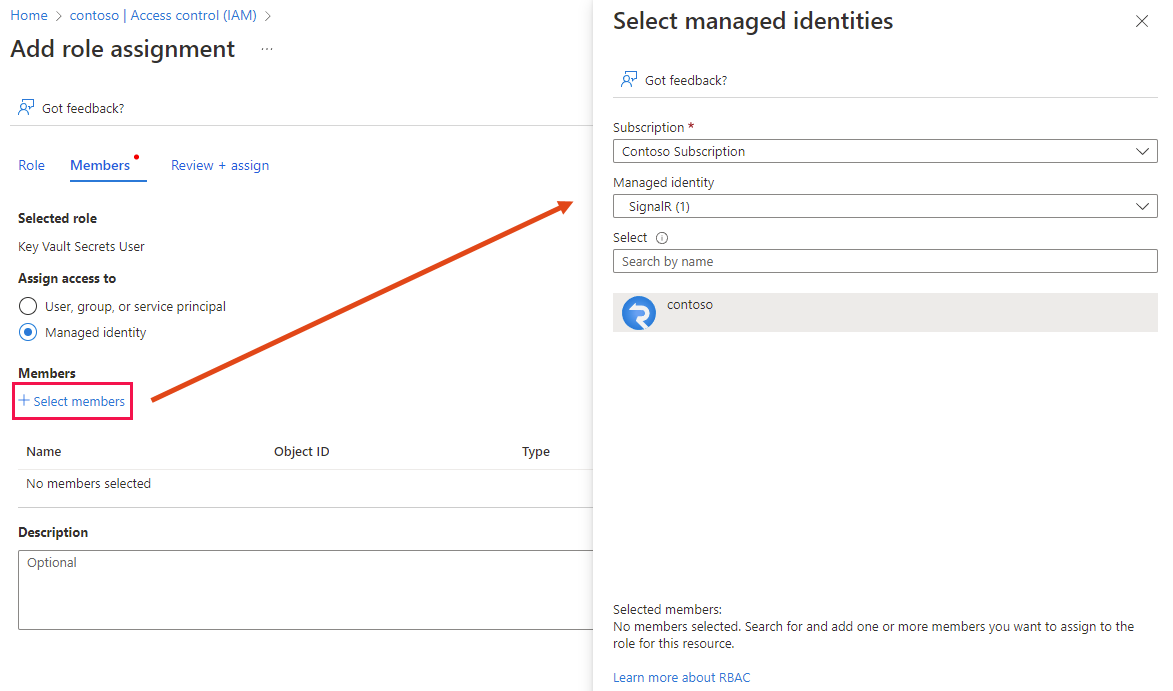

Udělení přístupu spravované identity k trezoru klíčů

Služba SignalR používá spravovanou identitu pro přístup k trezoru klíčů. Spravované identitě musíte udělit oprávnění pro přístup k trezoru klíčů.

Postup udělení oprávnění závisí na tom, jestli jste jako model oprávnění trezoru vybrali zásady přístupu k trezoru nebo řízení přístupu na základě role Azure.

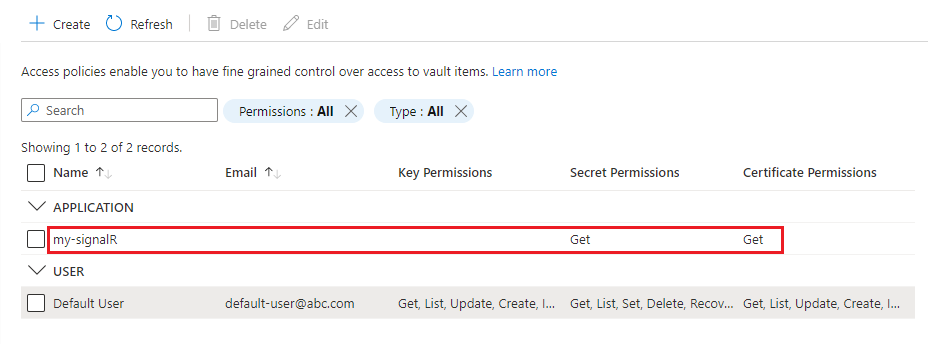

Pokud jako model oprávnění trezoru používáte zásady přístupu k trezoru klíčů, přidejte novou zásadu přístupu podle tohoto postupu.

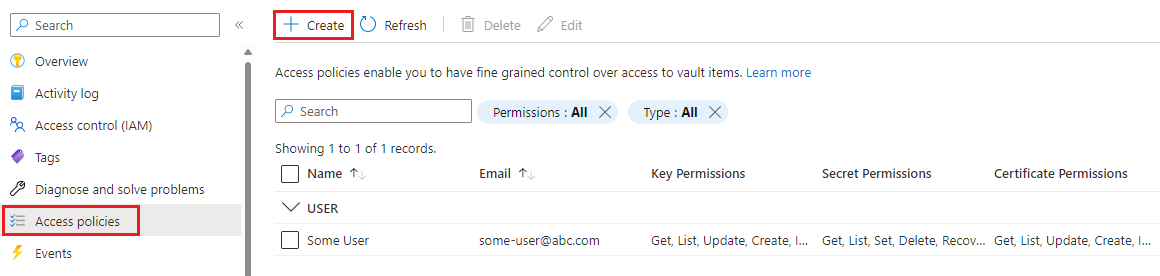

Přejděte k prostředku trezoru klíčů.

V nabídce na levé straně vyberte Zásady přístupu.

Vyberte Vytvořit.

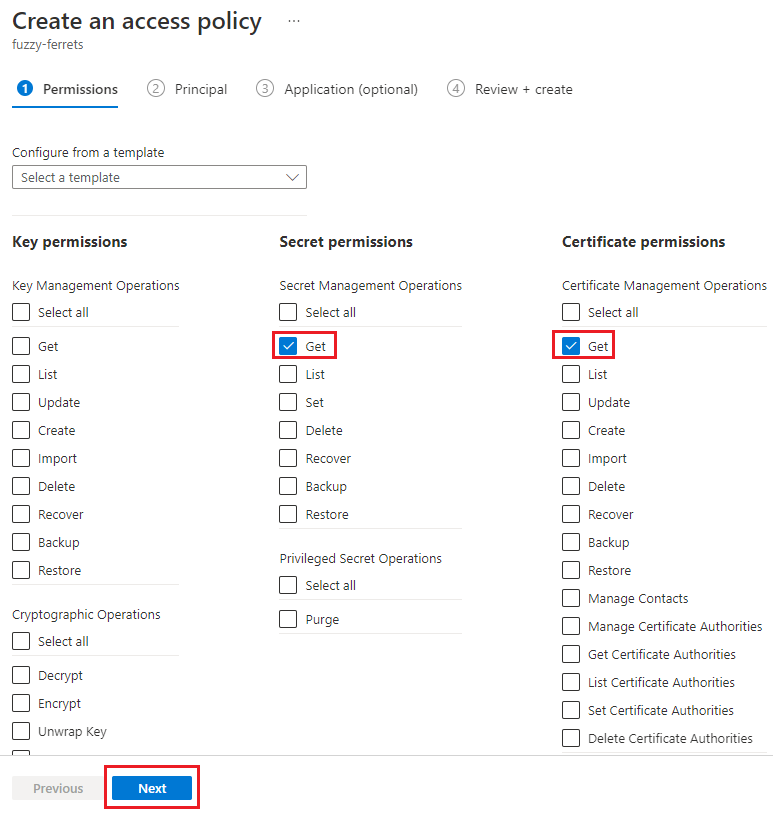

Na kartě Oprávnění :

- Vyberte Možnost Získat v části Oprávnění k tajným kódům.

- Vyberte Možnost Získat v části Oprávnění k certifikátu.

Výběrem možnosti Další přejdete na kartu Objekt zabezpečení .

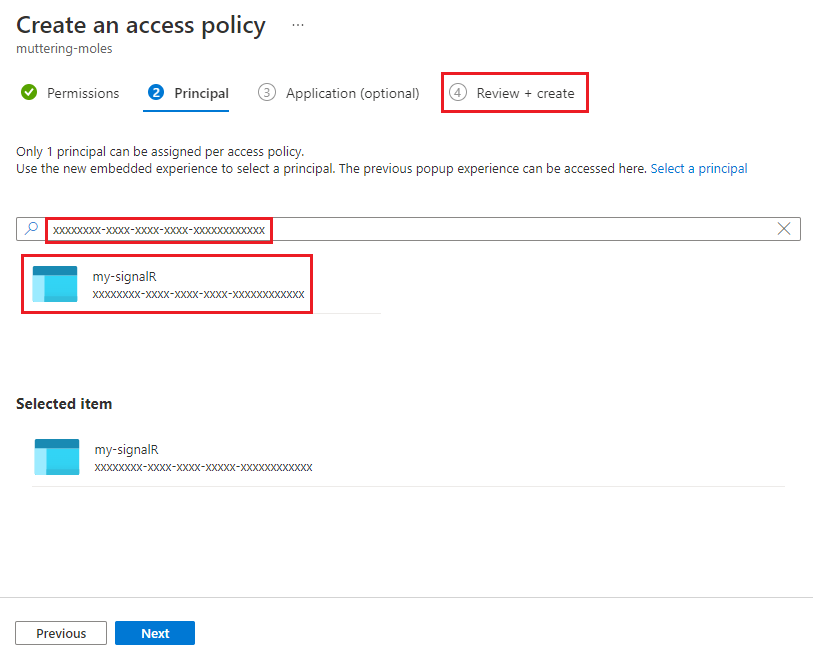

Do vyhledávacího pole zadejte ID objektu spravované identity.

Ve výsledcích hledání vyberte spravovanou identitu.

Vyberte kartu Zkontrolovat a vytvořit.

Na kartě Zkontrolovat a vytvořit vyberte Vytvořit.

Spravovaná identita instance služby SignalR je uvedená v tabulce zásad přístupu.

Přidání vlastního certifikátu do služby SignalR

Pomocí následujícího postupu přidejte vlastní certifikát do služby SignalR:

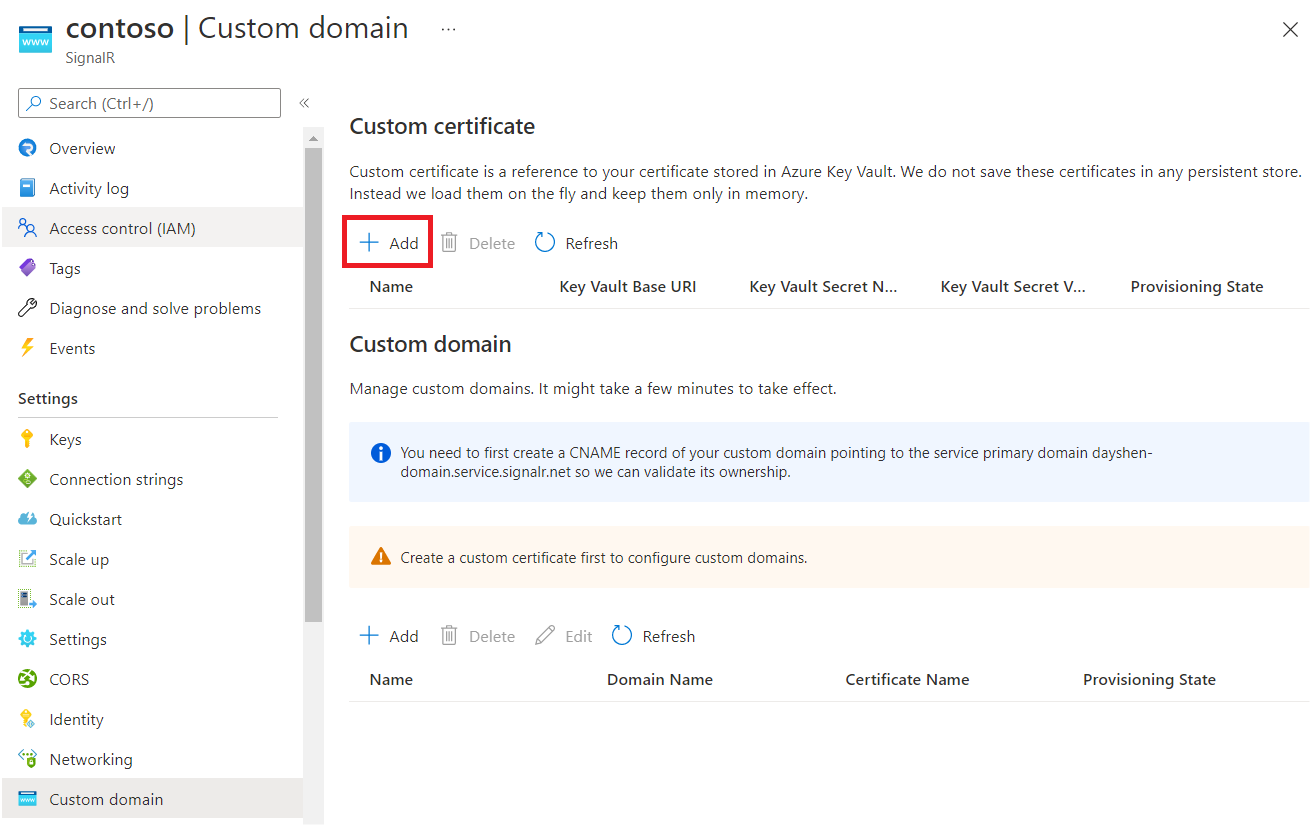

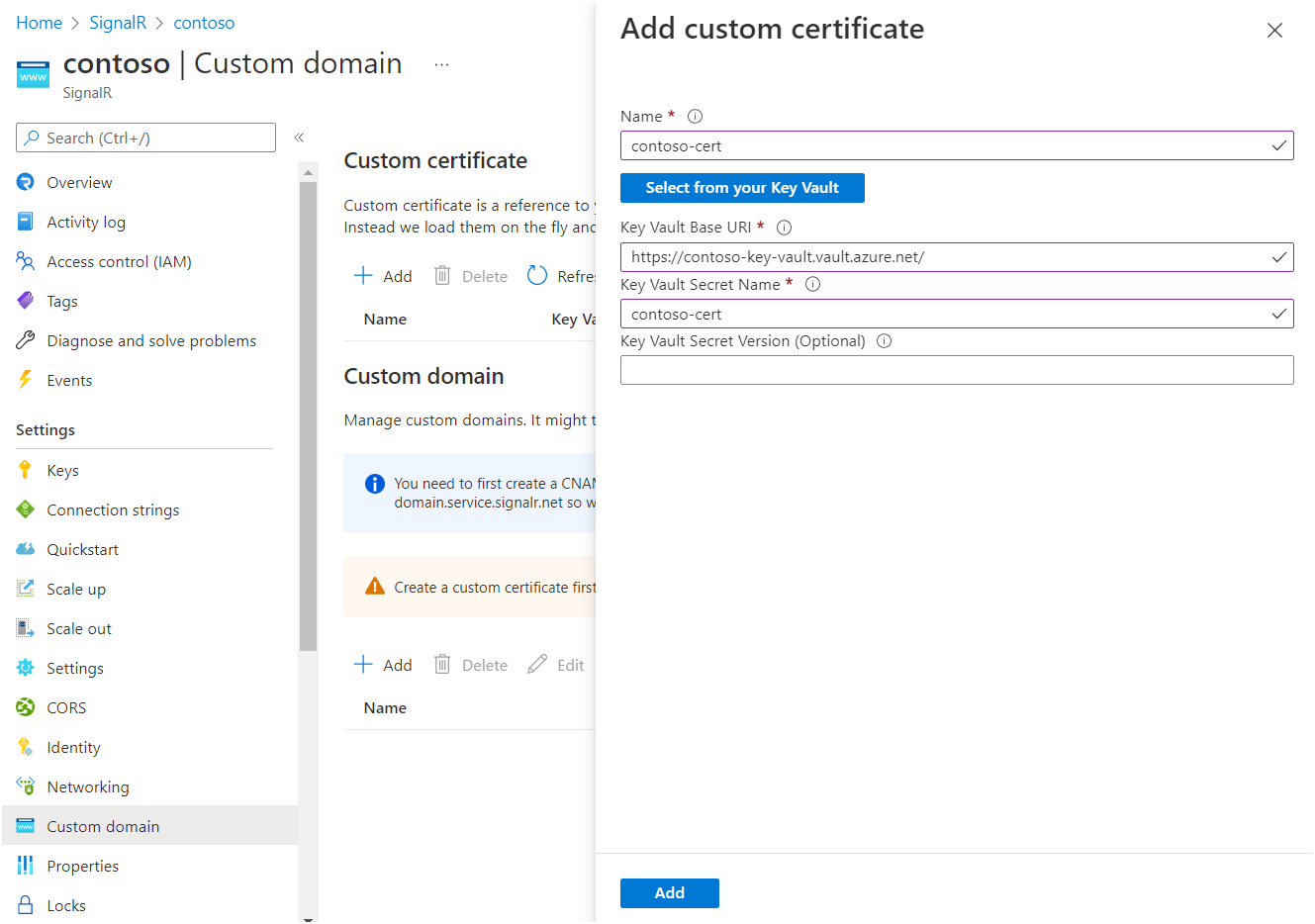

Na webu Azure Portal přejděte k prostředku služby SignalR.

V podokně nabídek vyberte Vlastní doména.

V části Vlastní certifikát vyberte Přidat.

Zadejte název vlastního certifikátu.

Vyberte ze služby Key Vault certifikát trezoru klíčů. Po výběru následujícího základního identifikátoru URI služby Key Vault by se měl automaticky vyplnit název tajného klíče služby Key Vault. Případně můžete tato pole vyplnit také ručně.

Volitelně můžete zadat verzi tajného kódu služby Key Vault, pokud chcete certifikát připnout na konkrétní verzi.

Vyberte Přidat.

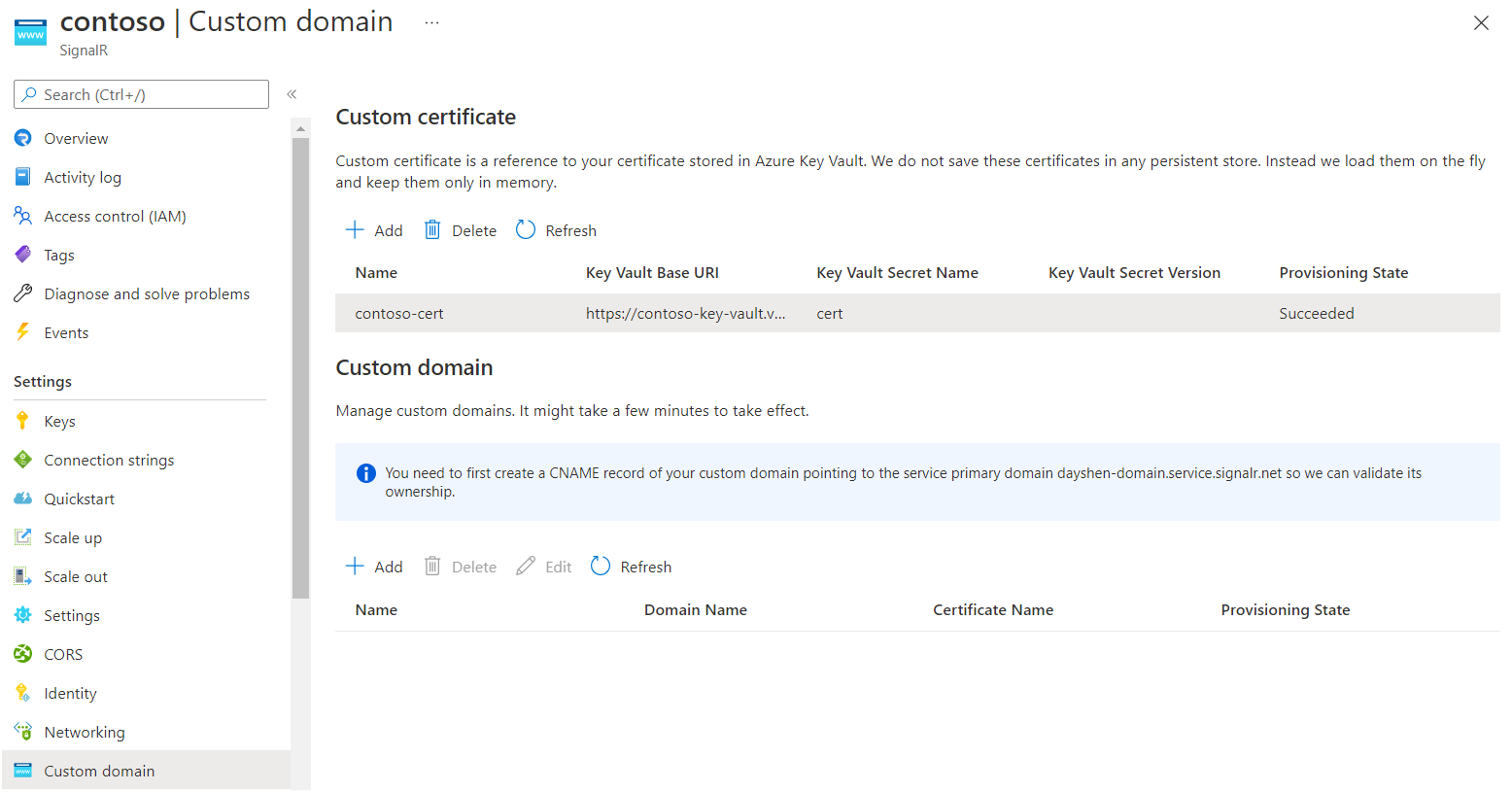

Služba SignalR načte certifikát a ověří jeho obsah. Po úspěšném dokončení bude stav zřizování certifikátu úspěšný.

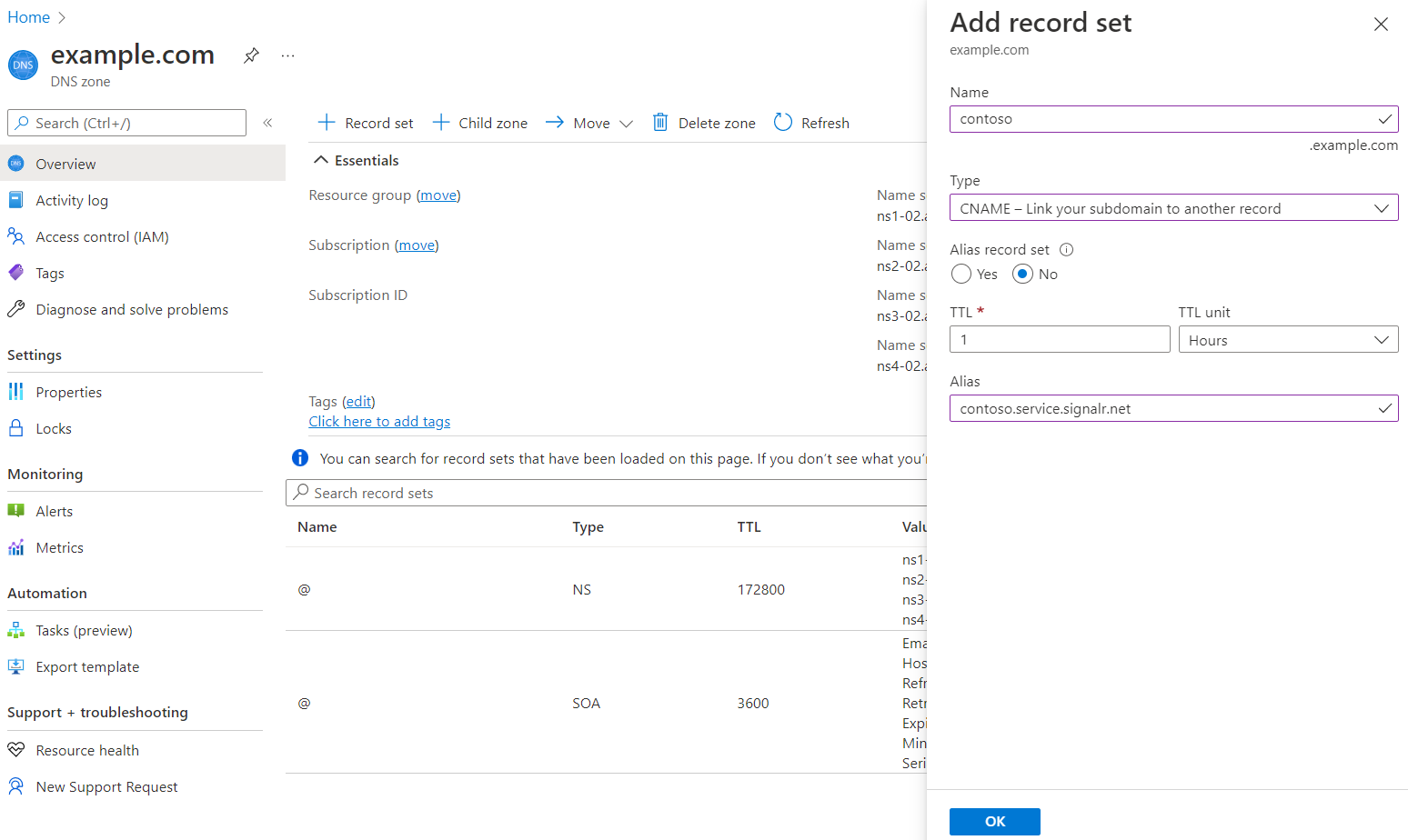

Vytvoření vlastního záznamu CNAME domény

Záznam CNAME musíte vytvořit pro vlastní doménu v zóně Azure DNS nebo ve službě registrátora třetí strany. Záznam CNAME vytvoří alias z vaší vlastní domény do výchozí domény služby SignalR. Služba SignalR používá záznam k ověření vlastnictví vaší vlastní domény.

Pokud je například výchozí doména a vaše vlastní doména je contoso.service.signalr.netcontoso.example.com, musíte vytvořit záznam CNAME na example.com.

Po vytvoření záznamu CNAME můžete pomocí vyhledávání DNS zobrazit informace CNAME. Výstup příkazu linux dig (vyhledávání DNS) by měl například vypadat podobně jako tento výstup:

contoso.example.com. 0 IN CNAME contoso.service.signalr.net.

Pokud používáte zónu Azure DNS, přečtěte si téma Správa záznamů DNS a zjistěte, jak přidat záznam CNAME.

Pokud používáte jiné poskytovatele DNS, vytvořte záznam CNAME podle průvodce poskytovatelem.

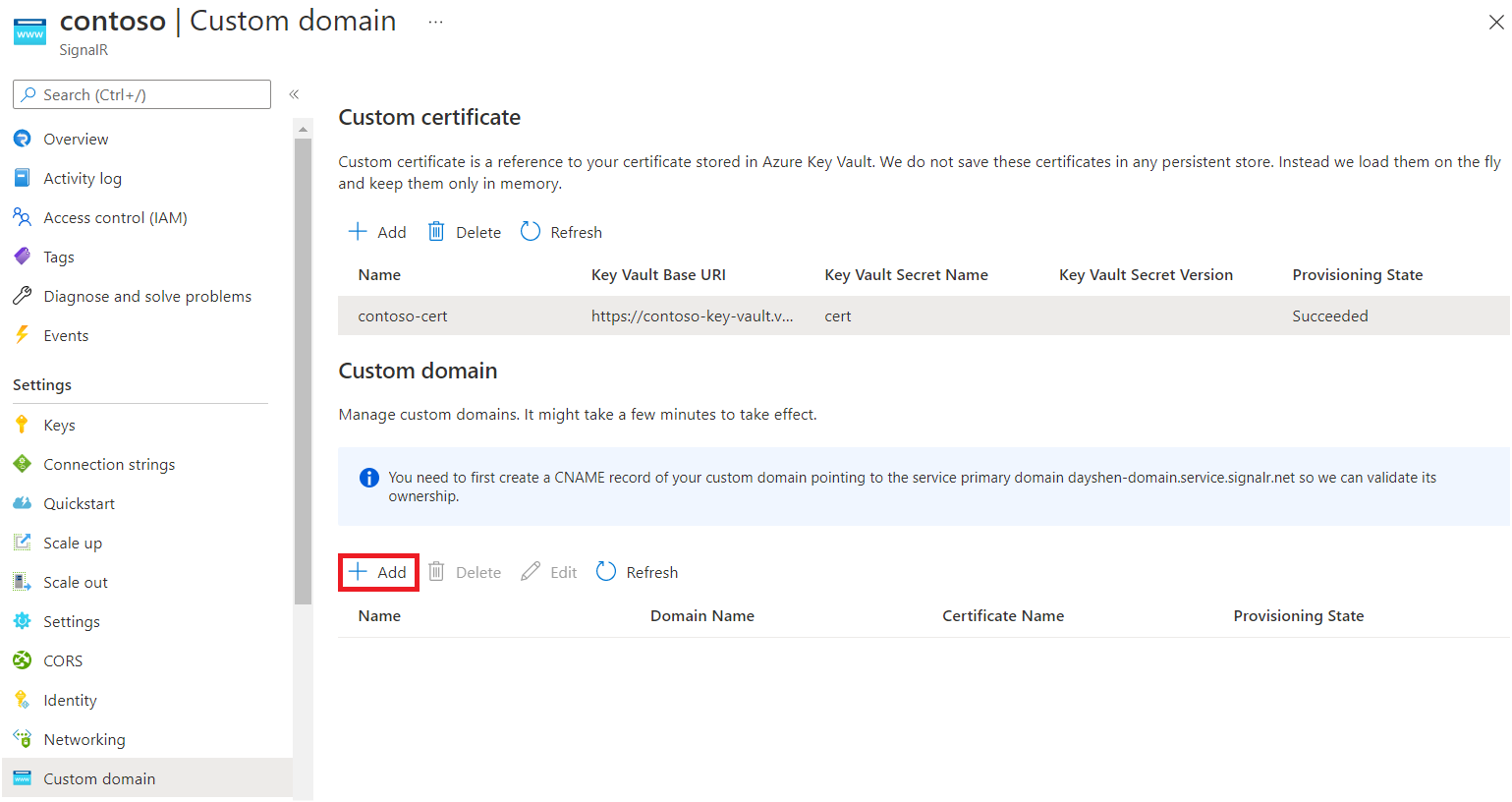

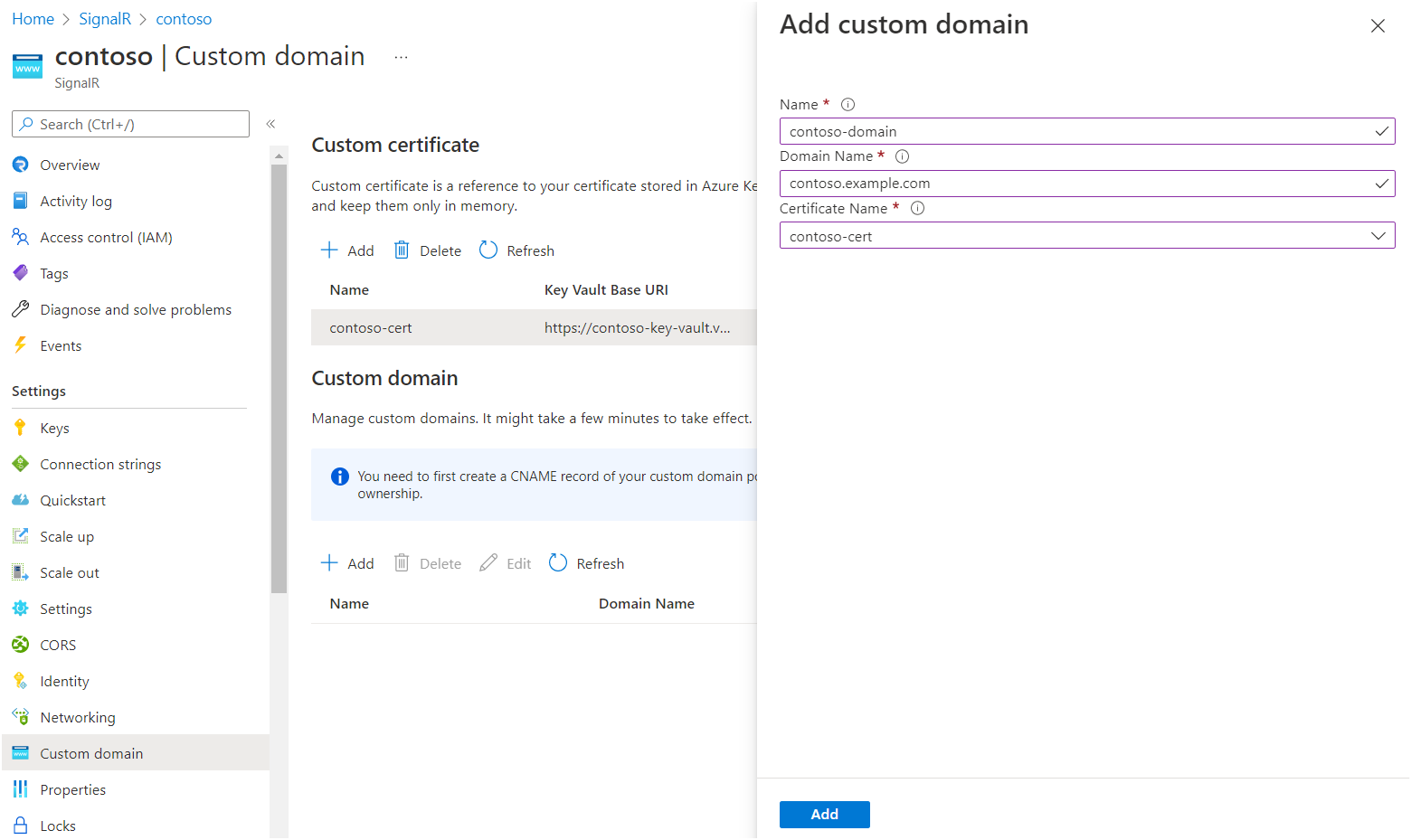

Přidání vlastní domény

Teď přidejte vlastní doménu do služby SignalR.

Na webu Azure Portal přejděte k prostředku služby SignalR.

V podokně nabídek vyberte Vlastní doména.

V části Vlastní doména vyberte Přidat.

Zadejte název vlastní domény.

Zadejte úplný název domény vlastní domény,

contoso.comnapříklad .Vyberte vlastní certifikát, který se vztahuje na tuto vlastní doménu.

Vyberte Přidat.

Ověření vlastní domény

Pokud chcete ověřit vlastní doménu, můžete použít rozhraní API pro stav. Rozhraní API stavu je veřejný koncový bod, který vrací stav vaší instance služby SignalR. Rozhraní API stavu je k dispozici na adrese https://<your custom domain>/api/health.

Tady je příklad použití cURL:

PS C:\> curl.exe -v https://contoso.example.com/api/health

...

> GET /api/health HTTP/1.1

> Host: contoso.example.com

< HTTP/1.1 200 OK

Měl by vrátit 200 stavový kód bez jakékoli chyby certifikátu.

Přístup ke službě Key Vault v privátní síti

Pokud jste pro trezor klíčů nakonfigurovali privátní koncový bod , nebude mít služba SignalR přístup k vašemu trezoru klíčů přes veřejnou síť. Službě SignalR Service můžete udělit přístup k trezoru klíčů prostřednictvím privátní sítě vytvořením sdíleného privátního koncového bodu.

Po vytvoření sdíleného privátního koncového bodu můžete přidat vlastní certifikát, jak je popsáno v části Přidání vlastního certifikátu do výše uvedené části Služby SignalR.

Důležité

Doménu v identifikátoru URI trezoru klíčů nemusíte měnit. Pokud je například základní identifikátor URI https://contoso.vault.azure.nettrezoru klíčů , použijete tento identifikátor URI ke konfiguraci vlastního certifikátu.

V nastavení brány firewall trezoru klíčů nemusíte explicitně povolovat IP adresy služby SignalR Service. Další informace najdete v tématu Diagnostika privátního propojení služby Key Vault.

Obměně certifikátů

Pokud při vytváření vlastního certifikátu nezadáte verzi tajného kódu, služba Azure SignalR pravidelně kontroluje nejnovější verzi ve službě Key Vault. Když se zobrazí nová verze, použije se automaticky. Zpoždění je obvykle do 1 hodiny.

Případně můžete vlastní certifikát připnout také ke konkrétní verzi tajného kódu ve službě Key Vault. Pokud potřebujete použít nový certifikát, můžete upravit verzi tajného kódu a pak proaktivně aktualizovat vlastní certifikát.

Vyčištění

Pokud nechcete používat prostředky, které jste vytvořili v tomto článku, můžete odstranit skupinu prostředků.

Upozornění

Odstraněním skupiny prostředků odstraníte všechny prostředky obsažené v této skupině. Pokud prostředky mimo rozsah tohoto článku existují v zadané skupině prostředků, odstraní se také.