Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Privátní koncový bod je síťové rozhraní, které používá privátní IP adresu z vaší virtuální sítě. Toto síťové rozhraní vás privátně a zabezpečeně připojí ke službě využívající službu Azure Private Link. Povolením privátního koncového bodu přenesete tu službu do své virtuální sítě.

Služba může být služba Azure, například:

- Azure Storage

- Azure Cosmos DB – databázový systém

- Azure SQL Database

- Vaše vlastní služba využívající Private Link.

Vlastnosti privátního koncového bodu

Privátní koncový bod určuje následující vlastnosti:

| Nemovitost | Popis |

|---|---|

| Název | Jedinečné jméno v rámci skupiny zdrojů |

| Podsíť | Podsíť, která se má nasadit, kde je přiřazená privátní IP adresa. Požadavky na podsíť najdete v části Omezení dále v tomto článku. |

| Prostředek privátního odkazu | Prostředek privátního propojení, který se má připojit pomocí ID prostředku nebo aliasu, vyberte ze seznamu dostupných typů. Pro veškerý provoz odesílaný do tohoto prostředku se vygeneruje jedinečný identifikátor sítě. |

| Cílový podzdroj | Podzdroj, který se má připojit. Každý typ prostředku privátního propojení má různé možnosti výběru na základě preference. |

| Metoda schválení připojení | Automatické nebo ruční. V závislosti na oprávněních řízení přístupu na základě role v Azure je možné privátní koncový bod schválit automaticky. Pokud se připojujete k prostředku privátního propojení bez oprávnění založených na rolích Azure, pomocí ruční metody povolte vlastníkovi prostředku schválení připojení. |

| Žádost o zprávu | Můžete zadat zprávu pro požadovaná připojení, která se mají schválit ručně. Tuto zprávu lze použít k identifikaci konkrétního požadavku. |

| Stav připojení | Vlastnost jen pro čtení, která určuje, jestli je privátní koncový bod aktivní. K odesílání datového provozu je možné použít pouze privátní koncové body ve schváleném stavu. Další dostupné stavy: |

Při vytváření privátních koncových bodů zvažte následující:

Privátní koncové body umožňují připojení mezi zákazníky ze stejné společnosti.

- Virtuální síť

- Regionálně propojené virtuální sítě

- Virtuálně propojené sítě na globální úrovni

- Místní prostředí, která používají vpn nebo ExpressRoute

- Služby, které využívají službu Private Link

Síťová připojení můžou iniciovat jenom klienti, kteří se připojují k privátnímu koncovému bodu. Poskytovatelé služeb nemají konfiguraci směrování pro vytváření připojení k zákazníkům služeb. Připojení je možné navázat pouze jedním směrem.

Síťové rozhraní jen pro čtení se automaticky vytvoří pro životní cyklus privátního koncového bodu. Rozhraní má přiřazenou dynamickou privátní IP adresu z podsítě, která se mapuje na prostředek privátního propojení. Hodnota privátní IP adresy zůstává beze změny pro celý životní cyklus privátního koncového bodu.

Privátní koncový bod musí být nasazen ve stejné oblasti a předplatném jako virtuální síť.

Prostředek private-link je možné nasadit v jiné oblasti, než je privátní síť a privátní koncový bod.

Pomocí stejného prostředku private-link je možné vytvořit několik privátních koncových bodů. Pro jednu síť, která používá společnou konfiguraci serveru DNS, doporučujeme použít jeden privátní koncový bod pro zadaný prostředek privátního propojení. Tento postup použijte, abyste se vyhnuli duplicitním položkám nebo konfliktům v řešení DNS.

Ve stejné nebo jiné podsíti ve stejné virtuální síti je možné vytvořit několik privátních koncových bodů. Počet privátních koncových bodů, které můžete vytvořit v předplatném, je omezené. Další informace najdete v tématu Omezení Azure.

Předplatné, které obsahuje prostředek privátního propojení, musí být zaregistrované u poskytovatele síťových prostředků Microsoftu. Předplatné, které obsahuje privátní koncový bod, musí být také zaregistrované u poskytovatele síťových prostředků Microsoftu. Další informace najdete v tématu Poskytovatelé prostředků Azure.

Prostředek privátního odkazu

Prostředek privátního propojení je cílovým cílem zadaného privátního koncového bodu. Následující tabulka uvádí dostupné prostředky, které podporují privátní koncový bod:

| Název prostředku soukromého odkazu | Typ prostředku | Podzdroje |

|---|---|---|

| Application Gateway | Microsoft.Network/brána_aplikací | Název konfigurace front-endové IP adresy |

| Azure AI Vyhledávač | Microsoft.Search/searchServices | vyhledávací služba |

| Služby Azure AI | Microsoft.CognitiveServices/účty | účet |

| Azure API pro FHIR (Fast Healthcare Interoperability Resources – Rychlé zdroje interoperability ve zdravotnictví) | Microsoft.HealthcareApis/services | fhir |

| Azure API Management | Microsoft.ApiManagement/service | Brána |

| Konfigurace aplikace Azure | Microsoft.Appconfiguration/konfiguračníObchody | configurationStores |

| Azure App Service | Microsoft.Web/hostingEnvironments | hostitelské prostředí |

| Azure App Service | Microsoft.Web/sites | stránky |

| Služba Azure Attestation | Microsoft.Attestation/attestationProviders | standard |

| Azure Automation | Microsoft.Automation/automationAccounts | Webhook, DSCAndHybridWorker |

| Azure Backup | Microsoft.RecoveryServices/vaults | AzureBackup, AzureSiteRecovery |

| Azure Batch | Microsoft.Batch/batchAccounts | batchový účet, správa uzlů |

| Mezipaměť Azure pro Redis | Microsoft.Cache/Redis | redisCache |

| Mezipaměť Azure pro Redis Enterprise | Microsoft.Cache/redisEnterprise | redisEnterprise |

| Azure Container Apps (aplikace pro kontejnery) | Microsoft.App/ManagedEnvironments | spravovaná prostředí |

| Registr kontejnerů Azure | Microsoft.ContainerRegistry/registry | rejstřík |

| Azure Cosmos DB – databázový systém | Microsoft.AzureCosmosDB/databaseAccounts | SQL, MongoDB, Cassandra, Gremlin, Table |

| Azure Cosmos DB pro MongoDB vCore | Microsoft.DocumentDb/mongoClusters | MongoCluster |

| Databáze Azure Cosmos pro PostgreSQL | Microsoft.DBforPostgreSQL/serverGroupsv2 | koordinátor |

| Průzkumník dat Azure | Microsoft.Kusto/clustery | klastr |

| Azure Data Factory | Microsoft.DataFactory/továrny | dataFactory |

| Azure databáze pro MariaDB | Microsoft.DBforMariaDB/servery | mariadb Server |

| Azure Database for MySQL – flexibilní server | Microsoft.DBforMySQL/flexibleServers | mysqlServer |

| Azure Database for MySQL – Samostatný server | Microsoft.DBforMySQL/servery | mysqlServer |

| Flexibilní server Azure Database for PostgreSQL | Microsoft.DBforPostgreSQL/flexibleServers | PostgreSQL server |

| Azure Database for PostgreSQL – Jednoúčelový server | Microsoft.DBforPostgreSQL/servery | PostgreSQL server |

| Azure Databricks | Microsoft.Databricks/workspaces | databricks_ui_api, ověřování prohlížeče |

| Služba Azure Device Provisioning | Microsoft.Devices/provisioningServices | iotDps |

| Azure Digital Twins (digitální dvojčata Azure) | Microsoft.DigitalTwins/případy digitálních dvojčat | API (rozhraní pro programování aplikací) |

| Azure Event Grid | Microsoft.EventGrid/domains | doména |

| Azure Event Grid | Microsoft.EventGrid/témata | námět |

| Centrum událostí Azure | Microsoft.EventHub/namespaces | Jmenný prostor |

| Synchronizace souborů Azure | Microsoft.StorageSync/storageSyncServices | služba Synchronizace souborů |

| Azure HDInsight | Microsoft.HDInsight/clustery | klastr |

| Azure IoT Central | Microsoft.IoTCentral/IoTApps | IoTApps |

| Azure IoT Hub | Microsoft.Devices/IotHubs | iotHub |

| Azure Key Vault | Microsoft.KeyVault/vaults | Klenba |

| Modul hardwarového zabezpečení Azure Key Vault | Microsoft.Keyvault/managedHSMs | Modul hardwarového zabezpečení (HSM) |

| Azure Kubernetes Service – Rozhraní Kubernetes API | Microsoft.ContainerService/spravovanéKlastry | správa |

| Azure Machine Learning | Microsoft.MachineLearningServices/registry | amlregistry |

| Azure Machine Learning | Microsoft.MachineLearningServices/workspaces | amlworkspace |

| Spravované disky Azure | Microsoft.Compute/diskAccesses | spravovaný disk |

| Azure Media Services | Microsoft.Media/mediaservices | doručení klíčů, živá událost, streamovací koncový bod |

| Azure Migrate | Microsoft.Migrate/posuzovacíProjekty | projekt |

| Rozsah služby Private Link služby Azure Monitor | Microsoft.Insights/privatelinkscopes | azuremonitor |

| Azure Relay | Microsoft.Relay/jmenné prostory | Jmenný prostor |

| Azure Service Bus (služba pro správu a směrování zpráv) | Microsoft.ServiceBus/namespaces | Jmenný prostor |

| Služba Azure SignalR | Microsoft.SignalRService/SignalR | SignalR |

| Služba Azure SignalR | Microsoft.SignalRService/webPubSub | WebPubSub |

| Azure SQL Database | Microsoft.Sql/servers | SQL Server (sqlServer) |

| Řízená instance Azure SQL | Microsoft.Sql/managedInstances | spravovaná instance |

| Azure Statické Webové Aplikace | Microsoft.Web/staticSites | statické webové stránky |

| Azure Storage | Microsoft.Storage/storageAccounts | Objekt typu blob (blob, blob_secondary) Tabulka (tabulka, tabulka_sekundární) Fronta (fronta, fronta_sekundární) Soubor (soubor, soubor_druhotný) Webová stránka (web, web_secondary) Dfs (dfs, dfs_secondary) |

| Azure Synapse | Microsoft.Synapse/privateLinkHubs | web |

| Azure Synapse Analytics | Microsoft.Synapse/pracovní prostory | Sql, SqlOnDemand, Dev |

| Azure AI Video Indexer | Microsoft.VideoIndexer/účty | účet |

| Azure Virtual Desktop – seskupení hostitelů | Microsoft.DesktopVirtualization/hostpools | připojení |

| Azure Virtual Desktop – pracovní prostory | Microsoft.DesktopVirtualization/workspaces | zdroj globální |

| Aktualizace zařízení pro IoT Hub | Microsoft.DeviceUpdate/účty | Aktualizace zařízení |

| Účet integrace (Premium) | Microsoft.Logic/integrationAccounts | integrační účet |

| Microsoft Purview | Microsoft.Purview/účty | účet |

| Microsoft Purview | Microsoft.Purview/účty | portál |

| Napájení BI | Microsoft.PowerBI/privateLinkServicesForPowerBI | Napájení BI |

| Služba Private Link (vaše vlastní služba) | Microsoft.Network/privateLinkServices | prázdný |

| Privátní odkazy správy prostředků | Microsoft.Authorization/resourceManagementPrivateLinks | Správa zdrojů |

Poznámka:

Privátní koncové body můžete vytvářet pouze v úložišti verze 2 pro obecné účely (GPv2).

Zabezpečení sítě privátních koncových bodů

Když používáte privátní koncové body, provoz je zabezpečený pro prostředek privátního propojení. Platforma ověřuje síťová připojení a umožňuje pouze ta, která se dostanou k zadanému prostředku soukromého propojení. Pro přístup k více podsourcům ve stejné službě Azure se vyžaduje více privátních koncových bodů s odpovídajícími cíli. V případě Azure Storage byste například potřebovali samostatné privátní koncové body pro přístup k souboru a podsourcům objektů blob .

Privátní koncové body poskytují privátní IP adresu pro službu Azure, ale nemusí k ní nutně omezovat přístup k veřejné síti. Všechny ostatní služby Azure ale vyžadují další řízení přístupu. Tyto ovládací prvky poskytují vašim prostředkům další vrstvu zabezpečení sítě, která pomáhá zabránit přístupu ke službě Azure přidružené k prostředku privátního propojení.

Privátní koncové body podporují zásady sítě. Zásady sítě umožňují podporu skupin zabezpečení sítě (NSG), tras definovaných uživatelem (UDR) a skupin zabezpečení aplikací (ASG). Další informace o povolení zásad sítě pro privátní koncový bod najdete v tématu Správa zásad sítě pro privátní koncové body. Pokud chcete používat ASG s privátním koncovým bodem, přečtěte si téma Konfigurace skupiny zabezpečení aplikací (ASG) s privátním koncovým bodem.

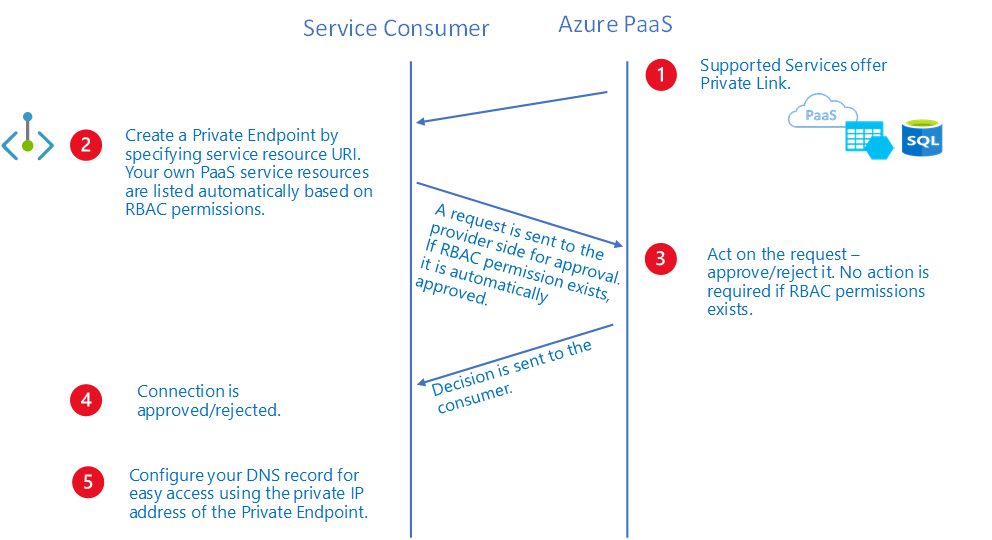

Přístup k privátnímu propojení pomocí schvalovacího workflow

K prostředku privátního propojení se můžete připojit pomocí následujících metod schválení připojení:

Automatické schválení: Tuto metodu použijte, pokud vlastníte nebo máte oprávnění ke konkrétnímu prostředku privátního propojení. Požadovaná oprávnění jsou založená na typu prostředku privátního propojení v následujícím formátu:

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/actionRuční požadavek: Tuto metodu použijte, pokud nemáte požadovaná oprávnění a chcete požádat o přístup. Zahájí se pracovní postup schválení. Privátní koncový bod a následně připojení privátního koncového bodu jsou vytvořeny ve stavu Čekání. Vlastník prostředku private-link je zodpovědný za schválení připojení. Po schválení je privátní koncový bod povolen, aby mohl běžně odesílat provoz, jak je znázorněno v následujícím schématu schvalovacího procesu.

Prostřednictvím připojení privátního koncového bodu může vlastník prostředku soukromého propojení:

- Zkontrolujte všechny podrobnosti připojení privátního koncového bodu.

- Schválit připojení privátního koncového bodu Odpovídající privátní koncový bod je povolený k odesílání provozu do prostředku privátního propojení.

- Odmítne připojení privátního koncového bodu. Odpovídající privátní koncový bod se aktualizuje tak, aby odrážel stav.

- Odstraňte připojení privátního koncového bodu v libovolném stavu. Odpovídající privátní koncový bod se aktualizuje o odpojený stav, aby odrážel akci. Vlastník privátního koncového bodu může nyní odstranit pouze prostředek.

Poznámka:

Pouze privátní koncové body ve stavu Schváleno mohou odesílat provoz do zadaného prostředku privátního propojení.

Připojení pomocí aliasu

Alias je jedinečný moniker, který se generuje, když vlastník služby vytvoří službu privátního propojení za standardním nástrojem pro vyrovnávání zatížení. Vlastníci služeb můžou tento alias sdílet offline s uživateli vaší služby.

Uživatelé mohou požádat o připojení ke službě Private Link pomocí URI prostředku nebo aliasu. Pokud se chcete připojit pomocí aliasu, vytvořte privátní koncový bod pomocí metody ručního schválení připojení. Pokud chcete použít metodu ručního schválení připojení, nastavte parametr ručního požadavku na True při vytváření privátního koncového bodu. Další informace najdete v dokumentaci k New-AzPrivateEndpoint a az network private-endpoint create.

Poznámka:

Tato ruční žádost se dá automaticky schválit, pokud je předplatné uživatele na straně poskytovatele povolené. Další informace najdete v tématu Řízení přístupu ke službě.

Konfigurace DNS

Nastavení DNS, které používáte pro připojení k prostředku privátního propojení, jsou důležitá. Stávající služby Azure už můžou mít konfiguraci DNS, kterou můžete použít při připojování přes veřejný koncový bod. Pokud se chcete připojit ke stejné službě přes privátní koncový bod, vyžadují se samostatná nastavení DNS, často nakonfigurovaná prostřednictvím privátních zón DNS. Ujistěte se, že je nastavení DNS správné, pokud pro připojení použijete plně kvalifikovaný název domény (FQDN). Nastavení se musí přeložit na privátní IP adresu privátního koncového bodu.

Síťové rozhraní přidružené k privátnímu koncovému bodu obsahuje informace potřebné ke konfiguraci vašeho DNS. Informace zahrnují plně kvalifikovaný název domény a soukromou IP adresu prostředku soukromého připojení.

Úplné podrobné informace o doporučeních ke konfiguraci DNS pro privátní koncové body najdete v tématu Konfigurace DNS privátního koncového bodu.

Omezení

Následující informace uvádějí známá omezení použití privátních koncových bodů:

Statická IP adresa

| Omezení | Popis |

|---|---|

| Konfigurace statických IP adres aktuálně není podporována. |

Azure Kubernetes Service (AKS) Aplikační brána Azure HD Insight Trezory Recovery Services Služby Private Link třetích stran |

Skupina zabezpečení sítě

| Omezení | Popis |

|---|---|

| Efektivní trasy a pravidla zabezpečení nejsou pro síťové rozhraní privátního koncového bodu k dispozici. | Efektivní trasy a pravidla zabezpečení se na webu Azure Portal nezobrazí pro síťové rozhraní privátního koncového bodu. |

| Protokoly toku NSG nejsou podporované. | Protokoly toku NSG nejsou dostupné pro příchozí provoz určený pro privátní koncový bod. |

| Ve skupině zabezpečení aplikace není více než 50 členů. | Padesát je počet konfigurací IP, které mohou být připojeny ke každé ASG, která je spojena se síťovou skupinou zabezpečení na podsíti soukromého koncového bodu. K selhání připojení může dojít u více než 50 členů. |

| Rozsahy cílových portů podporované až do 250 K. | Rozsahy cílových portů jsou podporovány jako kombinace SourceAddressPrefixes, DestinationAddressPrefixes a DestinationPortRanges.

Příklad příchozího pravidla: Jeden zdroj * jeden cíl * 4K portRanges = 4K Platné 10 zdrojů * 10 cílů * 10 portRanges = 1 K Platné 50 zdrojů * 50 cílů * 50 cílů * 50 portRanges = 125 K Valid 50 zdrojů * 50 cílů * 100 portRanges = 250 K Platné 100 zdrojů * 100 cílů * 100 portRanges = 1M Neplatný, NSG má příliš mnoho zdrojů/cílů/portů. |

| Filtrování zdrojových portů se interpretuje jako * | Filtrování zdrojových portů se aktivně nepoužívá jako platný scénář filtrování provozu pro provoz směřující do privátního koncového bodu. |

| Funkce není dostupná ve vybraných oblastech. | V současné době není k dispozici v následujících oblastech: Západní Indie Austrálie – střed 2 Jižní Afrika – západ Brazílie – jihovýchod všechny oblasti státní správy všechny oblasti Číny |

Další úvahy o skupině zabezpečení sítě

Odchozí provoz z privátního koncového bodu nelze odepřít, protože poskytovatel služeb nemůže iniciovat provoz.

Následující služby můžou vyžadovat otevření všech cílových portů při použití privátního koncového bodu a přidání filtrů zabezpečení NSG:

- Azure Cosmos DB – Další informace najdete v tématu Rozsahy portů služby.

Trasu definovanou uživatelem

| Omezení | Popis |

|---|---|

| SNAT se doporučuje vždy. | Vzhledem k proměnlivé povaze datové roviny privátního koncového bodu se doporučuje provádět SNAT pro provoz směřující do privátního koncového bodu, aby bylo zajištěno, že návratový provoz bude respektován. |

| Funkce není dostupná ve vybraných oblastech. | Momentálně není k dispozici v následujících oblastech: Západní Indie Austrálie – střed 2 Jižní Afrika – jihovýchod Brazílie – jihovýchod |

Skupina zabezpečení aplikace

| Omezení | Popis |

|---|---|

| Funkce není dostupná ve vybraných oblastech. | Momentálně není k dispozici v následujících oblastech: Západní Indie Austrálie – střed 2 Jižní Afrika – jihovýchod Brazílie – jihovýchod |

Další kroky

Další informace o privátních koncových bodech a službě Private Link najdete v tématu Co je Azure Private Link?.

Pokud chcete začít s vytvářením privátního koncového bodu pro webovou aplikaci, přečtěte si rychlý start: Vytvoření privátního koncového bodu pomocí webu Azure Portal.