Audit dodržování předpisů u prostředků služby Azure SignalR s využitím Služby Azure Policy

Azure Policy je služba v Azure, kterou používáte k vytváření, přiřazování a správě zásad. Tyto zásady vynucují na vašich prostředcích různá pravidla a účinky, aby tyto prostředky zůstaly kompatibilní s vašimi firemními standardy a smlouvami o úrovni služeb.

Tento článek představuje integrované zásady (Preview) pro službu Azure SignalR. Pomocí těchto zásad můžete auditovat nové a stávající prostředky SignalR kvůli dodržování předpisů.

Za využívání Azure Policy se neúčtují žádné poplatky.

Předdefinované definice zásad

Následující předdefinované definice zásad jsou specifické pro službu Azure SignalR:

| Název (Azure Portal) |

Popis | Účinek | Verze (GitHub) |

|---|---|---|---|

| Služba Azure SignalR by měla zakázat přístup k veřejné síti. | Pokud chcete zlepšit zabezpečení prostředku služby Azure SignalR, ujistěte se, že není vystavený veřejnému internetu a že je možné k němu přistupovat pouze z privátního koncového bodu. Zakažte vlastnost přístupu k veřejné síti, jak je popsáno v tématu https://aka.ms/asrs/networkacls. Tato možnost zakáže přístup z jakéhokoli veřejného adresního prostoru mimo rozsah IP adres Azure a odepře všechna přihlášení, která odpovídají pravidlům brány firewall založeným na PROTOKOLU IP nebo virtuální síti. To snižuje riziko úniku dat. | Audit, Odepřít, Zakázáno | 1.1.0 |

| Služba Azure SignalR by měla povolit diagnostické protokoly. | Audit povolení diagnostických protokolů To vám umožní znovu vytvořit trasu aktivit, která se použije pro účely šetření; pokud dojde k incidentu zabezpečení nebo když dojde k ohrožení vaší sítě | AuditIfNotExists, zakázáno | 1.0.0 |

| Služba Azure SignalR by měla mít zakázané místní metody ověřování. | Zakázání místních metod ověřování zlepšuje zabezpečení tím, že zajišťuje, aby služba Azure SignalR pro ověřování výhradně vyžadovala identity Azure Active Directory. | Audit, Odepřít, Zakázáno | 1.0.0 |

| Služba Azure SignalR by měla používat skladovou položku s povolenou službou Private Link. | Azure Private Link umožňuje připojit virtuální síť ke službám Azure bez veřejné IP adresy ve zdroji nebo cíli, které chrání vaše prostředky před riziky úniku veřejných dat. Zásady vás omezují na skladové položky s podporou služby Private Link pro službu Azure SignalR. Další informace o službě Private Link najdete tady: https://aka.ms/asrs/privatelink. | Audit, Odepřít, Zakázáno | 1.0.0 |

| Služba Azure SignalR by měla používat privátní propojení. | Azure Private Link umožňuje připojit virtuální síť ke službám Azure bez veřejné IP adresy ve zdroji nebo cíli. Platforma private link zpracovává připojení mezi příjemcem a službami přes páteřní síť Azure. Mapováním privátních koncových bodů na prostředek služby Azure SignalR místo celé služby snížíte rizika úniku dat. Další informace o privátních propojeních najdete tady: https://aka.ms/asrs/privatelink. | Audit, zakázáno | 1.0.0 |

| Konfigurace služby Azure SignalR pro zakázání místního ověřování | Zakažte místní metody ověřování, aby vaše služba Azure SignalR pro ověřování výhradně vyžadovala identity Azure Active Directory. | Upravit, zakázáno | 1.0.0 |

| Konfigurace privátních koncových bodů do služby Azure SignalR | Privátní koncové body připojují vaši virtuální síť ke službám Azure bez veřejné IP adresy ve zdroji nebo cíli. Mapováním privátních koncových bodů na prostředky služby Azure SignalR Můžete snížit rizika úniku dat. Další informace najdete na adrese https://aka.ms/asrs/privatelink. | DeployIfNotExists, zakázáno | 1.0.0 |

| Nasazení – Konfigurace privátních zón DNS pro připojení privátních koncových bodů ke službě Azure SignalR | K přepsání překladu DNS pro privátní koncový bod použijte privátní zóny DNS. Privátní zóna DNS odkazuje na vaši virtuální síť za účelem překladu na prostředek služby Azure SignalR. Další informace najdete tady: https://aka.ms/asrs/privatelink. | DeployIfNotExists, zakázáno | 1.0.0 |

| Úprava prostředků služby Azure SignalR a zakázání přístupu k veřejné síti | Pokud chcete zlepšit zabezpečení prostředku služby Azure SignalR, ujistěte se, že není vystavený veřejnému internetu a že je možné k němu přistupovat pouze z privátního koncového bodu. Zakažte vlastnost přístupu k veřejné síti, jak je popsáno v tématu https://aka.ms/asrs/networkacls. Tato možnost zakáže přístup z jakéhokoli veřejného adresního prostoru mimo rozsah IP adres Azure a odepře všechna přihlášení, která odpovídají pravidlům brány firewall založeným na PROTOKOLU IP nebo virtuální síti. To snižuje riziko úniku dat. | Upravit, zakázáno | 1.1.0 |

Přiřazení definic zásad

- Přiřaďte definice zásad pomocí webu Azure Portal, Azure CLI, šablony Resource Manageru nebo sad SDK služby Azure Policy.

- Určení rozsahu přiřazení zásad ke skupině prostředků, předplatnému nebo skupině pro správu Azure Přiřazení zásad SignalR se vztahují na existující a nové prostředky SignalR v rámci oboru.

- Vynucení zásad můžete kdykoli povolit nebo zakázat.

Poznámka:

Po přiřazení nebo aktualizaci zásady chvíli trvá, než se přiřazení použije u prostředků v definovaném oboru. Přečtěte si informace o triggerech vyhodnocení zásad.

Kontrola dodržování zásad

Přístup k informacím o dodržování předpisů generovaným přiřazeními zásad pomocí webu Azure Portal, nástrojů příkazového řádku Azure nebo sad SDK služby Azure Policy. Podrobnosti najdete v tématu Získání dat dodržování předpisů o prostředcích Azure.

Pokud prostředek nedodržuje předpisy, existuje mnoho možných důvodů. Pokud chcete zjistit důvod nebo najít zodpovědnou změnu, přečtěte si téma Určení nedodržování předpisů.

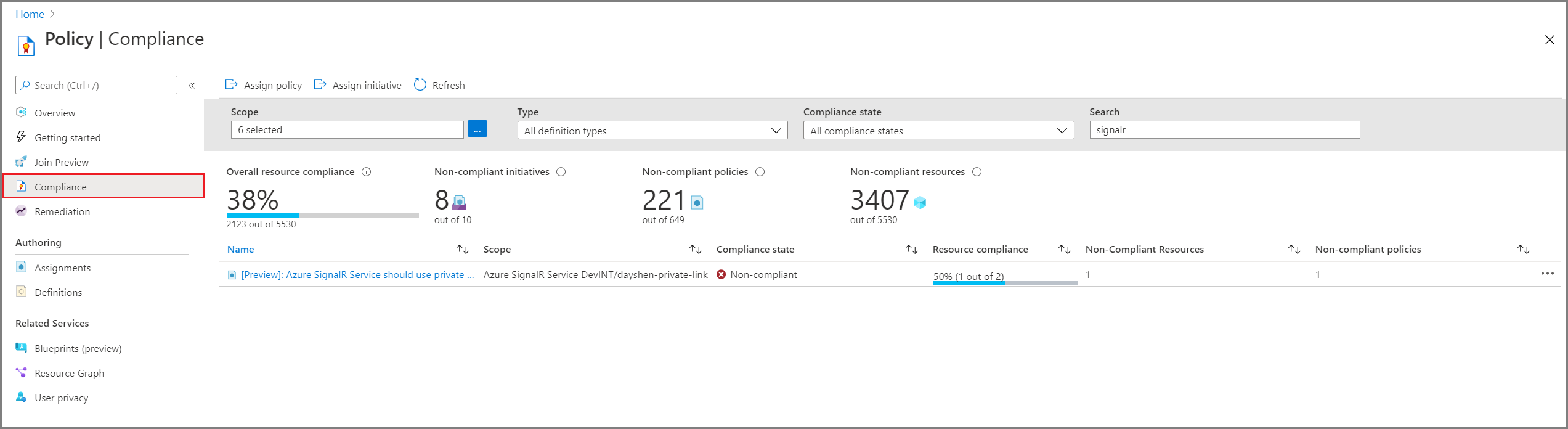

Dodržování zásad na portálu:

Vyberte Všechny služby a vyhledejte zásady.

Vyberte Dodržování předpisů.

Pomocí filtrů omezte stavy dodržování předpisů nebo vyhledejte zásady.

Vyberte zásadu, abyste zkontrolovali agregované podrobnosti a události dodržování předpisů. V případě potřeby vyberte konkrétní signalR pro dodržování předpisů prostředků.

Dodržování zásad v Azure CLI

K získání dat dodržování předpisů můžete použít také Azure CLI. Pomocí příkazu az policy assignment list v rozhraní příkazového řádku můžete například získat ID zásad použitých zásad služby Azure SignalR:

az policy assignment list --query "[?contains(displayName,'SignalR')].{name:displayName, ID:id}" --output table

Ukázkový výstup:

Name ID

------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------

[Preview]: Azure SignalR Service should use private links /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Authorization/policyAssignments/<assignmentId>

Potom spuštěním příkazu az policy state list vrátíte stav dodržování předpisů ve formátu JSON pro všechny prostředky v konkrétní skupině prostředků:

az policy state list --g <resourceGroup>

Nebo spuštěním příkazu az policy state list vrátíte stav dodržování předpisů ve formátu JSON konkrétního prostředku SignalR:

az policy state list \

--resource /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.SignalRService/SignalR/<resourceName> \

--namespace Microsoft.SignalRService \

--resource-group <resourceGroup>

Další kroky

Další informace o definicích a efektech služby Azure Policy

Vytvoření vlastní definice zásad

Další informace o možnostech zásad správného řízení v Azure

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro