Co jsou skupiny pro správu Azure?

Pokud má vaše organizace mnoho předplatných Azure, možná budete potřebovat způsob, jak efektivně spravovat přístup, zásady a dodržování předpisů pro tato předplatná. Skupiny pro správu poskytují obor zásad správného řízení nad předplatnými. Když uspořádáte předplatná do skupin pro správu, podmínky zásad správného řízení, které použijete kaskádně podle dědičnosti u všech přidružených předplatných.

Skupiny pro správu poskytují správu na podnikové úrovni ve velkém měřítku bez ohledu na to, jaký typ předplatných můžete mít. Všechna předplatná v rámci jedné skupiny pro správu však musí důvěřovat stejnému tenantovi Microsoft Entra.

Můžete například použít zásadu pro skupinu pro správu, která omezuje oblasti dostupné pro vytvoření virtuálního počítače. Tato zásada se použije pro všechny vnořené skupiny pro správu, předplatná a prostředky, které umožní vytváření virtuálních počítačů pouze v autorizovaných oblastech.

Hierarchie skupin pro správu a předplatných

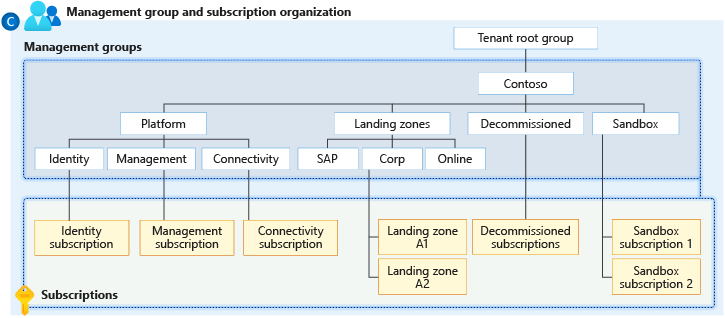

Můžete vytvořit flexibilní strukturu skupin pro správu a předplatných a uspořádat tak prostředky do hierarchie umožňující využít jednotné zásady a správu přístupu. Následující diagram ukazuje příklad vytvoření hierarchie pro zásady správného řízení s využitím skupin pro správu.

Diagram kořenové skupiny pro správu, která obsahuje skupiny pro správu i předplatná Některé podřízené skupiny pro správu uchovávají skupiny pro správu, některá předplatná a některá uchovávají obojí. Jedním z příkladů v ukázkové hierarchii jsou čtyři úrovně skupin pro správu se všemi předplatnými na podřízené úrovni.

Můžete vytvořit hierarchii, která použije zásadu, například která omezuje umístění virtuálních počítačů na oblast USA – západ ve skupině pro správu s názvem Corp. Tato zásada dědí všechna předplatná smlouva Enterprise (EA), která jsou potomky této skupiny pro správu, a budou platit pro všechny virtuální počítače v rámci těchto předplatných. Vlastník prostředku nebo předplatného nemůže tuto zásadu zabezpečení změnit, aby umožňoval lepší zásady správného řízení.

Poznámka:

Skupiny pro správu se v současné době nepodporují v funkcích správy nákladů pro předplatná Smlouva se zákazníkem Microsoftu (MCA).

Dalším scénářem, kde by se skupiny pro správu použily, je poskytnutí uživatelského přístupu k několika předplatným. Přesunutím několika předplatných do skupiny pro správu můžete vytvořit jedno přiřazení role Azure ve skupině pro správu. Role zdědí tento přístup ke všem předplatným. Jedno přiřazení ve skupině pro správu může uživatelům umožnit přístup ke všemu, co potřebují, místo skriptování řízení přístupu na základě role v Azure (RBAC) v různých předplatných.

Důležitá fakta týkající se skupin pro správu

Jeden adresář může podporovat 10 000 skupin pro správu.

Strom skupin pro správu může mít až šest úrovní vnoření.

Toto omezení nezahrnuje kořenovou úroveň nebo úroveň předplatného.

Každé předplatné a skupina pro správu může podporovat jenom jednu nadřazenou položku.

Každá skupina pro správu může mít mnoho podřízených položek.

Všechny skupiny pro správu a předplatná jsou v rámci adresáře v jedné hierarchii. Další informace najdete v tématu Důležité informace o kořenové skupině pro správu dále v tomto článku.

Kořenová skupina pro správu pro jednotlivé adresáře

Každý adresář má jednu skupinu pro správu nejvyšší úrovně, která se nazývá kořenová skupina pro správu. Kořenová skupina pro správu je integrovaná do hierarchie, aby se do ní složily všechny skupiny pro správu a předplatná.

Kořenová skupina pro správu umožňuje použití globálních zásad a přiřazení rolí Azure na úrovni adresáře. Zpočátku zvýšíte úroveň přístupu ke správě všech předplatných Azure a skupin pro správu na roli Správce uživatelských přístupů této kořenové skupiny. Po zvýšení úrovně přístupu může správce přiřadit jakoukoli roli Azure jiným uživatelům nebo skupinám adresáře ke správě hierarchie. Jako správce můžete svůj účet přiřadit jako vlastníka kořenové skupiny pro správu.

Důležitá fakta o kořenové skupině pro správu

- Zobrazovaný název kořenové skupiny pro správu je ve výchozím nastavení kořenová skupina tenanta a funguje jako skupina pro správu. ID je stejná hodnota jako ID tenanta Microsoft Entra.

- Pokud chcete změnit zobrazovaný název, musí mít váš účet roli Vlastník nebo Přispěvatel v kořenové skupině pro správu. Další informace naleznete v tématu Změna názvu skupiny pro správu.

- Kořenová skupina pro správu se na rozdíl od ostatních skupin pro správu nedá přesunout ani odstranit.

- Všechna předplatná a skupiny pro správu se skládají do jedné kořenové skupiny pro správu v rámci adresáře.

- Všechny prostředky v adresáři spadají do kořenové skupiny pro správu, která umožňuje globální správu.

- Nová předplatná se automaticky po vytvoření automaticky nastaví do kořenové skupiny pro správu.

- Kořenovou složku pro správu sice vidí všichni zákazníci Azure, ale ne všichni mají přístup ke správě této skupiny.

- Každý, kdo má přístup k předplatnému, vidí kontext tohoto předplatného v rámci hierarchie.

- Nikdo nemá výchozí přístup ke kořenové skupině pro správu. Globální správci Microsoft Entra jsou jedinými uživateli, kteří se můžou zvýšit, aby získali přístup. Jakmile budou mít přístup ke kořenové skupině pro správu, můžou ke správě skupiny přiřadit libovolnou roli Azure jiným uživatelům.

Důležité

Jakékoli přiřazení uživatelského přístupu nebo zásad v kořenové skupině pro správu platí pro všechny prostředky v adresáři. Z důvodu této úrovně přístupu by všichni zákazníci měli vyhodnotit potřebu definovat položky v tomto oboru. Uživatelský přístup a přiřazení zásad by měly být "musí mít" pouze v tomto oboru.

Počáteční nastavení skupin pro správu

Když některý uživatel začne používat skupiny pro správu, dojde k počátečnímu procesu nastavení. Prvním krokem je vytvoření kořenové skupiny pro správu v adresáři. Všechna existující předplatná, která existují v adresáři, se pak stanou podřízenými objekty kořenové skupiny pro správu.

Cílem tohoto procesu je zajistit, aby v rámci adresáře existovala jenom jedna hierarchie skupin pro správu. Jedna hierarchie v adresáři umožňuje zákazníkům využít globální přístup a zásady, které ostatní zákazníci v tomto adresáři nemohou obejít.

Cokoli přiřazené v kořenovém adresáři se vztahuje na celou hierarchii. To znamená, že platí pro všechny skupiny pro správu, předplatná, skupiny prostředků a prostředky v rámci daného tenanta Microsoft Entra.

Přístup ke skupinám pro správu

Skupiny pro správu Azure podporují Azure RBAC pro všechny definice přístupu k prostředkům a rolí. Podřízené prostředky, které existují v hierarchii, dědí tato oprávnění. Libovolnou roli Azure je možné přiřadit ke skupině pro správu, která zdědí hierarchii k prostředkům.

Můžete například přiřadit přispěvatele virtuálních počítačů role Azure ke skupině pro správu. Tato role nemá žádnou akci na skupině pro správu, ale bude dědit do všech virtuálních počítačů v této skupině pro správu.

Následující diagram ukazuje role a podporované akce pro skupiny pro správu.

| Název role Azure | Vytvoření | Přejmenovat | Přesun** | Odstranění | Přiřazení přístupu | Přiřazení zásad | Čteno |

|---|---|---|---|---|---|---|---|

| Vlastník | X | X | X | X | X | X | X |

| Přispěvatel | X | X | X | X | X | ||

| Přispěvatel skupiny pro správu* | X | X | X | X | X | ||

| Čtenář | X | ||||||

| Čtenář skupiny pro správu* | X | ||||||

| Přispěvatel zásad prostředků | X | ||||||

| Správce uživatelských přístupů | X | X |

*: Tyto role umožňují uživatelům provádět zadané akce pouze v oboru skupiny pro správu.

**: Přiřazení rolí v kořenové skupině pro správu nejsou nutná k přesunu předplatného nebo skupiny pro správu do a z ní.

Podrobnosti o přesouvání položek v hierarchii najdete v tématu Správa prostředků pomocí skupin pro správu.

Definice a přiřazení vlastní role Azure

Skupinu pro správu můžete definovat jako přiřaditelný obor v definici vlastní role Azure. Vlastní role Azure bude pak k dispozici pro přiřazení této skupiny pro správu a jakékoli skupiny pro správu, předplatného, skupiny prostředků nebo prostředku v ní. Vlastní role dědí hierarchii stejně jako jakákoli předdefinovaná role.

Informace o omezeních vlastních rolí a skupin pro správu najdete v části Omezení dále v tomto článku.

Příklad definice

Definování a vytvoření vlastní role se nezmění s zahrnutím skupin pro správu. Úplnou cestu použijte k definování skupiny pro správu: /providers/Microsoft.Management/managementgroups/{_groupId_}.

Použijte ID skupiny pro správu, nikoli zobrazovaný název skupiny pro správu. K této běžné chybě dochází, protože obě jsou vlastní pole definovaná při vytváření skupiny pro správu.

...

{

"Name": "MG Test Custom Role",

"Id": "id",

"IsCustom": true,

"Description": "This role provides members understand custom roles.",

"Actions": [

"Microsoft.Management/managementGroups/delete",

"Microsoft.Management/managementGroups/read",

"Microsoft.Management/managementGroups/write",

"Microsoft.Management/managementGroups/subscriptions/delete",

"Microsoft.Management/managementGroups/subscriptions/write",

"Microsoft.resources/subscriptions/read",

"Microsoft.Authorization/policyAssignments/*",

"Microsoft.Authorization/policyDefinitions/*",

"Microsoft.Authorization/policySetDefinitions/*",

"Microsoft.PolicyInsights/*",

"Microsoft.Authorization/roleAssignments/*",

"Microsoft.Authorization/roledefinitions/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/providers/microsoft.management/managementGroups/ContosoCorporate"

]

}

...

Problémy s porušením definice role a cesty hierarchie přiřazení

Definice rolí jsou přiřaditelné obory kdekoli v hierarchii skupin pro správu. Definice role může být v nadřazené skupině pro správu, zatímco skutečné přiřazení role existuje v podřízené předplatné. Vzhledem k tomu, že mezi těmito dvěma položkami existuje vztah, zobrazí se chyba, pokud se pokusíte přiřazení oddělit od jeho definice.

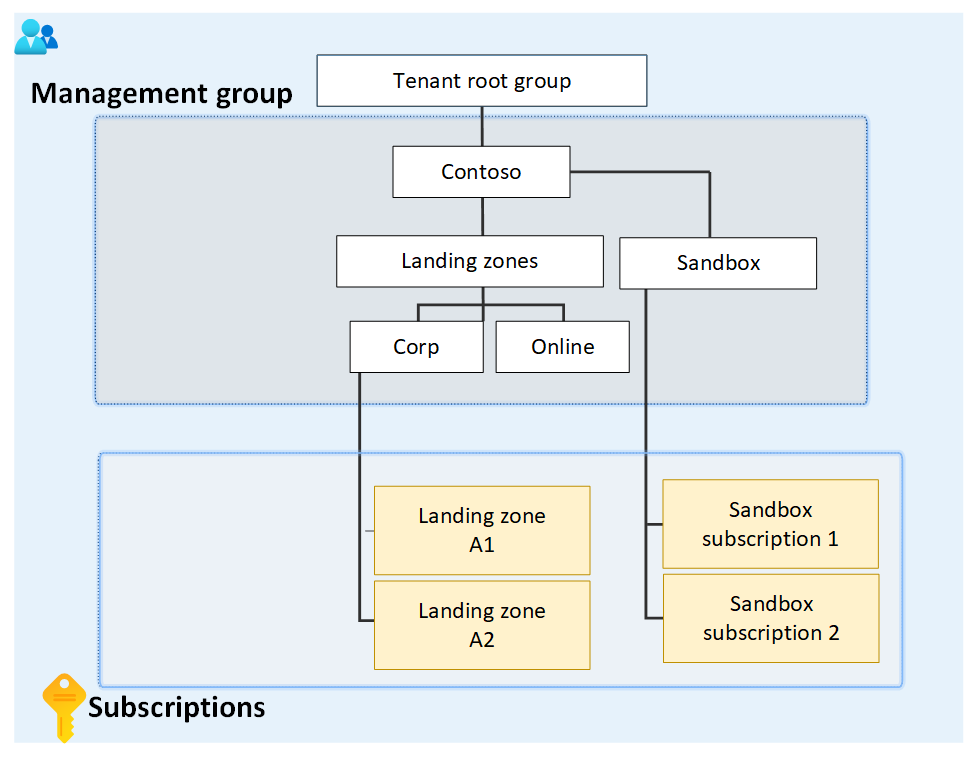

Představte si například následující příklad malé části hierarchie.

Diagram se zaměřuje na kořenovou skupinu pro správu s podřízenými cílovými zónami a skupinami pro správu sandboxu. Skupina pro správu cílových zón má dvě podřízené skupiny pro správu s názvem Corp a Online, zatímco skupina pro správu sandboxu má dvě podřízená předplatná.

Předpokládejme, že vlastní role je definovaná ve skupině pro správu sandboxu. Tato vlastní role se pak přiřadí ke dvěma předplatným sandboxu.

Pokud se pokusíte přesunout jedno z těchto předplatných na podřízenou skupinu pro správu Corp, přerušíte cestu přiřazení role předplatného k definici role sandboxu skupiny pro správu sandboxu. V tomto scénáři se zobrazí chyba s informací, že přesunutí není povolené, protože tento vztah přeruší.

Pokud chcete tento scénář opravit, máte tyto možnosti:

- Před přesunutím předplatného do nové nadřazené skupiny pro správu odeberte přiřazení role z předplatného.

- Přidejte předplatné do přiřaditelného oboru definice role.

- Změňte přiřaditelný obor v rámci definice role. V tomto příkladu můžete aktualizovat přiřaditelné obory ze skupiny pro správu sandboxu do kořenové skupiny pro správu tak, aby obě větve hierarchie mohly dosáhnout definice.

- Vytvořte další vlastní roli definovanou v jiné větvi. Tato nová role také vyžaduje, abyste roli v předplatném změnili.

Omezení

Používání vlastních rolí ve skupinách pro správu má určitá omezení:

- V přiřaditelných oborech nové role můžete definovat pouze jednu skupinu pro správu. Toto omezení se používá ke snížení počtu situací, kdy se odpojí definice rolí a přiřazení rolí. K tomuto druhu situace dochází, když se předplatné nebo skupina pro správu s přiřazením role přesune do jiné nadřazené položky, která nemá definici role.

- Vlastní role s vlastností

DataActionsnení možné přiřadit v oboru skupiny pro správu. Další informace najdete v tématu Omezení vlastních rolí. - Azure Resource Manager neověřuje existenci skupiny pro správu v přiřaditelném oboru definice role. Pokud existuje překlep nebo nesprávné ID skupiny pro správu, definice role se stále vytvoří.

Přesun skupin pro správu a předplatných

Pokud chcete přesunout skupinu pro správu nebo předplatné jako podřízenou jinou skupinu pro správu, potřebujete:

- Oprávnění k zápisu skupiny pro správu a oprávnění k zápisu přiřazení role pro podřízené předplatné nebo skupinu pro správu

- Příklad předdefinované role: Vlastník

- Přístup k zápisu skupiny pro správu v cílové nadřazené skupině pro správu

- Příklad předdefinované role: Vlastník, Přispěvatel, Přispěvatel skupin pro správu

- Přístup k zápisu skupiny pro správu u existující nadřazené skupiny pro správu

- Příklad předdefinované role: Vlastník, Přispěvatel, Přispěvatel skupin pro správu

Existuje výjimka: Pokud je cílem nebo existující nadřazenou skupinou pro správu kořenová skupina pro správu, požadavky na oprávnění se nevztahují. Vzhledem k tomu, že kořenová skupina pro správu je výchozím cílovým místem pro všechny nové skupiny pro správu a předplatná, nepotřebujete k přesunu položky oprávnění.

Pokud je role Vlastník v předplatném zděděna z aktuální skupiny pro správu, vaše cíle přesunu jsou omezené. Předplatné můžete přesunout jenom do jiné skupiny pro správu, kde máte roli Vlastník. Předplatné nemůžete přesunout do skupiny pro správu, kde jste jen přispěvatelem, protože ztratíte vlastnictví předplatného. Pokud máte pro předplatné přímo přiřazenou roli Vlastník, můžete ji přesunout do libovolné skupiny pro správu, ve které máte roli Přispěvatel.

Důležité

Azure Resource Manager ukládá podrobnosti o hierarchii skupin pro správu do mezipaměti po dobu až 30 minut. V důsledku toho se na webu Azure Portal nemusí okamžitě zobrazit, že jste přesunuli skupinu pro správu.

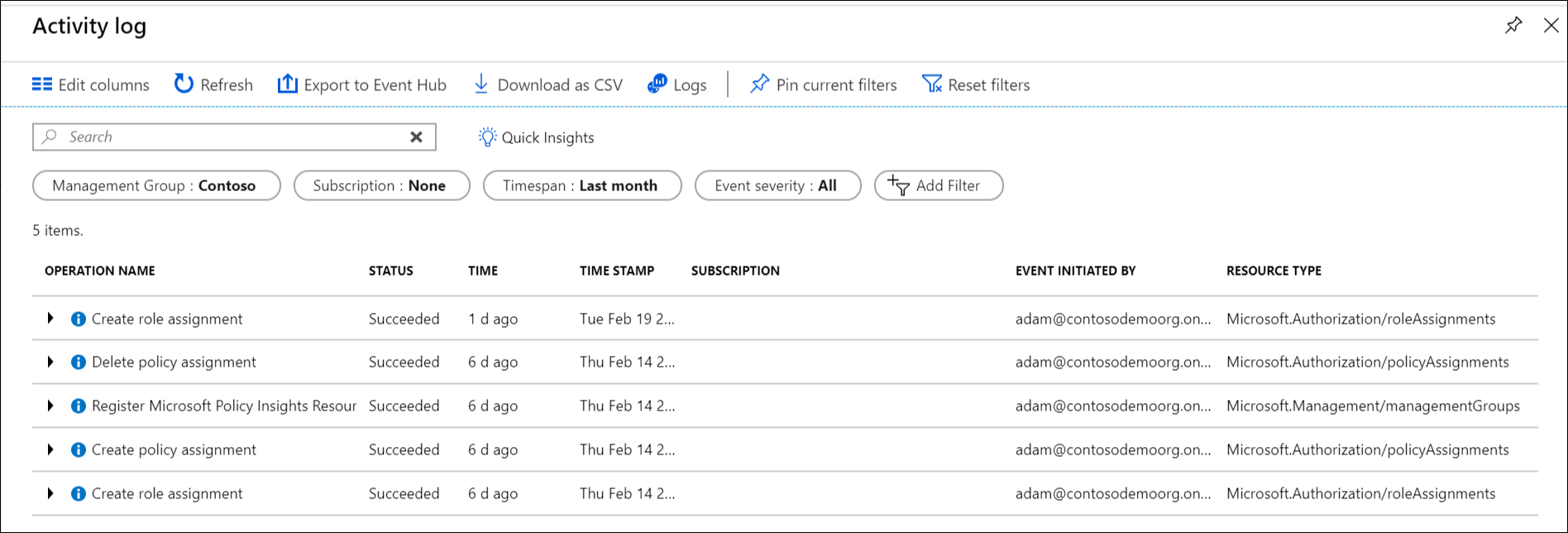

Auditování skupin pro správu pomocí protokolů aktivit

Skupiny pro správu se podporují v protokolech aktivit služby Azure Monitor. Můžete se dotazovat na všechny události, ke kterým dochází ve skupině pro správu ve stejném centrálním umístění jako jiné prostředky Azure. Můžete například zobrazit všechna přiřazení rolí nebo změny přiřazení zásad provedené v konkrétní skupině pro správu.

Pokud chcete dotazovat na skupiny pro správu mimo azure Portal, cílový obor pro skupiny pro správu vypadá takto "/providers/Microsoft.Management/managementGroups/{management-group-id}".

Poznámka:

Pomocí rozhraní REST API Azure Resource Manageru můžete povolit nastavení diagnostiky ve skupině pro správu, aby posílala související položky protokolu aktivit služby Azure Monitor do pracovního prostoru služby Log Analytics, do služby Azure Storage nebo do služby Azure Event Hubs. Další informace najdete v tématu Nastavení diagnostiky skupin pro správu: Vytvoření nebo aktualizace.

Související obsah

Další informace o řešeních pro správu najdete v následujících tématech: