Otočení ochrany transparentního šifrování dat (TDE)

Platí pro: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics (pouze vyhrazené fondy SQL)

Tento článek popisuje obměnu klíčů pro server pomocí ochrany transparentním šifrováním dat ze služby Azure Key Vault. Obměně logické ochrany transparentním šifrováním dat pro server znamená přepnutí na nový asymetrický klíč, který chrání databáze na serveru. Obměny klíčů je online operace, která by měla trvat jenom několik sekund, protože se tím dešifruje a znovu zašifruje šifrovací klíč databáze, ne celá databáze.

Tento článek popisuje automatizované i ruční metody obměna ochrany transparentním šifrováním dat na serveru.

Důležité aspekty při otáčení ochrany transparentním šifrováním dat

- Při změně nebo obměně ochrany transparentním šifrováním dat se neaktualizují staré zálohy databáze, včetně zálohovaných souborů protokolu, aby používaly nejnovější ochranu transparentním šifrováním dat. Pokud chcete obnovit zálohu zašifrovanou pomocí ochrany transparentním šifrováním dat ze služby Key Vault, ujistěte se, že je pro cílový server k dispozici materiál klíče. Proto doporučujeme zachovat všechny staré verze ochrany transparentním šifrováním dat ve službě Azure Key Vault (AKV), aby bylo možné obnovit zálohy databáze.

- I když přecházíte z klíče spravovaného zákazníkem (CMK) na klíč spravovaný službou, ponechte všechny dříve použité klíče v AKV. Tím se zajistí, že zálohy databáze, včetně zálohovaných souborů protokolu, je možné obnovit pomocí ochrany transparentním šifrováním dat uloženými v AKV.

- Kromě starých záloh můžou soubory transakčních protokolů vyžadovat také přístup ke starší ochraně transparentním šifrováním dat. Pokud chcete zjistit, jestli existují nějaké zbývající protokoly, které stále vyžadují starší klíč, po provedení obměna klíčů použijte zobrazení sys.dm_db_log_info dynamické správy (DMV). Toto zobrazení dynamické správy vrací informace o souboru virtuálního protokolu (VLF) transakčního protokolu spolu s kryptografickým otiskem šifrovacího klíče VLF.

- Starší klíče je potřeba uchovávat v AKV a dostupné pro server na základě doby uchovávání záloh nakonfigurované jako zásady uchovávání záloh v databázi. To pomáhá zajistit, aby se všechny zálohy dlouhodobého uchovávání (LTR) na serveru stále daly obnovit pomocí starších klíčů.

Poznámka:

Před obměnami klíčů se musí obnovit pozastavený vyhrazený fond SQL ve službě Azure Synapse Analytics.

Tento článek se týká vyhrazených fondů SQL Azure SQL Database, Azure SQL Managed Instance a Azure Synapse Analytics (dříve SQL DW). Dokumentaci k transparentnímu šifrování dat (TDE) pro vyhrazené fondy SQL v pracovních prostorech Synapse najdete v tématu Šifrování služby Azure Synapse Analytics.

Důležité

Po přechodu neodstraňovat předchozí verze klíče. Při převrácených klíčích se některá data stále šifrují s předchozími klíči, jako jsou starší zálohy databáze, zálohované soubory protokolů a soubory transakčních protokolů.

Požadavky

- Tento průvodce postupy předpokládá, že už používáte klíč ze služby Azure Key Vault jako ochranu transparentním šifrováním dat pro Azure SQL Database nebo Azure Synapse Analytics. Viz Transparentní šifrování dat s podporou BYOK.

- Musíte mít nainstalovaný a spuštěný Azure PowerShell.

Tip

Doporučeno, ale volitelné – nejprve vytvořte materiál klíče pro ochranu transparentním šifrováním dat v modulu hardwarového zabezpečení (HSM) nebo místním úložišti klíčů a importujte materiál klíče do služby Azure Key Vault. Další informace najdete v pokynech k použití modulu hardwarového zabezpečení (HSM) a služby Key Vault.

Přejděte na web Azure Portal.

Automatická obměně klíčů

Automatickou obměnu ochrany transparentním šifrováním dat je možné povolit při konfiguraci ochrany transparentním šifrováním dat pro server nebo databázi na webu Azure Portal nebo pomocí následujících příkazů PowerShellu nebo Azure CLI. Po povolení bude server nebo databáze nepřetržitě kontrolovat trezor klíčů pro všechny nové verze klíče, které se používají jako ochrana transparentním šifrováním dat. Pokud se zjistí nová verze klíče, ochrana transparentním šifrováním dat na serveru nebo databázi se během 24 hodin automaticky otočí na nejnovější verzi klíče.

Automatickou obměnu serveru, databáze nebo spravované instance je možné použít s automatickou obměnou klíčem ve službě Azure Key Vault, která umožňuje kompletní nulovou obměnu dotyku pro klíče transparentního šifrování dat.

Poznámka:

Pokud má server nebo spravovaná instance nakonfigurovanou geografickou replikaci, před povolením automatické obměně je potřeba dodržovat další pokyny, jak je popsáno tady.

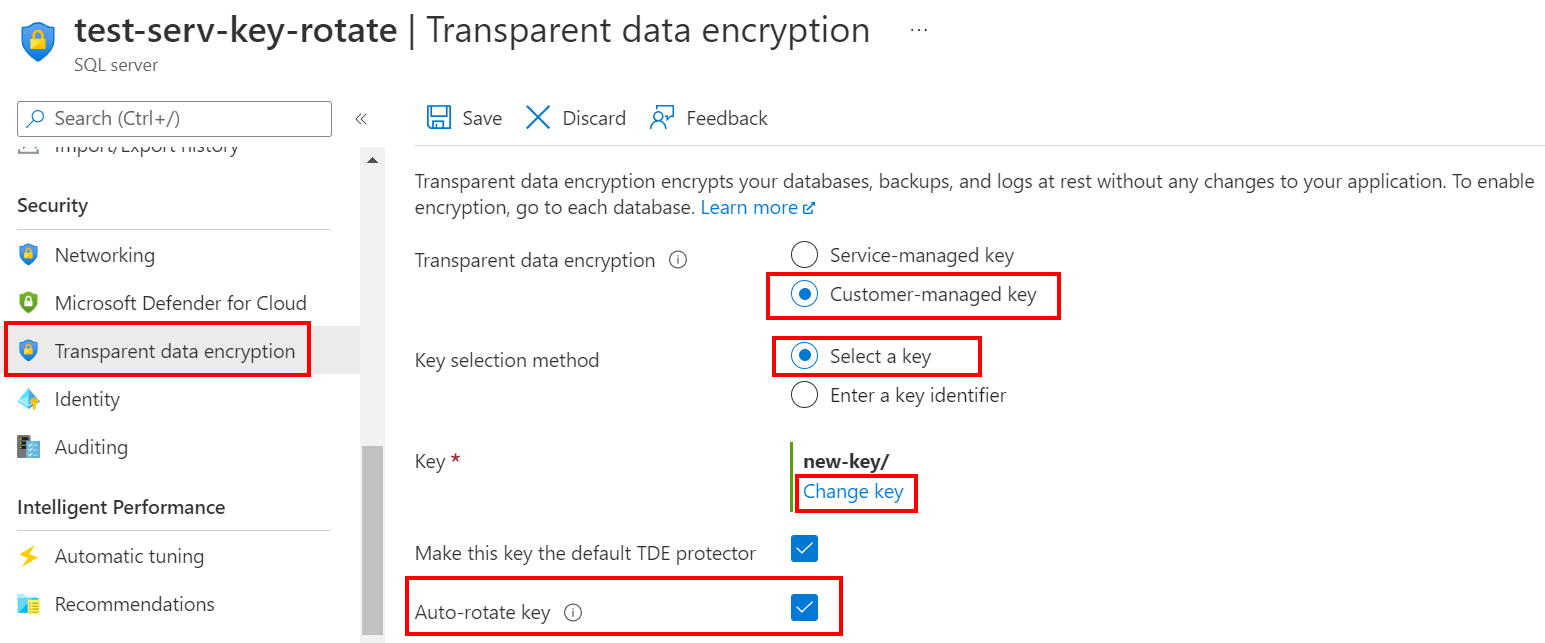

Pomocí webu Azure Portal:

- Přejděte do části Transparentní šifrování dat pro existující server nebo spravovanou instanci.

- Vyberte možnost Klíč spravovaný zákazníkem a vyberte trezor klíčů a klíč, které se mají použít jako ochrana transparentním šifrováním dat.

- Zaškrtněte políčko Automaticky otočit klíč.

- Zvolte Uložit.

Automatická obměně klíčů na úrovni databáze

Automatické obměně klíčů je také možné povolit na úrovni databáze pro Azure SQL Database. To je užitečné, když chcete povolit automatickou obměnu klíčů jenom pro jednu nebo podmnožinu databází na serveru. Další informace najdete v tématu Správa identit a klíčů pro transparentní šifrování dat s využitím klíčů spravovaných zákazníkem na úrovni databáze.

Informace o nastavení automatické obměně klíčů na úrovni databáze najdete v tématu Aktualizace existující služby Azure SQL Database pomocí klíčů spravovaných zákazníkem na úrovni databáze.

Automatická obměny klíčů pro konfigurace geografické replikace

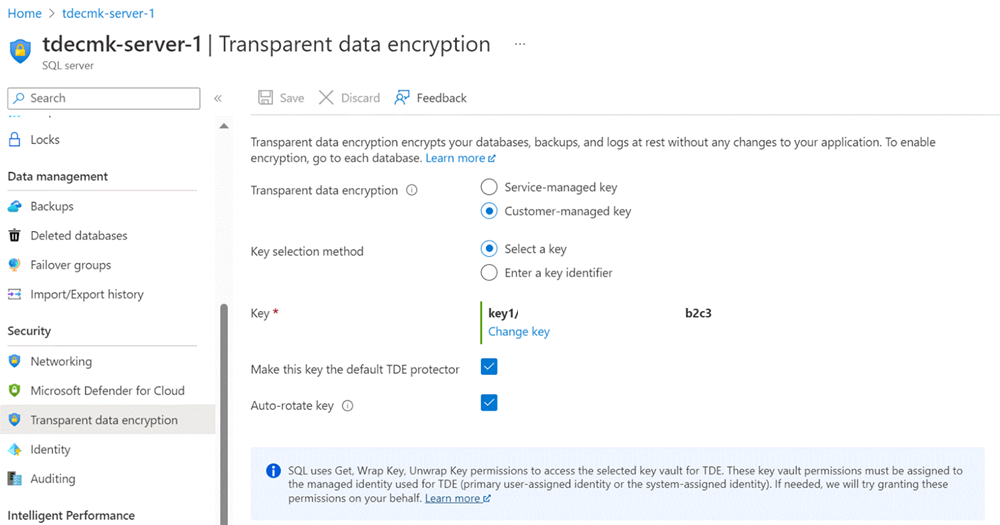

V konfiguraci geografické replikace služby Azure SQL Database, kde je primární server nastavený tak, aby používal transparentní šifrování dat s cmK, je potřeba sekundární server nakonfigurovat také tak, aby povoloval transparentní šifrování dat pomocí cmK se stejným klíčem použitým v primárním serveru.

Pomocí webu Azure Portal:

Přejděte do části Transparentní šifrování dat pro primární server.

Vyberte možnost Klíč spravovaný zákazníkem a vyberte trezor klíčů a klíč, které se mají použít jako ochrana transparentním šifrováním dat.

Zaškrtněte políčko Automaticky otočit klíč.

Zvolte Uložit.

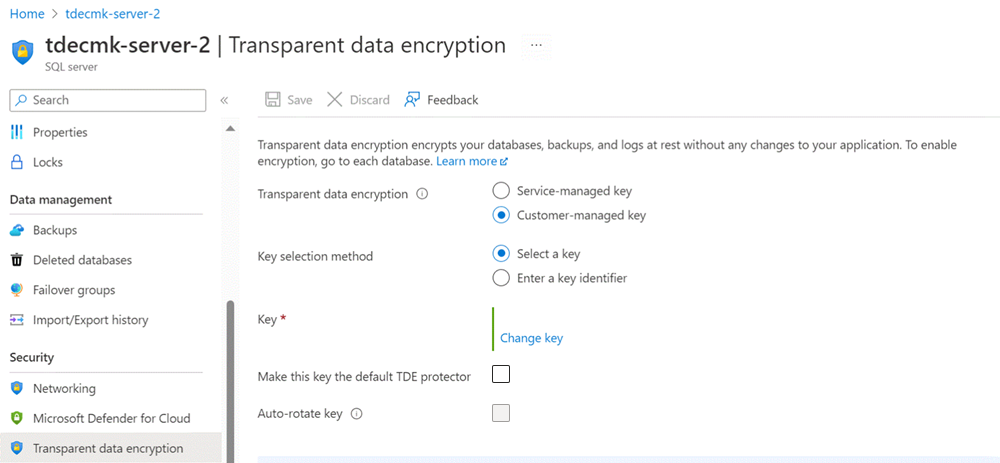

Přejděte do části Transparentní šifrování dat pro sekundární server.

Vyberte možnost Klíč spravovaný zákazníkem a vyberte trezor klíčů a klíč, které se mají použít jako ochrana transparentním šifrováním dat. Použijte stejný klíč, jako jste použili pro primární server.

Zrušte zaškrtnutí políčka Nastavit tento klíč jako výchozí ochranu transparentním šifrováním dat.

Zvolte Uložit.

Když se klíč otočí na primárním serveru, automaticky se přenese na sekundární server.

Použití různých klíčů pro každý server

Při konfiguraci transparentního šifrování dat pomocí cmK na webu Azure Portal je možné nakonfigurovat primární a sekundární servery s jiným klíčem trezoru klíčů. Na webu Azure Portal není zřejmé, že klíč použitý k ochraně primárního serveru je také stejný klíč, který chrání primární databázi replikovanou na sekundární server. K získání podrobností o klíčích používaných na serveru ale můžete použít PowerShell, Azure CLI nebo rozhraní REST API. To ukazuje, že klíče s automatickým obměnami se přenesou z primárního serveru na sekundární server.

Tady je příklad použití příkazů PowerShellu ke kontrole klíčů přenášených z primárního serveru na sekundární server po obměně klíčů.

Spuštěním následujícího příkazu na primárním serveru zobrazte podrobnosti o klíči serveru:

Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>Měly by se zobrazit podobné výsledky jako následující:

ResourceGroupName : <SQLDatabaseResourceGroupName> ServerName : <logicalServerName> ServerKeyName : <keyVaultKeyName> Type : AzureKeyVault Uri : https://<keyvaultname>.vault.azure.net/keys/<keyName>/<GUID> Thumbprint : <thumbprint> CreationDate : 12/13/2022 8:56:32 PMNa sekundárním serveru spusťte stejný

Get-AzSqlServerKeyVaultKeypříkaz:Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>Pokud má sekundární server výchozí ochranu transparentním šifrováním dat pomocí jiného klíče než primární server, měli byste vidět dva (nebo více) klíčů. Prvním klíčem je výchozí ochrana transparentním šifrováním dat a druhým klíčem je klíč použitý na primárním serveru sloužícím k ochraně replikované databáze.

Když se klíč otočí na primárním serveru, automaticky se přenese na sekundární server. Pokud byste znovu spustili

Get-AzSqlServerKeyVaultKeyna primárním serveru, měli byste vidět dva klíče. První klíč je původní klíč a druhý klíč, což je aktuální klíč, který se vygeneroval v rámci obměně klíčů.Get-AzSqlServerKeyVaultKeySpuštěním příkazu na sekundárním serveru by se měly zobrazit také stejné klíče, které jsou přítomné na primárním serveru. Tím potvrdíte, že otočené klíče na primárním serveru se automaticky přenesou na sekundární server a použijí se k ochraně repliky databáze.

Ruční obměně kláves

Ruční obměně klíčů používá následující příkazy k přidání nového klíče, který může být pod novým názvem klíče nebo pod jiným trezorem klíčů. Použití tohoto přístupu podporuje přidání stejného klíče do různých trezorů klíčů pro zajištění vysoké dostupnosti a scénářů geografického zotavení po havárii. Ruční obměně klíčů je také možné provést pomocí webu Azure Portal.

Při ruční obměně klíčů se při generování nové verze klíče v trezoru klíčů (buď ručně, nebo prostřednictvím zásad automatické obměny klíčů v trezoru klíčů), musí být stejná jako ochrana transparentním šifrováním dat na serveru nastavená ručně.

Poznámka:

Celková délka názvu trezoru klíčů a názvu klíče nesmí překročit 94 znaků.

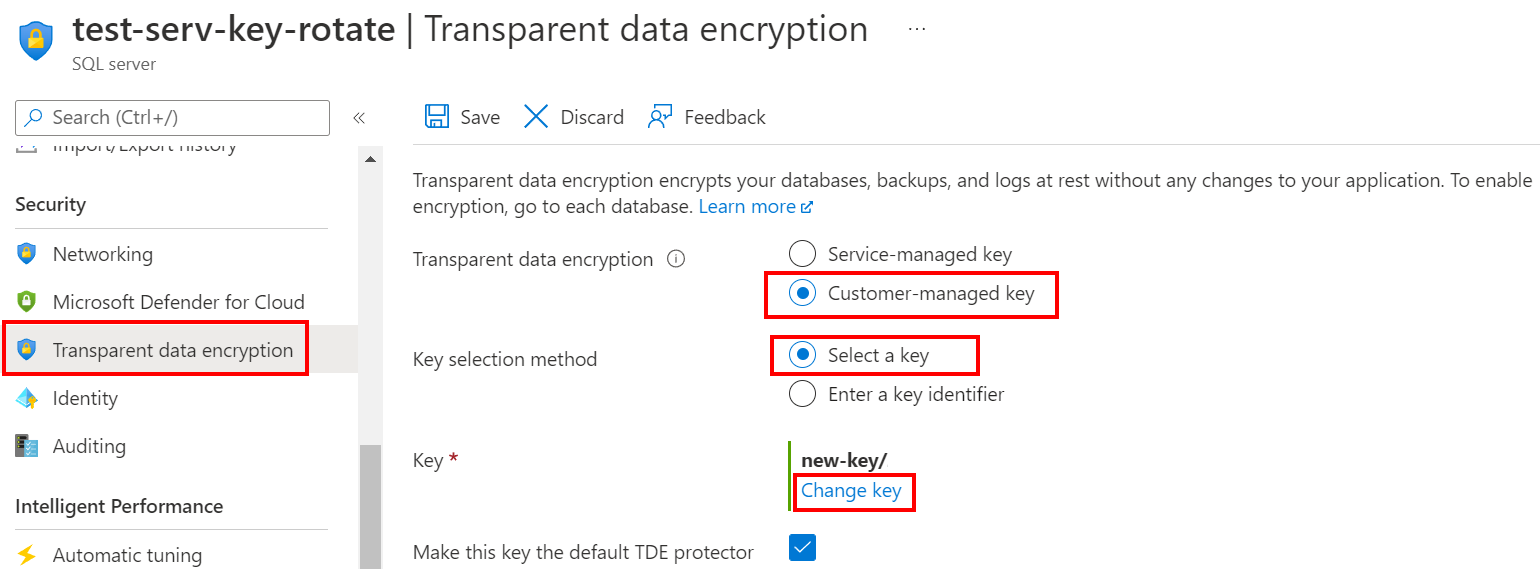

Pomocí webu Azure Portal:

- Přejděte do nabídky transparentního šifrování dat pro existující server nebo spravovanou instanci.

- Vyberte možnost Klíč spravovaný zákazníkem a vyberte trezor klíčů a klíč, které se mají použít jako nová ochrana transparentním šifrováním dat.

- Zvolte Uložit.

Přepnutí režimu ochrany transparentním šifrováním dat

Přepnutí ochrany transparentním šifrováním dat ze spravovaného Microsoftem do režimu BYOK pomocí webu Azure Portal:

- Přejděte do nabídky transparentního šifrování dat pro existující server nebo spravovanou instanci.

- Vyberte možnost klíč spravovaný zákazníkem.

- Vyberte trezor klíčů a klíč, který se má použít jako ochrana transparentním šifrováním dat.

- Zvolte Uložit.

Související obsah

Pokud existuje bezpečnostní riziko, zjistěte, jak odebrat potenciálně ohrožený ochranu transparentním šifrováním dat: Odeberte potenciálně ohrožený klíč.

Začínáme s integrací služby Azure Key Vault a podporou funkce Přineste si vlastní klíč pro transparentní šifrování dat: Zapněte transparentní šifrování dat pomocí vlastního klíče ze služby Key Vault pomocí PowerShellu.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro