Připojení serverů s podporou Služby Azure Arc do Služby Microsoft Sentinel

Tento článek obsahuje pokyny k onboardingu serverů s podporou Azure Arc do Služby Microsoft Sentinel. Díky tomu můžete začít shromažďovat události související se zabezpečením a začít je korovat s jinými zdroji dat.

Následující postupy povolí a nakonfigurují Microsoft Sentinel ve vašem předplatném Azure. Tento proces zahrnuje:

- Nastavení pracovního prostoru služby Log Analytics, kde se protokoly a události agregují pro analýzu a korelaci.

- Povolení služby Microsoft Sentinel v pracovním prostoru

- Onboarding serverů s podporou Azure Arc do Microsoft Sentinelu pomocí funkce správy rozšíření a Azure Policy.

Důležité

Postupy v tomto článku předpokládají, že jste už nasadili virtuální počítače nebo servery, které běží místně nebo v jiných cloudech, a vy jste je připojili ke službě Azure Arc. Pokud jste to neudělali, můžou vám s tím pomoct následující informace.

- Instance GCP Ubuntu

- Instance GCP pro Windows

- Instance AWS Ubuntu EC2

- Instance AWS Amazon Linux 2 EC2

- Virtuální počítač VMware vSphere Ubuntu

- Virtuální počítač VMware vSphere s Windows Serverem

- Vagrant Ubuntu box

- Vagrant Windows box

Požadavky

Naklonujte úložiště Azure Arc Jumpstart.

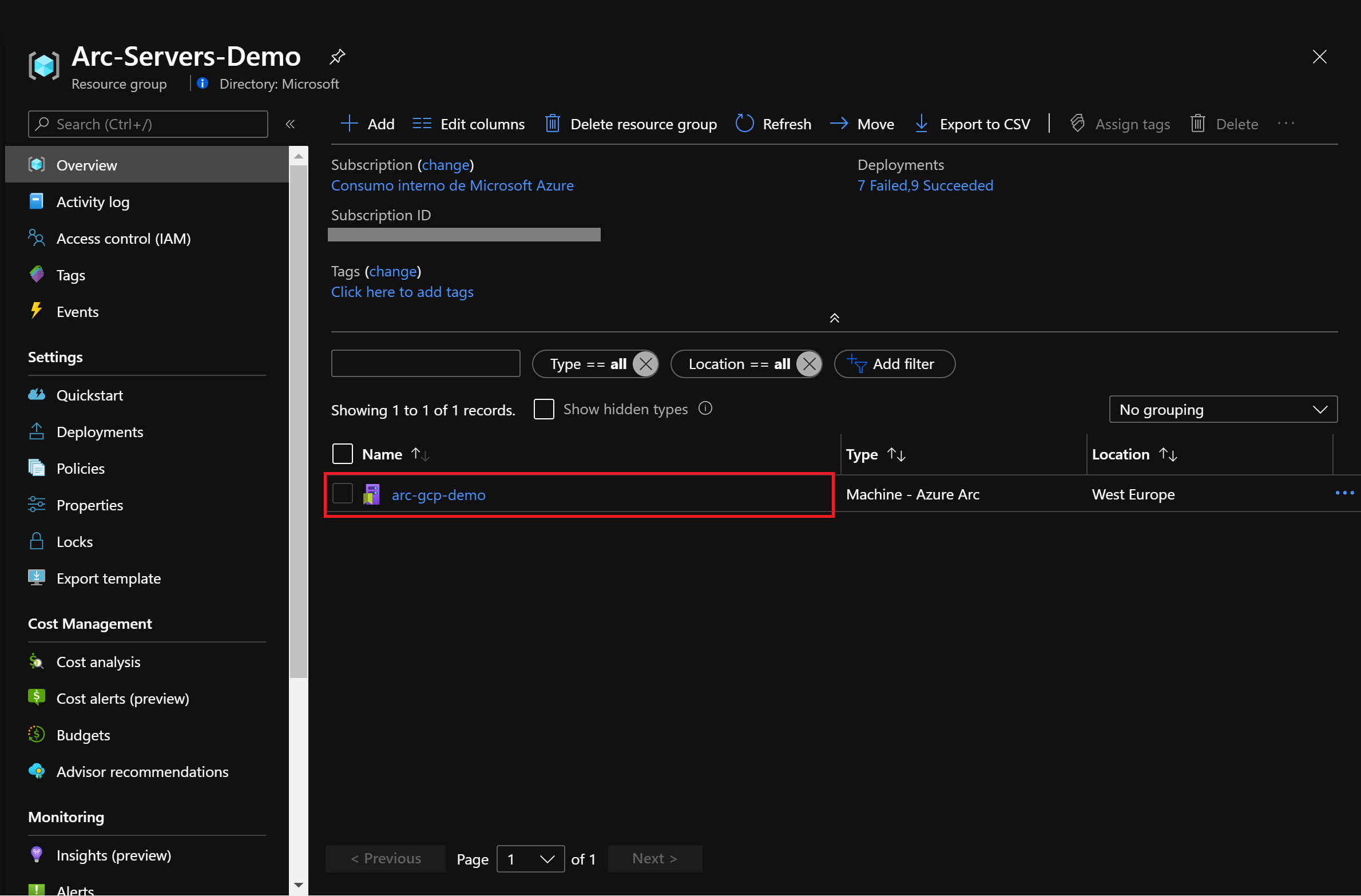

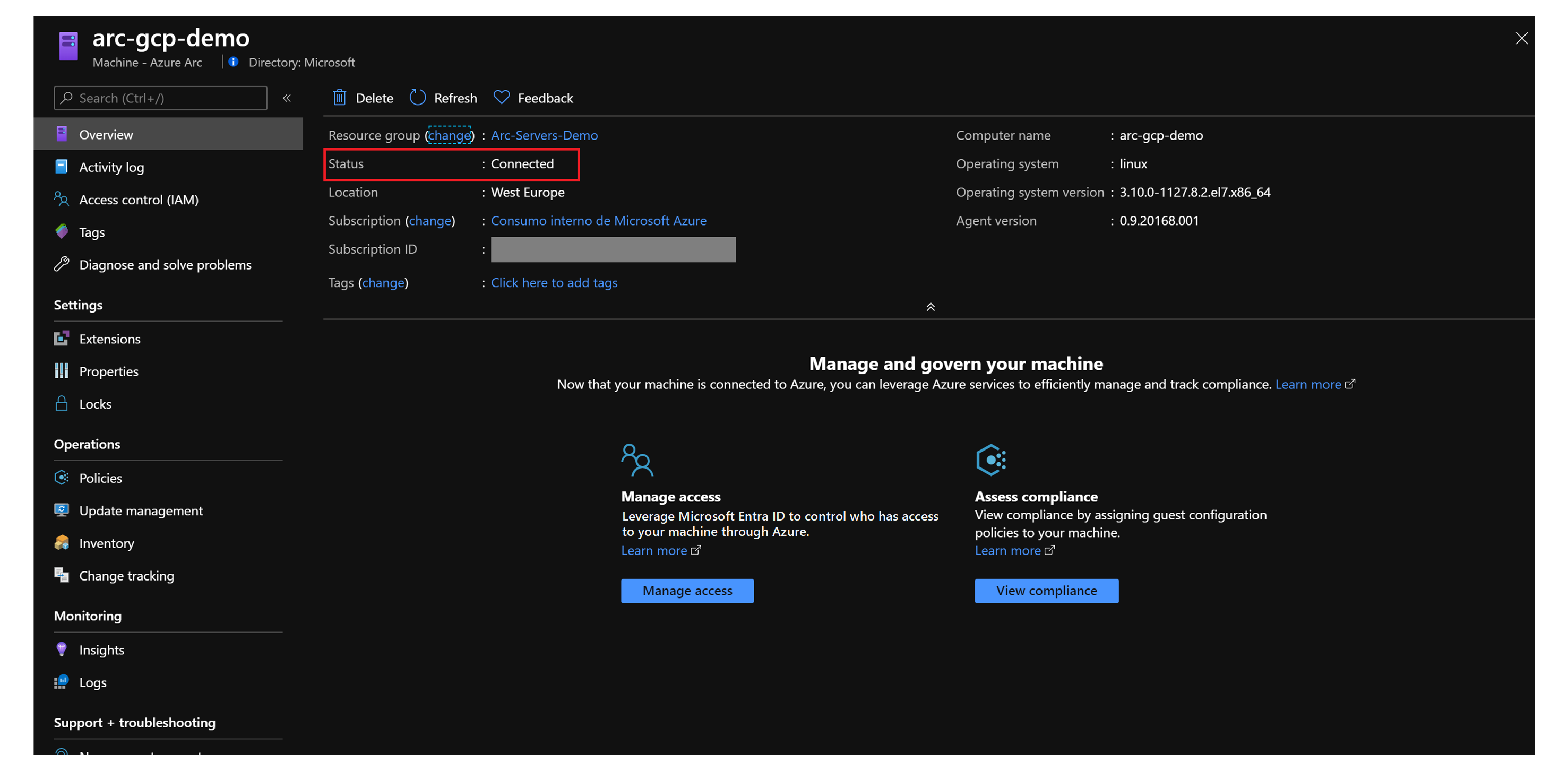

git clone https://github.com/microsoft/azure_arcJak už bylo zmíněno, tato příručka začíná v okamžiku, kdy jste už nasadili a připojili virtuální počítače nebo holé servery ke službě Azure Arc. V tomto scénáři používáme instanci GCP (Google Cloud Platform), která je již připojená k Azure Arc a je viditelná jako prostředek v Azure. Jak je znázorněno na následujících snímcích obrazovky:

Nainstalujte nebo aktualizujte Azure CLI. Azure CLI by měla používat verzi 2.7 nebo novější. Slouží

az --versionke kontrole aktuální nainstalované verze.Vytvořte instanční objekt Azure.

K připojení virtuálního počítače nebo holého serveru k Azure Arc se vyžaduje instanční objekt Azure přiřazený s rolí Přispěvatel. Pokud ho chcete vytvořit, přihlaste se ke svému účtu Azure a spusťte následující příkaz. Alternativně to můžete provést také v Azure Cloud Shellu.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Příklad:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"Výstup by měl vypadat takto:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Poznámka:

Důrazně doporučujeme nastavit obor instančního objektu na konkrétní předplatné Azure a skupinu prostředků.

Onboarding do Microsoft Sentinelu

Microsoft Sentinel používá agenta Log Analytics ke shromažďování souborů protokolů pro servery s Windows a Linuxem a jejich předávání do Microsoft Sentinelu. Shromážděná data se ukládají v pracovním prostoru služby Log Analytics. Vzhledem k tomu, že nemůžete použít výchozí pracovní prostor vytvořený v programu Microsoft Defender for Cloud, vyžaduje se vlastní pracovní prostor. V rámci stejného vlastního pracovního prostoru jako Microsoft Sentinel můžete mít nezpracované události a výstrahy pro Defender for Cloud.

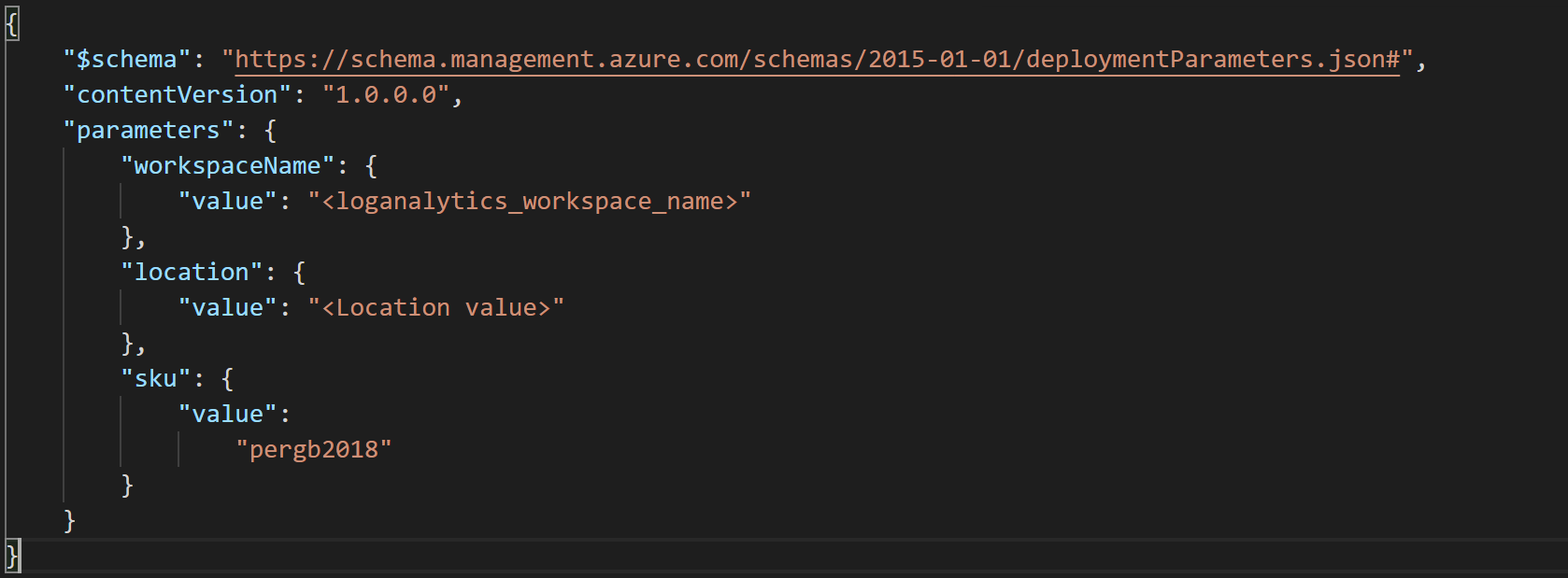

Vytvořte vyhrazený pracovní prostor služby Log Analytics a povolte v horní části řešení Microsoft Sentinel. Pomocí této šablony Azure Resource Manageru (šablona ARM) vytvořte nový pracovní prostor služby Log Analytics, definujte řešení Microsoft Sentinel a povolte ho pro pracovní prostor. Pokud chcete automatizovat nasazení, můžete upravit soubor parametrů šablony ARM, zadejte název a umístění pracovního prostoru.

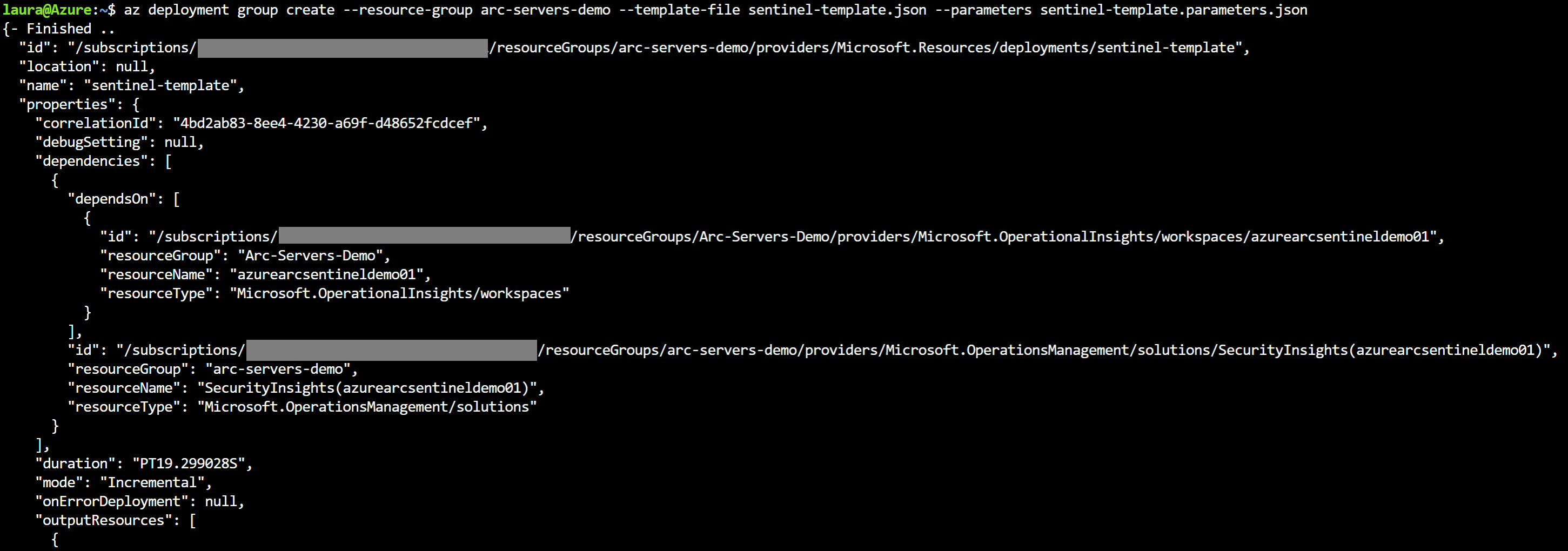

Nasazení šablony ARM Přejděte do složky nasazení a spusťte následující příkaz.

az deployment group create --resource-group <Name of the Azure resource group> \

--template-file <The `sentinel-template.json` template file location> \

--parameters <The `sentinel-template.parameters.json` template file location>

Příklad:

Nasazení virtuálních počítačů s podporou Azure Arc do Služby Microsoft Sentinel

Po nasazení služby Microsoft Sentinel do pracovního prostoru služby Log Analytics je potřeba k němu připojit zdroje dat.

Existují konektory pro služby Microsoft a řešení třetích stran z ekosystému produktů zabezpečení. K připojení zdrojů dat k Microsoft Sentinelu můžete použít také common event Format (CEF), syslog nebo REST API.

U serverů a virtuálních počítačů můžete nainstalovat agenta Log Analytics (MMA) nebo agenta Microsoft Sentinelu, který shromažďuje protokoly a odesílá je do Microsoft Sentinelu. Agenta můžete nasadit několika způsoby pomocí Azure Arc:

Správa rozšíření: Tato funkce serverů s podporou Azure Arc umožňuje nasadit rozšíření virtuálního počítače agenta MMA do virtuálních počítačů s Windows nebo Linuxem mimo Azure. Ke správě nasazení rozšíření na servery s podporou Azure Arc můžete použít Azure Portal, Azure CLI, šablonu ARM a skript PowerShellu.

Azure Policy: Zásady, které se mají auditovat, můžete přiřadit, pokud má server s podporou Azure Arc nainstalovaného agenta MMA. Pokud agent není nainstalovaný, můžete ji pomocí funkce rozšíření automaticky nasadit do virtuálního počítače pomocí úlohy nápravy, prostředí registrace, které je v porovnání s virtuálními počítači Azure.

Vyčištění prostředí

Pokud chcete vyčistit prostředí, proveďte následující kroky.

Odeberte virtuální počítače z každého prostředí pomocí pokynů k odstranění z každého z následujících příruček.

- Instance GCP Ubuntu a instance GCP pro Windows

- Instance AWS Ubuntu EC2

- Virtuální počítač VMware vSphere Ubuntu a virtuální počítač VMware vSphere s Windows Serverem

- Vagrant Ubuntu box a Vagrant Windows box

Odeberte pracovní prostor služby Log Analytics spuštěním následujícího skriptu v Azure CLI. Zadejte název pracovního prostoru, který jste použili při vytváření pracovního prostoru služby Log Analytics.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro