Připojení serverů s podporou Azure Arc do Microsoft Defenderu pro cloud

Tento článek obsahuje pokyny k nasazení serveru s podporou Azure Arc do Microsoft Defenderu pro cloud. To vám pomůže začít shromažďovat konfigurace a protokoly událostí souvisejících se zabezpečením, abyste mohli doporučit akce a zlepšit celkový stav zabezpečení Azure.

V následujícíchpostupechch To poskytuje pokročilé možnosti ochrany před hrozbami a detekce. Proces zahrnuje:

- Nastavte pracovní prostor služby Log Analytics, kde se protokoly a události agregují pro účely analýzy.

- Přiřaďte Defender pro výchozí zásady zabezpečení cloudu.

- Projděte si doporučení defenderu pro cloud.

- Použití doporučených konfigurací na serverech s podporou Služby Azure Arc pomocí oprav Rychlých oprav

Důležité

Postupy v tomto článku předpokládají, že jste už nasadili virtuální počítače nebo servery, které běží místně nebo v jiných cloudech, a vy jste je připojili ke službě Azure Arc. Pokud jste to neudělali, můžou vám s tím pomoct následující informace.

- Instance GCP Ubuntu

- Instance GCP pro Windows

- Instance AWS Ubuntu EC2

- Instance AWS Amazon Linux 2 EC2

- Virtuální počítač VMware vSphere Ubuntu

- Virtuální počítač VMware vSphere s Windows Serverem

- Vagrant Ubuntu box

- Vagrant Windows box

Požadavky

Naklonujte úložiště Azure Arc Jumpstart.

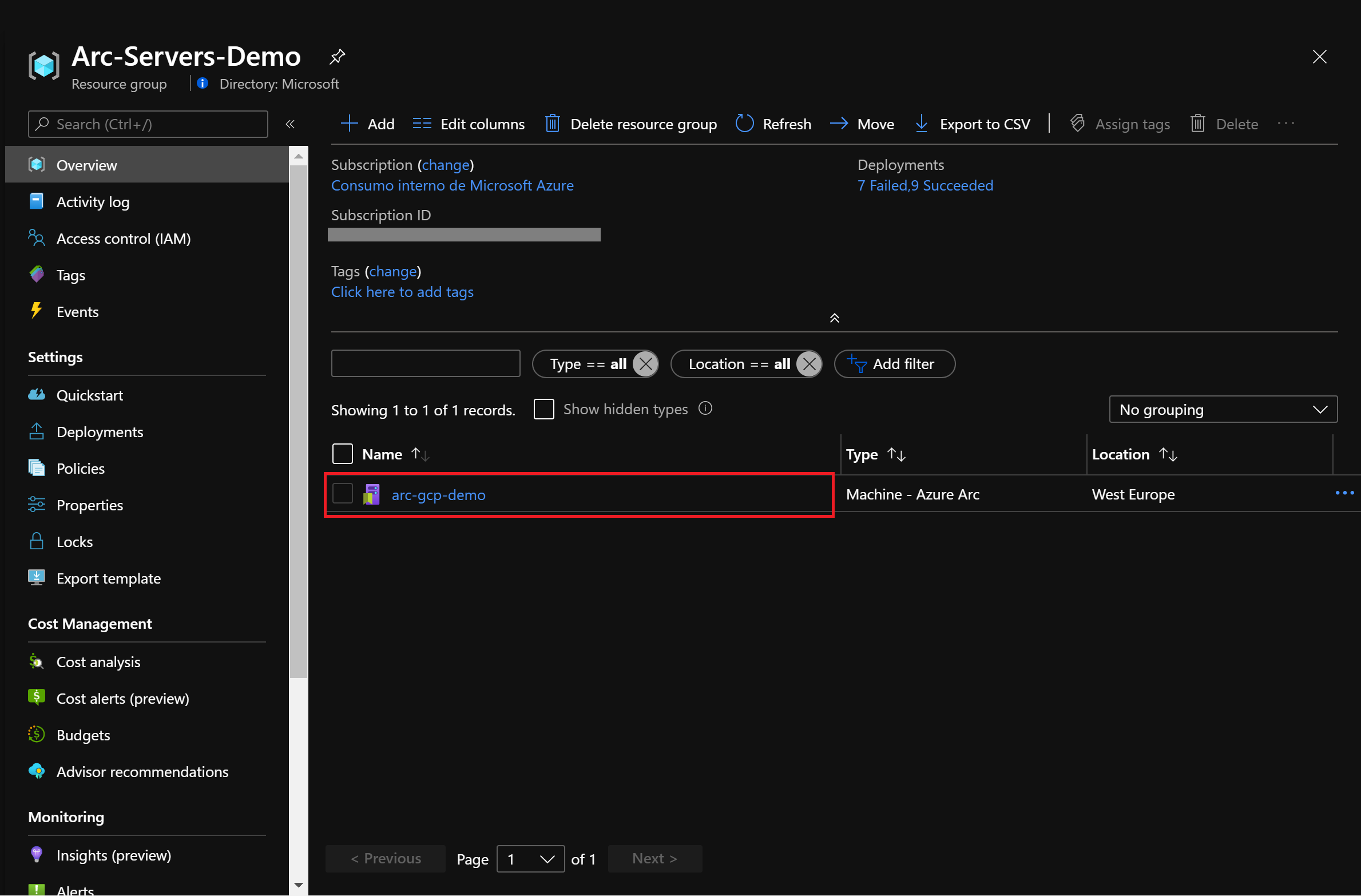

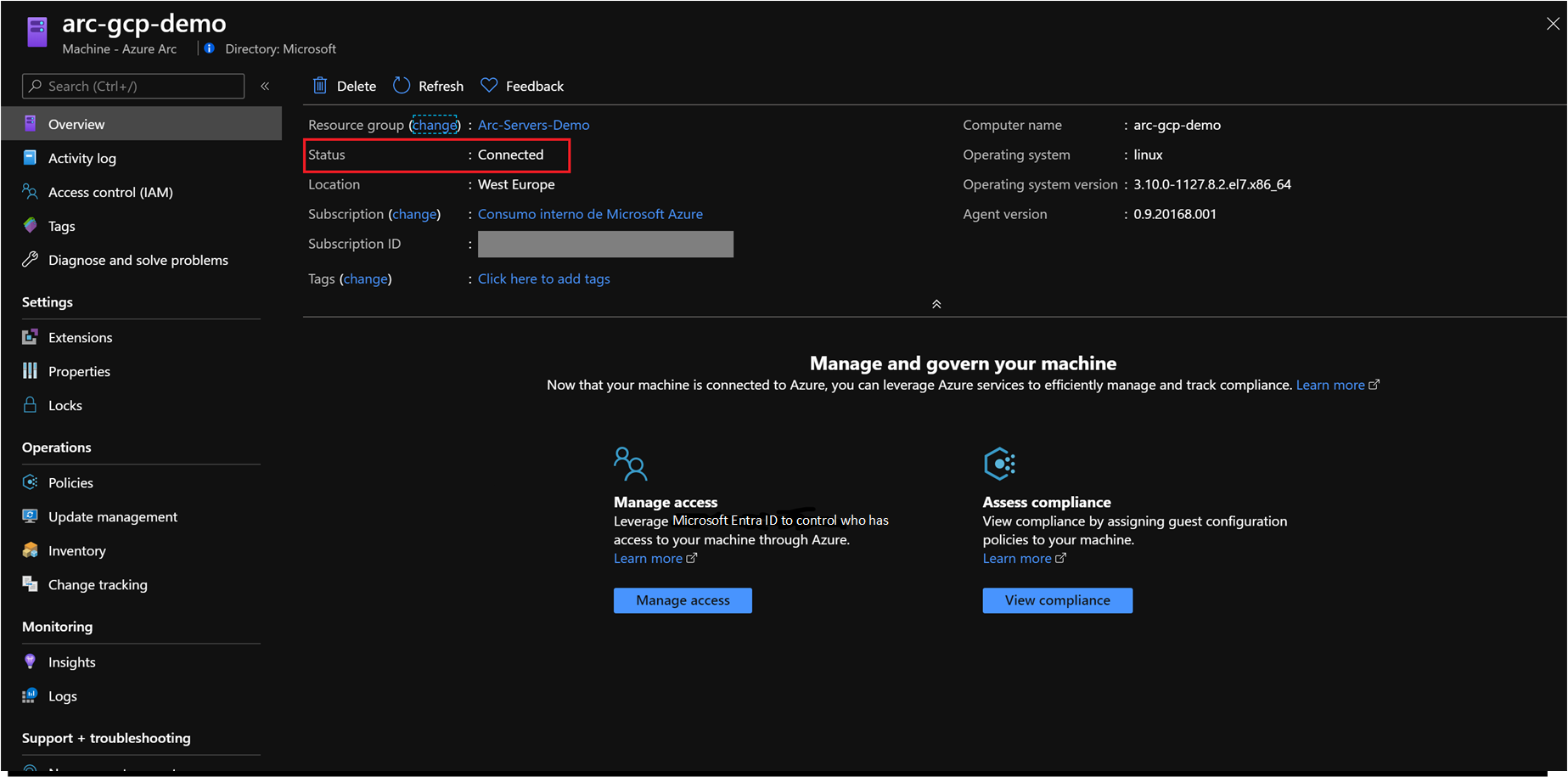

git clone https://github.com/microsoft/azure_arcJak už bylo zmíněno, tato příručka začíná v okamžiku, kdy jste už nasadili a připojili virtuální počítače nebo holé servery ke službě Azure Arc. V tomto scénáři používáme instanci GCP (Google Cloud Platform), která je již připojená k Azure Arc a je viditelná jako prostředek v Azure. Jak je znázorněno na následujících snímcích obrazovky:

Nainstalujte nebo aktualizujte Azure CLI. Azure CLI by měla používat verzi 2.7 nebo novější. Slouží

az --versionke kontrole aktuální nainstalované verze.Vytvořte instanční objekt Azure.

K připojení virtuálního počítače nebo holého serveru k Azure Arc se vyžaduje instanční objekt Azure přiřazený s rolí Přispěvatel. Pokud ho chcete vytvořit, přihlaste se ke svému účtu Azure a spusťte následující příkaz. Tento příkaz můžete spustit také v Azure Cloud Shellu.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Příklad:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"Výstup by měl vypadat takto:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Poznámka:

Důrazně doporučujeme nastavit obor instančního objektu na konkrétní předplatné Azure a skupinu prostředků.

Onboarding Microsoft Defenderu pro cloud

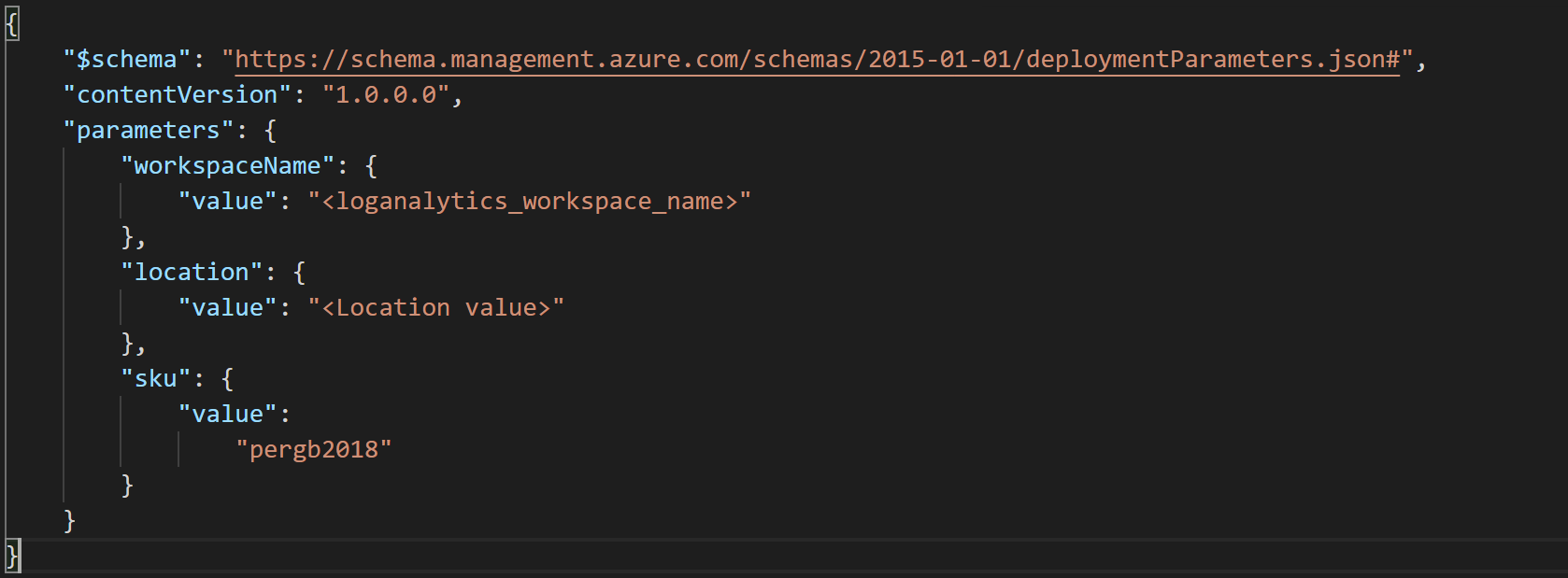

Data shromážděná v programu Microsoft Defender for Cloud jsou uložená v pracovním prostoru služby Log Analytics. Můžete použít výchozí hodnotu vytvořenou defenderem pro cloud nebo vlastní, kterou jste vytvořili. Pokud chcete vytvořit vyhrazený pracovní prostor, můžete nasazení automatizovat úpravou souboru parametrů šablony Azure Resource Manageru (šablona ARM), zadáním názvu a umístění pracovního prostoru:

Pokud chcete nasadit šablonu ARM, přejděte do složky nasazení a spusťte následující příkaz:

az deployment group create --resource-group <Name of the Azure resource group> \ --template-file <The `log_analytics-template.json` template file location> \ --parameters <The `log_analytics-template.parameters.json` template file location>Pokud používáte uživatelsky definovaný pracovní prostor, měli byste dát Defenderu for Cloud pokyn, aby ho používal místo výchozího pracovního prostoru pomocí následujícího příkazu:

az security workspace-setting create --name default \ --target-workspace '/subscriptions/<Your subscription ID>/resourceGroups/<Name of the Azure resource group>/providers/Microsoft.OperationalInsights/workspaces/<Name of the Log Analytics Workspace>'Vyberte úroveň Microsoft Defenderu pro cloud. Úroveň Free je ve výchozím nastavení povolená pro všechna vaše předplatná Azure a bude poskytovat průběžné hodnocení zabezpečení a doporučení k zabezpečení s možností použití. V této příručce použijete úroveň Standard pro virtuální počítače Azure, která rozšiřuje tyto možnosti a poskytuje jednotnou správu zabezpečení a ochranu před hrozbami napříč hybridními cloudovými úlohami. Pokud chcete povolit úroveň Standard v programu Microsoft Defender pro cloud pro virtuální počítače, spusťte následující příkaz:

az security pricing create -n VirtualMachines --tier 'standard'Přiřaďte výchozí iniciativu zásad Microsoft Defenderu pro cloud. Defender for Cloud poskytuje doporučení k zabezpečení na základě zásad. Existuje konkrétní iniciativa, která seskupuje zásady Defenderu pro cloud s ID

1f3afdf9-d0c9-4c3d-847f-89da613e70a8definice . Následující příkaz přiřadí iniciativu Defender for Cloud k vašemu předplatnému.az policy assignment create --name 'Azure Security Center Default <Your subscription ID>' \ --scope '/subscriptions/<Your subscription ID>' \ --policy-set-definition '1f3afdf9-d0c9-4c3d-847f-89da613e70a8'

Integrace Azure Arc a Microsoft Defenderu pro cloud

Po úspěšném nasazení programu Microsoft Defender for Cloud získáte doporučení, která vám pomůžou chránit vaše prostředky, včetně serverů s podporou Azure Arc. Defender for Cloud bude pravidelně analyzovat stav zabezpečení vašich prostředků Azure, aby identifikoval potenciální ohrožení zabezpečení.

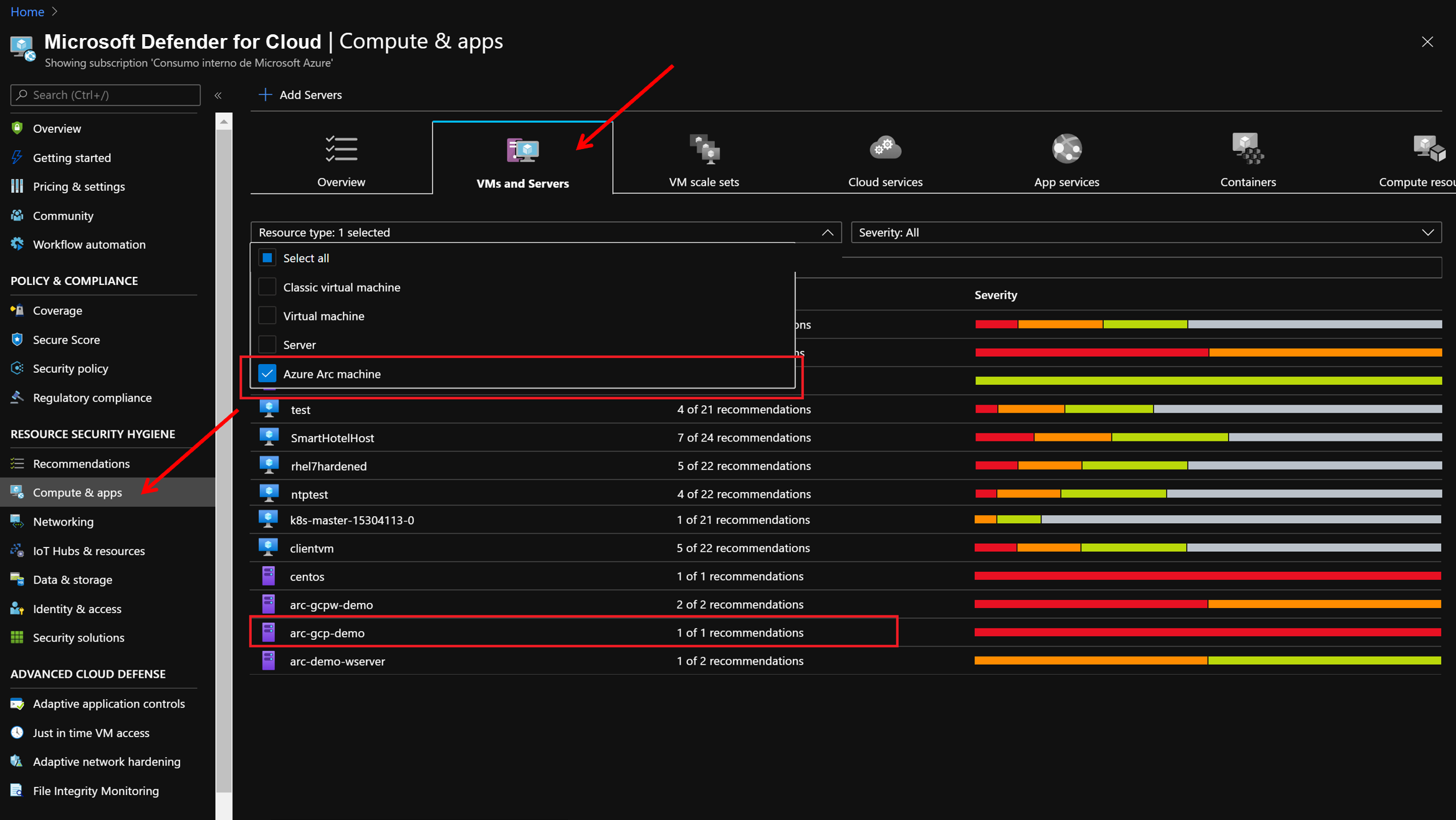

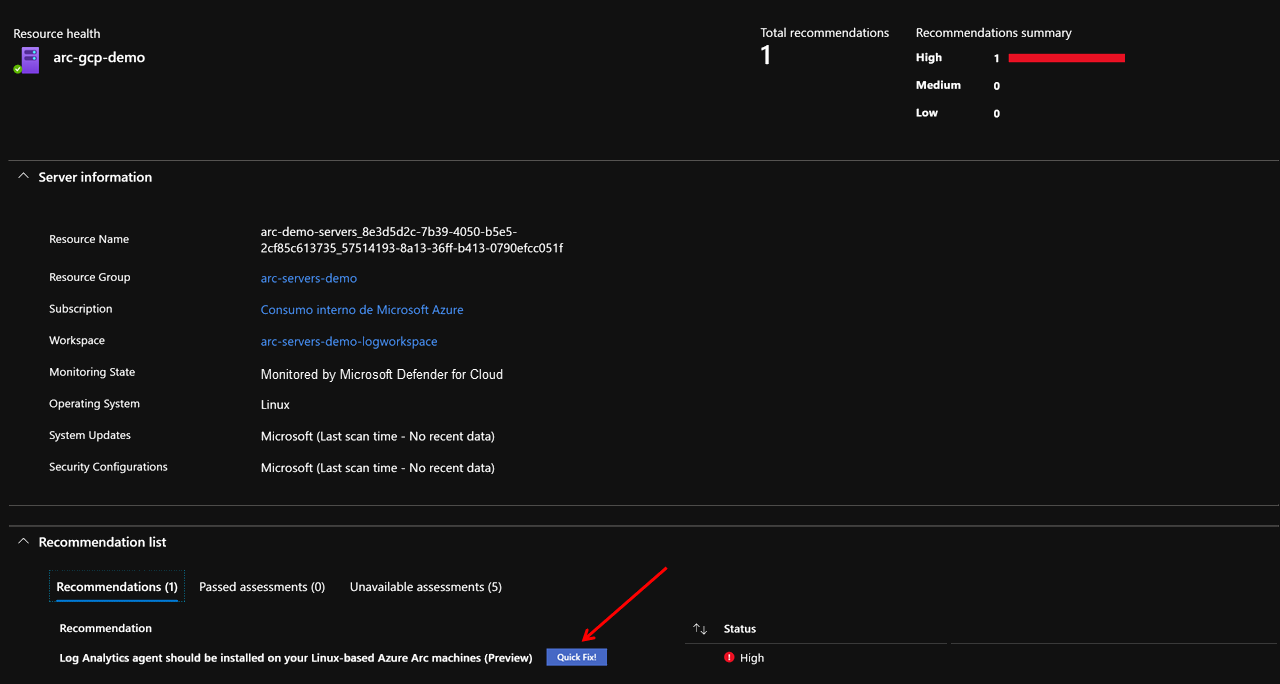

V části Výpočty a aplikace v části Virtuální počítače a servery poskytuje Microsoft Defender for Cloud přehled všech zjištěných doporučení zabezpečení pro vaše virtuální počítače a počítače, včetně virtuálních počítačů Azure, klasických virtuálních počítačů Azure, serverů a počítačů Azure Arc.

Na serverech s podporou Azure Arc doporučuje Microsoft Defender for Cloud nainstalovat agenta Log Analytics. Každé doporučení zahrnuje také:

- Stručný popis doporučení.

- Dopad na bezpečnostní skóre v tomto případě se stavem Vysoká.

- Nápravné kroky, které se mají provést za účelem implementace doporučení.

Pro konkrétní doporučení, jako na následujícím snímku obrazovky, získáte také rychlou opravu , která vám umožní rychle napravit doporučení týkající se více prostředků.

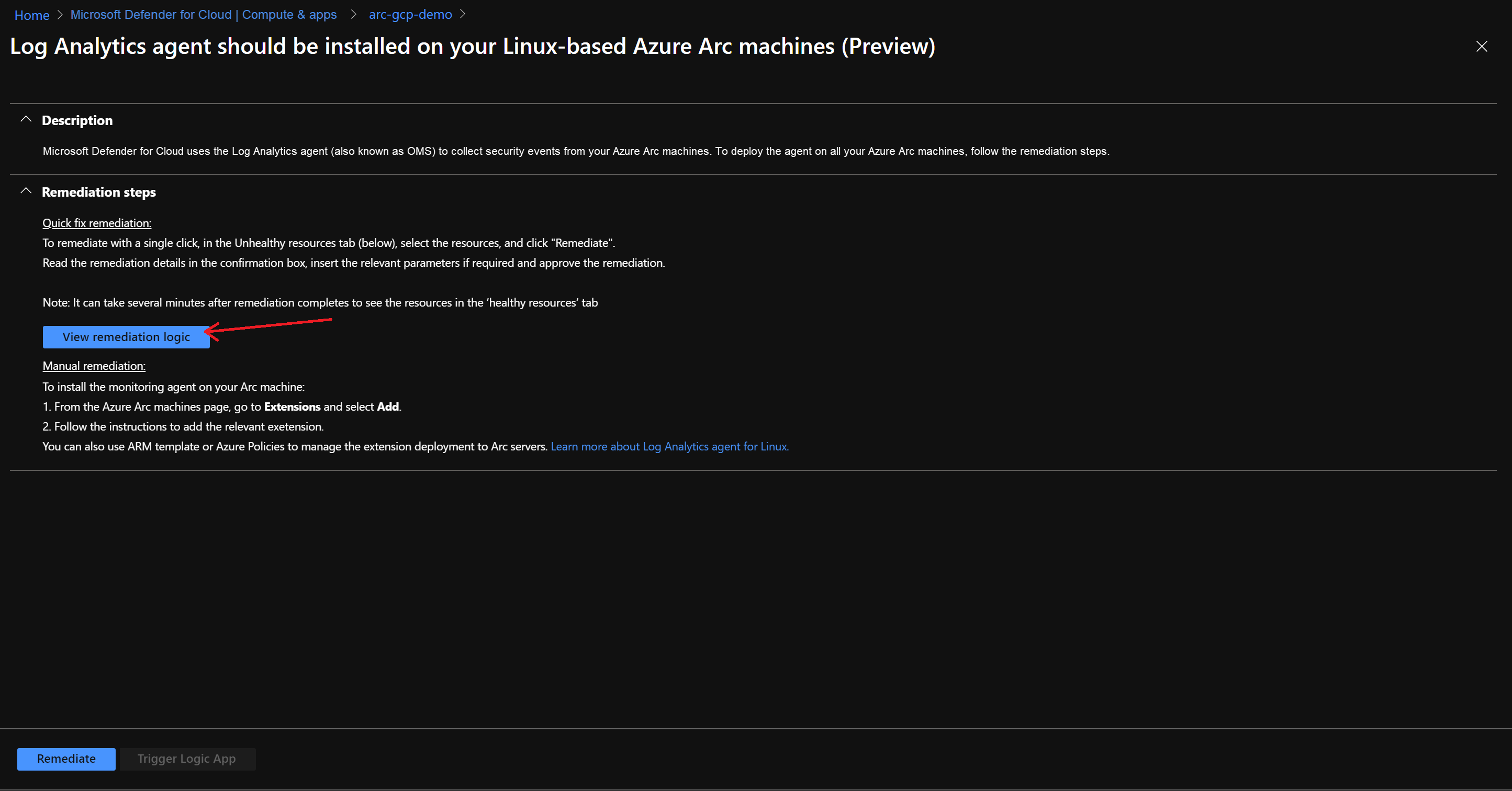

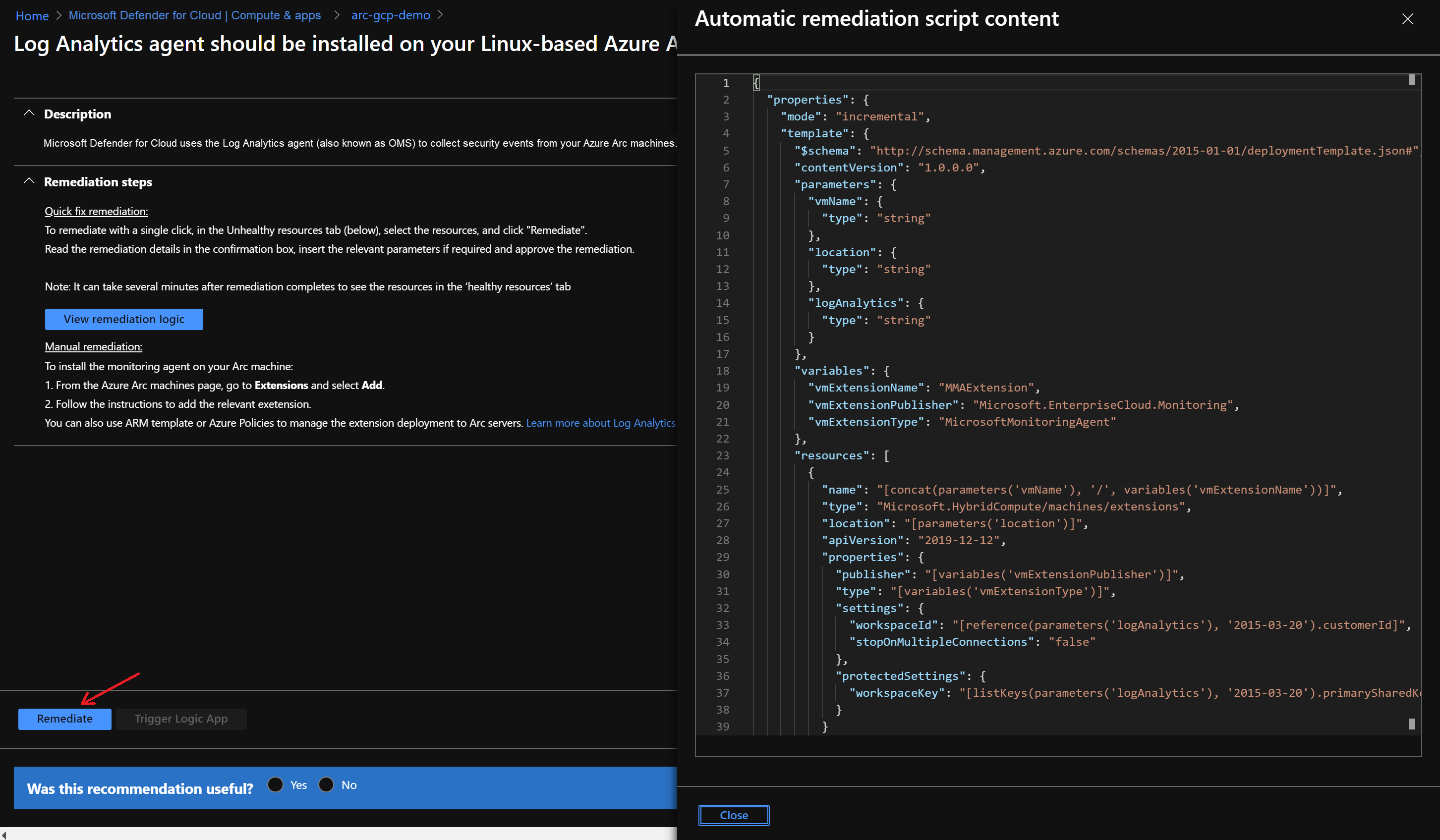

Následující rychlá oprava nápravy používá šablonu ARM k nasazení rozšíření agenta Log Analytics na počítači Azure Arc.

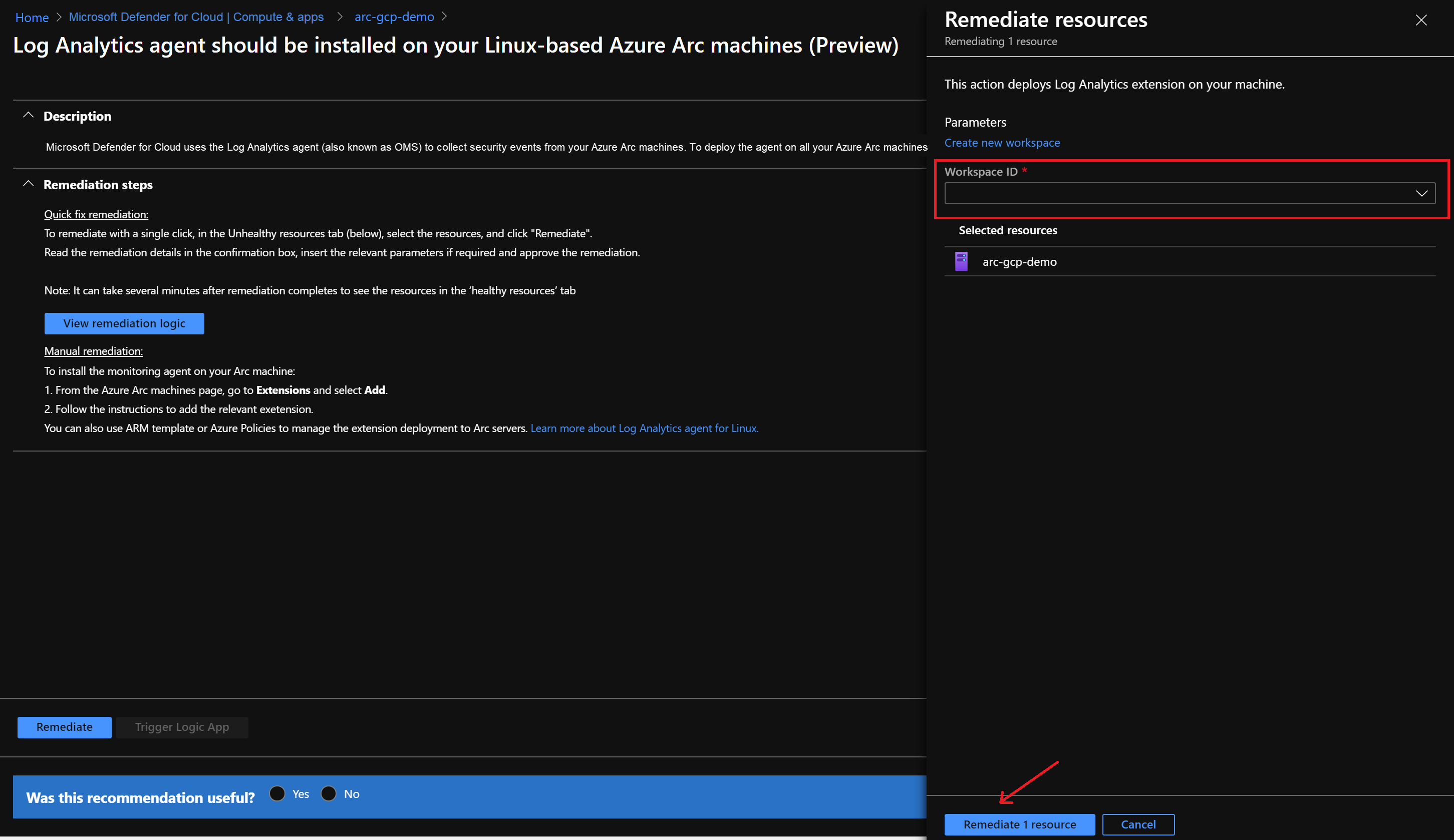

Nápravu můžete aktivovat pomocí šablony ARM z řídicího panelu ochrany úloh tak, že vyberete pracovní prostor služby Log Analytics použitý pro Microsoft Defender for Cloud a pak zvolíte Nápravu 1 prostředku.

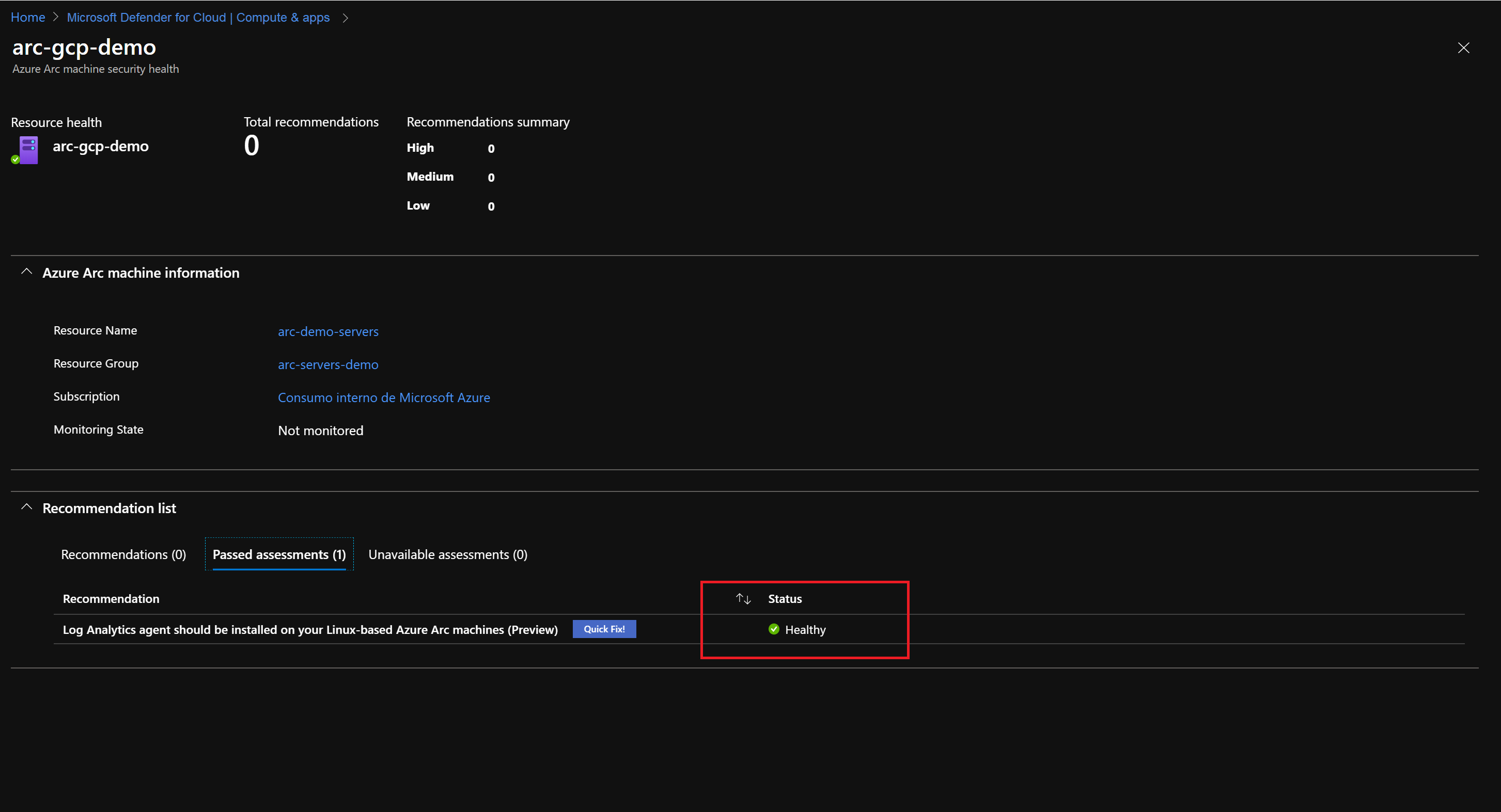

Po použití doporučení na serveru s podporou Azure Arc se prostředek označí jako v pořádku.

Vyčištění prostředí

Pokud chcete vyčistit prostředí, proveďte následující kroky.

Odeberte virtuální počítače z každého prostředí podle pokynů k odstranění z jednotlivých průvodců.

Odeberte pracovní prostor služby Log Analytics spuštěním následujícího skriptu v Azure CLI. Zadejte název pracovního prostoru, který jste použili při vytváření pracovního prostoru služby Log Analytics.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro