Řízení přístupu na základě rolí Azure

Přístupová práva a oprávnění založená na skupině jsou osvědčeným postupem. Práce se skupinami namísto jednotlivých uživatelů zjednodušuje správu zásad přístupu, umožňuje jednotnou správu přístupu napříč týmy a snižuje riziko chyb při konfiguraci. Přiřazení uživatelů k příslušným skupinám a jejich odebírání pomáhá udržovat aktuální oprávnění konkrétního uživatele. Řízení přístupu na základě role v Azure (Azure RBAC) nabízí jemně odstupňovanou správu přístupu pro prostředky uspořádané podle rolí uživatelů.

Přehled řízení přístupu na základě role v Azure

Pomocí řízení přístupu na základě role v Azure můžete oddělit povinnosti v rámci vašeho týmu a udělit pouze dostatečný přístup konkrétním uživatelům, skupinám, instančním objektům nebo spravovaným identitám Microsoftu pro provádění jejich úloh. Místo toho, abyste komukoli udělili neomezený přístup k předplatnému nebo prostředkům Azure, můžete omezit oprávnění pro jednotlivé sady prostředků.

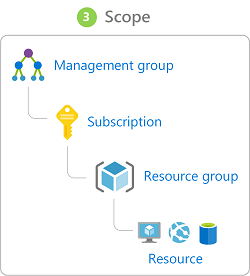

Definice rolí Azure uvádějí operace, které jsou povolené nebo zakázané pro uživatele nebo skupiny přiřazené k této roli. Rozsah role určuje, na které prostředky se tato definovaná oprávnění vztahují. Rozsahy můžou být zadány na více úrovních: skupina pro správu, předplatné, skupina prostředků nebo prostředek. Rozsahy jsou strukturovány ve vztahu nadřazený/podřízený rozsah.

Podrobné pokyny k přiřazování uživatelů a skupin konkrétním rolím a přiřazování rolí k oborům najdete v tématu Přidání nebo odebrání přiřazení rolí Azure pomocí webu Azure Portal.

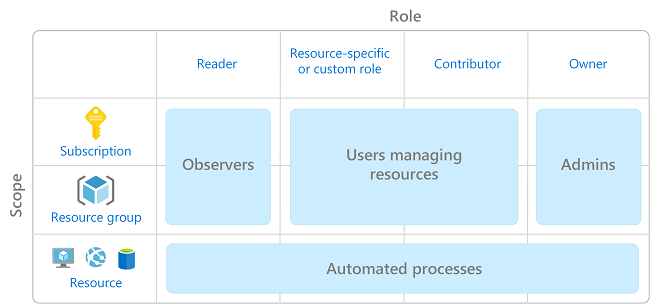

Při plánování strategie řízení přístupu použijte model přístupu s minimálními oprávněními, který uživatelům uděluje pouze oprávnění potřebná k provedení jejich práce. Následující diagram znázorňuje navrhovaný vzor pro použití Azure RBAC prostřednictvím tohoto přístupu.

Poznámka

Čím konkrétnější nebo podrobnější oprávnění definujete, tím je pravděpodobnější, že řízení přístupu bude složité a obtížně spravovatelné. To platí hlavně v případě, že velikost vašich cloudových aktiv roste. Vyhněte se oprávněním pro konkrétní prostředky. Místo toho použijte skupiny pro správu k řízení přístupu na podnikové úrovni a skupiny prostředků k řízení přístupu v rámci předplatných. Vyhněte se taky konkrétním uživatelským oprávněním. Místo toho přiřaďte přístup ke skupinám v Microsoft Entra ID.

Použití předdefinovaných rolí Azure

Azure poskytuje mnoho předdefinovaných definic rolí se třemi základními rolemi pro poskytnutí přístupu:

- Role Vlastník může spravovat všechno, včetně přístupu k prostředkům.

- Role Přispěvatel může spravovat všechno, kromě přístupu k prostředkům.

- Role Čtenář může zobrazit vše, ale nemůže provádět žádné změny.

Mimo těchto základních úrovní přístupu jsou k dispozici další předdefinované role, které poskytují podrobnější možnosti řízení přístupu ke konkrétním typům prostředků nebo funkcím Azure. Můžete například spravovat přístup k virtuálním počítačům pomocí následujících předdefinovaných rolí:

- Role přihlášení virtuálního počítače Správa istrator může zobrazit virtuální počítače na portálu a přihlásit se jako

administrator. - Role Přispěvatel virtuálních počítačů může spravovat virtuální počítače, ale nemůže přistupovat ani k nim, ani k virtuální síti nebo účtu úložiště, ke kterým jsou připojené.

- Role Přihlášení uživatele virtuálního počítače může zobrazovat virtuální počítače na portálu a přihlásit se jako běžný uživatel.

Další příklad použití předdefinovaných rolí ke správě přístupu ke konkrétním funkcím najdete v diskuzi o řízení přístupu k funkcím sledování nákladů ve sledování nákladů napříč organizačními jednotkami, prostředími nebo projekty.

Úplný seznam dostupných předdefinovaných rolí najdete v tématu Předdefinované role Azure.

Použití vlastních rolí

Přestože předdefinované role v Azure podporují širokou škálu scénářů řízení přístupu, nemusí splňovat všechny potřeby vaší organizace nebo týmu. Pokud například máte jednu skupinu uživatelů odpovědných za správu virtuálních počítačů a prostředků Azure SQL Database, možná budete chtít vytvořit vlastní roli pro optimalizaci správy požadovaných řízení přístupu.

Dokumentace k RBAC v Azure obsahuje pokyny pro vytváření vlastních rolí spolu s podrobnostmi o tom, jak fungují definice rolí.

Oddělení odpovědností a rolí pro velké organizace

Azure RBAC umožňuje organizacím přiřazovat různé týmy různým úlohám správy v rámci rozsáhlých cloudových aktiv. To umožňuje centrálním IT týmům řídit základní funkce přístupu a zabezpečení a zároveň poskytuje vývojářům softwaru a dalším týmům velkou kontrolu nad konkrétními úlohami nebo skupinami prostředků.

Většina cloudových prostředí může také těžit ze strategie řízení přístupu, která využívá více rolí a zdůrazňuje oddělení odpovědností mezi těmito rolemi. Tento přístup vyžaduje, aby provedení jakékoli významné změny prostředků nebo infrastruktury zahrnovalo více rolí, což zajistí, že změnu musí zkontrolovat a schválit více než jedna osoba. Toto oddělení odpovědnosti omezuje schopnost jedné osoby přistupovat k citlivým datům nebo zavést ohrožení zabezpečení bez vědomí jiných členů týmu.

Následující tabulka zobrazuje běžný vzor rozdělení IT odpovědností na samostatné vlastní role:

| Seskupit | Běžný název role | Odpovědnosti |

|---|---|---|

| Operace zabezpečení | SecOps | Poskytuje obecnou kontrolu zabezpečení. Vytváří a vynucuje zásady zabezpečení, například šifrování neaktivních dat. Spravuje šifrovací klíče. Spravuje pravidla brány firewall. |

| Síťové operace | NetOps | Spravuje konfiguraci sítě a operace v rámci virtuálních sítí, jako jsou trasy a peering. |

| Provoz systémů | SysOps | Určuje možnosti infrastruktury pro výpočetní prostředky a úložiště a spravuje prostředky, které byly nasazeny. |

| Vývoj, testování a provoz | DevOps | Vytváří a nasazuje funkce a aplikace úloh. Provozuje funkce a aplikace, které splňují smlouvy o úrovni služeb a další standardy kvality. |

Rozpis akcí a oprávnění v těchto standardních rolích je ve všech vašich aplikacích, předplatných nebo celé cloudové službě často stejný, a to i v případě, že tyto role vykonávají různí lidé na různých úrovních. Proto můžete vytvořit společnou sadu definic rolí Azure, které se použijí v různých oborech ve vašem prostředí. Uživatelům a skupinám pak lze přiřadit společnou roli, ale jenom pro rozsah prostředků, skupin prostředků, předplatných nebo skupin pro správu, za jejichž správu zodpovídají.

Například v hvězdicové síťové topologii s více předplatnými můžete mít společnou sadu definic rolí pro centrum a všechny paprsky úloh. Roli NetOps předplatného centra je možné přiřadit členům centrálního IT týmu organizace, kteří zodpovídají za údržbu sítí pro sdílené služby používané všemi úlohami. Roli NetOps předplatného paprsku úlohy potom můžete přiřadit členům tohoto konkrétního týmu úloh, což jim umožní nakonfigurovat síť v rámci tohoto předplatného tak, aby co nejlépe podporovala jejich požadavky na úlohy. Pro oba týmy se používá stejná definice rolí, ale přiřazení na základě rozsahu zajišťují, že uživatelé mají jenom takový přístup, který potřebují k provádění potřebných úloh.