Povolení připojení z Řešení Azure VMware

Úvod

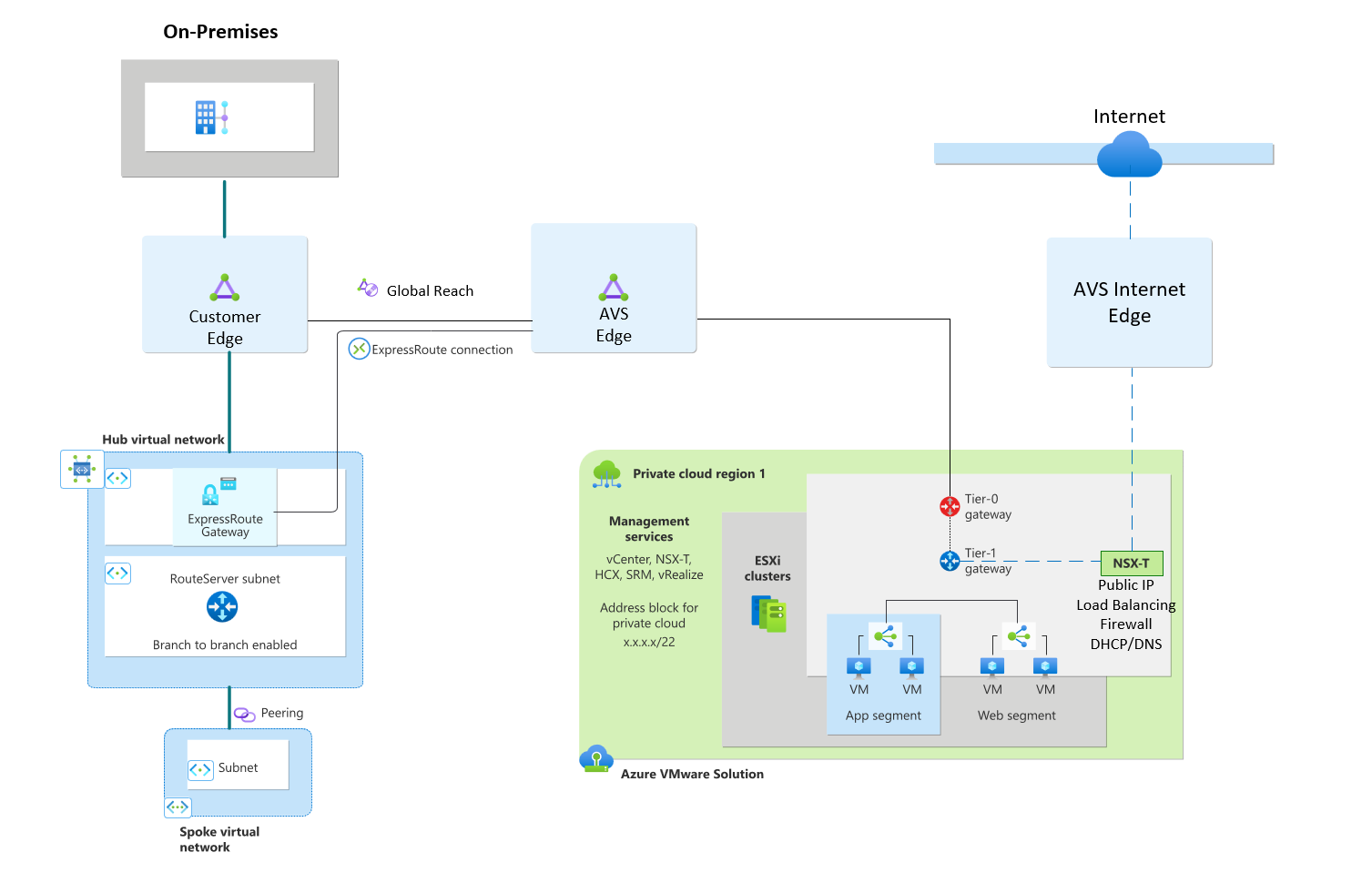

V tomto vzoru návrhu má provoz vyhrazenou cestu přes páteřní síť Microsoftu z místního datacentra do privátního cloudu Azure VMware Solution (AVS). K tomuto připojení dochází prostřednictvím expressroute Global Reach, což je mechanismus, který poskytuje přímou cestu mezi zákazníkem spravovaným zákazníkem, který se pak může připojit k okruhům ExpressRoute vyhrazeným pro AVS. Privátní cloud má také samostatný izolovaný breakout z NSX Edge na internet, aby tento provoz neprošel přes ExpressRoute.

Důležité

Pokud jste v současné chvíli v oblasti, ve které není služba Global Reach podporovaná, je přenos z místního prostředí do privátního cloudu AVS možný nasazením brány ExpressRoute v Azure. K zajištění průchodnosti je potřeba virtuální zařízení ve virtuální síti centra. Viz část Kontrola provozu a výchozí inzerování tras.

Profil zákazníka

Tato architektura je ideální pro:

- Nízký latentní výchozí přenos dat nativně z azure VMware Solution SDDC (softwarově definovaná datacentra) na internet.

- Přímý provoz z místního prostředí do Azure přes ExpressRoute nebo VPN.

- Příchozí služby L4/L7 pro úlohy v SDDC, jako je HTTPS

Provoz, který prochází směrovači NSX AVS, zahrnuje tento návrh:

- Řešení Azure VMware do nativních virtuálních sítí Azure

- Řešení Azure VMware na internet

- Azure VMware Solution do místních datacenter

Komponenty architektury

Implementujte tento scénář s:

- Distribuovaná brána firewall NSX (DFW) – verze 3.2.2 nebo vyšší pro IDS/IPS

- Rozšířený nástroj pro vyrovnávání zatížení NSX

- Veřejná IP adresa pro internetový breakout ze služby Azure VMware Solution pro překlad zdrojových i cílových adres (SNAT/DNAT)

Poznámka:

I když NSX Advanced Load Balancer (Avi) poskytuje příchozí funkce přímo v NSX, je tato funkce také možná s WAF nebo App Gateway v2 v Azure.

Klíčové rozhodnutí

Tento dokument předpokládá a doporučuje inzerování výchozích tras z místního prostředí nebo služby AVS. Pokud potřebujete výchozí trasu, která pochází z Azure, přečtěte si část Kontrola provozu a výchozí inzerování tras.

Důležité informace

- Povolte veřejnou IP adresu na hraničních zařízeních NSX na webu Azure Portal. Tímto způsobem umožňuje přímé připojení s nízkou latencí ke službě Azure VMware Solution a možnost škálovat počet odchozích připojení.

- Použijte vytváření pravidel brány firewall NSX, filtrování adres URL a služby Kontroly protokolu TLS.

- Pomocí nástroje pro vyrovnávání zatížení NSX Advanced můžete rovnoměrně distribuovat provoz do úloh.

- Povolte ochranu před útoky DDoS.

Výchozí přenos dat ze služby AVS pomocí NSX-T nebo síťového virtuálního zařízení

| Pokrytí kontroly provozu | Doporučený návrh řešení | Důležité informace | Internetový breakout |

|---|---|---|---|

| - Příchozí přenos dat z internetu - Výchozí přenos dat z internetu – Provoz do místního datacentra a do místního datacentra – Provoz do služby Azure Virtual Network – Provoz v rámci řešení Azure VMware |

V Řešení Azure VMware použijte bránu firewall síťového virtuálního zařízení jiného výrobce. Pro provoz jiných než HTTPs použijte advanced Load Balancer NSX-T nebo bránu firewall NSX-T. Veřejná IP adresa pro internetový breakout z Azure VMware Solution, SNAT a DNAT. |

Tuto možnost zvolte, pokud chcete inzerovat trasu 0.0.0.0/0 z privátního cloudu Azure VMware Solution, povolte veřejnou IP adresu směrem dolů na NSX Edge na webu Azure Portal. Tato možnost umožňuje připojení s nízkou latencí k Azure a možnost škálovat počet odchozích připojení. |

Azure VMware Solution |

Výchozí přenos dat z Řešení Azure VMware do inzerce 0.0.0.0/0 z místního prostředí

| Pokrytí kontroly provozu | Doporučený návrh řešení | Důležité informace | Internetový breakout |

|---|---|---|---|

| - Příchozí přenos dat z internetu - Výchozí přenos dat z internetu – do místního datacentra |

Pro provoz HTTP/S použijte místní virtuální zařízení , použijte nástroj pro vyrovnávání zatížení NSX Advanced Load Balancer nebo Application Gateway v Azure. Pro provoz jiného typu než HTTP/S použijte distribuovanou bránu firewall NSX. Povolení veřejné IP adresy ve službě Azure VMware Solution |

Tuto možnost zvolte, pokud chcete inzerovat trasu 0.0.0.0/0 z místních datacenter. |

Místní |

Důležité

Některá tradiční zařízení VMware používají vkládání služeb k umístění zařízení na směrovač vrstvy 0. Směrovače vrstvy 0 jsou zřízeny a spravovány společností Microsoft a nejsou využitelné koncovými uživateli. Všechna síťová zařízení a nástroje pro vyrovnávání zatížení musí být umístěny na úrovni 1. Další část popisuje výchozí šíření tras ze zařízení party ve službě AVS.

Integrace síťového virtuálního zařízení třetí strany v AVS

Integraci se zařízeními třetích stran je možné pečlivě zvážit. V tomto návrhu se síťová virtuální zařízení třetích stran nacházejí za jedním nebo více hraničními směrovači T-1.

Je zodpovědností uživatelů přenést licenci a implementovat všechny funkce vysoké dostupnosti nativní pro zařízení.

Při výběru této implementace mějte na paměti omezení. Na virtuálním počítači je například limit až osmi karet virtuálních síťových rozhraní. Další informace o tom, jak umístit síťová virtuální zařízení do služby AVS, najdete v tématu: Vzory brány firewall NSX-T

Poznámka:

Společnost Microsoft nepodporuje použití sítí optimalizovaných pro mobilitu při použití síťových virtuálních zařízení třetích stran.

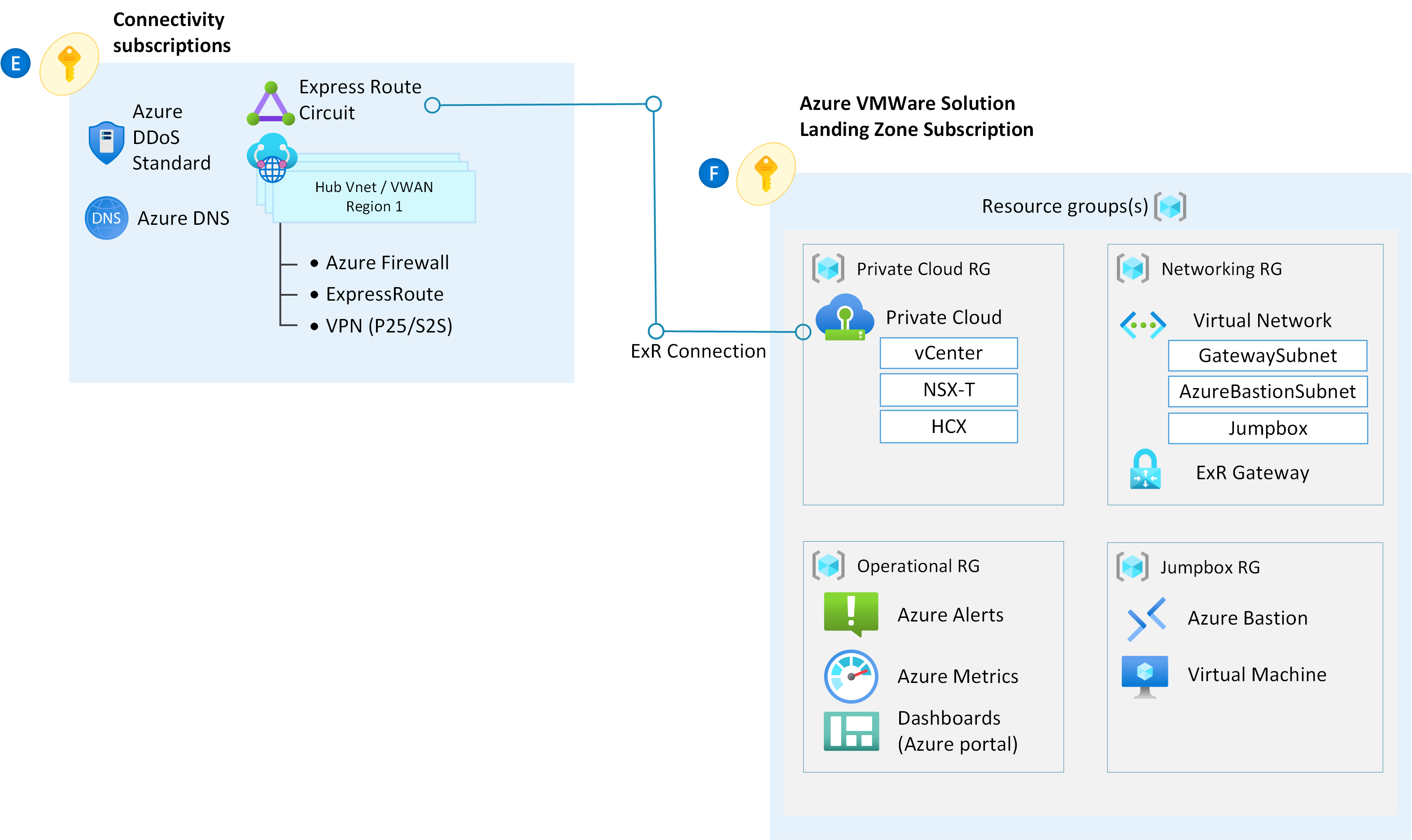

Důležité informace o cílových zónách

Tato část odkazuje na osvědčené postupy pro integraci služby AVS s vaší cílovou zónou Azure.

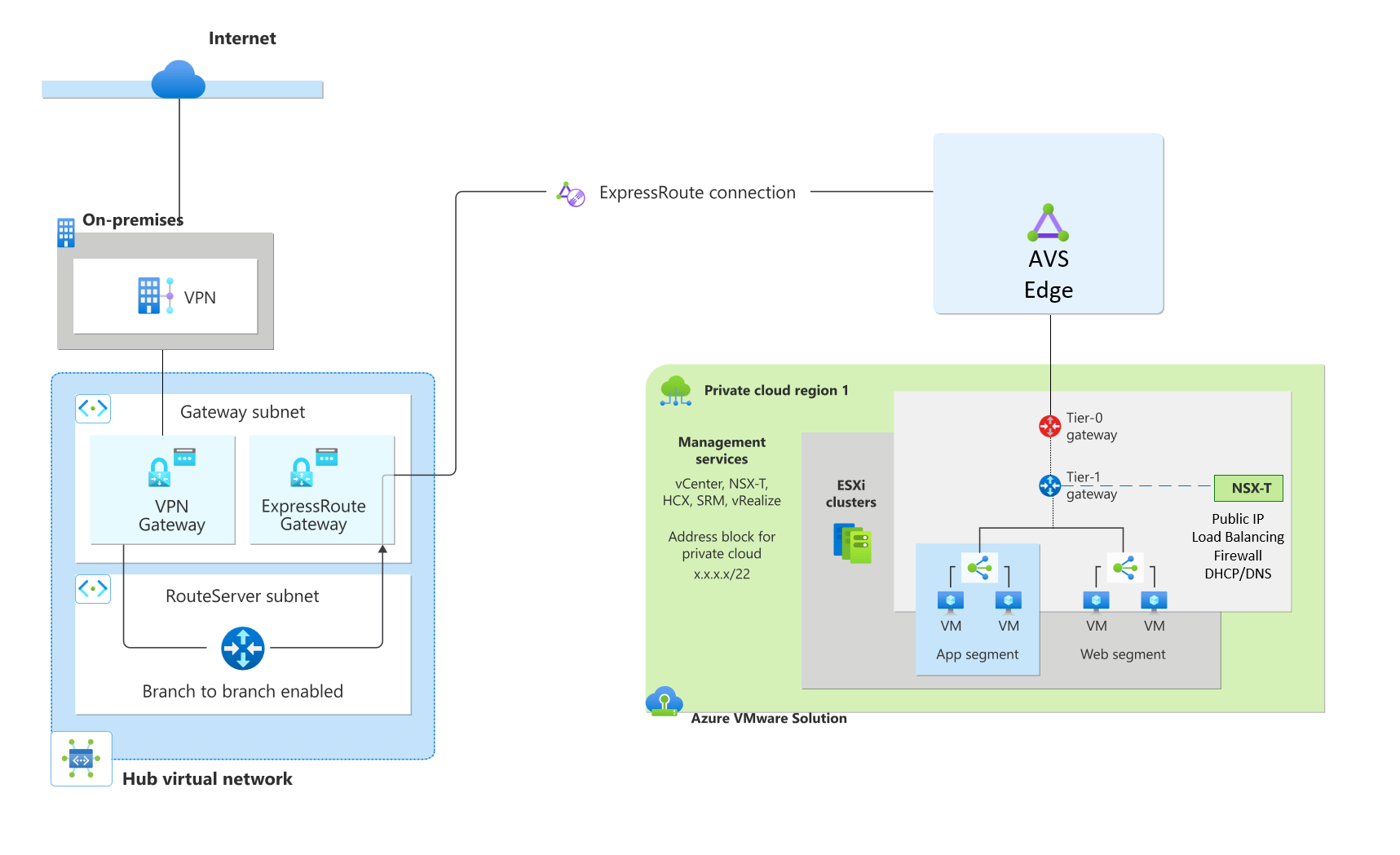

Server tras Azure

Směrovací server Azure (ARS) se používá k dynamickému šíření naučených tras z AVS a k poskytování připojení branch-to-branch do bran VPN. Virtuální sítě, které jsou v partnerském vztahu k virtuální síti, ve které se nachází ARS, se také dynamicky učí trasy, což znamená, že je možné se učit trasy z AVS do prostředí hvězdicové architektury v Azure. Mezi případy použití pro směrovací server Azure patří:

Šíření dynamické trasy:

- Seznamte se s konkrétními trasami z AVS do místních virtuálních sítí přes protokol BGP (Border Gateway Protocol). Partnerské virtuální sítě pak můžou zjistit také trasy.

- Integrace síťového virtuálního zařízení třetích stran

- Vytvoření partnerského vztahu ARS se síťovými virtuálními zařízeními, abyste pro každý segment AVS k filtrování provozu nepotřebovali trasy definované uživatelem.

- Vrácení provozu z partnerských virtuálních sítí potřebuje trasu definovanou uživatelem (trasy definované uživatelem) zpět do místního rozhraní mechanismu přenosu brány firewall z ExpressRoute do bran VPN Gateway.

- Vpn Gateway musí být typu Site-to-Site a musí být nakonfigurovaná v active-active

Pokud chcete použít Azure Route Server, musíte:

Povolení větve do větve

Použití souhrnu tras pro > 1000 tras nebo použití

NO_ADVERTISE BGP communitiesodkazu příznaku na azure Route Serveru nejčastější dotazyVytvoření partnerského virtuálního zařízení s konkrétními sítěmi ASN mimo Azure Například vzhledem k tomu, že ARS používá 65515, žádné jiné zařízení ve virtuální síti nemůže používat toto ČÍSLO ASN (číslo autonomního systému).

Žádná podpora protokolu IPV6

Integrace se službou Azure NetApp Files

Azure NetApp Files (ANF) poskytuje úložiště dat připojené k síti prostřednictvím protokolu NFS. ANF žije ve virtuální síti Azure a připojuje se k úlohám v AVS. Pomocí úložišť dat NFS zálohovaných službou Azure NetApp Files můžete místo škálování clusterů rozšířit úložiště.

- Vytvoření svazků Azure NetApp Files pomocí síťových funkcí standardu, které umožňují optimalizované připojení z privátního cloudu AVS přes ExpressRoute FastPath

- Nasazení ANF v delegovaném podsíti

- Nasazení Hub &Spoke podporuje skladovou položku ER GW o 10 Gb/s.

- Pro obejití limitů rychlosti portu brány se vyžaduje skladová položka Ultra &ErGw3AZ.

- Příchozí přenosy dat pro čtení a zápis jsou výchozí přenosy dat přes ExpressRoute. Odchozí provoz přes okruhy ExpressRoute obchází bránu a přejde přímo ke hraničnímu směrovači.

- Poplatky za příchozí a výchozí přenos dat se z AVS potlačí, ale pokud data procházejí přes partnerské virtuální sítě, účtují se poplatky za výchozí přenos dat.

- Dnes se podporuje jenom systém souborů NFS v3.

Pokud dochází k neočekávané latenci, ujistěte se, že je privátní cloud AVS a nasazení ANF připnuté ke stejnému AZ (Azure Zóny dostupnosti). Pro zajištění vysoké dostupnosti vytvořte svazky ANF v samostatných zónách AZ a povolte je. Cross Zone Replication

Důležité

Microsoft nepodporuje fastpath pro zabezpečené centrum Azure VWAN, kde je maximální možná rychlost portu 20 Gb/s. Pokud potřebujete větší propustnost, zvažte použití hvězdicové virtuální sítě. Tady se dozvíte, jak připojit úložiště dat Azure Netapp Files k hostitelům řešení Azure VMware Solution.

Připojení VPN z místního prostředí

I když se doporučuje okruh ExpressRoute, připojení k AVS z místního prostředí pomocí protokolu IPSEC pomocí virtuální sítě tranzitního centra v Azure je také možné. Tento scénář vyžaduje bránu VPN a Azure Route Server. Jak už bylo uvedeno výše, Azure Route Server umožňuje průchodnost mezi bránou VPN a bránou AVS ExpressRoute.

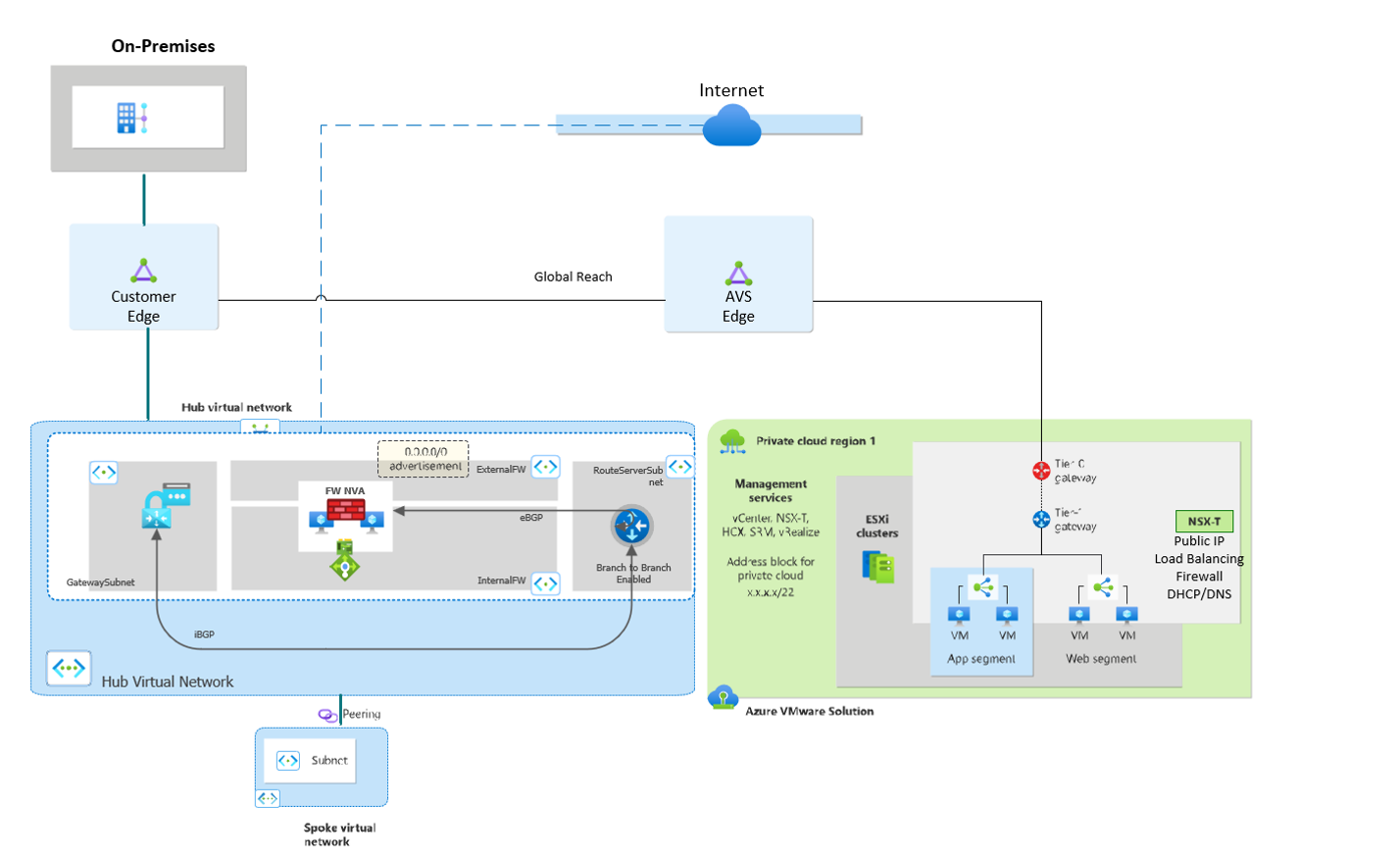

Kontrola provozu

Jak už bylo vidět dříve, inzerování výchozích tras probíhá z AVS s veřejnou IP adresou až po možnost NSX Edge, ale je také možné pokračovat v inzerování výchozí trasy z místního prostředí. Kompletní filtrování provozu z místního prostředí do AVS je možné s bránou firewall umístěnou v některém z těchto koncových bodů.

Výchozí inzerování tras z Azure je možné s síťovým virtuálním zařízením třetí strany ve virtuální síti centra nebo při použití virtuální sítě WAN Azure. V nasazení centra a paprsku není azure Firewall možné, protože nemluví o protokolu BGP, ale bude fungovat použití zařízení podporujícího protokol BGP třetí strany. Tento scénář funguje pro kontrolu provozu z

- Místní prostředí do Azure

- Azure na internet

- AVS na internet

- AVS do Azure

Síťové virtuální zařízení třetí strany v centrální virtuální síti kontroluje provoz mezi AVS a internetem a mezi virtuálními sítěmi AVS a Azure.

| Požadavky na kontrolu provozu | Doporučený návrh řešení | Důležité informace | Internetový breakout |

|---|---|---|---|

| - Příchozí přenos dat z internetu – Výchozí přenos dat z internetu – do místního datacentra – Do služby Azure Virtual Network |

Použití řešení brány firewall třetích stran ve virtuální síti centra se službou Azure Route Server. Pro provoz HTTP/S použijte bránu Aplikace Azure. Pro provoz jiného typu než HTTP/S použijte síťové virtuální zařízení brány firewall třetí strany v Azure. Použijte místní síťové virtuální zařízení brány firewall třetí strany. Nasaďte řešení brány firewall třetích stran ve virtuální síti centra pomocí Azure Route Serveru. |

Tuto možnost zvolte, pokud chcete inzerovat trasu 0.0.0.0/0 ze síťového virtuálního zařízení ve virtuální síti centra Azure do řešení Azure VMware. |

Azure |

Další informace

- Přístup k vCenter pomocí virtuálního počítače Bastion + Jumpbox – Pokud přistupujete k vCenter z místního prostředí, ujistěte se, že máte trasu z místních sítí do sítě pro správu AVS /22. Ověření trasy v rozhraní příkazového řádku zadáním

Test-NetConnection x.x.x.2 -port 443 - Důležité informace o DNS – Pokud používáte privátní koncové body, postupujte podle pokynů uvedených tady: Konfigurace DNS privátního koncového bodu Azure | Microsoft Learn

Další kroky

- Další informace o přenosu z místní sítě VPN do řešení Azure VMware najdete v následujícím článku o průchodu službou VPN do ExR:

- Další informace o řešení Azure VMware v hvězdicových sítích najdete v tématu Integrace řešení Azure VMware v hvězdicové architektuře.

- Další informace o síťových segmentech datového centra VMware NSX-T najdete v tématu Konfigurace síťových komponent datového centra NSX-T pomocí služby Azure VMware Solution.

- Další informace o Serveru směrovačů Azure najdete v přehledu produktu Co je Azure Route Server?

Dále sledujte další vzory návrhu pro navázání připojení k řešení Azure VMware Solution.