Síťová topologie a možnosti připojení oracle na akcelerátoru cílových zón virtuálních počítačů Azure

Tento článek vychází z několika aspektů a doporučení definovaných v oblasti návrhu cílové zóny Azure pro topologii sítě a připojení. Nabízí klíčové aspekty návrhu a osvědčené postupy pro sítě a připojení vaší instance Oracle, která běží na virtuálních počítačích Azure. Vzhledem k tomu, že Oracle podporuje klíčové úlohy, měli byste do návrhu zahrnout pokyny pro oblasti návrhu cílové zóny Azure.

Stanovení priority zabezpečení pro úlohy Oracle

Stejně jako u většiny produkčních databází je zabezpečení úlohy Oracle nezbytné. Databáze musí zůstat soukromá a nesmí mít žádné veřejné koncové body. Přístup k datům by měly řídit pouze autorizované cloudové služby, jako je obchodní aplikace nebo webové front-endové služby. Výběr několika autorizovaných jednotlivců může spravovat jakoukoli produkční databázi pomocí zabezpečené služby. Další informace najdete v tématu Plánování vzdáleného přístupu virtuálního počítače.

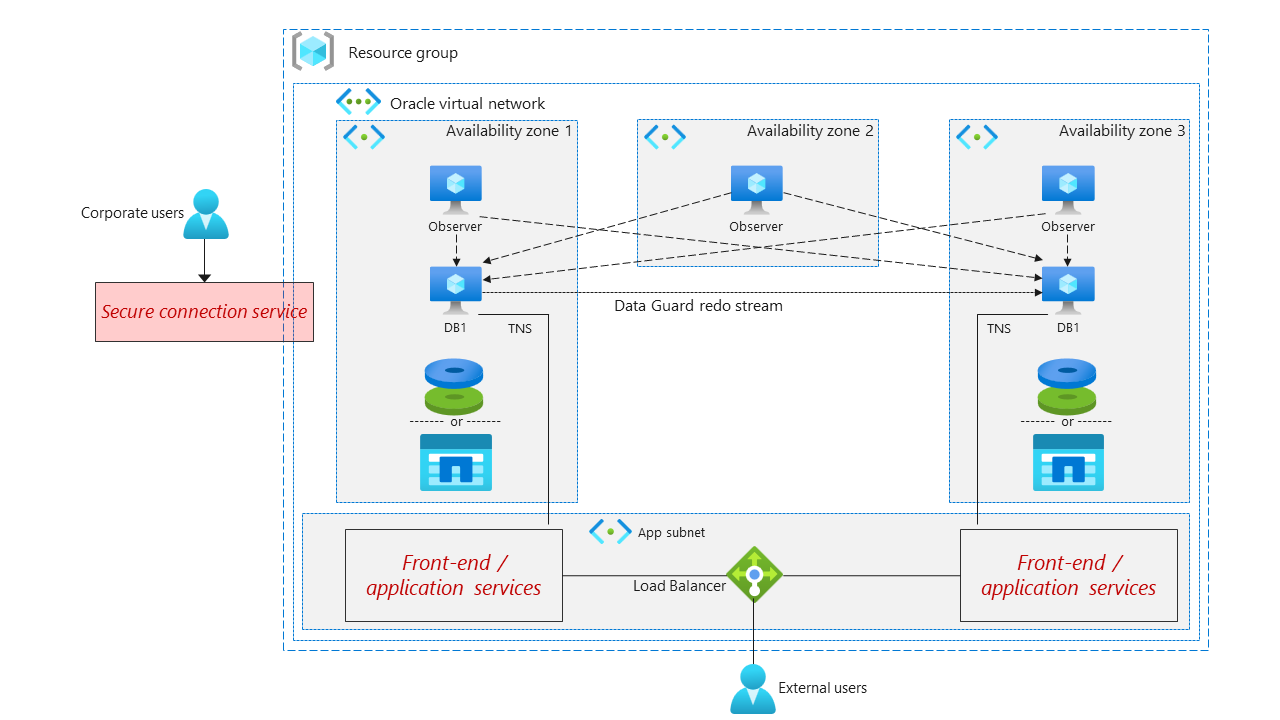

Návrh sítě vysoké úrovně

Následující diagram architektury znázorňuje aspekty sítí pro instance Oracle v cílové zóně Azure.

Ujistěte se, že všechny služby řešení se nacházejí v jedné virtuální síti.

Pomocí služby Azure Firewall, Aplikace Azure Gateway nebo jiných mechanismů zabezpečení se ujistěte, že přístup k řešení má povolený jenom základní provoz.

Implementujte síť DMZ pro pokročilejší opatření zabezpečení sítě. Další informace naleznete v tématu Implementace zabezpečené hybridní sítě.

Monitorování a filtrování provozu pomocí služby Azure Monitor, skupin zabezpečení sítě Azure (NSG) nebo skupin zabezpečení aplikací

Ujistěte se, že všechny virtuální počítače, které přímo podporují databázi Oracle, se nacházejí ve vyhrazené podsíti a jsou zabezpečené z internetu.

Podsíť databáze Oracle by měla obsahovat skupinu zabezpečení sítě, která umožňuje následující provoz:

Příchozí port 22 nebo 3389, pokud databázové služby Oracle běží ve Windows jenom ze zabezpečeného zdroje. Další informace o zabezpečeném přístupu k virtuálním počítačům najdete v tématu Plánování vzdáleného přístupu virtuálního počítače.

Příchozí port 1521 pouze z front-endové podsítě. Front-endová podsíť by měla dodržovat osvědčené postupy pro úlohy přístupné z internetu.

Změňte porty, když zabezpečení vyžaduje obfuskaci. Nepoužívejte výchozí porty.

Omezte přístup ke správě Oracle na minimální počet autorizovaných uživatelů pomocí služby Azure Bastion a bezpečně se připojte k virtuálním počítačům v podsíti Oracle.

Pokud pro přístup k databázovému serveru Oracle používáte Azure Bastion, ujistěte se, že azureBastionSubnet obsahuje skupinu zabezpečení sítě, která umožňuje příchozí provoz na portu 443.

Nakonfigurujte skupiny umístění bezkontaktní komunikace pro aplikační servery Oracle a databázové servery Oracle, abyste minimalizovali latenci sítě.

K nasazení všech služeb použijte akcelerované síťové služby.

Další krok

Provozní kontinuita a zotavení po havárii akcelerátoru cílové zóny Oracle Virtual Machines