Implementace zabezpečené hybridní sítě

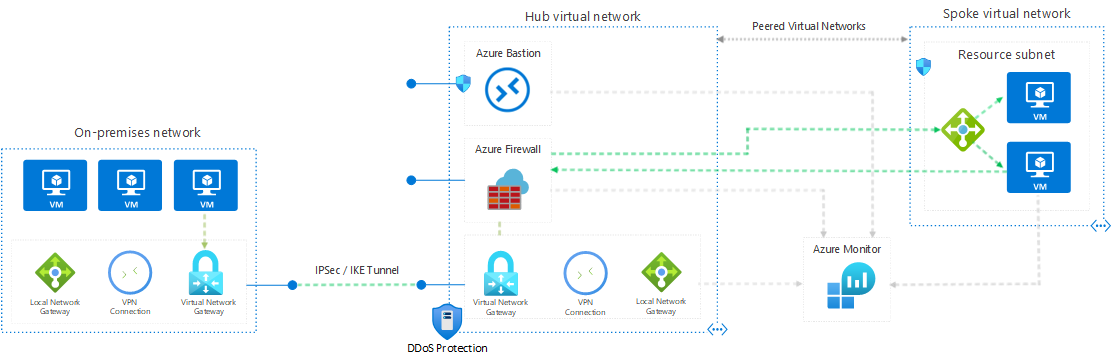

Tato referenční architektura obsahuje zabezpečenou hybridní síť, která rozšiřuje místní síť do Azure. Architektura implementuje hraniční síť, označovanou také jako DMZ, mezi místní sítí a virtuální sítí Azure. Veškerý příchozí a odchozí provoz prochází bránou Azure Firewall.

Architektura

Stáhněte si soubor aplikace Visio s touto architekturou.

Komponenty

Architektura se skládá z následujících aspektů:

Místní síť: Privátní místní síť implementovaná v organizaci.

Virtuální síť Azure. Virtuální síť hostuje komponenty řešení a další prostředky spuštěné v Azure.

Trasy virtuální sítě definují tok provozu PROTOKOLU IP ve virtuální síti Azure. V diagramu jsou dvě směrovací tabulky definované uživatelem.

V podsíti brány se provoz směruje přes instanci služby Azure Firewall.

Poznámka:

V závislosti na požadavcích připojení VPN můžete nakonfigurovat trasy protokolu BGP (Border Gateway Protocol) tak, aby implementovaly pravidla předávání, která směrují provoz zpět přes místní síť.

Brána. Brána poskytuje připojení mezi směrovači v místní síti a virtuální sítí. Brána se umístí do vlastní podsítě.

Azure Firewall. Azure Firewall je spravovaná brána firewall jako služba. Instance brány firewall se umístí do vlastní podsítě.

Skupiny zabezpečení sítě Skupiny zabezpečení slouží k omezení síťového provozu ve virtuální síti.

Azurová bašta. Azure Bastion umožňuje přihlásit se k virtuálním počítačům ve virtuální síti prostřednictvím protokolu RDP (SSH) nebo protokolu RDP (Remote Desktop Protocol), aniž byste virtuální počítače zpřístupnili přímo na internet. Ke správě virtuálních počítačů ve virtuální síti použijte Bastion.

Bastion vyžaduje vyhrazenou podsíť s názvem AzureBastionSubnet.

Potenciální případy použití

Tato architektura vyžaduje připojení k místnímu datacentru pomocí brány VPN nebo připojení ExpressRoute. Obvyklá využití pro tuto architekturu:

- Hybridní aplikace, kde úlohy běží částečně místně a částečně v Azure

- Infrastruktura, která vyžaduje podrobnou kontrolu nad provozem do virtuální sítě Azure z místního datacentra.

- Aplikace, které musí auditovat odchozí provoz. Auditování je často zákonným požadavkem mnoha komerčních systémů a může pomoci zabránit zveřejnění soukromých informací.

Doporučení

Následující doporučení platí pro většinu scénářů. Pokud nemáte konkrétní požadavek, který by těmto doporučením nedopovídal, postupujte podle nich.

Doporučení pro řízení přístupu

Ke správě prostředků ve vaší aplikaci použijte řízení přístupu na základě role v Azure (Azure RBAC ). Zvažte možnost vytvoření následujících vlastních rolí:

Role DevOps s oprávněními ke správě infrastruktury aplikace, nasazování komponent aplikací a sledování a restartování virtuálních počítačů.

Role centralizovaného správce IT ke správě a sledování síťových prostředků.

Role správce IT zabezpečení pro správu zabezpečených síťových prostředků, jako je brána firewall.

Role správce IT by neměla mít přístup k prostředkům brány firewall. Přístup by měl být omezen na roli správce IT zabezpečení.

Doporučení pro skupinu prostředků

Prostředky Azure, jako jsou virtuální počítače, virtuální sítě a nástroje pro vyrovnávání zatížení, je možné snadno spravovat jejich seskupením do skupin prostředků. Přiřazením rolí Azure ke každé skupině prostředků omezíte přístup.

Doporučujeme vytvořit následující skupiny prostředků:

- Skupina prostředků obsahující virtuální síť (s výjimkou virtuálních počítačů), skupin zabezpečení sítě a prostředků brány pro připojení k místní síti. Přiřaďte k této skupině prostředků roli centralizovaného správce IT.

- Skupina prostředků obsahující virtuální počítače pro instanci služby Azure Firewall a trasy definované uživatelem pro podsíť brány. Přiřaďte k této skupině prostředků roli správce zabezpečení IT.

- Samostatné skupiny prostředků pro každou paprskovou virtuální síť, která obsahuje nástroj pro vyrovnávání zatížení a virtuální počítače.

Doporučení pro sítě

Pokud chcete přijímat příchozí provoz z internetu, přidejte do služby Azure Firewall pravidlo překladu cílových adres (DNAT ).

- Cílová adresa = veřejná IP adresa instance brány firewall.

- Přeložená adresa = privátní IP adresa v rámci virtuální sítě.

Vynucené tunelování veškerého odchozího internetového provozu přes vaši místní síť pomocí tunelu VPN typu site-to-site a směrování na internet pomocí překladu síťových adres (NAT). Tento návrh zabraňuje náhodnému úniku důvěrných informací a umožňuje kontrolu a auditování veškerého odchozího provozu.

Nezablokujte internetový provoz z prostředků v podsítích paprskové sítě. Blokování provozu zabrání těmto prostředkům používat služby Azure PaaS, které spoléhají na veřejné IP adresy, jako je protokolování diagnostiky virtuálních počítačů, stahování rozšíření virtuálních počítačů a další funkce. Diagnostika Azure také vyžaduje, aby mohly komponenty číst účet Azure Storage a zapisovat do něj.

Ověřte, jestli se u odchozích přenosů z internetu správně vynucuje tunelové propojení. Pokud používáte připojení VPN ke službě směrování a vzdáleného přístupu na místním serveru, použijte nástroj, jako je WireShark.

Zvažte použití služby Application Gateway nebo Azure Front Door pro ukončení protokolu SSL.

Důležité informace

Tyto aspekty implementují pilíře dobře architektuře Azure, což je sada hlavních principů, které je možné použít ke zlepšení kvality úlohy. Další informace naleznete v tématu Microsoft Azure Well-Architected Framework.

Spolehlivost

Spolehlivost zajišťuje, že vaše aplikace může splňovat závazky, které uděláte pro vaše zákazníky. Další informace naleznete v tématu Kontrolní seznam pro kontrolu spolehlivosti.

Pokud k zajištění připojení mezi virtuální sítí a místní sítí používáte Azure ExpressRoute, nakonfigurujte bránu VPN tak, aby poskytovala převzetí služeb při selhání, pokud se připojení ExpressRoute stane nedostupným.

Informace o zachování dostupnosti pro připojení VPN a ExpressRoute najdete v tématech o dostupnosti v tématu:

- Implementace hybridní síťové architektury pomocí Azure a místní sítě VPN

- Implementace hybridní síťové architektury s využitím Azure ExpressRoute

Zabezpečení

Zabezpečení poskytuje záruky proti záměrným útokům a zneužití cenných dat a systémů. Další informace naleznete v tématu Kontrolní seznam pro kontrolu návrhu prozabezpečení .

Tato referenční architektura implementuje více úrovní zabezpečení.

Směrování všech místních požadavků uživatelů prostřednictvím služby Azure Firewall

Trasa definovaná uživatelem v podsíti brány blokuje všechny požadavky uživatelů kromě požadavků přijatých z místního prostředí. Trasa předává do brány firewall povolené požadavky. Požadavky se předávají prostředkům v paprskových virtuálních sítích, pokud je pravidla brány firewall povolují. Můžete přidat další trasy, ale ujistěte se, že nechtěně neodejdou bránu firewall nebo blokují provoz správy určený pro podsíť pro správu.

Použití skupin zabezpečení sítě k blokování a předávání provozu do podsítí paprskové virtuální sítě

Provoz do podsítí prostředků v paprskových virtuálních sítích je omezený pomocí skupin zabezpečení sítě. Pokud potřebujete rozšířit pravidla NSG tak, aby umožňovala širší přístup k těmto prostředkům, zvažte tyto požadavky proti rizikům zabezpečení. Každá nová cesta příchozího přenosu představuje příležitost k náhodnému nebo záměrnému úniku dat nebo poškození aplikace.

Ochrana před útoky DDoS

Azure DDoS Protection v kombinaci s osvědčenými postupy návrhu aplikací poskytuje vylepšené funkce pro zmírnění rizik DDoS, které poskytují větší ochranu před útoky DDoS. Službu Azure DDOS Protection byste měli povolit v jakékoli hraniční virtuální síti.

Vytvoření standardních pravidel správce zabezpečení pomocí AVNM

AVNM umožňuje vytvářet směrné plány pravidel zabezpečení, které můžou mít přednost před pravidly skupiny zabezpečení sítě. Pravidla správce zabezpečení se vyhodnocují před pravidly NSG a mají stejnou povahu skupin zabezpečení sítě s podporou stanovení priorit, značek služeb a protokolů L3-L4. AVNM umožňuje centrálnímu IT vynucovat základní hodnoty pravidel zabezpečení a zároveň umožnit neslušnost dalších pravidel NSG od vlastníků paprskových virtuálních sítí. Aby se usnadnilo řízené zavedení změn pravidel zabezpečení, funkce nasazení AVNM umožňuje bezpečně uvolnit zásadní změny těchto konfigurací v prostředích hvězdicové architektury.

Přístup DevOps

Pomocí Azure RBAC omezte operace, které Může DevOps provádět na jednotlivých úrovních. Při udělování oprávnění postupujte podle principu nejnižší úrovně nutných oprávnění. Protokolujte všechny operace správy a provádějte pravidelné audity, abyste měli jistotu, že byly všechny změny konfigurace plánované.

Optimalizace nákladů

Optimalizacenákladůch Další informace naleznete v tématu Kontrolní seznam pro kontrolu návrhu proOptimalizace nákladů .

K odhadu nákladů použijte cenovou kalkulačku Azure. Další aspekty jsou popsané v části Optimalizace nákladů v architektuře Microsoft Azure Well-Architected Framework.

Tady jsou požadavky na náklady pro služby používané v této architektuře.

Azure Firewall

V této architektuře je služba Azure Firewall nasazená ve virtuální síti, která řídí provoz mezi podsítí brány a prostředky v paprskových virtuálních sítích. Azure Firewall je tak nákladově efektivní, protože se používá jako sdílené řešení využívané více úlohami. Tady jsou cenové modely služby Azure Firewall:

- Pevná rychlost za hodinu nasazení

- Data zpracovávaná za GB pro podporu automatického škálování

Ve srovnání se síťovými virtuálními zařízeními (NVA) můžete pomocí služby Azure Firewall ušetřit až 30–50 %. Další informace najdete v tématu Azure Firewall vs. síťové virtuální zařízení.

Azure Bastion

Azure Bastion se bezpečně připojí k virtuálnímu počítači přes protokol RDP a SSH, aniž by bylo nutné na virtuálním počítači konfigurovat veřejnou IP adresu.

Fakturace Bastionu je srovnatelná se základním virtuálním počítačem nízké úrovně nakonfigurovaným jako jump box. Bastion je nákladově efektivnější než jump box, protože má integrované funkce zabezpečení a neúčtují se za úložiště a správu samostatného serveru další náklady.

Azure Virtual Network

Azure Virtual Network je zdarma. Každé předplatné může vytvářet až 1 000 virtuálních sítí ve všech oblastech. Veškerý provoz, ke kterému dochází v rámci hranic virtuální sítě, je zdarma. Například virtuální počítače ve stejné virtuální síti, které vzájemně komunikují, neúčtují poplatky za síťový provoz.

Interní nástroj pro vyrovnávání zatížení

Základní vyrovnávání zatížení mezi virtuálními počítači, které se nacházejí ve stejné virtuální síti, je zdarma.

V této architektuře se interní nástroje pro vyrovnávání zatížení používají k vyrovnávání zatížení provozu ve virtuální síti.

Efektivita provozu

Efektivita provozu se zabývá provozními procesy, které nasazují aplikaci a udržují ji spuštěnou v produkčním prostředí. Další informace naleznete v tématu kontrolní seznam pro kontrolu efektivity provozu.

Pokud je připojení brány z místní sítě k Azure mimo provoz, můžete se k virtuálním počítačům ve virtuální síti Azure dostat přes Azure Bastion.

Podsítě jednotlivých úrovní v referenční architektuře jsou chráněné pravidly skupiny zabezpečení sítě. Pravděpodobně bude potřeba vytvořit pravidlo pro otevření portu 3389 pro přístup přes protokol RDP (Remote Desktop Protocol) na virtuálních počítačích s Windows nebo portu 22 pro přístup přes SSH (Secure shell) na virtuálních počítačích s Linuxem. U dalších nástrojů správy a sledování se můžou vyžadovat pravidla pro otevření dalších portů.

Pokud používáte ExpressRoute pro připojení mezi místním datovým centrem a Azure, použijte ke sledování a řešení potíží s připojením Azure připojení Toolkit (AzureCT).

Další informace o monitorování a správě připojení VPN a ExpressRoute najdete v článku Implementace hybridní síťové architektury s Azure a místní sítí VPN.

Efektivita výkonu

Efektivita výkonu je schopnost vaší úlohy škálovat tak, aby splňovala požadavky, které na ni mají uživatelé efektivním způsobem. Další informace naleznete v tématu Kontrola návrhu kontrolní seznam pro zvýšení efektivity výkonu.

Podrobnosti o omezení šířky pásma služby VPN Gateway najdete v tématu Skladové položky brány. Pro širší pásma zvažte vhodnost upgradu na bránu ExpressRoute. ExpressRoute poskytuje až 10 Gb/s šířku pásma s nižší latencí než připojení VPN.

Další informace o škálovatelnosti bran Azure najdete v částech věnovaném aspektům škálovatelnosti v těchto tématech:

- Implementace hybridní síťové architektury pomocí Azure a místní sítě VPN

- Implementace hybridní síťové architektury s využitím Azure ExpressRoute

Podrobnosti o správě virtuálních sítí a skupin zabezpečení sítě ve velkém měřítku najdete v tématu Azure Virtual Network Manager (AVNM): Vytvoření zabezpečené hvězdicové sítě pro vytvoření nových (a onboardingových) topologií virtuálních sítí pro centrální správu připojení a pravidel NSG.

Nasazení tohoto scénáře

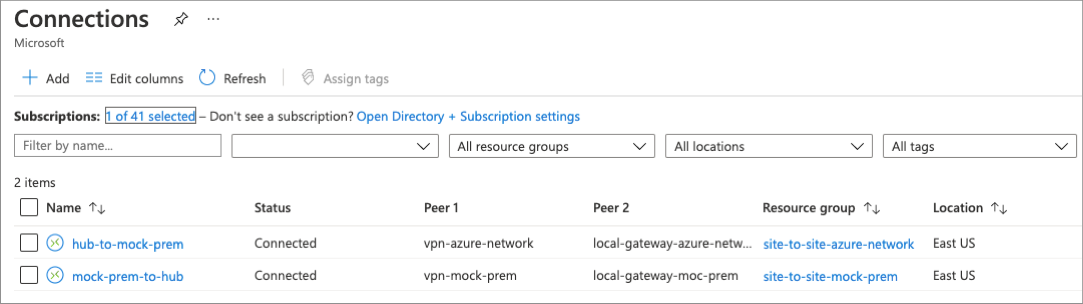

Toto nasazení vytvoří dvě skupiny prostředků; První obsahuje napodobení místní sítě, druhou sadu hvězdicových sítí. Napodobení místní sítě a centrální sítě jsou připojené pomocí bran virtuální sítě Azure k vytvoření připojení typu site-to-site. Tato konfigurace je velmi podobná tomu, jak byste připojili místní datové centrum k Azure.

Dokončení tohoto nasazení může trvat až 45 minut. Doporučená metoda nasazení používá následující možnost portálu.

Pomocí následujícího tlačítka nasaďte odkaz pomocí webu Azure Portal.

Po dokončení nasazení ověřte připojení typu site-to-site tak, že se podíváte na nově vytvořené prostředky připojení. Na webu Azure Portal vyhledejte "připojení" a všimněte si, že stav jednotlivých připojení.

Instance služby IIS nalezená v paprskové síti je přístupná z virtuálního počítače umístěného v místní síti. Vytvořte připojení k virtuálnímu počítači pomocí zahrnutého hostitele Služby Bastion, otevřete webový prohlížeč a přejděte na adresu nástroje pro vyrovnávání zatížení sítě aplikace.

Podrobné informace a další možnosti nasazení najdete v šablonách Azure Resource Manageru (šablony ARM) používané k nasazení tohoto řešení: Zabezpečená hybridní síť.

Další kroky

- Virtuální datové centrum: Perspektiva sítě.

- Dokumentace k zabezpečení Azure