Integrace zabezpečení

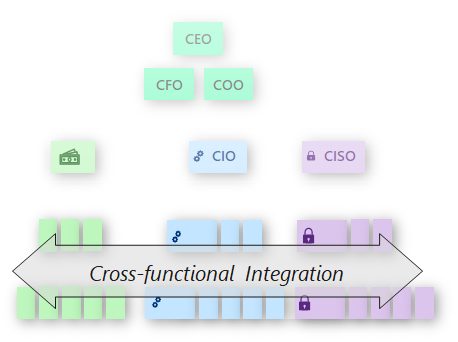

Ve vaší organizaci by zabezpečení mělo být součástí práce všech, stejně jako obchodní požadavky, výkon a spolehlivost. Zabezpečení na všech úrovních by mělo být obeznámeno s celkovými obchodními prioritami, it iniciativami a chuťí k riziku pro vaši organizaci. Představte si zabezpečení jako vlákno, které provází všechny aspekty vaší firmy. Zabezpečení by se mělo cítit jako přirozená součást podnikání. Firma by se měla cítit jako přirozená součást zabezpečení.

Vaše organizace musí udržovat záruky zabezpečení a současně minimalizovat třecí plochy obchodních procesů.

V organizacích může dojít k vnitřnímu tření a nízké úrovni konfliktů mezi týmy. Takové konflikty nejsou udržitelné. Je důležité, aby všechny týmy spolupracovaly ve věku cloudových, digitálních firem a zabezpečení nulové důvěry. Týmy pracující s různými cíli, kulturou a jazykem činí organizaci neefektivní a neefektivní.

Ujistěte se, že bezpečnostní týmy nefungují v silech. Týmy by měly úzce spolupracovat na zajištění hladkého provozu procesů a sdílení znalostí.

Další informace o integraci zabezpečení napříč všemi oblastmi vaší firmy najdete v následujícím videu.

Tyto pokyny popisují, jak můžete zlepšit integraci zabezpečení s obchodními a IT týmy a integrací mezi týmy zabezpečení.

Normalizovat vztahy

Překonání přístupu silo, který je v mnoha organizacích převládaný, může být výzvou, ale dá se to udělat. Hlavní prvky musí být jasné o koncovém stavu, poskytnout přehled o procesu a poskytovat průběžnou podporu vedení pro konkrétní cíle a změny v kultuře a chování. Pro proces jsou důležité následující prvky:

- Identifikujte sdílené cíle a výsledky.

- Identifikujte správnou úroveň zabezpečení.

Identifikace sdílených cílů a výsledků

Ujistěte se, že máte sdílené znalosti o vašich cílech, které zahrnují všechny týmy. Bezpečnostní týmy se někdy definují jako kontrola kvality nad obchodními a IT funkcemi. Tento přístup vytvoří nežádoucí dynamickou dynamiku a generuje třecí plochy. Obchodní produktivita, cíle IT a cíle zabezpečení můžou mít tuto dynamickou úroveň.

Ujistěte se, že bezpečnostní týmy jsou úzce integrované se svými IT a obchodními protějšky. Bezpečnostní týmy společně zodpovídají za obchodní, IT a bezpečnostní výsledky jakékoli iniciativy. Podělte se o výzvy návrhu systémů za účelem splnění obchodních a IT cílů. Sdílejte perspektivu zabezpečení a odborné znalosti ve správný čas.

Vzhledem k tomu, že se systémy navrhují, implementují, provozují a neustále vylepšují, je důležité nastavit mantinely, aby žádný hlas nepřevládal všechna rozhodnutí týkající se podnikání, IT nebo zabezpečení.

Určení správné úrovně zabezpečení

Některé bezpečnostní prvky, jako je biometrické přihlašování s Windows Hello pro firmy, mají dvě výhody, jak zlepšit uživatelské prostředí a posílit zabezpečení. Mnoho bezpečnostních opatření přidává do obchodních procesů třecí plochy a může je zpomalit. Snažíme se nejprve najít bezpečnostní opatření, která jsou pro uživatele a vývojáře snadná a neviditelná. Musíme přijmout, že někdy musí být učiněn kompromis.

Tyto společné týmy by se vždy měly snažit o správnou úroveň tření v procesu, který vytváří hodnotu řízením kritického myšlení ve správný čas. Můžete například zvážit, co by útočník mohl dělat s novou funkcí nebo jaký dopad by mohl mít dopad na firmu z změny některých dat.

Týmy by měly usilovat o nejlepší rovnováhu mezi dvěma absolutními pravdami:

- Zabezpečení nelze přeskočit. Přeskočení zabezpečení často vede k incidentům, které stojí na konci (produktivita, výnosy, celkový obchodní dopad) než integrace zabezpečení.

- Bezpečnostní prvky můžou dosáhnout nezdravé úrovně tření, kdy třecí plochy zabezpečení brání větší hodnotě, než chrání.

Je důležité najít rovnováhu, protože je do procesu integrováno zabezpečení. Zúčastněné strany musí spolupracovat, aby se zajistily obchodní obavy, spolehlivost IT a problémy týkající se výkonu a obavy ohledně zabezpečení jsou považovány za vyvážené a vyvážené. Organizace musí také pracovat na řešení 80 procent a plánovat dalších 20 procent. Díky tomu, že podržíte kontroly, funkce a možnosti zabezpečení, dokud nebude k dispozici 100% řešení, organizace umístí všechno, co dělají s rizikem vystavení. Iterativní přístupy fungují stejně jako základy aktualizace a vzdělávání.

Další informace o zdravém tření zabezpečení najdete v pokynech ke strategii zabezpečení na správné úrovni třecí plochy zabezpečení.

V další části se dozvíte, jak integrovat účastníky zabezpečení s IT, koncovými uživateli a vlastníky úloh. Obsahuje také příklady pro tým zabezpečení.

Integrace s IT a obchodními operacemi

Většina funkcí zabezpečení sice funguje mimo dohled, ale některé aspekty zabezpečení se objevují v každodenních obchodních a IT pracovních postupech. Myšlení o zabezpečení musí být integrováno do normálních zkušeností s plánováním a provozem firmy.

Proces aktualizace zabezpečení

Aktualizace zabezpečení jsou jedním z nejběžnějších a viditelných bodů, kdy obchodní procesy a procesy zabezpečení interagují. Je to běžný zdroj tření, protože zahrnuje obtížnou rovnováhu dvou různých sil, které se mapují na oddělení zúčastněných stran v organizaci:

- Okamžitý dopad na firmu: Aktualizace zabezpečení často vyžadují testování a restartování systému, které spotřebovávají čas a prostředky pro vlastníky aplikací a IT týmy a potenciálně vedou k obchodním dopadům na výpadky.

- Potenciální budoucí obchodní dopad jako bezpečnostní riziko: Pokud se aktualizace nepoužijí úplně, můžou útočníci zneužít ohrožení zabezpečení a způsobit obchodní dopady.

Pokud týmy pracují bez sdílených cílů a odpovědnosti (například IT a firma se zaměřily 100 procent na okamžitý dopad na firmu, zabezpečení zodpovědné za 100 procent rizika zabezpečení), budou v neustálém konfliktu nad aktualizacemi zabezpečení. Tento konflikt rozptyluje týmy nekonečnými argumenty, nikoli tím, že společně pracují na řešení problému, což jim umožňuje přejít na další problém, rizika a příležitost vytvoření obchodní hodnoty. Průběžná komunikace v rámci organizace a vytvoření kultury, kde se aktualizace využívají, budou dlouhou cestou, jak omezit nabízení změn od koncových uživatelů. Pokud uživatelé vědí, že budou lépe chráněni, budou moct být produktivnější a budou moct vytvořit firmu, protože zabezpečení je vedle nich, bude pravděpodobně obejmout aktualizace a průběžné vzdělávání.

Správné umístění odpovědnosti za všechny výhody a rizika na vlastníky majetku usnadňuje jejich zvážení okamžitého a potenciálního budoucího dopadu. Určení řešení jako společné odpovědnosti všech odborníků na danou problematiku v oblasti zabezpečení, IT a podnikání zvyšuje kvalitu řešení zvážením více a různorodých perspektiv. Zajistěte, aby všichni byli účastníkem příběhu o zabezpečení v celé společnosti. I když všichni nemusí mít zabezpečení jako každodenní roli, mají k výkonu své role požadavky na zabezpečení.

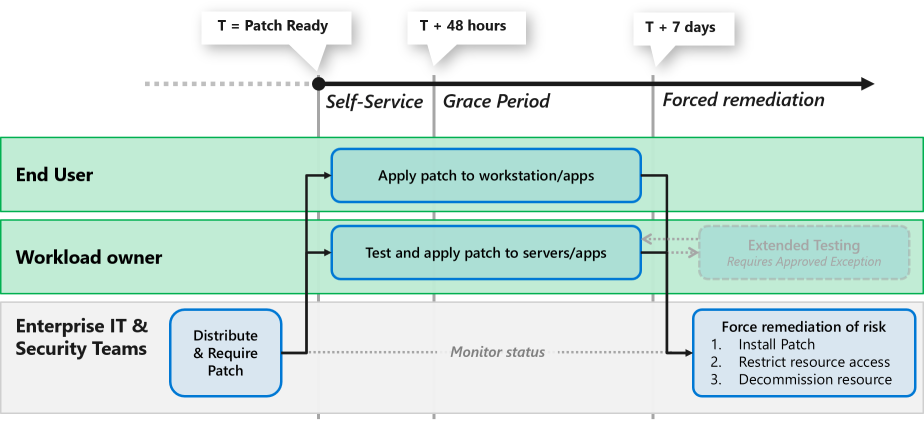

Tento ukázkový proces ukazuje, jak organizace začínají tento problém řešit pomocí sdílené odpovědnosti a flexibility v omezeném časovém rámci:

Tento proces se řídí pravidelným plánem:

- Podnikové IT a bezpečnostní týmy zahájí proces tím, že identifikují, které aktualizace zabezpečení nebo opravy jsou potřeba, a největší dopad. Tyto aktualizace zpřístupní koncovým uživatelům nebo vlastníkům úloh prostřednictvím distribučních kanálů pro celou organizaci.

- Koncoví uživatelé mají pevnou dobu k otestování aktualizací, jejich použití a restartování zařízení. Po uplynutí této doby podnikoví IT a bezpečnostní týmy buď nainstalují aktualizaci, nebo blokují přístup k podnikovým prostředkům. Můžou používat mechanismus, jako je podmíněný přístup Microsoft Entra nebo řešení řízení přístupu k síti třetí strany.

- Vlastníci úloh mají pevně stanovenou dobu pro testování aktualizací, jejich použití v produkčních systémech a restartování podle potřeby. Po uplynutí této samoobslužné doby a vypršení lhůty odkladu týmy IT a zabezpečení podniku buď vynutí aktualizaci, aby ji použily, nebo je izolovaly od jiných podnikových prostředků. Některé organizace s přísnými požadavky můžou prostředky vyřadit z provozu odstraněním z předplatných Azure nebo účtů AWS.

- Týmy podnikových IT a zabezpečení monitorují stav aktualizace a provádějí všechny zjištěné vynucené nápravy.

Tento proces není statický a není nastavený za jeden den. Sestavuje se iterativním způsobem a průběžně se vylepšuje v průběhu času. Začněte bez ohledu na to, kde jste, a průběžně vylepšete proces, abyste dosáhli přírůstkového postupu směrem k tomuto koncovému stavu. Při plánování průběžného vylepšování použijte následující dimenze:

- Pokrytí: Začněte několika aplikačními týmy, které mají vysokou šanci na úspěch nebo mají velký obchodní dopad, pokud dojde k ohrožení zabezpečení. Přidejte další, dokud nepřekryjete všechny úlohy ve vašem prostředí.

- Čas: Začněte termíny, které víte, že můžete dosáhnout, a nastavte jasný plán, který je průběžně zkracuje, dokud nebudete téměř plně aktualizováni za týden nebo méně.

- Obor technologie. Průběžně vylepšujte, jaké opravy a technologie pokrýváte, včetně aplikací, middlewaru a opensourcových komponent používaných v kódu aplikace. Měli byste podpořit používání součástí, které se aktualizují, abyste snížili zatížení údržby. Místo instalace a aktualizace vlastního SQL Serveru použijte například Azure SQL Database .

- Procesy: Průběžné vylepšování komunikačních kanálů mezi týmy, pokyny k stanovení priorit, procesy výjimek a všechny ostatní aspekty tohoto procesu.

Integrace týmů zabezpečení

Bezpečnostní týmy by měly spolupracovat a spolupracovat, aby se zabránilo zvýšenému obchodnímu riziku vyplývajícímu z provozu v silach. Když se poznatky a klíčové přehledy nesdílí mezi týmy zabezpečení, může organizace zaznamenat větší poškození a dopad na budoucí incident, kterému se mohlo vyhnout.

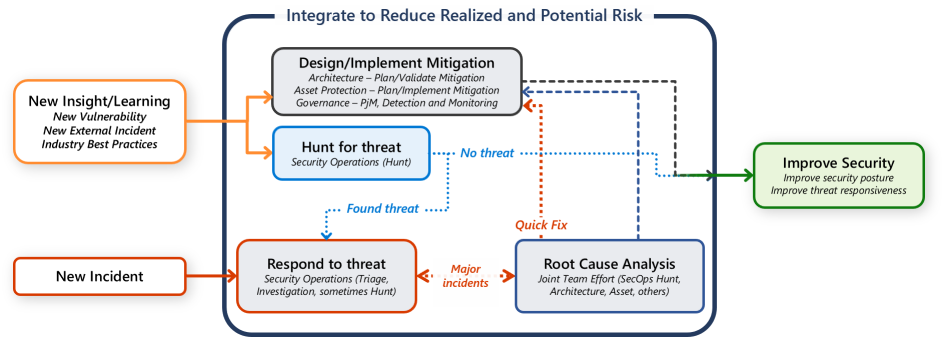

Zabezpečení je dynamická disciplína, která musí vždy reagovat na aktivní hrozby a vždy se učit a neustále zlepšovat procesy, nástroje a technologie. Zabezpečení se musí neustále přizpůsobovat posunům v technikách útočníka, technologických platformách a obchodních modelech organizace. Týmy zabezpečení by měly spolupracovat na rychlé reakci na hrozby a průběžně integrovat přehledy a poznatky do procesů, které zlepšují stav zabezpečení organizace a schopnost rychle reagovat na útoky.

Následující diagram pracovního postupu znázorňuje, jak by disciplíny zabezpečení měly spolupracovat na úplné integraci učení a přehledů za účelem zlepšení celkového zabezpečení.

Primárním úkolem zabezpečení je rychle reagovat na následující situace:

Nové incidenty: Aktivní útočníci s přístupem k prostředkům organizace představují bezprostřední riziko pro organizaci, které musí být rychle napravit jako první prioritu. Po nápravě představují tyto útoky nejlepší příležitost zjistit, jak budou budoucí útoky vypadat. Bez ohledu na to, jestli byli úspěšní nebo neúspěšní, útočníci budou pravděpodobně opakovat stejný cíl, techniku nebo model monetizace znovu.

Nové přehledy a poznatky: Nové přehledy a poznatky můžou pocházet z následujících zdrojů:

Externí incidenty. Incidenty v jiných organizacích můžou nabídnout přehledy o útočníkech. Mohou se pokusit o stejný pokus ve vaší organizaci. Tyto znalosti informují o plánech zlepšování nebo ověří, že vaše investice jsou na správném cestě. Objevte externí incidenty prostřednictvím centra pro sdílení informací a analýzu (ISAC), přímých vztahů s partnerskými organizacemi nebo jinými veřejnými hlášeními a analýzou incidentů.

Nové technické možnosti. Poskytovatelé cloudu a dodavatelé softwaru neustále inovují. Do svých produktů přidávají možnosti:

- Obchodní možnosti, které vyžadují ochranu zabezpečení.

- Možnosti zabezpečení, které zlepšují schopnost zabezpečení chránit prostředky. Tyto funkce můžou být nativní funkce zabezpečení integrované do cloudových platforem nebo jiných technologií platformy. Můžou to být tradiční samostatné možnosti zabezpečení.

- Viditelnost a telemetrie, které jsou k dispozici z cloudového zabezpečení, výrazně převáží nad tím, jaké organizace by mohly získat ze svého místního prostředí. Všechna tato data se shromažďují pomocí metadat z celého prostředí. Data se provedou přísným procesem analýzy, včetně analýzy chování, detonačních komor, strojového učení a umělé inteligence.

Osvědčené postupy v oboru: Osvědčené postupy od dodavatelů a organizací, jako je National Institute of Standards and Technology (NIST), Center for Internet Security (CIS) a The Open Group. Tyto organizace mají chartu pro shromažďování a sdílení učení a osvědčených postupů, ze kterých se můžou bezpečnostní týmy učit.

Ohrožení zabezpečení jsou cokoli, co může útočník zneužít k převzetí kontroly nad aktivem, jako jsou ohrožení zabezpečení softwaru. Existují také volby konfigurace zabezpečení, slabá místa v kryptografických algoritmech, nezabezpečené postupy a procesy pro používání nebo správu systémů. Když zjistíte ohrožení zabezpečení, vyhodnoťte je, jak ovlivňují stav zabezpečení a schopnost detekovat, reagovat na ně a zotavit se z útoku.

Reakce na hrozbu: Bezpečnostní provozní týmy prošetřují detekce. Reagují na ně tím, že vyřadí nežádoucí uživatele ze svých kontrolních bodů v organizaci. V závislosti na velikosti organizace a složitosti incidentu může tato reakce zahrnovat několik bezpečnostních týmů.

Analýza původní příčiny: Identifikace klíčových faktorů přispívajících k většímu incidentu s vyšší pravděpodobností nebo vyšším dopadem generuje poznatky o přehledech, které můžou zlepšit stav zabezpečení a schopnost organizace reagovat. K těmto učením může dojít v mnoha dimenzích, včetně nástrojů pro útoky a infrastruktury, technik útoku, cílů, motivací a modelů monetizace. Analýza původní příčiny může informovat preventivní kontroly, detektivy, procesy operací zabezpečení nebo jakýkoli jiný prvek programu nebo architektury zabezpečení.

Proaktivní vyhledávání hrozeb: Proaktivně proaktivní vyhledávání hrozeb je probíhající aktivita. Proaktivní vyhledávání by měl vždy zvážit nové poznatky nebo poznatky při plánování lovu a vývoji hypotéz. Týmy pro vyhledávání se můžou chtít zaměřit na klíčové aspekty:

- Nedávno rozšířená ohrožení zabezpečení nebo ohrožení zabezpečení s vysokým dopadem

- Nová skupina útočníků.

- Nová technika útoku, která byla demonstrována na konferenci.

Návrh a implementace zmírnění rizik: Poznatky se musí integrovat do technického prostředí a do bezpečnostních i obchodních procesů. Týmy by měly spolupracovat na integraci lekcí do architektury, zásad a standardů. Například krádež přihlašovacích údajů správce v nedávném interním nebo veřejném incidentu může organizaci navést na řízení přístupu k oprávněním Microsoftu. Další informace naleznete v tématu Plán rychlé modernizace zabezpečení.

Další kroky

Při plánování přechodu na cloud se zaměřte na integraci funkcí zabezpečení společně. Integrujte zabezpečení s vaší větší organizací. Věnujte pozornost třením, které zabezpečení generuje. Ujistěte se, že třecí plochy jsou zdravé. Zdravé tření snižuje riziko pro organizaci, aniž by se vytvářelo zpomalení, které erode více hodnot, než chrání.

Kontrola definice strategie zabezpečení

Kontrola funkcí zabezpečení cloudu

Zkontrolujte odolnost firmy, což je další zaměření oblasti zabezpečení.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro