Definování strategie zabezpečení

Hlavní cíle organizace zabezpečení se s přijetím cloudových služeb nemění, ale způsob, jakým se těchto cílů dosáhne, se změní. Bezpečnostní týmy se stále musí soustředit na snížení obchodního rizika z útoků a pracovat na tom, aby byly záruky důvěrnosti, integrity a dostupnosti integrované do všech informačních systémů a dat.

Modernizace strategie zabezpečení

Bezpečnostní týmy potřebují modernizovat strategie, architektury a technologie, protože organizace přijímá cloud a v průběhu času ho provozuje. I když se velikost a počet změn můžou zpočátku zdát skličující, modernizace programu zabezpečení umožňuje zabezpečení odstranit některé bolestivé zátěže spojené se staršími přístupy. Organizace může dočasně pracovat se staršími strategiemi a nástroji, ale tento přístup je obtížné udržet s tempem změn v cloudu a prostředí hrozeb:

- Bezpečnostní týmy budou pravděpodobně ponechány v rozhodování o přechodu na cloud, pokud převezmou starší způsob myšlení "arms-length" zabezpečení, kde odpověď vždy začíná "ne" (místo spolupráce s IT a obchodními týmy, aby snížily riziko a zároveň umožnily podnikání).

- Bezpečnostní týmy budou mít problém zjistit a bránit se proti útokům na cloud, pokud používají pouze starší místní nástroje a pro veškerou ochranu a monitorování výhradně dodržují nauku týkající se výhradně hraniční sítě.

Monitorování a ochrana v cloudovém měřítku

Obrana v cloudovém měřítku je významnou transformací, při které je vyžadováno použití funkcí detekce a automatizace nativních pro cloud a zavedení hraniční sítě identit, která pomáhá monitorovat a chránit cloudové a mobilní prostředky.

- Tento Microsoft identity platform vám pomůže začlenit moderní mechanismy ověřování a autorizace do vašich aplikací.

- Microsoft Sentinel poskytuje analýzu zabezpečení nativní pro cloud a analýzu hrozeb ve vaší organizaci, což umožňuje vylepšenou detekci hrozeb, která využívá rozsáhlá úložiště analýzy hrozeb, a téměř neomezené možnosti zpracování a ukládání v cloudu.

Doporučujeme, aby bezpečnostní týmy přistupovaly k modernizaci zabezpečení agilně – rychle modernizovaly nejdůležitější aspekty strategie a neustále se vylepšují v přírůstcích.

Zabezpečení cloudu a z cloudu

S tím, jak vaše organizace osvojuje cloudové služby, budou bezpečnostní týmy pracovat na dvou hlavních cílech:

- Zabezpečení cloudu (zabezpečení cloudových prostředků): Zabezpečení by mělo být integrováno do plánování a provozu cloudových služeb, aby se zajistilo, že se tyto základní záruky zabezpečení budou konzistentně uplatňovat na všech prostředcích.

- Zabezpečení z cloudu (použití cloudu k transformaci zabezpečení): Zabezpečení by mělo okamžitě začít plánovat a přemýšlet o tom, jak pomocí cloudových technologií modernizovat nástroje a procesy zabezpečení, zejména nativní integrované nástroje zabezpečení. Nástroje zabezpečení se stále častěji hostují v cloudu a poskytují možnosti, které je obtížné nebo nemožné v místním prostředí.

Zabezpečení softwarově definovaných datacenter

Mnoho organizací začíná tím, že s cloudovými prostředky zachází jako s dalším virtuálním datacentrem, které je efektivním výchozím bodem pro zabezpečení cloudu. Když organizace modernizují zabezpečení z cloudu, většina z nich zjistí, že tento model myšlení rychle přerostou. Zabezpečení softwarově definovaného datacentra umožňuje možnosti nad rámec toho, co můžou nabízet místní modely. Nástroje zabezpečení hostované v cloudu nabízejí:

- Rychlé povolení a škálování funkcí zabezpečení.

- Vysoce efektivní inventarizace prostředků a zjišťování hygieny konfigurace zabezpečení.

Nasazení Microsoft Defender for Cloud umožňuje nepřetržité vyhodnocování stavu zabezpečení a kontrolních mechanismů vaší organizace. Posiluje stav zabezpečení vašich cloudových prostředků a díky integrovaným plánům Microsoft Defender defender for Cloud chrání úlohy běžící v Azure, hybridní a další cloudové platformy. Přečtěte si další informace o Microsoft Defender for Cloud.

Poznámka

Azure Security Center a Azure Defender se teď nazývají Microsoft Defender for Cloud. Přejmenovali jsme také plány Azure Defenderu tak, aby Microsoft Defender plány. Například Azure Defender for Storage je teď Microsoft Defender pro službu Storage.

Přečtěte si další informace o nedávném přejmenování služeb zabezpečení microsoftu.

Správná úroveň třecí plochy zabezpečení

Zabezpečení přirozeně vytváří třecí plochy, které zpomalují procesy. Je důležité identifikovat, které prvky jsou v procesu DevOps a IT v pořádku, a které nikoli:

- Zdravé tření: Podobně jako odpor ve cvičení dělá sval silnější, integrace správné úrovně bezpečnostních tření posiluje systém nebo aplikaci tím, že vynucuje kritické myšlení ve správný čas. Obvykle to má podobu zvážení toho, jak a proč se útočník může pokusit ohrozit aplikaci nebo systém během návrhu (známého jako modelování hrozeb), a kontrolu, identifikaci a ideálně opravu potenciálních ohrožení zabezpečení, které může útočník zneužít softwarovým kódem, konfiguracemi nebo provozními postupy.

- Nezdravé třecí plochy: Omezuje větší hodnotu, než chrání. K tomu často dochází v případě, že chyby zabezpečení generované nástroji mají vysokou míru falešně pozitivních výsledků (například falešné poplachy) nebo když úsilí o zjištění nebo opravu problémů se zabezpečením dalece překračuje potenciální dopad útoku.

Samostatné a integrované odpovědnosti

Zajištění důvěrnosti, integrity a dostupnosti vyžaduje, aby odborníci na zabezpečení pracovali s vyhrazenými funkcemi zabezpečení a úzce spolupracovali s ostatními týmy v organizaci:

- Jedinečné funkce zabezpečení: Bezpečnostní týmy provádějí nezávislé funkce, které jinde v organizaci nenajdete, například operace zabezpečení, správu ohrožení zabezpečení (například virtuální počítače, kontejnery) a další funkce.

- Integrace zabezpečení do dalších funkcí: Bezpečnostní týmy také slouží jako odborníci na danou problematiku jiným týmům a funkcím v organizaci, které řídí obchodní iniciativy, hodnotí rizika, navrhují nebo vyvíjejí aplikace a provozují IT systémy. Týmy zabezpečení radí těmto týmům s odbornými znalostmi a kontextem týkající se útočníků, metod a trendů útoků, ohrožení zabezpečení, která by mohla umožnit neoprávněný přístup, a možností pro kroky nebo alternativní řešení a jejich potenciální výhody nebo nástrahy. Tato funkce zabezpečení se podobá funkci kvality, protože bude v rámci podpory jednoho výsledku vetkána do mnoha velkých i malých míst.

Plnění těchto povinností při současném zachování rychlého tempa změn v cloudu a transformace podniku vyžaduje, aby bezpečnostní týmy modernizovaly své nástroje, technologie a procesy.

Transformace, myšlení a očekávání

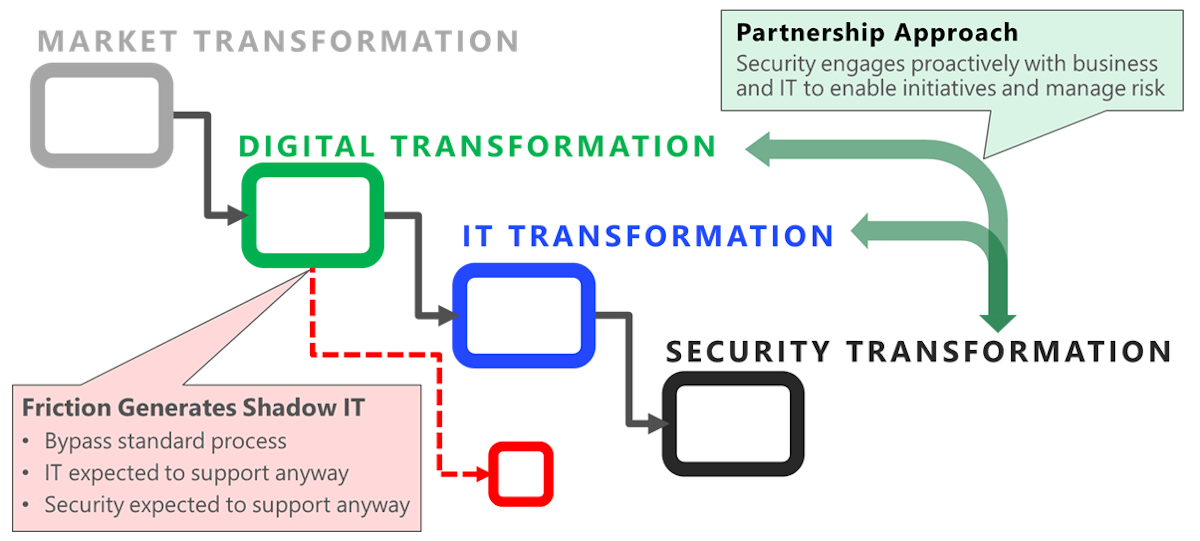

Řada organizací spravuje řetězec několika souběžných transformací v organizaci. Tyto interní transformace obvykle začínají, protože téměř všechny externí trhy se transformují tak, aby vyhovovaly novým zákaznickým preferencím mobilních a cloudových technologií. Organizace často čelí konkurenční hrozbě nových startupů a digitální transformaci tradičních konkurentů, kteří mohou narušit trh.

Vnitřní proces transformace obvykle zahrnuje:

- Digitální transformace firmy, která umožňuje zachytit nové příležitosti a udržet si konkurenceschopnost vůči digitálním nativním startupům.

- Technologická transformace IT organizace s cílem podpořit iniciativu s cloudovými službami, modernizovanými vývojářskými postupy a souvisejícími změnami.

- Transformace zabezpečení , aby se přizpůsobila cloudu a současně řešila stále důmyslnější prostředí hrozeb.

Vnitřní konflikt může být nákladný.

Změna vytváří stres a konflikty, které můžou rozhodování zastavit. To platí zejména v případě zabezpečení, kdy je odpovědnost za bezpečnostní rizika často mylná na expertech na danou problematiku (bezpečnostních týmů), a ne na vlastnících aktiv (vlastníků firem), kteří zodpovídají za obchodní výsledky a všechny ostatní typy rizik. K této chybně umístěné odpovědnosti často dochází proto, že všechny zúčastněné strany nesprávně považují zabezpečení za technický nebo absolutní problém, který je třeba vyřešit, a ne dynamické průběžné riziko, jako je podniková špionáž a další tradiční trestná činnost.

Během této doby transformace musí vedení všech týmů aktivně pracovat na omezení konfliktů, které můžou vykolejit kritické projekty a motivovat týmy, aby se vyhnuly zmírnění rizik zabezpečení. Konflikty mezi týmy můžou mít za následek:

- Zvýšená bezpečnostní rizika , jako jsou například incidenty zabezpečení, kterým se lze vyhnout, nebo zvýšené obchodní škody způsobené útoky (zejména když jsou týmy frustrovány zabezpečením a obcházejí běžné procesy nebo když útočníci snadno obcházejí zastaralé přístupy zabezpečení).

- Negativní dopad na firmu nebo poslání , například když obchodní procesy nejsou povolené nebo aktualizovány dostatečně rychle, aby splňovaly potřeby trhu (často když procesy zabezpečení zadržuje klíčové obchodní iniciativy).

Je důležité mít přehled o stavu vztahů v rámci týmů a mezi týmy, abyste jim pomohli navigovat v měnícím se prostředí, které by mohlo zanechat cenné členy týmu nezabezpečenými a nevyrovnanými. Trpělivost, empatie a výchova k těmto myšlenkám a pozitivní potenciál budoucnosti pomohou vašim týmům lépe se v tomto období orientovat a dosáhnout tak dobrých výsledků zabezpečení pro organizaci.

Vedoucí pracovníci můžou pomoct řídit změny kultury konkrétními proaktivními kroky, jako jsou:

- Veřejné modelování chování, které očekávají od svých týmů.

- Být transparentní v souvislosti s výzvami změn, včetně zvýraznění jejich vlastních potíží s přizpůsobením se.

- Pravidelně týmům připomínáme naléhavost a důležitost modernizace a integrace zabezpečení.

Odolnost proti kybernetické bezpečnosti

Mnoho klasických strategií zabezpečení se zaměřuje výhradně na prevenci útoků, což je přístup, který pro moderní hrozby nestačí. Bezpečnostní týmy musí zajistit, že jejich strategie jde nad rámec této možnosti a také umožňuje rychlou detekci útoků, reakci na ně a obnovení, aby se zvýšila odolnost. Organizace musí předpokládat, že útočníci napadnou některé prostředky (někdy označované jako předpokládat porušení zabezpečení), a musí pracovat na tom, aby prostředky a technické návrhy byly vyváženy mezi prevencí útoku a správou útoků (místo typického výchozího přístupu, kdy se jen snažíte útokům zabránit).

Mnoho organizací už na této cestě je, protože v posledních letech vedly ke stálému nárůstu objemu a sofistikovanosti útoků. Tato cesta často začíná prvním velkým incidentem, který může být emocionální událostí, kdy lidé ztratí svůj předchozí pocit nezranitelnosti a bezpečnosti. I když tato událost není tak závažná jako ztráta na životech, může vyvolat podobné emoce, které začínají odmítnutím a nakonec končí přijetím. Tento předpoklad "selhání" může být zpočátku pro někoho obtížné přijmout, ale má silné paralely s dobře zavedeným technickým principem "bezpečným pro selhání" a předpoklad umožňuje vašim týmům zaměřit se na lepší definici úspěchu: odolnost.

Funkce rámce kybernetické bezpečnosti NIST slouží jako užitečný průvodce, jak vyvážit investice mezi doplňkovými aktivitami identifikace, ochrany, detekce, reakce a zotavení v odolné strategii.

Další informace o odolnosti kybernetické bezpečnosti a konečných cílech kontrol kybernetické bezpečnosti najdete v tématu Jak udržet riziko vaší organizace pod kontrolou.

Jak cloud mění zabezpečení

Přechod na cloud z hlediska zabezpečení je víc než jen jednoduchá změna technologie. Jedná se o generační posun technologií, který se podobá přechodu z sálových počítačů na stolní počítače a na podnikové servery. Úspěšná navigace v této změně vyžaduje zásadní posuny v očekáváních a myšlení bezpečnostních týmů. Přijetí správných principů myšlení a očekávání snižuje konflikty ve vaší organizaci a zvyšuje efektivitu bezpečnostních týmů.

I když by tyto plány mohly být součástí jakéhokoli plánu modernizace zabezpečení, rychlé tempo změn v cloudu dává jejich přijetí naléhavou prioritu.

Partnerství se sdílenými cíli. V této éře rychlých rozhodnutí a neustálého vývoje procesů už zabezpečení nemůže přijmout přístup založený na "zbraních" ke schvalování nebo odmítání změn v prostředí. Bezpečnostní týmy musí úzce spolupracovat s obchodními a IT týmy, aby stanovily sdílené cíle týkající se produktivity, spolehlivosti a zabezpečení a aby tyto cíle společně s těmito partnery dosáhly.

Toto partnerství je konečným tvarem "posunu doleva" – princip integrace zabezpečení dříve do procesů, aby se usnadnila a zeefektivňovala oprava bezpečnostních problémů. To vyžaduje změnu kultury ze strany všech zúčastněných (zabezpečení, podnikání a IT), která vyžaduje, aby se všichni naučili kulturu a normy jiných skupin a současně učili ostatní o své vlastní.

Bezpečnostní týmy musí:

- Seznamte se s obchodními a IT cíli a zjistěte, proč je každý z nich důležitý a jak uvažují o jejich dosažení při transformaci.

- Podělte se o to, proč je zabezpečení důležité v souvislosti s těmito obchodními cíli a riziky, co můžou ostatní týmy dělat pro splnění cílů zabezpečení a jak by to měly udělat.

I když to není snadný úkol, je nezbytný pro udržitelné zabezpečení organizace a jejích prostředků. Toto partnerství pravděpodobně povede ke zdravým kompromisům, kdy budou na začátku splněny pouze minimální cíle v oblasti zabezpečení, podnikání a spolehlivosti, ale postupně se budou průběžně zlepšovat.

Zabezpečení je trvalé riziko, nikoli problém. Nemůžeš "vyřešit" zločin. Zabezpečení je ve své podstatě jen disciplína řízení rizik, která se zaměřuje spíše na škodlivé akce lidí než na přirozené události. Stejně jako všechna rizika není zabezpečení problém, který by se mohl vyřešit řešením, je to kombinace pravděpodobnosti a dopadu poškození v důsledku negativní události, útoku. Je nejvíce srovnatelná s tradiční podnikovou špionáží a trestnou činností, kde organizace čelí motivovaným lidským útočníkům, kteří mají finanční motivaci k úspěšnému útoku na organizaci.

Úspěch v produktivitě nebo zabezpečení vyžaduje obojí. Organizace se musí v dnešním prostředí "inovace nebo stát se irelevantní" zaměřit na zabezpečení i produktivitu. Pokud organizace není produktivní a podnětuje nové inovace, může na trhu ztratit konkurenceschopnost, což způsobí, že se finančně oslabí nebo nakonec selže. Pokud organizace není zabezpečená a útočníkům ztratí kontrolu nad aktivy, může na trhu ztratit konkurenceschopnost, což způsobí, že se finančně oslabí a nakonec selže.

Nikdo není dokonalý. Žádná organizace není v přechodu na cloud dokonalá, dokonce ani Microsoft. IT a bezpečnostní týmy Microsoftu se potýkají s mnoha stejnými výzvami, jaké mají naši zákazníci, například zjistit, jak dobře strukturovat programy, vyvážit podporu podpůrného staršího softwaru s podporou špičkových inovací a dokonce i technologické mezery v cloudových službách. Když se tyto týmy učí, jak lépe fungovat a zabezpečit cloud, aktivně sdílejí své poznatky získané prostřednictvím dokumentů, jako je tento, spolu s dalšími uživateli na webu s prezentacemi IT a neustále poskytují zpětnou vazbu našim technickým týmům a externím dodavatelům za účelem zlepšování svých nabídek.

Na základě našich zkušeností doporučujeme, aby se týmy držely úrovně nepřetržitého učení a zlepšování, a nikoli standardu dokonalosti.

Příležitost v transformaci. Digitální transformaci je důležité považovat za pozitivní příležitost pro zabezpečení. I když je snadné vidět potenciální nevýhody a rizika této změny, je snadné promeškat obrovskou příležitost znovu vynalézt roli zabezpečení a získat místo u stolu, kde se rozhoduje. Partnerství s firmou může vést ke zvýšení financování zabezpečení, omezení zbytečného opakovaného úsilí v oblasti zabezpečení a zpříjemnit práci v oblasti zabezpečení, protože bude více propojená s posláním organizace.

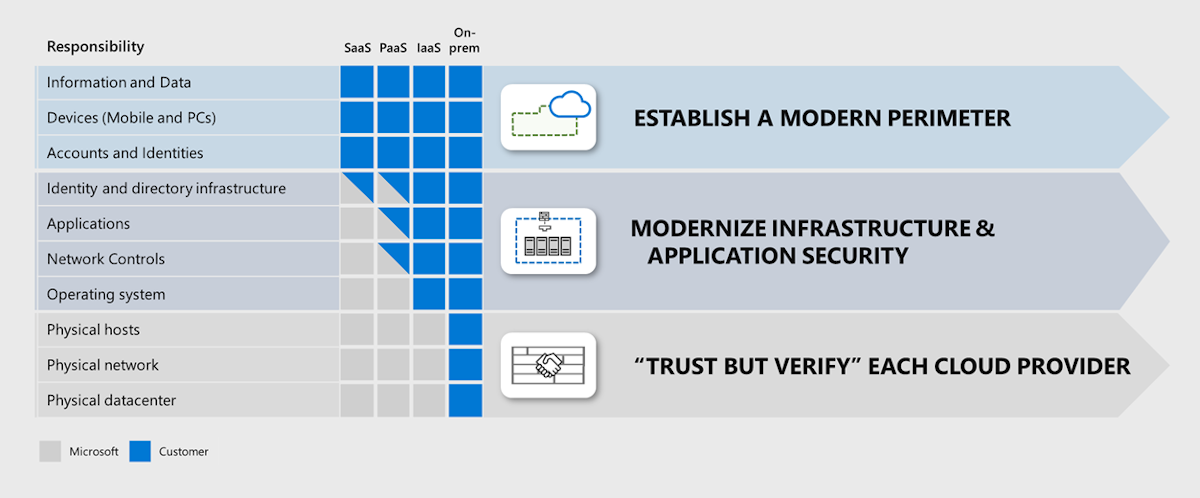

Přijetí modelu sdílené odpovědnosti

Hostování IT služeb v cloudu rozděluje provozní a bezpečnostní odpovědnost za úlohy mezi poskytovatele cloudu a tenanta zákazníka a vytváří tak de facto partnerství se sdílenou odpovědností. Všechny bezpečnostní týmy musí tento model sdílené odpovědnosti prostudovat a pochopit, aby své procesy, nástroje a dovednosti přizpůsobily novému světu. Zabráníte tak neúmyslnému vytvoření mezer nebo překrytí stavu zabezpečení, což vede k bezpečnostním rizikům nebo plýtvání prostředky.

Tento diagram znázorňuje rozdělení odpovědností za zabezpečení mezi dodavatele cloudu a organizace cloudových zákazníků v rámci de facto partnerství:

Vzhledem k tomu, že existují různé modely cloudových služeb, odpovědnosti za jednotlivé úlohy se budou lišit v závislosti na tom, jestli je hostovaná v softwaru jako službě (SaaS), platformě jako službě (PaaS), infrastruktuře jako službě (IaaS) nebo v místním datacentru.

Vytváření iniciativ zabezpečení

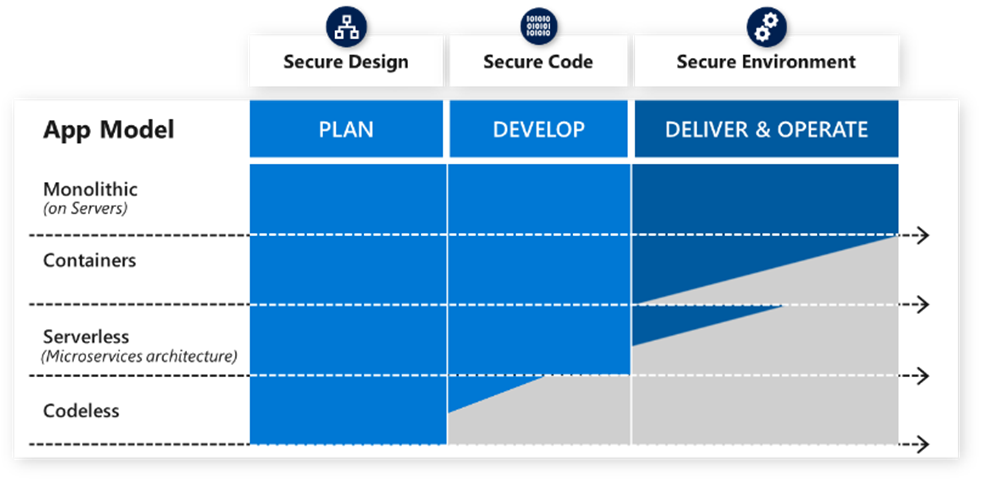

Tento diagram znázorňuje tři hlavní iniciativy zabezpečení, kterými by se měla řídit většina programů zabezpečení, aby upravila strategii zabezpečení a cíle programu zabezpečení pro cloud:

Vytvoření odolného stavu zabezpečení v cloudu vyžaduje několik paralelních doplňkových přístupů:

Důvěřovat, ale ověřit: V případě odpovědnosti, které poskytovatel cloudu plní, by organizace měly využít přístup "důvěřovat, ale ověřit". Organizace by měly vyhodnotit postupy zabezpečení svých poskytovatelů cloudu a kontrolní mechanismy zabezpečení, které nabízejí, aby zajistily, že poskytovatel cloudu splňuje požadavky organizace na zabezpečení.

Modernizace infrastruktury a zabezpečení aplikací: U technických prvků pod kontrolou organizace určete prioritu modernizace nástrojů zabezpečení a souvisejících dovedností, abyste minimalizovali mezery v pokrytí pro zabezpečení prostředků v cloudu. Skládá se ze dvou různých doplňkových činností:

Zabezpečení infrastruktury: Organizace by měly cloud používat k modernizaci svého přístupu k ochraně a monitorování běžných komponent používaných mnoha aplikacemi, jako jsou operační systémy, sítě a kontejnerová infrastruktura. Tyto cloudové funkce můžou často obsahovat správu komponent infrastruktury napříč IaaS i místním prostředím. Optimalizace této strategie je důležitá, protože tato infrastruktura je závislostí aplikací a dat, která na ní běží, což často umožňuje důležité obchodní procesy a ukládá důležitá obchodní data.

Zabezpečení aplikací: Organizace by také měly modernizovat způsob, jakým zabezpečují jedinečné aplikace a technologie vyvinuté pro jejich organizaci nebo pro ni. Tato disciplína se rychle mění s přijetím agilních procesů DevOps, rostoucím využíváním opensourcových komponent a zavedením cloudových rozhraní API a cloudových služeb, které nahradí komponenty aplikací nebo vzájemně propojují aplikace.

Správné nastavení je důležité, protože tyto aplikace často umožňují důležité obchodní procesy a ukládají důležitá obchodní data.

Moderní perimetr: Organizace by měly mít komplexní přístup k ochraně dat napříč všemi úlohami. Organizace by měly vytvořit moderní hraniční síť konzistentních centrálně spravovaných ovládacích prvků identit, které budou chránit svá data, zařízení a účty. To je výrazně ovlivněno strategií nulové důvěry, která je podrobně popsána v modulu 3 workshopu CISO.

Zabezpečení a důvěryhodnost

Použití slova trust v zabezpečení může být matoucí. Tato dokumentace na ni odkazuje dvěma způsoby, které ilustrují užitečné použití tohoto konceptu:

- Nulová důvěra je běžný oborový termín pro strategický přístup k zabezpečení, který předpokládá, že firemní nebo intranetová síť je nepřátelská (stojí za nulovou důvěru) a navrhuje zabezpečení odpovídajícím způsobem.

- Důvěřovat, ale ověřit je výraz, který zachycuje podstatu dvou různých organizací, které spolupracují na společném cíli, i když mají některé jiné potenciálně odlišné zájmy. To stručně zachycuje mnoho drobných odlišností v počátečních fázích partnerství s komerčním poskytovatelem cloudu pro organizace.

Poskytovatel cloudu a jeho postupy a procesy můžou být zodpovědní za splnění smluvních a zákonných požadavků a mohli by získat nebo ztratit důvěru. Síť je neživé připojení, které nemůže čelit následkům, pokud ji používají útočníci (podobně jako nemůžete mít silnici nebo auto odpovědné za zločince, kteří je používají).

Jak cloud mění vztahy zabezpečení a odpovědnosti

Stejně jako u předchozích přechodů na novou generaci technologií, jako jsou desktopové počítače a podnikové servery, i přechod na cloud computing narušuje dlouhotrvající vztahy, role, zodpovědnosti a dovednosti. Popisy pracovních míst, na které jsme si v posledních desetiletích zvykli, se nemapují čistě na podnik, který teď zahrnuje cloudové funkce. Vzhledem k tomu, že odvětví společně pracuje na normalizaci nového modelu, budou se organizace muset zaměřit na zajištění co největší srozumitelnosti, aby pomohly zvládnout nejistotu nejednoznačnosti během tohoto období změn.

Bezpečnostní týmy jsou ovlivněny těmito změnami v podnikání a technologiích, které podporují, a také jejich vlastními interními modernizačními snahami o lepší orientaci na aktéry hrozeb. Útočníci se aktivně vyvíjejí, aby neustále hledali nejsnadnější slabá místa, která by mohli zneužít v lidech, procesu a technologiích organizace, a zabezpečení musí rozvíjet schopnosti a dovednosti, aby tyto úhly vyřešilo.

Tato část popisuje klíčové vztahy, které se na cestě ke cloudu často mění, včetně poznatků o minimalizaci rizik a o využívání příležitostí ke zlepšení:

Mezi zabezpečením a obchodními účastníky: Vedoucí pracovníci v oblasti zabezpečení budou muset stále častěji spolupracovat s obchodními lídry, aby organizace mohly snížit riziko. Vedoucí pracovníci v oblasti zabezpečení by měli podporovat obchodní rozhodování jako odborníci na danou problematiku zabezpečení a měli by usilovat o to, aby se těmto obchodním vedoucím pracovníkům postupně vyrostli z důvěryhodných poradců. Tento vztah pomůže zajistit, aby vedoucí pracovníci při přijímání obchodních rozhodnutí zvážili bezpečnostní rizika, informovali zabezpečení o obchodních prioritách a pomohli zajistit, aby investice do zabezpečení byly vhodně seřazeny společně s dalšími investicemi.

Mezi vedením zabezpečení a členy týmu: Vedení zabezpečení by mělo tyto poznatky od vedení firmy převést zpět do svých týmů, aby se vedli jejich investiční priority.

Nastavením tónu spolupráce s obchodními vedoucími pracovníky a jejich týmy místo klasického vztahu se zbraněmi se vedoucí pracovníci zabezpečení můžou vyhnout nežádoucí dynamice, která brání cílům v oblasti zabezpečení i produktivity.

Vedoucí pracovníci v oblasti zabezpečení by měli usilovat o to, aby svému týmu poskytli přehled o tom, jak řídit svá každodenní rozhodnutí o kompromisech v oblasti produktivity a zabezpečení, protože to může být pro mnoho týmů novinkou.

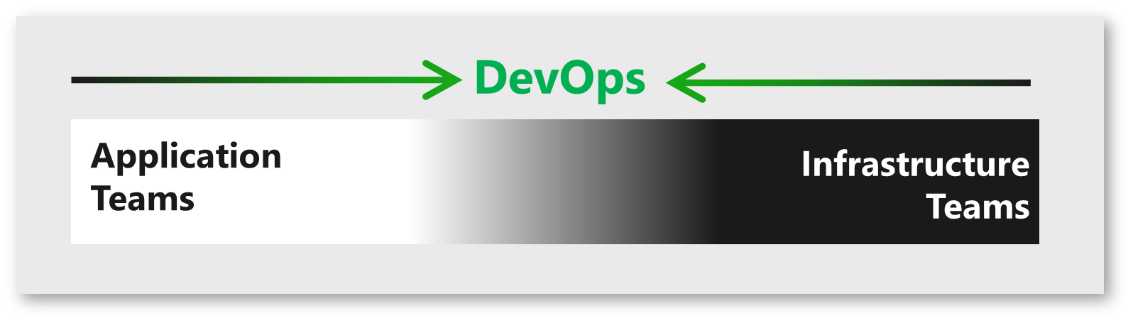

Mezi aplikačními týmy a týmy infrastruktury (a poskytovateli cloudu): Tento vztah prochází výraznými změnami kvůli mnoha trendům v IT a bezpečnostním průmyslu, které se zaměřují na zvýšení rychlosti inovací a produktivity vývojářů.

Staré normy a organizační funkce se narušily, ale stále se objevují nové normy a funkce, takže doporučujeme přijmout nejednoznačnost, držet krok s aktuálním myšlením a experimentovat s tím, co funguje pro vaši organizaci, dokud to neuslyší. Nedoporučujeme v této oblasti používat přístup čekání a uvidíme, protože by to mohlo vaši organizaci znepřístupňovat velkou konkurenční nevýhodu.

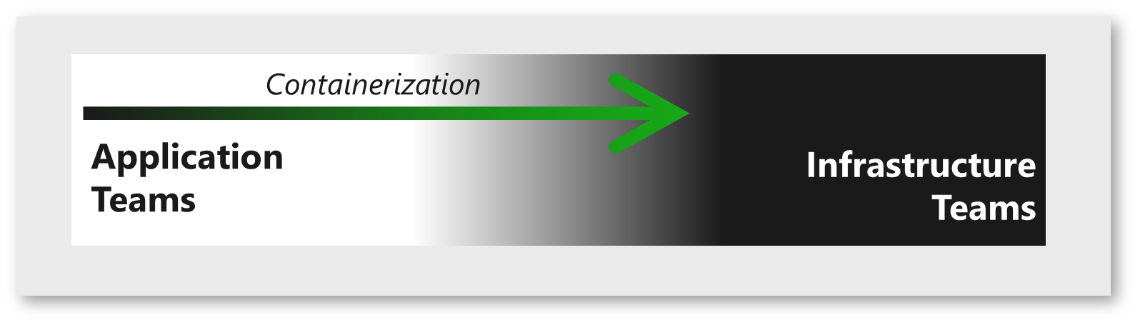

Tyto trendy zpochybňují tradiční normy pro role a vztahy aplikací a infrastruktury:

- Disciplíny snoubící devOps: V ideálním stavu tak efektivně vytvoří jeden vysoce funkční tým, který kombinuje obě sady odborných znalostí pro danou problematiku a umožňuje rychle inovovat, vydávat aktualizace a řešit problémy (zabezpečení a jinak). I když dosažení tohoto ideálního stavu bude nějakou dobu trvat a odpovědnosti uprostřed jsou stále nejednoznačné, organizace díky tomuto přístupu spolupráce už využívají některé výhody rychlého vydání. Microsoft doporučuje do tohoto cyklu integrovat zabezpečení, aby se tyto kultury osvojily, sdílely informace o zabezpečení a pracovaly na společném cíli rychlého vydání zabezpečených a spolehlivých aplikací.

- Kontejnerizace se stává běžnou komponentou infrastruktury: Aplikace se stále častěji hostují a orchestrují pomocí technologií, jako jsou Docker, Kubernetes a podobné technologie. Tyto technologie zjednodušují vývoj a vydávání, protože abstrahují mnoho prvků nastavení a konfigurace základního operačního systému.

I když kontejnery začaly jako vývojová technologie aplikací spravovaná vývojovými týmy, stávají se běžnou komponentou infrastruktury, která se stále častěji přesouvá na týmy infrastruktury. Tento přechod v mnoha organizacích stále probíhá, ale je to přirozený a pozitivní směr, který mnohé současné výzvy nejlépe vyřeší tradičními dovednostmi infrastruktury, jako jsou sítě, úložiště a správa kapacity.

Týmy infrastruktury a členové týmu zabezpečení, kteří je podporují, by měli mít k dispozici školení, procesy a nástroje, které vám pomůžou spravovat, monitorovat a zabezpečit tuto technologii.

Bezserverové a cloudové aplikační služby: Jedním z dominantních trendů v současné době v průmyslu je zkrácení doby a práce na vývoji potřebné k vytváření nebo aktualizaci aplikací.

Vývojáři také stále častěji využívají cloudové služby k:

- Místo hostování aplikací na virtuálních počítačích a serverech spusťte kód.

- Poskytování aplikačních funkcí místo vývoje vlastních komponent To vedlo k modelu bez serveru , který používá stávající cloudové služby pro běžné funkce. Počet a rozmanitost cloudových služeb (a jejich tempo inovací) také překročily schopnost bezpečnostních týmů vyhodnocovat a schvalovat používání těchto služeb, takže si mohou vybrat mezi povolením vývojářů používat libovolnou službu, pokusem zabránit vývojovým týmům v používání neschválené služby nebo hledáním lepšího způsobu.

- Aplikace bez kódu a Power Apps: Dalším vznikajícím trendem je používání technologií bez kódu, jako je Microsoft Power Apps. Tato technologie umožňuje lidem bez programovacích dovedností vytvářet aplikace, které dosahují obchodních výsledků. Vzhledem k tomuto malému tření a vysokému hodnotovém potenciálu má tento trend potenciál rychle zvýšit popularitu a odborníci na zabezpečení by měli být moudří, aby rychle pochopili jeho důsledky. Úsilí o zabezpečení by se mělo zaměřit na oblasti, ve kterých by člověk mohl v aplikaci udělat chybu, a to návrh oprávnění aplikace a prostředků prostřednictvím modelování hrozeb komponent aplikace, interakcí/vztahů a oprávnění rolí.

Mezi vývojáři a autory opensourcových komponent: Vývojáři také zvyšují efektivitu tím, že místo vývoje vlastních komponent používají opensourcové komponenty a knihovny. To přináší hodnotu prostřednictvím efektivity, ale zároveň přináší bezpečnostní rizika, protože vytváří externí závislost a požadavek na správnou údržbu a opravy těchto komponent. Vývojáři při používání těchto komponent efektivně přebírají riziko zabezpečení a dalších chyb a musí zajistit, aby existoval plán, jak je zmírnit na stejných standardech jako v kódu, který by vytvořili.

Mezi aplikacemi a daty: Hranice mezi zabezpečením dat a aplikací se místy stírá a nové předpisy vytvářejí potřebu užší spolupráce mezi týmy pro data a ochranu osobních údajů a týmy zabezpečení:

Algoritmy strojového učení: Algoritmy strojového učení jsou podobné aplikacím v tom, že jsou navržené tak, aby zpracovávaly data za účelem vytvoření výsledku. Hlavní rozdíly:

Strojové učení s vysokou hodnotou: Strojové učení často poskytuje významnou konkurenční výhodu a je často považováno za citlivé duševní vlastnictví a obchodní tajemství.

Otisk citlivosti: Strojové učení se supervizí se ladí pomocí datových sad, které do algoritmu vytisknou charakteristiky datové sady. Z tohoto důvodu může být vyladěný algoritmus považován za citlivý kvůli datové sadě použité k jeho trénování. Například trénování algoritmu strojového učení k vyhledání tajných armádních základen na mapě pomocí datové sady tajných armádních základen z ní udělá citlivé aktivum.

Poznámka

Ne všechny příklady jsou zřejmé, takže je důležité spojit tým se správnými účastníky z týmů datových věd, obchodních zúčastněných stran, týmů zabezpečení, týmů ochrany osobních údajů a dalších. Tyto týmy by měly mít odpovědnost za plnění společných cílů, jako jsou inovace a odpovědnost. Měly by řešit běžné problémy, jako je způsob a místo, kde ukládat kopie dat v nezabezpečených konfiguracích, jak klasifikovat algoritmy, a také jakékoli obavy vaší organizace.

Společnost Microsoft zveřejnila naše zásady zodpovědné umělé inteligence, které jsou vodítkem pro naše vlastní týmy a naše zákazníky.

- Vlastnictví dat a ochrana osobních údajů: Předpisy, jako je GDPR, zvýšily viditelnost problémů s daty a aplikací. Aplikační týmy teď mají možnost kontrolovat, chránit a sledovat citlivá data na úrovni srovnatelné se sledováním finančních dat bankami a finančními institucemi. Vlastníci dat a týmy aplikací musí plně porozumět tomu, jaká data aplikace ukládají a jaké ovládací prvky jsou potřeba.

Mezi organizacemi a poskytovateli cloudu: Vzhledem k tomu, že organizace hostují úlohy v cloudu, vstupují do obchodního vztahu s každým z těchto poskytovatelů cloudu. Používání cloudových služeb často přináší obchodní hodnotu, například:

Urychlení iniciativ digitální transformace zkrácením doby uvedení nových funkcí na trh

Zvýšení hodnoty aktivit v oblasti IT a zabezpečení tím, že se týmy mohou soustředit na aktivity s vyšší hodnotou (sladěné s obchodními činnostmi) místo úkolů nižší úrovně komodit, které jejich jménem poskytují efektivněji cloudové služby.

Vyšší spolehlivost a odezva: Většina moderních cloudů má ve srovnání s tradičními místními datovými centry také vysokou dobu provozu a ukázala, že dokážou rychle škálovat (například během pandemie COVID-19) a poskytují odolnost po přírodních událostech, jako jsou blesky (což by mnoho místních ekvivalentů udrželo mimo provoz mnohem déle).

I když je tento přechod do cloudu přínosný, není bez rizika. S tím, jak organizace osvojují cloudové služby, by měly zvážit potenciální rizikové oblasti, včetně:

Provozní kontinuita a zotavení po havárii: Je poskytovatel cloudu finančně v dobrém stavu s obchodním modelem, který pravděpodobně přežije a vzkvétá během používání služby ve vaší organizaci? Provedl poskytovatel cloudu opatření, která umožní kontinuitu zákazníků v případě, že u poskytovatele dojde k finančnímu nebo jinému selhání, například poskytnutí zdrojového kódu zákazníkům nebo otevření zdroje?

Další informace a dokumenty týkající se finančního stavu Microsoftu najdete v tématu Vztahy s investory Microsoftu.

Zabezpečení: Dodržuje poskytovatel cloudu osvědčené oborové postupy pro zabezpečení? Ověřily to nezávislé regulační orgány?

- Microsoft Defender for Cloud Apps umožňuje zjistit využití více než 16 000 cloudových aplikací, které jsou seřazené a hodnocené na základě více než 70 rizikových faktorů, abyste měli průběžný přehled o používání cloudu, stínovém IT a riziku, které stínové IT představuje pro vaši organizaci.

- Portál Microsoft Service Trust Portal zpřístupňuje zákazníkům certifikace dodržování právních předpisů, sestavy auditu, perové testy a další. Tyto dokumenty obsahují mnoho podrobností o interních bezpečnostních postupech (zejména zprávu SOC 2 Type 2 a plán zabezpečení systému FedRAMP Moderate). Microsoft Defender for Cloud umožňuje správu zásad zabezpečení a může ukazovat úroveň dodržování předpisů s předdefinovanými oborovými a regulačními standardy.

Obchodní konkurent: Je poskytovatel cloudu významným obchodním konkurentem ve vašem oboru? Máte ve smlouvě o cloudových službách dostatečnou ochranu nebo jiné prostředky, abyste ochránili svou firmu před potenciálně nepřátelskými akcemi?

V tomto článku najdete komentáře k tomu, jak se Microsoft vyhýbá soutěžit se zákazníky cloudu.

Multicloud: Mnoho organizací má de facto nebo záměrnou multicloudovou strategii. Může to být záměrný cíl snížit závislost na jediném dodavateli nebo získat přístup k jedinečným nejlepším funkcím, ale může k tomu dojít také proto, že vývojáři zvolili upřednostňované nebo známé cloudové služby nebo vaše organizace získala jinou firmu. Bez ohledu na důvod může tato strategie představovat potenciální rizika a náklady, které je třeba spravovat, včetně:

- Výpadek z více závislostí: Systémy, které jsou navrženy tak, aby se spoléhaly na více cloudů, jsou vystaveny většímu riziku výpadků, protože přerušení služeb poskytovatelů cloudu (nebo jejich používání vaším týmem) může způsobit výpadek nebo narušení vaší firmy. Tato vyšší složitost systému by také zvýšila pravděpodobnost událostí přerušení, protože členové týmu mají menší pravděpodobnost, že plně porozumí složitějšímu systému.

- Síla při vyjednávání: Větší organizace by také měly zvážit, jestli strategie s jedním cloudem (vzájemný závazek/partnerství) nebo strategie s více cloudy (schopnost posunout podnikání) zajistí větší vliv na své poskytovatele cloudu, aby se upřednostnily požadavky jejich organizace na funkce.

- Zvýšená režie na údržbu: Prostředky IT a zabezpečení jsou již přetížené stávajícími úlohami a udržují krok se změnami jediné cloudové platformy. Každá další platforma tuto režii dále zvyšuje a odvádějí členy týmu od aktivit s vyšší hodnotou, jako je zjednodušení technických procesů pro urychlení obchodních inovací, konzultace s obchodními skupinami o efektivnějším využití technologií atd.

- Personální obsazení a školení: Organizace často nebere v úvahu požadavky na personální obsazení, které jsou nezbytné pro podporu více platforem, a školení potřebná k udržování znalostí a měny nových funkcí, které se vydávají v rychlém tempu.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro