Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Microsoft Sentinel je škálovatelná a cloudově nativní správa informací a událostí (SIEM), která poskytuje inteligentní a komplexní řešení pro orchestraci SIEM a orchestraci zabezpečení, automatizaci a reakci (SOAR). Microsoft Sentinel poskytuje detekci kyberthreat, vyšetřování, reakci a proaktivní proaktivní proaktivní vyhledávání v celém podniku.

Microsoft Sentinel také nativně zahrnuje osvědčené služby Azure, jako jsou Log Analytics a Logic Apps, a rozšiřuje vaše šetření a detekci pomocí AI. Využívá stream analýzy hrozeb od Microsoftu a umožňuje vám také přinést vlastní analýzu hrozeb.

Využijte Microsoft Sentinel ke zmírnění stresu stále sofistikovanějších útoků, zvýšení objemu výstrah a dlouhých časových rámců řešení. Tento článek popisuje klíčové funkce v Microsoft Sentinelu.

Microsoft Sentinel dědí postupy kontroly manipulace a neměnnosti služby Azure Monitor. I když je Azure Monitor datovou platformou jen pro připojení, zahrnuje ustanovení pro odstranění dat pro účely dodržování předpisů.

Tato služba podporuje Službu Azure Lighthouse, která umožňuje poskytovatelům služeb přihlásit se ke svému vlastnímu tenantovi a spravovat předplatná a skupiny prostředků, které zákazníci delegovali.

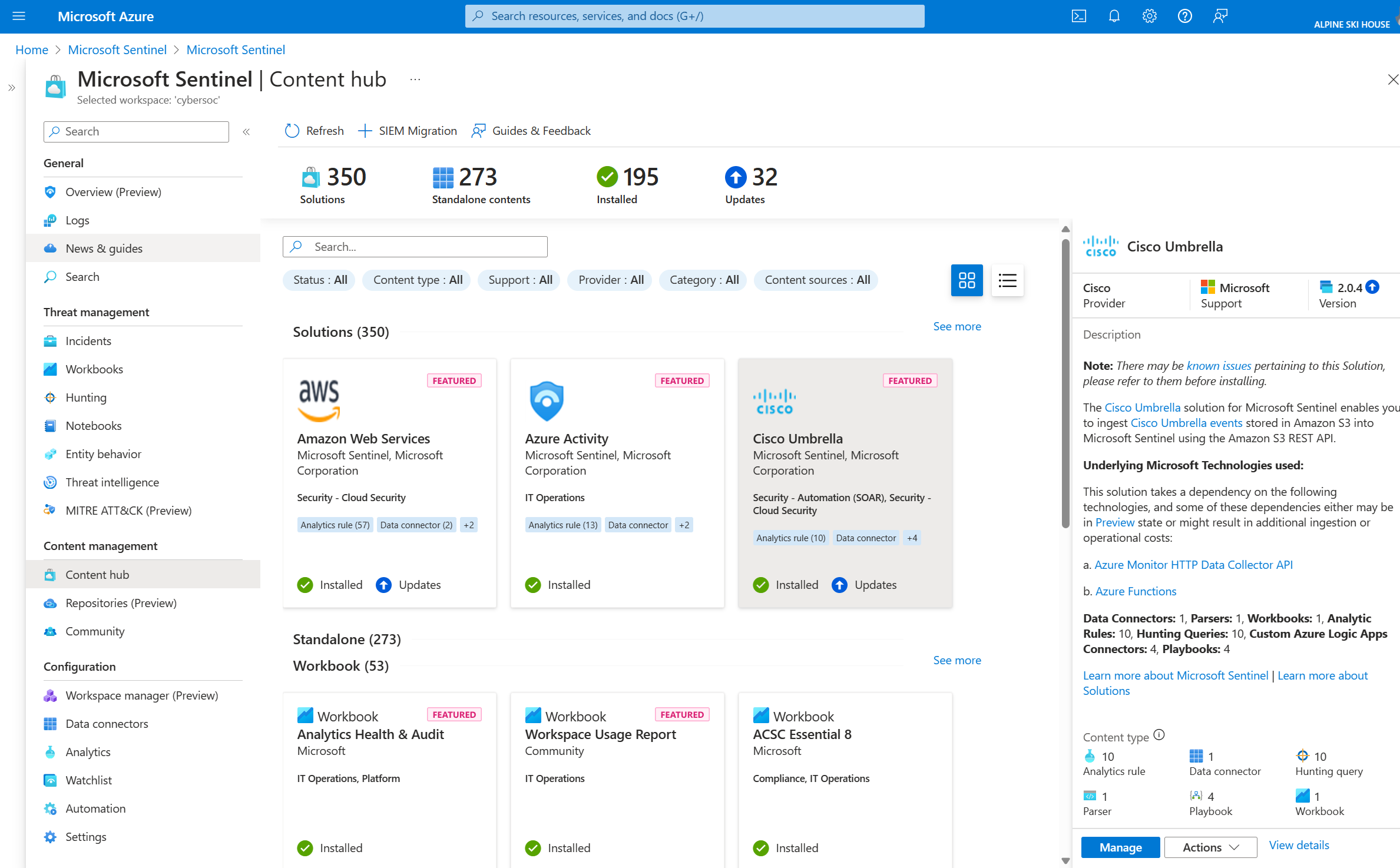

Povolení obsahu zabezpečení

Microsoft Sentinel poskytuje obsah zabezpečení zabalený v řešeních SIEM, která umožňují ingestovat data, monitorovat, upozorňovat, prošetřovat, reagovat a připojovat se k různým produktům, platformám a službám.

Další informace najdete v tématu O obsahu a řešeních služby Microsoft Sentinel.

Shromažďování dat ve velkém měřítku

Shromážděte data napříč všemi uživateli, zařízeními, aplikacemi a infrastrukturou, a to jak místně, tak i v několika cloudech.

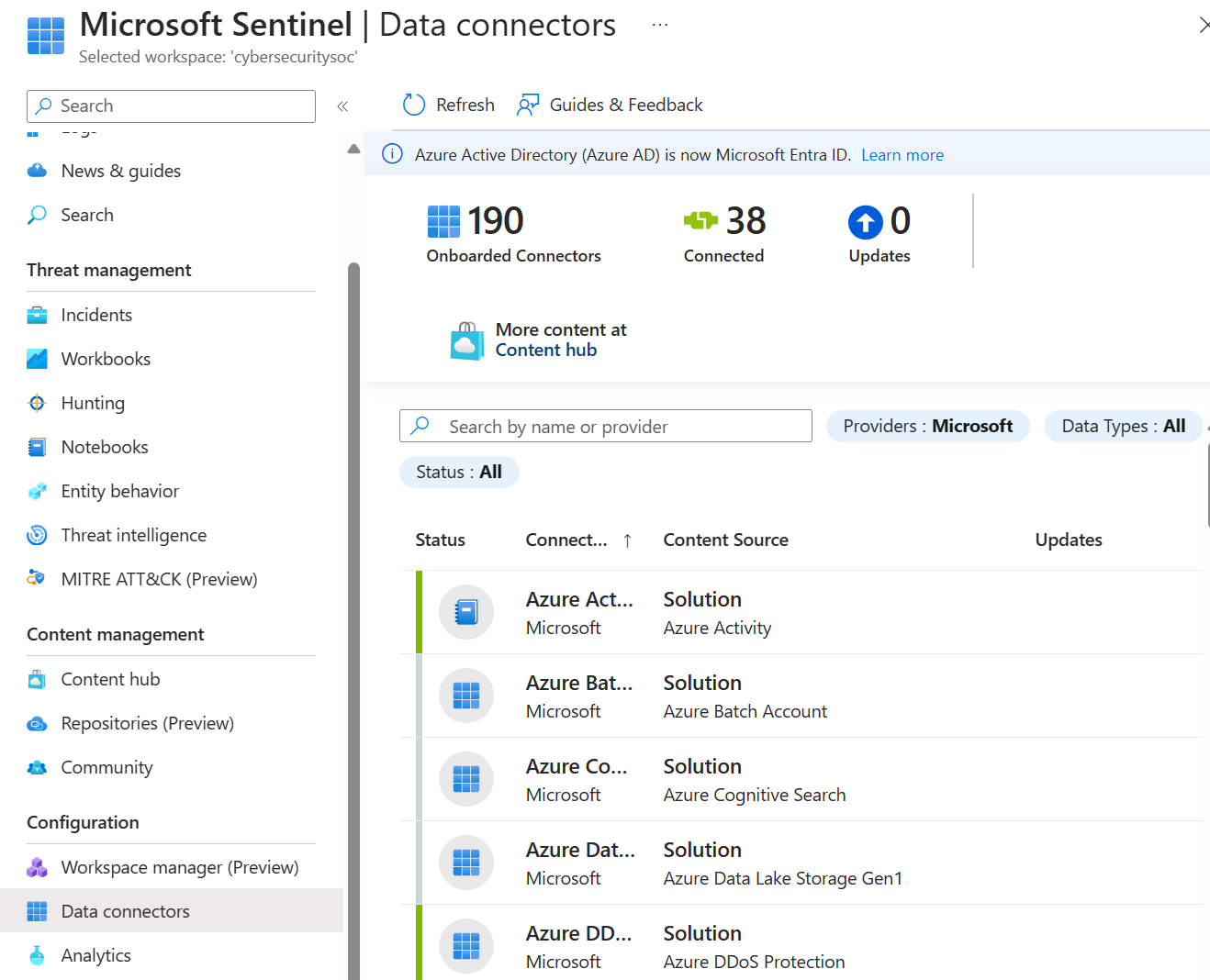

Následující tabulka uvádí klíčové funkce v Microsoft Sentinelu pro shromažďování dat.

| Schopnost | Popis | Začínáme |

|---|---|---|

| Zastaralé datové konektory | Řada konektorů je součástí řešení SIEM pro Microsoft Sentinel a poskytuje integraci v reálném čase. Mezi tyto konektory patří zdroje Microsoftu a zdroje Azure, jako je ID Microsoft Entra, aktivita Azure, Azure Storage a další. Předefinované konektory jsou také k dispozici pro širší ekosystémy zabezpečení a aplikací pro řešení od jiných společností než Microsoft. K propojení zdrojů dat s Microsoft Sentinelem můžete použít také běžný formát událostí, Syslog nebo REST-API. |

Datové konektory Microsoft Sentinelu |

| Vlastní konektory | Microsoft Sentinel podporuje ingestování dat z některých zdrojů bez vyhrazeného konektoru. Pokud se vám nedaří připojit zdroj dat k Microsoft Sentinelu pomocí existujícího řešení, vytvořte vlastní konektor zdroje dat. | Zdroje informací pro vytváření vlastních konektorů Microsoft Sentinelu |

| Normalizace dat | Microsoft Sentinel používá normalizaci času dotazu i doby příjmu dat k překladu různých zdrojů do jednotného normalizovaného zobrazení. | Normalizace a rozšířený model informací o zabezpečení (ASIM) |

Detekce hrozeb

Zjistěte dříve nezjištěné hrozby a minimalizujte falešně pozitivní výsledky pomocí analýz Microsoftu a nepřesedných inteligentních hrozeb.

Následující tabulka uvádí klíčové funkce v Microsoft Sentinelu pro detekci hrozeb.

| Kapacita | Popis | Začínáme |

|---|---|---|

| Analýzy | Pomáhá snižovat šum a minimalizovat počet upozornění, která musíte zkontrolovat a prošetřit. Microsoft Sentinel používá analýzy k seskupení výstrah do incidentů. Použijte předefinovaná analytická pravidla tak, jak jsou, nebo jako výchozí bod k vytvoření vlastních pravidel. Microsoft Sentinel také poskytuje pravidla pro mapování chování sítě a následné vyhledávání anomálií napříč prostředky. Tyto analýzy propojují tečky tím, že zkombinují výstrahy s nízkou věrností o různých entitách do potenciálních vysoce věrných incidentů zabezpečení. | Automatická detekce hrozeb |

| Pokrytí MITRE ATT&CK | Microsoft Sentinel analyzuje ingestované data, nejen za účelem zjišťování hrozeb a pomáhá vám prozkoumat, ale také vizualizovat povahu a pokrytí stavu zabezpečení vaší organizace na základě taktiky a technik z architektury MITRE ATT&CK®. | Vysvětlení pokrytí zabezpečení architekturou MITRE ATT&CK® |

| Analýza hrozeb | Integrujte do Microsoft Sentinelu řadu zdrojů analýzy hrozeb, abyste ve vašem prostředí detekovali škodlivou aktivitu a poskytli kontextu bezpečnostním vyšetřovatelům informovaná rozhodnutí o reakci. | Analýza hrozeb v Microsoft Sentinelu |

| Seznamy ke zhlédnutí | Korelujte data ze zdroje dat, který zadáte, seznam ke zhlédnutí a událostem ve vašem prostředí Microsoft Sentinelu. Můžete například vytvořit seznam ke zhlédnutí se seznamem vysoce hodnotných prostředků, ukončených zaměstnanců nebo účtů služeb ve vašem prostředí. V playbookech vyhledávání, pravidel detekce, proaktivního vyhledávání hrozeb a odpovědí používejte seznamy ke zhlédnutí. | Seznamy ke zhlédnutí v Microsoft Sentinelu |

| Sešity | Vytváření interaktivních vizuálních sestav pomocí sešitů Microsoft Sentinel obsahuje předdefinované šablony sešitů, které umožňují rychle získat přehledy o datech hned po připojení zdroje dat. Nebo si vytvořte vlastní sešity. | Vizualizace shromážděných dat |

Prošetření hrozeb

Prozkoumejte hrozby pomocí umělé inteligence a pronásledujte podezřelé aktivity ve velkém měřítku a pracujte v Microsoftu na roky práce na kybernetické bezpečnosti.

Následující tabulka uvádí klíčové funkce v Microsoft Sentinelu pro šetření hrozeb.

| Funkce | Popis | Začínáme |

|---|---|---|

| Incidenty | Nástroje pro hloubkové šetření v Microsoft Sentinelu vám pomůžou porozumět rozsahu a najít hlavní příčinu potenciální bezpečnostní hrozby. Můžete zvolit entitu v interaktivním grafu, která se bude ptát na určitou entitu, a přejít k podrobnostem o dané entitě a jejích připojeních, abyste se dostali k původní příčině hrozby. | Navigace a vyšetřování incidentů v Microsoft Sentinelu |

| Loví | Výkonné vyhledávací a dotazovací nástroje Microsoft Sentinelu založené na architektuře MITRE umožňují proaktivně vyhledávat bezpečnostní hrozby napříč zdroji dat vaší organizace před aktivací výstrahy. Vytvořte vlastní pravidla detekce na základě dotazu proaktivního vyhledávání. Tyto přehledy pak můžete zobrazit jako výstrahy pro reakce na incidenty zabezpečení. | Proaktivní vyhledávání hrozeb v Microsoft Sentinelu |

| Notebooks | Microsoft Sentinel podporuje poznámkové bloky Jupyter v pracovních prostorech Azure Machine Learning, včetně úplných knihoven pro strojové učení, vizualizaci a analýzu dat. Pomocí poznámkových bloků v Microsoft Sentinelu můžete rozšířit rozsah toho, co můžete dělat s daty Microsoft Sentinelu. Příklad: – Provádět analýzy, které nejsou integrované ve službě Microsoft Sentinel, jako jsou některé funkce strojového učení Pythonu. – Vytvářejte vizualizace dat, které nejsou integrované v Microsoft Sentinelu, jako jsou vlastní časové osy a stromy procesů. – Integrujte zdroje dat mimo Microsoft Sentinel, například místní datovou sadu. |

Poznámkové bloky Jupyter s vyhledávacími schopnostmi v Microsoft Sentinelu |

Rychlé reagování na incidenty

Automatizujte běžné úlohy a zjednodušte orchestraci zabezpečení pomocí playbooků, které se integrují se službami Azure a vašimi stávajícími nástroji. Automatizace a orchestrace Microsoft Sentinelu poskytuje vysoce rozšiřitelnou architekturu, která umožňuje škálovatelnou automatizaci, jakmile se objeví nové technologie a hrozby.

Playbooky v Microsoft Sentinelu jsou založené na pracovních postupech integrovaných v Azure Logic Apps. Pokud například používáte systém lístků ServiceNow, pomocí Azure Logic Apps automatizujte pracovní postupy a otevřete lístek v ServiceNow při každém vygenerování konkrétní výstrahy nebo incidentu.

Následující tabulka uvádí klíčové funkce v Microsoft Sentinelu pro reakci na hrozby.

| Funkce | Popis | Začínáme |

|---|---|---|

| Pravidla automatizace | Centrálně spravujte automatizaci zpracování incidentů v Microsoft Sentinelu definováním a koordinací malé sady pravidel, která pokrývají různé scénáře. | Automatizace reakcí na hrozby v Microsoft Sentinelu pomocí pravidel automatizace |

| Playbooky | Automatizujte a orchestrujte reakci na hrozby pomocí playbooků, což je kolekce nápravných akcí. Při aktivaci pravidla automatizace spusťte playbook na vyžádání nebo automaticky v reakci na konkrétní výstrahy nebo incidenty. Pokud chcete vytvářet playbooky pomocí Azure Logic Apps, vyberte si z neustále se rozšiřující galerie konektorů pro různé služby a systémy, jako je ServiceNow, Jira a další. Tyto konektory umožňují použít v pracovním postupu libovolnou vlastní logiku. |

Automatizace reakcí na hrozby pomocí playbooků v Microsoft Sentinelu Seznam všech konektorů aplikace logiky |

Časová osa ukončení Microsoft Sentinel v Azure portálu

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu, včetně pro zákazníky bez licence Microsoft Defender XDR nebo E5. To znamená, že Microsoft Sentinel můžete používat na portálu Defender, i když nepoužíváte jiné služby Microsoft Defenderu.

Od července 2026 bude Microsoft Sentinel podporován pouze na portálu Defender a všichni zbývající zákazníci, kteří používají Azure Portal, se automaticky přesměrují.

Pokud v současné době používáte Microsoft Sentinel na webu Azure Portal, doporučujeme začít plánovat přechod na portál Defender, abyste zajistili hladký přechod a plně využili sjednoceného prostředí operací zabezpečení, které nabízí Microsoft Defender.

Další informace najdete tady:

- Microsoft Sentinel na portálu Microsoft Defender

- Přechod prostředí Microsoft Sentinelu na portál Defender

- Plánování přechodu na portál Microsoft Defender pro všechny zákazníky Microsoft Sentinelu (blog)