Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro: Azure Logic Apps (Consumption + Standard)

Tento průvodce ukazuje, jak získat přístup k účtu a kontejneru Azure Blob Storage z pracovního postupu v Azure Logic Apps pomocí konektoru služby Azure Blob Storage. Tento konektor poskytuje triggery a akce, které váš pracovní postup může použít pro operace objektů blob. Pak můžete vytvořit automatizované pracovní postupy, které se spouštějí při aktivaci událostmi v kontejneru úložiště nebo v jiných systémech, a spouštět akce pro práci s daty v kontejneru úložiště. Můžete například přistupovat k souborům uloženým jako objekty blob v účtu úložiště Azure a spravovat je jako objekty blob.

Ke službě Azure Blob Storage se můžete připojit z pracovního postupu v aplikaci logiky s více tenanty nebo v aplikaci logiky standardu s jedním tenantem. Pracovní postupy Consumption sice nabízejí jenom verzi spravovaného konektoru, ale standardní pracovní postupy nabízejí jak integrovaný konektor, tak i verze spravovaných konektorů.

Technické reference ke konektoru

Konektor Azure Blob Storage má různé verze založené na typu aplikace logiky a hostitelském prostředí.

| Aplikace logiky | Prostředí | Verze konektoru |

|---|---|---|

| Využití | Azure Logic Apps s více tenanty | Spravovaný konektor, který se zobrazí v galerii konektorů v části Sdílené Další informace najdete v následující dokumentaci: - Referenční informace ke spravovanému konektoru služby Azure Blob Storage - Spravované konektory v Azure Logic Apps |

| Standard | Azure Logic Apps a App Service Environment v3 s jedním tenantem (pouze plány Windows) | Spravovaný konektor (hostovaný v Azure), který se zobrazí v galerii konektorů v části Sdílené, a integrovaný konektor, který je založený na poskytovateli služeb, a zobrazuje se v galerii konektorů v integrovaném prostředí. Integrovaná verze se liší následujícími způsoby: – Integrovaná verze se připojuje přímo k vašemu účtu Azure Storage, který vyžaduje jenom připojovací řetězec. – Integrovaná verze má přímý přístup k virtuálním sítím Azure. Další informace najdete v následující dokumentaci: - Referenční informace ke spravovanému konektoru služby Azure Blob Storage - Referenční informace k integrovanému konektoru Azure Blob - Integrované konektory v Azure Logic Apps |

Omezení

Akce spravovaného konektoru Azure Blob Storage můžou číst nebo zapisovat soubory, které jsou 50 MB nebo menší. Akce služby Azure Blob Storage podporují rozdělování zpráv na části pro zpracování souborů větších než 50 MB, až do 1 024 MB. Akce Blob Storage s názvem Získat obsah objektů blob implicitně používá bloky dat.

I když azure Blob Storage spravované a integrované triggery nepodporují bloky dat, integrované triggery můžou zpracovávat soubory, které jsou 50 MB nebo více. Pokud ale spravovaný trigger požaduje obsah souboru, trigger vybere pouze soubory, které jsou 50 MB nebo menší. Pokud chcete získat soubory větší než 50 MB, postupujte takto:

Použijte trigger objektu blob, který vrací vlastnosti souboru, například Při přidání nebo změně objektu blob (pouze vlastnosti).

Postupujte podle triggeru pomocí akce spravovaného konektoru azure Blob Storage s názvem Získat obsah objektu blob, který přečte celý soubor a implicitně používá bloky dat.

Limity triggerů služby Azure Blob Storage

- Trigger spravovaného konektoru je omezený na 30 000 objektů blob ve virtuální složce dotazování.

- Aktivační událost integrovaného konektoru je omezená na 10 000 objektů blob v celém kontejneru dotazování.

Pokud dojde k překročení limitu, nemusí být nový objekt blob schopen aktivovat pracovní postup, takže trigger se přeskočí.

Požadavky

Účet a předplatné Azure. Pokud nemáte předplatné Azure, zaregistrujte si bezplatný účet Azure.

Prostředek logické aplikace s pracovním postupem, kde chcete získat přístup ke svému účtu Azure Storage.

Pokud chcete spustit pracovní postup pomocí triggeru služby Azure Blob Storage, musíte mít prázdný pracovní postup. Pokud chcete použít akci služby Azure Blob Storage, musíte mít pracovní postup, který už má aktivační událost.

Pokud nemáte prostředek a pracovní postup aplikace logiky, vytvořte je teď podle kroků pro aplikaci logiky, kterou chcete použít:

Přidání triggeru objektu blob

V pracovním postupu Consumption je k dispozici pouze spravovaný konektor služby Azure Blob Storage. Ve standardním pracovním postupu jsou k dispozici spravovaný konektor služby Azure Blob Storage i integrovaný konektor. Přestože každá verze konektoru poskytuje pouze jeden trigger služby Azure Blob Storage, název triggeru se liší následujícím způsobem podle toho, jestli máte pracovní postup Consumption nebo Standard:

| Aplikace logiky | Verze konektoru | Název triggeru | Popis |

|---|---|---|---|

| Spotřeba | Pouze spravovaný konektor | Při přidání nebo změně objektu blob (pouze vlastnosti) | Trigger se aktivuje při přidání nebo aktualizaci vlastností objektu blob v kořenové složce kontejneru úložiště. Když nastavíte spravovaný trigger, spravovaná verze ignoruje existující objekty blob v kontejneru úložiště. |

| Standard | Integrovaný konektor Spravovaný konektor |

Předdefinované: Při přidání nebo aktualizaci objektu blob Správa: Při přidání nebo úpravě bloba (jen vlastnosti) |

Integrovaná: Trigger se aktivuje při přidání nebo aktualizaci objektu blob v kontejneru úložiště a aktivuje se pro všechny vnořené složky v kontejneru úložiště, ne jenom kořenovou složku. Když nastavíte předdefinovaný trigger, předdefinovaná verze zpracuje všechny existující objekty blob v kontejneru úložiště. Spravováno: Trigger se aktivuje při přidání nebo aktualizaci vlastností blobu v kořenové složce datového kontejneru úložiště. Když nastavíte spravovaný trigger, spravovaná verze ignoruje existující objekty blob v kontejneru úložiště. |

Následující kroky používají Azure Portal, ale s příslušným rozšířením Azure Logic Apps můžete k vytvoření pracovních postupů aplikace logiky použít také následující nástroje:

- Pracovní postupy aplikace logiky Consumption: Visual Studio Code

- Pracovní postupy standardní aplikace logiky: Visual Studio Code

Na webu Azure Portal otevřete prostředek aplikace logiky Consumption.

V nabídce bočního panelu prostředku v části Vývojové nástroje vyberte návrháře a otevřete prázdný pracovní postup.

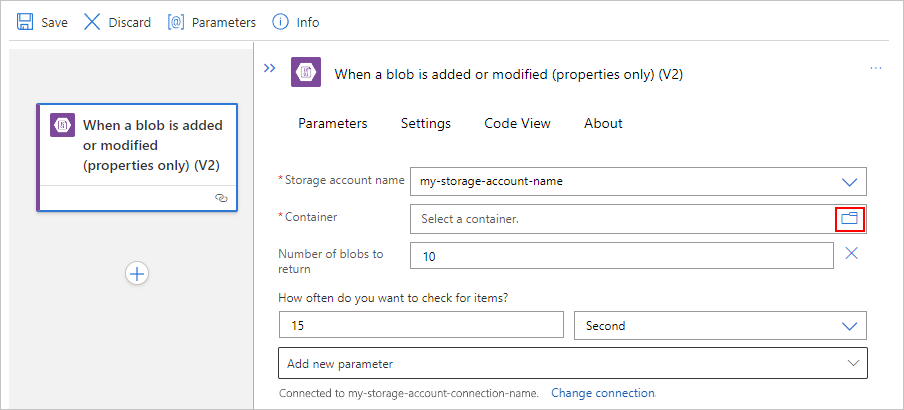

Přidejte pro svůj scénář spravovaný trigger služby Azure Blob Storage podle obecných kroků pro přidání triggeru do pracovního postupu.

Tento příklad pokračuje triggerem služby Azure Blob Storage s názvem Při přidání nebo změně objektu blob (pouze vlastnosti).

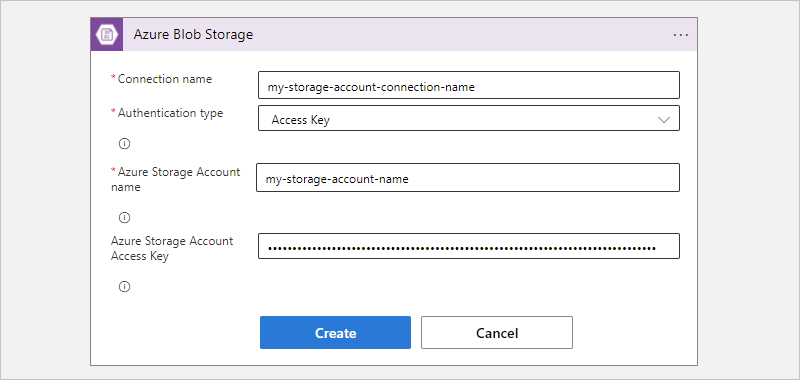

Pokud se zobrazí výzva, zadejte následující informace pro připojení k vašemu účtu úložiště. Až budete hotovi, vyberte Vytvořit.

Vlastnost Požadováno Popis Název připojení Ano Název připojení. Typ ověření Ano Typ ověřování pro váš účet úložiště. Další informace najdete v typech ověřování pro triggery a akce, které podporují ověřování. Toto připojení například používá ověřování pomocí přístupového klíče a poskytuje hodnotu přístupového klíče pro účet úložiště spolu s následujícími hodnotami vlastností:

Vlastnost Požadováno Hodnota Popis Název účtu služby Azure Storage nebo koncový bod objektu blob Ano, ale pouze pro ověřování pomocí přístupového klíče < název-úložiště-účtu> Název účtu služby Azure Storage, ve kterém existuje kontejner objektů blob.

Poznámka: Pokud chcete najít název účtu úložiště, otevřete prostředek účtu úložiště na webu Azure Portal. V nabídce prostředků v části Zabezpečení a sítě vyberte Přístupové klíče. V části Název účtu úložiště zkopírujte a uložte název.Přístupový klíč účtu služby Azure Storage Ano, ale pouze pro ověřování pomocí přístupového klíče < přístupový klíč k účtu úložiště> Přístupový klíč pro váš účet úložiště Azure.

Poznámka: Přístupový klíč najdete tak, že na webu Azure Portal otevřete prostředek účtu úložiště. V nabídce prostředků v části Zabezpečení a sítě vyberte Přístupový klíč>> Zkopírujte a uložte hodnotu primárního klíče.Po zobrazení informačního pole aktivační události zadejte potřebné informace.

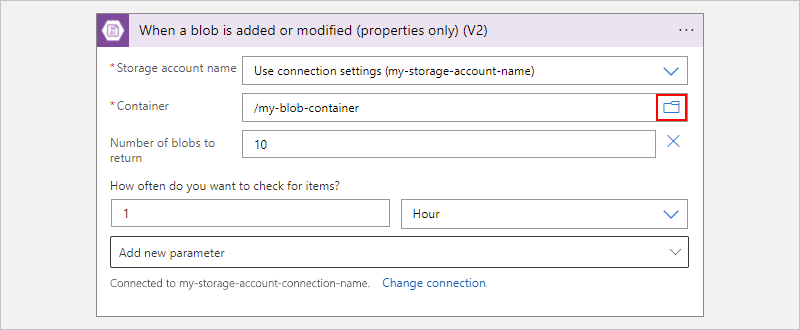

Jako hodnotu vlastnosti Kontejner vyberte ikonu složky a vyhledejte kontejner objektů blob. Nebo cestu zadejte ručně pomocí syntaxe /<container-name>, například:

Pokud pro trigger existují nějaké další parametry, otevřete seznam rozšířených parametrů a vyberte požadované parametry.

Další informace najdete ve vlastnostech triggeru spravovaného konektoru služby Azure Blob Storage.

Přidejte všechny další akce, které váš pracovní postup vyžaduje.

Po dokončení uložte pracovní postup. Na panelu nástrojů návrháře vyberte Uložit.

Přidání akce objektu blob

V pracovním postupu Consumption je k dispozici pouze spravovaný konektor služby Azure Blob Storage. Ve standardním pracovním postupu jsou k dispozici spravovaný konektor služby Azure Blob Storage i integrovaný konektor. Každá verze poskytuje více různých pojmenovaných akcí na základě toho, jestli máte pracovní postup Consumption nebo Standard. Například spravované i integrované verze konektoru mají vlastní akce pro získání metadat souborů a získání obsahu souboru.

Akce spravovaného konektoru jsou k dispozici v pracovních postupech Consumption nebo Standard.

Akce integrovaného konektoru jsou dostupné pouze v standardních pracovních postupech.

Následující kroky používají Azure Portal, ale s příslušným rozšířením Azure Logic Apps můžete k vytváření pracovních postupů aplikace logiky použít také následující nástroje:

- Pracovní postupy consumption: Visual Studio Code

- Standardní pracovní postupy: Visual Studio Code

Na webu Azure Portal otevřete prostředek aplikace logiky Consumption.

V nabídce postranního panelu v části Vývojové nástroje vyberte návrháře workflow a otevřete workflow.

Tyto kroky předpokládají, že váš pracovní postup už má aktivační událost.

V tomto příkladu se používá aktivační událost Opakování.

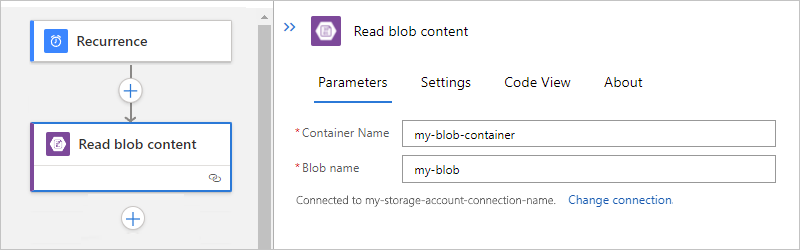

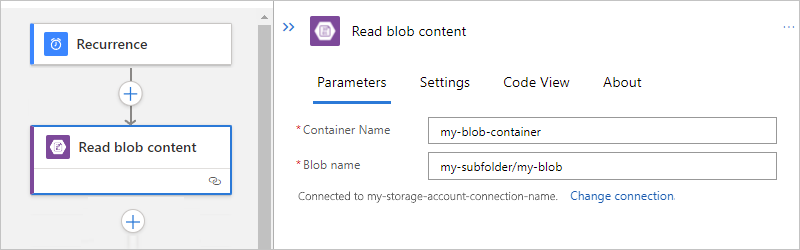

Přidejte akci spravovanou službou Azure Blob Storage pro váš scénář pomocí obecných kroků pro přidání akce do pracovního postupu.

Tento příklad pokračuje akcí s názvem Získat obsah objektu blob.

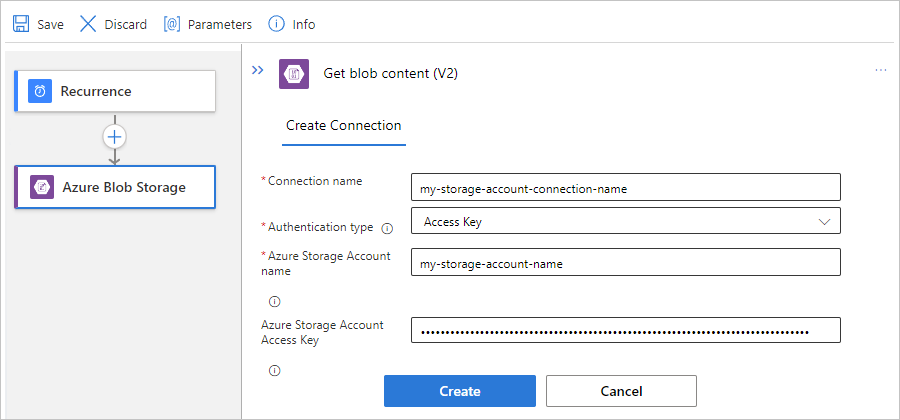

Pokud se zobrazí výzva, zadejte následující informace pro vaše připojení. Až budete hotovi, vyberte Vytvořit.

Vlastnost Požadováno Popis Název připojení Ano Název připojení Typ ověření Ano Typ ověřování pro váš účet úložiště. Další informace najdete v typech ověřování pro triggery a akce, které podporují ověřování. Toto připojení například používá ověřování pomocí přístupového klíče a poskytuje hodnotu přístupového klíče pro účet úložiště spolu s následujícími hodnotami vlastností:

Vlastnost Požadováno Hodnota Popis Název účtu služby Azure Storage nebo koncový bod objektu blob Ano, ale pouze pro ověřování pomocí přístupového klíče < název-úložiště-účtu> Název účtu úložiště Azure, ve kterém existuje váš kontejner objektů blob.

Poznámka: Pokud chcete najít název účtu úložiště, otevřete prostředek účtu úložiště na webu Azure Portal. V nabídce prostředků v části Zabezpečení a sítě vyberte Přístupové klíče. V části Název účtu úložiště zkopírujte a uložte název.Přístupový klíč účtu služby Azure Storage Ano, ale pouze pro ověřování pomocí přístupového klíče < přístupový klíč k účtu úložiště> Přístupový klíč pro váš účet úložiště Azure.

Poznámka: Přístupový klíč najdete tak, že na webu Azure Portal otevřete prostředek účtu úložiště. V nabídce prostředků v části Zabezpečení a sítě vyberte Přístupový klíč>> Zkopírujte a uložte hodnotu primárního klíče.Do pole s informacemi o akci zadejte potřebné informace.

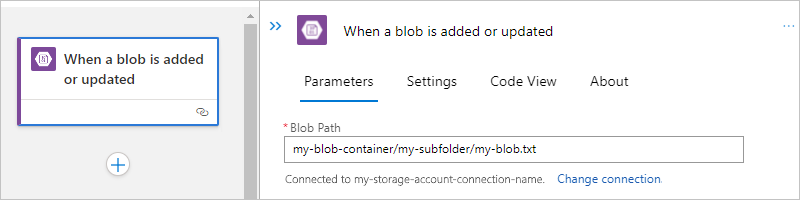

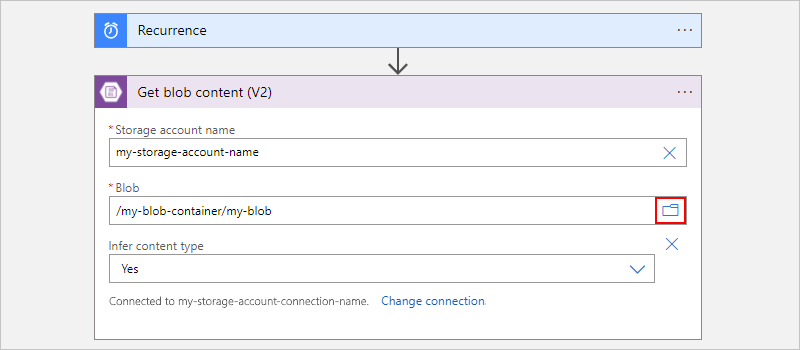

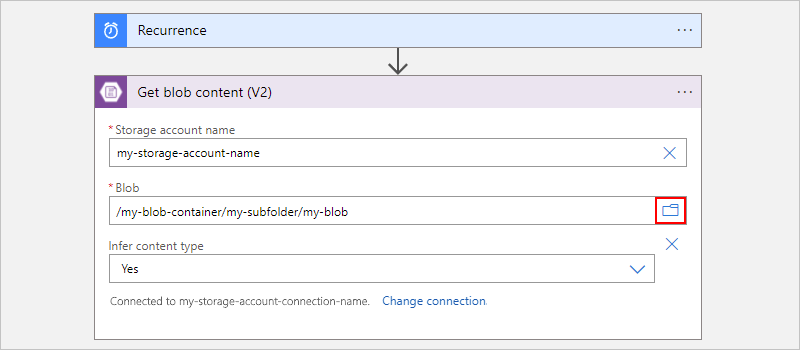

Například v akci Získat obsah objektu blob zadejte název účtu úložiště. Jako hodnotu vlastnosti Objekt blob vyberte ikonu složky a vyhledejte kontejner úložiště nebo složku. Nebo cestu zadejte ručně.

Úkol Syntaxe cesty k objektu blob Získejte obsah z konkrétního objektu blob v kořenové složce. /<container-name>/<blob-name> Získejte obsah z konkrétního objektu blob v podsložce. /<container-name>/<podsložka>/<název_objektu blob> Následující příklad ukazuje nastavení akce, které získá obsah z objektu blob v kořenové složce:

Následující příklad ukazuje nastavení akce, která získá obsah z objektu blob v podsložce:

Přidejte všechny další akce, které váš pracovní postup vyžaduje.

Po dokončení uložte pracovní postup. Na panelu nástrojů návrháře vyberte Uložit.

Přístup k účtům úložiště za branami firewall

K účtu Azure Storage můžete přidat zabezpečení sítě tím, že pomocí brány firewall a pravidel firewallu omezíte přístup. Toto nastavení však bude představovat překážku pro službu Azure a jiné služby Microsoftu, které potřebují přístup k účtu úložiště. Místní komunikace v datovém centru abstrahuje interní IP adresy, takže povolení provozu přes IP adresy nemusí být dostatečné, aby bylo možné úspěšně povolit komunikaci přes bránu firewall. Na základě konektoru Azure Blob Storage, který používáte, jsou k dispozici následující možnosti:

Pokud chcete získat přístup k účtům úložiště za branami firewall pomocí spravovaného konektoru Azure Blob Storage v aplikacích logiky Consumption, projděte si následující části:

Pokud chcete získat přístup k účtům úložiště za branami firewall v aplikacích logiky Standard, projděte si následující dokumentaci:

Integrovaný konektor azure Blob Storage: Přístup k účtům úložiště prostřednictvím integrace virtuální sítě

Spravovaný konektor Azure Blob Storage: Přístup k účtům úložiště v jiných oblastech

Přístup k účtům úložiště v jiných oblastech

Pokud nepoužíváte ověřování spravovaných identit, pracovní postupy aplikací logiky nemají přímý přístup k účtům úložiště za branami firewall, pokud prostředek aplikace logiky i účet úložiště existují ve stejné oblasti. Alternativním řešením je umístit prostředek aplikace logiky do jiné oblasti, než je váš účet úložiště. Potom udělte přístup k odchozím IP adresám spravovaných konektorů ve vaší oblasti.

Poznámka:

Toto řešení se nevztahuje na konektor Azure Table Storage a konektor Azure Queue Storage. Místo toho pro přístup ke službě Table Storage nebo Queue Storage použijte předdefinovaný trigger a akci HTTP.

Pokud chcete přidat odchozí IP adresy do brány firewall účtu úložiště, postupujte takto:

Poznamenejte si odchozí IP adresy spravovaného konektoru pro oblast prostředku aplikace logiky.

Na webu Azure Portal vyhledejte a otevřete prostředek účtu úložiště.

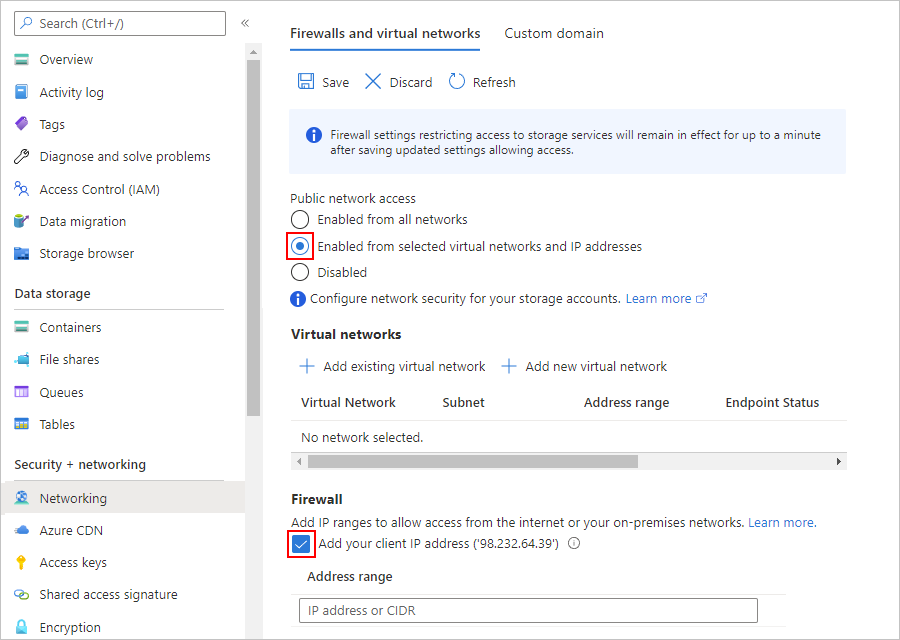

V nabídce bočního panelu prostředku v části Zabezpečení a síťové připojení vyberte Síťové připojení.

V části Přístup k veřejné síti vyberte Možnost Povoleno z vybraných virtuálních sítí a IP adres.

V části Brána firewall přidejte IP adresy nebo rozsahy, které potřebují přístup. Pokud potřebujete získat přístup k účtu úložiště z počítače, vyberte Přidat IP adresu klienta.

Až budete hotovi, zvolte tlačítko Uložit.

Přístup k účtům úložiště prostřednictvím důvěryhodné virtuální sítě

Pokud vaše aplikace logiky a účet úložiště existují ve stejné oblasti:

Účet úložiště můžete umístit do virtuální sítě Azure tak, že vytvoříte privátní koncový bod a pak tuto virtuální síť přidáte do seznamu důvěryhodných virtuálních sítí. Pokud chcete aplikaci logiky udělit přístup k účtu úložiště prostřednictvím důvěryhodné virtuální sítě, musíte vytvořit aplikaci logiky Standard, která se může připojit k prostředkům ve virtuální síti.

Pokud vaše aplikace logiky a účet úložiště existují v různých oblastech:

Vytvořte privátní koncový bod v účtu úložiště pro přístup.

Přístup k účtům úložiště prostřednictvím integrace virtuální sítě

Pokud vaše aplikace logiky a účet úložiště existují ve stejné oblasti:

Účet úložiště můžete umístit do virtuální sítě Azure tak, že vytvoříte privátní koncový bod a pak tuto virtuální síť přidáte do seznamu důvěryhodných virtuálních sítí. Pokud chcete aplikaci logiky udělit přístup k účtu úložiště, musíte nastavit odchozí provoz pomocí integrace virtuální sítě, abyste umožnili připojení k prostředkům ve virtuální síti. Potom můžete přidat virtuální síť do seznamu důvěryhodných virtuálních sítí účtu úložiště.

Pokud vaše aplikace logiky a účet úložiště existují v různých oblastech:

Vytvořte privátní koncový bod v účtu úložiště pro přístup.

Přístup ke službě Blob Storage ve stejné oblasti pomocí identit spravovaných systémem

Pokud se chcete připojit ke službě Azure Blob Storage v libovolné oblasti, můžete k ověřování použít spravované identity. Můžete vytvořit výjimku, která umožňuje důvěryhodným službám Azure, jako je spravovaná identita, přístup k vašemu úložišti skrze bránu firewall.

Poznámka:

Toto řešení se nevztahuje na standardní aplikace logiky. I když používáte spravovanou identitu přiřazenou systémem s aplikací logiky Standard, spravovaný konektor Azure Blob Storage se nemůže připojit k účtu úložiště ve stejné oblasti.

Pokud chcete pro přístup ke službě Blob Storage používat spravované identity ve vaší aplikaci logiky, postupujte takto:

Poznámka:

Toto řešení má následující omezení:

Pokud chcete ověřit připojení k účtu úložiště, musíte nastavit spravovanou identitu přiřazenou systémem. Spravovaná identita přiřazená uživatelem nebude fungovat.

Konfigurace přístupu k účtu úložiště

Pokud chcete nastavit podporu výjimek a spravovaných identit, nejprve nakonfigurujte odpovídající přístup k vašemu účtu úložiště:

Na webu Azure Portal vyhledejte a otevřete prostředek účtu úložiště.

V navigační nabídce účtu úložiště v části Zabezpečení a sítě vyberte Sítě.

V části Přístup k veřejné síti vyberte Možnost Povoleno z vybraných virtuálních sítí a IP adres.

Pokud potřebujete získat přístup k účtu úložiště z počítače, vyberte v části Brána firewall možnost Přidat IP adresu klienta.

V části Výjimky vyberte Povolit službám Azure v seznamu důvěryhodných služeb přístup k tomuto účtu úložiště.

Až budete hotovi, zvolte tlačítko Uložit.

Poznámka:

Pokud se při pokusu o připojení k účtu úložiště z pracovního postupu zobrazí chyba 403 Zakázáno , existuje několik možných příčin. Než přejdete na další kroky, vyzkoušejte následující řešení. Nejprve zakažte nastavení Povolit službám Azure v seznamu důvěryhodných služeb přístup k tomuto účtu úložiště a uložte změny. Pak znovu povolte nastavení a uložte změny znovu.

Vytvoření přiřazení role pro aplikaci logiky

Dále povolte podporu spravovaných identit u prostředku aplikace logiky.

Následující kroky jsou stejné pro aplikace logiky Consumption ve víceklientských prostředích a aplikacích logiky Standard v prostředích s jedním tenantem.

Na webu Azure Portal otevřete prostředek aplikace logiky.

V navigační nabídce prostředku aplikace logiky v části Nastavení vyberte Identita.

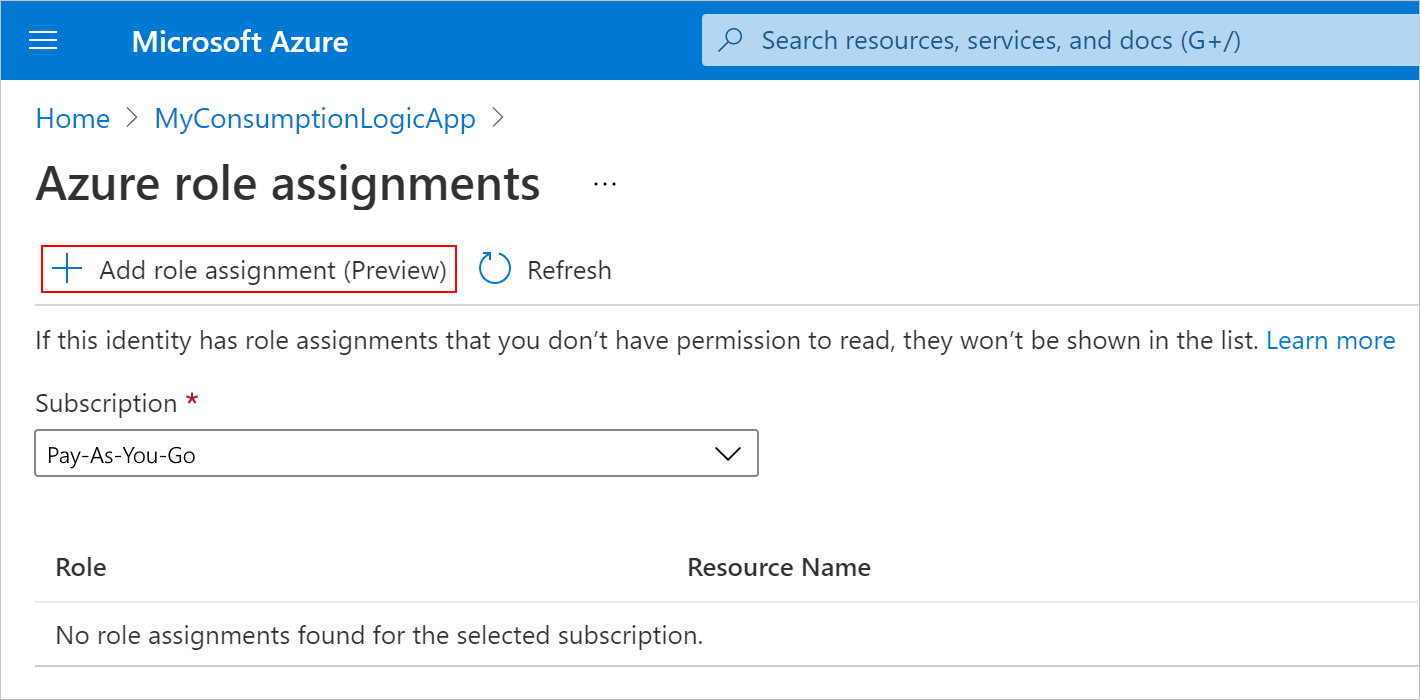

V podokně přiřazené systémem nastavte stav na Zapnuto, pokud ještě není povoleno, vyberte Uložit a potvrďte provedené změny. V části Oprávnění vyberte Přiřazení rolí Azure.

V podokně Přiřazení rolí Azure vyberte Přidat přiřazení role.

V podokně Přidat přiřazení rolí nastavte nové přiřazení role s následujícími hodnotami:

Vlastnost Hodnota Popis Rozsah < rozsah prostředků> Sada prostředků, ve které chcete použít přiřazení role. V tomto příkladu vyberte Úložiště. Předplatné < Předplatné Azure> Předplatné Azure pro váš účet úložiště. Prostředek < název-úložiště-účtu> Název účtu úložiště, ke kterému chcete získat přístup z pracovního postupu aplikace logiky. Úloha < role k přiřazení> Role, kterou váš scénář vyžaduje, aby pracovní postup fungoval s prostředkem. Tento příklad vyžaduje Přispěvatel dat objektů blob služby Storage, který umožňuje přístup ke čtení, zápisu a odstranění kontejnerů objektů blob a data. Pokud chcete zobrazit podrobnosti o oprávněních, přesuňte myš na ikonu informací vedle role v rozevírací nabídce. Až budete hotovi, vyberte Uložit a dokončete vytváření přiřazení role.

Povolení podpory spravované identity v aplikaci logiky

Dále proveďte následující kroky:

Pokud máte prázdný pracovní postup, přidejte trigger konektoru služby Azure Blob Storage. Jinak přidejte akci konektoru služby Azure Blob Storage. Ujistěte se, že jste pro trigger nebo akci vytvořili nové připojení, a nepoužívejte existující připojení.

Ujistěte se, že jste nastavili typ ověřování tak, aby používal spravovanou identitu.

Po nakonfigurování triggeru nebo akce můžete pracovní postup uložit a otestovat trigger nebo akci.

Řešení potíží s přístupem k účtům úložiště

Chyba: Tento požadavek nemá oprávnění k provedení této operace.

Následující chyba je běžně hlášený problém, ke kterému dochází, když vaše aplikace logiky a účet úložiště existují ve stejné oblasti. K dispozici jsou však možnosti pro vyřešení tohoto omezení, jak je popsáno v části Přístup k účtům úložiště za branami firewall.

{ "status": 403, "message": "This request is not authorized to perform this operation.\\r\\nclientRequestId: a3da2269-7120-44b4-9fe5-ede7a9b0fbb8", "error": { "message": "This request is not authorized to perform this operation." }, "source": "azureblob-ase.azconn-ase.p.azurewebsites.net" }

Chyby Application Insights

Chyby 404 a 409 :

Pokud váš pracovní postup standardu používá integrovanou akci Azure Blob, která do kontejneru úložiště přidá objekt blob, můžou se v Application Insights zobrazit chyby 404 a 409 kvůli neúspěšným požadavkům. Tyto chyby se očekávají, protože konektor před přidáním objektu blob zkontroluje, jestli soubor objektu blob existuje. Chyby se zobrazí v případech, kdy soubor neexistuje. Navzdory těmto chybám integrovaná akce úspěšně přidá objekt blob.